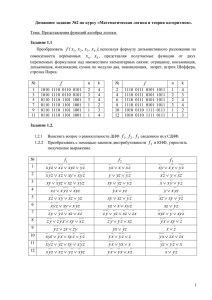

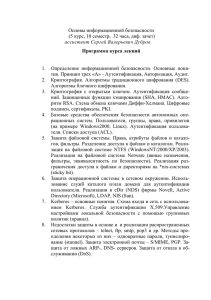

Оглавление 1. Межсетевые экраны ....................................................................... 2 2. Алгоритм шифрования ГОСТ 28147-89. ..................................... 5 Решение: ......................................................................................................... 6 3. Аcсимметричая криптосистема RSA. .......................................... 8 Решение: ......................................................................................................... 8 Список литературы ................................................................................. 9 1. Межсетевые экраны Межсетевой экран (firewall) - это устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением разрешенных данных. Этим оно отличается от маршрутизатора, функцией которого является доставка трафика в пункт назначения в максимально короткие сроки. Межсетевые экраны, как правило, обладают большим набором настроек. Прохождение трафика на межсетевом экране можно настраивать по службам, IP-адресам отправителя и получателя, по идентификаторам пользователей, запрашивающих службу. Межсетевые экраны позволяют осуществлять централизованное управление безопасностью. В одной конфигурации администратор может настроить разрешенный входящий трафик для всех внутренних систем организации. Это не устраняет потребность в обновлении и настройке систем, но позволяет снизить вероятность неправильного конфигурирования одной или нескольких систем, в результате которого эти системы могут подвергнуться атакам на некорректно настроенную службу. Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации. Сетевые экраны подразделяются на различные типы в зависимости от с ледующих характеристик: Обеспечивает ли экран соединение между одним узлом и сетью или ме жду двумя или более различнымисетями; На уровне каких сетевых протоколов происходит контроль потока данн ых; Отслеживаются ли состояния активных соединений или нет. В зависимости от охвата контролируемых потоков данных сетевые экр аны делятся на: Традиционный сетевой (или межсетевой) экран — программа (или неот ъемлемая часть операционнойсистемы) на шлюзе (сервере, передающе м трафик между сетями) или аппаратное решение, контролирующиевхо дящие и исходящие потоки данных между подключенными сетями. Персональный сетевой экран — программа, установленная на пользова тельском компьютере ипредназначенная для защиты от несанкциониро ванного доступа только этого компьютера. В зависимости от уровня, на котором происходит контроль доступа, су ществует разделение на сетевыеэкраны, работающие на: Сетевом уровне, когда фильтрация происходит на основе адресов отпра вителя и получателя пакетов, номеров портов транспортного уровня мо дели OSI и статических правил, заданных администратором; Сеансовом уровне (также известные как stateful) — отслеживающие сеа нсы между приложениями, непропускающие пакеты нарушающих спец ификации TCP/IP, часто используемых в злонамеренныхоперациях — с канировании ресурсов, взломах через неправильные реализации TCP/IP , обрыв/замедлениесоединений, инъекция данных. Уровне приложений, фильтрация на основании анализа данных прилож ения, передаваемых внутри пакета. Такие типы экранов позволяют бло кировать передачу нежелательной и потенциально опасной информаци и наосновании политик и настроек. В настоящее время большой популярностью пользуются межсетевые экраны нового поколения, NGFW (Next-Generation Firewall). Mежсетевые экраны нового поколения (NGFWs) – это устройства, в которых проводится глубокая проверка пакетов (выходящая за рамки порт/протокол), с возможностью инспектировать и блокировать трафик уровня приложения, включающие в себя встроенные системы предотвращения вторжений и интеллектуальную обработку трафика на основе интеграции с внешними системами. При этом, NGFW не следует путать с изолированной системой предотвращения вторжений (Intrusion Prevention System) или IPS, включающей в себя обычный межсетевой экран, не интегрированный с IPS в одно решение. Если коротко суммировать данное определение, то NGFW – это устройство с контролем трафика уровня приложений, встроенной системой обнаружения вторжений и идентификации пользовательской принадлежности трафика. С появлением концепции NGFW , возникает ощущение схожести NGFW и распространенной в недалеком прошлом концепции UTM (Unified Threat Management). Это действительно похожие подходы, попытки эффективно скомбинировать в одном устройстве сразу защиту от нескольких видов угроз. Однако, существуют существенные отличия, которые позволяют однозначно разделить эти классы устройств между собой и отделить их от традиционных Stateful Firewall (далее просто FW). В таблице внизу суммированы основные параметры и позиционирование устройств типа FW, UTM и NGFW. На рисунке 1 представлено краткое отличие традиционных сетевых экранов, устройств сетевой безопасности и межсетевых экранов нового поколения. Рисунок 1. 2. Алгоритм шифрования ГОСТ 28147-89. В режиме простой замены произвести первый цикл шифрования блока открытого текста Т0 (согласно№ варианта) и вычислить числа: а (число в накопителе N1) и b (число в накопителе N2). Исходные данные: К0= 10111010011000110011001100110011 Номер варианта 1 Блок открытого текста Т0 1001101010000100001001011101111001111110011010001100101001010101 Таблицы замен (S-блок) №стр 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 s1 0 1 6 7 2 8 15 3 7 5 7 11 14 10 6 9 s2 3 14 0 7 6 8 2 1 11 15 0 2 3 10 7 8 s3 9 13 2 4 3 6 6 10 4 3 7 1 10 11 0 3 s4 14 5 14 7 8 11 0 10 3 4 3 9 6 7 12 15 s5 2 6 2 0 1 8 9 14 7 13 12 10 7 9 0 4 s6 7 3 5 15 3 12 10 3 6 9 7 3 7 0 14 6 s7 0 6 4 0 7 6 8 1 11 13 10 6 3 6 3 9 s8 1 2 0 10 6 9 3 5 2 12 7 8 9 4 3 0 Решение: 2.1 Число Т0 размером 64 бита делим пополам: Т0 = 1001101010000100001001011101111001111110011010001100101001010101 a(2) = 10011010100001000010010111011110 - правая половина; b(2) = 01111110011010001100101001010101 - левая половина; С помощью калькулятора переводим части открытого текста и ключ К0 в десятичные числа (К0)2=10111010011000110011001100110011 a(10) = 2592351710 b(10) = 2120796757 (К0)10 = 3127063347 Число а помещаем в накопитель N1, Число b помещаем в накопитель N2. В сумматоре СМ1 суммируем и приводим по модулю 232: (a(10)+ (К0)10)mod 232=(2592351710+2120796757)mod 4294967296 = 418181171. На входе блока замен (S) имеем: 41818117110=0001 1000 1110 1100 1111 0000 0011 0011 Каждые 4 входных бита меняем с помощью таблиц S: 0001 = 1 входим в 1 строку таблицы S8, считываем 1=0001 1000 = 8 входим в 8 строку таблицы S7, считываем 11=1011 1110 = 14 входим в 14 строку таблицы S6, считываем 14=1110 1100 = 12 входим в 12 строку таблицы S5, считываем 7=0111 1111 = 15 входим в 15 строку таблицы S4, считываем 15=1111 0000 = 0 входим в 0 строку таблицы S3, считываем 9=1001 0011 = 3 входим в 3 строку таблицы S2, считываем 7=0111 0011 = 3 входим в 3 строку таблицы S1, считываем 7=0111 Формируем число на выходе блока S: S= 0001 1011 1110 0111 1111 1001 0111 0111=468187511 Это число поступает в регистр R, в котором осуществляют циклический сдвиг влево на 11 бит влево: 0001 1011 1110 0111 1111 1001 0111 0111– число до сдвига R=0 0111 1111 1001 0111 0111 0001 1011 111=1070315743– число после сдвига Число после сдвига суммируется в СМ2 с b поразрядно по модулю2 (0+0=0,0+1=1, 1+0=1, 1+1=0): (R+b)mod2=00111111110010111011100011011111 01111110011010001100101001010101 01000001101000110111001010001010= 1101230730 Число с выхода сумматора записываем в накопитель N1 а=1101230730 а число бывшее в N1 переписываем в N2 b=2592351710 (было исходное а) На этом первый цикл шифрования закончен. 3. Аcсимметричая криптосистема RSA. Сгенерировать ключи, открытый К0 и секретный Кс, ключи, для шифрования и расшифрования, зашифровать сообщение М и расшифровать его. Убедиться, что ключи сгенерированы правильно. Решение: Исходные данные: простые числа Р=7 и Q=31, сообщение М=4. 3.1. Вычисляем модуль n=P*Q=7*31=217 3.2. Вычисляем функцию Эйлера F(n)=(p-1)*(Q-1)=6*30=180 3.3. Выбираем значение открытого ключа К0 с соблюдением условий 1<К0<F(n), К0 и F(n) – взаимно простые числа (их НОД=1) Например, К0=7. 3.4. Из уравнения (К0*Кc)modF(n)=1 (7*Кc)mod180=1 Находим Кс=103. Уравнение решается методом расширенного алгоритма Евклида. 3.5. Шифрование C=MK0mod n=47mod217= 16384mod217=109 3.6. Расшифрование M=CKcmod217=109103mod217=4 Список литературы 1. Голиков В.Ф. Безопасность информации и надежность компьютерных систем: учеб.-метод. пособие, ч.1. Минск: БНТУ, 2010. – 84 с. 2. Голиков В.Ф. Безопасность информации и надежность компьютерных систем: учеб.-метод. пособие, ч.2. Минск: БНТУ, 2012. – 90 с. 3. Романец Ю. В., Тимофеев П. А., Шаньгин В. Ф. Защита информации в компьютерных системах и сетях. М. Радио и связь, 1999г. 4. Хорев А.В. Защита информации. Технические каналы утечки информации. М.,1998. 5. Щербаков А.Ю. Введение в теорию и практику компьютерной безопасности.—М.: издатель Молгачева С.В., 2001, 352 с., ил. 6. Милославская Н.Г., Толстой А.И. Интрасети: обнаружение вторжений: Учебное пособие для вузов- М.: ЮНИТИ-ДАНА, 2001-587с. 7. Дэвид В. Чепмен, мл., Энди Фокс Брандмауэры Cisco Secure PIX = Cisco® Secure PIX® Firewalls. — М.: «Вильямс», 2003. — С. 384. — ISBN 158705-035-8