О смене ключей ЦСК в инфраструктуре открытых ключей (PKI) - 2012

advertisement

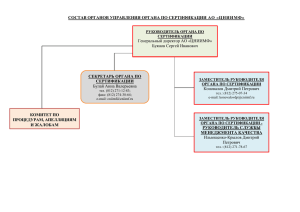

О смене ключей ЦСК в инфраструктуре открытых ключей (PKI) директор технический, канд.физ.-мат.наук Мартыненко С.В. - 2012 1 Инфраструктура PKI Украины (иерархическая модель) Срок действительности сертификата любого уровня цепочки является конечным 2 Обеспечение работоспособности инфраструктуры PKI в Украине Иерархическая модель: Центральный удостоверяющий орган (ЦУО); Удостоверяющий центр (УЦ) органа государственной власти; 3. Аккредитованный ЦСК (АЦСК) или Зарегистрированный ЦСК (ЗЦСК); 4. Конечный пользователь. 1. 2. Задача: Должны быть решены задачи смены сертификата цепочки без ухудшения эксплуатационных характеристик системы цифровой подписи (ЭЦП). 3 Текущее состояние Отсутствует эффективный план штатной замены и план действий внештатной замены сертификата ЦУО, АЦСК и др. Это является критическим для жизни систем электронного документооборота: Органов государственной власти; Банковского дело; Бизнеса, включая электронную коммерцию. 4 Термины и определения Период применимости (applicability-period) личного ключа ЦСК – период, в котором личный ключ ЦСК является действительным и может применяться. Период применимости личного ключа равен периоду действительности его сертификата. Период минимальной пригодности (availability-period) личного ключа ЦСК – это период, в котором ЦСК может выполнять операции сертификации этим актуальным личным ключом; но по истечении этого периода применимости ЦСК может только обслуживать списки отзыва и другие дополнительные службы, не связанные с выдачей новых сертификатов. 5 Требования к учреждениям сертификации (АЦСК, ЗЦСК) при предоставлении услуг конечным пользователям Учреждения сертификации (АЦСК, ЗЦСК) должны предлагать свои услуги на основе дружественности к клиентам. Базовые требования: ЦСК и их клиенты должны располагать техническими возможностями в любое время иметь законную цифровую подпись; Ключ подписи должен оставаться действительным после формирования подписи (подписывания документа) еще определенный промежуток времени (для верификации подписи); Законность/ действительность подписанного документа должны быть независимой от даты проверки подписи; Периодичность и условия смены ключей должны соответствовать требованиям безопасности и требованиям законодательства. Из этих условий следуют сертификации: минимальные требований к учреждениям 6 Минимальные требования к учреждениям сертификации Требование 1 (действительный ключ сертификации): Каждая инстанция иерархии сертификации должна быть способна в любое время располагать действительным ключом подписи/сертификации. Требование 2 (сертификаты «прямого» действия): Инфраструктура сертификации должна быть сконструирована так, что при нормальных/ штатных обстоятельствах не может действительная подпись на определенное время проверки оказаться недействительной, и наоборот. ЦСК не должен выдавать сертификаты «обратного действия», т.е. когда начало действия сертификата установлено на дату более раннюю, чем дата создания сертификата. Требование 3 (надежность ключа сертификации): Срок жизни ключа ЦСК и его сертификата должен быть криптографически обоснован стойкостью ключа, с учетом возможной его компрометации в процессе эксплуатации, в том числе из-за возможных недостатков и рисков в организационных мерах безопасности. Требование 4 (управление несколькими ЦСК сертификатами): Чтобы иметь возможность сертифицировать в любое время, ЦСК должен управлять несколькими сертификатами, которые будут действительны одновременно. Количество одновременно действительных ЦСК сертификатов зависит от периода действия их ключа сертификации. 7 Требования стандартов Действительность сертификата/ключа (RFC 5280:2008): - Ключ подписи (сертификат) ступени i, i ≤ n, является действительным на дату t, если принадлежащий ему путь сертификации (C (i), C (i+1)..., C (n)) существует и действителен на дату t; - Путь сертификации действителен на дату t, если каждый появляющийся в нем сертификат действителен на эту дату; - Сертификат C (j) действителен на дату t, если • подпись сертификата математически правильна, • дата t действительности C (j) принадлежит интервалу: S(C(j)) ≤ t ≤ E(C(j)) и • сертификат на дату t не указан в действительном CRL списке. 8 Смена ключей в иерархии сертификации При смене сертификата либо (а) срок действия прежнего ключа (ключевой пары) продлевается, либо (b) ключ заменяется новым. (a) Продление ключа: При продлении ключа прежний открытый ключ i-й ступени сертифицируется подписанием сертификата личным ключом ступени i+1 и получает новый период действия. Открытый ключ не изменяется, поэтому остаются действительными сертификаты ступени i-1. Т. о. замена сертификата свободна от воздействия на валидность цепочки и новый путь сертификации является действительным. (b) Замена ключа: При замене ключа (ключевой пары) на уровне i все выданные прежним ключом сертификаты ступени i-1 теряют свою действительность. В пути сертификации должен заменяться и C(i-1) на новый сертификат C2(i-1), который должен быть заверен сертификатом C2(i) и т.д. 9 Локальные модели замены ключей Исследованы 7 локальных моделей между двумя смежными уровнями i, i+1: 1. Локальная модель без гарантий действительности 2. Локальная модель с выполнением минимального требования иерархии (наличие в любой момент действительного ключа) 2a. Локальная модель с гарантией действительности ключа 2b.Локальная модель с гарантией действительности ключа для минимального периода времени 3. Локальная модель с гарантией применимости сертификата 3a. Локальная модель с гарантией зависимости от окончания срока действия сертификата ЦСК 3b. Локальная модель с гарантией применимости сертификата для минимального интервала времени. Сценарии смены ключей: «гомогенные» модели (на каждой ступени используется равная локальная модель); «гибридные» модели (составленные из различных локальных моделей). Результаты обобщены на модели смены ключей для всей иерархии. 10 Сценарии замены ключей Сценарии смены ключей: «гомогенные» модели (на каждой используется равная локальная модель); «гибридные» (составленные из различных локальных моделей). ступени модели Исследованы 5 сценариев замены ключей, основанных на локальных моделях между двумя смежными уровнями i, i+1: 1. Иерархия сертификации без гарантий срока 2. Гарантия действительности ключей для всех этапов иерархии 3. Видоизменение модели №2 для самой низкой ступени иерархии 4. Гарантия применимости/ действительности сертификата конечного пользователя 5. Гарантия действительности общего/всего пути сертификации. для 11 Сценарий №1 №1: Иерархия сертификации без гарантий срока ЦСК выдает сертификаты, не учитывая, как долго его ключ еще будет действительным. Срок действия ключа конечного пользователя ограничен потенциально самым ранним сроком окончания срока действия сертификата в его пути сертификации. Преимущества: 1. 2. 3. 4. Для ЦСК не существует необходимости одновременно управлять больше чем одним действительным ЦСК сертификатом. ЦСК не несет ответственности за выход вне интервала действия им выданных сертификатов. Никакой сертификации без предварительной заявки/запроса. Для ЦСК достаточно только наблюдение за успешностью собственного пути сертификации, чтобы располагать в любое время действительным ключом. Недостатки: 1. 2. 3. 4. Каждый участник нижних уровней сам отвечает за действительность (за сроки действия) его сертификата. Участник должен отслеживать все изменения сертификатов вышестоящих ступеней; и он должен своевременно запросить новый сертификат. Срок жизни сертификата участника не гарантирован. Не выполняется минимальное требование, что каждая инстанция должна располагать в любое время действительным ключом. 12 Сценарий №2 №2: Гарантия действительности ключей для всех этапов иерархии Гарантия относится только к ключу подписи, сертификаты конечного пользователя и другие в пути сертификации могут изменяться. Конечный пользователь не должны своевременно ходатайствовать о постсертификации, а ЦСК сам обязан проводить их своевременно. При продлении срока ЦСК-ключа новым сертификатом, никакая постсертификация сертификатов конечных пользователей не требуется. Преимущества: 1. Перенос компетентности/ответственности за пост-сертификации на ЦСК. Недостатки: 1. Изменяется путь сертификации, как только один из сертификатов пути достигает даты окончания срока действия. 2. На нижней ступени иерархии между конечными пользователями и учреждением сертификации пост-сертификация потенциально очень большого числа ключей подписи в пределах короткого промежутка времени может привести к проблемам, или вообще быть нереальной. 13 Сценарий №3 №3 : видоизменение сценария 2 для нижней ступени иерархии Ступень 1 модифицируется так, что ЦСК уровня 2 имеет в любое время два одновременно действительных ключей сертификации. Ключи имеют равный срок действия V = V(C1(2)) = V(C2(2)). Изменение одного ключа происходит в середине периода срока действия другого ключа: S(C1(2)) = S(C2(2)) + V / 2. S(C2(2)) = S(C1(2)) + V / 2. ЦСК гарантирует действительность ключа конечного пользователя на указанный в сертификате период, а, исходя из этого периода, и применимость его сертификата. До сертификата конечного пользователя путь сертификации может изменяться. 14 Сценарий №5 №5 : Гарантия действительности общего/всего пути сертификации Преимущества модели: 1. В течение общего/всего срока действия сертификата путь сертификации для ключа подписи остается постоянным. 2. После выдачи сертификата, как правило, не требуется больше никакого общения между конечным пользователем и учреждением сертификации. 3. Для сертифицирования должен использоваться только соответственно недавний (более новый). 4. Никакая пост-сертификация сертификатов конечного пользователя не требуется. Недостатки модели: 1. Продление промежутков времени действия от уровня к уровню по отношению к АР(i): 2. Необходимо несколько одновременно действительных ключей на каждом уровне. 3. Длинные промежутки времени действия для сертификатов верхних уровней. Вследствие этого имеет место повышенная вероятность компрометации, которая должна минимизироваться дополнительными организационно-техническими мерами. 15 Рекомендации по применению моделей Задача – определить количество одновременно действительных, управляемых ключей сертификации учреждения сертификации для каждого уровня иерархии. Согласно Постановлению Кабинета министров Украины от 13.07.2004 г. №903 [8] Личный ключ АЦСК может быть действительным не более 5-ти лет (п.4.4.1 Постановления КМУ); Личный ключ конечного пользователя может быть действительным не более 2-х лет (п.5.3.2 Постановления КМУ). 16 Количество одновременно действующих ключей сертификации Для уровней иерархии VK (i) (VK = Validity Key) – период действительности личного ключа уровня i (в годах): VK (1) = 2; VK (2) = 5; VK (3) = 7; VK (4) = 10. Максимальное количество одновременно действительных, управляемых ключей сертификации K(i) учреждения сертификации iго уровня: K(i) = VK(i)/ (VK(i) – VK(i-1)) , при i = 2, …, где VK(i) > VK(i-1). .. - обозначает операцию округления до большего целого. 17 Количество одновременно действующих ключей сертификации (2) Период действительности VK(i) в годах Макс. количество одновременно действительных ключей K(i) 1 (пользователь) 2 1 2 (АЦСК/ЗЦСК) 5 2 3 (УЦ) 7 4 4 (ЦЗО) 10 4 Уровень (i) На диаграммах ниже приведено фактическое количество одновременно действительных, управляемых ключей сертификации K(i) учреждения сертификации i-го уровня по годам: 18 Диаграмма фактического количества одновременно действительных, управляемых ключей сертификации K(i) учреждения сертификации i-го уровня по годам: 19 Организационно-технические мероприятия Установка на стороне клиента нового корневого сертификата при его замене, и установление доверия пользователей. Целью мер является установка доверия к новому корневому сертификату автоматически, что можно обеспечить механизмом кросссертификации (см., например, RFC 4210:2005). В Украине не регламентировано. Необходима четкая/строгая регламентация порядка использования ключа ЦСК, политик формирования/ проверки подписи и др. Центральный орган надзора (основные функции в соответствии с NIST SP 800-57 ): координирует политику защиты и практику (процедуры), может функционировать как держатель данных, предоставленных ЦСК, и выступает в качестве источника общего и системного уровня информации, требуемой для ЦСК всех уровней, например, рекомендации/ требования по выбору ключевого материала (алгоритмы, длины ключей и др.), информации о регистрации, каталог данных, спецификаций системной политики, информация о компрометации ключей, информации об отзыве сертификатов и др. в соответствии с требованиями живучести или политики операционной непрерывности, Центральный орган надзора может функционировать (в соответствующем удаленном узле) как система резервного копирования для ЦСК всех уровней. Подробно с анализом можно ознакомиться на нашем сайте по адресу: 20 Благодарим за внимание Подробно с анализом можно ознакомиться на сайте по адресу: http://www.itsway.kiev.ua/pdf/PKI_ChangeKeys.pdf 21