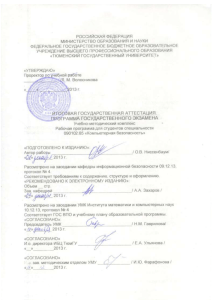

УТВЕРЖДАЮ: Зам. председателя приемной комиссии ________________ В.Н. Фальков

advertisement

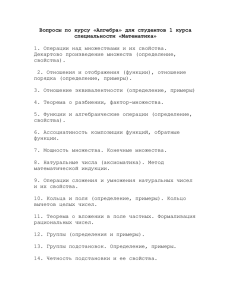

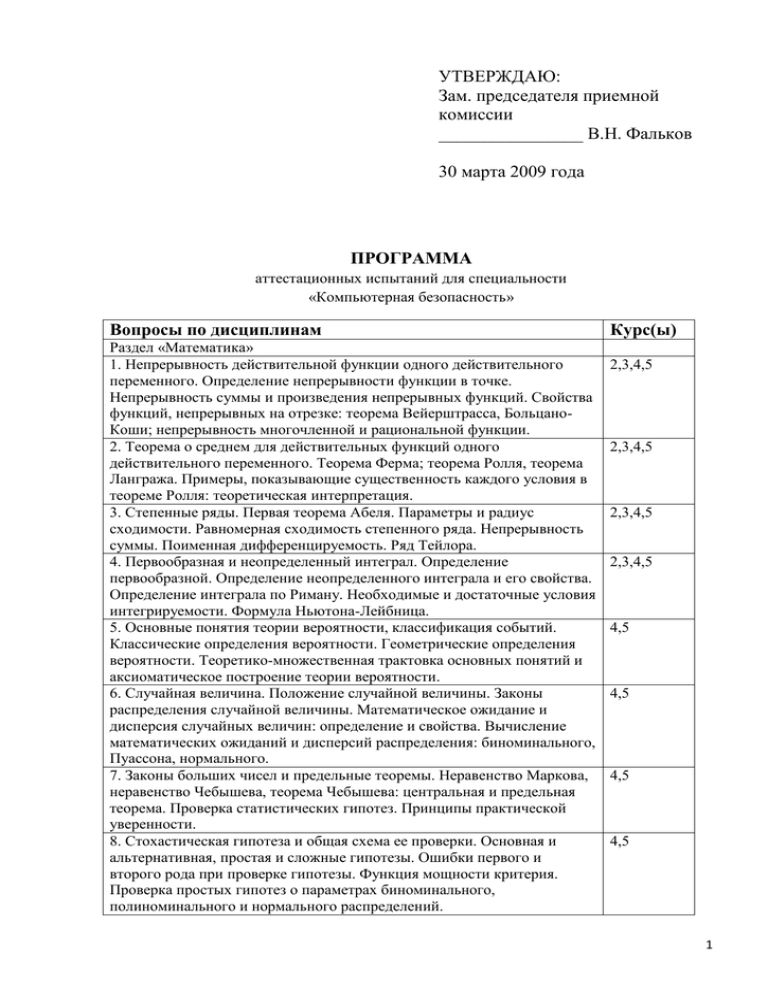

УТВЕРЖДАЮ: Зам. председателя приемной комиссии ________________ В.Н. Фальков 30 марта 2009 года ПРОГРАММА аттестационных испытаний для специальности «Компьютерная безопасность» Вопросы по дисциплинам Раздел «Математика» 1. Непрерывность действительной функции одного действительного переменного. Определение непрерывности функции в точке. Непрерывность суммы и произведения непрерывных функций. Свойства функций, непрерывных на отрезке: теорема Вейерштрасса, БольцаноКоши; непрерывность многочленной и рациональной функции. 2. Теорема о среднем для действительных функций одного действительного переменного. Теорема Ферма; теорема Ролля, теорема Лангража. Примеры, показывающие существенность каждого условия в теореме Ролля: теоретическая интерпретация. 3. Степенные ряды. Первая теорема Абеля. Параметры и радиус сходимости. Равномерная сходимость степенного ряда. Непрерывность суммы. Поименная дифференцируемость. Ряд Тейлора. 4. Первообразная и неопределенный интеграл. Определение первообразной. Определение неопределенного интеграла и его свойства. Определение интеграла по Риману. Необходимые и достаточные условия интегрируемости. Формула Ньютона-Лейбница. 5. Основные понятия теории вероятности, классификация событий. Классические определения вероятности. Геометрические определения вероятности. Теоретико-множественная трактовка основных понятий и аксиоматическое построение теории вероятности. 6. Случайная величина. Положение случайной величины. Законы распределения случайной величины. Математическое ожидание и дисперсия случайных величин: определение и свойства. Вычисление математических ожиданий и дисперсий распределения: биноминального, Пуассона, нормального. 7. Законы больших чисел и предельные теоремы. Неравенство Маркова, неравенство Чебышева, теорема Чебышева: центральная и предельная теорема. Проверка статистических гипотез. Принципы практической уверенности. 8. Стохастическая гипотеза и общая схема ее проверки. Основная и альтернативная, простая и сложные гипотезы. Ошибки первого и второго рода при проверке гипотезы. Функция мощности критерия. Проверка простых гипотез о параметрах биноминального, полиноминального и нормального распределений. Курс(ы) 2,3,4,5 2,3,4,5 2,3,4,5 2,3,4,5 4,5 4,5 4,5 4,5 1 9. Линейные пространства. Определение, примеры, простейшие свойства. Единственность нейтрального, единственность противоположного элемента. Линейная зависимость. Координаты векторов и их связь при переходе к другому базису. 10. Многочлены. Кольцо многочленов над кольцом с единицей. Делимость многочленов, теорема о делении с остатком. Значение и корень многочлена. Теорема Безу. 11. Кольца матриц. Матрицы над кольцом и операции над ними. Кольцо квадратных матриц. Определители квадратных матриц над коммутативным кольцом с единицей. Критерии обратимости матрицы над коммутативным кольцом с единицей. 12. Сравнения и вычеты. Кольцо вычетов. Малая теорема Ферма. Сравнения первой степени. Китайская теорема об остатках. 13. Системы линейного уравнения над кольцом и полем. Системы линейных уравнений над коммутативным кольцом с единицей. Равносильность систем. Системы уравнений над кольцом. Однородные уравнения и функциональная система решений. Раздел «Алгоритмы, теория языков программирования, базы данных» 14. Алгоритмы на графах. Обход графа в глубину, построение глубинного остовного леса и классификация ребер не вошедших в лес. Алгоритмы нахождения связных компонентов неориентированных графов и сильно связных компонентов ориентированных графов. Поиск в ширину и кратчайшие пути в графе. 15. Алгоритмы поиска в последовательно организованных файлах. Бинарный и интерполяционный поиск. Оценки трудоемкости. 16. Компонентно-объектная модель. Понятие интерфейса. Идентификация классов и интерфейсов. Реализация интерфейса. Внепроцессные и внутрипроцессные COM-сервера. ActiveX – как подмножество COM. Раннее и позднее связывание. 17. Очереди приоритета. Куча. Сортировка с помощью кучи. Оценки трудоёмкости. Оценки трудоемкости. Алгоритмы бинарной сортировки. 18. Алгоритмы быстрой сортировки и сортировки слиянием. Сортировка подсчётом и числовая сортировка. Понятие стабильной сортировки. Оценки трудоёмкости. 19. Вопросы трансляции языка программирования. Синтаксис языка программирования. Синтаксические элементы. Общая структура программы/подпрограммы. Этапы трансляции. Формальные модели трансляции. НФБ-грамматика. Конечные автоматы. Автоматы с магазинной памятью. Общие алгоритмы грамматического разбора. Метод рекурсивного спуска. 20. Структурированные типы данных. Спецификация и реализация типов структурированных ОД. Объявление структурированных ОД и контроль типов. Массивы. Записи. Списки. Множества. Использование хэш-функций для реализации множеств. Абстрактные типы данных. 21. Инкапсуляция при помощи подпрограмм. Классы. Наследование. Полиморфизм. 22. Общие понятия реляционного подхода к организации БД. Основные понятия реляционной теории: домен, атрибут, кортеж, первичный ключ, отношение. Фундаментальные свойства отношений. Реляционная модель данных. Определение и основные операции реляционной алгебры. Достоинства и недостатки реляционной модели. Общий процесс преобразования ER-диаграммы в реляционную схему. 5 2,3,4,5 3,4,5 3,4,5 3,4,5 4,5 4,5 4,5 3,4,5 3,4,5 3,4,5 2,3,4,5 3,4,5 3,4,5 2 23. Структурированный язык запросов SQL. История создания языка SQL. Подмножество SQL - Data Definition Language (DDL). Модификация схем базы данных . Стандартные типы данных. Вычисляемые столбцы. Подмножество SQL - Data Query Language (DQL). Синтаксис оператора SELECT. Обзор его подразделов (списка выборки, секций FROM, WHERE, GROUP BY, HAVING, OREDER BY).. Способы упорядочивания итогового набора в секции OREDER BY. Модификация данных с использованием Data Manipulation Language (DML). Операторы INSERT, UPDATE, DELETE. Раздел «Основы защиты информации» 24. Основные понятия защиты информации (субъекты, объекты, доступ, граф доступов, информационные потоки). Постановка задачи построения защищенной автоматизированной системы (АС). Ценность информации. 25. Угрозы безопасности информации. Угрозы конфиденциальности, целостности доступности АС. Понятие политики безопасности. Дискреционная политика безопасности. Мандатная политика безопасности. Мандатная политика целостности. 26. Модель системы безопасности HRU. Основные положения модели. Теорема об алгоритмической неразрешимости проблемы безопасности в произвольной системе. 27. Модель распространения прав доступа Take-Grant. Теоремы о передаче прав в графе доступов, состоящем из субъектов, и произвольном графе доступов. Расширенная модель Take-Grant и ее применение для анализа информационных потоков в АС. 28. Модель Белла-Лападулы как основа построения систем мандатного разграничения доступа. Основные положения модели. Базовая теорема безопасности (BST). 29. Основные положения критериев TCSEC (“Оранжевая книга”). Фундаментальные требования компьютерной безопасности. Требования классов защиты. 30. Основные положения Руководящих документов ГТК в области защиты информации. Определение и классификация НСД. Определение и классификация нарушителя. Классы защищенности АС от НСД к информации. Раздел «Безопасность операционных систем, баз данных и вычислительных сетей» 31. Основные сетевые стандарты и протоколы: средства взаимодействия процессов в сетях, распределенная обработка информации в системах клиент-сервер. 32. Безопасность ресурсов сети: средства идентификации и аутентификации, методы разделения ресуров и технологии разграничения доступа пользователей к ресурсам сети. Монитор безопасности. 33. Основные принципы обеспечения безопасности в Internet. 34. Общая характеристика ОС, назначение и возможности семейств UNIX, Windows 35. Основные механизмы безопасности средств и методы аутентификации в ОС, модели разграничения доступа, организация и использование средств аудита. 3,4,5 5 5 5 5 5 5 5 4,5 4,5 4,5 4,5 4,5 3 36. Администрирование ОС: основные задачи и принципы сопровождения системного ПО, управления безопасности ОС. 37. Общая характеристика, назначение и возможности СУБД. Языковые средства СУБД для различных моделей данных, описание данных, манипулирование данными. 38. Средства обеспечения безопасности БД, средства идентификации и аутентификации объектов БД, языковые средства разграничения доступа, организация аудита в системах БД. Задачи и средства администратора безопасности БД. 39. Технологии удалённого доступа и системы БД, тиражирование и синхронизация в распределённых системах БД. Раздел «Технические средства и методы защиты информации» 40. Классификация демаскирующих признаков и их характеристики. 41. Технические каналы утечки информации, классификация и характеристика. 42. Оптические каналы утечки информации. Способы и средства противодействия наблюдению в оптическом диапазоне. 43. Радиоэлектронные каналы утечки информации. 44. Акустические каналы утечки информации. 45. Материально-вещественные каналы утечки информации. 46. Задачи и принципы инженерно-технической защиты информации. 47. Способы и средства инженерной защиты и технической охраны объектов. 48. Способы и средства противодействия радиолокационному наблюдению. 49. Способы и средства информационного скрытия речевой информации от подслушивания. Энергетическое скрытие акустического сигнала. 50. Основные методы защиты информации техническими средствами. Раздел «Криптографические методы защиты информации» 51. Основные понятия криптографии. Модели шифров. Блочные и поточные шифры. Понятие криптосистемы. Ключевая системы шифра. Основные требования к шифрам. 52. Шифрование с открытыми ключами: RSA, системы Эль-Гамаля, системы на основе «проблемы рюкзака». 53. Цифровая подпись. Общие положения. Цифровые подписи на основе шифросистемы с открытыми ключами стандартов ГОСТ Р и DSS 54. Функции хэширования. Требования предъявляемые к функциям хэширования. Ключевые функции хэширования. Безключевые функции хэширования. 55. Проблемы и перспективы развития криптографических методов защиты. Криптосистемы на основе эллиптических кривых. Алгоритм электронной подписи на основе эллиптических кривых ECDSA 56. Блочные шифры. Ключевая система блочных шифров. Российский стандарт на блочный шифр ГОСТ 28147-89. Раздел «Организационные и правовые основы обеспечения информационной безопасности» 57. Объекты правового регулирования при создании и эксплуатации системы информационной безопасности. 58. Использование существующих нормативных актов для создания системы информационной безопасности. Основные положения руководящих правовых документов. 4,5 4,5 4,5 4,5 5 5 5 5 5 5 5 5 5 5 5 5 5 5 5 5 5 5 5 4 59. Система международных и российских правовых стандартов. Стандарт BS7799. 60. Требования доктрины информационной безопасности РФ и ее реализация в существующих системах информационной безопасности. 61. Значение и отличительные признаки методик служебного расследования фактов нарушения информационной безопасности от расследования других правонарушений. 62. Практическое составление основных правовых документов (концепции информационной безопасности, плана мероприятий информационной безопасности, инструкции информационной безопасности для рабочего места). 63. Понятие и основные организационные мероприятия по обеспечению информационной безопасности. 64. Политика информационной безопасности как основа организационных мероприятий. Основные требования в разработке организационных мероприятий. 65. Контроль и моделирование как основные формы организационных действий при проверке действенности системы информационной безопасности. 66. Разграничение прав доступа как основополагающее требование организационных мероприятий и их практическая реализация на объекте защиты. 67. Иерархия прав и обязанностей руководителей и исполнителей при построении системы информационной безопасности, их взаимодействие. 68. Аудит системы информационной безопасности на объекте как основание для подготовки организационных и правовых мероприятий. Его критерии, формы и методы. Зав. кафедрой информационной безопасности 5 5 5 5 5 5 5 5 5 5 А.А. Захаров 5