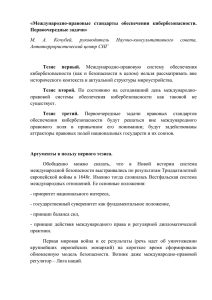

Современные мировые тенденции развития систем РЗА

advertisement

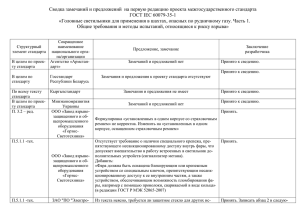

X X I конференция «Релейная защита и автоматизация электроэнергетических систем России –2012» О требованиях кибербезопасности систем РЗА при использовании стандарта МЭК 61850 Г. Нудельман (ОАО «ВНИИР») Москва 29-31 мая 2012 г. Направления развития мировой электроэнергетики • При ВВЕДЕНИЕ определенных обстоятельствах облегчившие нашу жизнь информационные технологии могут превратить ее в нечто невыносимое. • Кроме очевидных технологических и технических преимуществ, обеспечиваемых микропроцессорной техникой, существенно обостряется проблема угрозы информационной безопасности, обусловленная возможными несанкционированными действиями ПРОБЛЕМА и рядом других причин, и возрастающая по мере увеличения количества подстанций с возможностью доступа по IP. НУЖНА ЗАЩИТА 2 • До настоящего времени системы защиты и автоматизации подстанции (АП) полагаются на безвестность, изоляцию и закрытость объекта, надежность коммуникаций в рамках подстанции, использование внутренних протоколов. Но все это до конца не решает проблему безопасности и эти системы нуждаются в защите от кибератак. Направления развития мировой электроэнергетики IEC 61850 • С введением IEC 61850 появились опасения, что существующие меры обеспечения безопасности становятся в принципе неудовлетворительными. Эти опасения привели исследовательский комитет B5 CIGRE к решению провести анализ состояния дел, позволяющий оценить проблему реализации требований по кибербезопасности при использовании IEC 61850. • Для этой цели была создана специальная рабочая группа, результатом работы которой стал специальный отчет , положения которого отражены в данном докладе. Основная суть проблемы кибербезопасности заключается в том, что закрытость объекта больше не является барьером для кибератаки, которая может ОТЧЕТ РГ В5 преодолеть изоляцию, и все данные на верхнем уровне АП, если не принять специальные меры, могут стать доступными не по назначению с внедрением IEC 61850. 3 • IEC 61850 лучше всего реализован через инфраструктуру Ethernet, что лишает систему преимуществ изоляции. Одноранговая связь через GOOSE подвержена рискам, связанным с воспроизведением Ethernet, событий и манипулированием ими, а связи "клиент-сервер", поддерживающие более одного клиента, увеличивают возможность появления в них неавторизированного клиента. Направления развития мировой электроэнергетики 7 ТРЕБОВА НИЙ •Для обеспечения требований по безопасности, а также для её оценки предлагается использовать семь основополагающих требований, кодифицированных в ISA 01.01.99: • Управление доступом (AC - Access Control), чтобы защитить от несанкционированного доступа к устройству или информации. ТРЕБО ВАНИЯ • Целостность Данных (DI - Data Integrity), чтобы защитить от несанкционированного изменения. • Конфиденциальность Данных (DC - Data Confidentiality), чтобы защитить от подслушивания. 4 Направления развития мировой электроэнергетики IEC 62351 ТРЕБО ВАНИЯА 5 • Из всех действующих стандартов лучшие решения в части мер обеспечения безопасности по этим трем требованиям (управление доступом, целостность и конфиденциальность данных) предлагает стандарт IEC 62351 • Управление Использованием (UC - Use Control), чтобы защитить от несанкционированного оперирования или использования информации. • Ограничение Потока данных (RDF - Restrict Data Flow), чтобы защитить от публикации информации, представленной на несанкционированных источниках. • Своевременный Ответ на Событие (TRE - Timely Response to Event), мониторинг и протоколирование связанных с безопасностью событий и принятие своевременных мер по ликвидации последствий в ответственных задачах и в критических ситуациях по безопасности. • Доступность Сетевого ресурса (NRA - Network Resource Availability), чтобы защитить от атак "отказ в обслуживании". О требованиях кибербезопасности систем РЗА ТЕМЫ ДОКЛАДОВ ПРОБЛЕМА 6 •Эти требования не отличаются от предъявляемых к обычным вычислительным сетям, однако ввиду изолированности объекта и связанной с этим иллюзией безопасности, до настоящего времени к таким сетям зачастую не применявшимся. • Анализ существующих и разрабатываемых стандартов, выполненный рабочей группой исследовательского комитета СИГРЭ по релейной защите, показал, что ни один из рассмотренных документов не удовлетворяет всем семи требованиям. При этом некоторые предлагаемые решения оказались противоречивыми, и приводящими к путанице. В то же время, необходимо искать правильные решения, так как эти требования должны стать исходным руководством для инженеров – релейщиков, по причине того, что они: определяют требования кибербезопасности в заказных спецификациях; улучшают существующие меры по кибербезопасности при применении IEC 61850; улучшают механизмы кибербезопасности, используемые в существующиз системах с использованием IEC 61850 . О требованиях кибербезопасности систем РЗА МЭК 62351. Часть 1. Введение МЭК 60870-6 TASE.2 МЭК 61850 MMS сообщения МЭК 61850 GOOSE, GSE, SMV МЭК 60870-5-104 и DNP3 МЭК 60870-5-101 и последовательный DNP МЭК 62351. Часть 3. Профиль, включающий протокол TCP/IP МЭК 62351. Часть 4. Профиль, включающий MMS сообщения МЭК 62351. Часть 5. МЭК 60870-5 и производные МЭК 62351. Часть 6. МЭК 61850 МЭК 62351. Часть 8. Ролевое управление доступом (RBAC) МЭК 62351. Часть 9. Управление ключами МЭК 62351. Часть 10. Архитектура системы безопасности 7 МЭК 62351. Часть 7. Объекты для Network Management МЭК 62351. Часть 2. Принятые сокращения О требованиях кибербезопасности систем РЗА • Стандарт IEC 61850 как показано на рис. отображается в стандарте IEC 62351 • В целом IEC 62351 представляет собой серию стандартов, регламентирующих вопросы безопасности для профилей протоколов на базе стека TCP/IP, в том числе для протоколов IEC 60870-5, IEC 60870-6, IEC 61850. • Другие стандарты, такие как ISA-99 и NERC CIP, охватывают более широкую область основополагающих требований, но содержат рекомендации, а не конкретные инструкции о том, что и как должно быть сделано. • Рабочая группа исследовательского комитета В5 СИГРЭ пришла к заключению, что только стандарт IEC 62351, и технические стандарты требований ISA-99 предлагают требования безопасности для передачи сообщений IEC 61850 в пределах подстанций. При этом следует отметить, что технические требования ISA 99 еще находятся на ранней стадии развития. 8 О требованиях кибербезопасности систем РЗА • IEC 62351 предлагает меры шифрования и авторизации, в последнем случае IEC 61850 использует собственный опознавательный механизм. Новый раздел IEC 62351 основывается на разграничении уровней при управлении доступом, это позволяет надеяться, что более полно обеспечится Управление доступом и Управление Использованием. • Эффективная безопасность требует, чтобы для обеспечения полномасштабной защиты были развернуты несколько различных мер. Введение любой из мер, рекомендуемых различными стандартами, требует изменений и обновления защищаемой системы. • Другим фактором должно стать обучение сотрудников соответствующих служб авторизации и использованию новых функций, убеждение их в важности мер по кибербезопасности. • Не простой остается проблема, вызывающая потребность управлять ключами и сертификатами в связи с использованием шифрования. Даже инфраструктура сети становится теперь одним из факторов, учитываемым при обеспечении безопасности. 9 О требованиях кибербезопасности систем РЗА РОЛЬ ИНСТРУМЕНТОВ РОЛЬ ОРГВОПРОСОВ УПРАВЛЕНИЕ ПАТЧАМИ 10 • Реализация IEC 61850 в значительной степени зависит от вспомогательных инструментов. Если система IEC 61850 сделана при помощи способов, упомянутых выше, то и инструменты, должны также быть сделаны безопасными. Необходимо хотя бы требовать от них разрешения продолжать работать в сети, которая зашифрована или с ИЭУ, которые требуют авторизации. • Ничто не поможет закрыть проблему кибербезопасности, если не будут приняты меры, позволяющие решить все обозначенные выше задачи. • Должна обеспечиваться возможность замены неисправного ИЭУ в любое время, без сложных мер по обеспечению безопасности; • Введение кибербезопасности требует внимания не только к техническим проблемам, , но также и к организационным вопросам. • Примером тому является управление патчами, гарантирующими наличие последней версии программного обеспечения, и управления конфигурацией - отслеживание всех активов, которые являются частью сети ПС. Пригодность для обслуживания системы другая область, которая должна учитываться. О требованиях кибербезопасности систем РЗА НУЖНО РУКОВОДСТВО ОПЫТ США ЗАЩИТЫ АБСОЛЮТНОЙ СЕЛЕКТИВНОСТИ 11 •Актуальной задачей является создание всестороннего руководства, призванного помочь не только специалистам, внедряющим стандарт IEC 61850, но и специалистам, занятым в реализации кибербезопасности на подстанциях. Руководство должно затрагивать и технические аспекты, и аспекты управления кибербезопасностью; • В отчете РГ В5 (The Impact of Implementing Cyber Security Requirements using IEC 61850 CIGRE Working Group the B5.38, August 2010) дается много других предложений, на которые следует обратить внимание. • Следует также учесть опыт американских специалистов (Cyber Security Issues for Protective Relays. Report of C1 Working Group Members of Power System Relaying Committee (USA), June 2007) • Учитывая особую важность систем релейной защиты с абсолютной селективностью и специфику коммутационных сетей, используемых для их реализации, следует индивидуально подойти к отстройке этих систем от кибератак и несанкционированных воздействий. О требованиях кибербезопасности систем РЗА • Необходимо отметить проблему обеспечения информационной безопасности удаленных подключений, которые в последнее время активно внедряются в ЭЭС. В материалах предстоящего конгресса СИГРЭ 2012 рассмотрены мероприятия, направленные на защиту коммуникационных сетей от внешних и внутренних угроз, которые должны быть учтены при разработке программного обеспечения и в процессе эксплуатации, а именно: - применение паролей; - поддержка ролевого доступа; - использование авторизации и шифрования связи; - применение временной блокировки при ошибке запроса пароля; - поддержка возможности отключения неиспользованных услуг; - проведение комплексных испытаний для отработки поведения системы в нежелательных ситуациях; - обновление программного обеспечения. 12 О требованиях кибербезопасности систем РЗА • Предлагается повысить надежность удаленного доступа путем создания безопасной конфигурации системы в целом, сегментации сети. При этом каждый канал связи между различными сегментами сети должен быть оценен с точки зрения его безопасности, обеспечения конфиденциальности, целостности и аутентичности. • Интерес представляют предложения по реализация «генератора правил», обеспечивающего автоматизацию анализа ситуации на ПС или в сети (проверка измерений напряжения, взаимодействия уставок различных терминалов, проверка совместимости ПО различных ИЭУ и др.) и реализации удаленного тестирования. 13 О требованиях кибербезопасности систем РЗА Векторные измерения Опыт других стран. Политика АБС Электро Первые результаты. Высокая оценка 14 • Все большее внедрение находят глобальные распределенные системы мониторинга, защиты и управления (WAMS, WAP, WAC), в основе которых лежит технология векторных измерений с высокой точностью синхронизации пространственно-разнесенных устройств. •Несмотря на то, что Smart Grid и новые технологии векторных измерений WAMS, WAP, WAC предлагают целый ряд преимуществ как для электроэнергетики, так и для общества в целом, они увеличивают также число уязвимостей для атак на ЭЭС. В мире, да и в отдельных отраслях отечественной промышленности осознали, что необходимы новые приемники сигналов ГНСС. АБС Электро обратил внимание на эту проблему и пригласил к себе работу опытнейших специалистов из ГЛОНАСС. • О практических результатах работы по созданию отечественных приемников ГЛОНАСС/GPS доложит профессор В.Н. Харисов, руководитель департамента навигационных систем ОАО «ВНИИР – Прогресс». Уже первые результаты этой работы получили высокую оценку среди специалистов на состоявшейся в апреле с.г. выставке «НАВИТЕХ 2012» в Москве и на VI Международном форуме по спутниковой навигации (доклад «ГЛОНАСС требует защиты». О требованиях кибербезопасности систем РЗА • Системы ЗАКЛЮЧЕ НИЕ управления больше не защищены за счет закрытости объекта, как это было раньше. Используются TCP/IP и другие протоколы, характерные для обеих сред, что приводит к целому ряду проблем. В этом смысле IEC 61850 сам по себе не менее безопасен чем многие другие протоколы, которые используются на подстанциях. •Для обеспечения требований, а также для оценки уровня безопасности, предлагается руководствоваться семью положениями, приведенными в докладе. 15 О требованиях кибербезопасности систем РЗА при использовании стандарта МЭК 61850 СПАСИБО ЗА ВНИМАНИЕ Тел. +7 (495) 735 42 44; +7 (8352) 39 00 45 nudelman@vniir.ru