Протоколы аутентификации и обмена ключами

advertisement

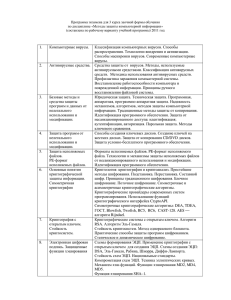

Тема 12. Алгоритмы обмена ключами и протоколы аутентификации. Криптографические методы защиты информации • Алгоритмы распределения ключей с использованием третьей доверенной стороны. • Протоколы аутентификации. – Взаимная аутентификация. – Аутентификация одного из участников. • Использование симметричного шифрования. – Протокол Нидхэма и Шредера. – Протокол Деннинга. – Протокол аутентификации с использованием билета. • Использование шифрования с открытым ключом. Криптографические методы защиты информации Литература 1. Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. – СПб.: Лань, 2000. 2. Ященко В.В. Введение в криптографию. – М.: МЦНМО-ЧеРо, 1999. 3. Петров А.А. Компьютерная безопасность. Криптографические методы защиты. – М: ДМК, 2000. 4. Баричев С., Гончаров В., Серов Р. Основы современной криптографии. М.: Горячая линия-Телеком, 2011 Криптографические методы защиты информации