аспекты обеспечения защиты информации при трансформации

advertisement

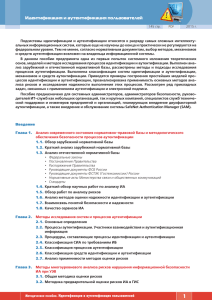

АСПЕКТЫ ОБЕСПЕЧЕНИЯ ЗАЩИТЫ ИНФОРМАЦИИ ПРИ ТРАНСФОРМАЦИИ ЦИФРОВЫХ ТЕХНОЛОГИЙ КОМИСАРЕНКО В.В . ДИРЕКТОР ПО РАЗВИТИЮ ЗАО «БЕЛТИМ СБ» ДИРЕКТОР АССОЦИАЦИИ « РУСКРИПТО» Бурный рост интернет технологий. Восприятие мира через цифровые технологии. Угрозы • в 2008 году объектов, подключенных к интернету было больше, чем людей на земле; • В этом году мы увидим 4,9 млрд. устройств, подключенных к сети; Интернет вещей свяжет между собой огромное количество устройств, которыми оборудованы наши дома: от умных термостатов до умных холодильников. Угрозы • К 2020 году четверть миллиарда автомобилей будут подключены к Интернету, что открывает совершенно новые возможности для владельцев транспортных средств и автоматизации движения транспорта. • Куда нас ведет навигатор? •В 2016 5.5 миллиона новых вещей будет подключаться к Интернету ежедневно •2020 - 20.8 миллиардов подключённых вещей •Куда нас ведет цифровая стелька? • 7) Интернет вещей свяжет между собой огромное количество устройств, которыми оборудованы наши дома: от умных термостатов до умных холодильников. Гигантские цифры IOT ИССЛЕДОВАНИЯ И ПРОГНОЗЫ Огромное количество исследований и прогнозов Значения не сходятся Кто считает что? И почему все это IoT? Cisco и http://www.i-scoop.eu/internet-of-things/ 2016 Infotecs Автоматизированные системы управления технологическими процессами (АСУ ТП) Типовая архитектура АСУ ТП Проблема №1 1. Проектировщики не осознают проблематику ИБ и она находится на последнем месте 2. Основной акцент делается на быстрый запуск системы 3. Проблемы безопасности первое время не проявляются, пока за дело не возьмутся хакеры 4. Бомба замедленного действия. Случай с Wolksvagen Основные задачи в порядке актуальности: 1. Аутентификация (пользователи, устройства, управляющие команды) 2. Конфиденциальность 3. Межсетевое экранирование 4. Контроль защищенности 5. Обнаружение вторжений 6. Авторизация 7. Управление рисками Аутентификация 1. Желание сделать легкодоступные и удобные сервисы 2. Конфликт с аутентификацией (простота против безопасности) 3. Аутентификация в ИС, в том числе банковских, с использованием аутентификации в социальных сетях 4. Системы однократной аутентификации. Это эффектно 5. Применение SMS. PT. Пример свой 6. Риски 7. Разграничение возможностей в зависимости от уровней аутентификации Конфиденциальность 1. NIST Lightweight Cryptography Project. Секция по криптографии 2. ТК 26 Группа по стандартизации легкой криптографии 3. Контроль периметра. Стенд Infowatch Защита веб-приложений 1. Классика 2. PT Application Firewall. Magic Quadrant. Стенд Позитив Технолоджиз Контроль защищенности 1. ПО и инфраструктура – постоянно изменяются 2. Появляются новые угрозы и атаки 3. Классика MaxPatrol. Сертификация Нормативная правовая база 1. Традиционно отстает 2. КИБ. Развиваем вместе 3. Национальный банк Республики Беларусь. Новаторство и цифровая трансформация. МСИ. Упрощение аутентификации и доступность банковских сервисов. Конференция 4. Случай с Apple Криптовалюты и блокчейн. Семинар Давайте вместе сделаем так, чтобы Республика Беларусь была в лидерах цифровой трансформации с должным уровнем обеспечения информационной безопасности! О СОЗДАНИИ СИСТЕМ ЗАЩИТЫ ИНФОРМАЦИИ В УСЛОВИЯХ ЖЕСТКОЙ ЭКОНОМИИ КОМИСАРЕНКО В.В . ДИРЕКТОР ПО РАЗВИТИЮ ЗАО «БЕЛТИМ СБ» ДИРЕКТОР АССОЦИАЦИИ « РУСКРИПТО»