Информация – сведения о лицах, предметах, фактах, событиях

advertisement

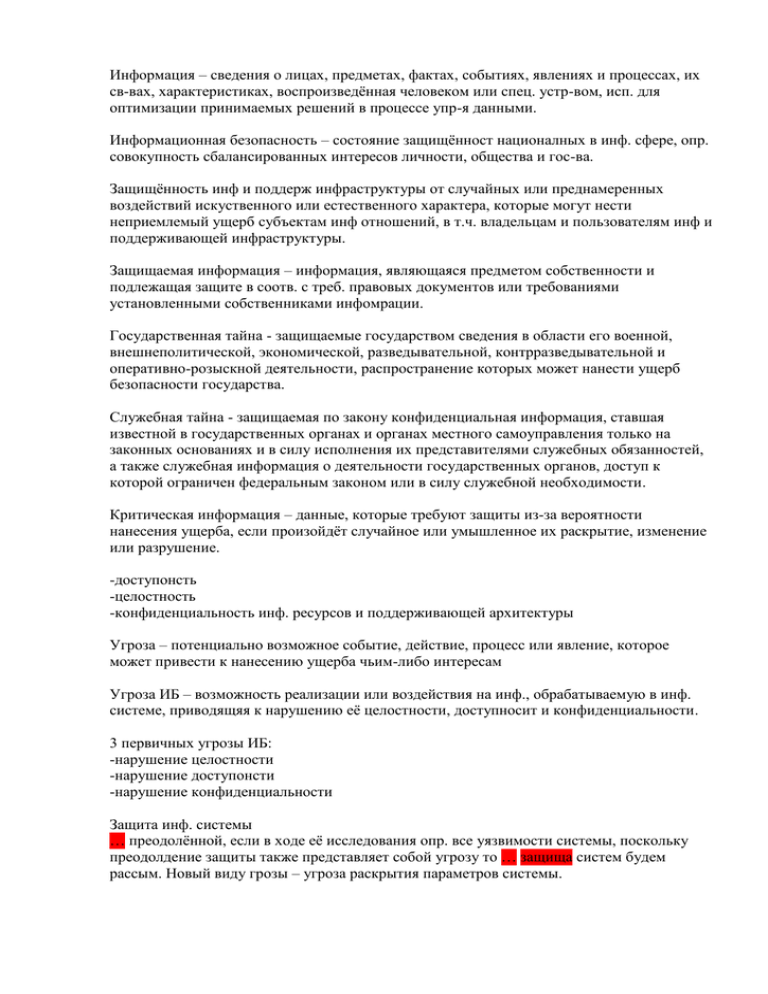

Информация – сведения о лицах, предметах, фактах, событиях, явлениях и процессах, их св-вах, характеристиках, воспроизведённая человеком или спец. устр-вом, исп. для оптимизации принимаемых решений в процессе упр-я данными. Информационная безопасность – состояние защищённост националных в инф. сфере, опр. совокупность сбалансированных интересов личности, общества и гос-ва. Защищённость инф и поддерж инфраструктуры от случайных или преднамеренных воздействий искуственного или естественного характера, которые могут нести неприемлемый ущерб субъектам инф отношений, в т.ч. владельцам и пользователям инф и поддерживающей инфраструктуры. Защищаемая информация – информация, являющаяся предметом собственности и подлежащая защите в соотв. с треб. правовых документов или требованиями установленными собственниками инфомрации. Государственная тайна - защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности государства. Служебная тайна - защищаемая по закону конфиденциальная информация, ставшая известной в государственных органах и органах местного самоуправления только на законных основаниях и в силу исполнения их представителями служебных обязанностей, а также служебная информация о деятельности государственных органов, доступ к которой ограничен федеральным законом или в силу служебной необходимости. Критическая информация – данные, которые требуют защиты из-за вероятности нанесения ущерба, если произойдёт случайное или умышленное их раскрытие, изменение или разрушение. -доступонсть -целостность -конфиденциальность инф. ресурсов и поддерживающей архитектуры Угроза – потенциально возможное событие, действие, процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам Угроза ИБ – возможность реализации или воздействия на инф., обрабатываемую в инф. системе, приводящяя к нарушению её целостности, доступносит и конфиденциальности. 3 первичных угрозы ИБ: -нарушение целостности -нарушение доступонсти -нарушение конфиденциальности Защита инф. системы … преодолённой, если в ходе её исследования опр. все уязвимости системы, поскольку преодолдение защиты также представляет собой угрозу то … защища систем будем рассым. Новый виду грозы – угроза раскрытия параметров системы. 1. Акутальность инфомрации – на сколько адекватно отобо. Состояния объектов, предм. Области, данных, документов, ресурсов в данный момент времени. 2. Полнота представления – обеспечение максимально возможного описания процессов, событий с пом. ресурсов инф. системы. 3. Достоверность – степень соответствия сведений в памяти комп. устройств, документов иои сообщений реальному состяния отображаемой инфомрации. 4. Своеверменность пода/получение – своеверменное удв. Инф. потребносткй пользователя инф системы 5. Ценность – св-во опр. пригодости исп. информации в различных областях деятельности орг. Классификация угроз 1. по величине нанесённого ущерба предельный – поле которого организация перестаёт функц. значительный – не приводит к прекращению работы орг. незанчительный - м.б. компенсирован в теч некоторого времени 2. по вероятности возникновения весьма вероятная угроза вероятная маловероятная 3. по причинам проведения 4. по характеру нанесённого ущерба моральный материальный 5. по харакетру воздействия активный пассивный 6. по отн. Объектов внутр внеш Источник угроз - потенциальные антропогенные, техногенные или стихийные носители угрозы безопасности. Фактор угроз (уязвимость) - присущие объекту причины, приводящие к нарушению безопасности информации и обусловленные недостатками процесса функционирования объекта, свойствами архитектуры АС, протоколами обмена и интерфейсами, применяемыми ПО и аппаратной платформой, условиями эксплуатации. Фактор, воздействующий на защищаемую информацию - явление, действие или процесс, резуль¬татом которых могут быть утечка, искажение, уничтожение защищаемой информации, блокирование доступа к ней. Способ реализации угрозы – метод реализации угрозы, исп. уязвимость в системе, операциях или отдеьлных элементах системы. Атака – реализация угрозы одним из имеющихся методов при воздействии источнка угрозы через уязвимости и фаткоры. Антропогенные источники: внешний (преступники, недоброжелатели) внутренний (основной персонал, пользователи…) Технические источники: внешние (ср-ва связи, сети, инж. Коммуник) внутр (некачественные тех ср-ва обр. инф.) стихийные (пожар, землятресение,..) Шаги: 1. 2. 3. 4. идентифицировать реальный источник угроз оценить степень серьёзности угроз выделить группы ист. угроз по целям, ресурсам, интересам произвести оптимальное деление ресурсов и локализацю угроз Основные методы реализации угроз аналитические технические программные социальные организационные Причины виды и каналы утечки инф. Утечка – безконтрольные выход конф. информации за пределы орг. Или круга лиц, которым она была доверена. Канал утечки – путь от источника конф. инф. к злоумышленнику, посредством которого последний может поулчить доступ к инф. Каналы утечки: 1. электромагнитные радиоканалы низкочастотный канал сетевой (наводки) заземление линейные (канал связи) 2. аккустический 3. визуальный 4. информационный канал коммутир лин связи канал выдел. лин связи канал локальной сети канал терминальных и переферийных устр-в. канал магнитных носителей инф. Осн. Причины утечки: 1. несоблюдение персоналом норм и требований 2. ошибки проэктир. И реализ систем свзи 3. ведение противником технич и агентурной разведки Разглашение – умышленное или неосторожное действие с конф. сведениями приведшее к ознакомлению с ними лиц, недопущенных к ним, выр. в сообщении, передаче пересылке, опубликовании, утере, и др. формах обмена и действий с деловой, научной и иной фонф. инф. Несанкционированный доступ (НСД) - доступ к информации, нарушающий установленные правила разграничения доступа в результате случайных или преднамеренных действий пользователей или других субъектов, с использованием штатных средств, предоставляемых автоматизированной системой. АС – под АС обработки инф. понимаем организац. технич. систему предст. cобой совокупность след. компонентов: 1. тех. ср-ва обработки/передачи данных 2. методов и алгаритмов обработки … 3. инф. на различных носителях 4. персонал и пользователи системы Автоматизированная система (АС) - система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций. Инф. безопасность АС – состояние АС, при котором она с одной стороны способна противостоять дестабилизир. Воздействию внешних и внутр. Инфю угроз, с др. стороны её наличие и функционирование не созд. инф грох для самой системы и внешней стреды. Защищённая система обр. инф: 1. осуществляет автоматизацию некоторого процесса обработки конфиденциальной информации, включая все аспекты этого процесса связанные с обеспечением безопасности обрабатываемой информации; 2. успешно противостоит угрозам безопасности, действующим в определенной среде; 3. соответствует требованиям и критериям стандартов информационной безопасности. Принципы подходов к обеспечению ИБ: 1. ИБ должна основываться на требованиях сущ законов и положениях стандартов и норм. док-ов 2. ИБ обеспечивается комплексом програмно-аппаратных средств ИБ и поддерживающих орг. Мер. 3. ИБ должна обеспечиваться на всех технологических этапах обработки инф. И во всех режиавх функицонирвоания в т.ч. и пи проведение ремонтрных и регламентных работ. 4. Прогрмано-тех ср-ва зищаты не должны существенно ухудшать основные характеристики сисиеме. 5. Ееотъемлемой частью работ по ИБ является оценка эфективности ср-в защиты, осуществляемая по методике, учитывающей всю совокупность тех характеристик очениваемой системы. 6. Зашиты АС должна предусматривать контроль эффективносит ср-в защиты … При создании систем обесп. ИБ исп принципы: 1. комплексность 2. системность 3. непрерывность 4. разумная достаточность 5. гибкость управления и применения 6. открытость алгоритмов и механизмов защиты 7. простота применения защищаемых инф и ср-в. Системность – предполагает необходимость учёта всех взаимосвяхоных, взаимодействующих и изменяющихся во времени эолементов, условий и факторов. Комплексность – согласованное применение разнородных ср-в при построении целостной системы защиты, перекрывающей все существующие каналы реализации угроз. 3 аспекта комплесности: 1. целевая – направленность системы на защиту от угроз целостности, доступности, конф. 2. инструментальная – согласованное применение различныхметодов и ср-в защиты 3. организационная – все за… Непрерывность – определяет необходимость непрерывного цеденаправелнного процесса ЗИ предполагающего принятие соотв. Мер на всех этапах ж.ц. начиная с этапов проектирования Разумная достаточность – говорит о необходимости определения достаточного уровня защиты при котором риск и размер возм. Ущерба может быть приемлемым. Гибкость – говорит о неоьбходимосит наличия возможности модернизаии системы без нарушения её основной функциональности и процессов функционирования. Открытость алгоритмов и мех-мов защиты – защита не должна обеспечиваться только за счёт секретности алгоритмов. Простота применения ср-в захиты закл. Втом, что система д. быть интуитивно понятна м проста в исп. Постулат: Невохзможно построение абсолютно защищённой системы Чем больше уровней и ср-в защиты исп., тем менее она удобная для конечонго пользоателя. Модель нарушителя 1. В качестве нарушителя рассматривается субъект имеющий доступ .. 2. Нарушители классифицир. По уровню возможностей предотв. .. ср-вами АС 1. Самый низкий ур. - Возможностей ведения … 2. Опр. возм. создания и запуска собственных программ с новыми функ. обработки инф. 3. Опр возможностью управления функционир автоматизир. систем т.е. воздействие на базовое ПО, его состав и конфигурационное оборудование. 4. Опр. всем объёмом возм. лиц., осуществл. проектирование, реализацию, ремонт тех ср-в, вплоть до включения в состав собественного тех ср-в с новыми функ по обработке инф. Расширенная модель Технологи внесения закладок на этапе разработки и производства прогр обеспечения явл наиболее опасной разновиднолстью инф оружия исходя из этого в модели нарушителя делается допущение, что может существовать закладка. 1 ур Определяется возможностью доступа к ср-вам АС и подразумевает возможность дист способов внедрения ср в СПМВ 2 ур опр самый низкий уровень возм внедрения .. в АС. А аткже предусматривает воз. Уд. Внедрения СПМВ 3 ур аналогично … 4 ур опр возможностю управления функц АС + возм удалён внедр СПМВ 5 ур все возможности лиц осущ разработку, проектирование, вплоть до назначения внедонения собств прогр-аппарат ср-в в АС. Но это не искл возмж удал внедр СПМВ Основные системы безопасности 1. управление доступом 2. регистрация и учёт 3. криптография 4. обеспец целостности 5. аутентификация, идентификация + система предотварщения вторжения + система мониторинга + система архивирования и восстановления + сисетма антивир защиты В случае аутентификации пок аналам связи когда д происходить взаимная аутентификация протокол аутентификаци должен отвечать след требованиям защиты: 1. получатель должен быть уверен в подлинности источника данных 2. получатель должен быть уверен в подлинности передаваемых данных 3. отпарвитель д. б. уверен в доставке данных 4. отпарвитель д. б. уверен в подлинности доставляемых данных 1 и 2 – ЦП 3 и 4 – уведомления о доставки сообщ. Протсая аутент.: простой пароль, маногоразовый пароль