ПРОБЛЕМЫ ВНЕДРЕНИЯ ТЕХНОЛОГИЙ ЭЛЕКТРОННЫХ

ДОКУМЕНТОВ И ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ

Кутузов Станислав Владиленович,

ГЦБИ

-2-

ЦЕЛЬ ЛЕКЦИИ:

1. Ознакомить с понятием «электронный документ» и «электронная

цифровая подпись».

2. Дать правовые основы применения электронных документов,

определить основные требования, предъявляемые к электронным

документам, а также права, обязанности и ответственность участников

правоотношений, возникающих в сфере обращения электронных

документов.

3. Ознакомить

документооборота.

с

технологией

построения

электронного

СОДЕРЖАНИЕ

1.ВВЕДЕНИЕ.............................................................................................3

2.ПРАВОВЫЕ АСПЕКТЫ ЭЛЕКТРОННОГО

ДОКУМЕНТООБОРОТА ....................................................................................4

3.ПОСТРОЕНИЕ ТЕХНОЛОГИИ РАБОТЫ С ЭД................................9

3.1.ЭЦП – защита данных криптографическими методами..............9

3.2.Технология обработки и обмена электронными документами.13

3.3. ................СТБ 1176.2-99 «Информационная технология. Защита

информации. Процедуры выработки и проверки электронной цифровой

подписи» ..........................................................................................................14

3.4. .......... Проблема удостоверения подлинности открытых ключей

проверки электронной цифровой подписи...................................................16

3.5.Сертификат открытого ключа (в том числе технология Х.509)21

3.6.Разборы случаев подделки ЭЦП ..................................................24

ЛИТЕРАТУРА

1. Закон Республики Беларусь «Об электронном документе» (от 10

января 2000 г. № 357-З).

2. СТБ 1221-2000 «Документы электронные. Правила выполнения,

обращения и хранения».

3. Б. Шнайер «Прикладная криптография. Протоколы, алгоритмы,

исходные тексты на языке С». «Издательство Триумф» г. Москва.

4. А.Н. Лебедев «Открытые системы для «закрытой информации».

Журнал «Открытые системы», выпуск № 3, 1993 г.

-3-

1.

ВВЕДЕНИЕ

Что такое «Документ»?

следующее определение:

В

стандарте

СТБ 1221-2000

дается

Документ – структурированная совокупность информации,

предназначенной для восприятия человеком, которая может быть

цельным объектом обмена между пользователями и/или

информационными системами.

В самом широком (бытовом) понимании – документ – это «бумажка

с подписью и печатью». «Без бумажки ты букашка, а с бумажкой (на

которой стоит подпись и печать) – ты …». Здесь как раз важны две

составляющие документа: это, во-первых, то, что он выполнен на бумаге и,

во-вторых, заверен подписью от руки. Таким образом, собственноручная

подпись под документом – это неотъемлемая часть любого документа будь

то расписка, договор или закон.

Подписи от руки издавна используются для доказательства

авторских прав или, по крайней мере, согласия с документом. Что же так

привлекательно в подписи?

; Подпись достоверна. Она убеждает получателя в том, что

человек, подписавший документ, сделал это сознательно.

; Подпись неподдельна. Она доказывает, что именно подписавший,

и никто другой, сознательно подписал документ.

; Подпись невозможно использовать повторно. Она – часть

документа, и мошенник не может перенести подпись в другой

документ.

; Подписанный документ изменить невозможно.

; От подписи нельзя отречься. Подпись и документ материальны.

Впоследствии человек, подписавший документ, не сможет

утверждать, что документ подписан не им.

В действительности, ни одно из этих утверждений нельзя назвать

бесспорным. Подписи можно подделать, перевести с одного листа бумаги

на другой, документы можно изменить и после подписания. Однако мы

миримся с этими проблемами из-за того, что действия мошенника

затруднены, и он рискует быть разоблаченным.

В современных информационных системах сплошь и рядом

возникают документы в смысле введенного выше определения, правда, есть

две существенные разницы:

-

они возникают в электронном виде

-

и с их подписью возникают некоторые проблемы.

Во-первых, компьютерные файлы скопировать не только просто, но

очень просто. Даже если подпись человека (например, графическое

изображение собственноручной подписи) подделать нелегко, можно без

труда вырезать подлинную подпись из одного документа и вставить в

-4-

другой. Во-вторых, компьютерные файлы очень легко изменить уже после

подписания, не оставив и малейшего следа изменения.

Таким образом, нам необходим электронный аналог физической

(собственноручной) подписи, обладающий двумя основными свойствами

(обобщаем сказанное выше):

; Воспроизводима только одним лицом, а подлинность ее может

быть удостоверена многими.

; Неразрывно (посредством листа бумаги) связана с данным

документом и только с ним.

2.

ПРАВОВЫЕ АСПЕКТЫ ЭЛЕКТРОННОГО

ДОКУМЕНТООБОРОТА

Итак, пришло время определиться, что такое электронный документ.

До недавнего времени в Республике Беларусь, наблюдался

существенный недостаток законодательной и нормативно-методической

базы по работе с электронными документами. Специалистам приходилось

использовать устаревшие на сегодняшний день акты, регламентирующие

работу с документами на бумажном носителе. Но бурное развитие новых

информационных технологий и внедрение электронных документов

практически во все сферы деятельности подтолкнуло законодательные

органы, а также, соответствующие государственные структуры и научноисследовательские институты к разработке проектов законов об

электронном документе и электронной цифровой подписи, а также, к

созданию проектов государственных стандартов, дающих более детальную

регламентацию этапов работы с электронными документами и процедуры

выработки и проверки электронной цифровой подписи.

Безусловно, нельзя рассматривать законотворческую деятельность

Республики Беларусь в отрыве от мирового опыта в области регламентации

работы с электронными документами и электронной цифровой подписью.

Изучение законов и законопроектов стран Западной Европы, США и ООН,

ранее,

позволило

нашей

Республике

своевременно

созданных

отреагировать на технологические изменения в работе с традиционными

документами на бумажном носителе, на появление документов в

электронной форме, на необходимость определения юридического статуса

таких документов и возможностей работы с ними, а также, на изменение

процедуры подписания документов при помощи электронной цифровой

подписи.

Республика Беларусь является одним из первых государств в СНГ да

и, пожалуй, во всем мире, которое успешно разработало и внедрило

законодательную и нормативно-методическую базу для работы с

электронными документами и электронной цифровой подписью. Уже в

начале 2000 года, а именно, 10 января 2000 года был принят закон

Республики Беларусь «Об электронном документе», который является

-5-

сейчас основным законом, регламентирующим работу с электронными

документами на территории Республики.

Но появление такого закона не было внезапным, а явилось

результатом длительной подготовительной работы, проведенной в нашей

Республике. И первым шагом в этом направлении, несомненно, было

принятие Закона Республики Беларусь «Об информатизации» 6

сентября 1995 года. По мнению специалистов, этот закон был разработан с

использованием аналогичного закона Российской Федерации «Об

информации, информатизации и защите информации» от 20 февраля 1995

года, но применительно к ситуации, сложившейся на тот момент времени в

Беларуси. Таким образом, закон «Об информатизации» стал первым

законом

Республики

Беларусь,

регулирующим

правоотношения,

возникающие

в

процессе

формирования

и

использования

документированной информации и информационных ресурсов, создания

информационных технологий, автоматизированных или автоматических

систем и сетей, а также, определившим порядок защиты информационных

ресурсов, прав и обязанностей субъектов, принимающих участие в

процессах информатизации.

В начале первой главы закона, озаглавленной «Общие положения»,

юристами поясняются актуальные термины и определения, такие как:

информация,

документированная

информация

(или

документ),

материальный носитель, информационный ресурс, информационный

продукт, информационная система и сеть, данные, база данных и другие.

Большинство определений либо полностью, либо частично совпадают с

терминами, ранее предложенными Законом Российской Федерации «Об

информации, информатизации и защите информации». Это, например,

определение «документированной информации» и «информационного

ресурса». Но некоторые определения даются в нашем законе впервые,

например, «данные» понимаются как «документированная информация,

циркулирующая в процессе её обработки на ЭВМ».

Согласно закону, документированная информация впервые может

выступать как объект права собственности в различных формах, а именно,

в форме отдельного документа или массива документов (документального

фонда, архива, базы данных или базы знаний и так далее).

Статья 11 Закона – «Документирование информации» – посвящена

вопросам документирования информации и придания документам

юридической силы. Так, документ, содержащий информацию,

обработанную информационной системой, приобретает юридическую силу

после его удостоверения должностным лицом в установленном порядке или

электронной подписью. Юридическая сила электронной подписи

признается при наличии в информационных системах и сетях программнотехнических средств, обеспечивающих идентификацию подписи и

имеющих сертификат соответствия или удостоверение о признании

сертификата, выданного в национальной системе сертификации

Республики Беларусь.

Дальнейшее расширение возможностей использования электронной

подписи произошло после принятия нового Гражданского Кодекса

-6-

Республики Беларусь в 1998 году. Статья 161 – «Письменная форма

сделки» – допускает при совершении сделок в простой письменной форме

использовать факсимильное воспроизведение подписи с помощью средств

механического или иного копирования, электронную цифровую подпись,

либо иной аналог собственноручной подписи, предусмотренный

законодательством или соглашением сторон.

Статья 404 Гражданского Кодекса Республики Беларусь

устанавливает, что договор в письменной форме может быть заключен

путем составления одного документа, подписанного сторонами, а также

путем обмена документами посредством почтовой, телеграфной,

телетайпной, электронной или иной связи, позволяющей достоверно

установить, что документ исходит от стороны по договору.

Гражданский Процессуальный Кодекс Республики Беларусь в

статье 192 – «Письменные доказательства» – уравнивает документы,

полученные при помощи электронно-вычислительной и другой техники, а

также

факсимильной

и

электронной

связи,

с

письменными

доказательствами при условии их надлежащего оформления и возможности

проверить их достоверность.

Однако, все эти законодательные акты только косвенно

регламентировали вопросы использования электронных документов и

электронной цифровой подписи вплоть до принятия закона Республики

Беларусь «Об электронном документе» в 2000 году, который стал первым

самостоятельным актом, установившим правовые основы работы с

электронными документами и электронной цифровой подписью, основные

требования к ним, права, обязанности и ответственность участников

электронного документооборота.

Во избежание в дальнейшем терминологических несоответствий

наши юристы предложили в законе свое определение электронного

документа как «...информации, зафиксированной на машинном носителе и

отвечающей требованиям, установленным настоящим законом». Таким

образом, электронный документ должен иметь структуру, установленную

законом, и реквизиты, позволяющие его идентифицировать; создаваться,

обрабатываться и храниться с помощью программных и технических

средств; иметь возможность представления в форме, пригодной для

восприятия человеком. Под машинным носителем в законе понимается

магнитный диск, магнитная лента, лазерный диск и иные материальные

носители, используемые для записи и хранения информации с помощью

ЭВМ.

В рассматриваемом законе электронный документ приравнивается к

письменному документу и имеет одинаковую с ним юридическую силу.

Это утверждение является основополагающим моментом для дальнейшей

более подробной регламентации работы с электронными документами.

Законом устанавливается обязательная структура электронного

документа, который должен состоять из двух частей: общей и особенной.

Общая часть состоит из собственно информации, составляющей

содержание документа, а особенная часть представляет собой одну или

несколько электронных цифровых подписей.

-7-

Наконец то, дается ответ на спорный вопрос - что же считать

оригиналом электронного документа – набор символов в памяти

компьютера или текст документа, распечатанный на бумаге. В статье 9

Закона говорится, что оригинал электронного документа существует только

на машинном носителе. Поэтому все экземпляры электронного документа,

зафиксированные на машинном носителе и идентичные друг другу, следует

считать оригиналами электронного документа.

Согласно рассматриваемому закону, электронный документ может

иметь формы внутреннего и внешнего представления: внутренняя форма –

запись информации, составляющей электронный документ, на машинном

носителе. Форма внешнего представления – воспроизведение электронного

документа на экране дисплея, на бумажном или ином отделимом от

машинного носителя объекте в понятной, доступной для визуального

обозрения и пригодной для восприятия человеком форме.

Еще одно важное понятие, определенное законом – это электронная

цифровая подпись, которая понимается как «...набор символов,

вырабатываемый средствами электронной цифровой подписи, являющийся

неотъемлемой частью электронного документа и отвечающий требованиям,

установленным настоящим законом». Средствами электронной цифровой

подписи являются программные и технические средства, которые

обеспечивают выработку и проверку электронной цифровой подписи и

имеют сертификат соответствия. Таким образом, электронная цифровая

подпись является особенной частью электронного документа и

предназначена для удостоверения информации, составляющей общую часть

электронного документа и подтверждения его подлинности и целостности.

Основным

нормативно-методическим

документом,

регламентирующим работу с электронными документами в Республике

Беларусь, является Государственный Стандарт Республики Беларусь –

СТБ 1221-2000 «Документы электронные. Правила выполнения,

обращения и хранения», введенный в действие практически

одновременно с основным законом «Об электронном документе».

Определение электронного документа, предлагаемое стандартом,

несколько отличается от определения, данного ранее законом. Так,

согласно стандарту, электронный документ – это «документ,

зафиксированный

на

машинном

носителе

и

содержащий

идентифицированную информацию, подлинность которой удостоверена

электронной цифровой подписью или удостоверяющим листом». Под

документом понимается «...структурированная совокупность информации,

предназначенная для восприятия человеком, которая может быть цельным

объектом обмена между пользователем и/или информационной системой»,

а машинным носителем считается «...материальный носитель,

предназначенный для записи и воспроизведения информации средствами

вычислительной техники, а также сопрягаемыми с ними устройствами».

Отдельно выделено определение сменного машинного носителя –

«машинного носителя информации, который можно хранить отдельно от

технических устройств чтения, записи информации, заменять на другой

носитель такого же типа и использовать в различных информационных

системах».

-8-

При попытке сравнить два определения электронного документа,

видно, что в законе «Об электронном документе» электронным

документом считается информация, зафиксированная на машинном

носителе и отвечающая некоторым требованиям, а в СТБ 1221-2000 под

электронным

документом

понимается

все

таки

документ,

зафиксированный

на

машинном

носителе

и

содержащий

идентифицированную информацию. Таким образом, определение,

предлагаемое стандартом является более логичным с позиции

документоведа, а в рассматриваемом законе электронный документ

определяется более обще и, наверное, более правильно с точки зрения

юриста.

В соответствии с требованиями СТБ 1221-2000, электронный

документ на протяжении всего жизненного цикла должен иметь реквизиты,

позволяющие его идентифицировать, а именно:

обозначение и наименование документа;

даты создания, утверждения и последнего изменения;

сведения о создателях;

сведения о защите электронного документа;

сведения о средствах электронной цифровой подписи или средствах

хэширования, необходимых для проверки электронной цифровой подписи

или контрольной характеристики данного электронного документа;

сведения о технических и программных средствах, необходимых для

воспроизведения электронного документа;

сведения о составе электронного документа.

Под датой создания электронного документа понимается дата записи

на машинный носитель окончательной версии электронного документа.

Подлинность электронного документа должна быть удостоверена

при помощи электронной цифровой подписи или удостоверяющего листа

документа. Под электронной цифровой подписью понимается «набор

символов, вырабатываемый средствами электронной цифровой подписи и

ассоциированный со специальной (особенной) частью электронного

документа, который обеспечивает однозначную идентификацию создателя

и неоспоримость происхождения содержательной (общей) части

электронного документа». С самим понятием электронной цифровой

подписи тесно связаны два других понятия: личный ключ подписи и

открытый ключ подписи, необходимые для проведения процедуры

выработки и проверки электронной цифровой подписи. Личный ключ – это

«набор символов, принадлежащий конкретному лицу и используемый при

выработке электронной цифровой подписи», а открытый ключ – это «число,

используемое при проверке электронной цифровой подписи». Значение

открытого ключа хранится на карточке открытого ключа – специальном

документе, подтверждающем принадлежность этого открытого ключа

какому-либо физическому или юридическому лицу.

Более подробная регламентация и все необходимые технические

аспекты использования электронной цифровой подписи содержатся в двух

-9-

других стандартах Республики Беларусь, принятых еще в 1999 году. Это

стандарты: СТБ 1176.2-99 «Информационная технология. Защита

информации. Процедура выработки и проверки электронной цифровой

подписи» и СТБ 1176.1-99 «Информационная технология. Защита

информации. Функция хэширования».

Мы видим, что Республика Беларусь обладает на сегодняшний день

достаточно полноценной законодательной и нормативно-методической

базой для работы с электронными документами и является своеобразным

лидером среди государств СНГ в этом вопросе. Специалисты же

Республики Беларусь не собираются останавливаться на достигнутом и

считают необходимым более подробно регламентировать вопросы

массового использования электронной цифровой подписи, в особенности,

деятельность Центров сертификации открытых ключей электронной

цифровой подписи. Поэтому необходима доработка закона «Об

электронном документе» или принятие дополнительного закона «Об

электронной цифровой подписи».

3.

ПОСТРОЕНИЕ ТЕХНОЛОГИИ РАБОТЫ С ЭД

3.1.

ЭЦП – защита

методами

данных

криптографическими

Теперь приступим к рассмотрению второй неотъемлемой части

электронного документа, а именно электронной цифровой подписи (ЭЦП).

В настоящее время во всем мире признано, что выработать

эффективно ЭЦП, обладающую всеми необходимыми нам свойствами (см.

п. 1. Введение∗), можно только криптографическими методами. Даже в

соответствии с СТБ 34.101.2-2001 «Информационная технология. Методы и

средства безопасности. Критерии оценки безопасности информационных

технологий. Часть 2. Функциональные требования безопасности»

(известные также как «Общие критерии»), выработка и проверка ЭЦП

относится к типичным криптографическим операциям наравне с

шифрованием и расшифрованием данных и криптографических ключей,

генерацией и проверкой криптографической контрольной суммы, а также

назначением криптографических ключей. Таким образом, криптография

используется для решения задач обеспечения конфиденциальности,

проверки подлинности, целостности и неотрицания авторства данных и

ключей.

Для начала, я попытаюсь популярно объяснить, что такое

криптография. Предположим, вы хотите отправить сообщение своему

коллеге∗∗, и вы хотите, чтобы никто, кроме него не смог его прочитать. Как

;

∗

Воспроизводима только одним лицом, а подлинность ее может быть

удостоверена многими.

; Неразрывно связана с данным документом и только с ним.

∗∗

В соответствии с традицией, сложившейся в криптографической литературе,

-10-

показано на рисунке 1 вы можете это сообщение зашифровать, т.е.

преобразовать его безнадежно сложным образом, зная, что никто, кроме вас

и вашего коллеги, не сможет его прочитать (вложить сообщение в

«цифровой

конверт»).

Вы

применяете

для

зашифрования

криптографический ключ, а коллега должен использовать тот же ключ для

его расшифрования. По крайней мере, так это выглядит при применении

обычной криптографии с «секретным ключом» (или симметричной

криптосистемы).

Расшифрование

Зашифрование

Алиса

Боб

Секретный

ключ

Секретный

ключ

Центр изготовления

секретных ключей

Рис. 1

Один и тот же ключ используется как для зашифрования, так и для

расшифрования сообщения. Это означает, что этот ключ должен быть

сначала передан по надежному каналу, с тем, чтобы обе стороны знали его

до того, как передавать зашифрованное сообщение по ненадежному каналу.

Но если у вас есть надежный канал, которым вы можете воспользоваться

для обмена ключами, спрашивается, зачем вам вообще нужна

криптография?

В случае если абонентов в такой сети передачи данных гораздо

больше чем два, то необходимо иметь специальный центр изготовления

ключей. В такой системе, как легко видеть, на центр изготовления и

рассылки ключей ложатся функции не только снабжения пользователей

ключами, но и ответственность за сохранение их в секрете при

изготовлении и доставке. А поскольку в случае утечки информации в

результате компрометации ключей в такой системе практически

абонента А будем называть Алисой, а абонента В – Бобом. Эти обозначения позволяют

избежать излишней сухости изложения. Выбор имен объясняется тем, что отправителя

принято обозначать первой (А, Alice), а получателя второй (В, Bob) буквами латинского

алфавита. Для злоумышленника, как правило, используют имя Ева (Eve) – от английского

термина eavesdropper (пассивный нарушитель, перехватчик). Конечно, в русскоязычных

текстах для обозначения отправителя и получателя можно воспользоваться, например,

именами Анна и Борис, а для злоумышленника именем Вовочка – популярный герой

анекдотов для этой цели весьма подходит. Однако, по мнению автора, традиции

нарушать не следует. Так Кэрол – участник в трех и четырехсторонних протоколах, Трент

– доверенный посредник, Мэллори – злонамеренный активный взломщик.

-11-

невозможно доказать, где произошла компрометация (у одного из

пользователей или в центре), то обычно принимается, что центр гораздо

надежней и важней и потому на него же возлагаются обязанности по

контролю за всеми ключами на протяжении всего цикла от изготовления до

их уничтожения у пользователя.

В этом случае центр выступает также и как гарант подлинности

передаваемых сообщений, так как, если Бобу удается с помощью

секретного ключа КАВ, доставленного из центра, расшифровать сообщение

М, полученное им от Алисы, то он уверен, что зашифровать и отправить его

мог только обладатель того же ключа КАВ, а это могла быть только Алиса

(или другой пользователь, получивший такой же ключ из центра от

Трента).

Таким образом, фактически, мы получаем одну из первых схем ЭЦП,

в которой подпись документа осуществляется с помощью симметричных

криптосистем и посредника (предоставляю вам самим убедиться в том,

также ли эта подпись хороша, как и подпись на бумаге. См. раздел

1. ВВЕДЕНИЕ)

Здесь мы, правда, подходим к следующей проблеме. Если в сети

обмениваются информацией, скажем, 100 пользователей, то потенциально

возможных связей между ними (99*98)/2 = 4 851, т.е. для обеспечения

независимого обмена информацией между каждой парой пользователей

центр С должен изготовить и разослать 100 комплектов по 99 ключей в

каждом, сформированных надлежащим образом из исходного набора 4 851

ключей. Если ключи сменяются хотя бы 1 раз в месяц, то в течение года

необходимо изготовить 58 212 исходных ключей, сформировать из них

1 200 комплектов по 99 ключей в каждом и развести всем пользователям

системы.

И это для сети только из 100 пользователей. А если в сети работают

несколько тысяч пользователей, то получится почти как у гоголевского

героя «тридцать пять тысяч одних курьеров».

Этот «генетический дефект» традиционных систем обмена

шифрованной информацией сразу же был остро прочувствован

разработчиками коммерческих телекоммуникационных сетей при первых

попытках использовать шифрование как средство подтверждения

подлинности и авторства электронных документов при передаче их по

каналам электросвязи 70-х годов.

Размышления о том, как избавиться от недостатков традиционных

систем криптографической защиты, связанных с необходимостью

содержать мощную и дорогую службу изготовления секретных ключей и

снабжения ими пользователей, привели двух американских исследователей

У. Диффи и М. Хеллмана в 1976 году к следующим принципиально новым

идеям, получившим в последствии название криптографии с «открытым

ключом» (или асимметричной криптосистемы). В этом случае каждый

абонент обладает парой дополняющих друг друга ключей: открытым и

личным. Каждый из ключей, входящих в пару, подходит для

расшифрования сообщения, зашифрованного с применением другого ключа

из той же пары. Зная открытый ключ, личный вычислить невозможно.

-12-

Открытый ключ может быть опубликован и широко распространен по

сетям коммуникаций.

Такой

протокол

обеспечивает

конфиденциальность

без

необходимости обладания надежным каналом, которого требует обычная

криптография с секретным ключом.

Кто угодно может использовать открытый ключ получателя, для того

чтобы зашифровать отправляемое тому сообщение. Получатель затем

использует соответствующий личный ключ для его расшифровки. Никто

кроме получателя, не может расшифровать сообщение, т.к. никто больше

не имеет доступа к его личному ключу. Даже тот, кто зашифровал

сообщение с помощью открытого ключа, не сможет его расшифровать.

Расшифрование

Зашифрование

Алиса

Боб

Открытый

ключ

Секретный

ключ

Рис. 2

Первое практическое воплощение принцип открытого шифрования

получил в системе RSA, разработанной в 1977 году в Массачусетском

Технологическом институте (США) и получившей свое название от первых

букв фамилий авторов: Ривест, Шамир и Аделман.

Путь создания ЭЦП также был предложен У. Диффи и

М. Хеллманом и основывался, как и при открытом шифровании, на

использовании пары связанных между собой ключей (личного и

открытого). Их идея состояла в том, чтобы в системе открытого

шифрования поменять роли секретного (личного) и открытого ключей:

ключ подписи сделать секретным (личным), а ключ проверки – открытым.

Если при этом сохраняется свойство, что по открытому ключу с

вычислительной точки зрения нельзя в обозримое время найти личный

ключ подписи, то в качестве электронной подписи может выступать само

сообщение, подписанное на личном ключе.

Тем самым подписать сообщение может только владелец личного

ключа, но каждый, кто имеет его открытый ключ, может проверить

подпись, обработав ее на известном открытом ключе.

В системе открытого шифрования RSA личный и открытый ключи –

числа e и d – равноправны, что позволяет непосредственно применить

данную конструкцию и получить ЭЦП RSA.

-13-

Использование в качестве ЭЦП результата шифрования не является

общим методом, а скорее служит иллюстрацией перехода от прежнего

способа подтверждения подлинности, основанном на наличии у сторон

одинакового секретного ключа, к системам с двумя разными ключами.

В общем случае под ЭЦП понимается числовое значение,

вычисляемое по сообщению с помощью личного ключа подписывающего.

Проверка ЭЦП осуществляется общеизвестной процедурой на основании

открытого ключа.

Личный и открытый ключи жестко связаны между собой, но с

вычислительной точки зрения как невозможно найти по открытому ключу

личный, так и подобрать саму подпись, исходя только из известной

процедуры проверки (рис. 3).

Проверить

подпись

Выработать

подпись

Алиса

Боб

Секретный

ключ

Открытый

ключ

Рис. 3

Легко видеть, что в эту схему естественным образом вписывается

ЭЦП на основе открытого шифрования.

Среди подписей, не использующих открытое шифрование,

наибольшую известность получила подпись американского ученого ЭльГамаля, а также алгоритм DSA (США), ГОСТ Р 34.10-94 (РФ) и

СТБ 1176.2-99 (РБ). Далее мы остановимся на них подробнее.

3.2.

Технология обработки и обмена электронными

документами

ЭЦП в сочетании с открытым распределением ключей и/или

открытым шифрованием позволяет организовать защищенный обмен

электронными документами с подтверждением подлинности как абонента

так и самих сообщений, не прибегая к услугам дорогостоящей службы

изготовления и развоза секретных ключей. При этом электронным

документам может быть придана юридическая значимость.

Единственная проблема, которая не может быть решена при заочном

общении пользователей, это обеспечение их достоверным каталогом

открытых ключей пользователей. Однако, в большинстве открытых систем

имеется администратор системы, осуществляющий прием и регистрацию

-14-

пользователей. Естественно возложить на него и сбор, и предоставление

открытых ключей.

Регистрация пользователей проводится так:

Алиса генерирует личный

ключ подписи

хA

и предъявляет для

регистрации

соответствующий открытый

ключ проверки подписи

yA

Проверяет подпись

Администратора под

каталогами, после чего

использует их в работе

notary(yadmin, K, S)

yadmin

yA

K, S

Администратор сообщает

свой открытый ключ

проверки подписи

yadmin

Составляет каталоги

открытых ключей проверки

подписи

K = {yadmin, yA}

подписывает и рассылает

пользователям

K, S = sign(K, xadmin)

Работа с электронными документами строится следующим образом:

Алиса имеет личный ключ

подписи

хА

и документ М

Боб имеет личный ключ

подписи

хВ

Открытые ключи партнеров

уВ

Открытые ключи партнеров

yА

Подпись

Sign(xA, M) = S

Проверка подпись под

квитанцией

Notary(yB, N, T)

3.3.

M, S

N, T

Проверка подписи

Notary(yA, M, S)

Оформляет квитанцию N

Sign(xB, N) = T

СТБ 1176.2-99

«Информационная

технология.

Защита информации. Процедуры выработки и

проверки электронной цифровой подписи»

-15-

Теперь познакомимся с процедурами выработки и проверки

электронной цифровой подписи с точки зрения математических

вычислений. Другими словами, какими конкретными математическими

вычислениями добиться тех замечательных свойств ЭЦП, которые делают

ее равноценной собственноручной подписи и которые мы определили выше

(см. п. 1. Введение). Как я говорил выше, все необходимые математические

аспекты использования электронной цифровой подписи содержатся в двух

стандартах Республики Беларусь: СТБ 1176.2-99 «Информационная

технология. Защита информации. Процедура выработки и проверки

электронной цифровой подписи» и СТБ 1176.1-99 «Информационная

технология. Защита информации. Функция хэширования». Настоящие

стандарты определяют процедуры выработки и проверки ЭЦП на базе

асимметричного криптографического алгоритма с применением функции

хэширования. ЭЦП, выработанная в соответствии с данными стандартами,

позволяет обеспечить целостность сообщений (документов), передаваемых

в системах обработки информации различного назначения, с

гарантированной идентификацией ее автора (лица, подписавшего

документ).

Для выработки ЭЦП применяется личный ключ подписи, для

проверки – открытый ключ проверки подписи. Используемые в процедурах

ЭЦП числа p, l, q, r и a являются открытыми параметрами и генерируются в

соответствии с процедурами, описанными в стандарте. Конкретный выбор

значений указанных параметров должен быть единым в рамках

автоматизированной системы или выделенной группы пользователей.

Остановимся подробнее на описании указанных процедур.

Итак, в алгоритме используются следующие параметры:

p - простое число длиной l (638…2462) битов (может

использоваться группой пользователей) (модуль)

q - простой множитель p-1 длиной r (143…257) битов (может

использоваться группой пользователей) (экспонента)

a = d((p-1)/q) , где d – любое целое число, меньшее p-1, для

которого d((p-1)/q) > 1 (может использоваться группой

пользователей)

y = a(x) = ax/2l+2 mod p открытый ключ проверки подписи (l –

битовое число)

x < q (r - битовое число) личный ключ подписи - хранящийся в

тайне

В алгоритме также используется однонаправленная хэш-функция

h (M). Стандарт определяет использования алгоритма, определенного в

СТБ 1176.2-99.

Первые три параметра p, q, и a открыты и могут быть общими для

пользователей сети. Личным ключом подписи является х, а открытым

ключом проверки подписи – у. Чтобы подписать сообщение М:

-16-

1)

Алиса генерирует случайное число k - целое число, 1< k <q, которое

хранится в тайне и должно быть уничтожено сразу после

использования.

2)

Алиса генерирует:

U (подпись) = h(a (k) || M)

V (подпись) = (k – x U) mod q = (k – x h(a (k) || M)) mod q

3)

Ее подписью служат два числа U и V, которые она посылает Бобу

вместе с сообщением М.

4)

Боб проверяет подпись, вычисляя

t = a (V) ° y (U) = a (k – x h(a (k) || M)) ° a (x) ° (h(a (k) || M)) = a (k)

W = h(t || M)

Проверить условие: W = U.

При совпадении значений W и U принимается решение о том, что

ЭЦП была создана с помощью личного ключа подписи x, связанного с

открытым ключом проверки подписи y, а также ЭЦП и последовательность

M не были изменены с момента их создания. В противном случае подпись

считается недействительной.

Схематично этот алгоритм можно представить следующим образом:

Личный ключ

подписи

Подписанное

сообщение

Открытый ключ

проверки подписи

Рис. 4

3.4.

Проблема удостоверения подлинности открытых

ключей проверки электронной цифровой подписи

Задача защиты открытого ключа (ОК)(проверки ЭЦП или

шифрования) от подделки как таковая составляет единственную серьезную

проблему практического приложения криптографии с открытым ключом

(например, ее использование в системах электронного документооборота, в

банковской сфере). Она является «ахиллесовой пятой» этой технологии, и

-17-

сложность программного обеспечения в основном связана с решением

именно этой задачи.

Потенциальная опасность такой подмены заключается в следующем:

-

Чтение переписки предназначенной другому лицу;

-

Подпись ЭД от другого имени.

В самом деле, злоумышленнику достаточно предпринять так

называемую атаку с активной ретрансляцией («a man-in-the-middle attack»)

(рис. 5). Этот тип атаки предполагает подмену чьего-либо ОК ключом,

сгенерированным самим злоумышленником. Затем, последний может

перехватывать всю шифрованную почту, направляемую его жертве,

Расшифрование

Зашифрование

Алиса

Боб

Открытый ключ

Мэллори

Секретный ключ

Боба

Расшифрование

Зашифрование

Злоумышленник

Мэллори

Секретный ключ

Мэллори

Открытый ключ

Боба

Рис. 5

расшифровывать ее с помощью соответствующего закрытого ключа, снова

зашифровывать, используя настоящий ОК жертвы и переправлять ей, как

будто бы ничего не случилось. Более того, он даже сможет накладывать от

имени жертвы ЭЦП, которая будет казаться подлинной, так как все будут

использовать для ее проверки фальшивый ОК.

Единственный способ предотвратить такую неприятность – это

исключить возможность подделки ОК. Если Вы получили ОК от адресата

непосредственно (из рук в руки), проблем не возникает. Но это может быть

затруднительным, если адресат находится на расстоянии сотни километров,

или по другим причинам с ним не возможно встретиться лично.

Решением данной проблемы было бы построение «система

распределенного доверия», пользователи которой могли бы быть уверены,

что любой ОК размещенный в этой системе принадлежит тому, чье имя он

несет.

В Законе «Об электронном документе» в соответствующих статьях

содержатся основные принципы построения такой системы:

-18-

«Статья 13. Владелец личного ключа подписи

Владельцем личного ключа подписи является конкретное физическое

или юридическое лицо, осуществившее выработку этого ключа путем

применения средств электронной цифровой подписи и соответствующего

ему открытого ключа проверки подписи.

Владелец личного ключа подписи в своих интересах должен хранить

его в тайне и обеспечивать его защиту от случайного уничтожения или

модификации.

Статья 14. Открытый ключ проверки подписи

Открытый ключ проверки подписи вырабатывается на базе личного

ключа подписи путем применения средств электронной цифровой подписи.

Принадлежность открытого ключа проверки подписи владельцу

личного ключа подписи удостоверяется путем постановки этим лицом

подписи (подписи и печати) на карточке открытого ключа проверки

подписи.

Пользователем открытого ключа проверки подписи является лицо,

которому владельцем личного ключа подписи или уполномоченным им

лицом предоставляется карточка открытого ключа проверки подписи для

проверки подлинности подписанных электронных документов.

Пользователь открытого ключа проверки подписи обязан

обеспечивать идентичность используемого им открытого ключа проверки

подписи тому ключу, который зафиксирован в карточке открытого ключа

проверки подписи.

карточки

открытого

ключа

проверки

подписи

Форма

устанавливается собственником информационных систем и сетей.

Статья

подписи

15.

Распространение

открытых

ключей

проверки

Удостоверенные

открытые

ключи

проверки

подписи

распространяются

владельцем

личного

ключа

подписи

или

уполномоченным им лицом для пользования всем заинтересованным

лицам.

Распространение открытых ключей

пользователей может производиться путем:

проверки

подписи

среди

вручения карточки открытого ключа проверки подписи лично

пользователю;

рассылки по почте в виде документа на бумажном носителе;

рассылки в виде электронного документа...»

Рассмотрим эти принципы более детально.

-19-

С самого начала, на этапе выработки вами пары личный

ключ/открытый ключ (ЛК/ОК), должна быть сформирована и выдана на

печать так называемая карточка ОК – это документ на бумажном носителе,

подтверждающий принадлежность ОК конкретному физическому

(юридическому) лицу. Примерный формат такой карточки следующий:

-

идентифицирующая информация о пользователе (Ф.И.О.,

паспортные данные, адрес, е-mail и т.д. (аналогично для

юридических лиц));

-

алгоритм ЭЦП (его параметры);

-

алгоритм хэш-функции (его параметры);

-

открытый ключ проверки подписи;

-

время начала действия ОК;

-

время окончания действия ОК;

-

другие необходимые данные.

Далее, вы должны заверить эту карточку ОК собственноручной

подписью (в случае юридического лица – подписью и печатью).

Затем, при личной встречи со своим адресатом вы обмениваетесь с

ним своими ОК и соответствующими карточками ОК. Проблема решена.

Если личная встреча не возможна, но вы хорошо знаете своего

адресата и доверяете ему, то вы можете отправить в его адрес по е-mail

свой ОК, а по факсу – свою карточку ОК (для большей гарантии, после

получения вашего ОК, он может позвонить вам по телефону и

продиктовать полученный ОК).

Если же вы ранее не были представлены друг другу и никак не

взаимодействовали со своим адресатом, то проблему установления

подлинности ваших ОК можно разрешить исходя из следующих условий.

♠

Если ваших адресатов небольшое ограниченное число, и вы

заранее знаете того, кто будет проверять вашу ЭЦП («статическая

система»), то можно создать необходимое число экземпляров вашей

карточки ОК, заверить их собственноручной подписью, заверить их у

нотариуса (если это необходимо) и отправить вашим адресатам по почте, а

по e-mail отправить им свой ОК.

♠

Если же не известно кому понадобится ваш ОК для проверки

вашей ЭЦП (ни количество, ни персонально («динамическая система»)), то

необходимо поместить ваш ОК в доступное для всех желающих место

(например, на BBS или сервер ОК), предварительно заверив его

электронной цифровой подписью уполномоченного доверенного лица этой

системы («Удостоверяющий центр» (УЦ)), создав так называемую

электронную карточку ОК – сертификат ОК (сертификат ОК – это

электронный документ, созданный удостоверяющим центром и

содержащий информацию, подтверждающую принадлежность указанного в

нем открытого ключа конкретному физическому или юридическому лицу).

Любому ОК, заверенному ЭЦП УЦ, можно доверять в том смысле, что он

принадлежит тому, чье имя он несет. Все пользователи, желающие

-20-

участвовать в реализации такой сети распределенного доверия, должны

обладать заведомо верной копией ОК УЦ, с тем, чтобы ЭЦП последнего

могла быть проверена. Для этого достаточно обменяться с УЦ при

заключении договора на обслуживание заверенными собственноручной

подписью (или нотариально) карточками ОК. В некоторых случаях, УЦ

может также поддерживать сервер ключей, обеспечивая пользователям сети

возможность искать ОК с помощью запросов к серверу ключей, однако

необязательно, чтобы тот, кто поддерживает сервер ключей, был также и

тем, кто их удостоверяет.

Смена пары ЛК/ОК производится каждым участником электронного

документооборота строго индивидуально. При этом новое значение ОК

вместе с именем владельца и временем его действие заверяется ЭЦП на

старом ЛК и рассылается в электронном виде. Данное сообщение служит

основанием для замены соответствующего ОК в каталоге ОК,

поддерживаемом каждым пользователем. Однако в дальнейшем

пользователи должны обменяться и новыми карточками ОК, заверенными

собственноручной подписью (печатью), для того чтобы при возникновении

каких-либо недоразумений документально подтвердить свои права.

Казалось бы, что мы разрешили все проблемы, связанные с

подлинностью ОК. Однако опять остро встает проблема компрометации ЛК

пользователей. Разрешая ранее незнакомым абонентам обмениваться

электронными карточками ОК и вступать сразу во взаимодействие, мы по

существу предполагаем, что пользователи очень ответственно относятся к

своей обязанности хранить ЛК в тайне (тем более что это в их собственных

интересах) и компрометация ЛК происходит очень редко. В противном

случае, после компрометации хотя бы одного ЛК можно будет

воспользоваться легальной электронной карточкой на соответствующий ОК

и выполнять действие за другое лицо до тех пор, пока эта электронная

карточка не будет выведена из обращения. Причем, в случае неявной

компрометации ЛК (т.е., если сам владелец ЛК об этом не подозревает)

такие действия можно будет выполнять в течение всего времени до конца

периода действия электронной карточки и законный владелец ЛК окажется

практически беззащитным от юридических и финансовых последствий

таких действий.

Чтобы исключить эту ситуацию в «статической системе»

необходимо, чтобы каждый пользователь, узнав о пропаже своего ЛК или

заподозрив его компрометацию, немедленно сообщил об этом всем своим

адресатам и установленным порядком заменил свой ЛК и ОК (разослал

всем адресатам карточку нового ОК).

В «динамической системе» для этих целей необходимо вести

достоверный список отозванных сертификатов ОК (СОС). Тогда каждый

пользователь должен будет немедленно сообщить о компрометации своего

ЛК установленным порядком в УЦ, после чего сертификат его ОК будет

внесена в СОС, а сам владелец сертификата с этого момента не будет

отвечать за последствия возможного использования его отмененного

сертификата другими лицами.

-21-

Использование любого сертификата ОК должно предваряться не

только проверкой ЭЦП УЦ под ней, но и выяснением, не входит ли она в

список отмененных.

То есть, с введением сертификатов ОК каждому пользователю

вместо поддержания каталога ОК своих адресатов приходится хранить у

себя каталог всех СОС, отмененных до окончания срока их полномочий. На

УЦ при этом возлагается не только издание сертификатов на ОК

пользователей, но также регистрация и учет отозванных сертификатов.

Играя роль нотариуса в системе цифровой аутентификации и защиты

информации, УЦ становится и самым ее уязвимым звеном. Компрометация

его ЛК подписи приводит к тому, что злоумышленник может от имени УЦ

заверить любой сертификат, выдать себя за любое лицо и от его имени

совершить любые действия, в частности, он может от имени УЦ сменить

все ОК в системе и вывести ее целиком из строя.

Как видите, проблем здесь не мало и, поэтому, для каждой системы

нужно строить свою собственную систему распределенного доверия к ОК,

разрабатывать обязанности пользователей и доверенных лиц и т.д.

3.5.

Сертификат открытого

технология Х.509)

ключа

(в

том

числе

В предыдущем пункте я изложил принципы построения системы

распределенного доверия к открытым ключам проверки подписи и

шифрования. Сейчас я вкратце покажу, как эти принципы реализуются на

практике.

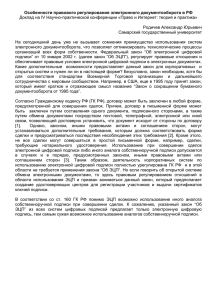

В схеме проверки подлинности ISO (Authentication Framework),

также известной как протоколы Х.509, рекомендуется применение

криптографии с открытым ключом. Эта схема обеспечивает проверку

подлинности сети. Первоначальный вариант Х.509 был опубликован в

1988 г. После открытого изучения и комментирования он был пересмотрен

в 1993 году, чтобы исправить некоторые изъяны в безопасности.

Наиболее важной частью протокола Х.509 является используемая им

структура сертификатов открытых ключей. Имена всех пользователей

различны. Доверенный Орган сертификации (Certification Authority, CA)

присваивает каждому пользователю уникальное имя и выдает подписанный

сертификат, содержащий имя и открытый ключ пользователя. Структура

сертификата Х.509 показана ниже:

Версия

Последовательный номер

Идентификатор алгоритма:

- Алгоритм

- Параметры

Выдавшая организация

-22-

Время действия:

- Начало действия

- Конец действия

Субъект

Открытый ключ субъекта:

- Алгоритм

- Параметры

- Открытый ключ

Подпись

Поле версии определяет формат сертификата. Серийный номер

уникален для конкретного сертификата СА. Следующее поле определяет

алгоритм, использованный для подписи сертификата, вместе со всеми

необходимыми параметрами. Выдавшей организацией является имя

конкретного СА. Срок действия представляет собой пару дат, сертификат

действителен в промежутке между этими двумя датами. Субъект – это имя

пользователя. Информация об открытом ключе включает название

алгоритма, все необходимые параметры и открытый ключ. Последним

полем является подпись СА.

Если Алисе требуется связаться с Бобом, она сначала извлекает из

базы данных его сертификат и проверяет его достоверность. Если у них

общий СА, то все просто. Алиса проверяет подпись СА на сертификате

Боба.

Если они используются различными СА, то все гораздо сложнее.

Представьте себе древовидную структуру, в которой одни СА

сертифицируют другие СА и пользователей. На самом верху находится

главный сертификат СА. У каждого СА есть сертификаты, подписанные

вышестоящим СА и нижестоящим СА. При проверки сертификата Боба

Алиса использует эти сертификаты.

-23-

Такая схема продемонстрирована на рисунке 6.

Сертификат:

Открытый ключ САD

Подпись САС

Сертификат:

Открытый ключ САС

Подпись САD

САЕ

Сертификат:

Открытый ключ САD

Подпись САВ

Сертификат:

Открытый ключ САВ

Подпись САD

САD

Сертификат:

Открытый ключ САС

Подпись САА

САВ

САC

САA

Сертификат:

Открытый ключ САА

Подпись САС

Боб

Сертификат:

Открытый ключ Боба

Подпись САВ

Алиса

Сертификат:

Открытый ключ Алисы

Подпись САА

Рис. 6

Сертификат Алисы заверен САА, сертификат Боба заверен САВ. Алиса

знает открытый ключ САА. Ей нужно доверенным способом получить

открытый ключ САВ, чтобы проверить подпись под сертификатом Боба. У

САС есть сертификат, подписанный САА, поэтому Алиса может проверить

это. У САD есть сертификат, подписанный САС, а у САВ – подписанный

САD. И сертификат Боба подписан САВ. Поднимаясь по дереву

сертификации до общей точки, в данном случае САD, Алиса может

проверить сертификат Боба.

Сертификаты могут храниться в базах данных, размещенных на

различных узлах сети. Пользователи могут посылать их друг другу. По

истечении срока действия сертификата он должен быть удален из всех

общедоступных каталогов. Однако СА, выдавший сертификат, должен

продолжать хранить его копию, которая может потребоваться при

разрешении возможных споров.

Сертификаты также могут быть отозваны либо из-за компрометации

ключа пользователя, либо ключа СА, либо из-за того, что СА больше не

хочет подтверждать сертификат данного пользователя. Каждый СА должен

поддерживать список всех отозванных сертификатов, срок действия

которых еще не закончился. Когда Алиса получает новый сертификат, она

должна проверить, не был ли он отозван. Она может проверить базу данных

отозванных ключей по сети, но, скорее всего, она проверит локально

хэшируемый перечень отозванных сертификатов. В такой системе

определенно вероятны злоупотребления, и отзыв сертификатов, возможно,

является самой слабой частью этой схемы.

-24-

3.6.

Разборы случаев подделки ЭЦП

Устоявшейся практики разборов случаев отказов от ЭЦП у нас в

Беларуси нет. Поэтому приведу здесь один из возможных протоколов

разбора таких случаев∗:

1. Стороны соглашаются принимать на себя в полном объеме все

обязательства, вытекающие из электронных документов, подписанных от

их имени ЭЦП лиц, открытые ключи проверки подписи которых

зарегистрированы в соответствующем списке (базе данных «открытых

ключей проверки подписи» и имеются карточки открытых ключей

проверки подписи), если при проверке эти ЭЦП признаются достоверными

и к моменту приема документа не было зафиксировано официального

заявления подписавшего лица об отзыве своего личного ключа подписи или

компрометации средства ЭЦП.

2. Невыполнение любой из сторон этого условия является

основанием для расторжения договора по инициативе другой стороны.

3. В случае если одна из сторон отказывается от принятия на себя

обязательств по документу, заверенному ее ЭЦП и признаваемой

подлинной средством ЭЦП другой стороны, то:

3.1.

Проверяется целостность средств ЭЦП сторон, путем

сравнения контрольных характеристик используемых средств ЭЦП с

контрольными характеристиками, приведенными в сертификате на данное

средство ЭЦП;

3.2.

Повторно проверяется подлинность ЭЦП с помощью

средства ЭЦП, соответствующего сертификату.

3.3.

Если ЭЦП признается действительной в результате

повторной проверки, а сторона, чьей подписью заверен документ,

отказывается принять на себя обязательства по документу, то обе стороны

обращаются к Администратору безопасности системы.

3.4.

Администратор безопасности на основании изучения

спорного ЭД, открытого ключа проверки подписи ответчика,

зарегистрированного в базе данных, и его карточки открытого ключа

проверки подписи проводит дополнительную экспертизу ЭД и ЭЦП, а

также проверку принадлежности данной ЭЦП данному лицу и ее

действенность в момент оформления документа.

3.5.

При выполнении всех перечисленных условий комиссия

выносит заключение о подлинности ЭЦП и ее соответствии содержимому

документа, который, тем самым, признается действительным.

4. В случае если одна из сторон отказывается от приема и

рассмотрения ЭД другой стороны на основании того, что ЭЦП второй

∗

Для исключения каких-либо недоразумений, которые могут возникнуть в

дальнейшем такой протокол может быть описан в договоре на совместное использование

электронных документов

-25-

стороны под документом воспринимается средством ЭЦП как фальшивая,

то:

4.1.

Сторона, отказавшая в приеме документа, заверяет по

требованию отправителя свой официальный отказ от рассмотрения

документа своей ЭЦП и передает его отправителю, а вторая сторона

повторно подписывает документ своей ЭЦП и передает документ снова

(просьбы повторить передачу ЭД могут быть мотивированы плохим

качеством связи, ошибкой оператора и т.д.);

4.2.

Если новая ЭЦП также признается первой стороной

недействительной, то стороны проверяют сохранность своих средств ЭЦП

путем сравнения контрольных характеристик используемых средств ЭЦП с

контрольными характеристиками, приведенными в сертификате на данное

средство ЭЦП.

4.3.

Если в результате проверки сохранности программного

обеспечения выяснится, что:

4.3.1. разрушено средство ЭЦП у автора документа - отказ

другой стороны от рассмотрения документа является

правомерным;

4.3.2. разрушено средство ЭЦП у стороны, отказавшейся от

приема документа, - она обязана возместить убытки,

возникшие у другой стороны вследствие ее отказа от

рассмотрения документа, основанием для привлечения к

ответственности служит официальный отказ от приема

документа;

4.3.3. не выявлено отличия средств ЭЦП ни у одной из сторон от

приведенных в сертификате – следует обратиться к

разработчику средства ЭЦП.

5. Все споры по электронным документам будут рассматриваться

только на основании электронных документов в том виде, в каком они

поступили из канала связи.

6. Если все предпринятые меры по добровольному урегулированию

спора не принесут удовлетворяющего обе Стороны результата, спор будет

передан на разрешение хозяйственного суда в установленном порядке (при

этом, возможно изготовление и удостоверение в установленном

законодательством порядке копии спорного электронного документа).