WPA-PSK

advertisement

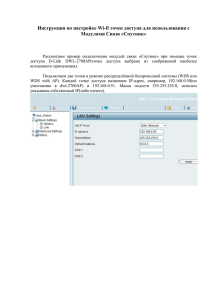

"Методы и средства обеспечения безопасноти сети Wi-Fi" Цель работы: Изучить специфику задач обеспечения безопасности сети Wi-Fi, стандарты, протоколы и средства аутентификации и шифрации, выполнить настройку сети на разные уровни безопасности. 1. Изучить средства обеспечения безопасности, поддерживаемые Wi Fi адаптером DLink DWL-G520 и точкой доступа DLink DI-724P+ по стандарту 802.11 Для начала сконфигурируем беспроводное подключение к сети: IP-адрес: 192.168.0.106 Сетевая маска: 255.255.255.0 Для конфигурации точки доступа необходимо перейти на web-интерфейс, набрав в адресной строке браузера: 192.168.0.1. При этом должно быть включено также проводное соединение. После настройки точки доступа следует отключить проводное соединение, оставив связь только по беспроводному. В web-интерфейсе можно просмотреть поддерживаемые для данного устройства средства обеспечения безопасности. DLinkDWL-G520: Проверка подлинности: Открытая Совместная WPA WPA-PSK WPA2 WPA2-PSK Шифрование: Откючено WEP TKIP AES DLink DI-724P+: Проверка подлинности: None WEP 802.1x WPA-PSK WPA Заметим, что DLink DI-724P+ не поддерживает WPA2 и WPA2-PSK. Также выяснилось, что точка доступа не использует шифрование AES. Сравнить методы аутентификации и шифрации. Аутентификация – проверка личности или экземпляра устройства, участвующего во взаимодействии. Методы аутентификации: Открытая аутентификация Точка радиодоступа удовлетворит любой запрос открытой аутентификации. В процессе открытой аутентификации происходит обмен сообщениями двух типов: запрос аутентификации (Authentication Request); подтверждение аутентификации (Authentication Response). Таким образом, при открытой аутентификации возможен доступ любого абонента к беспроводной локальной сети. Если в беспроводной сети шифрование не используется, любой абонент, знающий идентификатор SSID точки радиодоступа, получит доступ к сети. При использовании точками радиодоступа шифрования WEP сами ключи шифрования становятся средством контроля доступа. Если абонент не располагает корректным WEP-ключом, то даже в случае успешной аутентификации он не сможет ни передавать данные через точку радиодоступа, ни расшифровывать данные, переданные точкой радиодоступа. Уязвимость: Не позволяет точке радиодоступа определить, является абонент легитимным или нет (только при отсутствии шифрации). Аутентификация с общим ключом Требует настройки у абонента статического ключа шифрования WEP. Этапы прохождения аутентификации: 1. Абонент посылает точке радиодоступа запрос аутентификации, указывая при этом необходимость использования режима аутентификации с общим ключом. 2. Точка радиодоступа посылает подтверждение аутентификации, содержащее Challenge Text. 3. Абонент шифрует Challenge Text своим статическим WEP-ключом и посылает точке радиодоступа запрос аутентификации. 4. Если точка радиодоступа в состоянии успешно расшифровать запрос аутентификации и содержащийся в нем Challenge Text, она посылает абоненту подтверждение аутентификации, таким образом предоставляя доступ к сети. Уязвимость: Обмен фреймами, содержащими Challenge Text, происходит по открытому радиоканалу, а значит, подвержен атакам со стороны наблюдателя. Наблюдатель может принять как нешифрованный Challenge Text, так и тот же Challenge Text, но уже в шифрованном виде. Наблюдатель может легко вычислить сегмент ключевой последовательности путем анализа фреймов в процессе аутентификации абонента. Аутентификация по MAC-адресу Аутентификация абонента по MAC-адресу не предусмотрена стандартом IEEE 802.11, однако поддерживается многими производителями оборудования. При аутентификации по MAC-адресу происходит сравнение MAC-адреса абонента либо с хранящимся локально списком разрешенных адресов легитимных абонентов, либо с помощью внешнего сервера аутентификации. Аутентификация по MAC-адресу используется в дополнение к открытой аутентификации и аутентификации с общим ключом для уменьшения вероятности доступа посторонних абонентов. Уязвимость: Стандарт IEEE 802.11 требует передачи MAC-адресов абонента и точки радиодоступа в открытом виде. В результате в беспроводной сети, использующей аутентификацию по MAC-адресу, злоумышленник может обмануть метод аутентификации путем подмены своего MAC-адреса легитимным. Метод шифрации WEP: WEP (Wired Equivalent Privacy) Аналог шифрования трафика в проводных сетях. Используется симметричный потоковый шифр RC4, который достаточно быстро функционирует. На сегодняшний день WEP и RC4 не считаются криптостойкими. Есть два основных протокола WEP: 40-битный WEP (длина ключа 64 бита, 24 из которых – это вектор инициализации, который передается открытым текстом); 104-битный WEP (длина ключа 128 бит, 24 из которых – это тоже вектор инициализации); Вектор инициализации используется алгоритмом RC4. Увеличение длины ключа не приводит к увеличению надежности алгоритма. Основные недостатки: использование для шифрования непосредственно пароля, введенного пользователем; недостаточная длина ключа шифрования; использование функции CRC32 для контроля целостности пакетов; повторное использование векторов инициализации и др. [5] Выполнить настройки в сети Wi-Fi: В зависимости от необходимого типа аутентификации следует правильно настроить точку доступа и компьютер-клиент: открытая аутентификация AP: SSID = 5426AP Security = None Client: SSID = 5426AP Проверка подлинности = открытая Шифрование = отключено аутентификация с общим ключом AP: SSID = 5426AP Security = WEP Ключ доступа к сети = 12345 Client: SSID = 5426AP Проверка подлинности = ключ= 12345 Если ключ не задан, его можно явно задавать при подключении. аутентификация по MAC-адресу AP: SSID = 5426AP Зададим MAC адреса легитимных абонентов: o Откроем в web-интерфейсе AP раздел Wireless o Перейдем на вкладу Advanced, затем Filter o Введем разрешенные адреса (MAC-адрес, принадлежащий клиенту) o Сохраним изменения сокрытие SSID AP: SSID = 5426AP Security = None Запретим широковещательную рассылку SSID: o Откроем в web-интерфейсе AP раздел Wireless o Перейдем на вкладу Advanced, затем Performance o Отключим параметр SSID performance o Сохраним изменения Удалив все беспроводные сети на клиенте можно заметить, что текущая работающая сеть 5426AP в списке не отображается. 2. Опробовать наблюдение за сетью Wi-Fi с помощью сниффера. Преодолеть методы сокрытия SSID и контроль MAC-адресов. Запустим WirelessNetView. Благодаря этому инструменту увидим SSID «скрытой» сети 5426AP. Вручную укажем необходимый SSID на машине-клиенте, подключение проходит успешно. Плюс ко всему, если MAC-адрес этого клиента сделать легитимным для AP, то сеть отобразиться в списке, даже если отключена рассылка SSID. Чтобы преодолеть фильтрацию по MAC-адресам стоит воспользоваться приложением SMAC 2.0. Она предоставляет широкие возможности, однако в бесплатном режиме позволяет сменить МАС-адрес только одной машины на 0C0C-0C-0C-0C-01. Предварительно в настройках точки доступа уже указаны легитимные MACадреса, включая 0C-0C-0C-0C-0C-01, причем ни один из них не совпадает с MACадресом клиента: 00-17-9A-74-2B-CA. Произвести подмену адреса удалось, и точка доступа стала доступной. Однако с помощью команды ipconfig /all выводится 00-17-9A-74-2B-CA, показывая, что подмена произошла не на физическом уровне. Преодолеть защиту в виде WEP-адресации с 64-bit ключом. Для успешного подбора ключа к сети необходимо перехватить несколько пакетов. Если в сети используется 64-битный WEP-ключ, то для успешного взлома достаточно получить около 500 000 пакетов. Времени потребуется не более 15 минут, однако все зависит от интенсивности трафика. Настроим точку доступа на режим аутентификации с общим ключем: Security = WEP, 64bit Ключ = 12345 Для перехвата трафика воспользуемся утилитой CommView® forWiFiv.6.3, которая является платной и отображает лишь часть пакетов. После того, как набралось достаточно пакетов, необходимо проанализировать специально сформированный выходной файл. Для анализа требуется утилита aircrack, которая после непродолжительной работы выдаст полученный ключ. 3. Изучить стандарты обеспечения безопасности высокого уровня WPA и WPA2. WPA Вместо уязвимого RC4, используется криптостойкий алгоритм шифрования AES. Возможно использование EAP (расширяемый протокол аутентификации). Есть два режима: Pre-Shared Key (WPA-PSK) - каждый узел вводит пароль для доступа к сети; Enterprise - проверка осуществляется серверами RADIUS; WPA-PSK WPA Pre-Shared Key (WPA-PSK) - облегченная версия WPA. Она больше подходит для небольших сетей. В ней, как и в WEP, существует статический ключ, но используется и TKIP (Temporal Key Integrity Protocol), автоматически меняющий ключ в определенных временных интервалах. TKIP намного превосходит WEP: механизм шифрования его более стойкий, к тому же его можно внедрить на существующем оборудовании. TKIP меняет ключ для каждого передаваемого пакета и тем самым устраняет любую возможность подбора. WPA2 WPA2 - наиболее надежная на сегодняшний день технология обеспечения безопасности беспроводных сетей. WPA2 использует один из самых надежных протоколов шифрации AES - Advanced Encryption Standard. Алгоритм данного протокола использует длину ключа, которая составляет 128, 192 или 256 бит. WPA и WPA2 имеют следующие преимущества: ключи шифрования генерируются во время соединения, а не распределяются статически. для контроля целостности передаваемых сообщений используется алгоритм Michael. используется вектор инициализации существенно большей длины. Выполнить настройки сети на протокол безопасности WPA-PSK. В настройках точки доступа выберем режим безопасности WPA-PSK, указав ключ 12345678. И сконфигурируем машину-клиент: SSID = 5426AP Проверка подлинности = WPA-PSK Ключ = 12345678 При этом проблем с подключением не возникло. Получить ключ сети такого типа можно с использованием brutforce, но существуют стандарты повышенной безопасности, например WPA2, в котором используется шифрование AES. 4. Изучить основы стандарта 802.11i и систему аутентификации 802.1x с RADIUS-сервером. Протокол RADIUS часто используется в различных сетевых устройствах для аутентификации пользователей. Протокол RADIUS обеспечивает централизованное управление пользователями, что очень важно в целом ряде случаев. Например, интернет-провайдеры могут иметь десятки и даже сотни тысяч пользователей, и разместить такой объем информации в памяти любого сетевого устройства просто невозможно. Именно поэтому необходимо иметь централизованную базу данных, где хранится информация обо всех пользователях. Протокол RADIUS также имеет встроенные механизмы защиты от целого ряда сетевых атак, включая использование сетевых сниферов для получения паролей пользователей. Основные режимы функционирования протокола RADIUS: запрос доступа (Access-Request), в котором передается пароль и имя пользователя, после чего он сопровождается передачей сообщений разрешения или отказа в доступе (AccessAccept, Access-Reject). Сервер содержит базу данных пользователей и проводит их аутентификацию. Для прохождения аутентификации на сервере клиент создает запрос доступа (Access-Request) и передает его RADIUS-серверу, поле атрибутов данного сообщения должно включать как минимум имя пользователя и пароль. Поле идентификации запроса доступа также создается клиентом (обычно реализуется как простой счетчик, который увеличивается на единицу при каждом новом запросе). Запрос доступа содержит 16-байтное поле запроса аутентификатора (Request Authenticator), которое генерируется случайным образом. Данное сообщение в целом не защищено, шифруются только поля атрибутов, содержащие имя пользователя и пароль. Для этого клиент и сервер имеют общий засекреченный ключ. Общий ключ совместно с полем запроса аутентификатора используется для вычисления 16-байтного значения (с помощью хэш-функции MD5. После получения сообщения запроса доступа RADIUS-сервер проверяет, обладает ли он засекреченным ключем с клиентом, и если нет, то сообщение просто сбрасывается без уведомления клиента. Сервер вычисляет незашифрованное имя и пароль клиента (через процедуру, обратную описанной выше). Затем имя и пароль сверяются с пользовательской базой данных. В случае успешной проверки имени и пароля пользователя сервер создает сообщение разрешения доступа и передает его пользователю, в обратном случае он получает сообщение об отказе в доступе. Оба сообщения имеют одинаковые номера идентификаторов, равные номеру идентификатора в запросе доступа клиента. Поле ответа аутентификатора (Response Authenticator) вычисляется с помощью применения хэш-функции MD5 над полями запроса аутентификатора и полями пакета разрешения доступа. Когда клиент получает сообщение-ответ от сервера, он проверяет, отсылал ли ранее запрос с номером идентификатора, который указан в сообщении, и если нет, то оно просто сбрасывается. Далее клиент декодирует поле ответа аутентификатора с помощью процедуры, обратной вышеописанной, и сравнивает полученный результат с полем аутентификатора в поле запроса. Это гарантирует взаимную проверку клиента и сервера и делает практически невозможными хакерские атаки, основанные на подмене сервера. Установить и настроить на контроллере домена Windows службу IAS, выполняющую функции RADIUS-сервера.