Нейросетевой криптоанализ ранцевых криптосистем

advertisement

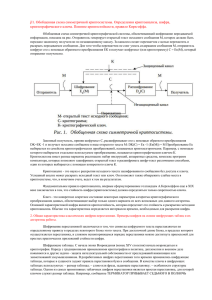

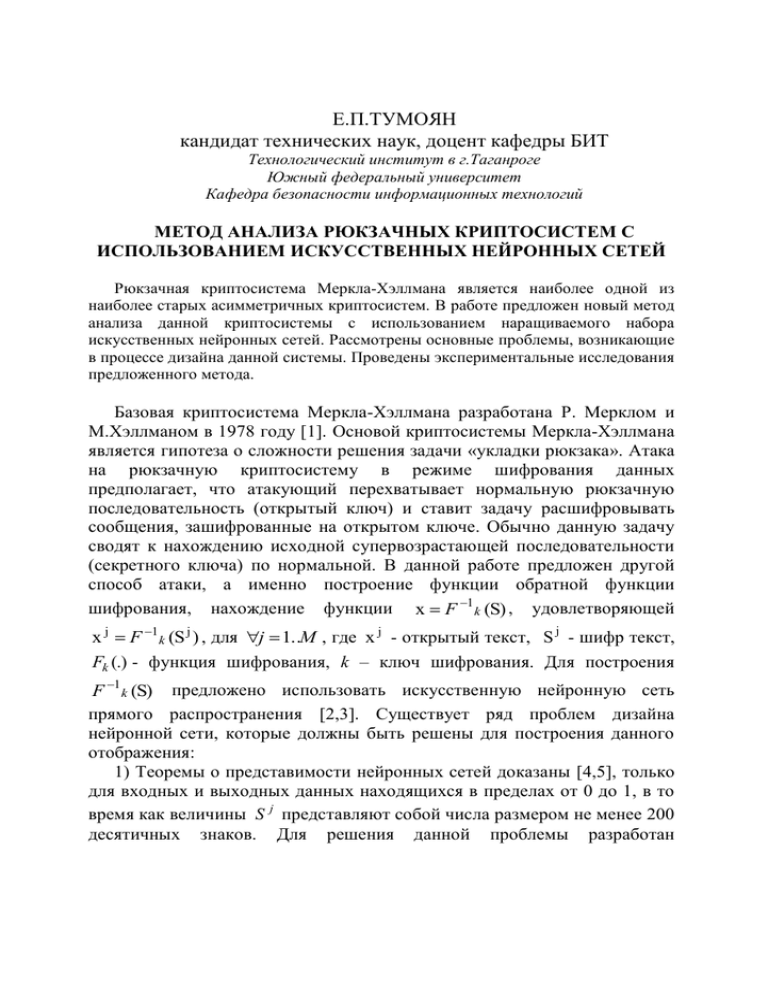

Е.П.ТУМОЯН кандидат технических наук, доцент кафедры БИТ Технологический институт в г.Таганроге Южный федеральный университет Кафедра безопасности информационных технологий МЕТОД АНАЛИЗА РЮКЗАЧНЫХ КРИПТОСИСТЕМ С ИСПОЛЬЗОВАНИЕМ ИСКУССТВЕННЫХ НЕЙРОННЫХ СЕТЕЙ Рюкзачная криптосистема Меркла-Хэллмана является наиболее одной из наиболее старых асимметричных криптосистем. В работе предложен новый метод анализа данной криптосистемы с использованием наращиваемого набора искусственных нейронных сетей. Рассмотрены основные проблемы, возникающие в процессе дизайна данной системы. Проведены экспериментальные исследования предложенного метода. Базовая криптосистема Меркла-Хэллмана разработана Р. Мерклом и М.Хэллманом в 1978 году [1]. Основой криптосистемы Меркла-Хэллмана является гипотеза о сложности решения задачи «укладки рюкзака». Атака на рюкзачную криптосистему в режиме шифрования данных предполагает, что атакующий перехватывает нормальную рюкзачную последовательность (открытый ключ) и ставит задачу расшифровывать сообщения, зашифрованные на открытом ключе. Обычно данную задачу сводят к нахождению исходной супервозрастающей последовательности (секретного ключа) по нормальной. В данной работе предложен другой способ атаки, а именно построение функции обратной функции шифрования, нахождение функции x F 1 k (S) , удовлетворяющей x j F 1k (S j ) , для j 1..M , где x j - открытый текст, S j - шифр текст, Fk (.) - функция шифрования, k – ключ шифрования. Для построения F 1k (S) предложено использовать искусственную нейронную сеть прямого распространения [2,3]. Существует ряд проблем дизайна нейронной сети, которые должны быть решены для построения данного отображения: 1) Теоремы о представимости нейронных сетей доказаны [4,5], только для входных и выходных данных находящихся в пределах от 0 до 1, в то время как величины S j представляют собой числа размером не менее 200 десятичных знаков. Для решения данной проблемы разработан специализированный алгоритм кодирования десятичных чисел в позиционные байтовые последовательности ограниченной длины. 2) В случае большого количества статистически несвязанных выходов алгоритм обучения минимизирует не ошибку по каждому выходу, а общую ошибку сети, что приводит к «оттягиванию» значений весов от минимальной ошибки по каждому выходу. Поэтому для реализации отображения было предложено использование набора нейронных сетей, каждая из которых восстанавливает один элемент открытого текста. 3) Для минимизации обучения искусственной нейронной сети необходим контроль качества обучающей выборки. Не останавливаясь на деталях реализации отметим, что решение данной проблемы было получено путем разработки алгоритмов разделения обучающей выборки на подвыборки и адаптивного наращивания набора нейронных сетей с контролем качества обучения. Для экспериментальной проверки разработанного метода была реализована программная система анализа криптосистемы МерклаХэллмана. В экспериментах применялся открытый текста длиной 256 бит, размерность элемента последовательности - 256 бит, размерность модуля - 512. Было проведено 10^7 экспериментов. Среднее количество сетей необходимых для обращения функции шифрования на фиксированном ключе составляет 900, время обучения всех сетей на однопроцессорной ПЭВМ ок. 50 часов. При использовании 15 узлового (30 ядерного) кластера - около 1,5 часов. Объем тестовых данных составляет около 4 Гб. Средняя ошибка определения бита открытого текста при данной конфигурации сетей составляет ок. 10^-7. Работа выполнена при поддержке Совета по грантам Президента Российской Федерации, грант МК-4190.2007.9. Список литературы 1. Ralph C. Merkle, Martin E. Hellman. Hiding Information and Signatures in Trapdoor Knapsacks. IEEE Transactions on Information Theory, vol. IT-24, 1978, pp. 525-530. 2. S. Haykin. Neural Networks: A Comprehensive Foundation. Prentice Hall, Upper Saddle River, New Jersey, 2nd edition, 1999, 842 pages. 3. T. Poggio and F. Girosi. Networks and the best approximation property. Biological Cybernetics, 63:169–176, 1990. 4. M. H. Stone (1948). The Generalized Weierstrass Approximation Theorem. Mathematics Magazine 21 (4), 167–184 and 21 (5), 237–254. 5. Gorban A.N. The generalized Stone-Weierstrass approximation theorem and approximation of continuous functions of several variables by an arbitrary non-linear function of one variable, linear functions and their superpositions // Advances in Modelling and Analysis, 1999. - Vol. 35. № 1. - P. 7-13.