Темиров Чингиз, магистрант Факультета Права НИУ ВШЭ,

advertisement

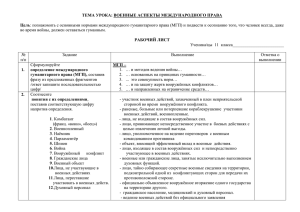

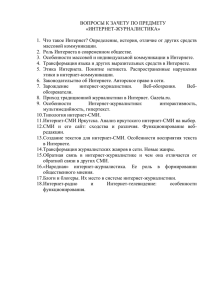

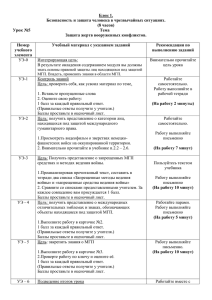

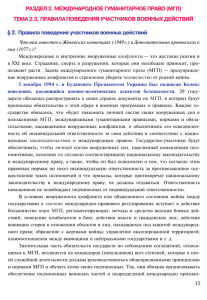

Темиров Чингиз, магистрант Факультета Права НИУ ВШЭ, Доклад для Четвертой Международной Конференции по МГП в г. Ереван. Серьезные нарушения международного гуманитарного права (с использованием информационных технологий). Слайд 2. Реалии жизни предшествуют появлению права. Сначала возникла авиация, вслед за ней международное воздушное право. Военные инженеры изобрели зажигательное оружие, и только после этого были разработаны нормы, регламентирующие его применение. Международное гуманитарное право (МГП) развивается, но военная наука идет еще быстрее. Появляются новые виды оружия, на которые распространяются общие принципы МГП (такие как соразмерность или избирательность), но они не могут заменить конкретные нормы (нормы о противопехотных минах или о кассетных боеприпасах, например). «Нельзя допустить ситуации, когда новые технологии уже применяются, а их правовое регулирование в сфере международного гуманитарного права еще не может быть четко определено», - сказал Якоб Келленбергер, президент МККК, открывая круглый стол по вопросам новых технологий в МГП, проходивший в Сан-Ремо 8 сентября 2011 года. Проблема есть, новые вооружения появились, а соответствующего международного договора до сих пор нет. На новые технологии распространяются базовые принципы МГП. Слайд 3. Право вооруженных конфликтов прямо не регламентирует ограничения использования информационных технологий в средствах и методах ведения военных действий. Но в соответствии с оговоркой Ф. Мартенса их использование будет регулироваться общими принципами МГП. Эта норма, впервые включенная в преамбулу Конвенции о законах и обычаях сухопутной войны 1899 года, спасла немало жизней. Однако совершенствование средств и методов ведения войны нуждается в более строгой регламентации, нежели упоминание принципа соразмерности или избирательности. Недаром были приняты международные конвенции о биологическом, химическом, зажигательном, ослепляющем лазерном оружии, о противопехотных минах. Слайд 4. Кибертехнологии, системы вооружений с дистанционным управлением, а также роботизированные системы вооружений относятся к новым военным технологиям. Возможно ли обеспечить контроль за нападениями в киберпространстве и исключить их неизбирательность? Как определить статус лиц, которые управляют военными роботами с расстояния в тысячи миль от поля боя? Могут ли роботы обеспечить тот уровень избирательности при нападениях, которого требует международное гуманитарное право? Эти и многие другие вопросы ставит перед нами сегодняшняя действительность. Слайд 5. Довольно-таки спорным является вопрос о том, когда в состоянии вооруженного конфликта можно говорить об использовании силы. Ст. 51 Устава ООН предоставляет государствам право на индивидуальную и коллективную самооборону в случае вооруженного нападения. Но не всегда возможно определить порог, после которого предпринятая акция может расцениваться как вооруженное нападение. В случае, если информационные операции не достигают такого порога, то скорее всего та сторона 1 конфликта, в отношении которой были применены эти информационные операции, может прибегнуть к ответным мерам (такого же информационного характера). В любом случае государство, рассматривающее возможность применения информационных операций должно принимать во внимание тот факт, что квалифицировать будущую ситуацию как «вооруженное нападение» или иным образом будет то государство, в отношении которого совершается нападение. Нападение на компьютерную систему Национального банка может рассматриваться государствомжертвой как действие, затрагивающее жизненно важные национальные интересы, т.е. достигшее установленного порога даже тогда, когда отсутствуют прямые повреждения или разрушения. Также достаточно спорным моментом является вопрос касаемо действий в предвидении неминуемого нападения. Проведение информационной операции для того, чтобы подготовить поле боя для обычного нападения, решение о котором уже окончательно принято (обезвредить установки ПВО), может быть достаточным основанием для того, чтобы оправдать ответные меры традиционного характера. Моделируем ситуацию: государство, собираясь совершить нападение на другое государство, отключает его установки противовоздушной обороны проведением специальной информационной операции. В этом случае подвергнутое «информационной обработке» государство имеет право прибегнуть к ответным мерам уже традиционного военного характера. Но если не брать таких очевидных примеров, то отсутствие точных практических стандартов вызывает серьезную озабоченность – каждая ситуация должна рассматриваться отдельно. Быть может, между двумя сторонами заключен пакт о ненападении, и нейтрализацию систем ПВО вызвали хакеры третьей стороны, заинтересованной в провокации вооруженного конфликта. Быть может, третья сторона сама планировала нападение, но ввиду отсутствия очевидности ее желания совершить акт агрессии, сторона, которая была атакована информационным оружием, нанесла превентивный удар невиновной стороне, т.к. посчитала источником опасности именно ее. Слайд 6. Проблематика дистанционного управления сводится к сложности определения комбатанта. Военная практика показала, что беспилотники способны успешно атаковать наземные цели. Однако ошибка в управлении всегда может иметь место. Беспилотный летательный аппарат (БПЛА) – это летательный аппарат, управление которым осуществляется пилотом, не находящемся непосредственно на борту, либо программой, заложенной в бортовой компьютер. Т.е. наличие пилота не исключается, однако речь идет о пилоте, сидящем не за штурвалом, а за монитором компьютера на отдаленном расстоянии от зоны боевых действий и не подвергнутом никакому риску, либо об авторе программы, в соответствии с которой действует БПЛА. Комбатант всегда находится в зоне боевых действий и на него распространяется прямая опасность быть раненным или уничтоженным. Комбатант одной стороны, убивая комбатанта противной стороны, приносит своей стороне военное преимущество. Но всегда ли можно получить такое преимущество, уничтожив либо выведя из строя БПЛА, который несет в себе реальную угрозу для жизни личного состава первой стороны и который управляется из штаба стороны-противника? С одной стороны да – наносится ущерб военной технике, но лицо, управляющее ею, остается дееспособным и, следовательно, может взять в свои руки управление другим БПЛА. И можно ли в этой связи назвать этого «управляющего пилота» комбатантом, а следовательно и внести в круг лиц, нападение на которых разрешено МГП? Если да, то необходимо учесть то 2 обстоятельство, что этот «пилот» может находиться на значительном отдалении от театра военных действий, окруженный гражданскими лицами и объектами. Полагаю, что таких «пилотов» можно назвать комбатантами, но сторона, использующая подобные вооружения, должна максимально обезопасить гражданских лиц и гражданские объекты, могущие быть атакованными (например, расположить штаб управления БПЛА в отдалении от гражданских объектов и обеспечить отсутствие в нем не комбатантов на время проведения операции). Однако, вполне возможно, что совсем скоро БПЛА самых современных армий мира снабдят специальными датчиками, которые будут определять характеристики потенциальных целей (температура, скорость, даже принадлежность к воюющей стороне) и передавать эту информацию на бортовые компьютеры, которые обработают принятые данные, и БПЛА, получив указание, откроет огонь по соответствующим целям. А человек останется «за кадром». Слайд 7. И здесь появляется вопрос, насколько точно компьютер сможет определить объект для удара. Нынче компьютерное моделирование является неплохим подспорьем при определении того, что должно стать этим объектом. Компьютер должен научиться определять оружие, наиболее подходящее в данном случае или законность нападения на тот или иной объект. Некоторые ученые опасаются, что такой ход вещей может снизить уровень защиты, предоставляемый МГП лицам и объектам, имеющим иммунитет в соответствии с правом Женевы. Однако практика говорит о том, что хоть МГП и идет позади научнотехнического прогресса, оно все же довольно-таки быстро вмешивается в данную постоянно изменяющуюся ситуацию с новыми видами оружия. «В конечном счете, не участие человека в процессе определяет стандарты, а та степень, в которой новые средства и методы ведения войны подвергают покровительствуемых лиц и объекты риску случайных повреждений и побочного ущерба». Неважно, человек управляет БПЛА или бортовой компьютер, если этот беспилотник оснащен ракетами с фосфорной начинкой, которая даже при точном попадании в военный объект разбрасывает «всепожирающий напалм» на сотни метров вокруг. Результат будет один – пострадают гражданские лица, будут нарушены нормы МГП. Говоря об информационных технологиях, вряд ли верным будет утверждение, что компьютер относится к оружию, имеющему неизбирательное действие, т.к. он способен очень точно передавать данные. Вместе с этим, вирусное программное обеспечение способно распространяться неизбирательно – от компьютера к компьютеру, поражая операционные системы как компьютеров, используемых для ведения военных действий, так и гражданских компьютеров. Что же говорит о таком нападении МГП? Слайд 8. ««Нападения» означают акты насилия в отношении противника, независимо от того, совершаются они при наступлении или при обороне», – гласит статья 49 Дополнительного протокола I. Используемое слово «насилие» нельзя толковать буквально только как действия, связанные с применением физической силы, т.к. общепризнанным является тот факт, что нападениями могут быть операции с применением биологического, химического и радиологического оружия. Насилие должно пониматься как действия, имеющие пагубные последствия, людские потери или ранения и повреждение или уничтожение имущества. Сильные физические или душевные страдания также относятся к таким последствиям. Учитывая особенности современных информационных технологий, можно ввести в рамки значения слова «имущество» и нематериальные активы (например, 3 средства, имеющиеся в электронном виде в банковской системе), которые самым непосредственным образом могут быть трансформированы в материальные активы (валюту или находящиеся в продаже предметы). Слайд 9. Теперь к вопросу о законных целях нападения в ходе информационной войны во время вооруженного конфликта. В соответствии со статьей 48 Дополнительного протокола I «стороны, [находящиеся] в конфликте, должны всегда проводить различие между гражданским населением и комбатантами, а также между гражданскими объектами и военными объектами и соответственно направлять свои действия только против военных объектов» [4]. Как уже было отмечено выше, в соответствии с п. 2 статьи 52 Дополнительного протокола I «военный объект – это любой объект, который в силу своего характера, расположения, назначения или использования вносит эффективный вклад в военные действия и полное или частичное разрушение, захват или нейтрализация которого при существующих в данный момент обстоятельствах дает явное военное преимущество». И согласно п. 1 статьи 52 Протокола «гражданскими объектами являются все те объекты, которые не являются военными объектами» [4]. Командир или иное лицо, ответственное за принятие решения, должно либо обладать определенными познаниями в области информационных технологий, либо иметь постоянного советника, специалиста в этой сфере. Все дело в том, что вопрос, на который необходимо будет ответить этому командиру, заключается в следующем: как предполагаемый акт информационной войны будет способствовать успешному проведению военных операций, или как он может помешать военным операциям противника. Предполагаемый объект нападения не будет являться законным объектом, если аргументация в пользу того, что он вносит эффективный вклад в военные действия, несостоятельна. Существует две точки зрения по поводу законных целей. МККК настаивает на минималистском подходе – «эффективный вклад» следует понимать так, что объекты используются военными и их местоположение «особенно важно для проведения военной операции» [10]. США же придерживаются иной точки зрения. Они толкуют термин «военные объекты» шире, включая в него не только объекты, используемые для поддержки военных действий, но и те, которые относятся к военному потенциалу. Как МККК, так и США хотя и согласны с тем, что атака компьютерной сети военной системы снабжения противника горюче-смазочными материалами является законным, то аналогичное нападение на экспортные нефтяные запасы столь же однозначно будет воспринято только Соединенными Штатами. Слайд 10. Также в информационной войне существуют цели, являющиеся объектами двойного использования (как военного, так и гражданского). Это аэропорты, железные дороги, шоссе, линии электропередач (95% коммуникаций Министерства обороны США используют коммерческие источники), заводы и фабрики, изготовляющие продукцию как военного, так и гражданского применения (например, компьютеры) [1, c. 7]. Объекты двойного назначения входят в круг военных объектов, если соблюдены определенные требования. Во-первых, они должны соответствовать определению военных объектов (как это установлено п. 2 ст. 52 Дополнительного протокола I). Во-вторых, планируемая операция отвечает требованиям принципа соразмерности и мер предосторожности при нападении. Слайд 11. 4 Теперь обратимся непосредственно к средствам и методам ведения военных действий в ходе информационной войны. Существуют бомбы высокой точности, их называют еще «умными» бомбами. Такое оружие может быть очень эффективным в деле соблюдения норм МГП, т.к. оно обладает способностью очень точно поражать военные цели, расположенные в плотном сосредоточении гражданских объектов и лиц. Военная часть, которая находится вблизи жилых массивов где-нибудь в спальном районе города, может быть поражена таким высокоточным оружием. При этом можно избежать жертв и разрушений среди гражданского населения и гражданских объектов. Наводятся такие бомбы с помощью специальных ответчиков, которые заранее устанавливаются на военные объекты, путем лазерного наведения, а также с помощью координации сигналов глобальной навигационной спутниковой системы (ГНСС) [13, c. 53]. В данном случае информационные технологии могут быть использованы для создания помех в передаче сигналов, которые направляют бомбу. Осуществляя информационные операции по искажению таких сигналов, можно добиться отклонения курса полета бомбы. В результате военный объект не будет поражен, а в том случае, если он находится посреди скопления гражданских объектов, повышается опасность их повреждения и гибели гражданских лиц. Налицо нарушение нормы права вооруженных конфликтов, однако вопрос о том, кто должен нести ответственность остается открытым. Оборонявшаяся сторона использовала помехи для предотвращения доставления бомбы до военного объекта. Но в результате погибли гражданские лица, находившиеся вблизи. Однако, сторона нападения, зная о том, что противник обладает соответствующими технологиями, все равно применила «умную» бомбу. Опять же результатом явилась гибель не комбатантов. Кто виноват? Слайд 12. Помехой для бомб высокой точности может быть также электромагнитный импульс (ЭМИ). Это оружие полностью выводит из строя любые электронные приборы и компьютерные системы. Результатом применения электромагнитного оружия не является прямое разрушение или нанесение ранений живой силе противника. ЭМИ не пробивает броню танков и не причиняет прямой вред человеческому телу. Однако ЭМИ – неизбирательное оружие. Отключая бортовые компьютеры боевых машин, оно может также вывести из строя всю компьютерную систему госпиталя, где находится гражданский персонал, а также раненые и больные лица. Если жизнь некоторых пациентов поддерживалась специальным оборудованием, но ЭМИ отключил его, результатом будет гибель покровительствуемых лиц. Вновь поднимается вопрос об ответственности за случайный ущерб. Слайд 13. Еще одной областью применения информационных технологий для ведения военных действий является нападение на военные системы, например на систему ПВО. Примером может выступать размещение на экране радара ложных целей или обыкновенное нарушение системы целеуказания. Эта деятельность подпадает под категорию военных хитростей, дозволенных правом вооруженных конфликтов, однако, возможны и другие примеры – атака хакеров по системам ядерных ракет. Результатом может быть незапланированных их запуск или отклонение от курса, что также способно вызвать разрушение гражданских объектов, гибель гражданского населения и, конечно – причинение «долговременного ущерба окружающей среде» [4]. Слайд 14. 5 Теперь попробуем рассмотреть вопрос о влиянии информационных технологий на вероломные действия в рамках вооруженного конфликта, которые противоречат принципам и нормам МГП. Статья 37 Дополнительного протокола I запрещает использование вероломства: «[з]апрещается убивать, наносить ранения или брать в плен противника, прибегая к вероломству. Вероломством считаются действия, направленные на то, чтобы вызвать доверие противника и заставить его поверить, что он имеет право на защиту или обязан предоставить такую защиту согласно нормам международного права, применяемого в период вооруженных конфликтов, с целью обмана такого доверия. Примерами вероломства являются следующие действия: a) симулирование намерения вести переговоры под флагом перемирия или симулирование капитуляции; b) симулирование выхода из строя вследствие ранений или болезни; c) симулирование обладания статусом гражданского лица или некомбатанта; и d) симулирование обладания статусом, предоставляющим защиту, путем использования знаков, эмблем или форменной одежды Организации Объединенных Наций, нейтральных государств или других государств, не являющихся сторонами, находящимися в конфликте». В современной войне армии используют электронные датчики. Их носят с собой военнослужащие, также они устанавливаются на боевой технике. Эти датчики позволяют видеть свои войска на радаре компьютера и эффективно руководить ими. Но информационные технологии помогают обмануть неприятеля. При использовании ответчиков вооруженных сил противника появляется иллюзия того, что перед ним его же войска. В традиционном бою это сравнимо с ношением форменной одежды вооруженных сил другой стороны. Уже более 20 лет разговоры о новом виде войны будоражат воображение военачальников действующих армий разных стран мира. Часть технологий и тактических приемов, являвшихся предметом таких разговоров, превратились в военную доктрину. Российская Федерация даже обратилась в ООН с просьбой исследовать вопрос применения информационных технологий в вооруженном конфликте. Слайд 15. Генеральная Ассамблея ООН в своей резолюции A/RES/53/70 от 4 января 1999 года «Достижения в сфере информатизации и телекоммуникации в контексте международной безопасности» согласилась рассмотреть просьбу России относительно необходимости изменения международного гуманитарного права, чтобы оно могло регулировать ведение информационной войны. Первый вопрос, возникающий по этому поводу – это возможное соотношение актов информационной войны и запрета на применение силы, который содержится в Уставе ООН. Является ли использование информационной войны без применения силы в качестве стратегии принуждения применением силы по смыслу Устава ООН? На тот же вопрос, но поставленный в отношении экономического давления, ответ был дан отрицательный. Как оценивать ситуации, в которых применение информационной войны приводит к тем же результатам, что и применение традиционной физической силы. Например, применение компьютерного вируса может нарушить работу телекоммуникационных систем. Однако добиться подобного же результата можно бомбовым ударом по телефонному коммутатору. В обоих случаях ущерб устраним и отсутствует намерение вызвать людские потери. В случае если в определенных вооруженных конфликтах системы управления и контроля войсками были подавлены средствами информационной войны, которые бы вывели из строя также телефонную сеть, спутниковые установки, радиовещание и телевидение всей страны, считалось бы такое действие запрещенным применением силы? 6 И как необходимо отвечать на такие действия, чтобы не нарушить гуманитарное право? Некоторые страны классифицируют информационную войну как возможное оружие массового поражения, потому последний вопрос обращен в большей степени к ядерным державам. Однако, в некоторых случаях право опережает научно-технический прогресс. Вспомним хотя бы, с какой легкостью был заключен Протокол 1995 года об ослепляющем лазерном оружии. Всем участникам переговоров было ясно, что такое оружие абсолютно не подходит для ведения войны. И этот Протокол – пример запрещения оружия до того, как оно было широко использовано. Сегодня мировое сообщество как никогда нуждается в принятии международного договора, который бы регламентировал использование информационных технологий в вооруженном конфликте. Причем рассмотреть необходимо как те аспекты, что уже достаточно исследованы, так и те, что еще требуют тщательного изучения. Рано или поздно государства заключат этот международный договор. Вопрос состоит только в том, сколько людей погибнет пока юристы-международники, специалисты в области информационных технологий и военного дела разработают столь нужный сегодня документ. Список использованных источников 1. Michael N. Schmitt, Heather A. Harrison Dinniss, Thomas C. Wingfield. Computers and War: the Legal Battlespace: Background Paper prepared for Informal High-Level Expert Meeting on Current Challenges to International Humanitarian Law, Cambridge, 2004, c. 18. 2. Military Informant. Беспилотный авиационный комплекс RQ-1 Predator. – 2010 / http://www.military-informer.narod.ru/Predator.html. 3. Чистяков Н.В. Что такое ДПЛА (рассуждения). – 2010 / http://dpla.ru/Articles/WhaIstDPLA.htm 4. Дополнительный протокол I. 5. Michael N. Schmitt. Targeting and Humanitarian Law: Current Issues // 33 Israel Yearbook on Human Rights. – 2003, 104 c. 6. Устав ООН. http://www.un.org/ru/documents/charter/ 7. Michael N. Schmitt. Computer Network Attack and the Use of Force in International Law: Thoughts on a Normative Framework // Columbia Journal of Transnational Law. – 1999. №37. – 937 с. 8. Российская газета. Бомбы действуют с умом. – 2008, №9 / http://www.rg.ru/2008/07/09/bombi.html. 7