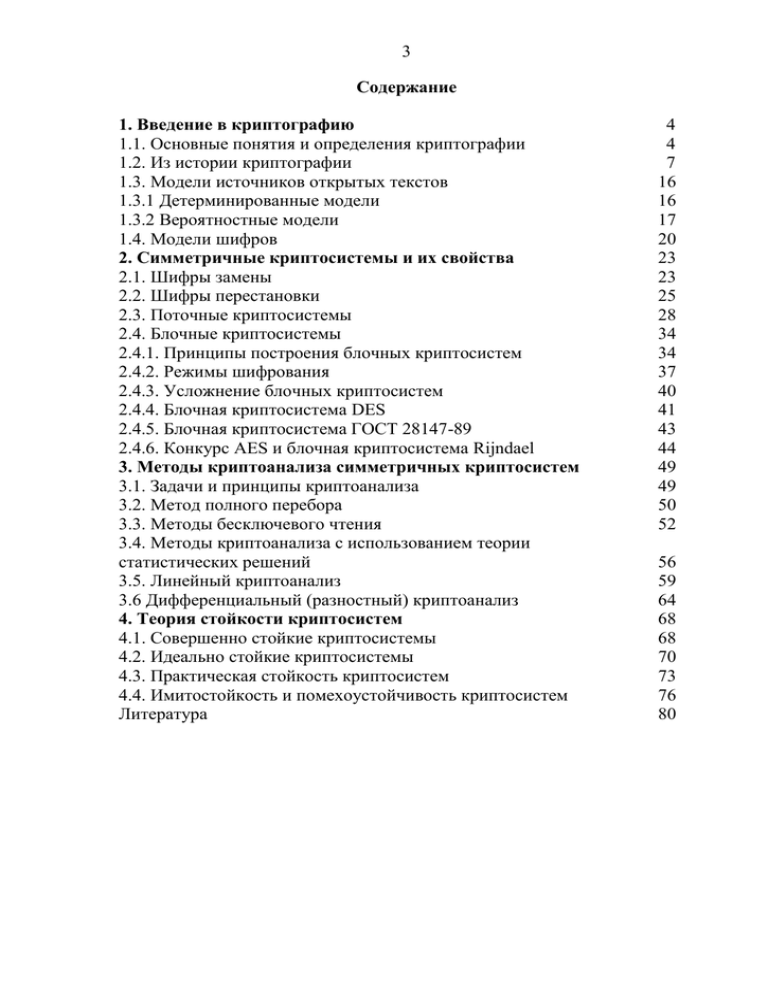

Учебное пособие КМЗИ ч1 СКС для РИО - MSTUCA

advertisement