Защита информации (10 кл.)

advertisement

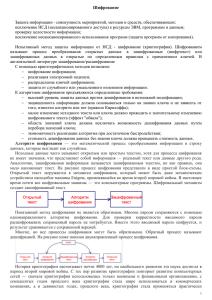

Защита информации МАОУ СОШ № 19 Горохова Светлана Николаевна Цифровая информация это информация, хранение, передача и обработка которой осуществляется средствами ИКТ. Всякая информация является чьей-то собственностью, как и материальная собственность. Собственником информации может быть частное лицо, группа лиц, юридическое лицо, т.е. официально зарегистрированная организация. Существует государственная собственность на определенную информацию. Защищаемая информация информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации. (В 1997 году Госстандартом России разработан ГОСТ основных терминов и определений в области защиты информации.) Защита информации – деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию. Виды угроз цифровой информации: кража или утечка информации; разрушение, уничтожение информации. Виды утечкиинформации в «докомпьютерные времена»: - кража; - копирование бумажных документов; - прослушивание телефонных разговоров. С развитием компьютерных сетей появился новый канал утечки – кража через компьютерную сеть Разрушение информации несанкционированное; непреднамеренное. Несанкционированное воздействие – это преднамеренная порча или уничтожение информации, а также информационного оборудования со стороны лиц, не имеющих на это права. Непреднамеренное воздействие происходит вследствие ошибок пользователя, а также из-за сбоев в работе оборудования или программного обеспечения, могут возникнуть и непредвиденные внешние факторы: авария электросети, пожар и пр. Несанкционированное воздействие создание и распространение компьютерных вирусов. Компьютерный вирус – это вредоносная программа, способная нанести ущерб данным на компьютере и вывести его из строя. Кроме вирусов-разрушителей существуют вирусышпионы. Их называют троянцами. Внедрившись в операционную систему ПК, троянец может тайно от вас пересылать заинтересованным лицам вашу конфиденциальную информацию. Несанкционированное воздействие осуществляют хакеры-«взломщики» информационных систем с целью воздействия на их содержание и работоспособность. Например, для снятия денег с чужого счета в банке, для уничтожения данных следственных органов и пр. Большой вред корпоративным информационным системам наносят хакерские атаки. Атака – это одновременное обращение с большого количества компьютеров на сервер информационной системы. Сервер не справляется с таким валом запросов, что приводит к «зависанию» в его работе. Меры защиты информации зависят: - от уровня пользователя; - от значимости информации; - от ущерба, который может понести владелец при утечке или разрушении информации. Основные правила безопасности: периодически осуществлять резервное копирование: файлы с наиболее важными данными дублировать и сохранять на внешних носителях; регулярно осуществлять антивирусную проверку компьютера; использовать блок бесперебойного питания К мерам защиты также относится разграничение доступа для различных пользователей. Для чего создаются учетные записи пользователей, устанавливаются пароли на доступ к информации, для зашифрованной информации создаются конфиденциальные ключи дешифрования; для защиты компьютеров, подключенных к сети, от подозрительных объектов используют программы – брандмауэры. Брандмауэры, защищающие сети, подключенные к другим сетям, называют межсетевыми экранами. Криптография и защита информации Криптография – это наука о способах шифрования и дешифрования информации. Методы шифрования делятся на : методы с закрытым ключом; методы с открытым ключом. Закрытый ключ – это ключ, которым заранее обмениваются два абонента, ведущие переписку. Алгоритмы с открытым ключом, базируются на использовании отдельных шифровального (открытого) и дешифровального (закрытого) ключей. Цифровые подписи и сертификаты Цифровая подпись – это индивидуальный секретный шифр, ключ которого известен только владельцу. В методах цифровой подписи часто используется алгоритм шифрования с открытым ключом: закрытый ключ применяется для шифрования, а открытый - для дешифрования. Цифровой сертификат – это сообщение, подписанное полномочным органом сертификации, который подтверждает, что открытый ключ действительно относится у владельцу подписи и может быть использован для дешифрования.