Abrosimova_M.B._AVB_111

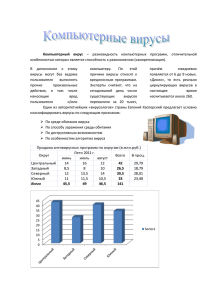

advertisement

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ Подготовила студентка 1 курса ИЯ АВБ-111 Абросимова Милена Преподаватель: Канатова Сагипа Шамильевна Сентябрь, 2014 ФГБОУ ВПО «ВГСПУ» Содержание: Введение Что такое информационная безопасность? Виды информационных угроз Методы защиты информации Политика безопасности Заключение Список источников Введение Данная работа весьма актуальна для современного общества, в котором компьютер играет одну из важнейших ролей. Цель: Повышение уровня знаний в области информационных технологий и их защиты. Задачи: Дать определение информационной безопасности Перечислить возможные виды угроз для информационной системы Назвать способы предотвращения и устранения проблем, угрожающих информационной безопасности Информационная безопасность-это: Состояние объекта Деятельность по защите объекта Что угрожает информации? Компьютерные вирусы Небольшой фрагмент программы, используемый для заражения систем и передачи пользовательской информации. Вирусы, как правило, присоединяются к файлу или проникают в тело файла. Вирус попадает в компьютер только вместе с зараженным файлом и для его активизации нужно загрузить зараженный файл, и только после этого, вирус начинает действовать самостоятельно. Классификация компьютерных вирусов По среде обитания По алгоритму работы По операционным системам По возможностям Классификация вирусов по среде обитания Файловые •Создают файлблизнец с тем же именем, а также прикрепляют себя к файлу и активизируются вместе с ним Загрузочные Сетевые •Попадают в загрузочный центр системы и активизируются после загрузки компьютера •Распространяются через Интернет с помощью спама и через сомнительные сайты Классификация вирусов по алгоритму работы Резидентность • Вирусы действуют при включенном компьютере Самошифрование • Вирусы изменяют свой код, из-за чего их трудно обнаружить Стелс-алгоритм • Вирусы “скрываются” в оперативной памяти Классификация вирусов по операционным системам Специальные • Вирусы, созданные специально для определенной ОС Универсальные • Способны внедряться в любую ОС и функционировать в ней Классификация вирусов по возможностям Безвредные • Не наносят вред компьютеру, но занимают место на жестком диске Неопасные • Наносят вред самому пользователючеловеку, создавая графические или звуковые эффекты Опасные •Искажают и уничтожают информацию Очень опасные • Сбивают процесс загрузки операционной системы, портят винчестер, изза чего приходится его форматировать Что угрожает информации? Вредоносные программы, такие как: 1) Троянский конь «троян» - программа, содержащая в себе разрушающую функцию, которая активизируется при наступлении некоторого условия срабатывания. 2) Черви- вирусы, которые распространяются по глобальным сетям, поражая целые системы, а не отдельные программы. Что угрожает информации? Компьютерная преступность Хакеры осуществляют несанкционированный взлом системы пользователя с целью кражи или изменения информации. Но любое преступление наказуемо, и виртуальные так же караются специальными законами. По закону взломщик почтовых ящиков и страниц пользователей в социальных сетях будет осуждён по 272 статье УК России (28 глава УК). В этом случае нарушителя ждёт штраф или лишение свободы на 2 года. Известнейший хакер Джулиан Ассандж начинал свою карьеру в качестве журналиста, но вскоре интерес к программированию взял свое. В больших объёмах обнародовал сверхсекретные материалы о шпионских скандалах, коррупции в высших эшелонах власти, военных преступлениях и тайнах дипломатии великих держав. Основал знаменитый сайт Wikileaks, где эти самые документы и появлялись. В данный момент Ассандж попросил политического убежища в Эквадоре, где находится на протяжении двух лет. Что угрожает информации? Сбой оборудования Возникшие неполадки в программном обеспечении или непосредственно в конструкции компьютера. Методы защиты информации От компьютерных вирусов и вредоносных программ • Использование антивирусных программ • Периодическое сканирование системы От компьютерной преступности • Шифрование • Пароли От сбоев оборудования • Архивирование • Резервирование Виды антивирусных программ Детекторы обнаруживают файлы, заражённые одним из нескольких известных вирусов. Фильтры - это программы, которые оповещают пользователя о всех попытках какой-либо программы записаться на диск, а также о других подозрительных действиях. Программы-доктора - находят зараженные вирусами файлы, «лечат» их. Ревизоры- запоминают сведения о состоянии файлов и системных областей дисков, а при последующих запусках – сравнивают их состояние с исходным. Сторожа проверяют на наличие вирусов запускаемые файлы и вставляемые USB-накопители. Программы-вакцины модифицируют программы и диски таким образом, что это не отражается на работе программ, но тот вирус, от которого производится вакцинация, считает эти программы или диски уже заражёнными. Лучшие антивирусные программы 2014 По версии портала Softonic 1) Norton 360 2) Eset NOD 32 3) Kaspersky Недостатки антивирусных программ Антивирус не может обеспечить абсолютную защиту Нагружает процессор и жесткий диск Иногда антивирусы ложно срабатывают Отсутствие у антивирусной программы «дешифровательной» способности Методы защиты информации • Шифрование - это способ повышения безопасности сообщения или файла, при котором их содержимое преобразуется так, что оно может быть прочитано только пользователем, обладающим соответствующим ключом шифрования для расшифровки содержимого. • Пароль — это секретный набор различных символов, позволяющий определить законного пользователя и его права на работу в компьютерной системе Методы защиты информации Архивирование-уменьшение размера файла для экономии места на диске или пересылки по электронной почте. Резервирование-процесс создания копии данных на носителе, предназначенном для восстановления данных в оригинальном или новом месте их расположения в случае их повреждения или разрушения. Политика безопасности Это комплекс мер и активных действий по совершенствованию систем и технологий безопасности, включая информационную безопасность. Политика безопасности определяет так же требования, выполнение которых должно быть обеспечено на каждой системе. Для безопасности системы используют такие приемы, как: Идентификация — это называние лицом себя системе; Аутентификация — это установление соответствия лица названному им; Авторизация — предоставление этому лицу возможностей в соответствие с положенными ему правами или проверка наличия прав при попытке выполнить какое-либо действие; Заключение В современном обществе информационная безопасность оказывает влияние на состояние экономической, оборонной, социальной, политической и других составляющих национальной безопасности. В то же время информационная безопасность сама выступает составной частью национальной безопасности, значение которой с каждым годом растет. Осуществляя меры по защите информации, мы сокращаем возможность утечки персональной информации Источники http://all-ib.ru/ http://www.bezopasnik.org/article/1.htm http://infosecurity.report.ru/material.asp?MID=152 http://www.informatika.edusite.ru/lezione8_23.htm http://www.lessons-tva.info/edu/e-inf1/e-inf1-4-1-3.html http://newasp.omskreg.ru/bekryash/ch2p5.htm http://www.vedomosti.ru/persons/62706/%D0%94%D0%B6%D1%83%D0%BB%D0%B 8%D0%B0%D0%BD%20%D0%90%D1%81%D1%81%D0%B0%D0%BD%D0%B6 http://ria.ru/tags/person_Dzhulian_Assanzh/ http://www.univer.omsk.su/omsk/Edu/infpro/1/13/virys2.html http://www.comss.ru/page.php?id=1799 http://itmu.vsuet.ru/Subjects/Administrir/%D0%9B%D0%B5%D0%BA%D1%86%D0%B 8%D1%8F%20%2012.htm http://it-ideas74.ru/articles/12-security-policy.html http://folkprog.net/authentication-identification-authorization/