где 10.0.0.7

advertisement

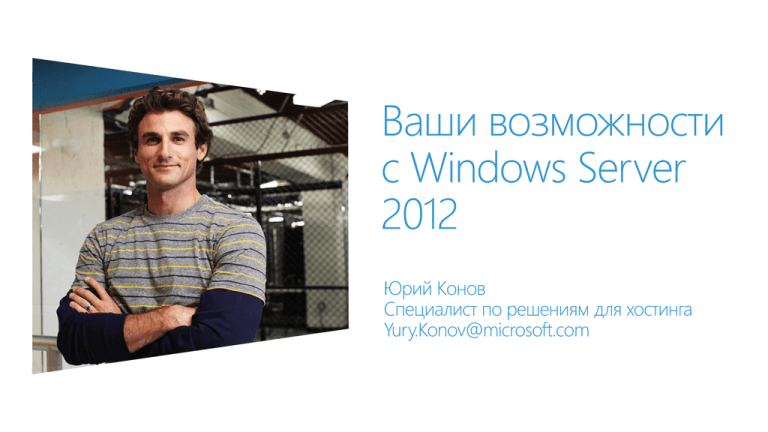

Разработоана и построена для сервис-провайдеров Основа для хостинговых предложений Windows Server 2012 Реализация и автоматизация услуг Управление приложениями Веб Виртуализация Приложения Сетевые технологии Remote Desktop Services Хранилище Управление Доступность Масштабируемость Управление инфраструктурой Безопасность Железо Процессоры СХД (файл/блок) Сеть Разработана для хостинг-провайдеров, чтобы понизить TCO и открыть новые бизнес-возможности Виртуализация сети Live Storage Migration & Shared Nothing Live Migration 5 DR c Hyper-V Replica Масштаб. и производитель сть ВМ Resource Metering Hyper-V Extensible Switch Масшаб. вебферм c IIS8 Storage Spaces Дедупликация данных Улучшения RDS для хостинга рабочих мест Лучшая система управления для провайдеров “облачных услуг” Управление физической, виртуальной и облачной средой Поддержка разных гипервизоров 6 Управление ОС и приложениями Инициализация при помощи шаблонов сервисов Автоматизация деятельности Мультитенантность Гибкое делегирование и управления Консоль мониторинга и настраиваемые панели управления Текущие задачи Полная изоляция нагрузок от разных клиентов вплоть до изоляции сетевого уровня Необходимо точное измерение потребления различных ресурсов для каждой ВМ Нельзя гарантировать доступность и выделение разделяемых ресурсов, в том числе vCPU, хранилище и ресурсы сети Не так просто перенести ВМ из сети клиента в сеть ЦОД с минимальными усилиями и без замены IPадресации Windows Server 2012 может… Предоставить изолированную, мультитенантную среду предоставления услуг, включая средства обеспечения SLA и основу для биллинга Высокая безопасность и изоляция арендаторов Точные, стандартные методы измерения потребления Предсказуемая производительсть и наличие ресурсов для арендаторов (QoS) Легкая миграция нагрузок без реконфигурирования IP-адресов, простое и безопасное подключение шлюзов Изоляция Hyper-V Extensible Switch: это виртуальный сетевой коммутатор 2-го уровня, обрабатывающий сетевой трафик между ВМ на каджом хосте Hyper-V Встроенные возможности для надежной и масштабируемой сетевая инфраструктуры: Поддержка Private VLAN (PVLAN) Защита от перехвата и подмены ARP-пакетов (spoofing/poisoning) Защита от перехвата и подмены DHCP-пакетов (snooping) Листы контроля доступа (ACL) для виртуальных протов Поддержка режима ‘trunk mode’ для VLAN Hyper-V Extensible Switch поддерживает сторонние расширения, реализующие расширенные сетевые возможности и дополнительные безопасности Изоляция PVLAN Virtual port ACL Изоляция ВМ арендаторов при помощи частных виртуальных сетей Политики доступа позволяют использовать средства управления для настройки изоляции арендаторов, использующих одну инфраструктуру ARP/ND Защита от перехвата и подмены пакетов ARP (Address Resolution Protocol) и Neighbor Discovery (ND) DHCP Guard Защита от перехвата DHCP-пакетов и от ложных DHCP-серверов Trunk mode Возможность пропуска нескольких VLAN в одну ВМ Изоляция PVLAN Virtual port ACL ARP/ND DHCP Guard Изоляция ВМ арендаторов при помощи частных виртуальных сетей Тип PVLAN Описание Isolated Пакеты доходят только до портов типа Promiscuous. Остальные блокируются Promiscuous Может общаться с любым портом в том же Primary VLAN Community Может общаться с портами в той же «коммуне» (с тем же вторым ID) и с портами Promiscuous Trunk mode Isolated Community Promiscuous VM Switch VM Switch Trunk mode Изоляция Virtual port ACL для изоляции и измерения ресурсов сети Virtual port ACL ARP/ND DHCP Guard Одна из базовых возможностей нового Hyper-V Extensible Switch Содержат правила Allow или Deny для сочетаний IP- или MAC-адресов Позволяют системам управления ЦОД (например, System Center Virtual Machine Manager) описывать изоляцию между арендаторами, работающими на одной инфраструктуре Гарантируют изоляцию (где надо) или связь (где положено) на 2-м уровне ISO/OSI. Trunk mode Критерии для ACL: Локальный или удаленный адрес (IPv4, IPv6, MAC) Направление пакета (inbound, outbound, both) Действия для ACL: Разрешить Блокировать Измерять (считать трафик) Изоляция Защита от перехвата и подмены ARP/Neighbor Discovery Virtual port ACL ARP/ND DHCP Guard Trunk mode Защита от «плохой» ВМ, пытающейся украсть IP-адрес другой ВМ при помощи подмены ответов на ARPзапросы. Защита от ложных DHCP-серверов Администратор указывает какие порты Hyper-V Extensible Switch имеют подключения DHCP-серверов; DHCP-трафик из других портов блокируется. Изоляция Открытая платформа Стандартный API Надежность и качество Унификация управления Простота поддержки WMI 10 CTL Root Partition Child Partition 10 CTL Hyper-V Virtual Switch callout VMBUS Изоляция Расширение Назначение Области применения Тип Network Packet Inspection Проверка содержимого пакетов, но не изменение sFlow и сетевой мониторинг NDIS filter driver Network Packet Filter Вставка, изменение и отброс сетевых пакетов Безопасность NDIS filter driver Network Forwarding Пересылка пакетов в обход пересылки поумолчанию (один на коммутатор) OpenFlow, Virtual Ethernet Port Aggregator (VEPA) и частные сетевые инфраструктуры NDIS filter driver Firewall/ Intrusion Detection Фильтрация и модификация пакетов TCP/IP, мониторинг или авторизация соединений, фильтрация трафика с защитой IPsec и фильтрация RPC-вызовов Виртуальный файрвол и мониторинг соединений WFP callout driver Безопасная изоляция арендаторов Resource Metering Quality of Service Мобильность ВМ в том числе Виртуализация сети Resource Metering Измерять потребление ресурсов ЦОД (процессор, сеть, хранилище) Накапливать данные за все время жизни ВМ, включая старт/стоп и миграцию между хостами Биллинг (Chargeback, Usage Reporting) Счетчики могут измерять входящий и исходящий сетевой трафик как для одной ВМ, так и для всего Hyper-V Extensible Switch Счетчики производительности Дополнительно в Windows Server 2012 добавились новые счетчики для оценки использования общих папок по SMB, использования RDMA, измерения сетевого трафика и параметров ВМ Resource Metering Метрики Среднее CPU (MHz) Средняя память (MB) Минимум памяти (MB) Максимум памяти (MB) Максимум места на диске (MB) Входящий трафик (MB) Исходящий трафик (MB) Среда для двух арендаторов на базе Windows Server 2012 Hyper-V Возможности Использование пула ресурсов Совместимость со всеми операциями в Hyper-V (старт/стоп, миграции, добавление/изменение оборудования…) Обеспечение сохранности и точности данных при перемещении ВМ Использование ACL сетевых портов (счетчик – запись ACL типа Meter) Значения метрик доступны из PowerShell и через WMI Безопасная изоляция арендаторов Resource Metering Quality of Service Мобильность ВМ в том числе Виртуализация сети QoS Потребности сервис-провайдеров Обеспечивать SLA: Провайдеры должны гарантировать определенный объем выделяемых ресурсов - vCPU, хранилище и сетевые ресурсы Защита от «плохих соседей»: Перерасход ресурсов одним арендатором может привести к ухудшению сервиса для других QoS при помощи Windows Server 2012 Функция QoS в Windows Server 2012 позволяет установить лимиты полосы пропускания для отдельного порта, позволяя каждой ВМ получить гарантированную минимальную скорость Главные улучшения Обеспечивает «минимум» полосы Назначает уровень сервиса на тип трафика Можно настроить вручную или автоматизировать скриптами на PowerShell QoS Возможности Относительная минимальная скорость Задает минимальную скорость Разная скорость для разного типа трафика Обеспечивает «честное» соседство при возникновении затора Квоту можно превышать, если нет затора Две реализации Enhanced packet scheduler (программно) Сетевой адаптер с поддержкой DCB (аппаратно) Относительный – доступен только в PowerShell Точный – не разрешена «переподписка» «Переподписка» Точная минимальная скорость QoS T1 T2 T3 30% 4 4 2 40% 5 5 6 20% 0 3 2 10% 0.5 1 0 T1 T2 T3 DEMO Безопасная изоляция арендаторов Resource Metering Quality of Service Мобильность ВМ в том числе Виртуализация сети Мобильность ВМ Виртуализация сети и подключение сайтов Мобильность IP-адресов: перемещение нагрузок без изменения сетевых настроек ВМ или физического оборудования. Подключение VPN: служба Remote Access Service (RAS) для организации S2S VPN, чтобы ВМ, размещенные в облачном ЦОД стали частью корпоративной сети клиента. Live Migration Миграция ВМ: перемещение нескольких работающих ВМ одновременно (ограничено только от скоростью сети). Storage Migration Без простоя: перемещение виртуальных дисков работающей ВМ. Shared Nothing Live Migration Без общих ресурсов: позволяет перемещать работающую ВМ между хостами, не имеющими общих ресурсов. Мобильность ВМ Защищенная изоляция Изоляция сетевого трафика разных клиентов (или бизнес-единиц) на разделяемой сетевой инфраструктуре без применения VLAN Гибкость миграций Перемещение ВМ по виртуальной инфраструктуре с сохранением сетевых настроек Интеграция Прозрачная интеграция виртуальных сетей с существующей инфраструктурой в другом расположении Мобильность ВМ Отделение логической топологии клиента от физической топологии ЦОДа Виртуализация сети Сеть Синих Сеть Красных Создание нескольких виртуальных сетей на одной физической Каждая виртуальная сеть функционирует словно она и есть физическая Виртуализация Физическая сеть Коммутаторы в стойках Серверы Windows Server 2012 Реализация выгоды от автоматического размещения виртуальных машин Устранение ограничений VLAN Устранение ограничений IP-адресации для виртуальных машин Мобильность ВМ Реализуется Hyper-V Extensible Switch и сетевым стеком родительского раздела Hyper-V. Раздельные адресные пространства для арендаторов и провайдера: Пространство Customer Address (CA) доступно арендатору Пространство Provider Address (PA) используется оборудованием провайдера Шлюз виртуальной сети позволяет арендатору из виртуальной сети подключаться к серверам с физическими IP-адресами. Рекомендации Использовать систему управления ЦОД для конфигурирования таблиц соответствия между адресами CA и PA для всех арендаторов на всех физических хостах. После этого, ВМ арендаторов смогут размещаться на любом физическом хосте и общаться друг с другом, используя виртуальные IP-адреса. Мобильность ВМ Contoso.com Москва Subnet 3 Contoso В облаке Subnet 1 Contoso.com С.-Петербург Subnet 2 Subnet 4 Woodgrove В облаке Subnet 1 Internet Subnet 2 Woodgrove Новосибирск Subnet 3 Серверы Windows Server 2012 для Site-to-Site VPN DirectAccess S2S VPN тунель Стандартный IKEv2-IPsec Router Клиент Применение S2S VPN для удаленного доступа: Обеспечение связи между локальной и облачной инфраструктурой Подключение локальной подсети к виртуальной подсети в облаке Обеспечение связи между разными сайтами Subnet 4 Мобильность ВМ Новая, улучшенная технология обеспечивает простоту и скорость процесса миграции Миграция нескольких ВМ одновременно Поддержка высоких скоростей (до 10 GB per second) Высокая мобильность ВМ: в сочетании с технологией виртуализации сети обеспечивается перемещение ВМ между хостами, находящимися в разных физических подсетях Мобильность ВМ 1 Новая возможность Windows Server 2012 Позволяет переместить VHD работоающей ВМ на другое устройство хранения, что дает необходимую гибкость в облачной среде Совместно с Live Migration позволяет перемещать ВМ между хостами разных кластеров, использующих разные устройства хранения 3 2 5 Источник 4 Приемник 1. Чтение и запись идут на источник 2. VHD копируется с источника на приемник 3. После начального копирования, все операции записи дублируются на приемнике 4. После окончательной синхронизации источника и приемника, ВМ переключается на использование VHD на приемнике 5. Исходный VHD удаляется Мобильность ВМ Миграция ВМ между хостами у которых нет общих ресурсов ❶ Чтение и запись выполняются на диске-источнике ❷ Содержимое диска копируется по сети в новый диск-приемник ❸ Операции записи дублируются на источнике и приемнике на время полной синхронизации дисков ❹ Начинается Live Migration, аналогичная миграции между хостами с общим хранилищем. Файлы на источнике удаляются только после успешного завершения всего процесса миграции Во время миграции ВМ продолжает работать и обслуживать сетевые подключения Виртуализация сети Много подразделений на общей инфраструктуре Много клиентов на общей инфраструктуре Мультитенантный ЦОД Финансы Продажи Contoso Bank Woodgrove Bank Ограниченная мобильность Загрузка ресурсов Эффективность Масштабируемость Подключение клиентов • Адреса определяются физическим расположением • Топология сети ограничивает свободу размещения ВМ • Нужна консолидация для эффективного использования CPU, СХД и сети • Ограничения размещения ВМ ведут к тратам на доп.оборудование • Необходимо тесное сотрудничество администраторов сети и серверов • Постоянная координация повышает сложность и снижает гибкость • VLANы не подходят для динамичной облачной топологии • Переконфигурирование коммутаторов это постоянный риск • IP-адреса часто прошиты в политики безопасности и контроля доступа • Необходимость смены IP-адресов снижает привлекательность облаков Цель: нагрузка размещается где угодно и может динамически расти и уменьшаться без ограничений со стороны сети Агрегирующие коммутаторы VLAN tags Коммутаторы в стойках ВМ Топология ограничивает свободу размещения ВМ и требует конфигурирования всех коммутаторов Синяя VM Физический Сервер Красная VM Виртуализация Синяя Сеть Физическая Сеть Красная Сеть Для владельцев приложений • Гладкая миграция в облако • Перемещение nзвенной топологии в облако • Сохранение политик, настроек VM, IP адресов Для компаний • Консолидация и эффективность частного облачного ЦОД • Расширение ЦОД и гибридные сценарии • Инкрементальная интеграция сетевой инфраструктуры приобретенных компаний Для хостеров • «Используй свой IP» • «Используй свою сетевую топологию» • Масштабируемая мультиарендность Для администраторов • Гибкое размещение VM без реконфигурации • «Развязка» ролей сетевого и серверного администратора упрощает работу ОАО «Синие» ОАО «Красные» Пространство адресов провайдера (PA) System Center Синие 10.0.0.5 10.0.0.7 Красные 10.0.0.5 10.0.0.7 Сеть ЦОД Политика виртуализации 10.0.0.5 10.0.0.7 Синие 192.168.4.11 192.168.4.22 Красные 10.0.0.5 10.0.0.7 192.168.4.11 192.168.4.22 192.168.4.11 192.168.4.22 Хост 1 Хост 2 Синие 10.0.0.5 192.168.4.11 10.0.0.7 192.168.4.22 Синие 10.0.0.5 192.168.4.11 10.0.0.7 192.168.4.22 Красные 10.0.0.5 192.168.4.11 10.0.0.7 192.168.4.22 Красные 10.0.0.5 192.168.4.11 10.0.0.7 192.168.4.22 Синие1 Красные1 Синие2 Красные2 10.0.0.5 10.0.0.5 10.0.0.7 10.0.0.7 Пространство адресов Заказчика (CA) ЦОД хостера Сеть VM заказчика Синие Синие - сеть R&D Синие – сеть отдела продаж Красные – сеть HR Синие Подсеть5 Красные Подсеть2 Синие Подсеть4 Красные Подсеть1 Синие Подсеть1 Виртуальная подсеть Красные Синие Подсеть2 Синие Подсеть3 192.168.2.22 Ключ GRE MAC 10.0.0.5 192.168.5.55 Синяя подсеть 10.0.0.7 192.168.2.22 Ключ GRE MAC 10.0.0.5 192.168.5.55 Красная подсеть 10.0.0.7 192.168.2.22 10.0.0.5 10.0.0.5 10.0.0.7 10.0.0.5 10.0.0.5 10.0.0.7 192.168.5.55 10.0.0.7 10.0.0.5 10.0.0.7 10.0.0.7 10.0.0.5 10.0.0.7 VM1 Windows Server 2012 Management Live Migration Cluster Storage CA1 VM1 CA1 Коммутатор Hyper-V VSID ACL - изоляция Расширения комм-ра Виртуализация сети Сетевой стек хоста Виртуализация IP Применение политик Маршрутизация PA1 NIC NIC Политика ЦОД Синие • VM1: MAC1, CA1, PA1 • VM2: MAC2, CA2, PA3 • VM3: MAC3, CA3, PA5 • … Красные • VM1: MACX, CA1, PA2 • VM2: MACY, CA2, PA4 • VM3: MACZ, CA3, PA6 • … System Center Агент System Center ЦОД PA1 PAX PA2 Хост 1 CA1 AA1 VM1 PA Y Хост 2 CAX AAX VMX CA2 VM2 CA Y VMY 10.0.0.5 Синий1 VSID 5001 10.0.0.5 Красный1 10.0.0.7 10.0.0.7 Синий2 VSID 5001 VSID 6001 Красный2 VSID 6001 Коммутатор Hyper-V Контроль VSID ACL Виртуализация сети Виртуализация IP Применение политик Маршрутизация 192.168.4.11 NIC MACPA1 Синий1 узнает MAC Синего2 Где 10.0.0.7 ? Используй MACB2 для 10.0.0.7 ARP для 10.0.0.7 Синий2 отвечает на ARP запрос IP 10.0.0.7 в VSID 5001 - Синий2 MAC Коммутатор Hyper-V шлет широковещательный запрос для получение ARP: 1. На все локальные VMs с VSID 5001 2. Фильтру виртуализации сети 10.0.0.5 Синий1 VSID 5001 10.0.0.5 Красный1 10.0.0.7 10.0.0.7 Синий2 VSID 5001 VSID 6001 Красный2 VSID 6001 Отправлено от Синего1 MACB1MACB2 10.0.0.5 10.0.0.7 Коммутатор Hyper-V в коммутаторе Hyper-V Контроль VSID ACL OOB: VSID:5001 MACB1MACB2 Виртуализация сети Виртуализация IP Применение политик Маршрутизация 192.168.4.11 NIC MACPA1 10.0.0.5 10.0.0.7 10.0.0.5 Синий1 VSID 5001 10.0.0.5 Красный1 10.0.0.7 10.0.0.7 Синий2 VSID 5001 VSID 6001 Красный2 VSID 6001 получено Синим2 MACB1MACB2 10.0.0.5 10.0.0.7 Коммутатор Hyper-V в коммутаторе Hyper-V Контроль VSID ACL OOB: VSID:5001 MACB1MACB2 Виртуализация сети Виртуализация IP Применение политик Маршрутизация 192.168.4.11 NIC MACPA1 10.0.0.5 10.0.0.7 10.0.0.5 Синий1 где 10.0.0.7 ? 10.0.0.5 10.0.0.7 ARP для 10.0.0.7 Синий2 Красный1 VSID 5001 VSID 6001 Коммутатор Hyper-V Виртуализация IP Применение политик Маршрутизация Красный2 Коммутатор Hyper-V запрашивает ARP: VSID VSID 1. У всех локальных VM с VSID 5001 5001 6001 2. У фильтра виртуализации сети Коммутатор Hyper-V OOB: VSID:5001 Контроль VSID ACL Виртуализация сети Контроль VSID ACL ARP для 10.0.0.7 Фильтр виртуализации сети отвечает на запрос ARP для IP 10.0.0.7 в VSID 5001 - Синий2 MAC Виртуализация сети Виртуализация IP Применение политик Маршрутизация 192.168.4.22 192.168.4.11 NIC 10.0.0.7 MACPA1 MACPA2 NIC 10.0.0.5 Синий1 10.0.0.5 Синий1 запоминает MAC Синего2 Красный1 VSID 5001 VSID 6001 Коммутатор Hyper-V Контроль VSID ACL Используй MACB2 для 10.0.0.7 OOB: VSID:5001 Используй MACB2 для 10.0.0.7 10.0.0.7 Синий2 10.0.0.7 Красный2 VSID 5001 VSID 6001 Коммутатор Hyper-V Контроль VSID ACL Виртуализация сети Виртуализация сети Виртуализация IP Применение политик Маршрутизация Виртуализация IP Применение политик Маршрутизация 192.168.4.22 192.168.4.11 NIC MACPA1 MACPA2 NIC 10.0.0.5 Синий1 10.0.0.5 Красный1 VSID 5001 VSID 6001 Коммутатор Hyper-V Контроль VSID ACL Виртуализация сети Виртуализация IP Применение политик Маршрутизация отправлено Синим1 MACB1MACB2 10.0.0.5 10.0.0.7 в коммутаторе Hyper-V OOB: VSID:5001 MACB1MACB2 10.0.0.5 10.0.0.7 в фильтре виртуализации сети OOB: VSID:5001 MACB1MACB2 10.0.0.5 10.0.0.7 10.0.0.7 Синий2 Красный2 VSID 5001 VSID 6001 Коммутатор Hyper-V Контроль VSID ACL Виртуализация сети Виртуализация IP Применение политик Маршрутизация 192.168.4.22 192.168.4.11 NIC 10.0.0.7 MACPA1 MACPA2 NIC как выглядит пакет NVGRE передаваемый по сети MACPA1 MACPA2 192.168.4.11 192.168.4.22 5001 MACB1MACB2 10.0.0.5 10.0.0.7 10.0.0.5 Синий1 10.0.0.5 Красный1 VSID 5001 VSID 6001 получено Синим2 MACB1MACB2 10.0.0.5 10.0.0.7 в коммутаторе Hyper-V Коммутатор Hyper-V OOB: VSID:5001 MACB1MACB2 10.0.0.5 10.0.0.7 Виртуализация IP Применение политик Маршрутизация Синий2 Красный2 VSID 5001 VSID 6001 Коммутатор Hyper-V в фильтре виртуализации сети OOB: VSID:5001 MACB1MACB2 10.0.0.5 10.0.0.7 Виртуализация сети Виртуализация IP Применение политик Маршрутизация 192.168.4.22 192.168.4.11 NIC 10.0.0.7 Контроль VSID ACL Контроль VSID ACL Виртуализация сети 10.0.0.7 MACPA1 MACPA2 NIC как выглядит пакет NVGRE передаваемый по сети MACPA1 MACPA2 192.168.4.11 192.168.4.22 5001 MACB1MACB2 10.0.0.5 10.0.0.7 10.0.0.5 Синий1 VSID 5001 10.0.0.5 10.0.1.7 10.0.0.7 Синий2 Красный1 VSID 5222 VSID 6001 Красный2 VSID 6001 Коммутатор Hyper-V Контроль VSID ACL Где шлюз по умолчанию ? ARP для 10.0.0.1 (default gateway) Коммутатор Hyper-V запрашивает ARP: 1. У всех локальных с VSID 5001 2. У фильтра виртуализации сети OOB: VSID:5001 ARP для 10.0.0.1 Виртуализация сети Виртуализация IP Применение политик Маршрутизация MACDGW 192.168.4.11 NIC MACPA1 Фильтр виртуализации сети отвечает на запрос ARP - MACDGW 10.0.0.5 Синий1 VSID 5001 10.0.0.5 10.0.1.7 10.0.0.7 Синий2 Красный1 VSID 5222 VSID 6001 Красный2 Синий1 запоминает MAC шлюза по умолчанию Шлюз по умолчанию имеет MACDGW VSID 6001 Коммутатор Hyper-V OOB: VSID:5001 Контроль VSID ACL Используй MACDGW для 10.0.0.1 Виртуализация сети Виртуализация IP Применение политик Маршрутизация MACDGW 192.168.4.11 NIC MACPA1 10.0.0.5 Синий1 VSID 5001 10.0.0.5 10.0.1.7 10.0.0.7 Синий2 Красный1 VSID 5222 VSID 6001 Красный2 VSID 6001 Коммутатор Hyper-V 10.0.0.5 10.0.1.7 в коммутаторе Hyper-V MACB1MACDGW Виртуализация сети 10.0.0.5 10.0.1.7 в фильтре виртуализации сети MACDGW 192.168.4.11 NIC MACB1MACDGW OOB: VSID:5001 Контроль VSID ACL Виртуализация IP Применение политик Маршрутизация отправлено Синим1 MACPA1 OOB: VSID:5001 MACB1MACDGW 10.0.0.5 10.0.1.7 10.0.0.5 Синий1 VSID 5001 10.0.0.5 10.0.1.7 10.0.0.7 Синий2 Красный1 VSID 5222 VSID 6001 Красный2 VSID 6001 Коммутатор Hyper-V 10.0.0.5 10.0.1.7 в коммутаторе Hyper-V MACB1MACB2 10.0.0.5 10.0.1.7 в фильтре виртуализации сети Виртуализация сети MACDGW 192.168.4.11 NIC MACB1MACB2 OOB: VSID:5222 Контроль VSID ACL Виртуализация IP Применение политик Маршрутизация Получено Синим2 MACPA1 OOB: VSID:5222 MACB1MACB2 10.0.0.5 10.0.1.7 10.0.0.5 Синий1 10.0.0.5 Красный1 Где шлюз по умолчанию ? 10.0.1.7 10.0.0.7 Синий2 Красный2 ARP для 10.0.0.1 (default gateway) VSID 5001 VSID 6001 Коммутатор Hyper-V Контроль VSID ACL Коммутатор Hyper-V запрашивает ARP: 1. У всех локальных с VSID 5001 2. У фильтра виртуализации сети VSID 5222 VSID 6001 Коммутатор Hyper-V Контроль VSID ACL OOB: VSID:5001 Виртуализация сети Виртуализация IP Применение политик MACDGW Маршрутизация 192.168.4.11 NIC MACPA1 ARP для 10.0.0.1 Виртуализация сети Фильтр виртуализации сети отвечает на запрос ARP - MACDGW Виртуализация IP Применение политик Маршрутизация MACPA2 192.168.4.22 NIC 10.0.0.5 Синий1 10.0.0.5 Красный1 VSID 5001 VSID 6001 Коммутатор Hyper-V Синий1 запоминает MAC шлюза по умолчанию Шлюз по умолчанию имеет MACDGW OOB: VSID:5001 Виртуализация IP Применение политик MACDGW Маршрутизация 10.0.0.7 Синий2 Красный2 VSID 5222 VSID 6001 Коммутатор Hyper-V Контроль VSID ACL Контроль VSID ACL Виртуализация сети 10.0.1.7 Используй MACDGW для 10.0.0.1 Виртуализация сети Виртуализация IP Применение политик Маршрутизация 192.168.4.22 192.168.4.11 NIC MACPA1 MACPA2 NIC 10.0.0.5 Синий1 10.0.0.5 отправлено Синим1 Красный1 VSID 5001 MACB1MACDGW VSID 6001 в коммутаторе Hyper-V Коммутатор Hyper-V OOB: VSID:5001 Контроль VSID ACL Виртуализация сети Виртуализация IP Применение политик MACDGW Маршрутизация 10.0.0.5 10.0.1.7 MACB1MACDGW 10.0.0.5 10.0.1.7 в фильтре виртуализации сети OOB: VSID:5001 MACB1MACDGW 10.0.0.5 10.0.1.7 10.0.1.7 10.0.0.7 Синий2 Красный2 VSID 5222 VSID 6001 Коммутатор Hyper-V Контроль VSID ACL Виртуализация сети Виртуализация IP Применение политик Маршрутизация 192.168.4.22 192.168.4.11 NIC MACPA1 MACPA2 NIC как выглядит пакет NVGRE передаваемый по сети MACPA1 MACPA2 192.168.4.11 192.168.4.22 5222 MACB1MACB2 10.0.0.5 10.0.1.7 10.0.0.5 Синий1 10.0.0.5 получено Синим2 Красный1 VSID 5001 MACB1MACB2 VSID 6001 10.0.0.5 10.0.1.7 в коммутаторе Hyper-V Коммутатор Hyper-V OOB: VSID:5222 Контроль VSID ACL MACB1MACB2 10.0.0.5 10.0.1.7 в фильтре виртуализации сети Виртуализация сети Виртуализация IP Применение политик MACDGW Маршрутизация OOB: VSID:5222 MACB1MACB2 10.0.0.5 10.0.1.7 10.0.1.7 10.0.0.7 Синий2 Красный2 VSID 5222 VSID 6001 Коммутатор Hyper-V Контроль VSID ACL Виртуализация сети Виртуализация IP Применение политик Маршрутизация 192.168.4.22 192.168.4.11 NIC MACPA1 MACPA2 NIC как выглядит пакет NVGRE передаваемый по сети MACPA1 MACPA2 192.168.4.11 192.168.4.22 5222 MACB1MACB2 10.0.0.5 10.0.1.7 DEMO Не виртуальные ресурсы Мультитенантный ЦОД Сеть Blue R&D Подсеть Синий1 Сеть Red HR Подсеть Красный1 Шлюз Hyper-V Network Virtualization S2S VPN Подсеть Синий2 Подсеть Синий3 Подсеть Красный2 S2S VPN Другое облако подсеть 10.229.203.x подсеть 10.229.202.x подсеть 10.229.201.x подсеть 10.229.200.x DC SQL CorpNet DNS Hyper-V Network Virtualization Gateway R1 B1 Хост1 B2 B3 R2 Хост2 Y1 Y2 R3 R4 Хост3 Консолидированный ЦОД использующий виртуализацию сетей Hyper-V 10.60.x S2S VPN Синие DNS SQL DC Красные S2S VPN Hyper-V Network Virtualization Gateway Web1 R2 Web3 Хост Web2 R1 Хост ЦОД хостера Структура виртуализированной сети Ограниченная мобильность • Размещение ВМ на любом хосте ЦОД Загрузка ресурсов • Поддержка миграции ВМ между подсетями позволяет повысить утилизацию ЦОД за счет перераспределения нагрузок Эффективность • Администратор сервера может создавать виртуальные сети и ВМ без привлечения сетевых администраторов Масштабируемость Подключение клиентов • Надежная изоляция арендаторов без использования VLAN (но если надо, то можно и VLAN) • Клиенты сохраняют свои IP-адреса и топологию сети http://technet.microsoft.com/en-us/library/jj134230.aspx http://blogs.technet.com/b/windowsserver/archive/2012/04/16/introducing-windows-server-8hyper-v-network-virtualization-enabling-rapid-migration-and-workload-isolation-in-the-cloud.aspx http://social.technet.microsoft.com/wiki/contents/articles/11524.windows-server-2012-hyper-vnetwork-virtualization-survival-guide.aspx http://gallery.technet.microsoft.com/scriptcenter/Simple-Hyper-V-Network-d3efb3b8 http://gallery.technet.microsoft.com/scriptcenter/Simple-Hyper-V-Network-6928e91b