Методические рекомендации МУ по ИБ

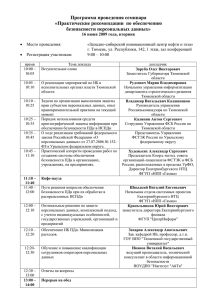

advertisement