Модель нарушителя

advertisement

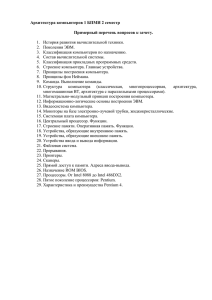

Лекция №X Модель нарушителя Определение Модель нарушителя — (в информатике) абстрактное (формализованное или неформализованное) описание нарушителя правил разграничения доступа. Модель нарушителя определяет: категории (типы) нарушителей, которые могут воздействовать на объект; цели, которые могут преследовать нарушители каждой категории, возможный количественный состав, используемые инструменты, принадлежности, оснащение, оружие и проч.; типовые сценарии возможных действий нарушителей, описывающие последовательность (алгоритм) действий групп и отдельных нарушителей, способы их действий на каждом этапе. Описание Модель нарушителей может иметь разную степень детализации. Содержательная модель нарушителей отражает систему принятых руководством объекта, ведомства взглядов на контингент потенциальных нарушителей, причины и мотивацию их действий, преследуемые цели и общий характер действий в процессе подготовки и совершения акций воздействия. Сценарии воздействия нарушителей определяют классифицированные типы совершаемых нарушителями акций с конкретизацией алгоритмов и этапов, а также способов действия на каждом этапе. Математическая модель воздействия нарушителей представляет собой формализованное описание сценариев в виде логико-алгоритмической последовательности действий нарушителей, количественных значений, параметрически характеризующих результаты действий, и функциональных (аналитических, численных или алгоритмических) зависимостей, описывающих протекающие процессы взаимодействия нарушителей с элементами объекта и системы охраны. Именно этот вид модели используется для количественных оценок уязвимости объекта и эффективности охраны. Описание Под нарушителем в общем виде можно рассматривать лицо или группу лиц, которые в результате предумышленных или непредумышленных действий обеспечивает реализацию угроз информационной безопасности. С точки зрения наличия права постоянного или разового доступа в контролируемую зону нарушители могут подразделяться на два типа: нарушители, не имеющие права доступа в контролируемую зону территории (помещения) — внешние нарушители; нарушители, имеющие право доступа в контролируемую зону территории (помещения) — внутренние нарушители. Гениальный документ Руководящий документ Защита от несанкционированного доступа к информации Часть 1. Программное обеспечение средств защиты информации Классификация по уровню контроля отсутствия недекларированных возможностей Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 4 июня 1999 г. № 114 1. ОБЩИЕ ПОЛОЖЕНИЯ 1.1. Классификация распространяется на ПО, предназначенное для защиты информации ограниченного доступа. 1.2. Устанавливается четыре уровня контроля отсутствия недекларированных возможностей. Каждый уровень характеризуется определенной минимальной совокупностью требований. 1.3. Для ПО, используемого при защите информации, отнесенной к государственной тайне, должен быть обеспечен уровень контроля не ниже третьего. 1.4. Самый высокий уровень контроля - первый, достаточен для ПО, используемого при защите информации с грифом «ОВ». Второй уровень контроля достаточен для ПО, используемого при защите информации с грифом «CC». Третий уровень контроля достаточен для ПО, используемого при защите информации с грифом «C». 1.5 Самый низкий уровень контроля - четвертый, достаточен для ПО, используемого при защите конфиденциальной информации . 2. ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ 2.1. Недекларированные возможности - функциональные возможности ПО, не описанные или не соответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации. Реализацией недекларированных возможностей, в частности, являются программные закладки. 2.2. Программные закладки – преднамеренно внесенные в ПО функциональные объекты, которые при определенных условиях (входных данных) инициируют выполнение не описанных в документации функций ПО, приводящих к нарушению конфиденциальности, доступности или целостности обрабатываемой информации. 2.3. Функциональный объект – элемент программы, осуществляющий выполнение действий по реализации законченного фрагмента алгоритма программы. В качестве функциональных объектов могут выступать процедуры, функции, ветви, операторы и т.п. 2.4. Информационный объект - элемент программы, содержащий фрагменты информации, циркулирующей в программе. В зависимости от языка программирования в качестве информационных объектов могут выступать переменные, массивы, записи, таблицы, файлы, фрагменты оперативной памяти и т.п. 2.5. Маршрут выполнения функциональных объектов – определенная алгоритмом последовательность выполняемых функциональных объектов. 2.6. Фактический маршрут выполнения функциональных объектов – последовательность фактически выполняемых функциональных объектов при определённых условиях (входных данных). 2.7. Критический маршрут выполнения функциональных объектов – такой маршрут, при выполнении которого существует возможность неконтролируемого нарушения установленных правил обработки информационных объектов. 2.8. Статический анализ исходных текстов программ – совокупность методов контроля (не)соответствия реализованных и декларированных в документации функциональных возможностей ПО, основанных на структурном анализе и декомпозиции исходных текстов программ. 2.9. Динамический анализ исходных текстов программ – совокупность методов контроля (не)соответствия реализованных и декларированных в документации функциональных возможностей ПО, основанных на идентификации фактических маршрутов выполнения функциональных объектов с последующим сопоставлением маршрутам, построенным в процессе проведения статического анализа. Термин Определение 1. Доступ к информации Ознакомление с информацией, ее обработка, в частности, копирование модификация или уничтожение (Доступ) информации Access to information 2. Правила разграничения Совокупность правил, регламентирующих права доступа субъектов доступа к объектам доступа доступа (ПРД) Security policy 3. Санкционированный доступ к Доступ к информации, не нарушающий правила разграничения доступа информации Authorized access to information 4. Несанкционированный Доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, доступ к информации предоставляемых средствами вычислительной техники или автоматизированными системамиПримечание. (НСД) Под штатными средствами понимается совокупность программного, микропрограммного и технического Unauthorized access to обеспечения средств вычислительной техники или автоматизированных систем information 5. Защита от Предотвращение или существенное затруднение несанкционированного доступа несанкционированного доступа (Защита от НСД) Protection from unauthorized access 6. Субъект доступа Лицо или процесс, действия которого регламентируются правилами разграничения доступа (Субъект) Access subject 7. Объект доступа Единица информационного ресурса автоматизированной системы, доступ к которой регламентируется (Объект) правилами разграничения доступа Access object 8. Матрица доступа Таблица, отображающая правила разграничения доступа Access matrix 9. Уровень полномочий Совокупность прав доступа субъекта доступа субъекта доступа Subject privilege 10. Нарушитель правил Субъект доступа, осуществляющий несанкционированный доступ к информации разграничения доступа (Нарушитель ПРД) Security policy violator 11. Модель нарушителя правил Абстрактное (формализованное или неформализованное) описание нарушителя правил разграничения разграничения доступа доступа (Модель нарушителя ПРД) Security policy violator’s model 12. Комплекс средств защиты (КСЗ) Trusted computing base Совокупность программных и технических средств, создаваемая и поддерживаемая для обеспечения защиты средств вычислительной техники или автоматизированных систем от несанкционированного доступа к информации 13. Система разграничения доступа (СРД) Security policy realization Совокупность реализуемых правил разграничения доступа в средствах вычислительной техники или автоматизированных системах 14. Идентификатор доступа Access identifier Уникальный признак субъекта или объекта доступа 15. Идентификация Identification Присвоение субъектам и объектам доступа идентификатора и (или) сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов 16. Пароль Password Идентификатор субъекта доступа, который является его (субъекта) секретом 17. Аутентификация Authentication Проверка принадлежности субъекту доступа предъявленного им идентификатора; подтверждение подлинности 18. Защищенное средство Средство вычислительной техники (автоматизированная система), в котором реализован комплекс вычислительной техники средств защиты (защищенная автоматизированная система) Trusted computer system 19. Средство защиты от несанкционированного доступа (Средство защиты от НСД) Protection facility 20. Модель защиты Protection model Программное, техническое или программно-техническое средство, предназначенное для предотвращения или существенного затруднения несанкционированного доступа Абстрактное (формализованное или неформализованное) описание комплекса программно-технических средств и (или) организационных мер защиты от несанкционированного доступа 21. Безопасность информации Состояние защищенности информации, обрабатываемой средствами вычислительной техники или Information security автоматизированной системы, от внутренних или внешних угроз 22. Целостность информации Способность средства вычислительной техники или автоматизированной системы обеспечивать Information integrity неизменность информации в условиях случайного и (или) преднамеренного искажения (разрушения) 23. Конфиденциальная Информация, требующая защиты информация Sensitive information 24. Дискреционное управление Разграничение доступа между поименованными субъектами и поименованными объектами. Субъект с доступом определенным правом доступа может передать это право любому другому субъекту Discretionary access control 25. Мандатное управление Разграничение доступа субъектов к объектам, основанное на характеризуемой меткой доступом конфиденциальности информации, содержащейся в объектах, и официальном разрешении (допуске) Mandatory access control субъектов обращаться к информации такого уровня конфиденциальности 26. Многоуровневая защита Защита, обеспечивающая разграничение доступа субъектов с различными правами доступа к объектам Multilevel secure различных уровней конфиденциальности 27. Концепция диспетчера Концепция управления доступом, относящаяся к абстрактной машине, которая посредничает при всех доступа обращениях субъектов к объектам Reference monitor concept 28. Диспетчер доступа Технические, программные и микропрограммные элементы комплекса средств защиты, реализующие (ядро защиты) концепцию диспетчера доступа Security kernel 29. Администратор защиты Субъект доступа, ответственный за защиту автоматизированной системы от несанкционированного Security administrator доступа к информации 30. Метка Элемент информации, который характеризует конфиденциальность информации, содержащейся в конфиденциальности объекте (Метка) Sensitivity label 31. Верификация Процесс сравнения двух уровней спецификации средств вычислительной техники или Verification автоматизированных систем на надлежащее соответствие 32. Класс защищенности Определенная совокупность требований по защите средств вычислительной техники средств вычислительной (автоматизированной системы) от несанкционированного доступа к информации техники (автоматизированной системы) Protection class of computer systems 33. Показатель защищенности Характеристика средств вычислительной техники, влияющая на защищенность и описываемая средств вычислительной определенной группой требований, варьируемых по уровню, глубине в зависимости от класса техники защищенности средств вычислительной техники (Показатель защищенности) Protection criterion of computer systems 34. Система защиты секретной Комплекс организационных мер и программно-технических (в том числе криптографических) средств информации обеспечения безопасности информации в автоматизированных системах (СЗСИ) Secret information security system 35. Система защиты информации от несанкционированного доступа (СЗИ НСД) System of protection from unauthorized access to information Комплекс организационных мер и программно-технических (в том числе криптографических) средств защиты от несанкционированного доступа к информации в автоматизированных системах 36. Средство криптографической защиты информации (СКЗИ) Cryptographic information protection facility Средство вычислительной техники, осуществляющее криптографическое преобразование информации для обеспечения ее безопасности 37. Сертификат защиты (Сертификат) Protection certificate Документ, удостоверяющий соответствие средства вычислительной техники или автоматизированной системы набору определенных требований по защите от несанкционированного доступа к информации и дающий право разработчику на использование и (или) распространение их как защищенных 38. Сертификация уровня защиты (Сертификация) Protection level certification Процесс установления соответствия средства вычислительной техники или автоматизированной системы набору определенных требований по защите Закон Парето Закон Парето, или Принцип Парето, или принцип 20/80 — эмпирическое правило, введённое социологом Вильфредо Парето, в наиболее общем виде формулируется как «20 % усилий дают 80 % результата, а остальные 80 % усилий — лишь 20 % результата». Может использоваться как базовый принцип для оптимизации какой-либо деятельности: правильно выбрав минимум самых важных действий, можно быстро получить значительную часть от планируемого полного результата, при этом дальнейшие улучшения неэффективны и могут быть неоправданы. Деление Категории возможных нарушителей на ОИ Внешние, возможные нарушители Внутренние, возможные нарушители Первый уровень: Посетители Первый уровень: Пользователи (операторы) Второй уровень: Уволенные Второй уровень: Программисты работники организации Третий уровень: Хакеры Третий уровень: Администраторы ЛВС и специалисты по защите информации Четвертый уровень: Четвертый уровень: Руководители Криминальные группировки и разработки и эксплуатации ОИ, сторонние организации технический (обслуживающий) персонал Итак задания! Группа 1. Web-сервер интернет магазина. Серверное оборудование находится на collacation. Используется LAMP. Имеется штат программистов занимающихся доработкой кода. Группа 2. Организация с большим количеством сотрудников работающих вне офиса. Сервер документов организации и почтовый сервер. Все оборудование установлено на территории организации.