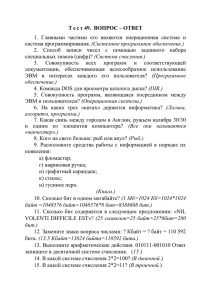

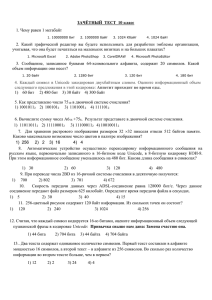

42_Филиппов_GSM_сети

advertisement

Механизмы защиты в беспроводных сетях стандарта GSM и IEEE 802.11 Филиппов П.С. Рассматриваемые вопросы Принципы построения защиты в GSM-сетях Общая схема построения защиты Алгоритм аутентификации абонентов Алгоритм шифрования трафика Защита в сетях IEEE 802.11 Протоколы шифрования и аутентификации WEP, их достоинства и недостатки Защита в сетях 802.1X Принципы построения защиты Для обеспечения секретности и безопасности передачи информации в сети сотовой связи стандарта GSM предусмотрены: - алгоритм аутентификации пользователей при вхождении в сеть (алгоритм А3А8); - алгоритм шифрования передаваемых данных (алгоритм А5/1, A5/2, A5/3). Общий состав секретной информации RAND - случайное число, используемое для аутентификации абонента (128 бит = 16 байт); SRES - значение отклика базовой станции на полученное случайное число (32 бита = 4 байта); Ki - индивидуальный ключ аутентификации пользователя, используемый для вычисления значения отклика и ключа шифрования (128 бит = 16 байт); Кс - сеансовый ключ, используемый для шифрования/расшифрования сообщений, сигналов управления и данных пользователя в радиоканале (64 бита = 8 байт); A3 - алгоритм аутентификации; А8 - алгоритм формирования сеансового ключа; А5 - алгоритм шифрования/расшифрования сообщений, сигналов управления и данных пользователя с использованием ключа Кс; Используемые идентификаторы IMSI - международный идентификационный номер пользователя; (занесен в сим-карту, идентифицирует абонента по всему миру) TMSI - временный международный идентификационный номер пользователя; (присваивается абоненту после каждой идентификации) IMEI - международный идентификационный код оборудования (заносится в общую базу абонентов, и при необходимости аппарат может быть заблокирован) Общая схема построения защиты A5/1(Kc, Fn) = Блок1-2 Ki Мобильная станция Спецификация алгоритма А5/1 Входные параметры: Fn и Kc Выходные параметры: Блок1, Блок2 Форматы: длина Kс : 64 бит длина Fn : 22 бит длина Блока1 : 114 бит длина Блока2 : 114 бит Ki Базовая станция Спецификация алгоритма A3А8 Входные параметры: RAND и Ki Выходные параметры: SRES и Кс Форматы: длина Ki : 128 бит длина RAND : 128 бит длина SRES : 32 бит длина Kc : 64 бит Алгоритм аутентификации А3А8 (1) Перед началом сеанса происходит аутентификация абонента. Базовая станция посылается случайное число (RAND), SIM-карта по этому числу с помощью алгоритма A3 и ключа Ki вычисляет значение отклика (SRES) длиной 32 бита и посылает обратно. Базовая станция SIM IMSI карта IMSI Ki IMSI 128 бит Ki Запрос 128 бит А3 RAND 128 бит Ki 128 бит А3 32 бита Sres Ответ 32 бита Sres Ок ? Алгоритм аутентификации А3А8 (2) Ki (16 байт) RAND (16 байт) COMP128 (А3А8) A3: A8: Sres (4 байта) Kc (8 байт) Одновременно с помощью алгоритма A8 вычисляется значение сеансового ключа Kc. Фактически, два алгоритма A3 и A8 объединяют в один алгоритм A3A8, вычисляющий SRES и Kc в зависимости от RAND и Ki. A3А8(Ki, RAND) = SresKc Базовая станция, в свою очередь, также вычисляет Sres и Kc. Comp128 (A3A8) RAND Алгоритм Comp128(А3А8) состоит из восьми циклов применения отображения F и постоянной, не зависящей от ключа, подстановки Р. Входом для отображения F на первом цикле являются 16 байт ключа Кi и 16 байт RAND; выходом – 16 байтов. На остальных семи циклах на вход F подаются ключ Кi и выход с предыдущего цикла, преобразованный по подстановке Р. L=1 ? Ki F L=L+1 нет L=8 ? да S P Алгоритм шифрования А5/1 В течение сеанса связи оцифрованная речь и служебные команды при передаче шифруются с помощью алгоритма A5 с использованием ключа Kc. При соединении двух абонентов базовая станция должна знать ключи обоих абонентов. Она принимает зашифрованное сообщение от одного абонента, расшифровывает его, шифрует его вновь с помощью ключа второго абонента и посылает ему зашифрованный текст. Ключ Kc никогда не передается по эфиру или как-нибудь иначе. Алгоритм A5/1 является поточным шифром, накладывающим на открытый текст представленный в виде бинарной последовательности, гамму. Автомат А5/1 Автомат А5/1 Гамма Открытый текст XOR Мобильная станция Гамма Зашифрованный текст XOR Открытый текст Базовая станция Схема алгоритма А5/1 0 1 2 0 1 5 R1 10 R2 11 Узел управления движением 0 1 2 12 15 R3 Описание А5/1 Автомат А5/1 состоит из трех битовых регистров сдвига с линейной обратной связью длиной 19, 22 и 23. Точки съема многочлена обратной связи для R1 на позициях 0, 1, 2 , 5, для R2 на позициях 0, 1, для R3 на позициях 0, 1, 2, 15. Сдвиг регистров происходит в сторону младших ячеек. За такт работы вычисляется один бит гаммы равный суммы по модулю 2 битов младших ячеек регистров. Однако движение регистров не регулярное, определяется значениями “битов сдвига” (в R1 – 10-й, в R2 – 11-й и в R3 – 12-ый). В алгоритме принят “мажоритарный” принцип управления. Узел управления подсчитывает, чего больше нулей или единиц среди битов сдвига и, если число нулей больше числа единиц, то дает команду на сдвиг тех регистров, у которых бит сдвига равен 0. Если число единиц больше числа нулей, то сдвигаются регистры, у которых бит сдвига равен 1. Таким образом, при шифровании каждый такт сдвигаются два или три регистра. Данные в стандарте GSM обрабатываются и шифруются пакетами кадрами (TDMA FRAME) размером 228 бит. Кадр состоит из 114 бит, полученных от базовой станции, плюс 114 бит направляемых на станцию. Ключом шифрования являются начальные заполнения регистров. Каждый пакет имеет свой ключ, вырабатываемый на основе сеансового ключа Kc и номера пакета. Защита 802.11 Цели существующей защиты 802.11 Существующие компоненты криптозащиты Equivalent Privacy (WEP) или «Защита, эквивалентная проводным сетям» Алгоритм аутентификации Wired Цели защиты 802.11 Создание степени защиты, достигнутой в проводной сети Защита интеллектуальной собственности от несанкционированного просмотра Производить управление доступом на физическом уровне, отказывая не аутентифицированным станциям WEP Заголовок 802.11 Заголовок 802.11 IV Данные Данные ICV WEP: • Алгоритм шифрования = RC4 (код Ривеста) • Ключ шифрования для каждого пакета = 24-битный вектор инициализации (IV), соединяющийся с предварительно распределённым секретным ключом • WEP позволяет изменять IV с каждым пакетом • Целостность данных обеспечивается с помощью 32-разрядной контрольной суммы открытого текста (ICV) • Данные и их контрольная сумма шифруются с помощью ключа шифрования для каждого пакета RC4 i=(i+1)mod 256 j=(j+S[i]) mod 256 Поменять местами S[i] и S[j] t=(S[i]+S[j]) mod 256 Sout=S[t] Инициализация S-блока. S[i]=i For i=0 to 255 j = (j + S[i] + K[i mod L]) mod 256 поменять местами S[i] и S[j] L-длина ключа. Аутентификация WEP Клиент Способ передачи разделяемого ключа не описывается Точка доступа ПСП Ответ (зашифрованная алгоритмом RC4 с помощью разделённого ключа ПСП) Результат дешифрования Аутентификация 802.11: • Способ передачи разделяемого ключа не описывается • Точка доступа формирует псевдослучайную последовательность • Клиент шифрует последовательность, используя разделённый ключ Недостатки защиты 802.11 Свойства шифра Вернама Как прочитать шифрованный по WEP трафик Аутентификация без ключа Изменение содержимого пакетов Свойства шифра Вернама (1) Алгоритм шифрования WEP это шифр Вернама: Ключ шифрования K Генератор ПСП Случайный байт b Байт открытого текста p Байт шифртекста c Дешифрование аналогично шифрованию : p = c b Свойства шифра Вернама (2) Эксперимент 1: допустим, что p1 и p2 зашифрованы с помощью одного и того же байта ПСП b c1 = p1 b c2 = p2 b Тогда: c1 c2 = (p1 b) (p2 b) = p1 p2 Вывод: шифровать байты открытого текста с помощью одного и того же байта ПСП нельзя Как прочитать шифрованный по WEP трафик Заголовок 802.11 IV Данные ICV 24 бита Шифрованные с помощью Ключ+IV и шифра Вернама • По парадоксу дней рождения, вероятность Pn появления такого же IV в n пакетах есть P2 = 1/224 после двух пакетов и Pn = Pn–1 + (n–1)(1–Pn–1)/ 224 для n > 2. • 50% вероятность коллизии (появления одинаковых IV) после всего 4823 пакетов!!! • Открытый текст восстанавливается удалением ПСП. • Дешифрованная ICV является доказательством целостности пакета. • После всего нескольких часов наблюдения можно получить все 224 ключевых потоков. Аутентификация Точка доступа Клиент Запрос ПСП Ответ (шифрованная ПСП) Дешифрование ПСП (?) Наиболее простой способ аутентификации без ключа: • Записать один запрос/ответ с помощью сетевого монитора • Использовать последовательность запроса для восстановления ПСП • Использовать восстановленную ПСП для шифрования другого запроса на аутентификацию Предложения Использование AES-128 как новой криптографической основы Использовать AES в режиме OCB Алгоритм должен обеспечивать и защиту и проверку целостности Использование секретного ключа для каждой сессии Использование основного ключа вместе с временным (для каждой сессии) IEEE 802.1X Запрашивающий Аутентифицирующий Центр аутентификации Неконтролируемый порт Контролируемый 802.1X • создание управления доступом для любой ЛВС 802 • использование Extensible Authentication Protocol (EAP, RFC 2284) Модель 802.1X Клиент Ассоциация Идентифицирующий EAP запрос Идентифицирующий EAP ответ Аутентифицирующий EAP запрос Аут. EAP ответ Успешная EAP-аут. Точка доступа Центр аутентификации Идентифицирующий.EAP ответ Аутентифицирующий EAP запрос Аут. EAP ответ Успешная EAP аут. Заключение На данный момент защита 802.11 не является серьёзным препятствием 802.11 TGe предлагает использовать Аутентификацию с 802.1X и Kerberos Схему шифрование AES в режиме OCB Вопросы и комментарии