13ПКС-2

advertisement

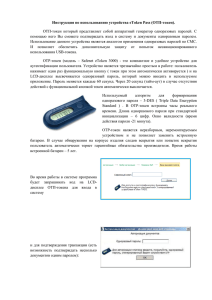

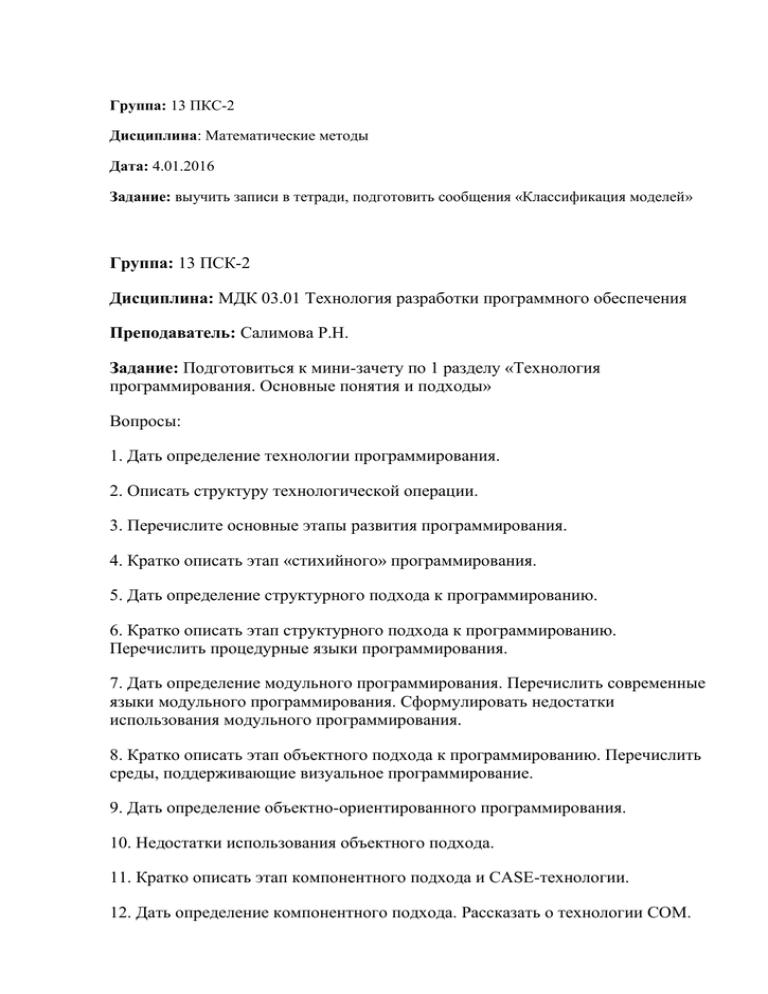

Группа: 13 ПКС-2 Дисциплина: Математические методы Дата: 4.01.2016 Задание: выучить записи в тетради, подготовить сообщения «Классификация моделей» Группа: 13 ПСК-2 Дисциплина: МДК 03.01 Технология разработки программного обеспечения Преподаватель: Салимова Р.Н. Задание: Подготовиться к мини-зачету по 1 разделу «Технология программирования. Основные понятия и подходы» Вопросы: 1. Дать определение технологии программирования. 2. Описать структуру технологической операции. 3. Перечислите основные этапы развития программирования. 4. Кратко описать этап «стихийного» программирования. 5. Дать определение структурного подхода к программированию. 6. Кратко описать этап структурного подхода к программированию. Перечислить процедурные языки программирования. 7. Дать определение модульного программирования. Перечислить современные языки модульного программирования. Сформулировать недостатки использования модульного программирования. 8. Кратко описать этап объектного подхода к программированию. Перечислить среды, поддерживающие визуальное программирование. 9. Дать определение объектно-ориентированного программирования. 10. Недостатки использования объектного подхода. 11. Кратко описать этап компонентного подхода и CASE-технологии. 12. Дать определение компонентного подхода. Рассказать о технологии COM. 13. Перечислить основные современные проблемы разработки сложных программных систем. 14. Рассказать об иерархиях «целое-часть» и «простое-сложное». 15. Дать определение жизненного цикла. 16. Перечислить этапы разработки ПО. 17. Описать 1 и 2 этапы разработки ПО: постановку задачи, анализ требований и определение спецификаций. 18. Описать 3 и 4 этапы разработки ПО: проектирование, реализация и сопровождение. 19. Рассказать о каскадной модели жизненного цикла разработки ПО. Перечислить достоинства и недостатки. 20. Рассказать о модели с промежуточным контролем жизненного цикла разработки ПО. Перечислить достоинства и недостатки. 21. Рассказать о спиральной модели жизненного цикла разработки ПО (что называют прототипом?). Перечислить достоинства и недостатки. 22. На что ориентирована RAD-технология? 23. Что лежит в основе любой CASE-технологии? (рассказать о методологии, методе, нотации и средстве). 24. Преимущества CASE-средств перед традиционной разработкой. 25. Назовите стандарты, связанные с оценкой качества процессов, которое обеспечивает организация-разработчик. Группа: 13 ПСК-2 Дисциплина: Информационная безопасность Преподаватель: Салимова Р.Н. Задание: Выполнить лабораторную работу № 3 по теме «Количественная оценка стойкости парольной защиты» Лабораторная работа № 3 Тема: Количественная оценка стойкости парольной защиты Цель работы: получение основных теоретических сведений и практических навыков по оценке стойкости парольной защиты. 1.1 Теоретическая справка Пусть – мощность алфавита паролей (количество символов, которые могут быть использованы при составлении пароля. Например, если пароль состоит только из малых английских букв, то ). – длина пароля. - число всевозможных паролей длины , которые можно составить из символов алфавита . – скорость перебора паролей злоумышленником. – максимальный срок действия пароля. Тогда, вероятность подбора пароля злоумышленником в течении срока его действия определяется по следующей формуле: . Эту формулу можно использовать в обратную сторону для решения следующей задачи: * определить минимальные мощность алфавита паролей и длину паролей , обеспечивающих вероятность подбора пароля злоумышленником не более заданной , при скорости подбора паролей , максимальном сроке действия пароля . Данная задача имеет неоднозначное решение. При исходных данных ,, однозначно можно определить лишь нижнюю границу числа всевозможных паролей. Целочисленное значение нижней границы вычисляется по формуле: , (1) где [] - целая часть числа, взятая с округлением вверх. После нахождения нижней границы необходимо выбрать такие A и L для формирования , чтобы выполнялось неравенство (2): . (2) При выборе S, удовлетворяющего неравенству (2), вероятность подбора пароля злоумышленника (при заданных V и T) будет меньше, чем заданная P. Необходимо отметить, что при осуществлении вычислений по формулам (1) и (2), величины должны быть приведены к одним размерностям. 1.2 Ход работы В таблице 1 найти для вашего варианта значения характеристик P,V,T. 1. Вычислить по формуле (1) нижнюю границу для заданных P,V,T. 2. Выбрать некоторый алфавит с мощностью A и получить минимальную длину пароля L, при котором выполняется условие (2). 3. Реализовать программу – генератор паролей пользователей. Программа должна формировать случайную последовательность символов длины L, при этом должен использоваться алфавит из A символов. Оформить отчет по лабораторной работе. 1.3 Задание к лабораторной работе № 3 * реализация простейшего генератора паролей, обладающего требуемой стойкостью к взлому. Таблица 1. Варианты заданий на лабораторную работу № 3 Вариант P V T 1 15 паролей/мин 2 недели 2 3 паролей/мин 10 дней 3 10 паролей/мин 5 дней 4 11 паролей/мин 6 дней 5 100 паролей/день 12 дней 6 10 паролей/день 1 месяц 7 20 паролей/мин 3 недели 8 15 паролей/мин 20 дней 9 3 паролей/мин 15 дней 10 10 паролей/мин 1 неделя 11 11 паролей/мин 2 недели 12 100 паролей/день 10 дней 17 10 паролей/мин 3 недели 18 11 паролей/мин 20 дней 19 100 паролей/день 15 дней 20 10 паролей/день 1 неделя 21 20 паролей/мин 2 недели 22 15 паролей/мин 10 дней 23 3 паролей/мин 5 дней 24 10 паролей/мин 6 дней 25 11 паролей/мин 12 дней 26 100 паролей/день 1 месяц 27 10 паролей/день 3 недели 28 20 паролей/мин 20 дней 29 15 паролей/мин 15 дней 30 3 паролей/мин 1 неделя Пример реализации лабораторной работы На рисунке 1 показан пример реализации программы по генерированию паролей с заданными требованиями. Входными параметрами являются: * вероятность подбора пароля злоумышленником; * скорость перебора пароля; * срок действия пароля; * используемый алфавит. На выходе получаем сгенерированный пароль, обладающий требуемой стойкостью к взлому. Рисунок 1 – Результаты работы программы, реализующей простейший генератор паролей 1.4 Содержание отчета 1. Тема. 2. Цель работы. 3. Ход работы. 4. Листинг программ. 5. Результат работы программ. 1.5 Контрольные вопросы 1. Дать определение стойкости пароля к взлому. Написать формулу. 2. Дать определение мощности алфавита паролей. 3. Перечислить основные задачи, которые могут решаться с использованием определения стойкости пароля. 4. Перечислить основные требования к выбору пароля.