Конспект часть 2

advertisement

Конспект лекций по дисциплине

«Обнаружение и распознавание сигналов»

Лекция 18. Цифровая обработка сигналов.

Введение.

1. Предисловие к цифровой обработке сигналов. Цифровые сигналы. Преобразование

сигнала в цифровую форму. Обработка цифровых сигналов. Z-преобразование. Природа

сигналов. Функциональные преобразования сигналов.

2. Ключевые операции цифровой обработки. Линейная свертка. Корреляция. Линейная

цифровая фильтрация. Дискретные преобразования. Модуляция сигналов.

3. Области применения цифровой обработки сигналов. Процессоры ЦОС. Запись,

воспроизведение, использование звука. Применение ЦОС в телекоммуникациях.

1. Основные положения.

Физические величины макромира, как основного объекта наших измерений и источника

информационных сигналов, как правило, имеют непрерывную природу и отображаются

непрерывными (аналоговыми) сигналами. Цифровая обработка сигналов (ЦОС или DSP - digital

signal processing) работает исключительно с дискретными величинами, причем с квантованием

как по координатам динамики своих изменений (по времени, в пространстве, и любым другим

изменяемым параметрам), так и по амплитудным значениям физических величин. Математика

дискретных преобразований зародилась в недрах аналоговой математики еще в 18 веке в рамках

теории рядов и их применения для интерполяции и аппроксимации функций, однако ускоренное

развитие она получила в 20 веке после появления первых вычислительных машин. В принципе, в

своих основных положениях математический аппарат дискретных преобразований подобен

преобразованиям аналоговых сигналов и систем. Однако дискретность данных требует учета

этого фактора, а его игнорирование может приводить к существенным ошибкам. Кроме того, ряд

методов дискретной математики не имеет аналогов в аналитической математике.

Стимулом быстрого развития дискретной математики является и то, что стоимость

цифровой обработки данных ниже аналоговой и продолжает падать, даже при очень сложных ее

видах, а производительность вычислительных операций непрерывно возрастает. Немаловажным

является также и то, что системы ЦОС отличаются высокой гибкостью. Их можно дополнять

новыми программами и перепрограммировать на выполнение различных функций без изменения

оборудования. В последние годы ЦОС оказывает постоянно возрастающее влияние на ключевые

отрасли современной промышленности: телекоммуникации, средства информации, цифровое

телевидение и пр. Следует ожидать, что в обозримом будущем интерес и к научным, и к

прикладным вопросам цифровой обработке сигналов будет нарастать во всех отраслях науки и

техники.

Цифровые сигналы формируются из аналоговых операцией дискретизации –

последовательными отсчетами (измерением) амплитудных значений сигнала через интервалы

времениΔ. В принципе известны методы ЦОС для неравномерной дискретизации данных, однако

области их применения достаточно специфичны и ограничены. Условия, при которых возможно

полное восстановление аналогового сигнала по его цифровому эквиваленту с сохранение всей

исходно содержавшейся в сигнале информации, выражаются теоремами Найквиста, Уиттекера,

1

Котельникова, Шеннона, сущность которых практически одинакова. Для дискретизации

аналогового сигнала с полным сохранением информации в его цифровом эквиваленте

максимальные частоты в аналоговом сигнале должны быть не менее чем вдвое меньше, чем

частота дискретизации, то есть fmax (1/2)fd. Если это условие нарушается, в цифровом сигнале

возникает эффект маскирования (подмены) действительных частот "кажущимися" более низкими

частотами. Наглядным примером этого эффекта может служить иллюзия, довольно частая в кино

– вращающееся колесо автомобиля вдруг начинает вращаться в противоположную сторону, если

между последовательными кадрами (аналог частоты дискретизации) колесо совершает более чем

пол-оборота. При этом в цифровом сигнале вместо фактической регистрируется "кажущаяся"

частота, а, следовательно, восстановление фактической частоты при восстановлении аналогового

сигнала становится невозможным.

Преобразование сигнала в цифровую форму производится аналого-цифровыми

преобразователями (АЦП). Как правило, они используют двоичную систему представления при

равномерной шкале с определенным числом разрядов. Увеличение числа разрядов повышает

точность измерений и расширяет динамический диапазон измеряемых сигналов. Потерянная изза недостатка разрядов АЦП информация невосстановима, и существуют лишь оценки

погрешности, например, через мощность шума, порожденного ошибкой в последнем разряде.

Для того чтобы оценить влияние помехи, вводится понятие “отношение сигнал-шум” отношение мощности сигнала к мощности шума (в децибелах).

Наиболее часто используются 8-, 10-, 12-, 16-, 20- и 24-х разрядные АЦП. Каждый

дополнительный разряд улучшает отношение сигнал-шум на 6 децибел. Однако увеличение

количества разрядов снижает скорость дискретизации и увеличивает стоимость аппаратуры.

Важным аспектом является также динамический диапазон, определяемый максимальным и

минимальным значением сигнала. Для обратного преобразования используется цифроаналоговый преобразователь (ЦАП), основные характеристики которого (разрядность, частота

дискретизации, число каналов и т.п.) аналогичны характеристикам АЦП.

Для компенсации ошибки, порожденной неточной дискретизацией, существуют

определенные методы. Например, усредняя по нескольким реализациям, можно добиться

выделения даже сигнала, меньшего в несколько десятков раз по амплитуде по сравнению с

ошибкой дискретизации. Иногда используется и искусственное привнесение помехи (при

обработке звука – слабый гауссовский шум для маскирования шума квантования и

воспринимающийся на слух приятнее “точного” сигнала).

Обработка цифровых сигналов выполняется либо специальными процессорами, либо на

универсальных ЭВМ и компьютерах по специальным программам. Наиболее просты для

рассмотрения линейные системы. Линейными называются системы, для которых имеет место

суперпозиция (отклик на сумму двух входных сигналов равен сумме откликов на эти сигналы по

отдельности) и однородность, или гомогенность (отклик на входной сигнал, усиленный в

определенное число раз, будет усилен в то же число раз). Линейность позволяет рассматривать

объекты исследования по частям, а однородность - в удобном масштабе. Для реальных объектов

свойства линейности могут выполняться приближенно и в определенном интервале входных

сигналов.

Если входной сигнал x(t-t0) порождает одинаковый выходной сигнал y(t-t0) при любом

сдвиге t0, то систему называют инвариантной во времени. Ее свойства можно исследовать в

любые произвольные моменты времени. Для описания линейной системы вводится специальный

2

входной сигнал - единичный импульс (импульсная функция). В силу свойства суперпозиции и

однородности любой входной сигнал можно представить в виде суммы таких импульсов,

подаваемых в разные моменты времени и умноженных на соответствующие коэффициенты.

Выходной сигнал системы в этом случае представляет собой сумму откликов на эти импульсы,

умноженных на указанные коэффициенты. Отклик на единичный импульс называют импульсной

характеристикой системы h(n), а отклик на произвольный входной сигнал s(k) можно выразить

сверткой g(k) = h(n)*s(k-n).

Если h(n)=0 при n<0, то систему называют каузальной (причинной). В такой системе

реакция на входной сигнал появляется только после поступления сигнала на ее вход.

Некаузальные системы реализовать физически невозможно. Если требуются физически

реализовать свертку сигналов с двусторонними операторами (при дифференцировании,

преобразовании Гильберта, и т.п.), то это выполняется с задержкой (сдвигом) входного сигнала

минимум на длину левосторонней части оператора свертки.

Преобразование Лапласа дискретного сигнала. Z – преобразование. В цифровых

системах сигналы представляют собой последовательности отсчетов, взятые, как правило, через

равные промежутки времени

. Рассмотрим дискретный сигнал

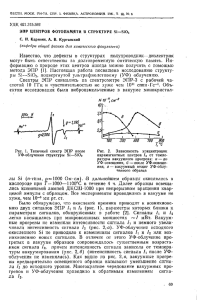

Графически процесс дискретизации сигнала показан на рисунке.

Рисунок 1: Графическое представление дискретного сигнала

Рассмотрим преобразование Лапласа от дискретного сигнала

, которое равно:

3

Z-преобразование. Для облегчения анализа цифровых сигналов вводят z-преобразование путем

отображения комплексной s-плоскости в комплексную z-плоскость вида:

Тогда преобразование Лапласа дискретного сигнала переходит в z – преобразование:

Поскольку

то все бесконечные периодические повторения нулей и полюсов дискретного фильтра в

плоскости s преобразуются в одну точку в плоскости z.

Системы обычно описывается линейными разностными уравнениями с постоянными

коэффициентами: y(k) = ∑ b(n) x(k-n) - ∑ a(m) y(k-m), n=0, 1, … , N, m=1, 2, … , M. Этим

уравнением устанавливается, что выходной сигнал y(k) системы в определенный момент ki

(например, в момент времени kiΔt) зависит от значений входного сигнала x(k) в данный (ki) и

предыдущие моменты (ki-n) и значений сигнала y(k) в предыдущие моменты (ki-m).

Z-преобразование этого уравнения, выраженное относительно передаточной функции

системы H(z) = Y(z)/X(z), представляет собой рациональную функцию от z в виде отношения

двух полиномов от z. Корни полинома в числителе называются нулями, а в знаменателе полюсами функции H(z). Значения нулей и полюсов позволяют определить некоторые свойства

линейной системы. Так, если все полюсы лежат вне единичной окружности |z|=1 на комплексной

z-плоскости (по модулю больше единицы), то система является устойчивой (не пойдет “вразнос”

ни при каких входных воздействиях). Нули функции Y(z) обращают в ноль H(z) и показывают,

какие колебания вовсе не будут восприниматься системой (“антирезонанс”). Полюса функции

X(z) обращают H(z) в бесконечность, такой сигнал на входе системы вызывает резонанс и

неограниченное возрастание сигнала на выходе. Систему называют минимально-фазовой, если

все полюсы и нули передаточной функции лежат вне единичной окружности. Попутно заметим,

что применение z-преобразования с отрицательными степенями z-1 меняет положение полюсов и

нулей относительно единичной окружности |z|=1 (область вне окружности перемещается внутрь

окружности, и наоборот).

Природа сигналов. По своей природе сигналы могут быть случайные или

детерминированные. К детерминированным относят сигналы, значения которых в любой момент

времени или в произвольной точке пространства (а равно и в зависимости от любых других

аргументов) являются априорно известными или могут быть достаточно точно определены

(вычислены) по известной или предполагаемой функции, даже если мы не знаем ее явного вида.

4

Случайные сигналы в принципе не имеют определенного закона изменения своих значений во

времени или в пространстве. Для каждого конкретного момента (отсчета) случайного сигнала

можно знать только вероятность того, что он примет какое-либо значение в какой-либо

определенной области возможных значений. Закон распределения (функция распределения –

вероятность того, что случайная величина примет значение меньшее аргумента функции, или

плотность распределения – производная функции распределения) далеко не всегда известен.

Одним из самых распространенных является нормальный закон (Гаусса), плотность

распределения которого имеет вид симметричного колокола. Для его описания достаточно двух

первых моментов. Его распространенность обусловлена тем, что сумма случайных величин по

мере увеличения их количества стремиться к нормальному закону. Определенное

распространение имеют и равномерный на заданном отрезке закон, и двойной

экспоненциальный, похожий по форме на нормальный, но с более длинными “хвостами”

(вероятность больших отклонений больше, чем для нормального), и другие, в том числе

несимметричные законы.

Наиболее простые характеристики законов распределения – среднее значение случайных

величин (математическое ожидание) и дисперсия (математическое ожидание квадрата

отклонения от среднего), характеризующая разброс значений случайных величин относительно

среднего значения. Параметры динамики случайных сигналов (процессов) во времени

характеризуются функциями автокорреляции (количественная оценка взаимосвязи значений

случайного сигнала на различных интервалах) или автоковариации (то же, при центрировании

случайных сигналов). Аналогичной мерой взаимосвязи двух случайных процессов и степени их

сходства по динамике развития является кросскорреляция или кроссковариация (взаимная

корреляция или ковариация). Максимальное значение взаимной корреляции достигается при

совпадении двух сигналов. При задержке одного из сигналов по отношению к другому

положение максимума корреляционной функции дает возможность оценить величину этой

задержки.

Функциональные преобразования сигналов. Одним из основных методов частотного

анализа и обработки сигналов является преобразование Фурье. Различают понятия

“преобразование Фурье” и “ряд Фурье”. Преобразование Фурье предполагает непрерывное

распределение частот, ряд Фурье задается на дискретном наборе частот. Сигналы также могут

быть заданы в наборе временных отсчетов или как непрерывная функция времени. Это дает

четыре варианта преобразований – преобразование Фурье с непрерывным или с дискретным

временем, и ряд Фурье с непрерывным временем или с дискретным временем. Наиболее

практична с точки зрения цифровой обработки сигналов дискретизация и во временной, и в

частотной области, но не следует забывать, что она является аппроксимацией непрерывного

преобразования. Непрерывное преобразование Фурье позволяет точно представлять любые

явления. Сигнал, представленный рядом Фурье, может быть только периодичен. Сигналы

произвольной формы могут быть представлены рядом Фурье только приближенно, т.к. при этом

предполагается периодическое повторение рассматриваемого интервала сигнала за пределами

его задания. На стыках периодов при этом могут возникать разрывы и изломы сигнала, и

возникать

ошибки обработки, вызванные явлением Гиббса, для минимизации которых

применяют определенные методы (весовые окна, продление интервалов задания сигналов, и т.п.).

При дискретизации и во временной, и в частотной области, вместо “дискретно-временной

ряд Фурье” обычно (что не слишком точно) говорят о дискретном преобразовании Фурье (ДПФ).

Применяется оно для вычисления спектров мощности, оценивания передаточных функций и

5

импульсных откликов, быстрого вычисления сверток при фильтрации, расчете корреляции,

расчете преобразований Гильберта, и т.п. Расчет ДПФ по приведенной формуле требует

вычисления n коэффициентов, каждый из которых зависит от k элементов исходного отрезка, так

что число операций не может быть меньше nk. Существует целое семейство алгоритмов,

известное, как “Быстрое Преобразование Фурье” - БПФ, сокращающее время работы до n log(k)

операций. “Быстрое” не следует трактовать, как “упрощенное” и “неточное”. При точной

арифметике результаты расчетов ДПФ и по алгоритмам БПФ совпадают.

Известное применение находят и варианты преобразования Фурье: косинусное для четных

и синусное для нечетных сигналов, а также преобразование Хартли, где базисными функциями

являются суммы синусов и косинусов, что позволяет повысить производительность вычислений

и избавиться от комплексной арифметики. Вместо косинусных и синусных функций

используются также меандровые функции Уолша, принимающие значения только +1 и -1. И,

наконец, в последнее время в задачах спектрально-временнного анализа нестационарных

сигналов, изучения нестационарностей и локальных особенностей сигналов "под микроскопом",

очистки от шумов и сжатия сигналов начинают получать в качестве базисов разложения

вейвлеты ("короткие волны"), локализованные как во временной, так и в частотной области.

КЛЮЧЕВЫЕ ОПЕРАЦИИ ЦИФРОВОЙ ОБРАБОТКИ.

Существуют многочисленные алгоритмы ЦОС как общего типа для сигналов в их

классической временной форме (телекоммуникации, связь, телевидение и пр.), так и

специализированные в самых различных отраслях науки и техники (геоинформатике, геологии и

геофизике, медицине, биологии, военном деле, и пр.). Однако все эти алгоритмы, как правило –

блочного типа, построены на сколь угодно сложных комбинациях достаточно небольшого набора

типовых цифровых операций, к основным из которых относятся свертка (деконволюция),

корреляция, фильтрация, функциональные преобразования, модуляция. Частично эти операции

уже рассматривались нами в "Теории сигналов и систем". Ниже приводятся только ключевые

позиции по этим операциям ("повторенье – мать ученья").

Линейная свертка – основная операция ЦОС, особенно в режиме реального времени. Для

двух конечных причинных последовательностей h(n) и y(k) длиной соответственно N и K свертка

определяется выражением:

s(k) = h(n) ③ y(k) h(n) * y(k) =

N

h(n) y(k-n),

(1.2.1)

n 0

где: ③ или * - символьные обозначения операции свертки. Как правило, в системах

обработки одна из последовательностей y(k) представляет собой обрабатываемые данные (сигнал

на входе системы), вторая h(n) – оператор (импульсный отклик) системы, а функция s(k) –

выходной сигнал системы. В компьютерных системах с памятью для входных данных оператор

h(n) может быть двусторонним от –N1 до +N2, например – симметричным h(-n) = h(n), с

соответствующим изменением пределов суммирования в (1.2.1), что позволяет получать

выходные данные без сдвига фазы частотных гармоник относительно входных данных. При

строго корректной свертке с обработкой всех отсчетов входных данных размер выходного

массива равен K+N1+N2-1 и должны задаваться начальные условия по отсчетам y(k) для

значений y(0-n) до n=N2 и конечные для y(K+n) до n=N1. Пример выполнения свертки приведен

на рис. 1.2.1.

6

Рис. 1.2.1. Примеры дискретной свертки.

Преобразование свертки однозначно определяет выходной сигнал для установленного

значения входного сигнала при известном импульсном отклике системы. Обратная задача

деконволюции - определение функции y(k) по функциям s(k) и h(n), имеет решение только при

определенных условиях. Это объясняется тем, что свертка может существенно изменить

частотный спектр сигнала s(k) и восстановление функции y(k) становится невозможным, если

определенные частоты ее спектра в сигнале s(k) полностью утрачены.

Корреляция существует в двух формах: автокорреляции и взаимной корреляции.

Взаимно-корреляционная функция (ВКФ, cross-correlation function - CCF), и ее частный

случай для центрированных сигналов функция взаимной ковариации (ФВК)– это показатель

степени сходства формы и свойств двух сигналов. Для двух последовательностей x(k) и y(k)

длиной К с нулевыми средними значениями оценка взаимной ковариации выполняется по

формулам:

K n

Kxy(n) = (1/(K-n+1))

k 0

x(k) y(k+n), n = 0, 1, 2, …

(1.2.2)

x(k-n) y(k), n = 0, -1, -2, …

(1.2.2')

K n

Kxy(n) = (1/(K-n+1))

k 0

Рис. 1.2.2. Функция взаимной ковариации двух детерминированных сигналов.

7

Пример определения сдвига между двумя детерминированными сигналами,

представленными радиоимпульсами, по максимуму ФВК приведен на рис. 1.2.1. В принципе, по

максимуму ФВК может определяться и сдвиг между локальными сигналами, достаточно

различными по форме.

Рис. 1.2.3. ФВК двух сигналов, один из которых сильно зашумлен.

На рис. 1.2.3 приведен аналогичный пример ФВК двух одинаковых по форме сигналов, на

один из которых наложен шумовой сигнал, мощность которого превышает мощность сигнала.

Вычисление ФВК в этом случае обычно выполняется по варианту 2 – с постоянным

нормировочным множителем. Это определяется тем, что по мере возрастания сдвига n и

уменьшения количества суммируемых членов в формуле (1.2.2) за счет шумовых сигналов

существенно нарастает ошибка оценки ФВК, которая к тому же увеличивается за счет

нелинейного увеличения значения нормировочного множителя, особенно при малом количестве

отсчетов. Сохранение множителя постоянным в какой-то мере компенсирует этот эффект.

Рис. 1.2.4. ФВК двух зашумленных радиоимпульсов.

На рис. 1.2.4 приведен пример вычисления функции взаимной ковариации двух одинаковых

сигналов, скрытых в шумах. ФВК позволяет не только определить величину сдвига между

сигналами, но и достаточно уверенно оценить период колебаний в исследуемых радиоимпульсах.

Относительный количественный показатель степени сходства двух сигналов x(k) и y(k) функция взаимных корреляционных коэффициентов

rxy(n).

Она вычисляется через

центрированные значения сигналов (для вычисления взаимной ковариации нецентрированных

сигналов достаточно центрировать только один из них), и нормируется на произведение

значений стандартов (средних квадратических вариаций) функций x(k) и y(k):

rxy(n) = Kxy(n)/σx σy).

K

σx2 = Kxx(0) = (1/(K+1))

k 0

(1.2.3)

K

(x(k))2, σy2 = Kyy(0) = (1/(K+1))

(y(k))2.

(1.2.4)

k 0

8

Интервал изменения значений корреляционных коэффициентов при сдвигах n может

изменяться от –1 (полная обратная корреляция) до 1 (полное сходство или стопроцентная

корреляция). При сдвигах n, на которых наблюдаются нулевые значения rxy(n), сигналы

некоррелированны. Коэффициент взаимной корреляции позволяет устанавливать наличие

определенной связи между сигналами вне зависимости от физических свойств сигналов и их

величины.

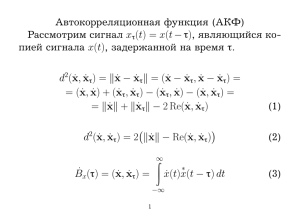

Автокорреляционная функция (АКФ, correlation function, CF)

количественной интегральной характеристикой формы сигнала, дает информацию о

сигнала и его динамике во времени. Она, по существу, является частным случаем

одного сигнала и представляет собой скалярное произведение сигнала и его

функциональной зависимости от переменной величины значения сдвига:

является

структуре

ВКФ для

копии в

K -n

Bx(n) = (1/(K-n+1))

x(k) x(k+n), n = 0, 1, 2, …

(1.2.5)

k 0

АКФ имеет максимальное значение при n=0 (умножение сигнала на самого себя), является

четной функцией Bxy(-n)=Bxy(n), и значения АКФ для отрицательных координат обычно не

вычисляются. АКФ центрированного сигнала Kx(n) представляет собой функцию

автоковариации (ФАК). ФАК, нормированная на свое значение Kx(0)= σx2 в n=0:

rx(n) = Kx (n)/Kx(0)

(1.2.6)

называется функцией автокорреляционных коэффициентов.

Рис. 1.2.5. Автокорреляционные функции.

В качестве примера на рис. 1.2.5 приведены два сигнала – прямоугольный импульс и

радиоимпульс одинаковой длительности Т, и соответствующие данным сигналам формы их

АКФ. Амплитуда колебаний радиоимпульса установлена равной T амплитуды прямоугольного

импульса, при этом энергии сигналов будут одинаковыми, что подтверждается равными

значениями максимумов АКФ. При конечной длительности импульсов длительности АКФ также

конечны, и равны удвоенным значениям длительности импульсов (при сдвиге копии конечного

импульса на интервал его длительности как влево, так и вправо, произведение импульса со своей

копией становится равным нулю). Частота колебаний АКФ радиоимпульса равна частоте

колебаний заполнения радиоимпульса (боковые минимумы и максимумы АКФ возникают

каждый раз при последовательных сдвигах копии радиоимпульса на половину периода

колебаний его заполнения).

Лекция 19. Линейная цифровая фильтрация.

Линейная цифровая фильтрация является одной из операций ЦОС, имеющих

9

первостепенное значение, и определяется как

N

s(k) =

h(n) y(k-n),

(1.)

n 0

где: h(n), n=0, 1, 2, … , N –

коэффициенты фильтра, y(k) и s(k) –

вход и выход фильтра. Это по сути

свертка

сигнала

с

импульсной

характеристикой фильтра.

На рис. 1 показана блок-схема

фильтра, который в таком виде широко

известен, как трансверсальный (z –

Рис. 1. Трансверсальный цифровой фильтр.

задержка на один интервал дискретизации).

К основным операциям фильтрации информации относят операции сглаживания,

прогнозирования, дифференцирования, интегрирования и разделения сигналов, а также

выделение информационных (полезных) сигналов и подавление шумов (помех). Основными

методами цифровой фильтрации данных являются частотная селекция сигналов и оптимальная

(адаптивная) фильтрация.

Дискретные преобразования позволяют описывать сигналы с дискретным временем в

частотных координатах или переходить от описания во временной области к описанию в

частотной. Переход от временных (пространственных) координат к частотным необходим во

многих приложениях обработки данных.

Самым распространенным преобразованием является дискретное преобразование Фурье.

При K отсчетов функции:

K -1

S(n) =

s(k) exp(-j 2π kn/K).

(2.)

k 0

Напомним, что дискретизация функции по времени приводит к периодизации ее спектра, а

дискретизация спектра по частоте - к периодизации функции. Для дискретных преобразований

s(kΔt) S(nΔf), и функция, и ее спектр дискретны и периодичны, а числовые массивы их

представления соответствуют заданию на главных периодах Т = KΔt (от 0 до Т или от -Т/2 до

Т/2), и 2fN = NΔf (от -fN до fN), где K, N – количество отсчетов сигнала и его спектра

соответственно, при этом:

Δf = 1/T = 1/(KΔt), Δt = 1/2fN = 1/(NΔf), ΔtΔf = 1/N, N = 2TfN = K.

(3)

Соотношения (1.2.9) являются условиями информационной равноценности динамической и

частотной форм представления дискретных сигналов. Другими словами: для преобразований без

потерь информации число отсчетов функции и ее спектра должны быть одинаковыми.

В принципе, согласно общей теории информации, последнее заключение действительно и

для любых других видов линейных дискретных преобразований.

Модуляция сигналов. Системы регистрации, обработки, интерпретации, хранения и

использования информационных данных становятся все более распределенными, что требует

10

коммуникации данных по высокочастотным каналам связи. Как правило, информационные

сигналы являются низкочастотными и ограниченными по ширине спектра, в отличие от

широкополосных высокочастотных каналов связи, рассчитанных на передачу сигналов от

множества источников одновременно с частотным разделением каналов. Перенос спектра

сигналов из низкочастотной области в выделенную для их передачи область высоких частот

выполняется

операцией

модуляции.

При

модуляции

значения

информационного

(модулирующего) сигнала переносятся на определенный параметр высокочастотного (несущего)

сигнала.

Самые распространенные схемы модуляции для передачи цифровой информации по

широкополосным каналам – это амплитудная (amplitude shift keying – ASK), фазовая (phase shift

keying – PSK) и частотная (frequensy shift keying – FSK) манипуляции. При передаче данных по

цифровым сетям используется также импульсно-кодовая модуляция (pulse code modulation –

PCM).

ОБЛАСТИ ПРИМЕНЕНИЯ ЦИФРОВОЙ ОБРАБОТКИ СИГНАЛОВ.

Нет смысла перечислять и давать оценку возможностей ЦОС в различных областях науки

и техники. С весьма малой вероятностью можно попытаться найти отрасль, где ЦОС еще не

получили широкого распространения. Поэтому коснемся только тех областей, где применение

ЦОС развивается наиболее быстрыми темпами.

Процессоры ЦОС. Обработка данных в реальном времени обычно выполняется на

специальных процессорах (чипах) ЦОС. Они, как правило, имеют:

Встроенные умножители или умножители-накопители, работающие параллельно.

Отдельные шины и области памяти для программ и данных.

Команды организации циклов.

Большие скорости обработки данных и тактовые частоты.

Использование конвейерных методов обработки данных.

Запись, воспроизведение, использование звука.

Цифровое микширование – регулирование и смешивание многоканальных аудиосигналов

от различных источников. Это выполняется аудиоэквалайзерами (наборами цифровых

полосовых фильтров с регулируемыми характеристиками), смесителями и устройствами

создания специальных эффектов (реверберация, динамическое выравнивание и пр.).

Синтезаторы речи представляют собой достаточно сложные устройства генерации

голосовых звуков. Микросхемы синтезаторов вместе с процессорами обычно содержат в ПЗУ

словари слов и фраз в форме кадров (25 мс речи) с внешним управлением интонацией, акцентом

и диалектом, что позволяет на высоком уровне имитировать человеческую речь.

Распознавание речи активно изучается и развивается, особенно для целей речевого ввода

информации в компьютеры. Как правило, в режиме обучения выполняется их настройка на речь

пользователя, в процессе которой система оцифровывает и создает в памяти эталоны слов. В

режиме распознавания речь также оцифровывается и сравнивается с эталонами в памяти.

Системы распознавания речи внедряются и в товары бытового назначения (набор телефонных

номеров, включение/выключение телевизора, и пр.).

11

Аудиосистемы воспроизведения компакт-дисков при плотности записи выше 106 бит на

мм2 обеспечивают очень высокую плотность хранения информации. Аналоговый звуковой

сигнал в стереоканалах дискретизируется с частотой 44.1 кГц и оцифровывается 16-битным

кодом. При записи на диск сигналы модулируются (EFM – преобразование 8-ми разрядного кода

в 14-ти разрядный для надежности), при считывании сигналы демодулируется, исправляются и

маскируются ошибки (по возможности) и выполняется цифро-аналоговое преобразование.

Применение ЦОС в телекоммуникациях.

Цифровая сотовая телефонная сеть – двусторонняя телефонная система с мобильными

телефонами через радиоканалы и связью через базовые радиостанции. Мировым стандартом

цифровой мобильной связи является система GSM. Частотный диапазон связи 890-960 МГц,

частотный интервал канала 200 кГц, скорость передачи информации 270 кбит/с. В мобильной

связи ЦОС используется для кодирования речи, выравнивания сигналов после многолучевого

распространения, измерения силы и качества сигналов, кодирования с исправлением ошибок,

модуляции и демодуляции.

Цифровое телевидение дает потребителям интерактивность, большой выбор, лучшее

качество изображения и звука, доступ в Интернет. ЦОС в цифровом телевидении играет

ключевую роль в обработке сигналов, кодировании, модуляции/демодуляции видео- и

аудиосигналов от точки захвата до момента появления на экране. ЦОС лежит в основе

алгоритмов кодирования MPEG, которые используются для сжатия сигналов перед их передачей

и при декодировании в приемниках.

ЦОС в биомедицине. Основное назначение – усиление сигналов, которые обычно не

отличаются хорошим качеством, и/или извлечение из них информации, представляющей

определенный интерес, на фоне существенного уровня шумов и многочисленных артефактов

(ложных изображений как от внешних, так и от внутренних источников). Так, например, при

снятии электрокардиограммы плода регистрируется электрическая активность сердца ребенка на

поверхности тела матери, где также существует определенная электрическая активность,

особенно во время родов. Применение ЦОС во многих областях медицины позволяет переходить

от чисто качественных показателей к объективным количественным оценкам, как например, в

анестезии к оценке глубины анестетического состояния пациента при операции по электрической

активности мозга. ЦАП и АЦП

Принцип работы ЦАП

12

Цифро-аналоговый преобразователь (ЦАП) — устройство для преобразования цифрового

(обычно двоичного) кода в аналоговый сигнал (ток, напряжение или заряд). Цифро-аналоговые

преобразователи являются интерфейсом между дискретным цифровым миром и аналоговыми

сигналами.

Звуковой ЦАП обычно получает на вход цифровой сигнал в импульсно-кодовой модуляции

(англ. PCM, pulse-code modulation). Задача преобразования различных сжатых форматов в PCM

выполняется соответствующими кодеками.

АЦП.

Когда необходимо разрешение 12, 14 или 16 разрядов и не требуется высокая скорость

преобразования, а определяющими факторами являются невысокая цена и низкое

энергопотребление, то обычно применяют АЦП последовательного приближения. Этот тип АЦП

чаще всего используется в разнообразных измерительных приборах и в системах сбора данных.

В настоящий момент АЦП последовательного приближения позволяют измерять напряжение с

точностью до 16 разрядов с частотой дискретизации от 100К (1х103) до 1М (1х106) отсчетов/сек.

Рис. 3 показывает упрощенную блок-схему АЦП последовательного приближения. В

основе АЦП данного типа лежит специальный регистр последовательного приближения. В

начале цикла преобразования все выходы этого регистра устанавливаются в логический 0, за

исключением первого (старшего) разряда. Это формирует на выходе внутреннего цифроаналогового преобразователя (ЦАП) сигнал, значение которого равно половине входного

диапазона АЦП. А выход компаратора переключается в состояние, определяющее разницу

между сигналом на выходе ЦАП и измеряемым входным напряжением.

Рис. 3. АЦП последовательного приближения

Например, для 8-разрядного АЦП последовательного приближения (рис. 4) выходы

регистра при этом устанавливаются в "10000000". Если входное напряжение меньше половины

входного диапазона АЦП, тогда выход компаратора примет значение логического 0. Это дает

регистру последовательного приближения команду переключить свои выходы в состояние

"01000000", что соответственно приведет к изменению выходного напряжения с ЦАП,

подаваемого на компаратор. Если при этом выход компаратора по-прежнему оставался бы в "0",

то выходы регистра переключились бы в состояние "00100000". Но на этом такте преобразования

выходное напряжение ЦАП меньше, чем входное напряжение (рис. 4), и компаратор

переключается в состояние логической 1. Это предписывает регистру последовательного

приближения сохранить "1" во втором разряде и подать "1" на третий разряд. Описанный

алгоритм работы затем вновь повторяется до последнего разряда. Таким образом, АЦП

13

последовательного приближения требуется один внутренний такт преобразования для каждого

разряда, или N тактов для N-разрядного преобразования.

Рис. 4. Преобразование в АЦП последовательных приближений

Тем не менее, работа АЦП последовательного приближения имеет особенность, связанную

с переходными процессами во внутреннем ЦАП. Теоретически, напряжение на выходе ЦАП для

каждого из N внутренних тактов преобразования должно устанавливаться за одинаковый

промежуток времени. Но на самом деле этот промежуток в первых тактах значительно больше,

чем в последних. Поэтому время преобразования 16-разрядного АЦП последовательного

приближения более, чем в два раза превышает время преобразования 8-разрядного АЦП данного

типа.

Лекция 20. Оконное преобразование Фурье

Оконное преобразование Фурье — это разновидность преобразования Фурье, определяемая

следующим образом:

где

—

некоторая оконная

функция.

преобразования оконная функция используется аналогично:

В

случае дискретного

Существует множество математических формул визуально улучшающих частотный спектр

на разрыве границ окна. Для этого применяются преобразования: прямоугольное (никакое),

треугольное, сужающийся косинус, фрагмент синусоиды, синус в кубе, синус в 4-й степени,

преобразование Парзена, Велша, Гаусса, Хеннинга, Хэмминга, Чебышёва, с пульсациями,

Розенфилда, Блэкмана-Харриса, горизонтальное и с плоской вершиной. Также существует

методика по взаимному перекрытию окон, при этом обычно можно выбрать сколько сэмплов из

предыдущего окна будет усреднено с текущим окном.

В большинстве задач цифровой обработки нет возможности исследовать сигнал на

бесконечном интервале. Нет возможности узнать, какой был сигнал до включения устройства и

14

какой он будет в будущем. Также ограничение интервала исследования может быть

обусловлено нестационарностью исследуемого сигнала. Ограничение интервала анализа

равносильно произведению исходного сигнала на оконную функцию. Таким образом,

результатом оконного преобразования Фурье является не спектр исходного сигнала, а спектр

произведения сигнала и оконной функции. Спектр, полученный при помощи оконного

преобразования Фурье, является оценкой спектра исходного сигнала и принципиально допускает

искажения. Искажения, вносимые применением окон, определяются размером окна и его

формой. Выделяют два основных свойства частотных характеристик окон: ширина главного

лепестка и максимальный уровень боковых лепестков. Применение окон, отличных от

прямоугольного, обусловлено желанием уменьшить влияние боковых лепестков за счет

увеличения ширины главного. При использовании оконного преобразования Фурье невозможно

одновременно обеспечить хорошее разрешение по времени и по частоте. Чем уже окно, тем

выше разрешение по времени и ниже разрешение по частоте.

Разрешение по осям является постоянным. Это нежелательно для ряда задач, в которых

данные по частотам распределены неравномерно. В таких задачах в качестве альтернативы

оконному преобразованию Фурье может использоваться вейвлет-преобразование, временное

разрешение которого увеличивается с частотой (частотное снижается).

Вейвлеты Добеши (англ. Daubechies Wavelet) — семейство ортогональных вейвлетов с

компактным носителем, вычисляемым итерационным путем. Названы в честь математика

из США, первой построившей данное семейство, Ингрид Добеши.

Построение вейвлетов Добеши

Для построения вейвлетов воспользуемся уравнением растяжения и вейвлет-уравнением

Компактность носителя функций

и

может быть достигнута, если будет выбрано конечное

число

таким образом, чтобы была достигнута ортогональность и гладкость вейвлета,

либо чтобы выполнялось условие моментов. Для области Фурье условие ортогональности и

гладкости выглядит следующим образом:

, где

— тригонометрический

полином,

при условии моментов

принимающий вид:

Если положить, что

моментов дает

Для поиска коэффициентов

,для

— полином по

, где

необходимо получить

, то условие нулевых

— полином по

, выделив форму полинома . Из

15

условия ортогональности и условия нулевых моментов следует, что

(1)

Разложив

до порядка

, получим явный вид полинома:

Путем спектрального разложения на множители можно извлечь корни

Искомые коэффициенты вейвлета

порядке.

из

будут являться коэффициентами при

:

в обратном

Также для построения вейвлетов данного типа используется каскадный алгоритм. Он

позволяет поточечно строить масштабирующую функцию φ по известным коэффициентам

.

На каждом шаге алгоритма функция φ уточняется по оси t в 2 раза. Далее при необходимости

применяется сглаживание φ. После этого, зная φ и

, находится функция самого вейвлета ψ.

Виды вейвлетов

Итак, вейвлет-преобразование - преобразование, похожее на преобразование Фурье (или

гораздо больше на оконное преобразование Фурье) с совершенно иной оценочной функцией.

Основное различие лежит в следующем: преобразование Фурье раскладывает сигнал на

составляющие в виде синусов и косинусов, т.е. функций, локализованных в Фурье-пространстве;

напротив, вейвлет-преобразование использует функции, локализованные как в реальном, так и в

в Фурье-пространстве. В общем, вейвлет-преобразование может быть выражено следующим

уравнением:

где * - символ комплексной сопряженности и функция ψ - некоторая функция. Функция

может быть выбрана произвольно, но она должна удовлетворять определённым правилам.

Как видно, вейвлет-преобразование на самом деле является бесконечным множеством

различных преобразований в зависимости от оценочной функции, использованной для его

расчёта.

Это

является

основной

причиной,

почему

термин «вейвлетпреобразование» используется в весьма различных ситуациях и применениях. Также существует

множество типов классификации вариантов вейвлет-преобразования. Здесь мы покажем только

деление. основанное на ортогональности вейвлетов. Можно использовать ортогональные

вейвлеты для разработки дискретного вейвлет-преобразования и неортогональные вейвлеты для

непрерывного. Эти два вида преобразования обладают следующими свойствами:

1.

Дискретное вейвлет-преобразование возвращает вектор данных той же длины, что

и входной. Обычно, даже в этом векторе многие данные почти равны нулю. Это соответствует

16

факту, что он раскладывается на набор вейвлетов (функций), которые ортогональны к их

параллельному переносу и масштабированию. Следовательно, мы раскладываем подобный

сигнал на то же самое или меньшее число коэффициентов вейвлет-спектра, что и количество

точек данных сигнала. Подобный вейвлет-спектр весьма хорош для обработки и сжатия

сигналов, например, поскольку мы не получаем здесь избыточной информации.

2.

Непрерывное вейвлет-преобразование, напротив, возвращает массив на одно

измерение больше входных данных. Для одномерных данных мы получаем изображение

плоскости время-частота. Можно легко проследить изменение частот сигнала в течение

длительности сигнала и сравнивать этот спектр со спектрами других сигналов. Поскольку здесь

используется неортогональный набор вейвлетов, данные высоко коррелированы и обладают

большой избыточностью. Это помогает видеть результат в более близком человеческому

восприятию виде.

Дополнительные подробности о вейвлет-преобразовании доступны на тысячах интернетресурсов о вейвлетах в сети. В библиотеке обработки данных Gwyddion реализованы оба этих

преобразования и использующие вейвлет-преобразование модули доступны в меню Обработка

данных → Интегральные преобразования.

Дискретное вейвлет-преобразование

Дискретное вейвлет-преобразование (DWT) - реализация вейвлет-преобразования с

использованием дискретного набора масштабов и переносов вейвлета, подчиняющихся

некоторым определённым правилам. Другими словами, это преобразование раскладывает сигнал

на взаимно ортогональный набор вейвлетов, что является основным отличием от непрерывного

вейвлет-преобразования (CWT), или его реализации для дискретных временных рядов, иногда

называемой непрерывным вейвлет-преобразованием дискретного времени (DT-CWT).

Вейвлет может быть сконструирован из функции масштаба, которая описывает свойства

его масштабируемости. Ограничение, что функция масштаба должна быть ортогональна к своим

дискретным преобразованиям, подразумевает некоторые математические ограничения на них,

которые везде упоминаются, т.е. уравнение гомотетии

где S - фактор масштаба (обычно выбирается, как 2). Более того, площадь под функцией

должна быть нормализована и функция масштабирования должна быть ортогональна к своим

численным переносам, т.е.

17

После введения некоторых дополнительных условий (поскольку вышеупомянутые

ограничения не приводят к единственному решению) мы можем получить результат всех этих

уравнений, т.е. конечный набор коэффициентов ak которые определяют функцию

масштабирования, а также вейвлет. Вейвлет получается из масштабирующей функции

как N где N - чётное целое. набор вейвлетов затем формирует ортонормированный базис,

который мы используем для разложения сигнала. Следует отметить, что обычно только

несколько коэффициентов ak будут ненулевыми, что упрощает расчёты.

На следующем рисунке показаны некоторые масштабирующие функции и вейвлеты.

Наиболее известным семейством ортонормированных вейвлетов явлется семейство Добеши. Её

вейвлеты обычно обозначаются числом ненулевых коэффициентов ak, таким образом, мы обычно

говорим о вейвлетах Добеши 4, Добеши 6, и т.п. Грубо говоря, с увеличением числа

коэффициентов вейвлета функции становятся более гладкими. См. сравнение вейвлетов Добеши

4 и 20 ниже. Другой из упомянутых вейвлетов - простейший вейвлет Хаара, который использует

прямоугольный импульс как масштабирующую функцию.

Функция масштабирования Хаара и вейвлет (слева) и их частотные составляющие (справа).

Функция масштабирования Добеши 4 и вейвлет (слева) и их частотные составляющие

(справа).

18

Функция масштабирования Добеши 20 и вейвлет (слева) и их частотные составляющие

(справа).

Существует несколько видов реализации алгоритма дискретного вейвлет-преобразования.

Самый старый и наиболее известный – алгоритм Малла (пирамидальный). В этом алгоритме два

фильтра – сглаживающий и несглаживающий составляются из коэффициентов вейвлета и эти

фильтры рекуррентно применяются для получения данных для всех доступных масштабов. Если

используется полный набор данных D = 2N и длина сигнала равна L, сначала рассчитываются

данные D/2 для масштаба L/2N - 1, затем данные (D/2)/2 для масштаба L/2N - 2, … пока в конце не

получится 2 элемента данных для масштаба L/2. результатом работы этого алгоритма будет

массив той же длины, что и входной, где данные обычно сортируются от наиболее крупных

масштабов к наиболее мелким.

В Gwyddion для расчёта дискретного вейвлет-преобразования используется пирамидальный

алгоритм. Дискретное вейвлет-преобразование в двумерном пространстве доступно в модуле

DWT.

Дискретное вейвлет-преобразование может использоваться для простого и быстрого

удаления шума с зашумлённого сигнала. Если мы возьмём только ограниченное число наиболее

высоких коэффициентов спектра дискретного вейвлет-преобразования, и проведём обратное

вейвлет-преобразование (с тем же базисом) мы можем получить сигнал более или менее

очищенный от шума. Есть несколько способов как выбрать коэффициенты, которые нужно

сохранить. В Gwyddion реализованы универсальный порог, адаптивный по масштабу порог и

адаптивный по масштабу и пространству порог. Для определения порога в этих методах мы

сперва определяем оценку дисперсии шума, заданную

где Yij соответствует всем коэффициентам наиболее высокого поддиапазона масштаба

разложения (где, как предполагается, должна присутствовать большая часть шума). Или же

дисперсия шума может быть получена независимым путём, например, как дисперсия сигнала

АСМ когда сканирование не идёт. Для наиболее высокого поддиапазона частот (универсальный

порог) или для каждого поддиапазона (для адаптивного по масштабу порога) или для окружения

19

каждого пикселя в поддиапазоне (для адаптивного по масштабу и пространству порога)

дисперсия рассчитывается как

Значение порога считается в конечном виде как

где

Когда порог для заданного масштаба известен, мы можем удалить все коэффициенты

меньше значения порога (жесткий порог) или мы можем уменьшит абсолютное значение этих

коэффициентов на значение порога (мягкий порог).

Непрерывное вейвлет-преобразование

Непрерывное вейвлет-преобразование (CWT) - реализация вейвлет-преобразования с

использованием произвольных масштабов и практически произвольных вейвлетов.

Используемые вейвлеты не ортогональны и данные, полученные в ходе этого преобразования

высоко коррелированы. Для дискретных временных последовательностей также можно

использовать это преобразование, с ограничением что наименьшие переносы вейвлета должны

быть равны дискретизации данных. Это иногда называется непрерывным вейвлетпреобразованием дискретного времени (DT-CWT) и это наиболее часто используемый метод

расчёта CWT в реальных применениях.

В принципе непрерывное вейвлет-преобразование работает используя напрямую

определение вейвлет-преобразования, т.е. мы рассчитываем свёртку сигнала с

масштабированным вейвлетом. Для каждого масштаба мы получаем этим способом набор той же

длины N, что и входной сигнал. Используя M произвольно выбранных масштабов мы получаем

поле N×M, которое напрямую представляет плоскость время-частота. Алгоритм, используемый

для этого расчёта может быть основан на прямой свёртке или на свёртке посредством умножения

в Фурье-пространстве (это иногда называется быстрым вейвлет-преобразованием).

Выбор вейвлета для использования в разложении на время-частоту является наиболее

важной вещью. Этим выбором мы можем влиять на разрешение результата по времени и по

частоте. Мы не можем изменить этим путём основные характеристики вейвлет-преобразования

(низкие частоты имеют хорошее разрешение по частотам и плохое по времени; высокие имеют

плохое разрешение по частотам и хорошее по времени), но мы можем несколько увеличить

общее разрешение по частотам или по времени. Это напрямую пропорционально ширине

используемого вейвлета в реальном и Фурье-пространстве. если мы используем вейвлет Морле,

20

например (реальная часть – затухающая функция косинуса), мы можем ожидать высокого

разрешения по частотам, поскольку такой вейвлет очень хорошо локализован по частоте.

Лекция 21. Преобразование случайных сигналов в КПС.

Лекция 21.1 Случайные величины и процессы

1.Вероятность случайного события есть численная мера степени объективной

возможности этого события и связана с опытом, практическим понятием частоты события, Тогда

вероятность

некоторого события

лежит в диапазоне

2. Случайные величины

Событие является качественной характеристикой опыта. Для количественной

характеристики опыта вводится понятие случайной величины, которая в результате опыта может

принять то или иное значение, причем неизвестно заранее, какое именно. Случайные величины и т.п., а возможные значения и т.п.

Функция распределения:

вероятность события

, т.е. вероятность того, что

случайная величина

примет значение, меньшее чем . Интегральный закон распределения

Рассмотрим основные свойства функции распределения.

1.

2.

.

при

имеем

3.

.

4.

.Функция

.

распределения

или

непрерывна

слева,т.е.

.

Плотность распределения вероятности: вероятность попадания случайной величины

на полуинтервал

длинной

равна приращению функции распределения:

называется плотностью распределения вероятностей (короче- плотностью вероятности).

основные свойства плотности распределения вероятностей:

1. В

силу

монотонного

неубывания

и

21

2. Вероятность

попадания

случайной

величины

на

интервал

.

3. Функция распределения -

Размерность плотности распределения вероятностей

величины .

обратна размерности случайной

2.1. Система случайных величин

Примером такой системы из двух случайных величин являются яркости двух источников

фона,

расположенных

в

разных

Двумерная функция распределения

двух неравенств

и

точках

пространства

.

, т.е. вероятность совместного выполнения

Свойства двумерной функции распределения выводятся как обобщение, рассмотренных

выше

свойств

одномерной

функции

распределения.

Плотность распределения вероятностей системы двух случайных величин представляет собой

вторую смешанную частную производную двумерной функции распределения

что

Свойства

двумерной

одномерного

1. Вероятность попадания

прямоугольника площадью

плотности

двумерной

:

вероятности

случайной

,так

аналогичны

величины

свойствам

распределения

.

внутрь элементарного

.

2. Вероятность попадания случайной точки

в произвольную область

:

22

3. Если закон распределения величины

величина

,то:

Для

4.

не зависит от того, какое значение приняла

независимых

непрерывных

случайных

величин:

2.2. Числовые характеристики случайных величин

Математическим ожиданием

называется:

и

его

называют

просто

Основные свойства математического ожидания.

средним

значением.

Математическое ожидание константы:

1.

2. Свойство линейности:

3. Для независимых величин:

4. Математическое ожидание центрированной случайной величины

равно

нулю:

Начальный момент

-го порядка:

При этом первые начальные моменты:

представляют

собой

математические

ожидания

величин

и

и

определяют

координаты

средней точки на плоскости, вокруг которой происходит рассеивание

точки со

случайными

Переход к центрированной случайной величине

координатами

.

равносилен переносу начала

23

координат в среднюю точку, координата которой равна математическому ожиданию.

Центральным моментом -го порядка является:

Второй центральный носит название дисперсии:

Основные свойства:

1.

Дисперсия константы:

2.

3.

4.

Дисперсия имеет размерность квадрата случайной величины. Она называется средним

квадратическим отклонением случайной величины

и равна корню квадратному из дисперсии:

2.3. Центральные моменты системы двух случайных величин

Центральным

называется:

моментом

порядка

двумерной

случайной

величины

На практике широко применяются вторые центральные моменты системы. Два из них

представляют

собой

дисперсии

случайных

величин

и

:

Смешанный центральный момент

24

носит специальное название корреляционного момента (иначе – «момента связи») случайных

величин

.

Безразмерная числовая нормированная характеристика

Коэффициент корреляции характеризует наличие некоторой вероятностной зависимости

между величинами.

2.4. Случайные функции

Наглядное представление о случайной функции можно получить из самых различных

областей физики и техники. Осциллограмма напряжения шумов на выходе ПИ, распределение

яркости фона в пространстве, изменение мощности или длины волны ОКГ в процессе генерации,

перемещение броуновской частицы - все это примеры случайных функций.

Основные определения. Случайная функция -это семейство случайных величин, зависящих от

параметра ,

пробегающего

некоторое

множество

значений .

В оптике часто аргумент случайной функции является пространственной переменной; такую

функцию

называют случайным

полем.

Примерами случайных полей (случайных функций нескольким переменных - пространственных

координат и времени) могут служить:

распределение

яркости

фона

;яркость

диффузного рассеивателя

высота

волн

равномерно

освещенного

;

на

поверхности

моря

Запись наблюдаемой величины, т.е. конкретный вид, принимаемый случайной

функцией

обозначается

называется реализацией(траекторией)

случайной

функции

н

. Каждая реализация - это обычная (неслучайная) функция, так что в

результате опыта случайная функция

превращается в обычную функцию

.

Случайная функция как расширение понятия системы случайных величин

Случайная величина

полностью задана, если известна ее плотность

распределения вероятностей

,где

вероятности

ординат

случайной

Соответствующие случайные величины

двумерной плотностью вероятности

для

которых

взяты

Случайная функция задана, если

за чертой обозначает, что речь идет о плотности

функции

в

момент

времени .

могут быть полностью охарактеризованы

,где и

указывают моменты времени,

ординаты

случайной

функции.

ее конечно-мерная, плотность распределения

25

вероятностей

известна для любого числа произвольно

выбранных

значений

из

области

изменения

аргумента .

Рассмотренный способ определения случайной функции не всегда удобен вследствие своей

громоздкости. Вместо самих многомерных законов распределения на практике ограничиваются

заданием соответствующих числовых параметров этих законов, подобно тому как в теории

случайных величин часто вместо закона распределения этих величин указывают

соответствующим образом выбранные параметры этих законов.

2.4.2. Моменты случайных функций. Корреляционная теория

Начальный момент первого порядка

является математическим ожиданием ординаты случайной функции в произвольный

момент времени.

Дисперсией случайной

функции

называется

неслучайная

функция

,

- среднее

квадратическое

отклонение случайной

функции.

Для описания внутренней структуры случайного процесса служит второй смешанный

центральный момент (корреляционный момент)

Эта характеристика называется корреляционной (иначе автокорреляционной) функцией и

выражает степень зависимости между ординатами случайной функции.

Нормированная корреляционная функция

Для определения рассмотренных моментов первого и второго порядков требуется знание

только одномерного и двумерного законов распределения

2.4.3. Стационарные случайные функции

Стационарность - независимость свойств случайной функции от начала

26

2.4.4. Стационарные процессы

Все вероятностные характеристики стационарного случайного процесса не должны

меняться

при

изменении

начала

отсчета

времени.

так

что

где

,

- любое число. Тогда для математического ожидания, дисперсии и корреляционной

функции стационарного процесса

получим

Нормальные, или гауссовские, случайные

вероятностей, например, в двумерном случае

процессы.

Плотность

распределения

Для стационарного случайного процесса свойства корреляционной функции приобретают

более простой вид вследствие того, что она является функцией одного аргумента

.

характеризует среднюю мощность переменной составляющей,

мощность постоянной составляющей, а

,т.е.

средняя мощность случайного процесса.

функция четная.

Время кореляции:

2.4.5. Однородные поля

В

общем

случае

случайная

функция

,

удовлетворяющая

условию

27

(где

- любое число), называется однородной по аргументу

.

Еще более частным видом случайной функции двух переменных является однородное

изотропное случайное поле, для которого корреляционная функция

расстояния

и

не

направления вектора:

зависит только от

зависит

от

2.4.6. Эргодическое свойство стационарной случайной функции

Чтобы определить основные характеристики стационарной случайной функции, нужно

располагать известным числом реализаций, т.е. иметь ансамбль систем. Однако обычно на

практике имеется одна установка и экспериментатор за данный промежуток времени

может получить лишь одну реализацию. Оказывается, что эргодичность случайной функции

позволяет получать все статистические характеристики из одной достаточно длинной

реализации.

Случайная функции называется эргодической. если любая ее вероятностная характеристика,

полученная усреднением по множеству возможных реализаций с вероятностью сколь угодно

близкой к единице, равна среднему, полученному из одной реализации при достаточно большом

изменении аргумента. В случае эргодического стационарного процесса

математическое

ожидание, дисперсия и корреляционная функция могут быть вычислены по формулам:

Для эргодического однородного изотропного случайного поля имеем соответственно

28

Необходимым условием эргодичности случайных процессов является их стационарность

(однородность).

Случайные процессы, наблюдаемые в стационарно и устойчиво работающих системах,

обычно имеют конечное время корреляции .

Спектральная плотность стационарной случайной функции

Стационарные случайные функции вследствие неизменности их вероятностных

характеристик

во

времени

имеют

квазипериодический

характер.

Спектральной

плотностью случайного процесса называется прямое преобразование Фурье от корреляционной

функции

(теорема Хинчина-Винера):

∞

̃𝑥 (𝑣𝜏 ) = ∫ 𝐾𝑥 (𝜏) exp(−2𝜋𝑗𝑣𝑡 ) 𝑑𝑡

𝐾

−∞

Справедливо и обратное преобразование Фурье

Основные свойства спектральной плотности

1.

является действительной и четной функцией как фурье-образ действительной и

четной функции.

2.

является неотрицательной функцией частоты, так как имеет место следующее

неравенство:

.

29

Сушествование конечной дисперсии требует, чтобы

настолько быстро,

что^

Спектральная плотность

и корреляционная

свойствами, характерными для пары преобразований Фурье.

функция Kx(τ) обладают

всеми

Случайные функции часто реализуются в технике в виде напряжения или электрического

тока. При этом моменты второго порядка имеют энергетический смысл. Тогда

выражение

пропорционально энергии внутри диапазона частот

, так как энергия

электрического тока пропорциональна квадрату амплитуды соответствующей гармоники. В

случае однородного случайного поля двух переменных

функции

имеет

спектр корреляционной

вид:

Обратное преобразование Фурье дает спектральное разложение корреляционной функции

Таким образом, и для однородного случайного поля задание корреляционной функции

эквивалентно заданию спектральной плотности и, наоборот, спектральная плотность случайного

поля однозначно характеризует корреляционную функцию.

Белый шум

Рассмотрим стационарный случайный процесс

, функция корреляции которого имеет

вид

Из

следует, что любые две ординаты

и

в сколь угодно близкие моменты

времени некоррелированы. Про такой процесс говорят, что он дельта-коррелирован.

Спектральная плотность дельта-коррелированного процесса

Случайный процесс, спектральная плотность которого постоянна на всех частотах,

называется белым шумом. Так как дисперсия становится бесконечно большой

30

то в этом смысле понятно белого шума является математической абстракцией. Однако понятием

белого шума широко пользуются в технике, применяя его в тех случаях, когда энергетическая

ширина спектра случайного процесса много больше, чем полоса пропускания системы, на входе

которой он действует. Рассмотрим приближенную замену реального шума (процесса) на белый

шум

. Пусть на систему с постоянной времени τc воздействует реальный шум

функцией

спектром

корреляции

,которая характеризуется достаточно широким

и, следовательно, малым, но конечным временем корреляции

значение спектральной плотности

с

. За

"эквивалентного" белого шума берется значение

Примером шума, который в очень многих случаях можно считать дельта-коррелированным,

является тепловой шум ПИ, обусловленный тепловым движением микрозарядов.

Лекция 21.2 Преобразование случайных сигналов.

Постановка задачи для КПС, как линейной инвариантной системы

Рис. 1

Пусть на входе линейной инвариантной системы (рис. 1) задан сигнал в виде однородной

случайной функции

функцией

, которая характеризуется корреляционной

или спектральной плотностью

.

Сигнал на выходе линейной системы также будет случайным, т.е. будет описываться

случайной функцией

. Вычислим математическое ожидание

, корреляционную функцию

и спектральную плотность

корреляционной функции на выходе линейной системы.

1. Корреляционный метод расчёта

31

Если известен временной или пространственный импульсный отклик (функция рассеяния)

линейной системы

, то сигнал на входе связан с сигналом на выходе интегралом свёртки

Тогда для математического ожидания получим

Корреляционная функция на выходе линейной системы имеет вид

Меняя местами операции интегрирования и математического ожидания, с учётом

однородности (стационарности ) входного сигнала найдём

где

Так как

корреляционная

.

выражается через однородную

функция

, то она тоже однородна. Иначе говоря,

зависит

только

от

разности

аргументов

, так что

32

Таким образом, в силу однородности

выражение (4.3) имеет вид

В результате, если на вход линейной инвариантной системы поступает однородный

(стационарный) случайный сигнал, то на выходе системы сигнал оказывается однородным

(стационарным).

В частности, дисперсия сигнала на выходе системы

так что для её определения необходимо знать лишь корреляционную функцию на входе.

Соответствующие зависимости для стационарного случайного процесса

имеют вид

1.2. Частотный метод расчета

Найдем связь между спектральной плотностью стационарного случайного сигнала на входе и

выходе линейной инвариантной системы. Имеем:

33

Вводя новую переменную

, получим:

или

Если

-

действительная

функция

оптической системы), то

(например

функция

рассеяния

некогерентной

,так что

В частности, для дисперсии имеем

Для случайного однородного поля W(x,y) соответствующие зависимости имеют вид

Отношение сигнал/помеха (С/П) в КПС

34

Понятие отношения

широко используют при выделении сигнала из шумов, т.е. речь

идёт о возможности обнаружения или изменения сигнала. Полученные ранее зависимости,

описывающие многомерные преобразования детерминированных и случайных сигналов в КПС,

позволяют определить ОСП на выходе ЭТ. При этом под помехой на выходе понимают смесь

внутреннего шума с внешней (от фоновых излучений) помехой.

Рассмотрим методику определения сигнала и помехи на выходе ЭТ, структурная схема

которой приведена на рис. 2.

Рис. 2. ИС – источник сигнала, СП – слой пространства, ПФ – пространственный фильтр, СУ –

скакнирующее устройство, ДИ – детектор излучения, ЭТ – электронный тракт.

Под ОСП в зависимости от специфики задачи принято понимать:

1.

отношение квадрата амплитуды сигнала к дисперсии помехи;

2.

отношение квадрата пикового значения сигнала к дисперсии результирующей помехи;

3.

отношение амплитуды сигнала к среднеквадратическому значению помехи;

4.

отношение мощности сигнала к мощности случайной помехи;

5.

отношение энергии сигнала к энергии случайной помехи.

Указанные ОСП связаны со статистическими характеристиками обнаружения.

В предметной плоскости на ПФ расстоянии l от системы расположен излучающий объект Обт

с энергетической яркостью

, и во входной зрачок ПФ попадает поток излучения от

объекта и случайного фона. Далее суммарное поле освещённости преобразуется СУ и ДИ во

временной электрический сигнал, который затем обрабатывается в ЭТ. Считаем, что поле

излучения случайного фона является однородным и описывается пространственным спектром

или корреляционной функцией

, приведёнными к плоскости анализа.

Пусть ЧВС сигнала от излучающего объекта на выходе ЭТ описывается функцией

,а

спектр мощности фоновой помехи

. Кроме этого, на выходе ЭТ будет присутствовать

помеха, обусловленная шумами ДИ и ЭТ, спектр мощности которой описывается зависимостью

.

35

Обычно счтают, что помеха от внешнего фона и внутренние шумы некоррелированы между

собой, поэтому при расчёте их спектральные плотности можно складывать. Спектр мощности

результирующей помехи на выходе ЭТ при апериодическом сканировании определяется

формулой

Рассмотрим функциональную схему ЭПС обнаружения, изображенную на рис. 1.

Рис. 1.Функциональная схема обнаружения с предварительной фильтрацией сигнала: СПОсистема первичной обработки сигнала; ФЛ-бесшумный линейный ЧВФ; ПУ-пороговое

устройство.

Аддитивная смесь полезного сигнала и фоновой помехи, приходящая на вход системы

первичной обработки и (СПО), преобразуется этой системой в некоторую одномерную

реализацию

, являющуюся функцией времени и представляющую собой электрический

сигнал, снимаемый с ДИ. В силу линейности СПО реализация

(рис.1) состоит из суммы

полезного сигнала

и помехи

, которая учитывает как фоновую помеху, так и

собственный шум ПИ. Вид реализации также изображен на рис. 1, где штриховой кривой показан

полезный сигнал, пиковое значение которого соответствует времени . Поскольку момент

появления цели в плоскости неизвестен, то время

Реализация

является случайной величиной.

поступает на вход нешумящего линейного ЧВФ, имеющего ПФ

выходе которого формируется реализация

, на

. ПУ выдает решение по

методу однократного отсчета, непрерывно сравнивая мгновенное значение реализации

с

порогом, рассчитанным в соответствии с одним из критериев качества. Надо только установить

значения необходимых для расчета параметров полезного сигнала и помехи на входе ПУ с учетом

характеристик ЧВФ. Обозначив ЧВС полезного сигнала и энергетический ЧВС, помехи на входе

ЧВФ через

и

, а аналогичные ЧВС, корреляционную функцию и дисперсию

36

помехи

на

выходе

ЧВФ

–

через

,

Сигнал запаздывает по отношению к началу реализации на время

входе ЧВФ

,

и

.

. Поэтому ЧВС сигнала на

,

где

- ЧВС полезного сигнала для которого за начало отсчета времени принято

ЧВС на выходе получим

Для

Для полезного сигнала, корреляционной функции и дисперсии помехи на выходе ЧВФ имеем

Лекция 22. Частотно-временной спектр потока излучения на выходе сканирующего

устройства (СУ)

Если СУ непрерывно движется по закону

на выходе СУ будет функцией времени

и

, то поток излучения

.

(0)

В общем случае освещённость в изображении объекта также может изменяться во времени,

т.е.

. Однако в подавляющем большинстве практических случаев время

анализа изображения достаточно мало, поэтому изменением освещенности в течение времени

37

анализа можно пренебречь. В дальнейшем будем считать, что распределение освещённости в

изображении объекта от времени не зависит.

Зависимости

и

в (0) описывает закон анализа изображения.

Выражение (0) позволяет в общем виде найти поток излучения на выходе СУ при его

произвольном законе движения. Если СУ движется поступательно, то

, так что

.

При вращательном движении СУ

(1)

, тогда

,

(2)

Откуда, переходя к полярным координатам

.

Поток излучения на выходе СУ как функция смещения

и поворота

определяется зависимостью (3.4). Если СУ движется, то (3.4) принимает следующий вид:

Рассмотрим методику определения частотно-временного спектра (ЧВС) потока излучения

на выходе СУ для поступательного и вращательного движения.

Поступательное движение СУ

В случае поступательного движения СУ (

) центр СУ может двигаться по

прямолинейной, круговой, циклоидальной, эллиптической, спиральной и т.д. траектории.

1. Поступательное движение вдоль прямолинейной траектории

Если СУ движется с постоянной скоростью

. Подставляя

вдоль некоторой прямой линии, то

и

.

(3)

38

Частотно-временной спектр (ЧВС) потока излучения на выходе СУ имеет вид

.

(4)

-функции

),

(+)

получим

(*)

2. Линейное сканирование СУ вдоль оси Оx

При сканировании вдоль оси

со скоростью

(рис.3.8).

-функции

39

.

(5)

.

Таким образом, для определения ЧВС

вдоль оси

1)

при линейном сканировании изображения

необходимо знать:

ПЧС объекта;

2) Передаточная функция ПФ;

3)

ППФ СУ.

Кроме частотного метода определения ЧВС потока излучения на выходе СУ может

использоваться так называемый получастотный метод. Этот метод удобен тогда, когда известна

не передаточная функция оптической системы, а ее функция рассеяния.

Пусть СУ движется с постоянной скоростью

и

вдоль оси

поток

на

. В этом случае

выходе

СУ

равен

. Тогда ЧВС потока излучения имеет

вид

.

Переходя от переменной t к хм по формуле

, получим

(6)

Введя обозначения

40

(6) можно представить в виде

,

где

, так как

– действительная функция.

В случае пространственно-инвариантной оптической системы освещенность изображения

пропорциональна свертке распределения яркости предмета с нормированной некогерентной

функцией рассеяния:

.

ЧВС освещенности

Проведя замену переменной

(7)

с учетом (7) принимает вид

и вводя обозначения

найдем

.

(8)

льное выражение для временного спектра

монохроматического потока излучения на выходе СУ

41

Лекция 23. Обнаружение и распознавание сигналов.

Задачи обнаружения, распознавания и противодействия.

5.2. Вероятностные характеристики обнаружения

Априорные и апостериорные вероятности обнаружения

Задачей любой системы в режиме обнаружения является выдача решений о наличии или

отсутствии объекта поиска в поле анализа системы. Источником сигналов, используемых для

принятия решения, служит яркостное поле в пространстве предметов. В общем случае поле

имеет полихроматический спектр излучения и случайное поле

времени.

, зависящее от

За счёт сканирования (в сканирующих системах) или с помощью СУ (в следящих системах)

излучение элементов предметного пространства, находящихся в поле зрения (поле обзора)

системы, преобразуется в одномерную реализацию случайного процесса. Пусть s(t) – реализация

42

случайного сигнала

= = c(t) + Псл(t)= {s(t) = c(t) + П(t)}. Такая реализация s(t),

изображенная на рис. 5.1, представляет собой в простейшем случае некоторую сумму полезного

сигнала c(t) и реализации фоновой помехи П(t), так что

s(t) = c(t) + П(t).

(5.1)

В общем случае реализация s(t) представляет собой некоторую комбинацию полезного

сигнала с фоновой помехой (если объект поиска находится в пределах поля зрения Системах),

либо является результатом действия одной фоновой помехи (если объекта в поле зрения нет). В

обоих случаях она служит единственным «сырьем» для принятия требуемого решения и поэтому

представляет исключительный интерес.

В дальнейшем обозначим вероятность наличия полезного сигнала c(t) в реализации s(t)

через

, а вероятность его отсутствия

. Эти вероятности называют

апостериорными условными вероятностями наличия и отсутствия полезного сигнала в

реализации. Апостериорными вероятности называют потому, что их можно определить только

после опыта, т.е. после получения и анализа реализации s(t). Условными, вероятности называют

потому, что они соответствуют условию получения конкретной реализации s(t). Если вид

реализации изменится, то изменятся и значения

и

. С нахождения этих

43

апостериорных вероятностей обнаружения

обнаружения

и

начинается решение задачи

Формулы для определения вероятностей

и

можно найти, если

воспользоваться известным выражением для вероятности совместного появления двух событий А

иВ

,

(5.2)

где

и

– вероятности появления одного события А или В;

и

– условные вероятности появления события В или А при условии, что второе событие (А или В)

уже имело место. Если в нашем случае считать, что событие

реализации

, а событие

заключается в получении

в наличии полезного сигнала c(t), то

,

откуда

(5.2 )

.

Аналогично при

(если считать, что событие

сигнала c(t)) имеем

(5.3)

заключается в отсутствии

,

так что

(5.2

.

)

(5.4)

Величины

и

определяют полные априорные вероятности наличия и

отсутствия полезного сигнала, т.е. априорные вероятности наличия или отсутствия объекта в

поле зрения Системах, а величина

s.

– полную априорную вероятность получения реализации

В свою очередь

- апостериорная условная вероятность появления конкретной