3.7.2 Applocker и ее сравнение с SRP (политик ограниченного

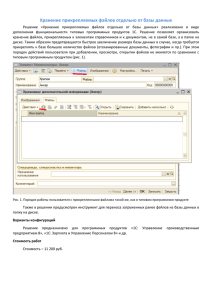

advertisement

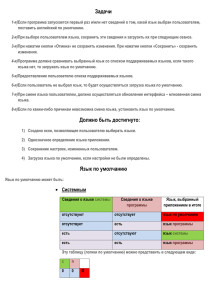

3.7.2 Applocker и ее сравнение с SRP (политик ограниченного использования программ) AppLocker — это новая функция в Windows Server 2008 R2 и Windows 7, расширяющая возможности функции политик ограниченного использования программ. Функция политик ограниченного использования программ (Software Restriction Policies - SRP) была первоначально разработана в Windows XP и Windows Server 2003. С вводом контроля учетных записей пользователей (UAC) и выделения учетных записей обычного пользователя в Windows Vista права администратора стали требоваться для меньшего числа приложений. В Windows 7 функция SRP была заменена (дополнена) средством AppLocker, которое, по сути, представляет собой измененную и доработанную версию SRP. Сравнение политик SRP и Applocker Функция SRP AppLocker Область действия правил Все пользователи (для каждого объекта групповой политики) Конкретный пользователь или группа (для каждого правила) Замечание: неявно такая возможность имеется и при использовании политик ограниченного использования программ при использовании фильтров WMI (Windows Management Instrumentation) для объектов GPO, в которых определяются данные политики) Поддерживаемые условия для правил Хэш файла, путь, сертификат, путь реестра и зона Интернета Хэш файла, путь и издатель (условие "Издатель", является расширенной версией условия "Сертификаты") Поддерживаемые типы правил Определяются уровнями безопасности: 1) Запрещено. 2) Обычный пользователь. 3) Не ограничено. Действие правила по умолчанию Разрешение и запрет Запрет Режим только аудита (в этом режиме ведется лог приложений, запуск которых обрабатываются правилами, однако на самом деле правила не применяются, т.е. срабатывание, например, запрещающего правила приводит не к блокировке программы, а только к появлению соответствующей записи в журнале) Нет Да Мастер автоматического создания правил Нет Да Импорт и экспорт политик (созданных правил) Нет Да Коллекция (типы) правил для разных типов файлов, которые не зависят друг от друга Нет Да Поддержка новой командной строки (Windows Power Shell) Нет Да Настройка сообщений об ошибках Нет Да 1) Разрешение 2) Запрет Для доступа к настройкам AppLocker необходимо одно из двух - запустить secpol.msc (локальная политика безопасности) или перейти в раздел "Администрирование" (Administrative Tools) панели управления, выбрать пункт "Локальная политика безопасности" (Local Security Policy), после чего раскрыть список "Политики управления приложениями" (Application Control Policies). - запустить gpedit.msc (редактор локальной групповой политики) и выбрать «Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\ Политики управления приложениями\ Applocker» (рисунок ниже). становится достпной справа в окне, если щелкнуть левой кнопкой мыши по Applocker Одна из особенностей AppLocker состоит в том, что по умолчанию все правила сразу применяются (а хотелось бы вначале их проверить) и имеется возможность по неопытности заблокировать работу Windows. Поэтому рекомендуется перед созданием правил (и фактически их применением) перейти в окно их настройки, щелкнув по ссылке "Настроить применение правил" (Configure Rule Enforcement), и для каждого типа правил (их три - 1) исполняемые файлы, 2) установщик Windows и 3) сценарии) выбрать вариант применения "Только аудит" (Audit Only). В этом случае правила с любыми настройками не смогут блокировать работу приложений или системы в целом, однако при помощи журнала событий администратор (аудитор) сможет просмотреть, как они применяются по отношению к файлам или приложениям. Если окажется, что правила блокируют приложения, к которым доступ должен быть разрешен, или, наоборот, не действуют на программы, к которым нужно ограничить доступ, правила можно будет отредактировать. Замечание 1: Один из примеров необходимости быть внимательным при задании правил. Известно, что действие "Запрет" правила имеет приоритет над действием «Разрешить». Однако AppLocker содержит функцию, позволяющую устанавливать исключения для действия общего правила "Запрет". Эти исключения позволяют задавать файлы или папки, на которые не действует общий запрет. При этом, можно создать, например, вполне логичное правило, разрешающее членам группы "Все" запускать любое приложение в папке Windows, кроме regedit.exe. Чтобы разрешить запускать файл regedit.exe другим пользователям, например, членам группы службы технической поддержки (не администраторам), нужно создать другое правило. Однако, если для конкретного файла regedit.exe существует явно заданное действие "Запрет", никакое другое правило, предоставляющее членам группы службы технической поддержки доступ к файлу regedit.exe, не отменит это действие. Замечание 2: альтернативой режима аудита в политиках ограниченного использования программ является режим расширенного ведения журнала, который активируется при создании параметра реестра с именем «LogFileName» в ветви «HKLM\SOFTWARE\Policies\Microsoft\ Windows\Safer\CodeIdentifiers» на рабочей станции, где предполагается развернуть замкнутую программную среду. Значение «LogFileName» должно содержать путь, по которому будет создан журнал. В результате в этот журнал будет заноситься информация обо всех запускаемых процессах (информация о родительском процессе и о дочернем) и информация о срабатывающих в отношении данных процессов правил политики ограниченного использования программ. Также каждое срабатывание политики приводит к регистрации соответствующего события с кодами 865-868 в журнале безопасности на рабочей станции (865 - уровень безопасности по умолчанию, 866 - правило для пути, 867 - правило для сертификата, 868 - правило для зоны Интернета или правило для хеша). Еще одна из особенностей Applocker, которая может помочь администраторам - импорт и экспорт правил. Благодаря этому стало возможным создание, отладка и тестирование правил на специально выделенном (тестовом) компьютере с последующим экспортом и импортом отлаженных правил уже в рабочую среду. Для применения правил, созданных при помощи AppLocker, необходимо, чтобы на компьютерах была запущена служба "Удостоверение приложения" (Application Identity AppIDSvc). По умолчанию она может быть отключена. Для ее запуска откройте раздел "Администрирование" панели управления и выберите пункт "Службы", после чего найдите службу в списке, щелкните по ее названию правой кнопкой мыши и выберите команду "Запустить". В свойствах службы можно настроить ее автоматический запуск. По умолчанию в AppLocker используется три типа (коллекции) правил, которые настраиваются и используются независимо друг от друга (см. рис. на предыдущей странице): 1) исполняемые файлы (EXE и COM) - пункт «Исполняемые правила», 2) установщик Windows (MSI и MSP) - пункт «Правила установщика Windows» 3) сценарии (BAT, CMD, VBS и JS) - пункт «правила сценариев», однако при необходимости можно также включить правила для файлов библиотек DLL (сюда входят и файлы с расширением OCX). Для этого нужно установить флажок "Включить коллекцию правил DLL" (Enable the DLL rule collection) на вкладке "Дополнительно" (Advanced) окна "Свойства: AppLocker" (AppLocker: Properties). откроется справа, если щелкнуть правой кнопкой мыши по Applcker и в выпадающем меню выбрать «Свойства» Стоит, однако, иметь в виду следующее: 1) использование таких правил может существенно повлиять на производительность системы (в окне имеется об этом предупреждение). Это связано с тем, что каждое приложение, как правило, использует (загружают) во время работы несколько дополнительных библиотек, поэтому на их (библиотек) проверку и соответствие правилам уходит гораздо больше времени, чем на проверку только приложений; 2) при включении правил DLL их необходимо создавать для каждой библиотеки, которая используется всеми разрешенными программами. Для создания нового правила раскройте список AppLocker слева в окне "Локальная политика безопасности", щелкните правой кнопкой мыши по нужному типу правила )одному из трех) и выберите команду "Создать новое правило". Будет запущен мастер, на первом этапе работы которого нужно будет определиться с тем, будет ли это правило разрешать или запрещать определенные действия, а также, на какие категории пользователей оно будет распространяться (всех или только избранных - кнопка Выбрать). Затем нужно будет выбрать тип основного условия: "Издатель" (Publisher), "Путь" (Path) и "Хэшируемый файл" (File Hash). Заметим, что, несмотря на то, что типы условий похожи на те, которые использовались в политиках ограниченного использования программ в предыдущих версиях Windows, работа с ними организована по-другому. Наиболее интересным является условие "Издатель", прототипом которого в SRP было условие "Сертификаты" (Certificate). Это условие дает возможность разрешить запуск приложений, для которых имеется цифровая подпись издателя. При создании правил с таким условием учитывается не только название производителя, как это было в Windows XP, но и другая информация, такая как название продукта, имя файла, номер версии. Условие будет распространяться не просто на Издателя, а в точности на указанный номер версии приложения или на все версии, номер которых выше или ниже заданного. Благодаря этому, можно гибко настроить правило, которое будет разрешать установку новых версий приложений, но при этом запрещать установку старых релизов, которые могут быть несовершенны с точки зрения безопасности. Для использования условия "Издатель" нужно указать путь к файлу приложения, который содержит цифровую подпись. Установив флажок "Пользовательские значения", можно вручную отредактировать значения всех полей. Условие "Путь" позволяет определить приложения, которые разрешено запускать и устанавливать пользователю, на основе их расположения в файловой системе локального компьютера, в сети или на сменных носителях. Создавая такое условие, можно использовать подстановочные знаки и переменные окружения. Например, чтобы указать путь на CD/DVDдиске, нужно использовать переменную %REMOVABLE%, а для указания пути на USBнакопителе - %HOT%. Условие "Путь" необходимо использовать очень осторожно, так как при недостаточной продуманности оно может стать причиной того, что пользователи смогут с его помощью обходить некоторые запреты. Например, если создать разрешающее условие такого типа и включить в него расположение папки, в которую пользователь может выполнять запись, то пользователь сможет скопировать в такую папку запрещенный для запуска файл из другого расположения и запустить его. Условие "Хэшируемый файл" в большинстве случаев является наименее эффективным, так как определение легитимности файла построено на вычислении его контрольной суммы. Очевидно что если выходит обновление приложения (а для таких программ, как браузеры, они выпускаются достаточно часто), то его контрольная сумма изменяется, и условие перестает работать. С другой стороны, такой способ позволяет защититься от возможности запуска известной программы, в которую был внедрен вредоносный код. Поскольку при этом контрольная сумма изменяется, модифицированное приложение запустить будет невозможно. Как видно, каждое из условий несовершенно и имеет свои недостатки. Именно поэтому на следующем этапе работы мастера предлагается настроить исключения. Исключения можно использовать, если в качестве основного выбраны условия "Издатель" и "Путь". Наконец, на последнем этапе работы мастера нужно дать правилу название, а также снабдить его описанием. Несмотря на то, что последнее необязательно, не стоит пренебрегать этой возможностью, так как описание может помочь в будущем вспомнить, за что отвечает то или иное правило. Чтобы лучше понять, как работают правила, обычно рекомендуется начать с создания правил по умолчанию. Они доступны для каждого из типов правил. Например, правила для исполняемых файлов включают такие: разрешение на запуск любых приложений членам группы "Администраторы", разрешение на запуск приложений, находящихся в директории Program Files и в папке Windows, для членов группы "Все". Для создания набора правил по умолчанию раскройте список AppLocker в окне "Локальная политика безопасности", щелкните правой кнопкой мыши по нужному типу правила и выберите команду "Создать правила по умолчанию". Правила по умолчанию можно редактировать. Для этого нужно щелкнуть по названию правила в списке и выбрать строку "Свойства". Редактировать можно все свойства правил, например, добавлять исключения, изменять пути, группы пользователей, на которые они распространяются, и т.д. И, наконец, в AppLocker встроен автоматический механизм, упрощающий создание правил. Для его запуска выберите команду "Создать правила автоматически" для определенного типа правил, укажите группы пользователей, к которым будут применяться создаваемые правила, а также папку, в которую установлены приложения. При автоматическом создании правил мастер пытается максимально уменьшить их число. В таком режиме создаются только разрешающие правила. Если среди проанализированных приложений имеются такие, которые созданы одним разработчиком и у которых совпадает название продукта (согласно цифровой подписи), для них создается одно правило с условием "Издатель". Что касается условия "Хеш", то создается одно условие, которое содержит контрольные суммы всех файлов. После завершения работы мастера автоматического создания правил AppLocker выдает отчет, в котором выводит общее количество файлов и число правил, которые будут созданы. Перед созданием правил есть возможность просмотреть как проанализированные файлы, так и составленные правила. Используя AppLocker, нужно иметь в виду, что правила, созданные с его помощью, могут быть применены только на компьютерах, работающих под управлением Windows 7 Максимальная (Ultimate), Windows 7 Корпоративная (Enterprice) и Windows Server 2008 R2. Кто может в итоге устанавливать и запускать файлы? 1) Администраторы могут использовать AppLocker для определения файлов, которые разрешается запускать на отдельных компьютерах. 2) Пользователь, не являющийся членом группы "Администраторы", не сможет запускать файл, если политика AppLocker явно запрещает запуск этого файла или не включает его в список разрешенных файлов. 3) Если для установки или запуска файла требуется учетная запись администратора, то пользователи, которые не могут предоставить соответствуюшие этой записи имя и пароль, не смогут запускать файл, даже если он явно разрешен политикой AppLocker. Т.е. даже если в политиках AppLocker задано разрешать устанавливать и запускать файлы, то запускать файлы, запуск которых требует учетной записи администратора, могут только члены группы "Администраторы". В программе просмотра событий события AppLocker сохраняются в журнале в каталоге Applications and Services Logs\Microsoft\Windows\AppLocker. Существуют два дочерних журнала: один для исполняемых файлов и библиотек DLL и другой для файлов установщика