Приложение № 2 - Центр информационных технологий

advertisement

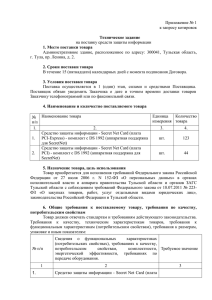

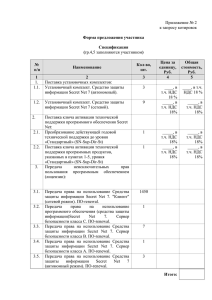

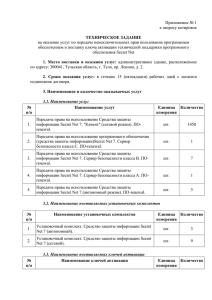

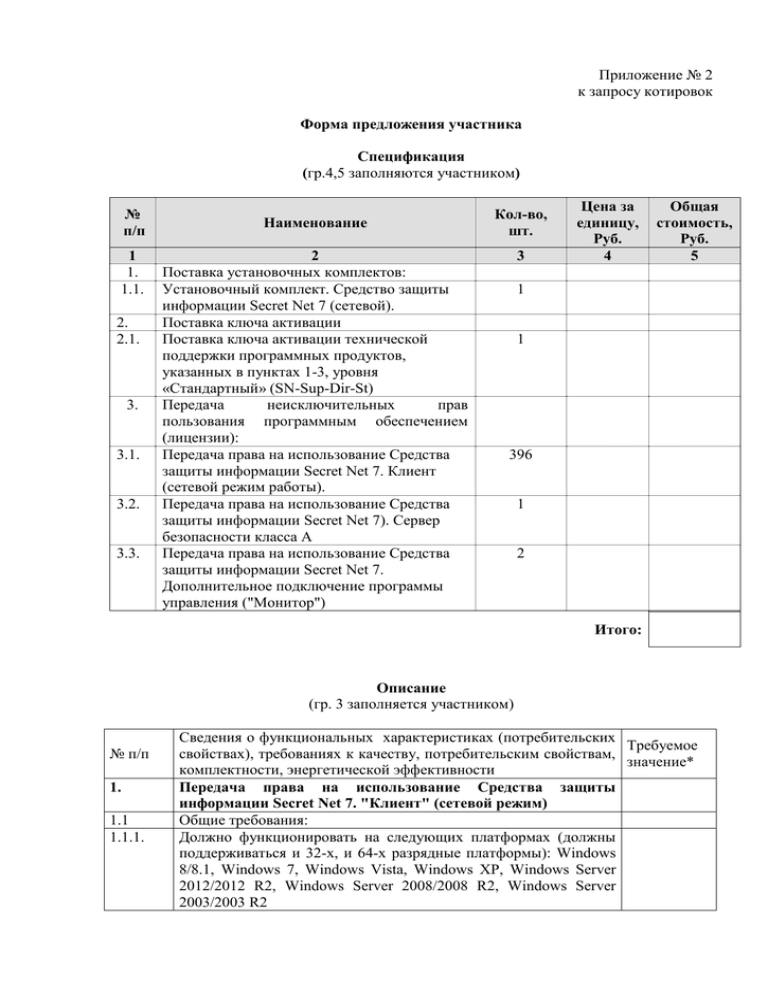

Приложение № 2 к запросу котировок Форма предложения участника Спецификация (гр.4,5 заполняются участником) № п/п 1 1. 1.1. 2. 2.1. 3. 3.1. 3.2. 3.3. Наименование 2 Поставка установочных комплектов: Установочный комплект. Средство защиты информации Secret Net 7 (сетевой). Поставка ключа активации Поставка ключа активации технической поддержки программных продуктов, указанных в пунктах 1-3, уровня «Стандартный» (SN-Sup-Dir-St) Передача неисключительных прав пользования программным обеспечением (лицензии): Передача права на использование Средства защиты информации Secret Net 7. Клиент (сетевой режим работы). Передача права на использование Средства защиты информации Secret Net 7). Сервер безопасности класса A Передача права на использование Средства защиты информации Secret Net 7. Дополнительное подключение программы управления ("Монитор") Кол-во, шт. 3 Цена за единицу, Руб. 4 Общая стоимость, Руб. 5 1 1 396 1 2 Итого: Описание (гр. 3 заполняется участником) № п/п 1. 1.1 1.1.1. Сведения о функциональных характеристиках (потребительских Требуемое свойствах), требованиях к качеству, потребительским свойствам, значение* комплектности, энергетической эффективности Передача права на использование Средства защиты информации Secret Net 7. "Клиент" (сетевой режим) Общие требования: Должно функционировать на следующих платформах (должны поддерживаться и 32-х, и 64-х разрядные платформы): Windows 8/8.1, Windows 7, Windows Vista, Windows XP, Windows Server 2012/2012 R2, Windows Server 2008/2008 R2, Windows Server 2003/2003 R2 1.1.2. 1.1.3. 1.1.4. 1.2. 1.2.1 1.2.1.1 Поддержка работы в системах терминального доступа, построенных на базе терминальных служб сетевых ОС MS Windows или ПО Citrix Поддержка работы на виртуальных машинах, функционирующих в системах виртуализации, построенных на базе гипервизоров VMware ESX(i) и Microsoft Hyper-V Версия программного обеспечения Требования к функциональности: Контроль входа пользователей в систему и работу пользователей в системе: Проверка пароля пользователя при входе в систему 1.2.1.2 Поддержка персональных идентификаторов iButton; USB-ключей eToken PRO, eToken PRO (Java), iKey 2032, Rutoken/Rutoken S, Rutoken ЭЦП, Rutoken Lite; смарт-карт eToken PRO, eToken PRO (Java) для входа в систему и разблокировки компьютера 1.2.1.3 Возможность использования персональных идентификаторов для входа в систему и разблокировки в системах терминального доступа и инфраструктуре виртуальных рабочих станций (VDI) 1.2.1.4 Возможность блокирования входа в систему локальных пользователей 1.2.1.5 Возможность блокирования операций вторичного входа в систему в процессе работы пользователей 1.2.1.6 Возможность блокировки сеанса работы пользователя по истечению интервала неактивности 1.2.1.7 Поддержка возможности входа в систему по сертификатам 1.3.2 Разграничение доступа пользователей к конфиденциальным данным и приложениям 1.3.3 Полномочное (мандатное) управление доступом: 1.3.3.1 Возможность выбора уровня конфиденциальности сессии для пользователя 1.3.3.2 Возможность назначения мандатных меток файлам, каталогам, внешним устройствам, принтерам, сетевым интерфейсам 1.3.4 1.3.4.1 Контроль вывода конфиденциальных данных на печать: Поддержка вывода конфиденциальных данных на печать из Microsoft Word 2010 и Microsoft Excel 2010 Разграничение доступа к принтерам по дискреционному принципу 1.3.4.2 1.3.4.3 Возможность ограничить перечень мандатных меток информации для печати на заданном принтере 1.3.4.4 Автоматическая маркировка документов, выводимых на печать 1.3.4.5 Управление грифами (видом маркировки) при печати конфиденциальных и секретных документов. При этом должна быть возможность задания для каждой мандатной метки собственного вида грифа 1.3.5 Контроль аппаратной конфигурации компьютера и подключаемых устройств: 1.3.5.1 Контроль следующих устройств: последовательные и параллельные порты, локальные устройства, сменные, физические и оптические диски, программно-реализованные диски, USB-устройства, PCMCIA – устройства, IEEE1394 (FireWire) – устройства, устройства, подключаемые по шине Secure Digital 1.3.5.2 Возможность задать настройки контроля на уровне шины, класса устройства, модели устройства, экземпляра устройства 1.3.5.3 Контроль неизменности аппаратной конфигурации компьютера с возможностью блокировки при нарушении аппаратной конфигурации 1.3.5.4 Возможность присвоить устройствам хранения информации мандатную метку. Если метка устройства не соответствует сессии пользователя – работа с устройством хранения должна блокироваться 1.3.5.5 При терминальном подключении должна быть возможность запрета подключения устройств с рабочего места пользователя 1.3.6 Контроль сетевых интерфейсов: Возможность включения/выключения явно заданного сетевого интерфейса или интерфейса, определяемого типом – Ethernet, WiFi, IrDA, Bluetooth, FireWire (IEEE1394) 1.3.7 Контроль целостности файлов, каталогов, элементов системного реестра: Возможность проведения контроля целостности до загрузки операционной системы (при применении с аппаратными средствами доверенной загрузки), в процессе загрузки ОС, в фоновом режиме при работе пользователя. 1.3.7.1 1.3.7.2 Возможность блокировки компьютера при обнаружении нарушения целостности контролируемых объектов 1.3.7.3 Возможность восстановления исходного состояния контролируемого объекта 1.3.7.4 Возможность контроля исполняемых файлов по встроенной ЭП, чтобы избежать дополнительных перерасчетов контрольных сумм при обновлении ПО со встроенной ЭП 1.3.7.5 При установке системы должны формироваться задания контроля целостности, обеспечивающие контроль ключевых параметров операционной системы и СЗИ от НСД 1.3.8 Автоматическое затирание удаляемой информации на локальных и сменных дисках компьютера при удалении пользователем конфиденциальной информации с возможностью настройки количества проходов затирания информации 1.3.9 Функциональный контроль ключевых компонентов системы 1.3.10 Регистрация событий безопасности в журнале: 1.3.10.1 Возможность формирования отчетов по результатам аудита 1.3.10.2 Возможность поиска и фильтрации при работе с данными аудита 1.3.11 Возможность функционирования совместно с аппаратными и программно-аппаратными средствами доверенной загрузки для обеспечения защиты компьютера от несанкционированной загрузки автоматизированной системы с внешних носителей 1.4. Требования по сертификации: 1.4.1 Должно допускать использование в автоматизированных системах до класса защищенности 1Г (включительно); 1.4.2 Должно допускать использование в государственных информационных системах – до 1 класса защищенности (включительно); 1.4.3 Должно допускать использование в информационных системах персональных данных – до систем 1 уровня защищенности (включительно); 1.5. Требования к оформлению: 1.5.1. Передача права на использование Средства защиты информации Secret Net 7. "Клиент" (сетевой режим) должна быть оформлена на фирменном бумажном бланке производителя программного обеспечения Secret Net 2. Передача права на использование программного обеспечения (средства защиты информации) SecretNet 7. Сервер безопасности 2.1 Требования к функциональности: 2.1.1 Сервер безопасности должен отображать структуру доменов, организационных подразделений и защищаемых компьютеров 2.1.2 Динамическое отображение состояния каждого защищаемого компьютера с учетом критичности состояния с точки зрения несанкционированного доступа к информации; 2.1.3 Отображение попыток НСД, происходящих на защищаемых компьютерах 2.1.4 Должны выполняться оперативные команды для немедленного реагирования на инциденты безопасности (заблокировать работу пользователя, выключить компьютер) 2.1.5 Возможность централизованно изменить параметры работы защищаемого компьютера: управление включением/отключением защитных механизмов, изменение локальных групповых политик; 2.1.6 Возможность создавать централизованные политики безопасности, распространяемые на разные (заданные) группы защищаемых компьютеров, возможность интеграции с групповыми политиками Active Directory 2.1.7 Возможность централизованного сбора журналов безопасности с защищаемых компьютеров, их хранения, обработки и архивирования 2.1.8 Создание доменов безопасности в территориальнораспределенной сети, при этом должна предоставляться возможность делегирования административных полномочий лицам, ответственным за подразделения (домены безопасности) 2.1.9 Возможность создавать отчеты по перечню установленного ПО, сведениям о ресурсах, объектах и параметрах защищаемых компьютеров, по персональным идентификаторам пользователей, используемых в системе 2.2. Требования по сертификации: 2.2.1 Допускает использование в автоматизированных системах до класса защищенности 1Г (включительно) 2.2.2 Допускает использование в государственных информационных системах до 1 класса защищенности (включительно) 2.2.3 Допускает использование в информационных системах персональных данных до систем 1 уровня защищенности (включительно) 3. Передача права на использование Средства защиты информации Secret Net 7. Дополнительные подключения программы управления ("Монитор") 3.1. Должно функционировать на следующих платформах (должны поддерживаться и 32-х, и 64-х разрядные платформы): Windows 8/8.1, Windows 7, Windows Vista, Windows XP, Windows Server 2012/2012 R2, Windows Server 2008/2008 R2, Windows Server 2003/2003 R2 Совместимость с версией Secret Net 7.2 Совместимость с СУБД Oracle не ниже версии 10g Поставка ключа активации технической поддержки программных продуктов, указанных в пунктах 1-3, уровня «Стандартный» 3.2. 3.3. 4. 4.1. 4.1.1. 4.1.2. 4.1.3. 5.4. Состав поддерживаемого программного обеспечения: Средство защиты информации SecretNet 7 Сервер безопасности класса А Средство защиты информации SecretNet 7 «Клиент» (сетевой режим) Средство защиты информации Secret Net 7. Дополнительные подключения программы управления ("Монитор") Сервис прямой технической поддержки уровня «Стандартный»: 5.4.3. Техническая поддержка оказывается службой технической поддержки производителя программного обеспечения Secret Net 5.4.4. Получение пакетов обновления для продукта 5.4.5. Получения консультаций по электронной почте и телефону *Заявка участника размещения заказа должна содержать конкретные показатели, соответствующие значениям, установленным настоящим пунктом. Указание приблизительных значений («не более», «не менее» или «эквивалент») не допускается. ИТОГО: ___________________(_____________) руб. ____ коп., включая все налоги и сборы. Должность, ФИО, подпись уполномоченного лица, печать. Директор государственного автономного учреждения Тульской области «Центр информационных технологий» И.Г. Маградзе