Document 4318545

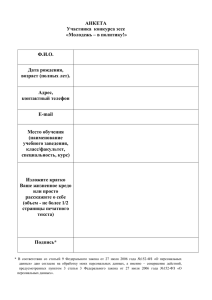

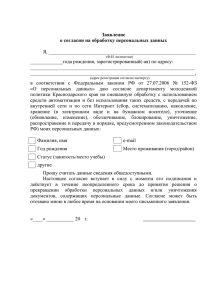

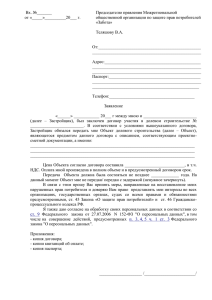

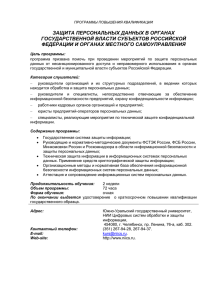

advertisement