Описание применения ПОДСИСТЕМА

advertisement

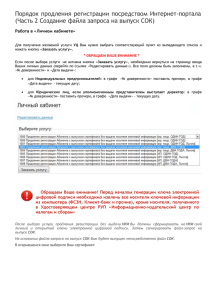

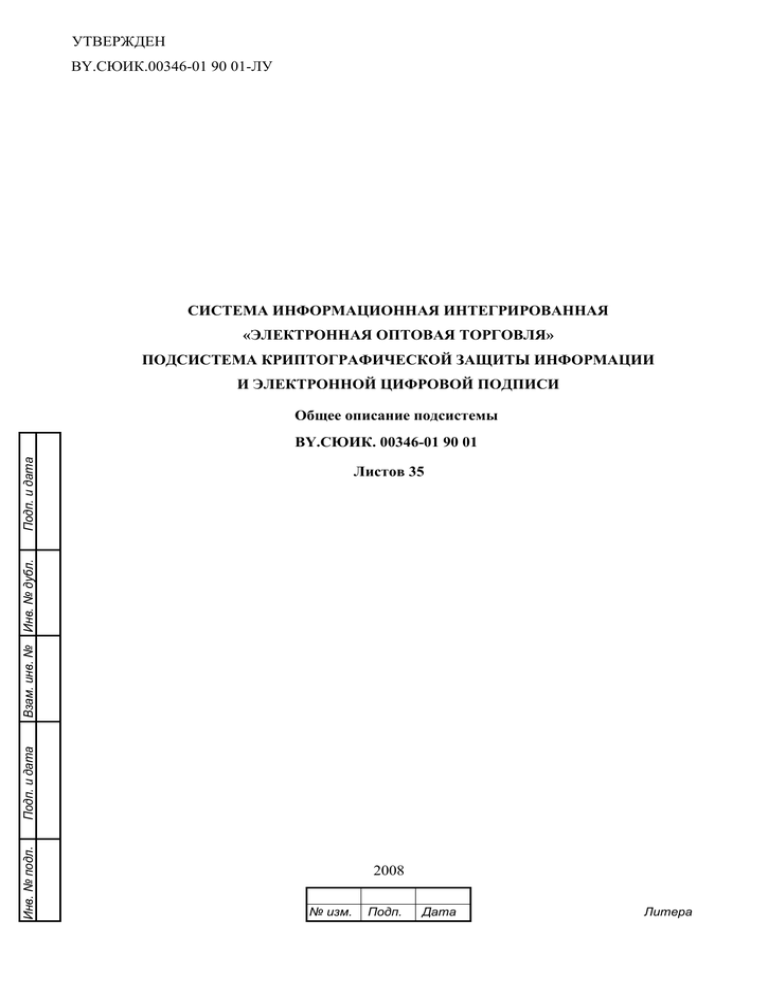

УТВЕРЖДЕН BY.СЮИК.00346-01 90 01-ЛУ СИСТЕМА ИНФОРМАЦИОННАЯ ИНТЕГРИРОВАННАЯ «ЭЛЕКТРОННАЯ ОПТОВАЯ ТОРГОВЛЯ» ПОДСИСТЕМА КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ И ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ Общее описание подсистемы Подп. и дата BY.СЮИК. 00346-01 90 01 Инв. № подл. Подп. и дата Взам. инв. № Инв. № дубл. Листов 35 2008 № изм. Подп. Дата Литера BY.СЮИК. 00346-01 90 01 АННОТАЦИЯ Документ предназначен для пользователей, применяющих в своей деятельности элементы криптографической защиты информации, а именно операции шифрования и электронной цифровой подписи, которые осуществляются посредством использования Подсистемы криптографической защиты информации и электронной цифровой подписи. Подсистема криптографической защиты информации и электронной цифровой подписи осуществляет технологию инфраструктуры открытых ключей и представляет собой полномасштабную систему управления сертификатами открытых ключей, основанную на рекомендациях международного стандарта ITU-T X.509 и реализующую криптоалгоритмы, определенные нормативными документами, действующими в Республике Беларусь. В настоящем документе дано описание структуры и составных частей Подсистемы криптографической защиты информации и электронной цифровой подписи, представлены сведения о принципах ее организации, функционирования и обслуживания на этапе развертывания, во время штатной работы и при возникновении нештатных ситуаций. Кроме того, приведен перечень угроз информационной безопасности и способы, позволяющие устранить их полностью или свести до минимума, а также определены роли субъектов инфраструктуры открытых ключей, взаимодействующих с подсистемой и набор допустимых операций в подсистеме для каждой из этих ролей, включая правила использования сертификатов открытых ключей. 2 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 СОДЕРЖАНИЕ 1. Термины и определения ........................................................................................................ 4 2. Назначение ПОДСИСТЕМЫ ................................................................................................ 5 2.1. Общие сведения .................................................................................................................. 5 2.2. Состав и назначение ПС КЗИ и ЭЦП .................................................................................5 3. Условия применения.............................................................................................................. 8 3.1. Требования к аппаратной части ..........................................................................................8 3.2. Обеспечение надежной работы ПС КЗИ и ЭЦП ...............................................................8 3.3. Обеспечение информационной безопасности и защита от НСД ....................................9 4. Описание функций ПС КЗИ и ЭЦП ................................................................................... 15 4.1. Функции ПС КЗИ и ЭЦП ..................................................................................................15 4.1.1. Функции комплекса УЦ .................................................................................................15 4.1.2. Функции комплекса АСОК и РСОК .............................................................................16 4.1.3. Функции комплекса РЦ ..................................................................................................17 4.1.4. Функции комплекса УКК ...............................................................................................17 4.1.5. Функции комплекса КП ..................................................................................................18 4.1.6. Функции комплекса СОБ ...............................................................................................19 4.2. Описание работы ПС КЗИ и ЭЦП ....................................................................................20 4.2.1. Состав ПС КЗИ и ЭЦП ...................................................................................................20 4.2.2. Порядок развертывания ПС КЗИ и ЭЦП ......................................................................20 4.2.3. Порядок функционирования ПС КЗИ и ЭЦП ..............................................................21 5. Входные и выходные данные ............................................................................................. 23 5.1. Информационные потоки данных ....................................................................................23 5.2. Входные данные ................................................................................................................ 23 5.3. Выходные данные ............................................................................................................. 24 Перечень сокращений .............................................................................................................. 25 Ссылки....................................................................................................................................... 26 Приложение А Структура ПС КЗИ и ЭЦП............................................................................ 27 Приложение БПрограммно-аппаратный комплекс защиты ПЭВМ от неанкционированного доступа (ПАК «Барьер»)................................................................... 30 Приложение В Перечень правовых актов.............................................................................. 34 3 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 1. ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ Инфраструктура открытых ключей (ИОК; Public Key Infrastructure, PKI) – система, обеспечивающая генерацию, хранение, применение, предоставление состояния, удаление и уничтожение открытых ключей субъектов ИОК посредством использования сертификатов открытых ключей; Сертификат открытого ключа (СОК; Certificate, C) – электронный документ, подписанный доверенной стороной, связывающий значение открытого ключа субъекта ИОК с его личным ключом, и содержащий информацию, подтверждающую принадлежность открытого ключа конкретному физическому или юридическому лицу; Удостоверяющий Центр (УЦ; Certification Authority, CA) – автоматизированная система, выполняющая функции создания, распространения, хранения и управления состоянием СОК; Регистрационный центр (РЦ; Registration Authority, RA) – автоматизированная система, обеспечивающая прием и обработку запросов на выпуск СОК; Открытый ключ проверки подписи – набор символов, доступный для всех заинтересованных лиц и используемый при проверке электронной цифровой подписи; Личный ключ подписи – набор символов, принадлежащий конкретному лицу и используемый при выработке электронной цифровой подписи и соответствующего ему открытого ключа проверки подписи; Электронная программными цифровая и/или подпись техническими (ЭЦП) – набор средствами, символов, реализующими вырабатываемый определенные криптографические алгоритмы, и являющийся неотъемлемой частью электронного документа; Остальные термины, применяемые в настоящем документе, – в соответствии с нормативным документом РД РБ 07040.12-3 – 2004 «Банковские технологии. Технология электронной цифровой подписи. Термины и определения». 4 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 2. НАЗНАЧЕНИЕ ПОДСИСТЕМЫ 2.1. Общие сведения Подсистема криптографической защиты информации и электронной цифровой подписи BY.СЮИК.00346.01 (далее по тексту – ПС КЗИ и ЭЦП) представляет собой совокупность аппаратных, программно-технических решений и организационно-распорядительных мероприятий, направленных на обеспечение конфиденциальности и целостности информации, подтверждение авторства электронного документа, а также для организации обслуживания инфраструктуры распределения и управления ключами, сертификатами открытых ключей (СОК) и информацией об их состоянии. Функционирование ПС КЗИ и ЭЦП осуществляется на основе использования криптографических процедур, реализованных в соответствии с нормативными документами СТБ1176.1-89 и СТБ1176.2-89. 2.2. Состав и назначение ПС КЗИ и ЭЦП ПС КЗИ и ЭЦП предназначена для организации криптографической защиты информации посредством применения операций шифрования и электронной цифровой подписи (ЭЦП), реализует с этой целью технологию инфраструктуры открытых ключей (ИОК) и выполняет следующие основные функции: – шифрование; – выработка и проверка ЭЦП; – вычисление значения функции хэширования; – аутентификация субъектов ИОК, процессов, данных. В состав ПС КЗИ и ЭЦП входят следующие компоненты: 1) программный/программно-аппаратный комплекс криптографической поддержки (КП); 2) программный/программно-аппаратный комплекс удостоверяющего центра СОК (УЦ); 3) программный/программно-аппаратный комплекс регистрационного центра СОК (РЦ); 4) программный/программно-аппаратный комплекс управления криптографическими ключами и СОК конечных пользователей системы (владельцев СОК и доверяющих сторон) (УКК); 5) программный/программно-аппаратный комплекс архива СОК ИОК (АСОК); 6) программный/программно-аппаратный комплекс реестра СОК ИОК (РСОК); 7) программный/программно-аппаратный комплекс средств обеспечения безопасности (СОБ), включающий в себя аппаратно-программный комплекс съемного носителя ключевой 5 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 информации на смарт-картах или USB-ключах (АПК-НИ), программный/программно- аппаратный комплекс криптографической защиты канальной информации (КС) и подсистему защищенного протоколирования и аудита безопасности (ПС-ПРАБ). Функционирование ПС КЗИ и ЭЦП обеспечивается при выполнении следующих условий: – комплексы КП и УКК встроены в СОБ; – комплексы АСОК и РСОК встроены в УЦ (ПУЦ); – комплекс УЦ (ПУЦ) содержит в своем составе, по крайней мере, один встроенный РЦ; – комплексы УЦ (ПУЦ) и РЦ содержат в своем составе, по крайней мере, один встроенный СОБ. Для обеспечения защиты от несанкционированного доступа (НСД) к информации совместно с ПС КЗИ и ЭЦП используются программно-аппаратный комплекс защиты ПЭВМ от несанкционированного доступа «Барьер» (ПАК «Барьер») ТУ РБ 100037461.004-2004, устройство хранения информации защищенное мобильное «Меркурий» (УХИ «Меркурий») ТУ BY 100037461.005-2008, применяемое в качестве носителя ключевой информации (НКИ), а также программный продукт «Библиотека криптографических преобразований CryptoCont» СЮИК.000318.01. ПС КЗИ и ЭЦП строится в соответствии с иерархической или сетевой схемой, в вершине которой располагается комплекс УЦ, связанный с несколькими комплексами ПУЦ и РЦ (приложение А). Различие между комплексами УЦ и ПУЦ обусловливается тем, что в УЦ размещаются самоподписанные СОК, в связи с чем эти, по сути идентичные между собой комплексы, отличаются только настройками. Комплекс РЦ ответственен за сбор и верификацию заявок на выпуск СОК, которые поступают к нему от конечного пользователя из комплексов СОБ. Комплекс УЦ предоставляет механизмы выпуска, хранения и доставки открытых ключей субъектов ИОК путем выпуска СОК и СОС с периодичностью, определяемой регламентом работы. Комплекс УЦ выпускает корневой СОК, а также СОК комплексов ПУЦ, РЦ и СОК субъектов ИОК, подписывает их личным ключом, определяет политику использования СОК и перечень организационных и административных мер для обслуживаемой криптосистемы. Комплекс УЦ обеспечивает ведение хранилища, содержащего выпущенные СОК и СОС, реестр СОК и информацию, связанную с безопасностью ПС КЗИ и ЭЦП, резервное копирование хранилища на внешние магнитные носители и протоколирование работы. В качестве хранилища в комплексе УЦ используется любая база данных, поддерживающая минимальный диалект языка SQL, либо система хранения на базе LDAP, подключаемая по необходимости. Доступ к 6 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 хранилищу может осуществляться только из комплекса УЦ. Основные функции комплекса УЦ – это выпуск СОК, ведение реестра СОК, приостановка, возобновление действия и аннулирование СОК, а также выпуск, публикация и поддержание в актуальном состоянии СОС, осуществление подтверждения подлинности ЭЦП в электронном документе в отношении выданных СОК, установление политики безопасности использования СОК. Документы СОК и СОС представляет собой электронные документы, имеющие формат в соответствии РД РБ 07040.1206-2004 «Банковские технологии. Формат сертификатов открытых ключей и списков отозванных сертификатов». СОК представляет собой документ, содержащий структурированную двоичную запись в формате ASN.1. В данный документ включается следующая информация: – имя субъекта или объекта, которое однозначно идентифицирует его в подсистеме; – открытый ключ субъекта или объекта; – дополнительные атрибуты, определяемые требованиями использования СОК в подсистеме; – ЭЦП издателя, заверившего совокупность этих данных. СОС представляет собой документ, содержащий структурированную двоичную запись в формате ASN.1. В данный документ включается следующая информация: – имя издателя (УЦ, ПУЦ), выпустившего СОС; – дата выпуска и опциональная дата обновления СОС; – дополнительные атрибуты, определяемые требованиями использования СОС в подсистеме; – набор специальных элементов, каждый из которых содержит ссылку на отзываемый СОК и информацию о причинах его отзыва; – ЭЦП издателя, заверившего совокупность этих данных. Комплекс РЦ обрабатывает поступающие к нему от субъектов ИОК заявки на выпуск СОК, контролирует корректность составления заявок и, в случае отсутствия нарушений, отсылает заявки в комплексы ПУЦ или УЦ. Каждый комплекс РЦ взаимодействует только с одним комплексом ПУЦ или УЦ, руководствуясь при этом положениями политики безопасности, установленной для него данным комплексом. Комплекс СОБ предназначен для генерации пар ключей (личный/открытый) и создания заявок на выпуск СОК субъектами ИОК – конечными пользователями ПС КЗИ и ЭЦП. 7 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 3. УСЛОВИЯ ПРИМЕНЕНИЯ 3.1. Требования к аппаратной части Для обеспечения функционирования ПС КЗИ и ЭЦП к аппаратной составляющей комплексов УЦ, ПУЦ и РЦ предъявляются определенные требования относительно минимального состава технических средств. Так, инсталляционные пакеты комплексов ПС КЗИ и ЭЦП должны устанавливаться на ПЭВМ, укомплектованные устройством FDD 3,5" (CD-ROM) и имеющие эксплуатационные параметры не хуже, чем: – процессор совместимый с Intel Pentium с тактовой частотой 900 МГц; – оперативное запоминающее устройство (ОЗУ) с объемом памяти 256 Мбайт; – накопитель на жестких магнитных дисках (НЖМД) с объемом свободного адресного пространства 10 Гбайт. Кроме того, все ПЭВМ, на которые устанавливаются комплексы УЦ (ПУЦ), должны иметь следующие аппаратные средства: – ПАК «Барьер» ТУ РБ 100037461.004-2004; – средство подключения ПЭВМ к сети передачи данных (сетевая карта или модем); – источник бесперебойного питания. 3.2. Обеспечение надежной работы ПС КЗИ и ЭЦП С целью повышения надежности работы ПС КЗИ и ЭЦП рекомендуется осуществлять дублирование комплексов УЦ и/или ПУЦ таким образом, чтобы, например, один из комплексов ПУЦ работал в режиме «основной ПУЦ», а другой – в режиме «резервный ПУЦ». При этом оба комплекса ПУЦ должны иметь идентичный набор ключей и СОК, а выбор режима работы комплекса «основной ПУЦ»/«резервный ПУЦ» должен осуществляться автоматически в случае возникновения нештатных ситуаций либо по требованию администратора безопасности ПС КЗИ и ЭЦП. При эксплуатации ПС КЗИ и ЭЦП должна обеспечивать следующие параметры надежности: – вероятность безотказной работы – не менее 0,998; – время восстановления работоспособности путем переустановки – не более 1 ч; – время восстановления работоспособности путем перезапуска – не более 0,2 ч. 8 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 3.3. Обеспечение информационной безопасности и защита от НСД Для гарантированной защиты информации с помощью ПС КЗИ и ЭЦП необходимо обеспечить конфиденциальность, целостность и подлинность входящих в состав ПС КЗИ и ЭЦП компонент, исключить воздействия на них вредоносных программ («компьютерных вирусов», резидентов, отладчиков и т.д.) и недобросовестного персонала, приводящих к их несанкционированной модификации, а также обеспечить сохранность НКИ. Криптографической границей ПС КЗИ и ЭЦП является контролируемая территория, на которой она расположена. В качестве защищаемых активов рассматриваются ресурсы ПС КЗИ и ЭЦП: прикладное ПО; данные, обрабатываемые и создаваемые в результате выполнения автоматизированного процесса; данные пользователей; данные, используемые для управления доступом, ресурсами и режимами функционирования ПС КЗИ и ЭЦП, реализации политик безопасности, контроля за событиями безопасности; элементы информационных технологий, обеспечивающие функциональность и безопасность ПС КЗИ и ЭЦП и находящиеся в пределах криптографической границы. Основные угрозы безопасности информации, защищаемой ПС КЗИ и ЭЦП, следующие: – несанкционированный доступ пользователей к активам подсистемы; – доступ от имени администраторов и пользователей локально и удаленно; – перехват данных аутентификации; – компрометация личных ключей компонент, входящих в состав ПС КЗИ и ЭЦП; – компрометация личных ключей пользователей; – компрометация личного ключа УЦ; – нарушение целостности открытых ключей; – выпуск двух и более одинаковых пар (открытый/личный) ключей; – подмена корневого сертификата УЦ; – несанкционированное удаление файлов журналов аудита; – неавторизованное изменение журналов аудита; – разрушение хранилища СОК. Функциональные возможности ПС КЗИ и ЭЦП, направленные на обеспечение безопасности информации и устранение вышеперечисленных угроз, следующие: – управление правами авторизованных пользователей на доступ к данным владельцев СОК, личным и секретным ключам владельцев СОК, а также СОК и СОС; 9 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 – управление правами авторизованных пользователей на доступ к элементам информационных технологий, обеспечивающим функциональность и безопасность входящих в состав ПС КЗИ и ЭЦП компонент; – защита личных ключей компонент, входящих в состав ПС КЗИ и ЭЦП; – защита личных ключей пользователей; – защита личного ключа УЦ и корневого СОК УЦ; – защита хранилища СОК; – защита выпущенных СОК и СОС; – защита данных при передаче между территориально разнесенными частями ПС КЗИ и ЭЦП; – защищенное управление ресурсами и режимами функционирования ПС КЗИ и ЭЦП; – контроль событий безопасности и защита данных аудита; – восстановление утраченных данных из хранилища СОК; – восстановление работоспособности ПС КЗИ и ЭЦП после сбоев. Управление правами на доступ к данным владельцев СОК, личным и секретным ключам владельцев СОК, СОК и СОС, а также к элементам информационных технологий, таким как ПАК «Барьер», обеспечивающим функциональность и безопасность ПС КЗИ и ЭЦП, заключается в том, что ПС КЗИ и ЭЦП реализует политику управления доступом для субъектов ИОК и для операций (изменение данных владельцев СОК, выдача и отзыв СОК, публикация СОС и т.п.). ПС КЗИ и ЭЦП осуществляет политику управления доступом, используя идентификаторы субъектов и объектов доступа, адреса субъектов и объектов доступа, права доступа субъектов. Защита личных ключей компонент, входящих в состав ПС КЗИ и ЭЦП, заключается в том, что ПС КЗИ и ЭЦП обеспечивает их конфиденциальность и целостность при хранении на НЖМД путем шифрования и применения ЭЦП. Личные ключи пользователей ПС КЗИ и ЭЦП хранятся в зашифрованном виде на отчуждаемых носителях информации, в качестве которых применяются УХИ «Меркурий». Защита личного ключа УЦ обеспечивается путем шифрования и размещения его в ПЗУ ПАК «Барьер», а корневого СОК УЦ путем применения ЭЦП и размещения его в ПЗУ ПАК «Барьер». Защита хранилища СОК заключается в том, что в ПС КЗИ и ЭЦП обеспечивается целостность хранилища СОК путем применения ЭЦП. Защита выпущенных СОК и СОС заключается в том, что в ПС КЗИ и ЭЦП обеспечивается целостность выпущенных СОК и СОС путем применения ЭЦП. 10 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 Защита данных при передаче между территориально разнесенными частями ПС КЗИ и ЭЦП заключается в том, что в ПС КЗИ и ЭЦП обеспечивается конфиденциальность передаваемых данных путем их шифрования, а целостность и авторизация путем применения ЭЦП (организация доверенного канала). Защищенное управление ресурсами и режимами функционирования ПС КЗИ и ЭЦП заключается в том, что в число пользователей ПС КЗИ и ЭЦП включены администратор и администратор безопасности – пользователи, имеющие различные привилегии и выполняющие различные функции с помощью предоставленных им соответствующих технические средства. Таким образом, функции «управление режимом работы» и «управление безопасностью» разделены. Контроль событий безопасности заключается в том, что в течение функционирования ПС КЗИ и ЭЦП ведется запись действий пользователей в журналах аудита, при этом данные журналов аудита сохраняются и защищаются. Восстановление данных из хранилища УЦ заключается в том, что в ПС КЗИ и ЭЦП обеспечивается резервное копирование данных хранилища УЦ, при этом контроль целостности резервной копии обеспечивается путем применения ЭЦП с восстановлением данных из резервной. Восстановление работоспособности ПС КЗИ и ЭЦП после сбоев и отказов в связи с возникновением нештатных ситуаций заключается в том, что в ПС КЗИ и ЭЦП обеспечивается обнаружение сбойных ситуаций и выполнение процедур восстановления работоспособности для каждой из них. Кроме того, для обеспечения целостности компонент ПС КЗИ и ЭЦП все компоненты и их архивные копии подписаны ЭЦП фирмы-разработчика. Для защиты информации с помощью ПС КЗИ и ЭЦП необходимо также предусмотреть выполнение следующих условий: 1) Размещение, охрана и специальное оборудование помещения, в котором установлены криптографические модули и ведется работа с криптографическими ключами, должны обеспечивать сохранность информации, криптографических ключей, невозможность неконтролируемого проникновения в это помещение, прослушивания ведущихся там переговоров и просмотра помещения посторонними лицами. Это помещение должно находиться в зоне безопасности (зона, в которой имеют право находиться только уполномоченный персонал), иметь прочные входные двери, на которые устанавливаются надежные замки. Двери и окна помещения оборудуются охранной сигнализацией. В нерабочее время это помещение должно опечатываться. 11 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 2) Для хранения НКИ в помещениях должны устанавливаться надежные металлические хранилища, оборудованные внутренними замками. Необходимо использовать НКИ только по назначению, совместно с компонентами ПС КЗИ и ЭЦП. В случае утери НКИ или подозрении на компрометацию криптографических ключей следует немедленно сообщить об этом администратору безопасности подсистемы соответствующего уровня, и исключить дальнейшее использование данных криптографических ключей. 3) Узлы и блоки оборудования средств вычислительной техники (СВТ), к которым в процессе эксплуатации ПС КЗИ и ЭЦП доступ не требуется, должны быть закрыты и опечатаны. Опечатывание производится в соответствии с конструктивными особенностями данных СВТ и должно исключать возможность несанкционированного вскрытия оборудования. 4) Для обеспечения защиты от НСД к ресурсам СВТ, защиты от несанкционированных модификаций и контроля целостности программ и данных необходимо использовать процедуры разграничения прав доступа субъектов. В ПС КЗИ и ЭЦП должны быть предусмотрены следующие роли субъектов ИОК: – неавторизованный пользователь; – пользователь; – администратор; – администратор безопасности. Управление доступом субъектов ИОК к осуществлению операций в ПС КЗИ и ЭЦП должно производится на основе распределения ролей по правилам, представленным в таблице 1. Таблица 1 – Управление доступом Субъект доступа \операция Запрос СОК Неавторизованный пользователь + Пользователь Администратор + + Администратор безопасности + Запрос на выпуск СОК – + + + Выпуск СОК – – + – Запрос на отзыв СОК – + + + Отзыв СОК – – + – Публикация СОС – – + – Отзыв корневого СОК – – +* +* Доступ к личному ключу УЦ Определение прав доступа субъектов Генерация и распределение паролей – – + – – – + – – – + – 12 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 Окончание таблицы 1 Администрирование хранилища – – + – УЦ Архивное копирование и восстановление данных после – – + – сбоя системы Изменение параметров – – – + безопасности системы Доступ к журналу аудита – – – + Примечания: 1) «+» – операция разрешена; «–» – операция запрещена; «+*» – операция выполняется при совместном доступе субъектов; Кроме того, необходимо использовать программно-аппаратные комплексы защиты информации от НСД. 5) Для защиты от «закладок», «компьютерных вирусов», несанкционированного изменения действующего программного обеспечения рекомендуется использовать только лицензионное системное и прикладное программное обеспечение и только необходимое по технологии работы. Любое изменение (реконфигурирование, дополнение и т.д.) программного обеспечения должно быть согласовано с администратором безопасности подсистемы соответствующего уровня, или специально выделенным ответственным лицом. 6) Любое изменение (реконфигурирование, дополнение, замена и т.д.) аппаратных компонент СВТ, на которых установлены компоненты ПС КЗИ и ЭЦП, должно быть согласовано с администратором безопасности подсистемы соответствующего уровня, или специально выделенным ответственным лицом. 7) Параметры настройки используемых стандартных встроенных средств защиты программного обеспечения и аппаратных средств должны быть согласованы с ОАЦ при Президенте Республики Беларусь. 8) Пользователям СВТ, на которые установлены программные компоненты ПС КЗИ и ЭЦП должны предоставляться права доступа только к той информации и видам ее обработки, которые необходимы им для выполнения своих служебных обязанностей. 9) При проведении ремонтных и профилактических работ СВТ, на которые установлены компоненты ПС КЗИ и ЭЦП, должны приниматься организационные меры и использоваться технические средства для исключения утечки критической информации. 10) Осмотр и ремонт данных СВТ представителями сторонних организаций должны проводиться только под наблюдением специально выделенного ответственного лица. 11) Передача данных СВТ для ремонта в сторонние организации должна производиться только после демонтажа накопителя на жестком магнитном диске (НЖМД) и адаптера НКИ 13 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 (платы защиты от НСД, при ее наличии) с обязательном отражением в учете. 12) Ремонт НЖМД, на котором инсталлированы компоненты ПС КЗИ и ЭЦП, должен производиться только после достоверного уничтожение всей служебной информации относящейся к ПС КЗИ и ЭЦП с обязательным отражением данного факта в учете. 13) Защита информации от утечки по техническим каналам за счет побочных электромагнитных излучений и наводок, виброакустики, НСД за счет скрытно установленных устройств съема информации, а также защита от «компьютерных вирусов» должна осуществляться на основании руководящих документов, действующих в Республике Беларусь, а также рекомендаций ОАЦ при Президенте Республики Беларусь. 14) Для обеспечения целостности комплекса УЦ, надежного хранения личных ключей подписи СОК в качестве средства защиты от НСД должен использоваться ПАК «Барьер» или «Сопроцессор безопасности». Описание средства защиты от НСД ПАК «Барьер» приведено в приложении Б. 14 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 4. ОПИСАНИЕ ФУНКЦИЙ ПС КЗИ И ЭЦП 4.1. Функции ПС КЗИ и ЭЦП Основная задача ПС КЗИ и ЭЦП состоит в управлении ключевой информацией и информировании субъектов ИОК о состоянии ключей. Функции, реализуемые подсистемой в процессе работы, выполняются входящими в его состав комплексами, структурные схемы которых представлены в приложении А. 4.1.1. Функции комплекса УЦ Комплекс УЦ обеспечивает выполнение функций: 1) выпуска СОК; 2) отзыва СОК; 3) генерации ключа УЦ и выпуска корневого самоподписанного СОК; 4) генерации личных ключей и запросов на СОК для обработки в республиканском УЦ/ главном УЦ государственных органов и организаций/ главном УЦ физических, юридических лиц и индивидуальных предпринимателей; 5) аутентификации администратора УЦ; 6) хранения СОК и обеспечения доступа к ним; 7) приостановления действия и возобновления действия СОК; 8) выпуска списков отозванных сертификатов (СОС) в соответствии с политикой УЦ, в том числе периодического; 9) выпуска СОК для РЦ; 10) импорта СОК и СОС других УЦ; 11) формирования СОК; 12) предоставления доступа к хранимым СОК и СОС; 13) долгосрочного хранения СОК и СОС, выводимых из оперативного обращения; 14) хранения архива СОК и СОС; 15) поиска СОК и СОС в архиве; 16) экспорта СОК и СОС из архива; 17) настройки состава сведений, включаемых в СОК; 18) печати карточек отрытых ключей; 19) формирования отчетов по выпущенным и отозванным СОК; 20) взаимодействия с программным обеспечением РЦ в двух режимах: 15 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 – ручном, когда администратор УЦ явно подтверждает выполнение заявок на выпуск СОК; – автоматическом, когда СОК пользователя УЦ выпускает автоматически на основе заявок РЦ; 21) автоматизации передачи СОС и СОК в базы данных РЦ; 22) резервного копирования и восстановления базы данных УЦ; 23) ведения защищенных от несанкционированной модификации путем вычисления значения контрольной характеристики записей журналов аудита; 24) осуществления хранения личного ключа УЦ и выполнение основных криптографический преобразований на отдельной ПЭВМ с использованием программноаппаратного средства защиты он несанкционированного доступа; 25) обеспечения публикации выпускаемых СОК и СОС в реестрах с использованием протоколов HTTP, SMTP; 26) обеспечения оперативной проверки статуса СОК по протоколу OCSP; 27) обеспечения работоспособности на отдельной ПЭВМ под управлением ОС Windows 2000, 2003, ХР, Windows Server 2000/2003 SP2, Linux (с использованием VMWare Workstation 6.0), с применением устройств защиты от несанкционированного доступа к информации. Перечень функций, выполняемых комплексом ПУЦ, аналогичен за исключением функции «генерация ключа УЦ и выпуск корневого самоподписанного СОК», 4.1.2. Функции комплекса АСОК и РСОК Комплекс АСОК обеспечивает выполнение функций: 1) долговременного хранения и защиты информации обо всех изданных СОК; 2) поддержки базы данных СОК, используемой при регулировании споров по поводу надежности ЭЦП, которыми в прошлом заверялись электронные документы; 3) проверки достоверности информации в момент ее получения; 4) обеспечения целостности данных во время хранения и качества информации при ее извлечении из архива (информация, предоставляемая УЦ архиву, должна быть достаточной для определения статуса СОК и их издателя). Комплекс РСОК обеспечивает выполнение функций: 1) предоставления информации о статусе СОК; 2) обеспечения хранения и распространения СОК и СОС; 3) внесения изменений в базы данных реестра СОК и СОС; 4) регулярности обновления информации; 16 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 5) защиты от несанкционированного доступа и модификации; 6) простоты управления (логически понятный оконный интерфейс); 7) совместимости с другими хранилищами. 4.1.3. Функции комплекса РЦ Комплекс РЦ обеспечивает выполнение функций: 1) формирования запросов к УЦ на выпуск СОК абонентов заверенных ЭЦП администратора РЦ; 2) формирования запросов к УЦ на отзыв (или временное приостановление) СОК абонентов, заверенных ЭЦП администратора РЦ; 3) печати карточек отрытых ключей; 4) генерации ключа администратора РЦ и формирование запроса на выпуск его СОК; 5) обеспечения автоматической передачи в УЦ сформированных запросов и автоматического получения результатов обработки; 6) обеспечения количества обслуживаемых в одном РЦ запросов на СОК, заявок на СОК и самих СОК, ограниченного только возможностями используемой СУБД и аппаратными возможностями сервера РЦ; 7) ведения защищенных от несанкционированной модификации журналов аудита путем вычисления контрольных характеристик записей; 8) осуществления хранения личного ключа РЦ и выполнение основных криптографический преобразований с использованием КП; 9) обеспечения возможности взаимодействия с УЦ с использованием низкоскоростных коммутируемых каналов связи; 10) предоставления возможности визуальной проверки информации, содержащейся в заявках абонентов на выпуск СОК, передаваемых в электронном виде; 11) обеспечения функционирования на ПЭВМ под управлением ОС Windows 2000, 2003, ХР; 12) обеспечения возможности функционирования в качестве составной части УЦ. 4.1.4. Функции комплекса УКК Комплекс УКК входит в состав СОБ и обеспечивает выполнение функций: 1) генерации личного ключа подписи и соответствующего открытого ключа проверки подписи и формирование запроса на выпуск СОК; 2) настройки состава сведений, включаемых в запрос на СОК; 17 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 3) генерации личного и соответствующего ему открытого ключей для протокола формирования общего ключа; 4) печати карточки открытого ключа; 5) настройки внешнего вида карточки открытого ключа при печати; 6) записи личных ключей на съемный носитель в защищенном виде с использованием пароля; 7) ведения персонального справочника открытых ключей УЦ и других абонентов; 8) проверки действительности СОК; 9) ведения защищенного списка СОК УЦ; 10) информирования пользователя об ошибках при некорректной работе; 11) идентификации пользователей в системе на основании данных, включаемых в СОК, и управление полномочиями в соответствии с заданными атрибутами СОК. 4.1.5. Функции комплекса КП Комплекс КП входит в состав СОБ и обеспечивает выполнение функций: 1) шифрования в соответствии с алгоритмом, определенным в ГОСТ 28147-89; 2) выработки и проверки ЭЦП в соответствии с алгоритмом, определенным в СТБ РБ 1176.2-99; 3) формирования общего ключа шифрования в соответствии с алгоритмом, определенным в проекте РД РБ «Банковские технологии. Протоколы формирования общего ключа»; 4) выработки псевдослучайных данных с секретным параметром в соответствии с алгоритмом, определенным в РД РБ 07040.1202-2003; 5) возможности настройки на необходимый уровень криптостойкости; 6) доступности данных операций из следующих языков программирования и сред исполнения: – языка программирования Java версия 2.0 и выше (среда исполнения JRE), под управлением операционной системы Linux и Windows; – языка программирования С#, среда исполнения Microsoft .NET Framework Runtime, ASP.NET; – языков программирования, позволяющих использовать процедуры, расположенные в динамических библиотеках (DLL) операционных систем, семейства Microsoft Windows 2003/XP/Vista; 18 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 – язык программирования JavaScript в среде исполнения Internet Explorer версий не ниже 6; 7) использования в качестве носителя ключевой информации съемного носителя ключевой информации, подключаемого через порт USB с объемом перезаписываемой памяти доступной для хранения ключевой информации не менее 32Кб, при этом взаимодействие с носителем не должно вносить существенных изменений в скорость обработки данных; 8) обеспечения работоспособности под управлением ОС Windows 2000, 2003, ХР, Windows Server 2000/2003 SP2 и выше, Linux. 4.1.6. Функции комплекса СОБ Комплекс СОБ и входящие в его состав компоненты обеспечивают выполнение функций: 1) идентификации и аутентификации пользователя ПС КЗИ и ЭЦП; 2) управления доступом пользователей к ПС КЗИ и ЭЦП; 3) выполнения криптографических операций; 4.1.6.1 Комплекс АПК-НИ: 1) проведения 2-х факторной аутентификации пользователей в системе; 2) безопасного хранения парольной, ключевой, служебной информации пользователей; 3) реализации механизмов авторизированного доступа к ресурсам носителя; 4) защиты от несанкционированного доступа к защищаемой информации; 5) реализации стандартизованных интерфейсов обмена с ПЭВМ. 4.1.6.2 Комплекс КС: 1) аутентификации удаленных пользователей с центральным Web-сервером системы на основе СОК пользователей с обращением к актуальному СОС; 2) автоматического обращения к функциям аутентификации при обращении пользователей к защищенным разделам сайта информационной системы; 3) аутентификации пользователей с использованием защищенных протоколов с применением ГОСТ 28147 и СТБ 1176, эквивалентных по назначению с RFC-2246 «The TLS Protocol Version 1.0» (в реализации защищенных протоколов должна быть предусмотрена настройка порта обмена); 4) обеспечения функционирования с Web-браузером MS Internet Explorer версии не ниже 6.* в среде операционных систем Microsoft Windows 2000/XP/Vista, а также с Web-сервером Apache 2.2 в среде операционных систем Windows 2000/XP/Vista; 5) организации защищенного канала обмена данными для пользователей системы с использованием криптографических средств защиты информации; 19 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 6) обеспечения «прозрачности» работы для прикладных приложений системы; 7) организации безопасного доступа к прикладным сетевым ресурсам системы; 8) применения компонент, входящих в КП, для выполнения криптографических преобразований и использования ключевой информации; 4.1.6.3 Подсистема ПС-ПРАБ: 1) защищенного протоколирования действий пользователей, работы компонент СОБ; 2) предоставления доступа к протокольной информации только для зарегистрированных пользователей системы в соответствии с правами доступа; 3) контроля состояний защищаемых активов пользователей ПС КЗИ и ЭЦП; 4) оповещения администратора безопасности о нарушениях защищаемых активов. 4.1.6.4. Комплекс СОБ включает в себя в качестве базового компонента КП. 4.2. Описание работы ПС КЗИ и ЭЦП 4.2.1. Состав ПС КЗИ и ЭЦП ПС КЗИ и ЭЦП для выполнения своих функций используется в следующих конфигурациях: – минимальная конфигурация включает в себя комплексы СОБ и УЦ; – оптимальная конфигурация – комплексы СОБ, РЦ, УЦ; – максимальная конфигурация – несколько комплексов СОБ, комплексы РЦ, ПУЦ и УЦ. 4.2.2. Порядок развертывания ПС КЗИ и ЭЦП Для развертывания ПС КЗИ и ЭЦП необходимо обеспечить выполнение следующих мероприятий: 1) разработать и утвердить комплект организационно-распорядительной документации для всех элементов системы; 2) обучить обслуживающий персонал комплекса; 3) в соответствии с документацией установить комплекс УЦ, при необходимости требуемое количество комплексов РЦ, ПУЦ, СОБ [1 – 4]; 4) используя комплекс УКК, входящий в состав комплекса УЦ, сгенерировать ключи, создать необходимое количество заявок на выпуск СОК и выпустить корневые СОК комплекса УЦ; 5) используя комплекс УКК, входящий в состав комплекса ПУЦ, сгенерировать ключи, создать заявки и выпустить СОК для ПУЦ; 20 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 6) используя комплекс УКК, входящий в состав комплекса РЦ, сгенерировать ключи, создать заявки и выпустить СОК для РЦ; 7) сгенерировать ключи, создать заявки и выпустить СОК для конечных пользователей; 8) все выпущенные СОК сохранить в базе, которую периодически выгружать для архивного хранения. Импортированные СОК, выпущенные УЦ или ПУЦ, с которыми установлена взаимная сертификация, сохранить базе на общем основании; 9) по мере изменения статуса СОК выпускать СОС, которые доводить до субъектов ИОК; 10) для обеспечения возможности работы с комплексом УЦ только авторизованным пользователям, сгенерировать и распространить пароли, определить права доступа авторизованных пользователей; 11) встроить в приложения компоненты СОБ; 12) настроить компоненты СОБ в соответствии с политикой безопасности организации. 4.2.3. Порядок функционирования ПС КЗИ и ЭЦП Схема объединения комплексов, входящих в состав для ПС КЗИ и ЭЦП с максимальной конфигурацией, представлена на рис. 1. Рис. 1 – Схема объединения комплексов, входящих в состав ПС КЗИ и ЭЦП 21 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 Для субъектов ИОК существует два варианта взаимодействия ПС КЗИ и ЭЦП: 1) без использования комплекса РЦ: – с помощью комплекса СОБ производится формирование личного ключа, карточки открытого ключа (в двух экземплярах) и ее электронного представления – запроса на СОК с указанием назначения сгенерированных ключей; – карточки открытого ключа заверяются пользователями; – запрос на выпуск СОК предается в комплекс ПУЦ или УЦ; – лицо, уполномоченное обеспечивать функционирование комплекса ПУЦ или УЦ, производит регистрацию пользователя в системе и формирует СОК, содержащий необходимые признаки назначения (например, «использование для внутренней электронной почты», «использование для осуществления входа в локальную сеть» и т.д.). Карточки открытого ключа заверяются уполномоченными лицами комплекса ПУЦ или УЦ; – созданный СОК помещается в хранилище комплекса ПУЦ или УЦ. 2) посредством использования комплекса РЦ: – с помощью комплекса СОБ производится формирование личного ключа, карточки открытого ключа (в двух экземплярах) и запрос на выпуск СОК с указанием назначения сгенерированных ключей; – карточки открытого ключа заверяются пользователями; – запрос на выпуск СОК передается в комплекс РЦ; – лицо, уполномоченное обеспечивать функционирование комплекса РЦ, проверяет данные карточки открытого ключа и запроса пользователя, формирует и передает запрос в комплекс ПУЦ или УЦ от своего имени, заверив запрос пользователя своей ЭЦП; – комплекс ПУЦ или УЦ, получив данный запрос и проверив подпись комплекса РЦ, выпускает соответствующий СОК. Все субъекты ИОК могут получить доступ к информации СОК и СОС в режиме offline с использованием электронной почты и в режиме online по протоколу Online Certificate Status Protocol (OCSP). Организации криптографической защиты информации посредством применения операций шифрования и ЭЦП осуществляется как по отношению к информации пользователей, так и по отношению к служебной информации, необходимой для надежного функционирования ПС КЗИ и ЭЦП. При этом операции шифрования, подписания и проверки ЭЦП реализуются для пользователей в автоматическом режиме с помощью подсистемы СОБ. 22 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 5. ВХОДНЫЕ И ВЫХОДНЫЕ ДАННЫЕ 5.1. Информационные потоки данных Компоненты ПС КЗИ и ЭЦП обмениваются между собой информационными потоками, составляющими которых являются: – заявка на выпуск СОК; – СОК; – документ политики безопасности. В связи с тем, что ПС КЗИ и ЭЦП представляет собой совокупность комплексов СОБ, РЦ, ПУЦ и УЦ, для каждого из комплексов устанавливается свой перечень входных и выходных данных. 5.2. Входные данные Входные данные для комплекса СОБ, основное предназначение которого состоит в создании заявок на выпуск СОК, следующие: – имя субъекта ИОК; – данные проживания (населенный пункт, страна, область, район); – адрес электронной почты (до 10 идентификаторов); – служебные данные (организация, подразделение, должность); – параметры ключевой информации (долговременные параметры для ЭЦП и шифрования, долговременные параметры для ключевых соглашений, признаки назначения ключей ЭЦП, шифрования и ключевых соглашений); – данные срока действия личного ключа (минимальный срок действия, максимальный срок действия, срок действия по умолчанию); – данные срока действия СОК (минимальный срок действия, максимальный срок действия, срок действия по умолчанию); – комментарий к заявке; – признак записи заявки в базу данных; – признак печати заявки; – признак отсылки заявок по электронной почте; – пароли входа в комплекс СОБ; – СОС; – документы политики безопасности. 23 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 Входные данные для комплекса РЦ следующие: – заявка на выпуск СОК; – документы политики безопасности. Входными данными для комплексов ПУЦ и УЦ являются заявки на выпуск СОК. 5.3. Выходные данные Выходными данными для комплекса СОБ являются: – личный и открытый ключи; – заявка на выпуск СОК. Выходными данными для комплекса РЦ являются заявки на выпуск СОК. Выходными данными для комплексов ПУЦ и УЦ являются: – СОК; – СОС; – документы политики безопасности. 24 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 ПЕРЕЧЕНЬ СОКРАЩЕНИЙ В настоящем документе приняты следующие сокращения: АСОК – архив сертификатов открытых ключей ВО – подсистема вспомогательной обработки ИОК – инфраструктура открытых ключей КП – комплекс криптографической поддержки КПА – комплекс программно-аппаратный НЖМД – накопитель на жестком магнитном диске НКИ – носитель ключевой информации НСД – несанкционированный доступ ОЗУ – оперативное запоминающее устройство ОС – операционная система ПАК – программно-аппаратный комплекс ПЗУ – постоянное запоминающее устройство ПУЦ – подчиненный удостоверяющий центр ПЭВМ – персональная электронно-вычислительная машина РСОК – реестр сертификатов открытых ключей РЦ – регистрационный центр СОБ – средство обеспечения безопасности СОК – сертификат открытого ключа СОС – список отозванных СОК УКК – комплекс управления криптографическими ключами УХИ – устройство хранения информации УЦ – удостоверяющий центр ЭЦП – электронная цифровая подпись 25 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 Ссылки 1. Подсистема криптографической защиты информации и электронной цифровой подписи. Спецификация. 05421864.425700.001. 2. Подсистема криптографической защиты информации и электронной цифровой подписи. Комплекс криптографической поддержки. Руководство программиста. СЮИК.00333-01 33 01. 3. Подсистема криптографической защиты информации и электронной цифровой подписи. Удостоверяющий центр. Руководство оператора. BY.СЮИК.00314-03 34 01. 4. Подсистема криптографической защиты информации и электронной цифровой подписи. Регистрационный центр. Руководство оператора. BY.СЮИК.00328-01 92 01. 26 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 ПРИЛОЖЕНИЕ А СТРУКТУРА ПС КЗИ И ЭЦП Корневой УЦ Подчиненный УЦ Подчиненный УЦ Справочник сертификатов СОБ Приложение СОБ Приложение СОБ Приложение СОБ Приложение Рис. А.1 Блок-схема ПС КЗИ и ЭЦП 27 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 Справочники Модуль ведения НСИ хранилище состояний ОК Реестр сертификатов и Годичные архивы сертификатов Модуль Хранилище сертификатов состояния ОК Модуль издания СОК/СОС Модуль визуализации СОБ Файл настройки .ini ведения Модуль обмена с пользователями РЦ Модуль учета пользователей Модуль обновлений Модуль обмена с РЦ РЦ РЦ РЦ Файлы обновлений СОБ СОБ СОБ СОБ СОБ Модуль настройки Рис. А.2 Блок-схема комплекса УЦ 28 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 Модуль ведения журнала аудита .ini Модуль настройки Модуль доступа к справочникам Модуль отбраковки Модуль разбора СОК СОБ Модуль обмена с УЦ СОБ Модуль обмена с СОБ Справочники УЦ Модуль визуализации Карантин Рис. А.3 Блок-схема комплекса РЦ 29 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 ПРИЛОЖЕНИЕ Б ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ЗАЩИТЫ ПЭВМ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА (ПАК «БАРЬЕР») Программно-аппаратный комплекс защиты ПЭВМ от несанкционированного доступа ПАК «Барьер» (далее ПАК) предназначен для защиты ПЭВМ и ее ресурсов от НСД. В ПАК реализованы механизмы разграничения доступа пользователей к ресурсам ПЭВМ, контроль целостности технических средств (ТС) и программного обеспечения (ПО); шифрование данных на НЖМД. Ключевая и служебная информация передаются в контроллер из ПЭВМ и хранятся в закрытом виде. 2.1. Состав ПАК В состав комплекса входят: – контроллер; – программное обеспечение микроконтроллеров; – программное обеспечение, выполняющее функции ПАК до загрузки ОС; – программное обеспечение, выполняющее функции ПАК при работе ОС; – программное обеспечение, выполняющее функции администрирования системы; – сервисное программное обеспечение. 2.2. Контроллер Контроллер – плата, устанавливаемая в PCI-слот материнской платы ПЭВМ. Контроллер оснащен вычислителем, постоянным перезаписываемым запоминающим устройством (ППЗУ), оперативным запоминающим устройством (ОЗУ), аппаратным датчиком случайных числовых последовательностей (ДСЧП), системой контроля вскрытия корпуса и системой ввода-вывода для работы в составе ПЭВМ и обеспечения взаимодействия с внешними идентификаторами ТМкартами (IBatton), Smart-картами или другими устройствами (например «Брелок»). 2.3. Программное обеспечение микроконтроллеров Программное обеспечение микроконтроллеров обеспечивает выполнение функций следующих функций: – самотестирование (система самотестирования имеет собственную систему световой индикации), – хранение закрытой ключевой информации, – контроль состояния системы защиты от вскрытия корпуса, – выполнение криптографических функций (шифрования с использованием загружаемых алгоритмов, в качестве алгоритма по умолчанию используется 30 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 ГОСТ 28147-89), взаимодействие с ПЭВМ и устройствами-идентификаторами, а так же ведения защищенного журнала событий. 2.4. Программное обеспечение, выполняющее функции ПАК до загрузки операционной системы Программное обеспечение, выполняющее функции ПАК до загрузки ОС включает: – программу расширения BIOS – выполняет загрузку соответствующей конфигурации CMOS , загружает из ППЗУ контроллера программу паролирования, контролирует ее целостность и передает ей управление; – программу паролирования, которая выполняет инсталляцию и переинсталляцию комплекса, а во время работы инсталлированного комплекса запрашивает пароль пользователя, зашифровывает (зашифровывает при завершении работы и расшифровывает после успешной аутентификации пользователя), логические диски, контролирует целостность технических средств ПЭВМ и программного обеспечения конфигурирует систему для работы в следующих режимах: работа, тестирование, администрирование, смена ключей. 2.5. Программное обеспечение, выполняющее функции ПАК при работе ОС Программное обеспечение, выполняющее функции ПАК при работе ОС включает: – драйвер – обеспечивающий взаимодействие программ, работающих под ОС с контроллером; – программу, уничтожающую загрузочный сектор НЖМД после загрузки ОС. 2.6. Программное обеспечение, выполняющее функции администрирования системы Программное обеспечение, выполняющее функции администрирования системы, запускается на выполнение только в случае, если текущий пользователь имеет статус Администратора Безопасности. Оно предназначено для переконфигурации системы (смена паролей и идентификаторов пользователей, переназначение доступных и шифруемых дисков, изменение конфигурации технических средств ПЭВМ и списка контролируемого программного обеспечения), работы с защищенным журналом и других функций администрирования. 2.7. Работа ПАК Организация работы ПАК происходит следующим образом: По включению питания блокируется работа ПЭВМ, происходит самотестирование контроллера, после чего проверяется наличие идентификатора. Если карты нет в контактном устройстве, то блокировка не снимается, даже при последующей установке карты в 31 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 считыватель. Если при включении питания карта находится в контактном устройстве, считывается идентификатор и сравнивается с перечнем допустимых из таблицы пользователей, хранящейся в ППЗУ контроллера. Если идентификатор не зарегистрирован, то его значение заносится в журнал регистрации событий. Блокировка, при этом, не снимается. При сравнении считанного идентификатора с любым из перечня допустимых снимается блокировка ПЭВМ и определяется номер пользователя. Одновременно с перечисленными выше действиями работает программа POST (BIOS), которая передает управление программе-расширению BIOS, обеспечивающей загрузку из ППЗУ контроллера программы паролирования (обеспечивающей разграничение прав доступа, контроль целостности и т. д.) в ОЗУ ПЭВМ, контроль целостности выгруженной программы и передачу ей управления. Программа паролирования зашифровывает логические диски, которые не были зашифрованы при предыдущем выходе. Далее осуществляется процедура аутентификации пользователя путем ввода пароля. Значение символов составляющих пароль на экране монитора не отображается, длина пароля не более 255 символов. Минимальное количество символов составляющих пароль – 12. Затем программа контроля вычисляет хэш-функцию от введенного пароля и передает ее в контроллер для сравнения. Если пароль верный, пользователю будут предоставлены определенные для него ресурсы и права на выполнение команд, соответствующих его статусу, при этом происходит расшифрование доступных данному пользователю логических дисков и происходит загрузка операционной системы. В противном случае пользователю предоставляются еще 2 дополнительные попытки ввода пароля. Если пароль введен неверно 3 раза, ПЭВМ блокируется. Все параметры, определяющие права каждого из пользователей устанавливаются при инсталляции ПАК и могут быть изменены лишь Администратором Безопасности или Администратором ключей с использованием соответствующих программ администрирования. Во время работы ПЭВМ под управлением ОС прикладное ПО может передать в контроллер информацию для ее криптографической обработки с использованием ключевой информации, хранящейся в контроллере или на внешнем устройстве-идентификаторе. Средствами ПАК ведется контроль вскрытия корпуса защищаемой ПЭВМ. При обнаружении вскрытия корпуса происходит блокировка работы ПЭВМ, уничтожение критически важной хранимой информации (например, ключевой) делается запись в журнале событий. 2.7. Криптографические алгоритмы Контроль целостности ТС и ПО обеспечивается путем вычисления имито-вставки согласно ГОСТ 28147-89 или значения функции хеширования согласно СТБ 1176.1-99 32 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 контролируемых ресурсов при инсталляции, сохранения его в ППЗУ контроллера и последующей проверке при каждом входе в систему. Защита информации на НЖМД достигается ее зашифрованием по ГОСТ 28147–89 (гаммирование с обратной связью) при завершении работы и расшифрованием доступной конкретному пользователю при его входе в систему. Ключевая информация хранится в ППЗУ в зашифрованном ГОСТ 28147–89 (простая замена) виде. В комплексе предусматривается использование загружаемых алгоритмов шифрования, определяемых Заказчиком. 2.8. Защищенный журнал событий ПАК ведет в ППЗУ аппаратно защищенный журнал событий, доступный только для просмотра и вывода на печать (или внешний носитель) и только администратору безопасности и программный журнал в специальной области НЖМД, недоступной ПО операционной системы, хранящийся в зашифрованном виде. Контроллер оснащен аппаратным датчиком случайных чисел (используется при генерации ключевой информации). 33 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 ПРИЛОЖЕНИЕ В ПЕРЕЧЕНЬ ПРАВОВЫХ АКТОВ 1 СТБ 34.101.1-2004 (ИСО/МЭК 15408-1:1999) «Информационные технологии и безопасность. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель». 2 СТБ 34.101.2-2004 (ИСО/МЭК 15408-2:1999) «Информационные технологии и безопасность. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности». 3 СТБ 34.101.3-2004 (ИСО/МЭК 15408-3:1999) «Информационные технологии и безопасность. Критерии оценки безопасности информационных технологий. Часть 3. Гарантийные требования безопасности»; 4 СТБ П 34.101.6-2003 «Информационные технологии и безопасность. Задание по обеспечению безопасности. Разработка, обоснование, оценка». 5 СТБ 1176.1-99 «Информационная технология. Защита информации. Функция хеширования». 6 СТБ 1176.2-99 «Информационная технология. Защита информации. Процедуры выработки и проверки электронной цифровой подписи»; 7 ГОСТ 28147-89 «Система обработки информации. Защита криптографическая. Алгоритм криптографического преобразования». 8 РД РБ 07040.1202-2003 «Автоматизированная система межбанковских расчетов. Процедура выработки псевдослучайных данных с использованием секретного параметра». 9 РД РБ 07040.1204-2003 «Банковские технологии. Протоколы формирования общего ключа». 10 РД РБ 07040.1206-2004 «Банковские технологии. Формат сертификатов открытых ключей и списков отозванных сертификатов». 11 РД РБ 07040.1203-2004 «Банковские технологии. Технология электронной цифровой подписи. Термины и определения». 34 № изм. Подп. Дата BY.СЮИК. 00346-01 90 01 Лист регистрации изменений Номера листов (страниц) Изм. изменен- замененных ных новых Входящий Всего № сопроволистов № аннули- (страниц) в документа дительного Подп. Дата докум. и рованных докум. дата 35 № изм. Подп. Дата