Document 420954

advertisement

Секция

Защита телекоммуникаций

ЗАЩИТА ТЕЛЕКОММУНИКАЦИЙ

В.Н. Максименко, А.П. Даньков

Россия, г. Москва, Институт сотовой связи

ЭВОЛЮЦИЯ БЕЗОПАСНОСТИ В СЕТЯХ

СОТОВОЙ ПОДВИЖНОЙ СВЯЗИ

В современной действительности непрерывно происходят процессы эволюционного развития систем сотовой подвижной связи (СПС) в направлении высоких технологий, использования интеллектуальных ресурсов, разработки и внедрения механизмов обеспечения информационной безопасности. Исторический опыт

показывает, что эволюционный путь развития является более прагматичным, по

сравнению с революционным, более надежным и стабильным. Эволюционный

подход подразумевает изучение плюсов и минусов того, что было, с последующим

усилением позитивных аспектов и исключением негативных факторов.

Развитие сетей СПС представляет собой динамически развивающийся рынок

связи, если можно так выразиться, развитие мобильных систем связи намного прогрессивнее стационарной связи и это вызвано рядом причин. Расширение зоны

покрытия сетей и межсетевой роуминг обеспечивает комфорт и избавляет абонента сети от лишних забот, а использование автоматического роуминга за пределами

России дает возможность говорить о все большем преимуществе сотовой подвижной связи перед стационарной. Не менее важным является и расширение сервисов

обслуживания абонентов сети и интенсивное внедрение новых услуг.

Перечисленные преимущества сетей СПС базируются именно на эволюционном принципе развития. Переход от аналоговых сетей связи с достаточно с небольшой зоной покрытия к цифровым сетям связи современного состояния происходило не скачкообразно, а плавно, с использованием ресурсов прежних сетей и

развитие на их основе принципиально новых сетей связи. Но на этом развитие систем сотовой связи не останавливается, т.к. растущие с каждым годом потребности

пользователей в услугах СПС приводят к необходимости производить операторами улучшение качественных и количественных характеристик сети, внедрение

новых услуг и, как следствие, новых технологий.

Следующим этапом развития СПС будет полномасштабное внедрение сетей

UMTS. В идеологию развития сетей UMTS заложен тот же принцип эволюционности. Сети UMTS будут внедряться постепенно и будут функционировать одновременно с существующими сетями GSM\GPRS до момента их полного вытеснения с

рынка мобильной связи. С учетом существующих тенденций на рынке радиодоступа можно определить следующие пути развития систем сотовой связи в объединении с другими технологиями доступа [1]. Для операторов связи, использующих сети второго поколения:

– внедрение и эксплуатация сетей на основе технологии EDGE, а также модернизация существующих сетей;

– внедрение WiMAX-сетей с целью расширения возможностей сетей

GPRS/EDGE.

Для операторов связи, имеющих лицензии на эксплуатацию сетей 3G:

– запуск и развитие сетей на основе технологии EDGE;

– внедрение сетей UMTS/HSDPA с целью предоставления услуг мобильной

связи, связанных с высокоскоростной передачей данных;

– расширение зоны покрытия для сетей UMTS/HSDPA;

– внедрение WiMAX-сетей как расширение сетей 3G.

143

Сборник ТРТУ

Тематический выпуск «Информационная безопасность»

Таким образом, видно, что одним из направлений развития сетей СПС третьего поколения является интеграционный процесс, включающий в себя объединение

различных технологий, процессов и физических сетей.

В рамках рассматриваемой проблематики можно выделить следующие вопросы, представляющие особый интерес при развитии сетей третьего поколения:

– определение рисков для сетей СПС третьего поколения с учетом уязвимостей сопряженных сетей;

– порядок аутентификации абонента при подключении к ресурсам сети UMTS

через внешнюю сеть передачи данных;

– безопасность в процессе взаимодействия базовой сети UMTS и сетей контент-провайдеров и внешних сетей.

При развитии сетей СПС, как уже отмечалось выше, присутствует принцип

преемственности в процессах развития и конвергенции сетей. Путь развития сетей

СПС направлен в сторону полного их интегрирования в ЕСС РФ. То есть из сети

сотовой связи необходимо иметь доступ к любой другой сети, и наоборот, из любой сети необходимо иметь доступ к ресурсам сети СПС (например, в сетях 3G),

при этом необходимо особое внимание уделить вопросам тарификации и оплаты

услуг, безопасности передачи данных. Аналитические исследования в области ИБ

сетей СПС и сетей передачи данных показали, что в этих сетях существует ряд

уязвимостей и рисков нарушения ИБ [2]. Уязвимости, угрозы и риски ИБ носят

специфический характер, все зависит от среды передачи данных, структуры сети

связи, передаваемых данных, назначения сети и т.д. Однако, очевидно, что в рамках процесса объединения различных сетей и расширения области их взаимодействия растет и риск преемственности одной сетью уязвимостей другой. При этом

в объединенной сети будут присутствовать одновременно все специфические

угрозы ИБ для каждой сети в отдельности, входящей в общую инфраструктуру.

В ракурсе этого вопроса немаловажным становится проблематика изучения и

исследования направления – информационной безопасности при интеграционных

процессах сетей СПС. О безопасности в сетях СПС можно говорить как об определенном процессе, непосредственно связанном с функционированием сети СПС.

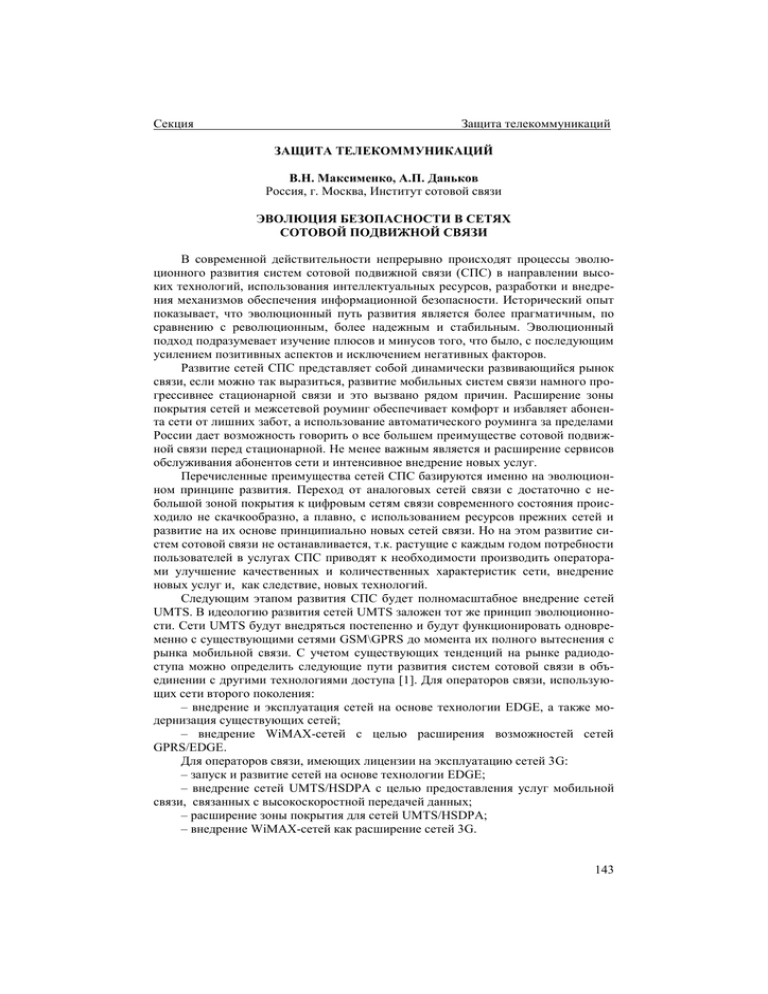

Эволюционные процессы, протекающие в рамках общего развития сетей СПС,

отразились и на механизмах и принципах реализации ИБ в сетях СПС. На рис. 1

представлены результаты анализа эволюции развития механизмов ИБ, реализуемых в сетях СПС с момента появления и на перспективу их развития.

Как видно из рисунка, вопросы обеспечения ИБ в сетях СПС с каждым новым

этапом развития расширяются и включают в себя все больше механизмов обеспечения ИБ. При этом стоит отметить, что механизмы, зарекомендовавшие себя в

предыдущих поколениях, учитываются при развитии сетей последующих поколений. Эти механизмы могут реализовываться в сетях нового поколения без изменений, а могут модернизироваться с учетом новых угроз ИБ. На рис. 1 курсивом показаны те механизмы ИБ, которые вводятся в сети СПС и являются новыми по

сравнению с предыдущими поколениями.

Таким образом, из всего вышесказанного можно сделать следующие выводы:

– в развитии сетей СПС наблюдается эволюционное развитие;

– явным образом прослеживаются интеграционные процессы;

– преемственность уязвимостей при объединении различных сетей;

– расширение спектра реализуемых механизмов ИБ в сетях СПС.

144

Секция

Защита телекоммуникаций

145

Сборник ТРТУ

Тематический выпуск «Информационная безопасность»

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Шапоров В. «Перспективы эволюции и интеграции сетей 3G, Wi-Fi и WiMAX»,

Мобильные телекоммуникации 10.2004, Спец. Выпуск.

2. Отчет по НИР «Методы защиты СПС стандарта GSM от несанкционированного доступа», ЗАО Москва, «Институт сотовой связи», 2003.

3. GSM 03.20 – Digital cellular telecommunications system/Phase 2+/Security related network functions.

4. TS 121 133 3GPP SA Universal Mobile Telecommunications System (UMTS) – 3G security; Security threats and requirements.

В.М. Амербаев, И.Е. Грехнева, А.В. Шарамок

Россия, г. Москва, ГУП «НПЦ “Спурт”»

МЕТОДЫ ЗАЩИТЫ ОТ ПРОСЛУШИВАНИЯ ВТОРОГО РОДА

В ЦИФРОВЫХ СИСТЕМАХ СВЯЗИ

Радиотехнические каналы являются наиболее незащищенным элементом в

системах цифровой связи, так как они всегда доступны нарушителю для прослушивания, и, следовательно, для изучения расписания, маршрутизации и интенсивности передач, а также содержимого передаваемой информации.

Нарушитель прослушивает и сохраняет весь поток информации пункта связи

А и пункта связи Б. Он имеет возможность сравнить сохраненный информационный поток пункта связи А с информационным потоком пункта связи Б на предмет

поиска одинаковых сообщений.

Таким образом, им определяется маршрутизация той части информационного

потока, которая представляет для него повышенный интерес. Анализ периодичности, продолжительности и расписания передачи сигналов с найденными одинаковыми сообщениями на концах прослушивания А и Б дает возможность нарушителю строить эффективные атаки на систему связи. Такой вид анализа работы системы связи называется прослушиванием второго рода.

Защита от прослушивания второго рода в системах связи с регенеративной

ретрансляцией решается преобразованием информации на аппаратуре ретрансляции (космический аппарат, базовая станция). В схему преобразования информации

добавляется алгоритм маскирования (зашумления) сообщений. При встраивании

подобного вида защиты в уже существующую систему связи возникает задача

усовершенствования радиотехнических средств без аппаратной доработки, т.е

программным способом.

Алгоритм маскирования, используемый на ретрансляторе, должен отвечать

следующим требованиям:

- иметь гибкую программную реализацию, не привязанную к конкретной аппаратуре;

- иметь возможность преобразовывать информацию на проходе со скоростью

не менее 10 Мбит/с;

- быть нестационарно стойким (или условно стойким) [1].

Наиболее подходящими для реализации в компьютерных системах процедур

нестационарно стойких шифров являются блочные шифры разового пользования,

т.е. шифры, ключевой оператор которых явно зависит от временного параметра t.

Характер изменений этого параметра определяет временные интервалы «разового

пользования» ключевым материалом.

Идея разового пользования была сформирована в работе [2] на примере преобразования Л.Хилла, где рассматривается аффинное отображение Znq на Znq (здесь

Zq - кольцо вычетов по mod q кольца целых чисел Z):

146

Секция

Защита телекоммуникаций

y = (Ktx + d) mod q,

(1)

где элементы матрицы Kt зависят от временного параметра t.

Для обратимости отображения (1) требуется, чтобы выполнялось условие

НОД (det Kt, q) = 1.

(2)

В такой постановке проблема разового пользования ключом сводится к задаче генерации квадратных матриц Kt , зависящих от параметра t и удовлетворяющих условию (2).

Для ее решения были использованы инволютивные и треугольные матрицы.

Естественно обобщить этот метод динамического (т.е. зависящего от t) и биективного отображения Znq на Znq ,базируясь на генерации в каждый момент t случайных

матриц над Zq требуемых порядков. Назовем этот метод обобщенным методом

Хилла.

Сформируем сначала требования, предъявляемые к конструированию подобных отображений.

Первое требование: отображение должно удовлетворять принципу Хопфа.

В классической работе [3] К. Шеннон разработал ряд приемов построения кодирующих (и декодирующих) отображений, которые направлены на осложнение

криптоанализа. Это, так называемые, методы распыления и зашумления, которые

далее были синтезированы им в метод перемешивания. К. Шеннон отмечает, что к

хорошему перемешиванию приводят не коммутирующие между собой процедуры

(на примере исследований Е.Хопфа), а также методы, использующие операции

разнотипных (т.е. несовместимых) алгебраических систем. Именно последние требования названы принципом Хопфа.

Второе требование: компьютерная согласованность. Конструируемое отображение должно использовать типы и структуры данных, операции над которыми

допускают реализацию в используемой вычислительной среде [4].

Третье требование: принцип гибкой динамичности. Конструируемое отображение должно обеспечивать в каждый момент времени t гибкое управление рандомизацией ключевого материала.

Известный в вычислительной практике метод Гаусса-Зейделя решения систем

уравнений подсказывает следующий прием построения динамичного биективного

отображения Znq на Znq, удовлетворяющий перечисленным требованиям.

1. Модуль q выбирается в виде q = 2N, где N – длина регистров используемой

вычислительной среды. Предполагается, арифметический процессор обладает

устройством умножения двух N-битовых операндов с сохранением 2N-битового

результата.

2. Генерируется «материнская» случайная матрица над Z2N

или в более простом и более гибком случае «псевдослучайная матрица» размерности nn. n*N бит – размерность блока данных за один раунд маскирования

(демаскирования).

3. Кодирующее (шифрующее) отображение формируется в форме ГауссаЗейделя:

y1 = |x1 + ∦ a11x2 a12x3 …………… a1,n-1xn ∦N a1n |2N;

y2 = |x2 + ∦ a21x3 a22x4 …………… a2,n-1y1 ∦N a2n |2N;

y3 = |x3 + ∦ a31x4 a32x5 … a3,n-2y1 a3,n-1y2 ∦N a3n |2N;

………………………………………………………………..

yn = |xn + ∦ an1y1 an2y2 …..

… an,n-1yn-1 ∦N ann |2N;

При этом декодирующее отображение (дешифрование) имеет ту же форму

Гаусса-Зейделя:

147

Сборник ТРТУ

Тематический выпуск «Информационная безопасность»

xn

= |yn - ∦ an1y1 an2y2 ……………...… an,n-1yn-1 ∦N ann |2N;

xn-1

= |yn-1 - ∦ an-1,1xn an-1,2y1 …………..… an-1,n-1yn-2 ∦N an-1,n |2N;

xn-2 = |yn-2 - ∦ an-2,1xn-1 an-2,2xn an-2,3y1 … an-2,n-1yn-3 ∦N an-2,n |2N;

…………………………………………………………………………….

x1 = |y1 - ∦ a11x2 a12x3 …………….….. a1,n-1xn ∦N a11 |2N;

Здесь используются следующие обозначения:

- | . |2N - операция взятия вычета по mod 2N;

- - операция побитового xor;

- | a+b |2N, | a-b |2N - операции сложения и умножения по mod 2N;

- ab – операция арифметического умножения двух N-разрядных целых чисел с

формированием 2N-битового результата;

- ∦.∦N - операция перемешивания битов 2N-битового слова с получением в

результате N-битового слова по следующей схеме: из 2N-битового слова выделяется (псевдослучайно) блок из N битов, которые побитово перемножаются по модулю два с оставшимися N-битами исходного 2N-битового слова.

Все используемые здесь операции не перестановочные и максимально приближены к программной реализации.

Алгоритмическая сложность этого типа преобразований, главным образом,

определяется n(n-1) операциями над целыми числами и реализацией операции

∦.∦N. Также свой вклад в алгоритмическую сложность вносят динамические преобразования ключевой материнской матрицы на каждом шаге кодирования.

Если требуется ослабить вычислительную сложность конструируемого отображения, то вместо операции арифметического умножения можно использовать

арифметическое сложение целых N-разрядных чисел. Также можно модифицировать операцию ∦.∦N в операцию псевдослучайного считывания N-битового блока

из (N+1)-битового слова, в случае применения операций арифметического сложения. В этом случае ослабляется требование к размеру и способу формирования

матрицы преобразования. Гибкая динамичность в управлении ключевым материалом достигается за счет использования различных форм псевдослучайных перестановок элементов матрицы преобразования.

Таким образом, алгоритм позволяет варьировать длиной блока в силу наличия такого параметра как размерность матрицы. В зависимости от размера открытого текста можно подбирать и размер матрицы, чтобы снизить число раундов

маскирования.

Также динамичность в формировании и управлении ключевым материалом

дает возможность подбирать сложность и скорость маскирующих преобразований

в зависимости от поставленных задач.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1 Ковалев А.М., Скобелев В.Г. Нестационарные стойкие шифры: модели и методы //

Информационная безопасность. Материалы VI Международной научно-практической конференции. – Таганрог, 2004. С. 250-252

2 Лидл Р., Пильц Г. Прикладная абстрактная алгебра: Учебное пособие/ пер. с англ. –

Екатеринбург: Изд. Урал. ун-та. 1996.

3 Шеннон К. Теория связи в цифровых системах // Шеннон К., Работы по теории информации и кибернетике, М.: ИИЛ, 1963. С.333-402

4 Молдовян А.А. и др. Криптография: скоростные шифры. – СПб: БХВ-Петербург,

2002.

148

Секция

Защита телекоммуникаций

В.М. Амербаев, И.Е. Грехнева, А.В. Шарамок

Россия, г. Москва, ГУП «НПЦ “Спурт”»

КЛАСТЕРНАЯ МОДЕЛЬ ПОДСИСТЕМЫ

ЗАЩИТЫ ИНФОРМАЦИИ ЦИФРОВЫХ СИСТЕМ СВЯЗИ

Подсистема защиты информации любой цифровой системы связи представляет собой суперпозицию программно-аппаратных компонентов, встроенных в

средства связи и выполняющих функции по обеспечению заданной политики безопасности. Программно-аппаратные компоненты защиты информации функционируют на вычислительных платформах средств связи в рамках их операционной

среды. Они являются надстройкой над операционной средой средств связи, поэтому все информационные сообщения, формируемые в подсистеме защиты информации, относятся к прикладному уровню.

Компоненты подсистемы информации функционируют автономно и выполняют свои целевые функции относительно средства связи, используя свой автономный ресурс (ключевую информацию). Для обмена сообщениями с целью синхронизации своих состояний компоненты подсистемы защиты информации используют транспортную среду, реализуемую телекоммуникационным оборудованием системы связи.

Объединение независимых компонентов с автономными ресурсами линиями

связи достаточно хорошо описывается моделью слабосвязанного вычислительного

кластера.

По способам архитектурной зависимости и использованию ресурсов различают сильносвязанные и слабосвязанные кластеры [1]. Сильносвязанные кластеры

используют единый информационный ресурс и единый управляющий центр, распределяющий задачи между вычислителями. Примером сильносвязанного кластера является многопроцессорная структура с разделяемой памятью, построенная по

схеме SIМD (Single Instruction Stream – Multiple Data Stream).

Компоненты слабосвязанного кластера имеют свои автономные информационные ресурсы и выполняют автономные задачи, однако находятся под управлением единого центра, который может задавать список задач для выполнения и изменять и корректировать информационный ресурс. Примером слабосвязанного

кластера является многопроцессорная система типа MIMD (Multiple Instruction

Stream – Multiple Data Stream) либо компьютерная сеть с единым центром управления и администрирования. Компонентам слабосвязанного кластера присущ минимум взаимодействия и взаимозависимости, каждый из них знает свою цель и

обладает методами ее достижения [2].

Реализационный механизм слабосвязанной кластерной структуры предполагает, что «каждый узел является типовой вычислительной архитектурой со своим

процессором, оперативной памятью, каналами ввода/вывода, а кооперация узлов

осуществляется через некоторые каналы передачи данных между ними».

Модель слабосвязанного кластера в полной мере соответствует структуре и

кооперации компонентов подсистемы защиты информации цифровых систем связи.

Взаимодействие компонентов защиты информации в рамках подобной модели легко представляется на уровне взаимодействия программных процессов в информационной сети путем передачи команд и сообщений.

Транспортная среда передачи данных в зависимости от вида цифровой системы связи (транкинговая, сотовая, спутниковая) имеет свою структуру и особенности. Формальное описание транспортной среды передачи данных дает возмож-

149

Сборник ТРТУ

Тематический выпуск «Информационная безопасность»

ность определить условия передачи сообщений между компонентами защиты информации. Программную структуру компонентов удобно моделировать, использую математический аппарат конечных автоматов.

Компонент должен иметь свойства рационального объекта и быть построен

согласно модели «Убеждения, желания и намерения», т.е. компонент должен реализовывать некоторые формы дедукции и индукции. Схема конечных автоматов

компонентов в сочетании с формальным описанием среды передачи данных однозначно определяет модель подсистемы защиты информации цифровой системы

связи.

С помощью кластерной модели подсистемы защиты информации возможно

исследовать такие процессы, как ключевое распределение, функционирование

единого сервера управления, рассылка широковещательных сообщений от сервера

подчиненным компонентам, рассылка индивидуальных сообщений и увеличение

паразитной нагрузки на каналы связи за счет передачи сообщений.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1 Цилюрик О. QNX: кластерные вычисления // Современные технологии автоматизации № 3. 2004. С. 54-62

2 Хьюз К., Хьюз Т. Параллельное и распределенное программирование на С++.: Пер. с

англ. – М.: Издательский дом «Вильямс». 2004.

В.Б. Авдеев, А.В. Бердышев

Россия, г. Воронеж, Государственный научно-исследовательский испытательный

институт проблем технической защиты информации ФСТЭК России

О ПОРОГОВОМ ЧИСЛЕ МОЩНЫХ ЭЛЕКТРОМАГНИТНЫХ ИМПУЛЬСОВ,

ПЕРЕВОДЯЩИХ ОБЛУЧАЕМУЮ РАДИОЭЛЕКТРОННУЮ АППАРАТУРУ

В СБОЙНОЕ СОСТОЯНИЕ

Как известно, при облучении мощными электромагнитными импульсами радиоэлектронная аппаратура (РЭА) телекоммуникационных и информационноизмерительных систем может изменять своё штатное состояние на аварийное или

близкое к нему из-за возникновения обратимых или необратимых отказов в полупроводниках. В результате происходит утрата части передаваемой или хранимой

информации и потеря управляемости системой. Явления, происходящие при этом

в полупроводниковых элементах, исследованы достаточно подробно (см., например, обзор [1]). В отличие от этого механизм изменения состояния РЭА как целостного объекта изучен слабо. В частности, крайне скудны сведения о пороговом

числе импульсов, вызывающих тот или иной эффект сбоя в облучаемой РЭА.

С целью частичного восполнения этого пробела проведены экспериментальные

исследования по выявлению и изучению порогового (по числу импульсов) эффекта

в изменения исходного состояния тестовой РЭА при воздействии на неё мощным

импульсным СВЧ-излучением.

В качестве объектов воздействия были выбраны: портативная УКВ (ЧМ) радиостанция ВЭБР-160/9, настроенная на частоту 146,25 МГц, и исполнительное

устройство пейджингового типа, основой которого служил регенеративный приёмник, настроенный на частоту 150 МГц. Первый объект моделировал устройства,

используемые спецслужбами, в частности, милицией, спецназом и т.д.; второй

объект – устройства, используемые в качестве примитивных радиовзрывателей

фугасов бандитскими террористическими формированиями в Чечне. Принцип работы второго объекта был основан на переключении исполнительного транзисторного ключа, которое осуществлялось при приёме специальной радиокодограммы,

150

Секция

Защита телекоммуникаций

состоящей из 18 импульсов, размещаемых на 36 позициях, при общей длительности кодограммы 6 мс. Оба испытываемых объекта размещались в радиопрозрачных пластмассовых корпусах и облучались мощными короткими СВЧ-импульсами

в двух режимах: в непрерывном режиме при постоянной частоте следования импульсов, равной F=100 Гц, и в режиме заданного фиксированного числа импульсов. Длительность импульсов составляла примерно τ=5 нс, несущая частота облучающего импульсного электромагнитного поля – 9,3 ГГц. Предварительные исследования по изучению возможных эффектов, возникающих в РЭА при непрерывном облучении, показали, что в исполнительном пейджинговом устройстве,

находящемся в дежурном режиме, может происходить стимулированное переключение транзисторного ключа, а в УКВ-радиостанции – блокироваться приём и передача [2, 3]. Дальнейшее изучение условий возникновения этих эффектов показало, что они имеют пороговый характер и проявляются не только при превышении

определённых пределов плотности потока энергии или плотности потока мощности импульсного поля, но и что было новым – в зависимости от числа импульсов,

облучивших РЭА.

Так, применительно к УКВ-радиостанции, ориентированной оптимально с

точки зрения наилучшего восприятия воздействующего помехового поля, установлено, что блокирование передачи происходило при воздействии на станцию

пачки из N=21…22 импульсов при средней (за время, равное длительности импульса) плотности потока мощности в импульсе Р им ≈ 280 Вт/см2 или, соответственно, плотности потока энергии в импульсе Пим = Римτ ≈ 1,410-6 Дж/см2. Величина Рим рассчитывалась на основе калориметрического измерения средней (за

период следования импульсов) плотности потока мощности в пачке Рср, Вт/см2:

Рим = Рср / Fτ. При этом суммарная плотность потока энергии, необходимая для

блокирования станции, составляла Псум = Пим N ≈ (3…3,1)10-5 Дж/см2.

После того, как начиналось блокирование, функционально поражённое состояние станции сохранялось неопределённо долгое время, однако оно могло быть

прервано с помощью одной из управляющих штатных операций, например, путём

выключения и нового повторного включения станции.

В режиме приёма также наблюдался пороговый (по числу импульсов) эффект

блокирования, причём число требуемых импульсов оказалось примерно таким же,

как и при блокировании в режиме передачи. Однако в данном случае рабочее состояние станции самопроизвольно восстанавливалось за время порядка долей и

единиц секунд. Обычно такая реакция характерна для аналоговых устройств [3];

здесь же она наблюдалась для цифровой станции.

Во втором исследованном объекте стимулированное срабатывание исполнительного устройства происходило при Рим ≥100 Вт/см2 (соответственно, Пим ≥ 510-7

Дж/см2) и числе импульсов N=35…36. При умощнении СВЧ-облучения пороговое

число импульсов уменьшалось до 7. Подробно полученные результаты для данного объекта представлены в табл. 1.

Таблица 1

Характеристики облучаемого импульсного поля и пороговое число

импульсов, переводящих облучаемую РЭА в “сработанное” состояние

Рср, Вт/см2

Рим, Вт/см2

Пим, Дж/см2

N, шт.

Псум, Дж/см2

-5

-6

97

36

2,110

0,4910

1,7610-5

-5

-6

163

16

3,5510

0,8210

1,3110-5

-5

-6

255

9

5,5510

1,310

1,1710-5

-5

-6

333

7

7,2510

1,6710

1,1710-5

452

7

9,8510-5

2,2610-6

1,5810-5

151

Сборник ТРТУ

Тематический выпуск «Информационная безопасность»

Как следует из анализа таблицы, несмотря на существенные вариации исходных параметров облучающего импульсного поля (Р им мах/Рим мин ≈ 4,7 раза), суммарная Псум пороговая плотность потока энергии срабатывания устройства остаётся почти постоянной величиной (которую можно принять равной П сум сред ≈ 1,410-5

Дж/см2) с малыми относительными отклонениями (мах {|Псум / Псум сред - 1|} ≈

0,25). Данный результат убедительно свидетельствует о существовании некоторого энергетически-накопительного механизма перевода РЭА из исходного “взведённого” состояния в новое “сработанное”, получившееся в результате преднамеренного вызванного сбоя. Одной из причин проявления такого механизма может

быть, на наш взгляд, наличие в РЭА высокодобротных элементов, в которых под

действием очередного импульса происходит монотонное увеличение остатка запасённой энергии до тех пор, пока она не превысит критическое значение.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Антипин В.В., Годовицын В.А., Громов Д.В., Кожевников А.С. и др. Влияние мощных импульсных микроволновых помех на полупроводниковые приборы и интегральные

микросхемы // Зарубежная радиоэлектроника. 1995. №1. С.37-53.

2. Авдеев В.Б., Авдеева Д.В., Бердышев А.В., Макаров Г.В., Панычев С.Н., Ярыгин А.П.

Помехи и сбои при воздействии мощных наносекундных импульсов на приёмо-передатчики

сотовой и мобильной связи // Известия ВУЗов. Радиоэлектроника. 2004. №10. С.47-53.

3. Бердышев А.В. Влияние воздействия мощных СВЧ-импульсов на УКВ-радиостанцию // Антенны. 2001. №5. С.57-60.

В.В. Мирошников

Россия, г. Воронеж, Государственный научно-исследовательский испытательный

институт проблем технической защиты информации Федеральной службы по

техническому и экспортному контролю

МОДЕЛИРОВАНИЕ ДИНАМИКИ ОБМЕНА ДАННЫМИ

В ВЫЧИСЛИТЕЛЬНЫХ СЕТЯХ В ЗАДАЧАХ ОЦЕНКИ

ЭФФЕКТИВНОСТИ ЗАЩИТЫ ПЕРЕДАВАЕМОЙ ИНФОРМАЦИИ

Моделирование локальной вычислительной сети (ЛВС) является неотъемлемым этапом решения задачи оценки эффективности защиты информации (ЗИ),

циркулирующей в ней. В настоящее время существует более сотни специализированных систем моделирования ЛВС, ориентированных на проблемы производительности и надежности, но не оснащенных специальными алгоритмами и компонентами для оценки конфиденциальности и целостности передаваемой по сети

информации.

Сетевые протоколы, используемые для организации информационного обмена по общей шине распространения сигналов ЛВС [1], с точки зрения математической интерпретации являются детерминированными дискретными системами. Поэтому стек сетевых протоколов может быть представлен в виде детерминированной передаточной функции на области определения двух стохастических процессов: потока передаваемых файлов λф пд и потока сетевых кадров λк пм , поступающего из среды распространения сигналов. Наиболее целесообразным способом

аналитического описания данных функций является использование математического аппарата сетей Петри [2].

Стек протоколов не является идеальной последовательно - параллельной

структурой, поскольку требует учета состояния коррелированных по стеку потоков. В рамках модели необходима реализация механизмов диспетчеризации моделируемых параллельных процессов. Кроме того, количество состояний, определя152

Секция

Защита телекоммуникаций

ющих поведение моделируемой системы, может быть достаточно большим, а алгоритм перехода из одного состояния в другое – соизмерим по сложности с алгоритмом функционирования оригинала. Например, функционирование протокола

LLC определяется одним из 14-ти возможных его состояний [3]. Возникает необходимость разработки многомерной модели, отображающей во времени поведение

и состояние моделируемой системы. При этом влияние поведения системы на ее

дальнейшее состояние и влияние текущего состояния на дальнейшее поведение

обоюдное. Многомерность модели не только увеличивает сложность ее реализации, но кратно увеличивает время разработки, требуемые вычислительные ресурсы, уменьшает гибкость модели.

Для решения указанной проблемы целесообразно использовать логический

семафор Ξ с модифицированным алгоритмом управления, представляющий собой

n - разрядную двоичную переменную (разрядность определяется по числу возможных состояний системы):

i 2i 1 , причем

n

i 1

n

i 1

i

A,

где А – количество одновременно допустимых значений состояний (обычно =1);

ξi – булево отражение i-го состояния моделируемой системы.

Для диспетчеризации событий с учетом состояния семафора каждому переходу ti от одного события ветви к другому устанавливаются в соответствие две семафорные константы, имеющие ту же размерность, что и семафор. Первая константа

– Qi – определяет перечень состояний семафора, при которых допустимо срабатывание перехода. Необходимое (но недостаточное) условие срабатывания перехода

ti от одного события ветви к другому:

Qi 0 j1 j qij 1 .

n

(1)

Вторая константа – Si – используется для вычисления значения семафора в

случае срабатывания перехода ti по следующей формуле:

Si Si Si .

(2)

Срабатывание перехода ti от одного события ветви к другому будет происходить при одновременном удовлетворении условия (1) и классического условия

срабатывания перехода в сети Петри.

Если условий для срабатывания перехода недостаточно, то процесс текущей

ветви приостанавливается до момента формирования всех необходимых условий.

При срабатывании перехода ti в соответствии с (2) устанавливается новое значение

семафора.

Важной особенностью сетей Петри является их асинхронность. Для оценки

эффективности ЗИ в моделируемых ЛВС необходима синхронность модели (сети

Петри). Способ синхронизации сети Петри, описанный Котовым В.Е.[2], может

быть использован только в моделях с непрерывным изменением состояния, использующих метод задания времени фиксированного шага. При этом способ имеет

существенный недостаток, угрожающий в определенных ситуациях уровню адекватности представления моделируемой системы сетью Петри. Имеются в виду те

ситуации, когда конфликт сети не будет исчерпан для определенных переходов ни

в первом такте, ни в последующем. При этом фактически из сети будут выброшены фрагменты, включающие окрестности готовых к срабатыванию, но исключенных из списка обработки по причине участия в конфликте, переходов.

153

Сборник ТРТУ

Тематический выпуск «Информационная безопасность»

Для решения проблемы предлагается два метода: использование многоуровневой системы приоритетов и введение в аппарат сетей Петри дополнительных

элементов логического управления.

Метод использования многоуровневой системы приоритетов предполагает

определение необходимого числа уровней системы приоритетов сети Петри, определение для каждого уровня приоритета подмножества переходов сети, которые

будут участвовать в работе на соответствующем уровне, и выполнение такта в последовательности аналогичных действий по каждому уровню, начиная с высшего

(первого) и заканчивая низшим уровнем приоритета. Причем определение подмножеств переходов сети, участвующих в работе уровня, должно полностью исключить потенциальные конфликты сети на каждом уровне приоритетов.

Для определения числа уровней системы приоритетов (глубины конфликтов

сети) в сеть Петри вводится дополнительный компонент G –– множество элементов глубины конфликтов сети N, определяющих по каждому месту p P количество выходных по отношению к нему переходов, для которых данное место создает предпосылку конфликта. На рис.1 продемонстрирован пример задания G(p) в

условиях упорядочения множества мест P.

Рис.1. Задание множества глубины конфликтов G = (2, 0, 3)

Максимальное значение элементов множества G определяет требуемое число

уровней системы приоритетов (глубину конфликтов сети Gm): Gm =Max(G(p)).

При проектировании сети Петри для каждого уровня g устанавливается подмножество переходов T́ g T , участвующих в проверке выполнения условий срабатывания, исключающее возможность возникновения конфликтов в окрестностях

переходов подмножества T́ g. Естественно, процесс определения приоритетности

одного конфликтного перехода по отношению к другому, а, точнее говоря, приоритет одной исходящей дуги места по отношению к другой исходящей дуге этого

же места требует внимательного изучения моделируемой системы для правильного отображения ее поведения в сети Петри.

Второй метод предполагает введение в аппарат сетей Петри дополнительных

элементов логического управления, усиливающих описательные возможности сети Петри и позволяющих полностью исключить потенциальные конфликты сети.

Исключение конфликтности в сетях Петри возможно в случае использования

в описательных механизмах и механизмах управления сетью всех логических операций, приближая тем самым сети Петри по мощности к машинам Поста и

Тьюринга. Классическая сеть оперирует непосредственно только одной логической операцией – дизъюнкцией. Конъюнкция и инверсия используются косвенно.

Например, введение в сеть Петри, моделирующей стек сетевых протоколов,

только одного дополнительного элемента управления, непосредственно задающего

операцию инверсии, позволило более чем на 50 % сократить конфликтность сети

Петри. При этом дополнительным элементом сети Петри, введенным в сеть, являлась “дуга-инвертор”. Указанный элемент может быть только входным по отношению к переходу и позволяет задать необходимое условие срабатывания перехода именно при отсутствии разметки на соответствующем входном месте. Этим

достигается большая гибкость сети Петри, причем с позиций булевой алгебры, без

существенных изменений в математическом аппарате ординарных сетей Петри.

154

Секция

Защита телекоммуникаций

При этом правило срабатывания перехода трактуется следующим образом:

переход может сработать при некоторой разметке M сети N, если каждое входное

место p перехода tj либо имеет разметку, не меньшую, чем кратность дуги, соединяющей p и tj, либо не имеет разметки по дуге-инвертору, соединяющей p и tj.

Таким образом, ограничения сетей Петри, связанные с их асинхронностью,

преодолимы. Для диспетчеризации моделируемых параллельных процессов также

существует ряд реализуемых решений. В связи с этим сети Петри могут представлять идеальный инструмент моделирования не только тех систем, в которых события происходят асинхронно и независимо, но и, при некотором отходе от чисто

локального принципа управления функционированием сети, значительно более

широкого спектра систем с привязкой ко времени. В расширенный спектр моделируемых систем без ограничения входят СЗИ ЛВС.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы:

учебник для вузов. 2-е изд. - Санкт-Петербург: Питер, 2003. - 863 с.

2. Котов В.Е. Сети Петри. - М.: Наука. Главная редакция физико-математической литературы, 1984. - 160 с.

3. IEEE Standard for Information technology Telecommunications and information exchange between systems: Local and metropolitan area networks: Specific requirements. Part 2:

Logical Link Control - ANSI/IEEE 802.2, 1998. - 239 с.

В.В. Мирошников, А.Ф. Петигин

Россия, г. Воронеж, Государственный научно-исследовательский испытательный

институт проблем технической защиты информации Федеральной службы

по техническому и экспортному контролю

СПОСОБ КОНТРОЛЯ СРЕДЫ РАСПРОСТРАНЕНИЯ СИГНАЛОВ

ЛОКАЛЬНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ В ИНТЕРЕСАХ ЗАЩИТЫ

ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ

В настоящее время наиболее распространенным стандартом построения локальных вычислительных сетей (ЛВС) является IEEE 802.3 (Ethernet). Общая среда

распространения сигналов сетей Ethernet, использующих механизм широковещательного обмена сетевыми кадрами, является платформой для реализации угроз

конфиденциальности информации не только с использованием специальных

средств, но и посредством несанкционированного подключения к среде распространения стандартного сетевого оборудования, поддерживающего на аппаратном

или программном уровне режим “беспорядочного” захвата (promiscuous mode)

сетевых кадров. Режим “беспорядочного” захвата сетевых кадров используется в

анализаторах протоколов, служащих для мониторинга и диагностики локальных

сетей.

Особенностью анализаторов протоколов, в значительной мере затрудняющей

пресечение их несанкционированного использования, является их функциональная

пассивность по отношению к среде распространения сигналов – анализаторы работают только на прием сетевых кадров, не раскрывая свое присутствие передачей

трафика по сети. Современные средства контроля защищенности (программные

утилиты Check Promiscuous Mode, L0pht AntiSniff, PromiScan, Sentinel и им подобные) используют провоцирование станции злоумышленника, на которой установлен анализатор протоколов, прервать свое молчание. Например, как и любая станция ЛВС, станция злоумышленника обязана отвечать на определенные запросы

протоколов ARP, DNS, ICMP, что и используется средствами контроля.

155

Сборник ТРТУ

Тематический выпуск «Информационная безопасность»

Однако, в соответствии с моделью нарушителя [1], следует предполагать, что

злоумышленнику известно об использовании в ЛВС указанных выше средств контроля. Достаточной контрмерой злоумышленника является отключение передающего тракта анализатора протоколов на аппаратном или программном уровне. После этого современные средства обнаружения будут не в состоянии выявить нелегитимное подключение анализатора протоколов к среде распространения сигналов

ЛВС. В описанных условиях обеспечить эффективное выявление анализаторов

протоколов оказывается возможным только посредством контроля общей среды

распространения ЛВС на физическом уровне на предмет фиксации подключений к

ней нелегитимного сетевого оборудования. Предлагаемый способ обеспечивает

решение данной задачи для спецификаций 10-BASE-2 и 10-BASE-5 стандарта

IEEE 802.3, использующих в качестве среды распространения сигналов коаксиальный кабель.

На сегодняшний день самым эффективным способом контроля проводных

линий на предмет выявления несанкционированных подключений является

рефлектометрия [2], основанная на использовании широкополосных сигналов для

формирования импульсной характеристики линии. Однако применение методов

рефлектометрии оказывается невозможным для контроля кабельной системы ЛВС

при наличии трафика в сети. Причина в том, что зондирование линии широкополосными импульсами в моменты наличия трафика приведет, во-первых, к неработоспособности сети, а во-вторых, рефлектограмма окажется искаженной спектральными составляющими сигналов сетевого трафика и непригодной для анализа.

Международный стандарт IEEE 802.3 [3] определяет универсальный в рамках

всего сетевого оборудования Ethernet функциональный элемент, реализующий

интерфейс оконечного сетевого оборудования со средой распространения сигналов и выполняющий все функции по организации физического уровня канала передачи данных сети – MAU (Мedium Аttachment Unit), реализуемый производителями сетевого оборудования рассматриваемых спецификаций в виде микросхем

стандарта CTI 8392 – Coaxial Transceiver Interface.

Декларированные стандартом [3] технические условия эксплуатации MAU не

оговаривают возможности передачи по среде распространения локальной сети

сторонних сигналов одновременно с передачей трафика. Однако, как показали результаты экспериментов, при наличии трафика оказывается возможной передача

по кабельной системе ЛВС гармонических сигналов с частотой, лежащей выше

верхней границы частотного диапазона сетевого трафика, равной 100 МГц, без

оказания влияния на работоспособность сети. Средняя скорость передачи данных,

латентность, уровень коллизий и удельное количество сбойных кадров не изменяются. Результаты исследований свидетельствуют о наличии в микросхемах CTI

высокочастотной фильтрации сигнала, снимаемого с кабеля ЛВС.

Таким образом, частотный диапазон с нижней границей 100 МГц может

быть использован, в частности, для решения задачи контроля среды распространения сети с использованием узкополосных гармонических сигналов.

Кроме того, входная емкость микросхем CTI устанавливается стандартом

IEEE 802.3 на уровне 6 пФ (как при включенном питании, так и в обесточенном

состоянии). Однако проведенные практические измерения показали, что помимо

высокоомной активной составляющей входной импеданс микросхем CTI обладает

реактивной составляющей емкостного характера величиной около 70 пФ с конструктивным дрейфом данного параметра в пределах 10 %. В частности, были исследованы микросхемы семейства CTI следующих ведущих производителей сетевого оборудования и его комплектующих: RTL8092 (Realtek semicondactor corp.),

W89C92 (Winbond corp.), DP8391/92 (National semiconductors), 78Q8392L (TDK

156

Секция

Защита телекоммуникаций

semiconductor corp.), NE83C92 (Philips semiconductors), MTD492 (Myson

technology). Наличие емкостной составляющей входного импеданса микросхем

CTI означает, что любое несанкционированное подключение к кабельной системе

ЛВС с помощью штатного сетевого оборудования обладает демаскирующими признаками, обусловленными появлением в линии локальной емкостной неоднородности. Обнаружение подключения, таким образом, возможно осуществить посредством зондирования кабельной системы ЛВС узкополосным гармоническим сигналом и контроля изменений его параметров вследствие появления неоднородности. При этом фаза зондирующего сигнала оказывается более устойчивым к помехам параметром контроля по сравнению с амплитудой, которая может быть подвержена влиянию даже механических воздействий на кабель, что приведет к высокому уровню ложных тревог.

Можно показать [4], что подключение емкостной неоднородности приводит к

появлению в выражении для коэффициента передачи линии множителя вида

1

,

ZВ С

1 j

2

где Z B – волновое сопротивление линии (в спецификациях 10-BASE-2 и

10-BASE-5 стандарта IEEE 802.3 используются коаксиальные кабели с Z B =50

Ом);

С – величина емкости (входная емкость микросхем CTI равна 70 пФ).

Таким образом, подключение сетевого оборудования к кабелю ЛВС влечет

внесение дополнительной задержки в фазу зондирующего гармонического сигнала

в зависимости от выбора частоты сигнала, величиной

arctg ( ZB2C ) ,

что, например, для частоты 150 МГц составит 0,23 0,28 рад

( 13,3 16,1 град) с учетом дрейфа входной емкости сетевого оборудования.

Фиксация фазовых сдвигов указанного порядка не требует использования высокоточной измерительной аппаратуры и может быть реализована при помощи

типовой элементной базы.

Предлагаемый способ ориентирован на предотвращение возможности перехвата сетевых кадров путем своевременного обнаружения факта несанкционированного подключения сетевого оборудования к кабельной системе локальной сети

и принятия адекватных мер противодействия. Кроме того, организация контроля

среды распространения сигналов ЛВС позволяет обеспечить обнаружение подключений легитимного сетевого оборудования в интересах подтверждения неизменности сетевой конфигурации, что является одним из требований для объектов

информатизации, аттестованных по требованиям безопасности информации.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Сборник руководящих документов по защите информации от несанкционированного доступа – М.: Гостехкомиссия России, 1998.

2. Ананский Е.В. Защита телефонных переговоров. Служба безопасности. №6-7 2000 .

3. IEEE Standard for Information technology. Telecommunications and information exchange between systems: Local and metropolitan area networks: Specific requirements. Part 3:

Carrier sense multiple access with collision detection (CSMA/CD) access method and physical

layer specifications – ANSI/IEEE 802.3, 2000.

4. Каганов З.Г. Электрические цепи с распределенными параметрами и цепные схемы,

М: Энергоатомиздат, 1990.

157

Сборник ТРТУ

Тематический выпуск «Информационная безопасность»

А. В. Боос, О. Н. Шухардин

Россия, г. Ростов-на-Дону, Ростовский военный институт РВ

АНАЛИЗ ПРОБЛЕМ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ИНФОРМАЦИИ,

ПЕРЕДАВАЕМОЙ ПО ОПТИЧЕСКИМ КАНАЛАМ СВЯЗИ,

И ПУТЕЙ ИХ РЕШЕНИЯ

В настоящее время перспективными направлениями развития сетей связи, в

том числе и сетей связи специального назначения, являются интенсивные разработки и внедрение как волоконно-оптических линий связи (ВОЛС), так и открытых атмосферных каналов. Это обусловлено тем, что оптические каналы значительно превосходят проводные и радиоканалы по таким показателям, как пропускная способность, длина участка регенерации (для проводных каналов связи),

помехозащищенность, малые габаритные размеры и масса оптических кабелей и

оптических приемных и передающих устройств, а также их относительно низкая

стоимость.

Ранее считалось [1], что каналы оптической связи, в силу особенностей распространения электромагнитной энергии в оптическом волокне (ОВ), а также ввиду применения узконаправленных передающих антенн в атмосферных каналах

оптической связи, обладают повышенной скрытностью. Однако всегда существует

принципиальная возможность съема информации, передаваемой по оптическим

каналам связи. Наиболее перспективным направлением в развитии техники связи

является применение волоконно-оптических каналов связи (ВОКС).

Известно, что волокно представляет собой волноводную структуру, в которой

оптическое излучение распространяется по закону полного внутреннего отражения. Тем не менее, даже после формирования статического распределения поля в

волокне, небольшая часть рассеянного излучения все же проникает за пределы

отражающей оболочки и может являться каналом утечки передаваемой информации.

Возможность существования подобных оптических излучений с боковой поверхности ОВ обусловлена рядом физических, конструктивных и технологических

факторов. Проведенный анализ этих факторов [2] позволяет выделить три группы

способов съема информации, которые могут быть использованы для перехвата

сообщений с боковой поверхности ОВ:

1) пассивные (способы, основанные на регистрации излучения с боковой поверхности ОВ);

2) активные (способы, основанные на регистрации излучения, выводимого

через боковую поверхность ОВ с помощью специальных средств);

3) компенсационные (способы, основанные на регистрации излучения, выводимого через боковую поверхность ОВ с помощью специальных средств, с последующим формированием в ОВ излучения, компенсирующего потери мощности

при выводе излучения).

Способы первой группы обладают высокой скрытностью, т.к. практически не

меняют параметров распространяющегося по ОВ излучения, но имеют низкую

чувствительность. Поэтому для перехвата информации используются участки, на

которых уровень бокового излучения повышен, т.е. места изгибов или места сварных соединений строительных длин ОВ.

Способы второй группы позволяют вывести через боковую поверхность ОВ

излучение значительно большей мощности. Но при этом происходит изменение

параметров распространяющегося по ОВ излучения (уровень мощности в канале,

модовая структура излучения), что может быть легко обнаружено. К способам

158

Секция

Защита телекоммуникаций

второй группы относятся: механический изгиб ОВ, вдавливание зондов в оболочку, бесконтактное соединение ОВ, шлифование и растворение оболочки, подключение к ОВ фотоприемника с помощью направленного ответвителя.

Способы третьей группы принципиально сочетают в себе преимущества первых двух - скрытность и эффективность, но сопряжены с техническими трудностями при их реализации. Вывод излучения, формирование и обратный ввод через

боковую поверхность должны осуществляться с коэффициентом передачи близким к единице. Однако статистический характер распределения параметров ОВ по

длине (диаметры, показатели преломления сердцевины и оболочки и др.), спектральной полосы полупроводникового лазера и устройства съема приводит к тому,

что разность между выведенным и введенным обратно уровнями мощности носит

вероятностный характер. Поэтому коэффициент передачи может принимать различные значения. Технические устройства, реализующие на практике компенсационные способы съема информации с боковой поверхности ОВ, в настоящее

время не разработаны.

Следует отметить, что защитные оболочки и элементы конструкции кабеля

ослабляют боковое излучение до величин, существенно меньших квантового предела обнаружения оптического излучения. Таким образом, оптические кабели в

отличие от радиочастотных обладают нулевой контролируемой зоной и перехват

информации любым из вышеперечисленных способов возможен только при нарушении целостности внешней защитной оболочки кабеля и непосредственном доступе аппаратуры перехвата к оптическим волокнам.

Сохранение в тайне передаваемой по ВОЛС информации может быть обеспечено использованием специальных методов и средств защиты линейного тракта от

несанкционированного доступа (НСД). К основным достоинствам применения

защищенных ВОЛС по сравнению с применением специальной аппаратуры можно

отнести:

- независимость от структуры передаваемых цифровых сообщений;

- независимость от скорости передачи цифровых сигналов;

- относительно низкая скорость;

- универсальность применения в локальных, абонентских или зоновых сетях

связи.

В последние годы проводятся интенсивные работы по созданию ВОЛС, обеспечивающих защиту информации от НСД. Можно выделить три основных направления этих работ [2]:

- разработка технических средств защиты от НСД к информационным сигналам, передаваемым по ОВ;

- разработка технических средств контроля НСД к информационному оптическому излучению, передаваемому по ОВ;

- разработка технических средств защиты информации, передаваемой по ОВ,

реализующих принципы квантовой криптографии.

Из работ первого направления представляет интерес метод, основанный на

использовании кодового зашумления передаваемых сигналов. При реализации

этого метода применяются специально подобранные в соответствии с требуемой

скоростью передачи коды, размножающие ошибки. Даже при небольшом понижении оптической мощности, вызванной подключением устройства съема информации к ОВ, в цифровом сигнале на выходе ВОЛС резко возрастает коэффициент

ошибок, что достаточно просто зарегистрировать средствами контроля ВОЛС.

Эффективным оптическим методом, пригодным для использования только в

системах с многомодовыми ОВ, является создание и контроль картины интерференции информационного и дополнительного контроля сигналов. Первоначально

159

Сборник ТРТУ

Тематический выпуск «Информационная безопасность»

этот метод был предложен как способ регистрации внешних воздействий на ОВ.

На приемном конце ВОЛС передаваемое излучение расщепляется на два пучка,

несущих информацию о состоянии волокна. При детектировании излучения определяются амплитуда и частота интерференционных полос, на основании чего формируется контрольный сигнал, используемый в системе сигнализации. При превышении порогового значения амплитуды и частоты происходит срабатывание

устройств блокировки и сигнализации. Этот метод имеет ограничения по длине

связи и требует сложного фотоприемного устройства.

Заслуживает внимания метод защиты, основанный на анализе модового состава передаваемого оптического излучения, в котором безопасность передаваемой информации обеспечивается проведением двухмодового оптического мультиплексирования и контроля уровня мощности оптических сигналов на входе фотоприемного устройства с предупреждением о НСД к боковой поверхности ОВ. В

случае обнаружения нарушителя немедленно прекращается передача данных. Построенная с использованием такого метода система IDOCS является первой некриптографической системой для специальной связи, сертифицированной

Агентством национальной безопасности (АНБ) США. Но данный метод имеет и

недостатки, например, ограничения длины защищаемой линии связи.

Одним из перспективных методов является использование режима динамического (детерминированного) хаоса, который позволяет обеспечить передачу информационных сигналов в виде псевдохаотических колебаний частоты и амплитуды оптической несущей. В результате выходной сигнал внешне является шумоподобным, что затрудняет съем информации с боковой поверхности ОВ.

Большая группа работ связана с разработкой механических и электрических

средств защиты от НСД к оптическим кабелям и муфтам, соединяющих строительные длины таких кабелей. Большинство средств защиты этой группы построены так, чтобы затруднить механическую разделку кабеля и воспрепятствовать доступу к ОВ. Подобные устройства могут использоваться и в традиционных проводных сетях связи специального назначения.

Однако эффективность защиты от доступа к боковой поверхности ОВ в этих

решениях невысока, поскольку специалисты, ознакомленные с конструкцией кабелей, с помощью специальной аппаратуры могут преодолеть практически все

известные рубежи защиты. Кроме того, указанные способы имеют такие недостатки, как инерционность, сложность точной локализации места подключения, а также требуют сложного дополнительного технологического и контрольного оборудования.

Вместе с тем, в этой группе работ следует выделить исследования в области

создания специальных конструкций ОВ, обеспечивающих ограничение доступа к

информационному оптическому излучению. Например, несколькими одномодовыми сердцевинами различной укладки или многослойное волокно кольцевой

структуры. Главной проблемой при использовании этого метода является необходимость разработки специальной техники производства многослойных ОВ и решение вопросов их качественного сращивания и соединения с излучателями и фотоприемниками.

Из работ второго направления представляет интерес разработка различных

датчиков контроля подключения к оптическому кабелю и волокнам. Наиболее

перспективными по чувствительности и скорости срабатывания являются системы

на основе волоконно-оптических датчиков. Их работа основана на изменении в

результате внешнего воздействия параметров распространяющихся оптических

сигналов, в частности, фазы, степени поляризации и скорости распространения

оптических сигналов. Это позволяет строить высокочувствительные интерферо-

160

Секция

Защита телекоммуникаций

метрические распределенные волоконно-оптические датчики контроля попыток

несанкционированного подключения к волокну. Хотя серьезной задачей является

получение количественных оценок чувствительности таких датчиков и оценка

возможности реализации этого метода в сочетании с упомянутыми выше методами защиты информации, передаваемой по ВОЛС.

Вторая группа работ в этом направлении связана с разработкой различных

устройств контроля параметров оптических сигналов на выходе ОВ. Такие устройства могут применяться при разработке защищенных ВОЛС специального назначения. Методы этой группы хорошо сочетаются со многими другими методами

защиты.

Третья группа работ связана с разработкой устройств контроля параметров

отраженных оптических сигналов на входе ОВ. Для контроля величины мощности

сигнала обратного рассеяния в ОВ в настоящее время используется метод импульсного зондирования, применяемый во всех образцах рефлектометров.

Суть его состоит в том, что в исследуемое ОВ вводится мощный короткий

импульс и затем на этом же конце регистрируется излучение, рассеянное в обратном направлении на различных неоднородностях, по интенсивности которого

можно судить о потерях в ОВ, распределенных по его длине на расстояние до 100120 км. Указанный метод является эффективным при обнаружении места несанкционированного подключения к ОВ с точностью до нескольких метров на расстоянии до 15-20 км. Однако при более высоких требованиях на пространственное

разрешение начинают проявляться ограничения метода импульсного зондирования. Так при контроле одномодовых ОВ большой протяженности (более 20 км),

где требуется высокое пространственное разрешение, чувствительность метода

недостаточна.

Из практически реализованных и доведенных до уровня промышленного

производства следует отметить систему защиты ВОЛС от НСД, основанную на

двух принципах:

- снижение мощности передаваемых по ВОЛС оптических сигналов до уровня, при котором мощность побочного излучения от ОВ становится меньше порога

чувствительности фотоприемного устройства, осуществляющего съем информации с боковой поверхности ОВ;

- контроль уровня мощности оптических сигналов на конце ВОЛС с высокой

точностью и прекращение обмена информацией (блокировка) при регистрации

дополнительных потерь, возникающих при попытке съема информации путем физического воздействия на волокно с целью увеличения уровня бокового излучения

(например, изгиб волокна с радиусом, близким к предельно допустимому) или с

целью подключения направленного оптического ответвителя.

Сочетание этих методов обеспечивает при любых условиях эксплуатации

длину регенерационного участка до 3-х км для многомодовых ОВ и до 5-ти км для

одномодовых ОВ.

Таким образом, созданы реальные предпосылки для создания и практического внедрения защищенных ВОЛС в существующие сети связи, в том числе и специального назначения, причем возможны различные варианты построения конкретных систем, отличающихся степенью защиты и контроля НСД к передаваемой

по ВОЛС информации. Это делает необходимым проведение специальных исследований с целью экспертизы реализованных научно-технических решений и их

соответствия требованиям обеспечения защиты информации. Поэтому важной

проблемой в области защиты информации, передаваемой по ВОЛС, является разработка нормативной и методической базы и документов, обеспечивающих и ре-

161

Сборник ТРТУ

Тематический выпуск «Информационная безопасность»

гламентирующих как разработку защищенных ВОЛС, так и порядок их внедрения

в сетях связи.

Необходимо отметить, что все перечисленные выше методы защиты и их

комбинации могут обеспечивать безопасность информации лишь при наличии модели угроз нападения. При этом эффективность системы защиты определяется как

открытием новых, так и совершенствованием известных технологий. С течением

времени противник может освоить новые методы перехвата, что потребует дополнять защиту, что не свойственно криптографическим методам защиты, которые

рассчитываются на достаточно длительный срок. Таким образом, максимального

эффекта в решении задачи обеспечения безопасности информации, циркулирующей в оптических каналах связи, можно достичь комплексным применением некриптографических и криптографических методов защиты информации.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Оокоси Т. Оптоэлектроника и оптическая связь: Пер. с япон. А. А. Генина / Под ред.

и с пред. М. И. Беловолова. – М.: Мир, 1988. – 96 с.

2. Корольков А. В., Кращенко И. А., Матюхин В. Г., Синев С. Г. Проблемы защиты информации, предаваемой по волоконно-оптическим линиям связи, от несанкционированного

доступа // Информационное общество. 1997. № 1. С. 74-77.

К.Е. Румянцев, И.Е. Хайров, В.В. Новиков, Е.В. Троцюк

Россия, г. Таганрог, ТРТУ

ИССЛЕДОВАНИЕ ФИЗИЧЕСКИХ ПРИНЦИПОВ ОСУЩЕСТВЛЕНИЯ

НЕСАНКЦИОНИРОВАННОГО ДОСТУПА

К КВАНТОВЫМ КАНАЛАМ СВЯЗИ

Для повышения скрытности передаваемой оперативной информации в системах связи используется оптический диапазон волн. Оптическая связь позволяет не

только увеличить скорость передачи информации, но и повысить помехозащищенность передаваемых сообщений, повысить степень защиты от несанкционированного доступа, снизить габариты приемопередающих устройств и снизить чувствительность к влиянию ионизации атмосферы и внешней радиации.

В настоящее время во всем цивилизованном мире идут широкомасштабные

исследования оптических систем связи с использованием протоколов квантовой

криптографии, являющихся предельным случаем защищенности передаваемой

информации. Как известно, защищенность передачи данных зависит от возможности сохранить ключ в секрете от противника.

Системы квантовой криптографии позволяют обеспечивать защищенное распределение секретного ключа. Если говорить о синхронной схеме, то ее уязвимость в существенной мере зависит, например, от успешности деятельности разведки. Яркий пример тому — использование криптомашины Enigma немецкими

военными во время Второй мировой войны. Как только английские спецслужбы

добывали ключи, то, какой бы ухищренной ни была схема шифрования, она раскрывалась в считанные дни и при том весьма незамысловатыми по сегодняшним

меркам средствами.

Сохранность криптосистемы с публичными ключами, являющейся основой

передачи данных в Internet, возможна только до тех пор, пока нет достаточной вычислительной мощности для ее раскрытия. Безопасность схемы, предложенной

RSA, гарантируется факторизацией больших целых чисел. В предвидении неизбежного конца этой схемы информационному обществу требуется альтернативное

решение. Пока ничего иного помимо квантовой криптографии не предложено.

162

Секция

Защита телекоммуникаций

Ведущий специалист RSA Laboratories Бурт Калиски сказал по этому поводу:

«Квантовое распределение ключей является основным сдвигом парадигмы в развитии криптографии. Способность обнаруживать прослушивание линии связи с

абсолютной уверенностью в обнаружении вызывает восхищение. Сочетание квантовой и классической криптографии способно обеспечить реальную защищенность

коммуникаций».

Несмотря на все преимущества систем квантовой криптографии, все же и к

ним возможно осуществить неконтролируемый несанкционированный доступ [1,

2, 3].

Актуальной является не проблема защищенной передачи секретного ключа в

квантовых каналах связи (решение этой проблемы подразумевается самой идеей

передачи бит-ключа в виде отдельных квантов света, а также применением классической теории корректирующих кодов), а осуществление неконтролируемого

доступа к квантово-криптографическому каналу связи без непосредственного взаимодействия с передаваемыми квантами.

Это объясняет актуальность исследований в направлении разработки методов

и алгоритмов и создания устройств и программно-аппаратных комплексов, позволяющих осуществлять перехват конфиденциальной информации в квантовых

криптографических каналах и исследование алгоритмов и средств противодействия этому перехвату [4, 5].

Разработки в области несанкционированного доступа к квантовым каналам

связи являются засекреченными, что не позволяет в полной мере изучить состояние данного вопроса. В то же время возможность съема информации с квантового

канала следует из следующих основных физических явлений:

вынужденное излучение возбужденных атомов вещества;

усиление интенсивности вынужденного излучения;

усиление электромагнитных излучений.

На этих физических явлениях основана работа квантовых устройств, которые

могут быть использованы для перехвата сообщений с квантовых каналов связи.

Являются общеизвестными работы 1952–1964 гг., в т.ч. Нобелевских лауреатов, по

практическому созданию квантовых генераторов и усилителей сверхвысоких частот, инфракрасного, видимого, а позднее – ультрафиолетового и рентгеновского

диапазонов.

Известны квантовые усилители, способные усиливать излучение любой поляризации, быстродействующие однопроходные квантовые усилители и квантовые

усилители, действующие в широком диапазоне энергий. Здесь вынужденно излученный фотон при определенных условиях тождественен вынуждающему, в частности, обладает той же энергией, вектором импульса, фазой и поляризацией.

Известны делители светового потока, переключатели, в т.ч. быстродействующие рассекатели цуга фотонов (например, на явлениях Поккельса, Керра, Фарадея, самопросветления, самофокусировки Аскарьяна и Пилипецкого). Явление

полного внутреннего отражения света практически повсеместно используется в

оптоволоконных линиях связи.

Известно явление нарушенного полного внутреннего отражения электромагнитного излучения [6]. Созданы устройства для ввода фотонов в световод. Изучено явление квантового замедления света как в обычных, так и в криогенных

(сверхтекучих, сверхпроводящих) средах.

Таким образом, даже краткий обзор физических явлений и реализующих их

устройств позволяет сделать предварительные выводы о возможности неконтролируемого несанкционированного доступа в квантовые каналы связи.

163

Сборник ТРТУ

Тематический выпуск «Информационная безопасность»

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Румянцев К.Е., Хайров И.Е., Новиков В.В., Троцюк Е.В. Анализ методов съема информации в квантовом канале связи. Научно-практический журнал Информационное противодействие угрозам терроризма . №3. 2004.

2. Rumyantsev K.Ye., Khayrov I.Ye., Novikov V.V., Trotsuk E.V. Analysis of key sequence

methods creation in multi-user quantum computer networks. Basic research №5, 2004. p.91.

3. Rumyantsev K.Ye., Khayrov I.Ye., Novikov V.V., Trotsuk E.V. Quantum cryptography protocol BB84 efficiency research with coding one-photon statuses on polarization. Basic research

№5, 2004. Р.90.

4. Румянцев К.Е., Хайров И.Е., Новиков В.В. Анализ возможности несанкционированного доступа в квантово-криптографическом канале. Материалы Международной научной

конференции АС-2004 «Анализ и синтез как методы научного познания». 2004. С.55-57.

5. Румянцев К.Е., Хайров И.Е., Новиков В.В. Съем информации в квантовокриптографическом канале. Материалы VI Международной научно-практической конференции «Информационная безопасность - 2004». Изд-во ТРТУ, 2004. С.302-305.

6. Физический энциклопедический словарь. Ред. А.М. Прохоров. М. БРЭ. 1991.

К.Е. Румянцев, И.Е. Хайров, В.В. Новиков, Е.В. Троцюк

Россия, г. Таганрог, ТРТУ

РАЗРАБОТКА ФОТОПРИЕМНОГО МОДУЛЯ

ДЛЯ АТМОСФЕРНОЙ КВАНТОВОЙ СИСТЕМЫ СВЯЗИ

Развитие телекоммуникационных систем нового поколения основано на использовании широкополосных и сверхширокополосных сигналов с большой информационной емкостью. В системах связи широкая полоса частот несущих сигналов позволяет как увеличить скорость передачи информации, так и повысить

устойчивость работы систем при наличии возмущающих факторов [1, 2].

Задача создания систем со скоростью передачи информации более 1 Гбит/с

решается путем перехода в оптический диапазон волн. Помимо возможности существенного увеличения скорости передачи оптическая связь позволяет повысить

помехозащищенность передаваемых сообщений, снизить габариты приемопередающих устройств при сохранении больших коэффициентов усиления антенн

и снизить чувствительность к влиянию ионизации атмосферы.

В оптических системах связи широкое распространение находят как открытые (атмосферные, космические), так и закрытые (световодные) каналы передачи

информации.

Бурное развитие квантовых технологий и волоконно-оптических линий связи

(ВОЛС) привело к появлению квантово-криптографических систем, являющихся

предельным случаем защищенности ВОЛС. В подобных системах используется

новый алгоритм шифрования генерация секретного ключа при помощи квантовой криптографии (QKD-система).

Передача как секретного ключа, так и самих данных осуществляется отдельными фотонами находящимися в состоянии прямолинейной или диагональной

поляризации. Перехват подобного сообщения неизбежно ведет к внесению в него

искажений согласно принципу неопределенности Гейзенберга, что может быть

сразу обнаружено авторизованными пользователями.

Работы в области квантовой криптографии ведутся во многих странах мира. В

России, например, этими вопросами активно занимаются в Государственном университете телекоммуникаций (г. Санкт-Петербург).

По сообщениям информационной службы Римского Бюро (IDG News Service,

Rome Bureau) от 17.05.2004г. Европейский союз должен инвестировать 11 млн

евро на разработку в течение четырех лет защищенной системы связи, в основе

164

Секция

Защита телекоммуникаций

которой лежит квантовая криптография. В случае успеха результатом проекта станет абсолютно стойкий шифр и абсолютная защита от перехвата сообщений. В

первую очередь сообщения будут защищены от системы тотального мониторинга

и промышленного шпионажа «Эшелон», ведущегося спецслужбами США, Великобритании, Канады, Новой Зеландии и Австралии. В докладе Европарламента,

специально посвященном Эшелону, квантовая криптография рекомендована как

эффективная мера защиты данных. «Экономический шпионаж в прошлом причинил серьезный вред европейским компаниям. Посредством нового проекта мы

внесем существенный вклад в экономическую независимость Европы», - сообщил

один из главных координаторов проекта Кристиан Моник (Christian Monyk), директор по квантовым технологиям австрийской компании ARC Seibersdorf

Research GmbH.

Одним из важнейших элементов оптической информационной системы,

определяющей ее чувствительность и энергетический потенциал, является приемная аппаратура. Предельные параметры приемной аппаратуры удается получить

при использовании одноэлектронных фотоприемников, работающих в режиме

счета отдельных фотонов. Работа оптических систем связи в режиме счета фотонов позволяет не только обнаруживать и принимать сигналы при больших расстояниях между корреспондентами, но и значительно повысить их защищенность от

несанкционированного доступа.

Таким образом, актуальным является вопрос исследования возможностей

применения метода счета фотонов в телекоммуникационных системах нового поколения, таких как квантовых криптографических системах. Метод счета фотонов

наиболее применим для сигналов видимого диапазона волн. Использование именно этого диапазона позволяет как дополнительно увеличить широкополосность (по

сравнению с инфракрасным излучением), так и применять в качестве фотоприемной аппаратуры миниатюрные вакуумные одноэлектронные фотоприемники, являющиеся на данный момент самыми чувствительными и малошумящими устройствами для соответствующего применения.

В ходе проведенных исследований разработан фотоприемный модуль на основе миниатюрного фотоэмиссионного устройства (ФЭУ), работающий в интегральном режиме и имеющий следующие характеристики:

- полоса пропускания ФЭУ ПФЭУ=36 МГц;

- длительность оптического импульса =100 нс;

- количество фотоэлектронов (ФЭ) за длительность оптического импульса –

3…5;

- скорость передачи информации – 10 Кбит/с;

- тип модуляции – по поляризации.

Интегральный режим работы фотоприемной аппаратуры позволяет значительно (в несколько раз) повысить точность регистрации оптического излучения

при ограниченной широкополосности фотоприемного тракта. Это достигается тем,

что используется не временное, а амплитудное разделение одноэлектронных импульсов.

Действительно, в окрестности момента времени достижения одноэлектронным импульсом максимального значения величина отклика изменяется незначительно. Причем интервал постоянства тем шире, чем уже полоса пропускания фотоприемного канала. Тогда амплитуда результирующего процесса с выхода широкополосного усилителя будет принимать дискретные значения. Следовательно,

при соответствующем выборе полосы пропускания величина амплитуды сигнала и

число принятых одноэлектронных импульсов связаны однозначно, что эквива-

165

Сборник ТРТУ

Тематический выпуск «Информационная безопасность»

лентно регистрации со 100 % точностью в широком диапазоне измерений в условиях ограничения широкополосности фотоприемного канала.

В ходе работы произведен патентный поиск приемников слабых световых

сигналов, в результате которого обоснована структурная схема устройства, позволяющая повысить точность счета фотонов при сохранении диапазона измерений в

условиях существенного (на 2-3 порядка) ограничения широкополосности фотоприемного канала.

На основании структурной схемы разработаны функциональная и принципиальная схемы регистратора. В схеме устройства принимаемая информация вводится в ЭВМ, что значительно расширяет возможности по ее обработке, анализу и

хранению, а также упрощает задачу согласования с другими устройствами.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Румянцев К.Е., Бычков С.И. Поиск и обнаружение оптических сигналов. Монография Под ред. К.Е. Румянцева – М.: Радио и связь. 2000 – 264 с.

2. Румянцев К.Е., Хайров И.Е., Омар М.Х. Рабочие характеристики оптимальных приемников оптического излучения // Радиотехника. 2003. № 10. С. 3944.

*В.Т.Корниенко, **М.В. Грицаев

*Россия, г. Таганрог, ТРТУ

**Россия, г. Кисловодск, ООО «Комби-Сервис»

ЗАЩИТА ПЕРЕДАВАЕМЫХ ДАННЫХ

В ОХРАННО-ПОЖАРНЫХ СИСТЕМАХ СИГНАЛИЗАЦИИ

В настоящее время для охраны удаленных объектов широко используют разного рода комплексные автоматизированные системы охранно-пожарной сигнализации с опросом о состоянии охраняемого объекта и с передачей данных об охраняемом объекте на пульт централизованного наблюдения (ПЦН) [1]. При этом может быть использован как радиоканал, так и проводной канал телефонной сети

общего пользования.

Специфика работы охранных систем не требует передачи одновременно информации в двух направлениях, т.е. ПЦН – объект и объект – ПЦН. Более рациональным является полудуплексный асинхронный режим работы, что не требует

разделять сигналы передачи и приема информации, используя при этом более широкую полосу частот, и не использовать синхронизацию при установке соединения.

Используемые для этой цели модемы, встроенные в приемо-контрольный

прибор или выполненные в виде отдельного устройства объектовой охраны, должны обеспечивать: а) установку соединения даже при занятой телефонной линии, б)

высокую энергетическую скрытность при передаче по каналу связи, в) высокую

криптостойкость при перехвате злоумышленниками, г) эффективную и высокоскоростную передачу данных.

Первое требование удовлетворяется за счет использования высокочастотной

области частотного диапазона телефонного канала от 26 кГц до 1 МГц.

Второе

условие

выполняется

благодаря

скремблированию/дескремблированию цифрового потока данных без изменения скорости передачи с целью получения сигналом свойств случайной последовательности.

Третье требование обеспечивается за счет частотно-временного скремблирования и кодирования данных при их сжатии. Последнее требование удовлетворяется за счет сжатия данных, эффективных методов модуляции с адаптацией частотных характеристик в зависимости от затухания в линии и действия помех, а

166

Секция

Защита телекоммуникаций

также использования широкой полосы частот для восходящего и нисходящего

потоков данных. Для модемов приемо-контрольных приборов проведен анализ

применяемых алгоритмов скремблирования/дескремблирования с самосинхронизацией, используемых для асинхронной передачи данных [2].

Выявлено, что наиболее эффективным является скремблирование псевдослучайной m-последовательностью. Исследовано время восстановления синхронизма

между скремблером и дескремблером в зависимости от применяемых m-последовательностей: с характеристическими многочленами 7-й - 10-й степени [3].

Данные m-последовательности позволяют проводить временное скремблирование данных от 16 до 128 пакетов. М-последовательности с характеристическими

многочленами до 9-й степени позволяют проводить частотное скремблирование в

249 каналах при многочастотном способе манипуляции в соответствии со стандартом G-DMT ADSL-технологии [2].

Исследовано свойство размножения ошибок самосинхронизирующегося

скремблера в зависимости от степени характеристического многочлена и введены

ограничения на число используемых характеристических многочленов каждой из

рассмотренных степеней для совместной работы с кодером, устраняющим однократные ошибки.