В последнее время всё большей популярностью начинают

advertisement

В последнее время всё большей популярностью начинают пользоваться беспроводные сети доступа в

интернет. Также возрастают и потребности к качеству обслуживания клиентов, безопасности доступа и

стабильности работы hot spot-систем.

Клиент поставил задачи:

Стабильное радиопокрытие площадей.

Гарантированную скорость работы в сети (полосу пропускания).

Минимальное время переключения мобильных устройств в режиме роуминга.

«Прозрачный» режим роуминга и сквозные механизмы авторизации и аутентификации.

Непрерывный мониторинг состояния радиосети и качества радиопокрытия.

Блокирование работы несанкционированных радиоустройств.

Обеспечение режима QoS (качества обслуживания) для передачи голоса (в том числе VoIPтелефонии) и критичных ко времени данных.

Обеспечение автоматического резервирования сегментов радиопокрытия и каналов передачи

данных.

Стандартное решение, которое представляет собой набор точек доступа stand alone, клиенту не

подошло. Что же делать?

На помощь пришло решение от компании D-link - коммутаторы серии DWS-30XX. Гигабитные

беспроводные коммутаторы уровня 2+, предназначенные для развертывания беспроводной сети в

сетях крупных предприятий. Благодаря этим устройствам можно создавать унифицированные

масштабируемые, высокопроизводительные, безопасные и управляемые проводные/беспроводные

коммутируемые локальные сети. Располагая гигабитными портами, слотами для установки

дополнительных модулей 10GE (DWS-3026), поддержкой технологии Power over Ethernet и

возможностью подключения резервных источников питания, коммутаторы обеспечивают предприятиям

простой переход к беспроводным сетям стандарта 802.11n, быстрое подключение беспроводных

устройств, несмотря на их физическое расположение и централизованное управление политиками

безопасности.

Комплект состоит из:

Коммутатора DWS-3024 или DWS-3026

Точки доступа DWL-3500AP

Точки доступа DWL-8500AP

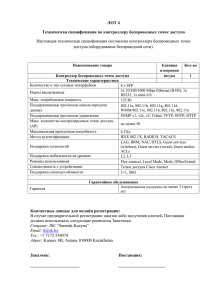

Спецификация

Интерфейсы

20 портов 10/100/1000BASE-T Gigabit Ethernet c поддержкой 802.3af PoE

4 комбо-порта SFP/1000Base-T PoE

Консольный порт RS-232

Поддержка резервного источника питания

Разъем для подключения резервного источника питания DPS-600

Power over Ethernet

Стандарт: 802.3af

Выходная мощность на каждом порту: 15.4 Вт

Общая выходная мощность: 370 Вт

Автоотключение порта при значении тока выше 350мА

Производительность

Коммутационная фабрика: 48 Гбит/с

Скорость передачи пакетов: 35.71 Mpps

Метод коммутации: Store and Forward

Размер буфера пактов: 750 Кб

Управление потоком

Управление потоком 802.3x в режиме полного дуплекса

Метод «обратного давления» в полудуплексном режиме

Функции управления WLAN

До 48 точек доступа (непосредственное подключение или через коммутатор LAN)

До 512 беспроводных пользователей

Роуминг

Быстрый роуминг

Роуминг в пределах коммутатора

Межсетевой роуминг

Управление доступом и полосой пропускания

До 16 SSID на точку доступа (8 SSID на радиочастотный канал)

Балансировка нагрузки между точками доступа

Управление точками доступа

Автоматическое обнаружение точек доступа

Удаленная перезагрузка точек доступа

Мониторинг точек доступа: список управляемых точек доступа, несанкционированных и не

прошедших аутентификацию точек доступа

Мониторинг клиентов: список клиентов, ассоциированных с каждой управляемой точкой

доступа

Мониторинг клиентов Ad-hoc

Аутентификация точек доступа в локальной базе данных или на внешнем сервере RADIUS

Централизованное управление каналами/политиками безопасности

Функции безопасности WLAN

WPA Personal/Enterprise

WPA2 Personal/Enterprise

64/128/152-бит WEP-шифрование

Классификация беспроводных станций и точек доступа на основе канала, МАС-адреса, SSID,

времени

Классификация несанкционированных и действительных точек доступа на основе МАС-адреса

Типы шифрования: WEP, WPA, Dynamic WEP, TKIP, AES-CCMP, EAP-TLS, TTLS, PEAP-GTC, PEAPMS-CHAPv2, EAP-FAST

Функции 2 уровня

Размер таблицы MAC-адресов: 8K записей

IGMP Snooping: 1K многоадресных групп

Spanning Tree:

8021.D Spanning Tree

802.1w Rapid Spanning Tree

802.1s Multiple Spanning Tree

Агрегирование каналов 802.3ad:

до 32 групп

до 8 портов в группе

Зеркалирование портов:

One-to-One

Many to One

Размер Jumbo-фреймов: до 9Kб

VLAN

802.1Q VLAN

До 3965 групп VLAN

GVRP

Функции 3 уровня

Статическая маршрутизация IPv4

Размер таблицы маршрутизации: до 128 статических маршрутов

Плавающие статические маршруты

VRRP

QoS (Качество обслуживания)

Очереди приоритетов 802.1p (до 8 очередей на порт)

CoS на основе: порта коммутатора, VLAN, DSCP, номера порта TCP/UDP, TOS, MAC-адреса

источника/приемника, IP-адреса источника/приемника

Управление полосой пропускания: шаг 1% от скорости канала

Списки управления доступом (ACL)

ACL на основе: порта коммутатора, MAC-адреса, очередей приоритетов 802.1p, VLAN,

Ethertype, DSCP, IP-адреса, типа протокола, номера порта TCP/UDP

Функции безопасности LAN

Аутентификация RADIUS при административном доступе

Аутентификация TACACS+ при административном доступе

SSH v1, v2

SSL v3

Функция Port Security:

20 MAC-адресов на порт

Уведомления в случае срабатывания функции

Управление доступом 802.1x на основе портов

Защита от атак DoS

Управление широковещательным штормом: шаг 1% от скорости канала

Методы управления

Web-интерфейс

CLI

Сервер Telnet: до 5 сессий

Клиент Telnet

Клиент TFTP

SNMP v1, v2c, v3

Несколько файлов конфигурации

RMON v1: 4 Groups (Statistics, History, Alarms, Events)

Клиент BOOTP/DHCP

Сервер DHCP

SNTP

SYSLOG

Поддержка двух копий ПО (Dual Images)

Физические параметры и условия эксплуатации:

Индикаторы

На устройство: Power, Console, RPS

Для порта 10/100/1000BASE-T: Link / Activity / Speed, PoE

Для слота SFP: Link/Activity

Питание

Питание: внутренний универсальный источник питания от 100 до 240 В переменного тока,

50/60 Гц

Потребляемая мощность:: 450 Вт (макс., при функционировании всех портов PoE)

Тепловыделение

Тепловыделение: 1535.49 BTU/час

Вентиляция: 4 вентилятора 40 x 40 мм

Размер

440 (Ш) x 389 (Г) x 44 (В) мм

Установка в 19” стойку, высота 1U

Вес

6.0 кг

Рабочая температура

От 0o до 40o C

Температура хранения

От -10o до 70o C

Рабочая влажность

От 10% до 90% без образования конденсата

Влажность хранения

От 5% до 90% без образования конденсата

Электромагнитная совместимость

FCC Class A

ICES-003

VCCI

CE

C-Tick

Безопасность

UL/cUL

CB

Коммутаторы поддерживают широкий набор возможностей управления, такие как:

• Web-интерфейс

• Командная строка (CLI)

• Simple Network Management Protocol (SNMP) v1, v2, v3

В данном обзоре мы рассмотрим конфигурирование этих устройств через Web-интерфейс.

WEB-интерфейс по сравнению с ранними моделями других линеек коммутаторов D-link выглядит более

приятней и понятней. В дополнение к коммутации уровня 2+, DWS-3024/ DWS-3026 также

поддерживают расширенный функционал уровней 3/4 и возможности идентификации пользователей,

что делает эти решения серьёзным инструментом для построения масштабных сетей. Слева страницы

интерфейса имеется поле дерева конфигурации с двумя закладками Lan и Wlan, где соответственно

настраивается проводная и беспроводная часть сети.

Роуминг

Основной особенностью данных свитчей является мониторинг пользователей и управление их

аутентификацией во время роуминга. Эти свитчи могут задавать и управлять всеми параметрами

беспроводных точек доступа, включая радиочастотные каналы, управление питанием, сегментацией

беспроводного трафика, балансировкой нагрузки, обнаружением несанкционированных точек доступа

и параметрами безопасности.

На примере рассмотрим, как же осуществляется роуминг беспроводных клиентов в этих устройствах.

Данный пример предлагает построение большой Wireless-сети, которая состоит из нескольких

беспроводных коммутаторов (в этом случае их два), подключенных через опорную сеть уровня L3.

Кроме того, в данном сценарии, рассматривается развёртывание L3 - туннелей для WPA2

аутентификации (fast autheticated roaming) и WPA Enterprise безопасности с использованием

RADIUS-сервера.

В следующей таблице показаны настройки интерфейсов устройств, вместе с их IP-адресами, портами, а

также VLAN'ами и DHCP-пулами.

Interface/Device

IP Address

Port

WS1 Management Interface

VLAN

ID/Name

NA

10.90.90.90/8

Any unused L2

port

WS1 Loopback Interface

NA

192.168.10.250/32

Logical only

WS1 L3 Tunnel Interface

2 - RD

192.168.2.254/24

Logical only

WS1 L3 Tunnel Interface

3 - Sales

192.168.3.254/24

Logical only

WS1 L3 Tunnel Interface

100 - Guest

192.168.100.254/24

Logical only

WS1 Interface to L3 Device

10 - Core

172.17.5.253/24

0/24

L3 Device Interface to WS1

NA

172.17.5.254/24

L3 device port

WS2 Management Interface

NA

10.90.90.91/24

Any unused

WS2 Loopback Interface

NA

192.168.20.250/32

Logical only

WS2 L3 Tunnel Interface

2 - RD

192.168.2.253/24

Logical only

WS2 L3 Tunnel Interface

3 - Sales

192.168.3.253/24

Logical only

WS2 L3 Tunnel Interface

100 - Guest

192.168.100.253/24

Logical only

WS2 Interface to L3 Device

10 - Core

172.17.6.253/24

0/24

L3 Device Interface to WS2

NA

172.17.6.254/24

L3 device port

FTP or other Server on WS1

5 - Server

192.168.5.254/24 192.168.5.x/24 for

server

0/13

RADIUS Server on WS2

4 - Server

192.168.4.254/24 192.168.4.x/24 for

server

0/13

AP1 on WS1

101 – AP1

192.168.101.254/24 192.168.101.x/24 0/1

for AP

AP2 on WS2

102 – AP2

192.168.102.254/24 192.168.102.x/24 0/1

for AP

DHCP for Clients on Guest SSID

NA

192.168.100.x/24

Wireless

DHCP for Clients on D-LINK-NET1 NA

SSID

192.168.2.x/24

Wireless

DHCP Clients on D-LINK-NET2

SSID

192.168.3.x/24

Wireless

NA

Конфигурация WS1 и WS2.

В данном разделе рассматривается настройка беспроводных коммутаторов WS1 и WS2, а также всех

возможностей настройки в закладке «LAN» навигационной панели. Настройте параметры DHCPсервера, а также диапазоны адресов в WS1 для предоставления адресов AP1, гостевым клиентам,

использующих туннели, а также для АР2 на WS2.

Настройка маршрутов на WS1, WS2 и L3 устройствах.

Для IP-соединения между беспроводными свитчами, аксесс-поинтами и серверами вам необходимо

настроить маршруты на беспроводных свитчах и устройстве ядра L3. Вы можете настроить статичные

маршруты для каждой подсети, к которой необходимо иметь доступ на беспроводном свитче, либо

настроить маршрут по умолчанию. Для того чтобы иметь прямую связь, беспроводному свитчу

необходимо как минимум иметь IP-доступ к другому беспроводному свитчу, а аксесс-поинту

необходимо иметь IP-доступ к RADIUS-серверу для WPA2 аутентификации. Другие маршруты (или

маршрут по умолчанию) предоставляют доступ клиентам к другим подсетям.

Ниже приведена таблица конфигурирования статических маршрутов и маршрутов по умолчанию:

Deviceb> Network Address Mask

Next Hop IP Address

WS1

0.0.0.0

0.0.0.0

172.17.5.254

WS2

0.0.0.0

0.0.0.0

172.17.6.254

L3 Device 192.168.101.0

255.255.255.0 172.17.5.253

L3 Device 192.168.102.0

255.255.255.0 172.17.6.253

L3 Device 192.168.4.0

255.255.255.0 172.17.6.253

L3 Device 192.168.10.0

255.255.255.0 172.17.5.253

L3 Device 192.168.20.0

255.255.255.0 172.17.6.253

L3 Device 192.168.5.0

255.255.255.0 172.17.5.253

Примечание: Статические маршруты между АР1, АР2 и RADIUS-сервером необходимы только для

использования WPA2-EAP аутентификации.

Примечание: Маршрут по умолчанию в первую очередь направит весь неизвестный IP-трафик от

беспроводного свитча к пользовательскому L3 свитчу, и настроенный на L3 свитче маршрут направит

трафик к беспроводному свитчу, чтобы иметь доступ к подсети АР2. Это вызовет зацикливание

трафика в случае перебоя напряжения на АР, подключенному к беспроводному свитчу. Так происходит

потому, что при перебое напряжения у АР соединение с беспроводным свитчем теряется, и если это

было единственное соединение к подсети АР1, то локальные маршруты также перестанут работать.

Беспроводной свитч все же будет пытаться установить соединение с АР в течение минуты, после чего

он определит, что АР недоступна. С этого момента у беспроводного свитча больше не будет IPмаршрутов до АР, но тем не менее он будет направлять весь трафик к гейтвею по умолчанию, которым

является один из пользовательских L3, который в свою очередь может иметь маршрут, направляющий

трафик назад к беспроводному свитчу, что и вызывает зацикливание. Зацикливание приведет к

насыщению соединения между беспроводным свитчем и устройством L3, что может привести к потере

соединения между беспроводным свитчем и «удаленным» АР, вызывающим падение беспроводной

демо-сети. Эта ошибка устранится сама собой, как только беспроводной свитч решит, что АР1

недоступен. На практике АР практически никогда не придет в такое состояние, и обмен трафиком

будет происходить даже при движении клиента. Но если АР станет недоступным и маршруты настроены

по схеме, описанной выше, то будет наблюдаться короткий перебой связи.

Настройка размера MTU

Настройте подходящий размер MTU на интерфейсе для поддержки больших фреймов, возможных в L3туннелинге.

Настройка WLAN

Настройте параметры WLAN для поддержки 3 туннельных SSID-сетей на обоих беспроводных свитчах.

Настройте «Гостевой» SSID без защиты, “D-LINK-NET1” с использованием WPA2 (см. ниже) и «D-LINKNET2” с использованием статичного WEP. Проставьте подсетевые L3-туннельные адреса в настройках.

Настройка WPA2

Чтобы сделать WPA2 доступной, включите опцию безопасности “wpa-enterprise”, настройте WPACiphers для использования TKIP и CCMP и включите WPA2-версию WPA. Кроме того, настройте IPадреса и соответствующий «secret» для RADIUS-сервера в профайле АР (192.168.4.1). Вам также

потребуется соответствующим образом настроить клиент для поддержки WPA2, что может потребовать

обновления операционной системы.

Настройка обнаружения

Настройте параметры обнаружения WLAN на обоих беспроводных свитчах. Используйте IP/L3-обнаружение на

беспроводном свитче 1 и/или беспроводной свитч 2 для обнаружения других конечных точек через подсети (другими

словами, добавьте обратный адрес беспроводного свитча 2 в лист обнаружения беспроводного свитч а 1).

Используйте L2/VLAN-обнаружение на беспроводном свитче 1 и 2 для обнаружения точек доступа на VLAN 101 и

102 соответственно (другими словами, добавьте VLAN 101 в лист обнаружения L2 на беспроводном свитче 1 и

VLAN 102 в листе обнаружения беспроводного свитча 2).

Соединения

Установите соединение между устройствами и убедитесь, что точки доступа перешли в управляемое

состояние. Вам будет необходимо добавить MAC-адреса АР в локальную базу точек доступа.

Настройка RADIUS-сервера

Поскольку WPA Enterprise (WPA2) требуется RADIUS-сервер для аутентификации клиентов, вам

необходимо настроить записи для АР, которые делают запрос на сервер от имени клиентов, а также

записи для всех пользователей. В этом примере вы добавляете только одну запись в базу данных

сервера.

Эта настройка применима только лишь к FreeRadius RADIUS-серверу. Настройка в данном разделе

касается только 2 файлов:

1.

2.

3.

• C:\Program Files\FreeRADIUS.net-1.1.1-r0.0.1\etc\radd\client.conf

• C:\Program Files\FreeRADIUS.net-1.1.1-r0.0.1\etc\radd\users

Добавьте клиентскую запись для АР1 в файл clients.conf:

client 192.168.101.0/24 {

secret = secret

shortname = my-ap1

}

Замечание: «secret» - тот же самый, который был добавлен в соответствующее поле RADIUS-сервера в разделе по

настройке D-LINK-NET1 Wireless Network Configuration.

То же самое для клиентской записи для АР2

1.

Добавьте пользователя с именем “dlink” и паролем «admin» в файл «users”:

dlink Auth-Type := EAP, User-Password == "admin

1.

Перезагрузите RADIUS-сервер (вы должны перезапускать сервер после внесения любых

изменений, вносимых в конфигурационные файлы).

Проверка настроек

На беспроводном свитче 2 нажмите «Monitoring» - “Access Points” – “Failed Access Points” и добавьте АР2 в базу

валидных АР на беспроводном свитч е 2.

Подсоединитесь к АР1 от клиента и убедитесь что вы сможете видеть SSID:

Guest Network

D-LINK NET1

D-LINK NET2

Подсоединитесь к сети D-LINK-NET1 от клиента, чтобы убедиться что WPA2-аутентификация требуется.

После соединения проверьте IP-адрес, который был выдан по DHCP.

Запустите «roaming”-тест.

Проверка функции L3 Authenticated Roaming

Имитация роуминга посредством выключения АР.

Данная процедура описывает как осуществить L3 туннель роуминг-тест.

1.

2.

3.

4.

5.

Используйте ноутбук для проверки соединения путем ассоциирования SSID “D-LINK-NET1”, и

проверьте правильность получения IP-адреса от DHCP беспроводного свитча после

аутентификации через подсеть, используя WPA2.

Как только соединение будет установлено, вы можете посмотреть, к какому именно АР

присоединился ноутбук.

Начните пинговать один из сетевых интерфейсов (172.17.5.253 или 254) или лупбекинтерфейс 192.168.10.254.

Разорвите соединение с текущим АР и посмотрите, через какой промежуток времени ваш

ноутбук присоединится к любому другому АР. Потеря одного пинга во время роуминга –

нормальная ситуация. Вы также можете заметить, что клиент не будет аутентифицироваться на

РАДИУС сервере по причине уменьшения задержек соединения.

Вы можете повторить шаги 2-4 без изменения IP-адреса или потери пакетов.

Имитация роуминга посредством отключения RADIUS-сервера

Данная процедура показывает как имитировать роуминг? отключая радио, с которым ассоциирован в

данный момент клиент. При использовании данного метода связь между беспроводным свитчем и АР не

будет разорвана, маршруты не пропадут, и не произойдет зацикливание.

1.

2.

3.

4.

5.

6.

Используйте ноутбук для проверки беспроводного соединения с SSID “D-LINK-NET1” и

убедитесь, что вы получаете IP-адрес от DHCP-сервера беспроводного свитча в туннельной

сети после успешной аутентификации с WPA2.

Когда соединение будет установлено – можно посмотреть, к какому именно АР вы

присоединены.

Начните пинговать один из интерфейсов (172.17.5.253 или 254) или лупбек интерфейс

192.168.10.254

Включите опцию “debug” для получения доступа к клиентскому командному интерфейсу через

телнет.

Откройте telnet-сессию с IP-адресом точки доступа, к которому вы присоединены, и

залогинтесь.

Отключите радиоприёмники командой “set radio all status down”. Вы пронаблюдаете роуминг

клиента к другой точке с минимальной потерей пакетов.

Реальный роуминг

Реальный роуминг заключается в физическом перемещении клиента от точки к точке с более

качественным и сильным сигналом автоматически. Это хорошо наблюдается, когда точки доступа

хорошо удалены, чтобы наблюдать уменьшение силы сигнала от одной точки при перемещении и

усилении сигнала к другой. Беспроводные VoIP телефоны – лучшие клиенты в данном случае, так как

они настроены на автоматическое переключение к точке с более сильным сигналом. Обычные клиенты

не настроены на быстрое переключение между точками доступа и часто не успевают переключиться к

точке с более сильным сигналом, что приводит к потере трафика.

Радиоприемники на каждой точки доступа могут периодически сканировать радиочастоты для сбора

информации о других точках доступа и беспроводных клиентах, находящихся в радиусе досягаемости.

В нормальном рабочем режиме точки всегда сканируют по всем каналам Wi-Fi. Также в этих

беспроводных коммутаторах реализована очень интересная функция, которая позволяет визуально

оценить состояние вашей беспроводной сети, это функция называется VLAN Visualization.

WLAN Visualization позволяет графически увидеть состояние вашей беспроводной сети, здесь

применяется технология Java для отображения свитчей, точек доступа, чужих точек доступа и

ассоциированных беспроводных клиентов. Данный WLAN-инструмент поможет вам увидеть

расположение точек доступа на карте, которую вы загружаете в виде фона (используются файлы

графических форматов - jpg и gif). Затем вы расставляете компоненты на карте, перетаскивая мышкой

из левой колонки MAC- или IP-устройства на карту, которые автоматически преобразуются в

соответствующий графический элемент. Мониторинг происходит в режиме реального времени, вы

можете проверить состояние каждого элемента, щелкнув по нему правой кнопкой мышки. Также можно

настроить цветную маркировку канала, которая поможет определить, где физически расположены

точки доступа и задать охват покрытия WLAN.