МЕТОД ФОРМИРОВАНИЯ МЕТРИК МАРШРУТИЗАЦИИ

advertisement

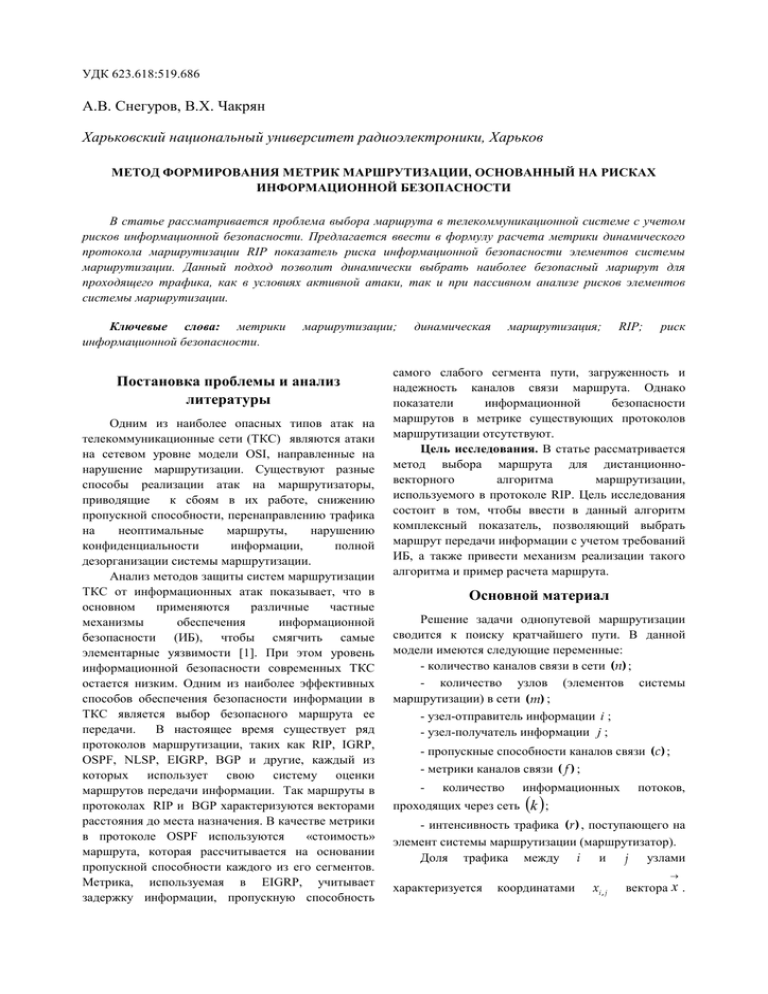

УДК 623.618:519.686 А.В. Снегуров, В.Х. Чакрян Харьковский национальный университет радиоэлектроники, Харьков МЕТОД ФОРМИРОВАНИЯ МЕТРИК МАРШРУТИЗАЦИИ, ОСНОВАННЫЙ НА РИСКАХ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В статье рассматривается проблема выбора маршрута в телекоммуникационной системе с учетом рисков информационной безопасности. Предлагается ввести в формулу расчета метрики динамического протокола маршрутизации RIP показатель риска информационной безопасности элементов системы маршрутизации. Данный подход позволит динамически выбрать наиболее безопасный маршрут для проходящего трафика, как в условиях активной атаки, так и при пассивном анализе рисков элементов системы маршрутизации. Ключевые слова: метрики информационной безопасности. маршрутизации; Постановка проблемы и анализ литературы Одним из наиболее опасных типов атак на телекоммуникационные сети (ТКС) являются атаки на сетевом уровне модели OSI, направленные на нарушение маршрутизации. Существуют разные способы реализации атак на маршрутизаторы, приводящие к сбоям в их работе, снижению пропускной способности, перенаправлению трафика на неоптимальные маршруты, нарушению конфиденциальности информации, полной дезорганизации системы маршрутизации. Анализ методов защиты систем маршрутизации ТКС от информационных атак показывает, что в основном применяются различные частные механизмы обеспечения информационной безопасности (ИБ), чтобы смягчить самые элементарные уязвимости [1]. При этом уровень информационной безопасности современных ТКС остается низким. Одним из наиболее эффективных способов обеспечения безопасности информации в ТКС является выбор безопасного маршрута ее передачи. В настоящее время существует ряд протоколов маршрутизации, таких как RIP, IGRP, OSPF, NLSP, EIGRP, BGP и другие, каждый из которых использует свою систему оценки маршрутов передачи информации. Так маршруты в протоколах RIP и BGP характеризуются векторами расстояния до места назначения. В качестве метрики в протоколе OSPF используются «стоимость» маршрута, которая рассчитывается на основании пропускной способности каждого из его сегментов. Метрика, используемая в EIGRP, учитывает задержку информации, пропускную способность динамическая маршрутизация; RIP; риск самого слабого сегмента пути, загруженность и надежность каналов связи маршрута. Однако показатели информационной безопасности маршрутов в метрике существующих протоколов маршрутизации отсутствуют. Цель исследования. В статье рассматривается метод выбора маршрута для дистанционновекторного алгоритма маршрутизации, используемого в протоколе RIP. Цель исследования состоит в том, чтобы ввести в данный алгоритм комплексный показатель, позволяющий выбрать маршрут передачи информации с учетом требований ИБ, а также привести механизм реализации такого алгоритма и пример расчета маршрута. Основной материал Решение задачи однопутевой маршрутизации сводится к поиску кратчайшего пути. В данной модели имеются следующие переменные: - количество каналов связи в сети (n) ; - количество узлов (элементов системы маршрутизации) в сети (m) ; - узел-отправитель информации i ; - узел-получатель информации j ; - пропускные способности каналов связи (c ) ; - метрики каналов связи ( f ) ; - количество проходящих через сеть информационных k ; потоков, - интенсивность трафика (r ) , поступающего на элемент системы маршрутизации (маршрутизатор). Доля трафика между i и j узлами характеризуется координатами xi , j вектора x . Метрика маршрута между узлами i и j определяется координатами fi , j вектора f . В свою очередь размерность векторов x и f определяется количеством узлов в сети (m) . Для реализации однопутевой маршрутизации на вектор ограничения x накладываются xik, j 0 , 1 следующие (i , j 1, m ; i j ) , (1) то есть переменные xik, j могут принимать лишь два значения: 1, если трафик проходит по каналу (i,j); xik, j 0, в другом случае. Булевый смысл переменных (1) гарантирует отсутствие распределения потока по разным путям сети, то есть весь трафик будет передаваться лишь по одному пути. Метрика каждого из каналов связи будет равна 1 ( fi , j 1; i , j 1, m; i j) , что соответствует нахождению пути между заданной парой узлов с минимальным количеством приемов F по аналогии с протоколом RIP. Обеспечение условий сохранения потока в каждом из сетевых узлов и в сети в целом осуществляется следующим образом: k k xi , j xi , j 1 для узла отправителя ; j :( i , j ) j :( j , i ) k k xi , j xi , j 0 для транзитны узлов ; (2) j :( i , j ) j :( j , i ) xik, j xik, j 1 для узла получателя. j :( i , j ) j :( j , i ) Также следует соблюдать условия предотвращения перегрузки каналов связи: r k xik, j ci , j i , j 1, n ; i j , где ci , j (3) – пропускная способность каналов связи между узлами i и j . F min f t x x (4) при выполнении ряда условий, которые представлены в виде ограничений уравнений и неравенств: A x b; Aeq x beq, f , x , b , beq Учет аспектов информационной безопасности предлагается осуществлять с использованием такого показателя, как риск ИБ маршрута Rm . Риск информационной безопасности маршрута это потенциальная возможность нарушения конфиденциальности, целостности и доступности информации при ее передаче по маршруту. В данной модели Rm предлагается оценивать на основании рисков информационной безопасности каждого из каналов связи, входящих в данный маршрут RiL, j . Если RiL, j хотя бы одного из каналов связи маршрута превышает приемлемую величину риска ИБ Racceptable – маршрут не используется. Для того чтобы исключить из расчета маршрутов каналы связи, риск которых превышает приемлемое значение, следует соблюдать следующее условие: Aeq i,j – векторы, соответствующей размерности. A, Aeq – матрицы 0 (i m; j 1, n) , если RiL, j acceptible _ risk . (5) Если же RiL, j acceptible _ risk , то величина столбца Aeqi , j не изменяется. Для расчета рисков информационной безопасности каналов связи следует определить угрозы и уязвимости, а также определить вероятность и критичность реализации угроз для уязвимостей каждого из элементов системы маршрутизации: m m Rmk f ( Pthreat , Pvulnerability ), (6) m где Pthreat – вероятность (возможность, частота, уровень) реализации k -го типа информационных угроз на m узел системы маршрутизации; m Pvulnerability – В соответствии с содержанием выражения (1) в ходе решения задач булевого программирования следует минимизировать целевую функцию, представленную линейной формой: где Метод выбора маршрута для протокола маршрутизации RIP на основе рисков информационной безопасности вероятность (степень, уровень) уязвимости m -го элемента системы маршрутизации от k -го типа информационных угроз. Вероятность m Pthreat предполагает проводить оценку внешних факторов, связанных с действиями злоумышленников или нерадивого персонала. Определение данного показателя может осуществляться на основании накопленной информации об угрозах, публикуемой статистики существующих угроз, построения модели m нарушителя. Вероятность Pvulnerability рассчитывается на основании информации о комплексе мероприятий по защите, реализованных в m -м элементе системы маршрутизации. Данный показатель учитывает m -го элемента системы степень уязвимости маршрутизации от информационных атак. Для реализации рассматриваемой модели введены три вектора, которые описывают уровни угроз нарушения конфиденциальности Pmc , Пример выбора безопасного маршрута Для решения данной задачи был использован инструментарий «Optimization Toolbox» пакета Matlab, представленный подпрограммой «bintprog». В качестве примера реализации данного алгоритма рассмотрим топологию сети, представленную на рис.1. целостности Pmi и доступности Pma информации для каждого из элементов системы маршрутизации. Размерность векторов определяется количеством элементов системы маршрутизации в сети (m) . Общий уровень угрозы для каждого из элементов маршрутизации рассчитывается на основании уровней угроз нарушения конфиденциальности, доступности, целостности информации с учетом их равнозначности для каждого из элементов системы маршрутизации из выражения: Rmsum 1 (1 Pmc ) (1 Pmi ) (1 Pma ) , (7) Степень влияния конфиденциальности, целостности и доступности информации может быть различным и зависеть от того, какая информация передается. Пример сведения таких показателей с учетом весовых коэффициентов рассматривался в [3]. Следующим шагом является расчет рисков информационной безопасности для каждого канала связи сети. Расчет риска канала связи производится следующим образом: Z ij Rijn 1 1 RZsum , Z 1 где Rijn (8) – риск информационной безопасности канала связи между соседними узлами i и j ; Z ij – мощность множества элементов системы маршрутизации, входящих в тракт между соседними узлами i и j . При этом Zij 2 , так как в расчете принимают участие лишь два элемента системы маршрутизации, между которыми работает исследуемый канал связи. С учетом этого формулу (8) можно упростить: Rijn 1 (1 Risum ) (1 Rjsum ) . (9) После расчета рисков информационной безопасности каждого из каналов связи следует выбрать маршруты, которые соответствует заданным требованиям безопасности (5), то есть маршруты, каналы связи которых не превышают пороговую величину приемлемого риска Racceptable . Рисунок 1 – Пример топологии сети, применяемой при моделировании Входящий трафик поступает на маршрутизатор m1 (узел-отправитель информации) и передает трафик на маршрутизатор m5 (узел-получатель информации). Из топологии данной сети следует, что число узлов в сети (m 5) , а число каналов связи (n 6) . Формируем искомый вектор f: x и вектор метрик xm1 , m2 fm1 , m2 1 xm1 , m3 fm1 , m3 1 x f 1 m , m m , m x 2 3 ; f 2 3 . x f 1 m2 , m5 m2 , m5 xm , m fm , m 1 3 4 3 4 1 x fm4 , m5 m4 , m5 Формализуем условия сохранения потока в узлах сети (2): xm1 , m2 xm1 , m3 1; xm1 , m2 xm2 , m3 xm2 , m5 0 ; xm1 , m3 xm2 , m3 xm3 , m4 0 ; xm3 , m4 xm4 , m5 0 ; x xm4 , m5 1. m2 , m5 Формируем матрицу Aeq и вектор beq : 1 1 0 0 0 0 1 0 1 1 0 0 Aeq 0 1 1 0 1 0 ; 0 0 0 0 1 1 0 0 0 1 0 1 Pma a1 0 , 1 Pm2 0 , 8 Pma Pma3 0 , 2 , a 0 , 25 Pm4 a 0 , 2 Pm5 1 0 beq 0 . 0 1 Формализуем условия перегрузок каналов связи (3): r xm1 , m2 r xm1 , m3 r xm2 , m3 r xm2 , m5 r x m3 , m4 r xm , m 4 5 предотвращения Pmi i 1 0,1 Pm2 0 , 7 Pmi Pmi 3 0 , 15 . i 0 , 15 Pm4 i 0 , 2 Pm5 Затем по выражению (7) рассчитываем общий уровень угроз для каждого из маршрутизаторов cm1 , m2 ; cm1 , m3 ; cm2 , m3 ; c m2 , m5 ; . cm3 , m4 ; c m4 , m5 . Формируем матрицу A и вектор b: c m1 , m2 0 c m1 , m3 0 0 cm , m ; b 2 3. c 0 m2 , m5 0 cm , m 3 4 r c m4 , m5 На данный момент модель реализована без учета риска информационной безопасности. При запуске программы в Matlab, с учетом вышеприведенных параметров и топологии сети (рисунок 1), маршрут, по которому пройдут пакеты, будет проходить через маршрутизаторы m1 m2 m5 (каналы связи 1 и 4, которые r 0 0 Aeq 0 0 0 0 r 0 0 0 0 0 0 r 0 0 0 0 0 0 r 0 0 0 0 0 0 r 0 отмечены штрихпунктирной линией). Данный путь является наиболее коротким, что полностью соответствует правилам протокола маршрутизации RIP. Формируем векторы уровней угроз нарушения конфиденциальности, доступности и целостности информации маршрутизаторов. Для примера возьмем следующие значения данных показателей: Pmc c 1 0 , 15 Pm2 0 , 65 Pmc Pmc 3 0 , 1 , c 0, 2 Pm4 c 0 , 1 Pm5 сети. Выходным параметром станет вектор Rmsum . На основании полученного вектора можно произвести вычисление рисков информационной безопасности каждого канала связи в сети по формуле (9). В результате работы, с вышеприведенными параметрами, в среде Matlab, векторы Rmsum и RiL, j будут равны: Rmsum Rmsum 1 sum 0 , 3115 Rm2 0 , 979 Rmsum 0 , 388 ; 3 sum 0 , 49 Rm4 sum 0 , 424 Rm5 Rmn , m n 1 2 0 , 9855 Rm1 , m3 0 , 5786 n Rm2 , m3 0 , 9871 n Rij n . Rm2 , m5 0 , 9879 n 0 , 6879 Rm3 , m4 Rn 0 , 7062 m4 , m5 Для того, чтобы исключить из расчета маршрутов каналы связи, риск которых превышает приемлемый порог, следует соблюдать следующее условие: 0 0 L Aeqm , n Ri , j 0 , если RiL, j Racceptable . 0 0 Если же RiL, j Racceptable , то величина столбца Aeqm, n не изменяется. В конечном счете, исходя из вышеприведенных значений, матрица Aeq будет иметь вид: 0 1 0 0 Aeq 0 1 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 1 0. 0 1 1 0 0 1 При запуске программы в Matlab, с учетом рисков каналов связи и прежней топологии сети (рис. 1), маршрут, по которому пройдет информация, будет проходить через маршрутизаторы (каналы m1 m3 m4 m5 связи 2, 5 и 6). Данный путь является наиболее безопасным, хотя и не самым коротким. Рисунок 2 – Маршрут прохождения информации по сети с учетом рисков информационной безопасности На рис. 2 штрихпунктирной линией отмечен новый маршрут. Как видно из расчетов, маршрутизатор m2 представляет большую угрозу для проходящей через него информации, нежели его соседи. Таким образом, все каналы связи, которые проходят через него будут наиболее небезопасными (каналы связи 1, 3 и 4). Таким образом, в протоколе маршрутизации RIP можно учитывать то, насколько безопасен маршрут для передачи по нему информации, путем оценки рисков информационной безопасности в каналах связи при формировании метрики маршрутов. Выводы В статье предлагается усовершенствовать метод для оценки качества маршрута для дистанционно-векторного алгоритма маршрутизации, используемого в протоколе маршрутизации RIP, с учетом требований информационной безопасности. Для этого предлагается использовать риск информационной безопасности маршрута. Данный показатель зависит от риска информационной безопасности элементов системы маршрутизации и каналов связи между ними. Предлагаемый механизм оценки качества маршрута позволяет выбрать наиболее безопасный маршрут, однако не учитывает требований к качеству обслуживания (Quality of Service, QoS). В дальнейших исследованиях будут предлагаться методы определения метрик для систем маршрутизации с учетом требований QoS и информационной безопасности. Список литературы [1] Мартынова О.П. Метод адаптивной многопутевой многокритериальной маршрутизации в компьютерных сетях // Інформаційна безпека, №2 (2), 2009, стр. 39-44. [2] Albrightson R., Garcia-Luna-Aceves J. J., Boyle J. EIGRP-a fast routing protocol based on distance vectors //Proc. Networld/Interop. – 1994. – Т. 94. – С. 136-147. [3] Baker F., Atkinson R. Rip-2 md5 Authentication. – RFC 2082, January, 1997. [4] Lemeshko O., Drobot O. A Mathematical Model of Multipath QoS-based Routing in Multiservice Networks // Modern Problems of Radio Engineering, Telecommunications, and Computer Science, 2006. TCSET 2006. International Conference. – IEEE, 2006. – С. 72-74. [5] Malkin G. RIP version 2-carrying additional information. – 1994. [6] Malkin G. S. RIP version 2. – 1998. [7] Moy J. OSPF version 2. – 1997. [8] Murali G. et al. Dynamic Routing with Security Considerations //International Journal. – Т. 2. [9] Kuhn R., Liu S., Rossman H. Practical interdomain routing security //IT professional. – 2009. – Т. 11. – №. 6. – С. 54-56. [10] Siganos G., Faloutsos M. Improving the Security and Robustness of Internet Routing: What Can We Do Today. – 2004. [11] Zinin A. Cisco IP routing: packet forwarding and intra-domain routing protocols. – Addison-Wesley, 2002.