Адаптивная защита автоматизированной банковской системы в

advertisement

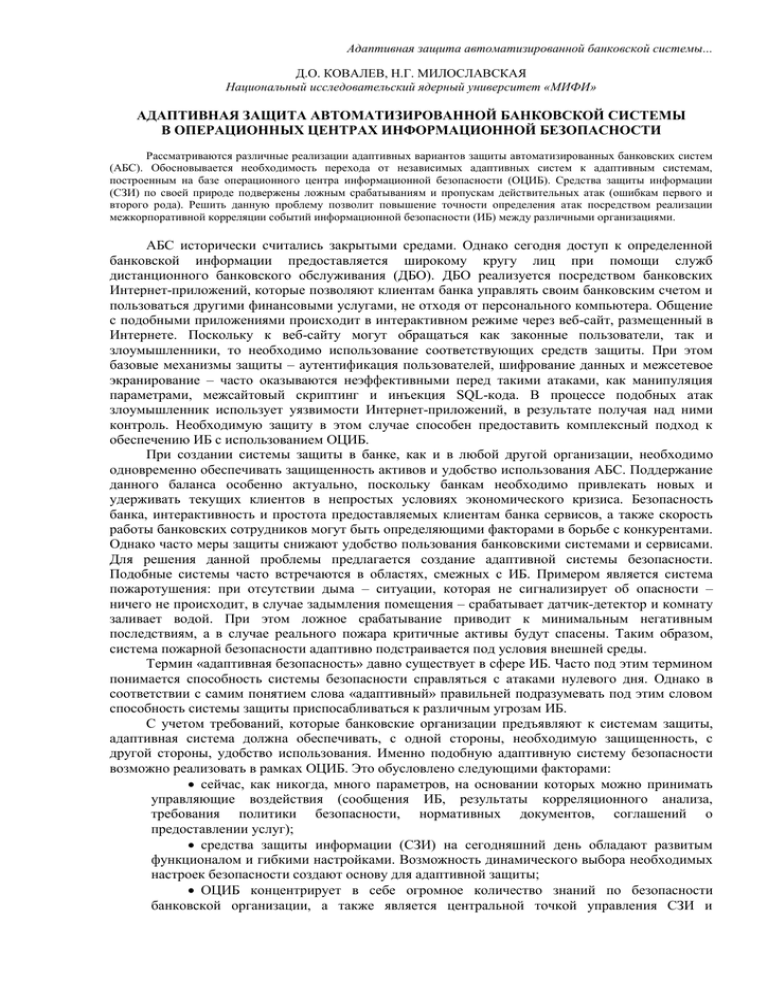

Адаптивная защита автоматизированной банковской системы... Д.О. КОВАЛЕВ, Н.Г. МИЛОСЛАВСКАЯ Национальный исследовательский ядерный университет «МИФИ» АДАПТИВНАЯ ЗАЩИТА АВТОМАТИЗИРОВАННОЙ БАНКОВСКОЙ СИСТЕМЫ В ОПЕРАЦИОННЫХ ЦЕНТРАХ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Рассматриваются различные реализации адаптивных вариантов защиты автоматизированных банковских систем (АБС). Обосновывается необходимость перехода от независимых адаптивных систем к адаптивным системам, построенным на базе операционного центра информационной безопасности (ОЦИБ). Средства защиты информации (СЗИ) по своей природе подвержены ложным срабатываниям и пропускам действительных атак (ошибкам первого и второго рода). Решить данную проблему позволит повышение точности определения атак посредством реализации межкорпоративной корреляции событий информационной безопасности (ИБ) между различными организациями. АБС исторически считались закрытыми средами. Однако сегодня доступ к определенной банковской информации предоставляется широкому кругу лиц при помощи служб дистанционного банковского обслуживания (ДБО). ДБО реализуется посредством банковских Интернет-приложений, которые позволяют клиентам банка управлять своим банковским счетом и пользоваться другими финансовыми услугами, не отходя от персонального компьютера. Общение с подобными приложениями происходит в интерактивном режиме через веб-сайт, размещенный в Интернете. Поскольку к веб-сайту могут обращаться как законные пользователи, так и злоумышленники, то необходимо использование соответствующих средств защиты. При этом базовые механизмы защиты – аутентификация пользователей, шифрование данных и межсетевое экранирование – часто оказываются неэффективными перед такими атаками, как манипуляция параметрами, межсайтовый скриптинг и инъекция SQL-кода. В процессе подобных атак злоумышленник использует уязвимости Интернет-приложений, в результате получая над ними контроль. Необходимую защиту в этом случае способен предоставить комплексный подход к обеспечению ИБ с использованием ОЦИБ. При создании системы защиты в банке, как и в любой другой организации, необходимо одновременно обеспечивать защищенность активов и удобство использования АБС. Поддержание данного баланса особенно актуально, поскольку банкам необходимо привлекать новых и удерживать текущих клиентов в непростых условиях экономического кризиса. Безопасность банка, интерактивность и простота предоставляемых клиентам банка сервисов, а также скорость работы банковских сотрудников могут быть определяющими факторами в борьбе с конкурентами. Однако часто меры защиты снижают удобство пользования банковскими системами и сервисами. Для решения данной проблемы предлагается создание адаптивной системы безопасности. Подобные системы часто встречаются в областях, смежных с ИБ. Примером является система пожаротушения: при отсутствии дыма – ситуации, которая не сигнализирует об опасности – ничего не происходит, в случае задымления помещения – срабатывает датчик-детектор и комнату заливает водой. При этом ложное срабатывание приводит к минимальным негативным последствиям, а в случае реального пожара критичные активы будут спасены. Таким образом, система пожарной безопасности адаптивно подстраивается под условия внешней среды. Термин «адаптивная безопасность» давно существует в сфере ИБ. Часто под этим термином понимается способность системы безопасности справляться с атаками нулевого дня. Однако в соответствии с самим понятием слова «адаптивный» правильней подразумевать под этим словом способность системы защиты приспосабливаться к различным угрозам ИБ. С учетом требований, которые банковские организации предъявляют к системам защиты, адаптивная система должна обеспечивать, с одной стороны, необходимую защищенность, с другой стороны, удобство использования. Именно подобную адаптивную систему безопасности возможно реализовать в рамках ОЦИБ. Это обусловлено следующими факторами: сейчас, как никогда, много параметров, на основании которых можно принимать управляющие воздействия (сообщения ИБ, результаты корреляционного анализа, требования политики безопасности, нормативных документов, соглашений о предоставлении услуг); средства защиты информации (СЗИ) на сегодняшний день обладают развитым функционалом и гибкими настройками. Возможность динамического выбора необходимых настроек безопасности создают основу для адаптивной защиты; ОЦИБ концентрирует в себе огромное количество знаний по безопасности банковской организации, а также является центральной точкой управления СЗИ и Адаптивная защита автоматизированной банковской системы... развертывания политик ИБ, поэтому является идеальной для реализации адаптивной безопасности; принятие закона о персональных данных и стандарта PCI DSS привело к ужесточению требований по обеспечению защищенности АБС; в связи с развитием социальных сетей изменился облик типичного банковского работника, потому к интерактивности банковских сервисов и так называемому опыту и ощущениям пользователя при работе с АБС также предъявляются повышенные требования. В типовой банковской организации существует большое количество СЗИ (таких, как средства контроля доступа, системы обнаружения и предотвращения вторжений (СОВ), межсетевые экраны (МЭ), СОВ уровня хоста и т.п.) При этом СОВ может работать в режимах обнаружения или предотвращения, МЭ способен работать на разных уровнях протоколирования событий ИБ, СОВ уровня хоста может реализовывать различные по строгости политики. Защищенность АБС зависит от различных факторов: количества угроз ИБ, уязвимости конечных систем и СЗИ, настроек системы безопасности и т.п. При этом на определенные факторы организация влиять не может (например, количество угроз ИБ), а ряд факторов может быть изменен (например, в случае появления новой уязвимости будет обновлено ПО). Однако самый быстрый способ повлиять на защищенность системы – это изменить настройки системы безопасности. Таким образом, адаптивная система безопасности – это система, которая влияет на свои настройки в зависимости от различных факторов и тем самым обеспечивает необходимый уровень защищенности, функциональности, производительности и удобства использования. Выбор нужных настроек безопасности осуществляется на основании методов поддержки принятия решений с использованием многомерной информации, хранящейся в ОЦИБ (рис. 1). Адаптивный ОЦИБ оценивает состояние защищенности банковской организации и динамически формирует некоторую консолидированную оценку защищенности АБС. По результатам этой оценки ОЦИБ вырабатывает управляющее воздействие – какие настройки безопасности должны быть применены в настоящей момент: минимальные настройки безопасности – слабая защита, высокое удобство пользования; усиленные настройки безопасности – сильная защита, низкое удобство пользования; стандартные настройки безопасности – компромиссный вариант между первыми двумя. Выбор настроек в зависимости от внешних факторов позволит влиять на поведение системы и тем самым повысить одновременно защищенность и удобство пользования АБС, что подтверждено результатами моделирования и рабочим экспериментом в рамках работы. Сообщения ИБ Принятие решения Выполнение политик ИБ База данных Выполнение требований SLA ? Уязвимость конечных систем Консолидированная оценка Произвольные критерии организаци ОЦИБ Усиленные настройки безопасности Стандартные настройки безопасности Минимальные настройки безопасности Рис. 1. Схема работы адаптивного ОЦИБ ОЦИБ может оценить всю совокупность сообщений, связанных с тем или иным событием ИБ, и принять правильное управляющее решение, например, отправить на межсетевой экран команды, которые заблокируют атаку злоумышленника. При этом в работе ОЦИБ могут случиться ложные срабатывания и пропуски действительных атак (ошибки первого и второго рода). Любая неверная идентификация инцидента приведет к нежелательным для банка последствиям: в одном случае банк будет признан либо как неблагонадежный (если учетная запись пользователя будет скомпрометирована), либо как ненадежный (если пользователь из-за ложного срабатывания не Адаптивная защита автоматизированной банковской системы... получит доступ к своей учетной записи). Поэтому в случае использования Интернет-приложений необходимо значительно повысить точность выявления сетевых атак. В качестве способа повышении точности предлагается использование базы данных репутаций (БДР) в рамках ОЦИБ и реализация межкорпоративной корреляции событий ИБ между различными организациями. Под репутацией в данном контексте понимается общественное мнение об IP-адресах в Интернете. Если заданный IP-адрес ранее был замечен при проведении атаки в Интернете, то он, скорее всего, либо принадлежит злоумышленнику, либо заражен вредоносным ПО и, как следствие, репутация у него плохая. Если же IP-адрес в противоправных действиях замечен не был, то это не влияет на его репутацию. Для успешной реализации такого подхода ОЦИБ должен, с одной стороны, собирать информацию о репутации (ИоР), с другой стороны, передавать ее другим участникам обмена ИоР. Это может быть реализовано двумя способами. Первый способ подходит для закрытого ограниченного числа организаций, участвующих в информационном обмене. В этом случае каждый ОЦИБ напрямую обменивается ИоР со всеми остальными ОЦИБ, участвующими в обмене. Данный способ подходит для ОЦИБ дочерних организаций или ОЦИБ организаций, принадлежащих одному холдингу. Второй способ подразумевает отрытое участие в обмене, при котором в Интернете размещается единая база данных, содержащая ИоР. Каждый ОЦИБ, участвующий в информационном обмене, взаимодействует напрямую с БДР. ОЦИБ отправляет ИоР IP-адресов в Интернет, которую он собрал в ходе своей работы, а также получает информацию, хранящуюся в Интернете в БДР. В любом из приведенных вариантов обмен информацией должен производиться по защищенному протоколу (SSH/HTTPS) и должны использоваться соответствующие средства аутентификации ОЦИБ и контроля доступа ОЦИБ к БДР. Также важно, чтобы эта база динамически обновлялась и не содержала идентификаторов отправителя, поскольку это может косвенно нанести ущерб реноме организации. Рекомендуемый для хранения в БДР набор данных, который обеспечит анонимность участникам обмена, включает в себя IP-адрес или доменное имя нарушителя в Интернете, идентификатор протокола сетевого/транспортного уровня модели взаимодействия открытых систем (ВОС) и/или номера портов источника и назначения на транспортном уровне модели ВОС и ответную реакцию на событие ИБ. Участие в обмене ИоР может быть односторонним. В этом случае ОЦИБ будет только получать информацию из БДР и не отправлять данные, зафиксированные локально. Однако набольший эффект от использования БДР будет достигнут при наибольшем количестве ОЦИБ, активно обновляющих сведения об атакующих в Интернете. После того, как ОЦИБ получает ИоР, происходит межкорпоративная корреляция событий ИБ. Непосредственно сама ИоР никак не помогает в выявлении атак на информационные системы, поскольку это является задачей СЗИ, находящихся под управлением ОЦИБ. В случае выявления угрозы ИБ локально ОЦИБ анализирует идентификатор нарушителя, связанный с обнаруженной угрозой на предмет соответствия БДР (рис. 2). В случае если прослеживается взаимосвязь, например IP-адрес источника пакетов был уже неоднократно замечен при проведении атак в Интернете, рейтинг значимости выявленного события ИБ значительно повышается. Рейтинг значимости события ИБ в рамках ОЦИБ отражает важность связанной с этим событием угрозы ИБ. Чем более важное событие ИБ, тем меньше Контекстный Структурный анализ анализ вероятность того, что имеет место ложное срабатывание. Таким Принятие образом, на основании Функциональный Межкорпоративная решения анализ корреляция результатов межкорпоративной корреляции в значительной степени снижается Поведенческий анализ количество ложных срабатываний и, как Рис. 2. Схема работы межкорпоративной корреляции следствие, повышается эффективность работы ОЦИБ.