Здесь мы кратко попробуем описать процесс и суть

advertisement

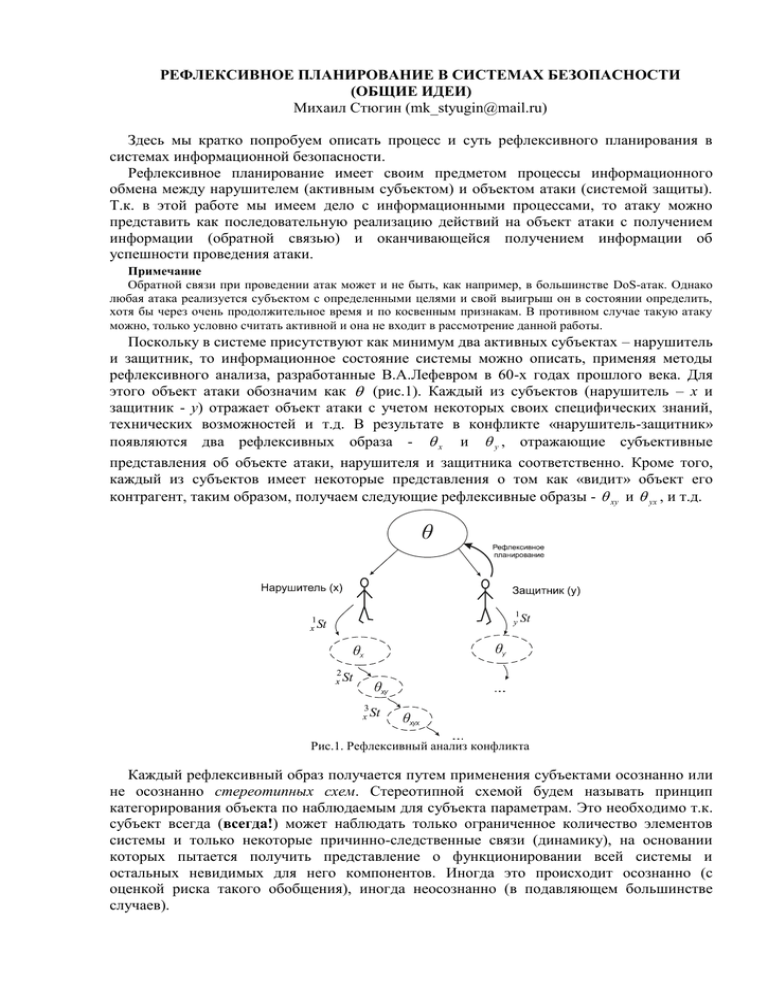

РЕФЛЕКСИВНОЕ ПЛАНИРОВАНИЕ В СИСТЕМАХ БЕЗОПАСНОСТИ (ОБЩИЕ ИДЕИ) Михаил Стюгин (mk_styugin@mail.ru) Здесь мы кратко попробуем описать процесс и суть рефлексивного планирования в системах информационной безопасности. Рефлексивное планирование имеет своим предметом процессы информационного обмена между нарушителем (активным субъектом) и объектом атаки (системой защиты). Т.к. в этой работе мы имеем дело с информационными процессами, то атаку можно представить как последовательную реализацию действий на объект атаки с получением информации (обратной связью) и оканчивающейся получением информации об успешности проведения атаки. Примечание Обратной связи при проведении атак может и не быть, как например, в большинстве DoS-атак. Однако любая атака реализуется субъектом с определенными целями и свой выигрыш он в состоянии определить, хотя бы через очень продолжительное время и по косвенным признакам. В противном случае такую атаку можно, только условно считать активной и она не входит в рассмотрение данной работы. Поскольку в системе присутствуют как минимум два активных субъектах – нарушитель и защитник, то информационное состояние системы можно описать, применяя методы рефлексивного анализа, разработанные В.А.Лефевром в 60-х годах прошлого века. Для этого объект атаки обозначим как (рис.1). Каждый из субъектов (нарушитель – x и защитник - y) отражает объект атаки с учетом некоторых своих специфических знаний, технических возможностей и т.д. В результате в конфликте «нарушитель-защитник» появляются два рефлексивных образа - x и y , отражающие субъективные представления об объекте атаки, нарушителя и защитника соответственно. Кроме того, каждый из субъектов имеет некоторые представления о том как «видит» объект его контрагент, таким образом, получаем следующие рефлексивные образы - xy и yx , и т.д. Рис.1. Рефлексивный анализ конфликта Каждый рефлексивный образ получается путем применения субъектами осознанно или не осознанно стереотипных схем. Стереотипной схемой будем называть принцип категорирования объекта по наблюдаемым для субъекта параметрам. Это необходимо т.к. субъект всегда (всегда!) может наблюдать только ограниченное количество элементов системы и только некоторые причинно-следственные связи (динамику), на основании которых пытается получить представление о функционировании всей системы и остальных невидимых для него компонентов. Иногда это происходит осознанно (с оценкой риска такого обобщения), иногда неосознанно (в подавляющем большинстве случаев). Примечание Рефлексивный анализ В.А.Лефевра описывает только информационное состояние системы, не рассматривая процессы информационного обмена, поэтому такие термины как стереотипные схемы и рефлексивные образы в нем отсутствуют и введены автором данной работы. Рефлексивные образы образуют структуру информированности в конфликте, которая характеризует поведение агентов. Для примера рассмотрим одну возможную структуру информированности нарушителя. Допустим, что нарушитель имеет некоторые представления о системе защиты и, кроме того, знает какую-то уязвимость U, реализация которой может принести ему некоторую выгоду. Обозначим этот рефлексивный образ нарушителя как U x . Кроме того, он считает, что защитнику не выгодна реализация им угрозы U, но защитник не осведомлен о присутствии угрозы U в системе защиты. Этот факт образует второй рефлексивный образ нарушителя - xy . Защитник, по мнению нарушителя не знает о том, что он (нарушитель) выявил угрозу U и поэтому третий рефлексивный образ - xyx . Получаем структуру информированности нарушителя: Ix U x xy xyx . Такая структура информированности однозначно приведет нарушителя к попытке реализации угрозы U, т.к. он уверен в отсутствии оказания ему сопротивления со стороны защитника (системы защиты). К аналогичной ситуации приведет структура информированности I x U x U xy xyx , т.к. здесь защитник не будет вкладывать ресурсы (по мнению нарушителя) в защиту уязвимости U, поскольку считает, что о ней и так никому не известно. Возьмем теперь структуру информированности I x U x U xy U xyx (1) Будет ли в данном случае нарушитель пытаться реализовать уязвимость U? Скорее всего, нет, т.к. считает, что его действия предполагаются защитником. Например, нарушитель не будет прослушивать телефонный канал, если знает, что защитник в курсе его действий и поэтому либо ничего не будет говорить, либо специально его дезинформирует. Такая структура информированности является интересной с точки зрения построения системы безопасности, поскольку «не дает» нарушителю произвести атаку даже в том случае если реальная меры для защиты от нее отсутствуют. Таким образом, необходимо построить такую модель нарушителя в конфликте, чтобы можно было по ее параметрам определить состояния блокирующие действия нарушителя. Кроме того, эта модель должна отражать положительное или отрицательное отношение субъектов к этим действиям. Обозначим всех субъектов конфликта как множество N. Для обозначения качественной характеристики (интенции) субъекта будем использовать следующие символы: – субъект готов осуществить переход O O (положительная интенция). – субъект сопротивляется переходу O O (отрицательная интенция). – субъект безразлично относится к переходу O O , что является результатом отсутствия какого-либо выигрыша/проигрыша субъекта при переходе в состояние O’, либо его убежденности в невозможности перевести объект в данное состояние (нулевая интенция). Интенцию субъекта x N будем обозначать как (·)x, представление субъекта x об интенции субъекта y - (·)xy, и т.д. Таким образом, субъекта x можно изобразить в виде дерева (рис.2). Это есть запись ранее описанной рефлексивной структуры конфликта в качестве рефлексивных образов которой записаны качественные характеристики. Рис. 2. Модель субъекта x Последовательную запись ячеек дерева вида x , xy , xyx будем называть сигнатурой. Поскольку до каждой ячейки дерева есть только один путь, будем сокращенно записывать сигнатуры по идентификатору последней ячейки, т.е. xyx . Полная модель конфликта представляет собой совокупность всех сигнатур субъектов конфликта. Субъект с сигнатурой ... x ... не способен совершить действий. Более интересный случай, если интенция субъекта направлена на активное воздействие на объект конфликта, т.е. ... x ... . Такой субъект не всегда способен совершить активные действия, даже не смотря на то, что его интенция не нулевая. Предметом исследования здесь являются сигнатуры субъекта x, «блокирующие» его волевую направленность. Множество таких «блокирующих» сигнатур обозначим как B. Субъект готов совершить активные действия, если среди его фантомных агентов отсутствуют субъекты с отрицательной или положительной интенцией готовые к активным действиям. Описанной ранее структуре информированности (1) соответствует блокирующая сигнатура B . Ее мы берем в качестве аксиомы и на основании ее доказываем теорему, что ... B ... B n n 1 2 1 2 если n - нечетное , если n - четное . ... B ... B n n 1 2 1 2 Аналогично можно вводить другие блокирующие сигнатуры, определяя полное множество B, рассматривать которые мы здесь не будем. Примечание Блокирующие сигнатуры определяются путем введения «принципов рациональных умозаключений», которые необходимо определять для конкретного класса конфликтов. Психологические особенности, которые могут свести интенцию нарушителя к нулевой, здесь не учитываются. Данная модель будет нам нужна для описания действий нарушителя, как результата информационного обмена его с системой защиты. Информационный обмен представим в виде следующей схемы (рис.3). Путем применения стереотипных схем x St нарушитель получает некоторую информацию об объекте атаки (inf) в результате чего образуется субъективный образ об объекте атаки - x . Нарушитель реализует атаку совершая действия над объектом и получая обратную связь (информацию), таких действий может быть несколько в зависимости от количества степеней свободы нарушителя при реализации атаки. Этот процесс можно представить в виде тестирования белого ящика. Имея некоторые представления о внутренней структуре объекта атаки (inf) нарушитель совершает итерации: действия (входные данные) – обратная связь (выходные данные). Рис.3 Допустим, что у нарушителя имеется N0 степеней свободы и на реализацию каждой из них нарушителю необходимо время t N 0 . Тогда общее время реализации атаки T N 0 t N 0 . В качестве примера возьмем атаку из области «социальной инженерии». В системе есть уязвимость – какой-нибудь из сотрудников может выдать коммерческую тайну нарушителю. Эта уязвимость и является в данном случае объектом атаки. Примечание Здесь и далее будем приводить только примеры атак на человека как элемента системы обработки информации, т.к. они наиболее просты для понимания в отличие от атак в технических системах. Но, тем не менее, методы рефлексивного планирования остаются неизменными. Допустим, к необходимой конфиденциальной информации на предприятии имеют доступ 8 человек и нарушитель не знает, кто из них склонен к выдаче информации. Воздействие в социальной инженерии можно представить по следующей схеме: аттракция понуждение к нужному действию нужный итог (схема Шейнова). Первые два пункта – совершение действия, последний – обратная связь. Примерное время «обработки» одного человека – сутки, после чего нарушитель получает обратную связь, т.е. либо получает необходимую информацию, либо убеждается в невозможности получение информации от данного человека. Таким образом, примерное время реализации атаки можно оценить как T N 0 t N 0 8 1 сутки 8 суток . Это, конечно, максимальное время атаки, нарушитель может получить результат раньше. Предполагается разумным, что если общее время атаки превышает некоторое критическое значение T TK , то для нарушителя будет нецелесообразным ее реализация, что приведет его к блокирующей сигнатуре по этой атаке - ... x ... . Добиться этого можно двумя путями: 1. Увеличить количество степеней свободы – N 2. Увеличить время реализации одной степени свободы t N (метод блокировки информативной обратной связи). Рассмотрим эти два метода, возвращаясь к нашему примеру. Чтобы увеличить количество степеней свободы надо увеличить количество сотрудников, которые «якобы» имеют доступ к конфиденциальной информации. Таким образом, наводнив организацию людьми, которые «непонятно что делают и какие функции выполняют». Это создаст дополнительные объекты для атаки нарушителю, но, при этом вызовет большие финансовые затраты у защитника, т.к. этому бесполезному персоналу все равно придется платить деньги и таким образом применение данной схемы не оправдывает вложенные в нее финансы. Реализация второго метода предполагает, что нарушитель не получит информативной обратной связи после этапов «аттракция» и «принуждение…». Например, каждый сотрудник фирмы будет с удовольствием выдавать ему коммерческую информацию, но при этом информацию неверную. В результате, даже если один из сотрудников выдаст нарушителю действительно достоверные данные, то нарушитель не сможет их распознать в общем потоке дезинформации. Чтобы проверить достоверность получаемой информации ему необходимо потратить много времени, а в некоторых случаях это вообще не осуществимо, т.е. приходим к условию T TK . Этого можно добиться, приняв соответствующие нормативные документы в организации, разъясняющие сотрудникам методы проведения атак социальной инженерии и определяющие необходимые диспозиции поведения в таких условиях. В этом случае нарушитель понимает неприменимость стандартных методов социальной инженерии в реализации атак на сотрудников организации, т.е. неверность стереотипных схем x St . В этом случае объект уже не является для него белым ящиком, выдающим обратную связь по известным для него закономерностям, поэтому ему необходимо исследовать его как черный ящик с надеждой рано или поздно получить необходимую обратную реакцию, либо получить дополнительную информацию о структуре этого объекта, т.е. реализовать некоторую дополнительную атаку в системе (рис.4). Рис.4. Здесь появляется дополнительный объект атаки, структура которого, так же как и в первом случае образуется путем применения стереотипных схем, а в случае успешности проведения атаки нарушитель получает информацию о структуре изначального объекта и сокращает количество степеней свободы в итерациях. Т.е. если изначально он имел N0 степеней свободы по первому объекту, то в результате получения информации они сокращаются до N 0 ( N 0 N 0 ), а полное время проведения атаки: T TN 0 TN1 TN 0 N1 t N1 , где N1 t N1 - время атаки на второй объект. Если условие T TK все равно не выполняется, то по второму объекту также образуется блокирующая сигнатура, что ограничивает нарушителя от дальнейших попыток реализации данной атаки. Если же условие выполняется, то нарушитель осуществляет N1 итераций и, получая в результате информацию по первому объекту, успешно реализует атаку. Для приведения к условию T TK нам опять необходимо увеличить количество степеней свободы N1 или заблокировать информативную обратную связь. Рассмотрим эти методы, возвращаясь к нашему примеру. В этом случае нарушителю необходимо выявить необходимую экономическую и социально-психологическую мотивацию какого-нибудь одного из восьми сотрудников. Такой мотивацией может быть нуждаемость человека в деньгах, обида на директора и пр. Также как и в первом случае, количество степеней свободы мы не можем изменить N1=8, но можем заблокировать информативную обратную связь. Примечание В отличие от атак социальной инженерии при рефлексивном планировании в технических системах наиболее эффективным будет увеличение количества степеней свободы, как например использования активной защиты при сканировании портов, методы стеганографии или обратный ему – активное зашумление шифрованных сообщений различным «мусором» и т.д. Если атака является многошаговой, то возможна и блокировка информативной обратной связи, приводящая к значительному увеличению времени. Для того чтобы «происки» нарушителя не имели успеха, нам, например, можно создать такую корпоративную этику на предприятии, когда наиболее материально обеспеченные сотрудники постоянно жалуются на свои финансовые проблемы, а так же постоянно ругаются с начальством и т.д. Это опять же не даст нарушителю выявить нужную кандидатуру без проведения специальных разведывательных мероприятий, которые могут занять слишком много времени и приведут, таким образом, к блокирующей сигнатуре xyx . Примечание Описание того, как действительно возможна реализация приведенных здесь мероприятий, выходит за рамки данной работы. Здесь рассматриваются только принципы построения схем рефлексивного планирования. В результате, нарушителю снова необходимо осуществить рекогносцировку в системе и перейти к схеме атаки на рис.5. дополнительную Рис.5. Время реализации атаки по этой схеме: T TN 0 TN1 TN 2 TN 0 TN1 N 2 t N 2 . В дальнейшем эту цепь можно увеличивать бесконечно. Поскольку нарушитель генерирует блокирующие сигнатуры, субъективно оценивая время атаки, то наращивать цепь можно и не увеличивая объективное время. В предыдущем примере можно сгенерировать блокирующие сигнатуры xyx , например, не создавая мероприятия затрудняющие получение информативной обратной связи, а «запустив» слух, что такие мероприятие в организации действительно предприняты и заставив тем самым нарушителя рассматривать первые два объекта как черный ящик и перейти сразу к третьему. Опасность здесь представляет только то, что нарушитель может осознать, что поскольку защитник предполагает, что он (нарушитель) не будет совершать действий, то и никакие реальные мероприятия по защите не станет предпринимать, т.е. перейдет к сигнатуре xyxyx B . Для этого можно эмпирически установить зависимость между применяемыми схемами и вероятностью появления блокирующих сигнатур. В результате вероятность реализации атаки можно рассчитать по следующей формуле: p p I k ( 1 p1 )( 1 p2 )...( 1 pn ) k , где p I – готовность нарушителя реализовать атаку; p1, p2, … , pn – вероятности появления блокирующих сигнатур на 1-ом, 2-ом и n-ом «ящике» соответственно; k 0...1 – коэффициент характеризующий вероятность того, что действия нарушителя приведут его к положительному результату. Если реальное время атаки t превышает максимально необходимое T, то k можно t считать равным единице. Если оно меньше, то k определяется отношением : T t k , t T T k 1, t T Здесь следует отметить, что p – это вероятность того, что атака реализуется, если нарушитель обязательно будет пытаться ее реализовать, а поэтому реальные риски по этой формуле оценивать нельзя, т.к. в этом случае необходимо учитывать с какой вероятностью нарушитель приступит к попыткам реализации данной угрозы. Уменьшение вероятности p методами рефлексивного планирования составляет задачу микро-планирования. Она является составной частью задачи макро-планирования, предметом которой является оптимальное распределение ресурсов по всем угрозам. Такая задача не может быть строго решена в силу невозможности произвести оценку вероятностей реализации активных (преднамеренных) угроз по нескольким причинам: 1. Невозможно обозначить вероятности реализации активных угроз как пассивной зависимости между управляющими воздействиями (состоянием системы защиты) и текущей вероятностью, т.к. система содержит активные элементы – нарушителей, которые имеют свои интересы, не согласующиеся с целевым режимом функционирования защитника и в состоянии прогнозировать его поведение. 2. Невозможно оценить стратегию нарушителя методами исследования операций, т.к. нельзя определить функцию полезности агентов.