Маркерное кольцо

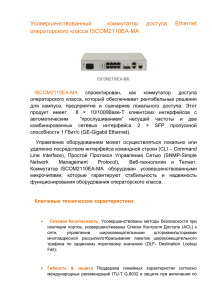

advertisement