Wi-Fi на AP with WDS

advertisement

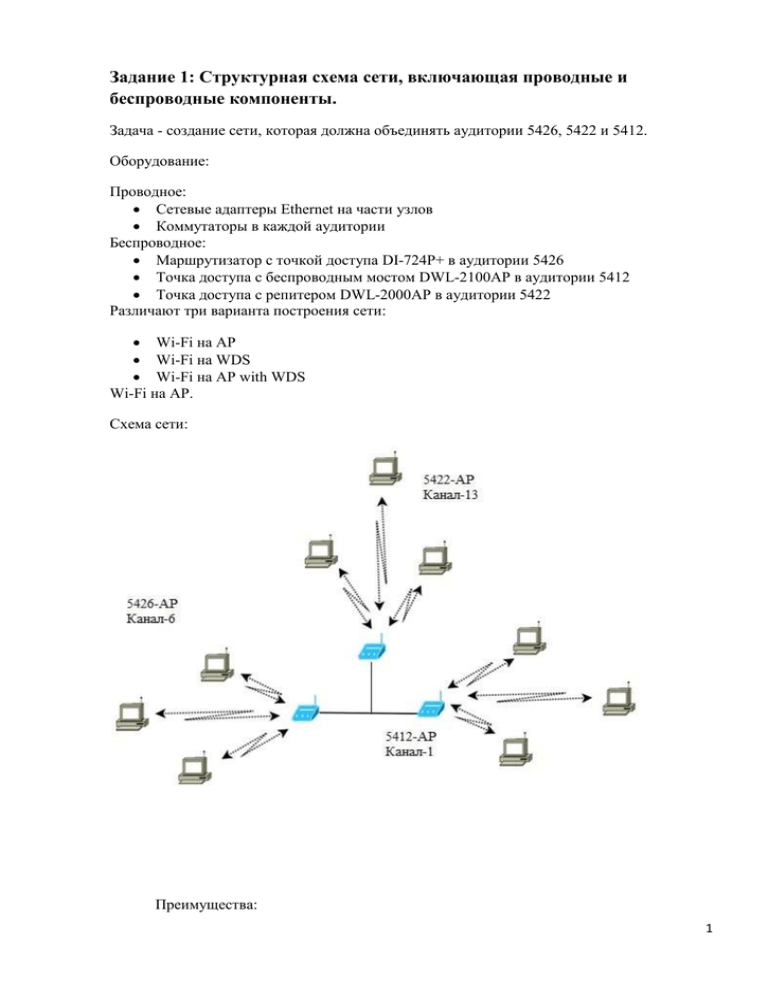

Задание 1: Структурная схема сети, включающая проводные и беспроводные компоненты. Задача - создание сети, которая должна объединять аудитории 5426, 5422 и 5412. Оборудование: Проводное: Сетевые адаптеры Ethernet на части узлов Коммутаторы в каждой аудитории Беспроводное: Маршрутизатор с точкой доступа DI-724P+ в аудитории 5426 Точка доступа с беспроводным мостом DWL-2100AP в аудитории 5412 Точка доступа с репитером DWL-2000AP в аудитории 5422 Различают три варианта построения сети: Wi-Fi на AP Wi-Fi на WDS Wi-Fi на AP with WDS Wi-Fi на AP. Схема сети: Преимущества: 1 Отдельные узлы сети мобильны; Пропускная способность канала соединяющего точки доступа в несколько раз выше скорости соединения Узел – Точка доступа. Недостатки: Максимальная скорость ограниченна скоростью беспроводного подключения; Необходима прокладка кабеля для соединения точек доступа. Wi-Fi на WDS: Преимущество: Отсутствие надобности соединения точек доступа кабелем Недостатки: Скорость обмена между узлами из разных сегментов ограничена скоростью беспроводного соединения Отдельные узлы сети не мобильны Пропускная способность такого беспроводного соединения уменьшается примерно в два раза для каждого такого соединения. Это связано с тем, что при приёме и передаче используется один канал, по которому данные передаются в проводную сеть. 2 Wi-Fi на AP with WDS: Преимущества: Исключение сетевого кабеля Мобильность отдельных узлов сети Недостаток: Низкая скорость обмена между узлами одного или разных сегментов сети Реализация сети Реализуем каждую из приведенных выше схем сети. Для этого сначала определимся с распределением IP-адресов по узлам. План настройки сетей во всех 3 аудиториях: Параметр Точка доступа Режим SSID Канал Режим безопасности IP точки доступа IP узлов 5426 DI-724P+ 5412 5422 DWL-2100AP DWL-2000AP Точка доступа (инфраструктура) 5426AP 5412AP 5422AP 6 1 13 Открытый без шифрования 192.168.0.26 192.168.0.12 192.168.0.22 192.168.0.(26+№р.м.) 192.168.0.(12+№р.м.) 192.168.0.(22+№р.м.) 3 Метод проверки работы сети Для проверки сети будем использовать команду ping. Настройка сети Т.к. точки доступа уже изначально скоммутированы, остается лишь выполнить настройку беспроводной сети, для этого настроим узлы на работу с беспроводной сетью исходя из наших договоренностей об адресации в каждом сегменте сети. Проверка оборудования на поддержку необходимых технологий К сожалению, имеющаяся АР не поддерживает WDS ни в каком виде, поэтому далее будет описана лишь реализация структуры «Wi-FI на AP», т.к. работа мной выполнялась в аудитории 5422 и 5426. Предварительно нужно оставить только проводное соединение на первом узле в аудитории 5426: На хосте №1 нужно иметь проводное соединение с точкой доступа для настройки. Для этого выделяем дополнительный IP-адрес: 4 Далее открываем браузер и в адресной строке вводим IP-адрес точки доступа. Вводим имя пользователя Admin с пустым паролем: Запустили настройщик точки доступа: 5 В настройках беспроводного соединения выставляем требуемые параметры согласно выбранным параметрам: Теперь отключаем проводное соединение и настраиваем беспроводное. Его я настраивал на машине №2 в аудитории 5426 и на машине в аудитории 5422 Настраиваем беспроводное соединение в режиме инфраструктуры (как в практикуме № 2) с ip адресом 192.168.0.28. и пингуем соседние узлы Всё настроено успешно. Параллельно велась настройка точек доступа в аудиториях 5422 и 5412 аналогичным образом. Т.к я настраивал еще узел 5422, рассмотрим сложности, которые возникли при конфигурировании. 6 Распределение ip адресов 5422: IP-адрес Точка доступа 192.168.0.22 Хост 1 192.168.0.23 Хост 2 192.168.0.24 Сначала настраиваю точку доступа, аналогично как это было сделано в аудитории 5426. Адрес точки доступа изначально был 192.168.0.50, меню на 192.168.0.22 согласно договоренности. Настраиваем беспроводные соединения на узлах. После настройки пингуем, но пинг не проходит. Сначала я произвел проверку корректности MAC-адресов (помощью команд ipconfig и arp). Все в норме. Только отключение брандмауэра позволило пропинговать другие узлы. Т.е сеть была в рабочем состоянии, но брандмауэр не пропускал эхо-запросы и эхо-ответы. После отключения, ping проходит, однако задержки большие. Это связанно с тем, что физическое расположение узлов и преграды влияют на скорость соединения. Итак, сеть настроена. Теперь рассмотрим с помощью программы inSSIDer Office состояния сигналов точек доступа: 7 Также подтвердилось, что различные преграды способны негативно повлиять на сигнал. Это было подтверждено экспериментально с помощью планшетного компьютера, который выступил в роли точки доступа. Программа его обнаружила. На небольшом расстоянии от узлов сигнал был хорошим (зелёная индикация), а при вынесении планшета в коридор к аудитории 5422 (она дальше всех) сигнал значительно ухудшился (жёлтая индикация, близкая к красной). 8 2. Организация шлюза в Интернет Для организации шлюза в Интернет будем использовать DI-724P+. Для начала настроим параметры подключения для WAN порта: Далее настроим параметры TCP/IP беспроводного соединения: Основной шлюз : 192.168.0.26 Предпочтительный DNS сервер : 192.168.200.18 ISP Gateway Address: 192.168.15.1 9 Проверяем командой ping доступ к шлюзу, доступ к DNS. Все работает. Теперь пингуем сайт: nntu.nnov.ru – все впорядке. Далее открываем браузер и открываем сайт НГТУ: Всё готово. В 5422 аудитории настройка велась аналогично. Только скорость соединения заметно ниже. И сайт “открывался” заметно дольше, чем в 5426. 10 Настройки Firewall. Firewall – с английского «Огненная (fire) стена (wall) Любой «Firewall», «фаервол» или по-другому еще называется «брандмауэр» отвечает за фильтрацию сетевого трафика от нежелательных, критических операций на низком уровне. Как на уровне сетевых карт или сетевых протоколов, так и на высоком уровне, например, настройки прав доступа для приложений. Все функции сводятся в основном к разрешению или запрещению «входящих» или «исходящих» пакетов информации. То есть, прежде чем отправить или получить сетевой пакет, Firewall проверяет на корректность и безопасность. «Входящие пакеты» – это пакеты, которые приходят к вам на компьютер от любого компьютера. «Исходящие пакеты» - это пакеты, которые исходят из вашего компьютера на другой адрес. Уровни защиты в Firewall Как правило, есть 3 вида уровня защиты в нормальных Firewall: Слабый уровень защиты и фильтрации сетевого трафика. При такой режиме разрешен практически весь трафик, за исключением совсем уж подозрительных пакетов, как правило, заранее уже идентифицированных как атаки неприятеля. Средний уровень защиты и фильтрации сетевого трафика. Здесь, как правило, блокируются все порты, но также разрешено и множество известных портов, по которым по умолчанию якобы не может проходить никакого подозрительного трафика, и разрешена работа множеству приложений, по умолчанию не вызывающих подозрения на потенциальную опасность. По умолчанию Internet Explorer не вызывает опасность, что как показывается практика зачастую не так. По этому ссылке я уже рассказывал, что не так с браузерами и дырками в их системе безопасности. Высокий уровень защиты и фильтрации сетевого трафика – блокируется абсолютно все вне зависимости безопасное соединение или не безопасное. Все придется разрешать вручную. Для новичков такой режим, категорически не подходит, ибо надо быть сильно помешанным на компьютерах, чтобы понимать, что требуется разрешить, а что запретить. Потому что при таком режиме вам в первую же минуту будет задано как минимум не одна сотня вопросов. Правила файрвола являются усовершенствованными функциями, которые используются для разрешения или запрета прохождения трафика через DI-724P +. Они работают так же, как IP-фильтры с дополнительными настройками. Можно создавать более детальные правила доступа для DI-724P+. Когда создаются и включаются виртуальные сервисы, они также будут отображаться в Правилах файрвола. Правила файрвола содержат все сетевые 11 правила файрвола, относящиеся к IP протоколу. Правила в списке отсортированы в порядке убывания их приоритета. Назначение DMZ DMZ (демилитаризованная зона) — технология обеспечения защиты информационного периметра, при которой серверы, отвечающие на запросы из внешней сети, находятся в особом сегменте сети (который и называется DMZ) и ограничены в доступе к основным сегментам сети с помощью межсетевого экрана (файрвола), с целью минимизировать ущерб при взломе одного из общедоступных сервисов, находящихся в зоне. Конфигурации DMZ. В зависимости от требований к безопасности, DMZ может организовываться одним, двумя или тремя файрволами: Конфигурация с одним файрволом. Простейшей (и наиболее распространённой) схемой является схема, в которой DMZ, внутренняя сеть и внешняя сеть подключаются к разным портам маршрутизатора (выступающего в роли файрвола), контролирующего соединения между сетями. Подобная схема проста в реализации, требует всего лишь одного дополнительного порта. Однако в случае взлома (или ошибки конфигурирования) маршрутизатора сеть оказывается уязвима напрямую из внешней сети. Конфигурация с двумя файрволами и общим соединением. В конфигурации с двумя файрволами DMZ подключается к двум маршрутизаторам, один из которых ограничивает соединения из внешней сети в DMZ, а второй контролирует соединения из DMZ во внутреннюю сеть. Подобная схема позволяет минимизировать последствия взлома любого из файрволов или серверов, взаимодействующих с внешней сетью — до тех пор, пока не будет взломан 12 внутренний файрвол, злоумышленник не будет иметь произвольного доступа к внутренней сети. Конфигурация с тремя файрволами. Существует редкая конфигурация с тремя файрволами. В этой конфигурации первый из них принимает на себя запросы из внешней сети, второй контролирует сетевые подключения DMZ, а третий — контролирует соединения внутренней сети. В подобной конфигурации обычно DMZ и внутренняя сеть скрываются за NAT (трансляцией сетевых адресов). Одной из ключевых особенностей DMZ является не только фильтрация трафика на внутреннем файрволе, но и требование обязательной сильной криптографии при взаимодействии между активным оборудованием внутренней сети и DMZ. В частности, не должно быть ситуаций, в которых возможна обработка запроса от сервера в DMZ без авторизации. В случае, если DMZ используется для обеспечения защиты информации внутри периметра от утечки изнутри, аналогичные требования предъявляются для обработки запросов пользователей из внутренней сети. Следует отметить, что DI-724P + позволяет выделить в демилитаризованную зону лишь один компьютер локальной сети. 13