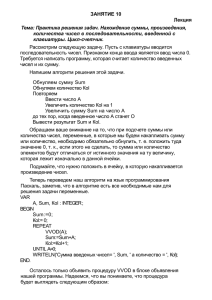

PIX/ASA: Пример настройки сетевого доступа через Cut

advertisement

PIX/ASA: Пример настройки сетевого доступа через Cutthrough прокси с использованием серверов проверки

подлинности TACACS+ и RADIUS

Содержание

Введение

Предварительные условия

Требования

Используемые компоненты

Родственные продукты

Условные обозначения

Общие сведения

Настройка AAA в PIX

Пример настройки PIX

Аутентификация в протоколе telnet

Аутентификация порта консоли

Включите аутентификацию

Включение безопасной аутентификации для веб-клиентов

Настройка SSH для аутентификации

Использование команды exclude

Настройка сервера RADIUS\TACACS+ с помощью службы контроля доступа Cisco Secure ACS

Настройка авторизации TACACS+

Настройка авторизации RADIUS

Использование возможности исключения AAA на основе MAC

Настройка локальной базы данных в режим восстановления

Виртуальный протокол Telnet

Проверка

Устранение неполадок

Проблема: Неспособный добраться непосредственно в режим включения после аутентификации в

PIX/ASA

Решение

Дополнительные сведения

Введение

Этот документ описывает, как создать заверенный AAA (Сквозной Прокси) доступ к Межсетевому экрану PIX, который выполняет

Версии ПО PIX 6.3 и позже.

Межсетевой экран PIX предлагает производительность, которая существенно лучше, чем конкурирующие межсетевые экраны. Это

получает скорость посредством доступного процесса в состоянии ожидания под названием Сквозные Прокси, который является самым

быстрым путем к межсетевому экрану для аутентификации пользователя.

В отличие от прокси-сервера, который должен проанализировать каждый пакет на уровне семь из Модели OSI, время - и интенсивная

обработкой функция, Межсетевой экран PIX сначала делает запрос TACACS + или сервер RADIUS для аутентификации. После того,

как утвержденный, Межсетевой экран PIX тогда устанавливает поток данных, и весь трафик после того течет непосредственно и

быстро между этими двумя сторонами.

Сквозные Прокси позволяют Межсетевому экрану PIX выполнять существенно быстрее, чем основанные на прокси серверы при

поддержании состояния сеанса. Сквозной Прокси также понижает стоимость владения путем многократного использования

существующей базы данных проверки подлинности.

Для создания Доступа с проверкой подлинности AAA к Межсетевому экрану PIX, который выполняет Версию ПО PIX 5.2 до 6.2,

обратитесь к тому, Как Выполнить Проверку подлинности и включение на Cisco Secure PIX Firewall (от 5.2 до 6.2). Этот документ

также предоставляет сведения о том, как включить аутентификацию, запись в системный журнал и получающий доступ, когда AAAсервер не работает.

Для узнавания больше о команде проверки подлинности и авторизация для PIX 6.2 обратитесь к Аутентификации и авторизации

команд для PIX 6.2.

Предварительные условия

Требования

Для этого документа отсутствуют особые требования.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного и аппаратного обеспечения:

Версии программного обеспечения Межсетевого экрана Cisco Secure PIX 6.3 и позже

Сервер Cisco Secure Access Control Server (ACS) версия 3.2 и позже

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все

устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить

потенциальное воздействие всех команд до их использования.

Родственные продукты

Эти настройки также могут быть использованы на устройствах защиты серии Cisco ASA 5500 в версии 7.x.

Условные обозначения

Дополнительные сведения об условных обозначениях см. в документе Условные обозначения технических терминов Cisco.

Общие сведения

Для контроля трафика по IP-адресам и протоколам можно использовать списки доступа. Однако для контроля доступа и режима

работы определенных пользователей или групп необходимо применение проверки подлинности и авторизации. PIX Firewall

поддерживает проверку подлинности (процесс идентификации пользователей) для серверов RADIUS и TACACS+. Авторизация

ассоциирует определенные права с данным пользователем.

Если требуется применить проверку подлинности и авторизацию в случае, когда внутренний (локальный) хост инициирует соединение

с внешней сетью (с более низким уровнем безопасности), необходимо активировать ее на внутреннем (с более высоким уровнем

безопасности) интерфейсе. Для установки проверки подлинности и авторизации в случае, когда внешний хост инициирует соединение

с внутренним, нужно активировать ее на внешнем интерфейсе.

AAA активирует систему безопасности для того, чтобы определить, что это за пользователь (проверка подлинности), что этот

пользователь может делать (авторизация), и что этот пользователь сделал (учет).

Применение AAA обеспечивает дополнительные защиту и контроль, в сравнении с использованием только списков управления

доступом (ACL). Например, можно создать список ACL, который дает всем внешним пользователям доступ к протоколу Telnet на

сервере в сети DMZ. Если требуется предоставлять доступ только некоторым определенным пользователям, IP-адреса которых могут

быть неизвестны, применяется служба AAA, которая позволяет пройти через систему безопасности только идентифицированным и/или

авторизованным пользователям. Telnet сервер также осуществляет проверку подлинности. Система безопасности не позволяет

неавторизованным пользователям получить доступ на сервер.

Проверку подлинности можно использовать как отдельно, так и совместно с авторизацией и учетом. Авторизация всегда требует

проверки подлинности и идентификации пользователя. Учет можно использовать как отдельно, так и совместно с проверкой

подлинности и авторизацией.

Настройка AAA в PIX

В этом разделе содержатся сведения о настройке функций, описанных в этом документе.

Примечание: Используйте инструмент Command Lookup (только для зарегистрированных пользователей) для того, чтобы получить

более подробную информацию о командах, использованных в этом разделе.

Для активации проверки подлинности и авторизации необходимо выполнить следующие действия:

1. Определите IP-адрес сервера аутентификации и установите ключ шифрования, который будут использовать сервер

идентификации и PIX Firewall.

2. На сервере аутентификации настройте перечень пользователей, которым будет предоставлен доступ к сети, услуги, которыми они

смогут пользоваться, и доступные для них хосты.

3. Настройте PIX Firewall на включение/выключение проверки подлинности или авторизации.

Дополнительно можно настроить PIX Firewall так, чтобы контролировать доступ пользователей к отдельным хостам и услугам. Однако

проще осуществлять такого рода контроль на сервере аутентификации. После активации проверки подлинности и авторизации PIX

Firewall запрашивает данные пользователей FTP, Telnet или Интернета. Контроль доступа к отдельным системам или услугам

осуществляется через сервер аутентификации и авторизации.

Примечание: При использовании версии 6.3 Межсетевого экрана PIX или позже можно включить аутентификацию с базой данных

пользователей, которую вы настраиваете локально на Межсетевом экране PIX. Сходным образом производится настройка сервера

RADIUS/TACACS+. В описании каждого шага этой процедуры отмечены имеющиеся различия.

Для активации проверки подлинности и авторизации в PIX Firewall необходимо выполнить следующие действия:

1. Для входящей аутентификации нужно создать командные операторы static и access-list, которые необходимы для

разрешения доступа внешних хостов к серверам внутренней сети.

2. Если внутренняя сеть соединена с Интернетом, нужно создать глобальный пул зарегистрированных IP-адресов.

3. Введите команды nat и access-list, чтобы определить, внутренние хосты, которые смогут инициировать исходящие

соединения.

4. Введите команду aaa-server, чтобы определить сервер, который будет управлять проверкой подлинности и авторизацией.

Создайте уникальное имя группы серверов.

Например: :

pix(config)#aaa-server AuthInbound protocol tacacs+

pix(config)#aaa-server AuthInbound (inside) host 10.1.1.1 TheUauthKey

pix(config)#aaa-server AuthOutbound protocol tacacs+

pix(config)#aaa-server AuthOutbound (inside) host 10.1.1.2 TheUauthKey

Примечание: Этот шаг не требуется при использовании Локальной базы данных для аутентификации.

Примечание: Проверка подлинности RADIUS предоставлена оператором команды access-list, как описано в Настраивать

разделе Проверки подлинности RADIUS.

В данном примере первый командный оператор создает группу аутентификации AuthInbound, используя аутентификацию

TACACS+. Вторым командным оператором устанавливается, что сервер AuthInbound находится во внутреннем интерфейсе, что

его IP-адрес 10.1.1.1 и ключ шифрования – TheUauthKey.

Третий командный оператор создает группу аутентификации AuthOutbound, используя аутентификацию TACACS+. Четвертым

командным оператором устанавливается, что сервер AuthInbound находится во внутреннем интерфейсе, что его IP-адрес 10.1.1.2

и ключ шифрования – TheUauthKey.

5. Чтобы активировать аутентификацию, введите команду aaa authentication.

pix(config)#aaa authentication include authen_service if_name 0 0 0 0

<server_tag|LOCAL>

Часть authen_service определяет подлежащие и не подлежащие авторизации типы трафика. Классификация основана на

выборе параметра предоставляемых служб, таких как доступ к ftp, telnet, http или https.

Ниже приведены настраиваемые параметры службы проверки подлинности доступа:

enable

последовательный

ssh

telnet

Установите "serial" для доступа к последовательной консоли (serial console), "telnet" – для доступа к Telnet, "ssh" – для доступа к

SSH и "enable" – для доступа к привилегированному режиму (enable-mode). Далее перечислены опции службы сквозной

аутентификации:

telnet

ftp

http

https

тип ICMP

proto

tCP Port (Порт TCP)

udp/порт

Переменной proto в качестве значения может быть присвоено название любого поддерживаемого IP-протокола, например ip или

igpm. Интерактивная аутентификация пользователя инициируется только telnet-, ftp-, http- или https-трафиком. Дополнительная

информация об этом параметре содержится в разделе aaa authentication Справочник по командам Cisco PIX Firewall.

Часть команды, if_name, задает имя интерфейса, от которого пользователю будет требоваться авторизация. Если этот

параметр настроен на внешний интерфейс (так, как это реализует команда nameif), он активирует аутентификацию

соединений, инициированных внешней сетью в сторону любой внутренней сети. Ключевым словом LOCAL активируется

использование локальной базы данных для аутентификации. Чтобы задействовать AAA-сервер, нужно заменить слово

server_tag именем группы серверов AAA, заданным командой aaa-server.

Например: :

IP-адрес 0 означает все хосты. Установка локального IP-адреса 0, позволяет серверу аутентификации определять, какие хосты

авторизуются.

В следующем примере активируется аутентификация всех ftp-соединений с любой внутренней сетью инициированных во

внешней сети:

pix(config)#aaa authentication include ftp outside 0 0 0 0 AuthOutbound

pix(config)#aaa authentication include telnet outside 0 0 0 0 AuthOutbound

pix(config)#aaa authentication include http outside 0 0 0 0 AuthOutbound

pix(config)#aaa authentication include ftp inside 0 0 0 0 AuthInbound

В следующем примере активируется аутентификация любых telnet-соединений с внешними сетями, инициированных во

внутренней сети:

pix(config)#aaa authentication include telnet inside 0 0 0 0 AuthInbound

pix(config)#aaa authentication include http inside 0 0 0 0 AuthInbound

Примечание: Старайтесь применить аутентификацию только к протоколам, которые могут быть заверены. Такие протоколы как

SMTP (Простой протокол электронной почты) не будут пропущены через PIX Firewall, если применена аутентификация с

использованием ключевого слова.

6. Для включения авторизации введите команду aaa authorization.

pix(config)#aaa authorization include authen_service if_name 0 0 0 0

PIX Firewall проверяет запрос на авторизацию через AAA-сервер, который принимает решение о правах доступа,

предоставляемых пользователю.

Часть команды, authen_service, указывает службы, использование которых требует авторизации. Значениями этого

параметра могут быть: any, ftp, http, telnet или protocol/port. Значение "any" активирует авторизацию всех услуг протокола TCP.

Форма "protocol/port" активирует авторизацию услуг протокола UDP.

Часть команды, if_name, задает имя интерфейса, от которого пользователю будет требоваться авторизация. С помощью

имени интерфейса, локального ip-адреса и внешнего ip адреса можно установить, кто пытается получить доступ и к чему.

Локальный ip-адрес всегда находится в интерфейсе высшего уровня безопасности, внешний ip – низшего.

IP-адрес 0 означает все хосты. Установка локального ip-адреса 0 позволяет серверу авторизации определять, какие хосты

авторизуются.

Примечание: Этот шаг не требуется при использовании Локальной базы данных для аутентификации.

Например: :

pix(config)#aaa authorization include ftp outside 0 0 0 0

pix(config)#aaa authorization include telnet outside 0 0 0 0

pix(config)#aaa authorization include http outside 0 0 0 0

pix(config)#aaa authorization include ftp inside 0 0 0 0

pix(config)#aaa authorization include telnet inside 0 0 0 0

pix(config)#aaa authorization include http inside 0 0 0 0

Более подробная информация о возможных настройках параметров авторизации и аутентификации содержится в справочнике

Справочник по командам Cisco PIX Firewall.

Пример настройки PIX

PIX Firewall позволяет назначать отдельные группы TACACS+ или RADIUS-серверов на обработку различных типов трафика,

например сервер TACACS+ для входящего трафика и RADIUS-сервер для исходящего.

В следующем примере создается группа серверов AuthInbound для TACACS+ аутентификации и группа AuthOutbound для RADIUSаутентификации, а также устанавливается, что осуществляет аутентификацию сервер с адресом 172.68.118.10, находящийся во

внутреннем интерфейсе.

pix(config)#aaa-server AuthInbound protocol tacacs+

pix(config)#aaa-server AuthInbound (inside) host 172.68.118.101 cisco timeout 5

pix(config)#aaa-server AuthOutbound protocol radius

pix(config)#aaa-server AuthOutbound (inside) host 172.68.118.101 cisco timeout 5

pix(config)#aaa authentication include ftp outside 0 0 0 0 AuthOutbound

pix(config)#aaa authentication include telnet outside 0 0 0 0 AuthOutbound

pix(config)#aaa authentication include http outside 0 0 0 0 AuthOutbound

pix(config)#aaa authentication include ftp inside 0 0 0 0 AuthInbound

pix(config)#aaa authentication include telnet inside 0 0 0 0 AuthInbound

pix(config)#aaa authentication include http inside 0 0 0 0 AuthInbound

В PIX 7.x можно задать для любого сервера в группе количество неудачных попыток после которых он будет деактивирован. Введите

команду max-failed-attempts в режиме группы AAA-серверов (AAA server group mode). Ввести эту команду можно только при

наличии уже сформированной группы AAA-серверов. Например: :

hostname(config)#aaa-server svrgrp1 protocol tacacs+

hostname(config-aaa-server-group)#max-failed-attempts 4

Аутентификация в протоколе telnet

Производится запрос пароля для PIX и затем – запрос имени пользователя и пароля RADIUS или TACACS (хранящихся на сервере

TACACS с адресом 10.31.1.41). Например: :

pix(config)#aaa-server topix protocol tacacs+

pix(config)#aaa-server topix host 10.31.1.41 cisco timeout 5

pix(config)#aaa authentication telnet console topix

Аутентификация порта консоли

Производится запрос пароля для PIX и затем - запрос имени пользователя/пароля RADIUS/TACACS (хранящихся на сервере RADIUS с

адресом 10.31.1.41). Например: :

pix(config)#aaa-server topix protocol radius

pix(config)#aaa-server topix host 10.31.1.41 cisco timeout 5

pix(config)#aaa authentication serial console topix

Включите аутентификацию

Здесь предлагается ввести имя пользователя и пароль, которые посылаются на TACACS или RADIUS-сервер. Войти в PIX с TACACS

или RADIUS и активировать через TACACS или RADIUS можно с одной и той же парой имя пользователя/пароль, так как пакет

аутентификации для входа аналогичен таковому для активации.

pix(config)#aaa-server topix protocol radius

pix(config)#aaa-server topix host 10.31.1.41 cisco timeout 5

pix(config)#aaa authentication enable console topix

Включение безопасной аутентификации для веб-клиентов

В PIX Firewall версии 6.3 внедрен безопасный метод обмена именами пользователя и паролями между веб-клиентом и PIX Firewall. Эта

версия использует HTTP через протокол Secure Socket Layer (SSL) (HTTPS). HTTPS шифрует имя пользователя и пароль и делает их

передачу безопасной.

При аутентификации веб-браузера через AAA-сервер в более ранних версиях PIX Firewall имя пользователя и пароль передавались от

веб-клиента открытым текстом.

Для активации данной функции нужно добавить это ключевое слово в команду aaa:

pix(config)#aaa authentication secure-http-client

Ключевое слово secure-http-client активирует упомянутую функцию, передача имени пользователя и пароля между HTTP-клиентом и

PIX Firewall осуществляется безопасно.

Чтобы задействовать эту функцию нужно настроить AAA-аутентификацию и ввести команду:

pix(config)#aaa authentication include authen_service if_name 0 0 0 0 <server_tag|LOCAL>

Синтаксис этой команды см. в разделе Настройка AAA в PIX.

Также эта функция поддерживает аутентификацию клиентов и доступ к безопасным (HTTPS) сайтам.

Примечание: Когда вы включаете AAA authentication, клиент secure-http не обязан подтверждать подлинность сеансов HTTPS.

После включения этой функции PIX Firewall запрашивает имя пользователя и пароль для HTTPS-аутентификации, когда пользователь

открывает Интернет-страницу, требующую аутентификации.

Примечание: Команда auth-prompt выполнена в данном примере для настройки текстового поля Cisco Systems. Это поле пустое,

если командой auth-prompt не введена строка. Подробное описание синтаксиса данной команды см. в Справочник по командам

Cisco PIX Firewall.

После того, как пользователь ввел правильные имя пользователя и пароль, появляется и автоматически закрывается окно

"Authentication Successful". Если пользователь не ввел правильные имя пользователя и пароль, появляется окно "Authentication Failed".

Параллельно может выполняться не более 16 сеансов HTTPS-аутентификации. Если запущено 16 процессов HTTPS аутентификации,

новое соединение, требующее аутентификации не будет установлено. Процесс аутентификации начинается, когда PIX Firewall

получает имя пользователя и пароль от браузера и заканчивается, когда от AAA-сервера приходит результат аутентификации. Время,

необходимое для завершения каждой процедуры аутентификации, зависит от времени отклика источника аутентификации. При

использовании локальной базы данных это происходит очень быстро. Если используется сервер RADIUS или TACACS+, оно зависит

от времени отклика сервера.

Если введена команда uauth timeout 0 (время ожидания установлено на 0), HTTPS-аутентификация, может не работать. . Если

для загрузки Интернет-страницы после аутентификации браузер инициирует множество TCP-соединений, то первое из них будет

пропущено, но все последующие будут запускать аутентификацию. В результате пользователю постоянно отображается окно

аутентификации, даже если каждый раз вводятся правильные имя пользователя и пароль. Можно обойти эту проблему, установив

время ожидания в 1 секунду командой timeout uauth 0:0:1. Однако такое решение на 1 секунду дает возможность пройти через

межсетевой экран пользователям, не прошедшим аутентификацию, если их запрос идёт с такого же ip-адреса источника.

Если веб-браузер запускает HTTPS-запрос Интернет-страницы, в то время как запущена безопасная аутентификация предыдущего

HTTP-запроса, HTTPS-запрос инициирует второй процесс безопасной аутентификации, даже если безопасная аутентификация не была

специально задействована для протокола HTTPS. Как только завершается процесс аутентификации для одной (любой) страницы,

второй запрос может быть завершен обновлением этой страницы.

Так как HTTPS-аутентификация происходит в порту 443 SSL, не используйте команду access-list для блокировки трафика от

HTTP-клиента к HTTP-серверу через этот порт. Также, если для Интернет-трафика через порт 80 настроена статическая

таблица PAT, должен быть настроен и статический вход для порта 443SSL. В этом примере в первой строке конфигурируется

статическая PAT для Интернет-трафика, а вторая строка нужна для обеспечения возможности настройки HTTPSаутентификации в режиме настройки:

static (inside,outside) tcp 10.132.16.200 www 10.130.16.10 www

static (inside,outside) tcp 10.132.16.200 443 10.130.16.10 443

Если не настроена команда aaa authentication secure-http-client, пользователь видит всплывающее окно, которое выдает

браузер. Если команда aaa authentication secure-http-client настроена, в браузер загружается форма, которую нужно заполнить,

введя имя пользователя и пароль. В случае, если введен неверный пароль, будет предложено сделать это еще раз. Если Интернетсервер и сервер аутентификации находятся на разных хостах, для организации корректного выполнения аутентификации

используется команда virtual.

Настройка SSH для аутентификации

В PIX 5.2 была добавлена поддержка протокола Secure Shell (SSH) 1-й версии. Протокол SSH-1 основан на проекте группы IETF от

ноября 1995 г. SSH версий 1 и 2 несовместимы между собой. Дополнительную информацию об SSH см. в Вопросы и ответы о Secure

Shell (SSH).

PIX считается SSH-сервером. Трафик от SSH-клиентов (устройств, использующих протокол SSH) к SSH-серверу (PIX) зашифрован.

Некоторые SSH-1 клиенты перечислены в сопроводительных документах к PIX 5.2. В лабораторных тестах Cisco были использованы

SSH-1.1 от F-secure в среде NT и версия 1.2.26 под Solaris.

Примечание: Для PIX 7.x, обратитесь к разделу Доступа SSH Разрешения Управляющего Системного доступа. Также см. образец

настройки в PIX/ASA 7.x: Пример настройки SSH/Telnet на внутреннем и внешнем интерфейсах.

Чтобы настроить SSH с AAA-аутентификацией необходимо выполнить следующие действия:

1. Убедитесь, что возможно telnet-соединение с PIX с включенным AAA, но без SSH:

pix(config)#aaa-server AuthOutbound protocol radius (or tacacs+)

pix(config)#aaa authentication telnet console AuthOutbound

pix(config)#aaa-server AuthOutbound host 172.18.124.111 cisco

Примечание: Когда SSH настроен, команда telnet 172.18.124.114 255.255.255.255 не необходима, потому что команда ssh

172.18.124.114 255.255.255.255 inside выполнена на PIX. Обе команды включенны для целей тестирования.

2. Чтобы добавить протокол SSH, введите следующие команды в режиме настройки:

hostname goss-d3-pix515b

domain-name rtp.cisco.com

ca gen rsa key 1024

!--!--!--!--!--!--!--!--!--!---

Caution: The RSA key is not saved without

the ca save all command.

The write mem command does not save it.

In addition, if the PIX has undergone a write erase

or has been replaced, then cutting and pasting

the old configuration does not generate the key.

You must re-enter the ca gen rsa key command.

If there is a secondary PIX in a failover pair, the write standby

command does not copy the key from the primary to the secondary.

You must also generate and save the key on the secondary device.

ssh 172.18.124.114 255.255.255.255 inside

ssh timeout 60

aaa authen ssh console AuthOutbound

logging trap debug

logging console debug

3. Введите команду show ca mypubkey rsa в режиме настройки:

goss-d3-pix(config)#show ca mypubkey rsa

% Key pair was generated at: 08:22:25 Aug 14 2000

Key name: goss-d3-pix.rtp.cisco.com

Usage: General Purpose Key

Key Data:

30819f30 0d06092a 864886f7 0d010101 05000381 8d003081

e9c174d5 0657a0f3 c94e4b6d 32ac8500 6b84e754 59e20df4

4c0a8f4c e79d8b6d a3520faa 1a42d577 c6adfe51 9d96fa62

133cecff bf24f653 bc690b11 ee222070 413c1920 d02321f8

81e93184 af55438b dcdcda34 c0a5f5ad 87c435ef

67170674 4d5ba51e 6d020301 0001

% Key pair was generated at: 08:27:18 Aug 14 2000

Key name: goss-d3-pix.rtp.cisco.com.server

Usage: Encryption Key

Key Data:

307c300d 06092a86 4886f70d 01010105 00036b00 30680261

4ad9266d b125ee26 efc63cc4 e5e9cda4 9418ee53 6e4d16cf

fa7f110e 8a5761ed 4ca73ea7 5d405862 6f3150df 9eb0d11e

6711d60b 9a1415e4 19201d3f 03b455ea c1df9a41 b3a5a73f

89028181

f28c257d

f3be07fb

4fc3c5f1

00ad4bcb

131af21d

01e082d7

f0c6e077

00d4f61b

3d0dc864

9c4d3563

4f020301

ec45843a

4d4830c8

95ff51ae

0001

4. Запустите telnet на Solaris-системе:

rtp-evergreen#./ssh -c 3des -l cisco -v 172.18.124.157

Примечание: Имя пользователя на RADIUS/TACACS + сервер является Cisco, и 172.18.124.157 назначение.

Использование команды exclude

Если к сети добавляется внешний хост (на 99.99.99.100), который заслуживает доверия, можно отменить для него процедуру

аутентификации и авторизации, с помощью следующих команд:

pix(config)#aaa authentication exclude telnet inbound 0.0.0.0 0.0.0.0 99.99.99.100

255.255.255.255 AuthInbound

pix(config)#aaa authorization exclude telnet inbound 0.0.0.0 0.0.0.0 99.99.99.100

255.255.255.255 AuthInbound

Настройка сервера RADIUS\TACACS+ с помощью службы контроля доступа Cisco Secure ACS

Для настройки RADIUS и TACACS+ в Cisco Secure ACS нужно выполнить следующие действия.

1. Настроить PIX так, чтобы он определил службу CSACS для проверки учетной записи пользователя.

Например: :

pix(config)#aaa-server AuthOutbound protocol radius

pix(config)#aaa-server AuthOutbound (inside) host 171.68.118.101 testkey

2. Выберите Network Configuration слева и нажать Add Entry, чтобы добавить запись PIX в базу данных сервераTACACS+

или RADIUS. База данных сервера выбирается в зависимости от настроек PIX.

3. Введите 172.16.1.85 в поле ip-адреса и test в поле общего секретного ключа. Выберите RADIUS (Cisco IOS/PIX) в

раскрывающемся меню Authenticate Using. Щелкните Submit (отправить).

Ключ используется для аутентификации PIX и CSACS-сервером (RADIUS-сервером). Чтобы использовать для

аутентификации протокол TACACS+, нужно выбрать TACACS+(Cisco IOS) в раскрывающемся меню Authenticate Using.

4. Введите в базу данных службы Cisco Secure имя пользователя в поле User, затем нажмите Add/Edit.

В этом примере имя пользователя – user1.

5. В следующем окне введите пароль для пользователя user1.

{\f3 В данном примере пароль также }—{\f3 password1}{\f3 .} При желании можно отобразить учетную запись пользователя на

группу. По завершении нажмите Submit.

Настройка авторизации TACACS+

Можно настроить систему безопасности на осуществление авторизации доступа к сети через TACACS+. Следует настроить списки

управления доступом (ACL) так, чтобы правила авторизации соответствовали задаче определения трафика, подлежащего авторизации.

Или же можно определить трафик напрямую в правилах авторизации.

Использование списков ACL для идентификации подлежащего авторизации трафика может значительно сократить количество

вводимых команд авторизации. Это происходит из-за того, что каждое вводимое правило авторизации может определить только один

источник, подсеть назначения и услугу, тогда как ACL может включать в себя множество записей.

Операторы аутентификации и авторизации независимы. Однако любой трафик, удовлетворяющий оператору авторизации, но не

прошедший аутентификацию, будет запрещен. Чтобы успешно пройти авторизацию, пользователь должен быть предварительно

аутентифицирован системой безопасности. Так как пользователь с заданным ip-адресом должен пройти аутентификацию любого типа и

с любыми правилами один раз, то если сеанс аутентификации не завершен, процесс авторизации может запускаться даже в том случае,

если трафик удовлетворяет оператору аутентификации.

После аутентификации пользователя система безопасности проверяет правила авторизации для соответствующего трафика. Если

трафик удовлетворяет оператору авторизации, система безопасности посылает имя пользователя на сервер TACACS+. В ответ сервер

TACACS+ отправляет системе безопасности разрешение или отказ (на основе профиля пользователя). Затем система безопасности

выполняет условие авторизации.

Дополнительная информация о настройке авторизации сетевого доступа пользователя указана в документации сервера TACACS+.

Чтобы настроить авторизацию TACACS+, выполните следующие действия:

1. Включите аутентификацию.

Дополнительная информация указана в документе Включение аутентификации сетевого доступа. После включения

аутентификации выполните следующее действие.

2. Введите команду access-list, чтобы создать ACL, в котором указаны адреса источников и адреса назначения трафика,

который нужно авторизовать.

Действия указаны в документе Добавление расширенного списка управления доступом. Записи управления доступом "permit"

помечают согласованный трафик для авторизации, записи "deny" отменяют авторизацию согласованного трафика. Набор правил,

содержащийся в списке ACL, используемом для согласования авторизации, должен совпадать с набором правил из списка,

используемого для согласования аутентификации или быть его частью.

Примечание: Если вы настроили аутентификацию и хотите авторизовать весь заверяемый трафик, можно использовать тот же

ACL, который вы создали для использования с командой aaa authentication match.

3. Введите следующую команду, чтобы включить аутентификацию:

hostname/contexta(config)#aaa authorization match acl_name

interface_name server_group

Часть команды acl_name является именем списка управления доступом, созданного при выполнении шага 2, часть

команды interface_name – это имя интерфейса, указанное с помощью команды nameif или по умолчанию, а часть команды

server_group – это группа сервера AAA, созданная при включении аутентификации.

Примечание: Также можно использовать команду aaa authorization include. Это позволяет идентифицировать трафик с

помощью данной команды. Однако оба способа в одной конфигурации не используются. Дополнительную информацию см. в

документе Справочное руководство по командам системы безопасности Cisco.

Данные команды используются для аутентификации и авторизации внутреннего трафика Telnet. Трафик Telnet для всех серверов,

за исключением 10.165.201.5, можно аутентифицировать отдельно, но трафик для 10.165.201.5 необходимо авторизовать.

hostname/contexta(config)#access-list TELNET_AUTH extended permit tcp any any

eq telnet

hostname/contexta(config)#access-list SERVER_AUTH extended permit tcp any host

10.165.201.5 eq telnet

hostname/contexta(config)#aaa-server AuthOutbound protocol tacacs+

hostname/contexta(config-aaa-server-group)#exit

hostname/contexta(config)#aaa-server AuthOutbound (inside) host 10.1.1.1

hostname/contexta(config-aaa-server-host)#key TACPlusUauthKey

hostname/contexta(config-aaa-server-host)#exit

hostname/contexta(config)#aaa authentication match TELNET_AUTH inside AuthOutbound

hostname/contexta(config)#aaa authorization match SERVER_AUTH inside AuthOutbound

Настройка авторизации RADIUS

PIX Firewall позволяет RADIUS-серверу передавать атрибуты группы пользователей на PIX Firewall в ответном сообщении

аутентификации RADIUS.

В первую очередь администратор определяет списки доступа на PIX Firewall для каждой группы пользователей. Например, это могут

быть списки доступа для каждого отдела в организации, отдела продаж, отдела маркетинга, конструкторского отдела и т. д. Далее

администратор просматривает список доступа профиля группы в RADIUS версии Cisco, называемом CiscoSecure.

PIX Firewall делает запрос на аутентификацию пользователя со стороны сервером RADIUS. Если пользователь авторизован, сервер

RADIUS отправляет PIX Firewall ответное сообщение с подтверждением авторизации, содержащее специальный атрибут поставщика

11 (filter-id), установленный для списка доступа заданной группы пользователя. Атрибут RADIUS 11 не используется для передачи

данной информации.

Также, для поддержания согласованности в работе, PIX Firewall обеспечивает функциональность TACACS+.

Примечание: Списки доступа могут использоваться или с RADIUS или с TACACS, но FTP авторизации, HTTP или Telnet только

возможны с TACACS +.

Введите командные операторы access-list , чтобы установить для пользователей отдела использование только трех серверов и

исключить остальные:

access-list eng permit ip any server1 255.255.255.255

access-list eng permit ip any server2 255.255.255.255

access-list eng permit ip any server3 255.255.255.255

access-list eng deny ip any any

В данном примере строка специального атрибута поставщика в конфигурации CiscoSecure была установлена в acl=eng. Используйте

данное поле в конфигурации CiscoSecure, чтобы определить имя идентификации списка доступа. PIX Firewall получает от CiscoSecure

строку acl=acl_ID, извлекает идентификатор списка управления доступом (ACL) и вводит его в запись "uauth" пользователя.

При попытке пользователем установить соединение, PIX Firewall проверяет список доступа в записи uauth пользователя и

устанавливает или препятствует установлению соединения. Это зависит от статуса "permit" или "deny" соответствия списка доступа.

Если соединение запрещено, PIX Firewall генерирует соответствующее сообщение системного журнала. Отсутствие соответствия

означает, что неявное условие должно быть отклонено.

Так как IP-адрес данного пользователя может отличаться в зависимости от места выполнения входа, установите любой ("any")

адрес источника в командном операторе access-list и установите адрес назначения для определения сетевых служб, к которым

пользователю разрешен или запрещен доступ.

Примечание: Команда aaa authorization не требует отдельной опции RADIUS.

Использование возможности исключения AAA на основе MAC

PIX Firewall версии 6.3 и более поздние версии позволяют использовать MAC-адреса для обхода аутентификации для устройств, таких

как IP-телефоны Cisco, которые не поддерживают аутентификацию AAA. Необходимо выполнить идентификацию MAC-адресов во

внутреннем интерфейсе (с более высоким уровнем безопасности) для использования этой функции. PIX Firewall использует MAC-адрес

и IP-адрес, динамически присвоенный MAC-адресу, чтобы выполнить обход сервера AAA для соответствующего трафика. Услуги

авторизации автоматически отключаются при обходе аутентификации. Учетные записи продолжают генерироваться (если эта функция

включена), но имя пользователя не отображается.

Создайте список MAC-адресов, которые не будут задействованы в аутентификации AAA, а затем прикрепите этот список к серверу

AAA для активации исключения AAA на основе MAC.

Примечание: Эта функция не может быть применена на внешнюю сторону или интерфейс с более низким уровнем безопасности.

1. Выполните эту команду в режиме конфигурации, чтобы определить список MAC-адресов:

mac-list mcl-id deny | permit mac mac-mask

Повторите эту команду необходимое количество раз, чтобы определить все MAC-адреса, которые необходимо добавить в список.

Замените mcl-id на идентификатор списка MAC-адресов.

Используйте параметр "permit", чтобы определить MAC-адреса, которые будут исключены из процесса аутентификации.

Используйте параметр "deny" для предотвращения возможности обхода аутентификации. Замените mac на неполный MAC-адрес,

который можно использовать для выбора группы устройств с общей частью аппаратного адреса (например с одинаковым

идентификатором поставщика). Замените mac-маску на маску, определяющую часть MAC-адреса, который должен

использоваться для соответствия.

Например, эта команда обеспечивает обход аутентификации для единого MAC-адреса:

mypix(config)#mac-list adc permit 00a0.c95d.0282 ffff.ffff.ffff

В этом примере маска FFFF.FFFF.FFFF дает команду PIX Firewall проверять соответствие всем 12 цифрам (шесть байт) в

предыдущем шестнадцатеричном адресе.

Эта команда выполняет обход аутентификации для всех IP-телефонов Cisco с аппаратным идентификатором – 0003.E3:

mypix(config)#mac-list adc permit 0003.E300.0000 FFFF.FF00.0000

2. Введите эту команду, чтобы применить список MAC-адресов к серверу AAA:

mypix(config)#aaa mac-exempt match<mcl-id>

Замените mcl-id на идентификатор списка MAC-адресов, который необходимо применить.

Например, эта команда применяет список MAC-адресов к серверу AAA:

mypix(config)#aaa mac-exempt match<adc>

3. Введите эту команду, чтобы просмотреть текущие записи в специальном списке MAC-адресов:

mypix#show mac-list [mcl-id]

Если идентификатор списка MAC-адресов не указан, система отображает все текущие настроенные списки MAC-адресов.

4. Введите эту команду, чтобы удалить все записи в списке MAC-адресов:

mypix#clear mac-list [mclid]

Если идентификатор списка MAC-адресов не указан, система удаляет все текущие настроенные списки MAC-адресов.

Настройка локальной базы данных в режим восстановления

В этой главе рассматриваются способы управления пользователями в локальной базе данных. Можно использовать локальную базу

данных для проверки подлинности доступа CLI, проверки подлинности в привилегированном режиме, для авторизации команд,

проверки подлинности сетевого доступа, а также аутентификации и авторизации VPN. Локальную базу данных нельзя использовать

для авторизации сетевого доступа. Локальная база данных не поддерживает функцию учета.

Для режима нескольких контекстов можно задать имена пользователей в системном поле выполнения для предоставления

индивидуальных логинов с помощью команды входа. Однако невозможно сконфигурировать ни одну из команд aaa в системном

поле выполнения.

Примечание: Если первичный сервер аутентификации, например, ACS, возрос и достижимый, но имя пользователя не существует в

базе данных, то ASA не позволяет нейтрализации локальной базе данных искать этого пользователя. ASA переключается на Локальную

базу данных или дополнительную базу данных, только если выключается основной сервер.

Выполните следующие действия:

1. Выполните эти команды, чтобы определить учетную запись пользователя:

Для PIX 6.3:

hostname(config)#username username {[{nopassword | password

password} [encrypted]] [privilege level]}

Для PIX/ASA 7.x:

Синтаксис

hostname(config)#username user password password1 encrypted

pix(config)#aaa authentication {telnet | ssh | http | serial} console

{LOCAL | server_group [LOCAL]}

Примечание: Если AAA-сервер недоступен, при использовании TACACS + или группа сервера RADIUS для аутентификации

можно настроить устройство безопасности для использования локальной базы данных в качестве метода нейтрализации. Укажите

имя группы серверов, а затем введите LOCAL (необходимо учитывать регистр для LOCAL). Компания Cisco рекомендует

использовать в локальной базе данных такие же имя пользователя и пароль, что и для сервера AAA, потому что приглашение

системы безопасности не определяет, какой из способов используется в данный момент.

Пример:

pix(config)#aaa authentication ssh console TACACS+ LOCAL

В качестве альтернативы можно использовать локальную базу данных в качестве основного способа аутентификации (без

восстановления) с помощью ввода только LOCAL. Например, введите эту команду для обнаружения учетной записи

пользователя в локальной базе данных и выполнения локальной проверки подлинности для соединения SSH:

Пример:

pix(config)#aaa authentication ssh console LOCAL

2. В PIX 7.x введите эту команду, чтобы настроить учетную запись локального пользователя с помощью атрибутов виртуальной

частной сети VPN:

hostname/contexta(config)#username username attributes

При выполнении команды username attributes активируется режим имени пользователя. Далее представлены доступные в

этом режиме команды, которые необходимо выполнить для настройки профиля пользователя:

блокировка группы (Group Lock)

password-storage

vpn-access-hours

vpn-filter

vpn-framed-ip-address

vpn-group-policy

vpn-idle-timeout

vpn-session-timeout

vpn-simultaneous-logins

vpn-tunnel-protocol

webvpn

Виртуальный протокол Telnet

Несмотря на то, что можно настроить сетевую аутентификацию доступа для любого протокола или сервиса (см., что aaa authentication

совпадает или команда aaa authentication include), можно подтвердить подлинность непосредственно с HTTP, Telnet или FTP только.

Пользователь должен сначала подтвердить подлинность с одним из этих сервисов перед другим трафиком, который требует, чтобы

аутентификация была позволена через. Если вы не хотите позволять HTTP, Telnet или FTP через устройство безопасности, но хотеть

подтвердить подлинность других типов трафика, можно настроить виртуальный протокол Telnet. Пользовательские Telnet к данному

IP-адресу, настроенному на устройстве безопасности и устройстве безопасности, предоставляют приглашение Telnet.

Для настройки сервера виртуального протокола Telnet выполните эту команду:

hostname(config)#virtual telnet <ip_address>

ip_address аргумент устанавливает IP-адрес для сервера виртуального протокола Telnet. Удостоверьтесь, что этот адрес является

неиспользуемым адресом, который маршрутизируется к устройству безопасности.

Необходимо настроить аутентификацию для доступа Telnet к адресу виртуального протокола Telnet, а также другим сервисам, вы

хотите к используемой аутентификации опознавательное соответствие или команду aaa authentication include.

Когда не прошедший поверку подлинности пользователь соединяется с IP - адресом по виртуальному протоколу Telnet, пользователю

бросает вызов для имени пользователя и пароля, и затем заверяет AAA-сервер. После того, как заверенный, пользователь видит

сообщение "Успешная Аутентификация". Затем пользователь может успешно обратиться к другим сервисам, которые требуют

аутентификации.

Для входящих пользователей (от более низкой безопасности до более высокой безопасности), необходимо также включать адрес

виртуального протокола Telnet, поскольку интерфейс назначения в списке доступа применился к исходному интерфейсу. Кроме того,

необходимо добавить статическую команду для IP - адреса по виртуальному протоколу Telnet, даже если NAT не требуется

(использование команды no nat-control). Идентификационная команда NAT, как правило, используется (где вы преобразовываете

адрес в себя).

Для исходящих пользователей существует явное разрешение для трафика. Однако при применении списка доступа к внутреннему

интерфейсу удостоверьтесь, что предоставили доступ к адресу виртуального протокола Telnet. Статическое состояние не требуется.

Для регистрации из устройства безопасности повторно соединитесь с IP - адресом по виртуальному протоколу Telnet. Вам предлагают

выйти из системы.

Данный пример показывает, как включить виртуальный протокол Telnet вместе с AAA authentication для других сервисов:

hostname(config)#virtual telnet 10.165.202.129

hostname(config)#access-list ACL-IN extended permit tcp any host 10.165.200.225

eq smtp

hostname(config)#access-list ACL-IN

!--- This is the SMTP server on the inside

hostname(config)#access-list ACL-IN extended permit tcp any host 10.165.202.129

eq telnet

hostname(config)#access-list ACL-IN

!--- This is the virtual Telnet address

hostname(config)#access-group ACL-IN in interface outside

hostname(config)#static (inside, outside) 10.165.202.129 10.165.202.129 netmask

255.255.255.255

hostname(config)#access-list AUTH extended permit tcp any host 10.165.200.225

eq smtp

hostname(config)#access-list AUTH

!--- This is the SMTP server on the inside

hostname(config)#access-list AUTH extended permit tcp any host 10.165.202.129

eq telnet

hostname(config)#access-list AUTH

!--- This is the virtual Telnet address

hostname(config)#aaa-server ACS protocol tacacs+

hostname(config)#aaa-server Acs (inside) host 10.1.1.1 TheUauthKey

hostname(config)#aaa authentication match AUTH outside ACS

hostname(config)#aaa authorization match AUTH outside ACS

Проверка.

В данном документе отсутствует процедура проверки для необходимых настроек.

Устранение неполадок

В этом разделе описывается процесс устранения неполадок конфигурации.

Проблема: Неспособный добраться непосредственно в режим включения после аутентификации в PIX/ASA

Вы не в состоянии добраться непосредственно в режим включения после аутентификации в PIX/ASA.

Решение

Не возможно добраться непосредственно в режим включения, поскольку это не поддерживается на PIX/ASA. Необходимо войти в

режим включения вручную.

Дополнительные сведения

Запрос на комментарии (RFC)

Примеры конфигурации и технические примечания

© 1992-2016 Cisco Systems, Inc. Все права защищены.

Дата генерации PDF файла: 5 апреля 2016

http://www.cisco.com/cisco/web/support/RU/106/1069/1069902_tacacs-radius-config.html