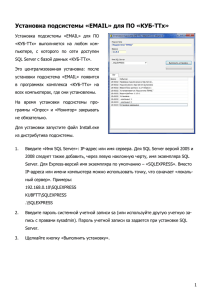

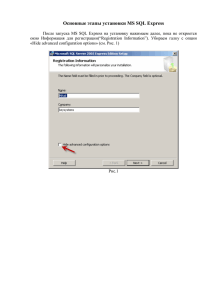

Заданию по Безопасности

advertisement