среДсТВами OraCle - R

advertisement

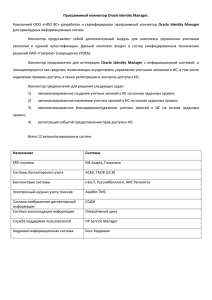

информационная безопасность Защита данных средствами Oracle Важнейшим условием успешного существования кредитной организации на рынке является обеспечение необходимого и достаточного уровня информационной безопасности ее технологических процессов и использующихся автоматизированных банковских систем (АБС). Повысить уровень безопасности работы с информационными ресурсами, существенно уменьшить затраты на администрирование тысяч и миллионов пользователей, контролировать доступ каждого из них к информационным ресурсам помогают современные средства авторизации и аудита. По сведениям Gartner Group, при внедрении программных средств для управления идентификационными данными и контроля прав доступа пользователей в организации, где работает 10 тыс. служащих, за три года достигается 300 % возврата инвестиций и сохранение 3,5 млн долларов. Признанный лидер среди производителей таких средств – компания Oracle. Татьяна ЛаринаДержавина Cергей Ветров ведущий аналитик Департамента банковского ПО RS-Bank V.6 Огромные потери компаний, связанные с участившимися взломами конфиденциальных баз, непродуманность систем доступа пользователей, недовольство качествами эксплуатируемых ИТ-сервисов – эти и многие другие «свидетельства времени» требуют от предприятий поиска более совершенных путей защиты. Однако масса факторов, с которыми приходится считаться современному кредитному учреждению, способна помешать реализации поставленных задач. И это не только пресловутый 30 RS-CLUB ЯНВАРЬ–АПРЕЛЬ 2009 специалист по связям с общественностью Управления маркетинга и внешних связей «финансовый вопрос». Значительно тормозят процесс: отсутствие в составе интеграционного проекта механизмов управления доступом и функций контроля, единых для всех приложений. Это приводит к существенным издержкам при поддержании безопасности и повышает риски нарушения целостности данных. Аналитики из Gartner Group подсчитали: в среднем пользователь тратит на регистрацию в различных системах 16 минут в день. 1 000 пользователей – 267 часов в день, а 10 000 пользователей – уже 2 670 часов; информационная безопасность Защита данных средствами Oracle информационных системах на основе необходимость объединения сисведений, предоставленных кадровой стем управления ИТ с кадровыми сислужбой (HR) (прием, увольнение, отстемами. Должностные обязанности пуск, перевод), в полном соответствии сотрудников зачастую автоматически с политиками безопасности, штатным не отображаются в виде ролей и прав расписанием и процессами согласовадоступа к ресурсам ИТ-системы. Ошиния (workflow); бочное наделение пользователя не со2) стандартизировать вход пользоответствующими его должности полвателя в систему: для работы с разреномочиями почти неизбежно повлечет шенными по должности ресурсами неза собой сбои в работе ИТ-систем, а возобходимо будет один раз ввести логин можно и утечку конфиденциальных и пароль; сведений. Нередки случаи, когда свыше 3) блокировать доступ специали20 % учетных записей в системе принадстов к системе (к отдельным или всем лежат служащим или контрактным раразделам) при отпуске, болезни, уходе ботникам, которые более в компании из компании и т. д.; не работают; 4) снизить нагрузку на админи трудности при интеграции унастраторов за счет автоматиследованных и новых прилоОгромные потери зации и самообслуживания жений в систему управления компаний, связанные пользователей; безопасностью. И как законо5) предотвратить злоупомерный результат: замедление с участившимися требления со стороны админиавтоматизации администравзломами страторов информационных тивных процессов и увеликонфиденциальных баз, систем; чение затрат на поддержку непродуманность систем 6) широко использовать ИТ-инфраструктуры. доступа пользователей, средства аутентификации польВозможности недовольство качествами зователей, в том числе аппарати преимущества ные и многофакторные (смартэксплуатируемых карты, eToken)1; Обеспечить самый высоИТ-сервисов – все это кий уровень защиты корпора7) получать достоверные требует от предприятий тивной информации способен данные аудита о правах доступа поиска более комплексный набор сервисотрудников и истории принясов Oracle Identity and Access тия решений об их передаче; совершенных Management Suite (OIAMS). 8) наглядно демонстриропутей защиты Он сертифицирован ФСТЭК вать аудиторам реализуемую по требованиям безопасности инфоркомпанией политику безопасности; мации для автоматизированных систем 9) осуществлять свою деятельность (класса до 1Г включительно), а также в соответствии с требованиями законодля систем обработки персональных дательства, в том числе в области хранеданных (до 2‑го класса включительно). ния персональных сведений. Это делает данное ПО Oracle незамениДостоинства продуктов Oracle демым при защите как инфраструктуры, лают возможным не только существентак и бизнес-приложений, безопасность ное повышение уровня безопасности которых требуется обеспечить сертиработы с информационными систефицированными средствами защиты мами и снижение рисков несанкциоинформации. нированного доступа к ним, но и соТехнологии OIAMS, основанные хранение инвестиций предприятия на концепции защищенного доступа в ИТ-инфраструктуру. к ресурсам предприятия – «концепции трех А» (аутентификация, авторизация, 1 eToken — индивидуальное средство строгой аудит), сегодня позволяют компаниям: аутентификации и хранения данных, аппаратно 1) централизованно управлять учетподдерживающее работу с цифровыми сертифиными данными сотрудников во всех катами и ЭЦП. ЯНВАРЬ–АПРЕЛЬ 2009 RS-CLUB 31 информационная безопасность Табл. 1. Компоненты OIAMS Компонент Решаемые задачи Oracle Identity Manager Управление правами доступа и привилегиями пользователей в гетерогенных ИТ-средах • а втоматическое создание учетных записей пользователей в соответствии с должностными обязанностями; • назначение / отзыв / изменение привилегий; • контроль действий администраторов целевых систем; • отчетность (оперативная / историческая); • проверка неизбыточности полномочий пользователей; • выявление «сиротских» учетных записей; • разделение / делегирование полномочий; • самообслуживание пользователей Oracle Access Manager Средство согласованного ролевого управления доступом к гетерогенным веб-ресурсам с поддержкой управляющего документооборота (workflow) • • • • Oracle Adaptive Access Manager 32 Определение единая точка доступа к веб-ресурсам; однократная аутентификация (SSO) для веб-ресурсов; интеграция с существующими системами защиты; управление паролями Приложение аутентификации, состоящее из двух интегрированных частей, которые служат мощным оружием в борьбе с мошенничеством в Сети: Oracle Adaptive Strong Authenticator и Oracle Adaptive Risk Manager 1. Oracle Adaptive Strong Authenticator (ASA) • в заимная аутентификация с помощью персонализируемых изображений; • защита от перехвата паролей, PIN-кодов и ответов на ключевые вопросы с помощью журналирования, фишинга и программ оптического распознавания 2. Oracle Adaptive Risk Manager (ARM) • о тслеживание веб-трафика в режиме реального времени, построение профиля «нормального поведения пользователей»; • контекстная проверка активности пользователей относительно правил; • генерация запросов на дополнительную аутентификацию или контрольные вопросы; • блокирование доступа или извещение администраторов в случае вероятного мошенничества; • экспертный анализ данных аудита в отключенном режиме (офлайн); • необходимость ввода пользователем только одного пароля; • интеграция со смарт-картами и eToken; • готовая поддержка большинства приложений Oracle Enterprise Single Sign-on (ESSO) Решение по однократной аутентификации в распределенных гетерогенных системах • не требует изменений существующей ИТ-инфраструктуры; • интегрируется с Oracle Identity Manager Web Services Manager Решение по настройке параметров безопасности (аутентификация, правила доступа) веб-сервисов в рамках архитектуры SOA • единая политика безопасности для всех SOA-приложений; • функции безопасности универсальны и могут быть использованы всеми приложениями; • централизованный мониторинг безопасности веб-сервисов Oracle Identity Federation Средство установления доверительных отношений между автономными системами для совместного использования учетной информации • д оверительные отношения между автономными системами разных организаций; • самостоятельность управления политикой безопасности для каждой организации; • однократная аутентификация пользователя во всех системах Oracle Virtual Directory Средство организации единого представления данных из различных хранилищ информации • у ниверсальное представление данных из различных источников в виде LDAP-каталога; • отсутствие необходимости синхронизации данных между источниками Management Pack for Identity Management Средство управления и мониторинга SLA для компонентов Identity Management • о тслеживание уровня сервиса (SLA) компонентов Identity Management на функциональном уровне; • мониторинг ключевых показателей (KPI) сервисов Identity Management; • интеграция в единую консоль управления Oracle Enterprise Manager Oracle Role Manager Предоставляет корпоративным заказчикам расширенные средства управления пользовательскими ролями, закладывает фундамент для реализации сервисориентированной модели безопасности • у прощенная навигация и гибкая модель данных позволяют бизнес-пользователям легко определять роли и структуру ответственности; • многомерные иерархии (полиархии) создают основу для автоматизации бизнес-процессов в масштабе всего предприятия с учетом реальных организационных структур RS-CLUB ЯНВАРЬ–АПРЕЛЬ 2009 информационная безопасность Защита данных средствами Oracle Компоненты OIAMS Внедрение Oracle Identity Manager в RS-Bank V.6 Семейство Oracle Identity and Access Management Suite включает в себя слеЗадачи OIM дующие компоненты (табл. 1). Управление внутренними учетныВажно, что компоненты Oracle IAMS ми записями пользователей из внешможно интегрировать с любой систеней специализированной управляющей мой (в том числе АБС). Технологически системы легко осуществить с помощью для этого нет препятствий. Сегодня комсредств Oracle Identity Manager. Однако поненты семейства продуктов Oracle все действительно полезные возможIdentity and Access Management Suite усности централизованного управления пешно используются в ряде крупных оручетными записями пользователей ганизаций с неоднородной инфраструкна корпоративном уровне становятся турой – British Airways, Coca-Cola, Boeing, доступными только в случае, если кажGeneral Motors, US Postal Service, а также дая из прикладных информационных ведущих американских и европейских систем, вовлеченных в эту единую адкредитных учреждениях. министративную среду, со своей стоВот что рассказал заместироны адекватным образом Компоненты тель генерального директора поддерживает решение задач Oracle IAMS можно ОАО «Аэрофлот – Российские интеграции. интегрировать авиалинии», директор ДепартаБолее того, использующиймента информационных технося набор сервисов OIM должен: с любой системой логий Сергей Кирюшин об ис1) предоставлять управ(в том числе АБС). пользовании OIAM: «Внедрение ляющей системе информацию Технологически прототипа системы централиоб изменениях учетных запидля этого зованного управления идентисей пользователей, происходянет препятствий фикацией и доступом обеспещих в результате внутренних чило согласованное управление административных событий2; доступом в соответствии с должностны2) учитывать в своих внутренних ми обязанностями на базе интеграции бизнес-процессах возможность управпрототипа с HR-системой. В результате ления учетными профилями извне – время предоставления необходимых для обеспечения полнофункциональнополномочий сократилось до нескольсти и безопасности управления пользоких минут, тогда как раньше в каждую вателями на требуемом уровне; целевую систему нужно было входить 3) осуществлять обмен справочной отдельно, на что уходило не менее часа. и служебной информацией с управляюПоддержка централизованного управщей системой; ления идентификацией и доступом 4) работать на основе сетевого прок используемым платформам и бизнесграммного интерфейса, протокол коприложениям, простота интеграции его торого будет учитывать особенности функционала с развернутыми приложеобеих взаимодействующих систем – ниями на основе специального инструкак прикладной, так и управляющей. ментария Oracle Adapter Factory – все это Архитектура и технологии Oracle позволило сократить затраты на интегIdentity Manager как раз предполагают рацию приложений в единую систему разработку программных средств взаиуправления безопасностью и сохранить модействия прикладной и управляющей инвестиции в ИТ-инфраструктуру. Контсистем. Это позволит нам не только роль за соблюдением политики безопасрешить задачу номер 4 из представности с использованием гибких средств ленного списка, но и оптимально расаудита и отчетности снизил риски пределить функциональную нагрузку и обеспечил слежение за соответствием требованиям руководящих внутренних 2 Необходимо, чтобы управляющая система документов в области информационной поддерживала учетные записи корпоративного безопасности». уровня в актуальном состоянии. (Примеч. авт.) ЯНВАРЬ–АПРЕЛЬ 2009 RS-CLUB 33 информационная безопасность На стороне RS-Bank V.6 release 20 за обеспечение контроля учетных записей сотрудников, осуществляемого из внешней системы, отвечает пользовательский процесс сервера приложений Объединение без потерь с запущенной в нем (в безынтерфейсном Для совершенствования возможнорежиме) подсистемой «Сервис ГКБО». стей компонентов Oracle IAMS в июле Она содержит штатную функциональ2008 г. специалистами компании R-Style ность по администрированию действий Softlab была проведена интеграция сипользователей. стемы комплексной автоматизации банВнутрисистемные функции ков RS-Bank V.6 и инструмента управлепо управлению сотрудниками, к кония учетными записями пользователей торым обращается внешняя система, корпоративного уровня Oracle Identity позволяют: Manager. Созданный в результате программ вводить и удалять учетные ный интерфейс (API) RS-Bank позвозаписи; лит контролировать пользователей изменять значения их атрибутов; АБС из внешних систем, в частности, управлять их правами доступа из Oracle Identity Manager. Вопрос син(посредством присвоения и изъятия хронизации потоков данных о сотрудролей) и членством в группах. никах между различными ИТ-системаВ конечном итоге учетные записи ми банка нашел решение в создании так в справочнике пользователей (ведетназываемых коннекторов, сопрягающих ся в базе данных RS-Bank V.6 release 20) API и OIM (о них мы поговорим чуть позбудут подвергнуты определенным же). В пакете Oracle Identity Manager тамодификациям. ких коннекторов порядка 30. Обращение к функциям подсистемы Итак, для чего была проведена интег«Сервис ГКБО» происходит через комрация, без которой наш рассказ об инмуникационный модуль, построенный формационной безопасности современпо принятой в компании R-Style Softlab ного банка не будет полным? стандартной технологии так называеИнтеграция данной технологии мых RSCom-серверов. Они ответственс RS-Bank V.6 позволила включить АБС ны за защищенное сетевое сотрудничев единый согласованный проство с серверами приложений Для совершенствования цесс управления пользоватеRS-Bank V.6. возможностей лями на уровне организации Применение RSCom-сервеи снизить его общую трудоемра поможет в создании канала компонентов Oracle кость в масштабах кредитного взаимодействия с удаленной IAMS в июле 2008 г. учреждения. При этом комсистемой. Он не только произспециалистами компании водит обмен данными, но и осуплексная функциональность R-Style Softlab была рабочего места каждого сотрудществляет их гарантированную проведена интеграция ника стала более обоснованной защиту путем шифрования пес точки зрения бизнеса и инресылаемой информации, а таксистемы комплексной формационной безопасности, же предоставляет объектноавтоматизации банков а удобные средства адаптации программRS-Bank V.6 и инструмента ориентированный сделали возможным удовленый интерфейс к каналу. управления учетными творение практически любого Уже на этом уровне мы мозаписями пользователей жем рассматривать два самозапроса клиента – как на этапе внедрения, так и при последуюстоятельных потока сведений корпоративного уровня щей эксплуатации. в рамках единой задачи взаиOracle Identity Manager В результате плодотвормодействия, поддержанных ной деятельности специалистов R-Style двумя соответствующими им объектами Softlab возникла целая связка программRSCom-сервера. Первый поток реализует ных комплексов (рис. 1). управление сотрудниками со стороны на интегрированные системы и рационализовать деятельность команд разработчиков ПО. 34 RS-CLUB ЯНВАРЬ–АПРЕЛЬ 2009 информационная безопасность Защита данных средствами Oracle OIM Сервер приложений RS-Bank V.6 release 20 RSCom-сервер RSCom-объект управления пользователями RSCom-объект получения списков Модуль сопряжения DLLбиблиотека сопряжения RSCom/Java Java-класс управления пользователями Reconciliationзадача Java-класс получения списков Пользовательский процесс сервера приложений: функциональность управления пользователями в ядре RS-Bank База данных RS-Bank V.6 release 20 на основе СУБД Oracle 10g OIM и передачу информации о них из RS-Bank в OIM. Второй выполняет вспомогательную функцию: экспортирует в OIM разнообразные списки, необходимые для контроля (группы пользователей, уровни доступа и др.). Адаптеры provisioningфункций Коннектор для RS-Bank V.6 release 20 Java Native Interface (JNI) Защищенная коммуникация серверов приложения RS-Bank V.6 release 20 Среда взаимодействия: локальные или удаленные вызовы Java-функций API разработанный компанией R-Style коннектор для RS-Bank V.6: модуль, предусмотренный в Oracle Identity Manager для технической и логической адаптации OIM к конкретной прикладной системе. В составе коннектора – адаптеры provisioning-функций, отвечающие за передачу управляющих воздействий в RS-Bank V.6 release 20: команд на создание учетной записи пользователя, изменение значений его атрибутов и пр. Буквально provisioning-функции отражают возможности по управлению пользователями, имеющиеся в подсистеме «Сервис ГКБО» на стороне RS-Bank V.6 release 20. Кроме того, коннектором циклически реализуется и reconciliation-задача3 . От RS-Bank V.6 release 20 она получает информацию о модификациях учетных записей пользователей, выполненных администраторами безопасности внутри системы. Поставщиком данных для этой задачи на стороне RS-Bank V.6 release 20 является подсистема «Шлюз». Она фиксирует изменения в справо­ чниках в форме заданий репликации (с целью последующей трансляции в OIM). Рис. 1. Техническое решение по обеспечению взаимодействия RS-Bank V.6 release 20 и OIM опряжение С и соединение Ранее мы уже отметили, что коннекторы помогают нам сопрягать API и OIM. В чем необходимость подобного объединения? Дело в различии заложенных в основу RS-Bank V.6 и OIM технологий: программный интерфейс первого работает на традиционных технологиях API для платформы Windows и языка C, второго – на Java. Сопряжение обеспечивается связкой из DLL-библиотеки и пары Java-классов (см. рис. 1), соединенных между собой посредством вызовов стандартного интерфейса Java Native Interface (JNI). Подчеркнем, что благодаря применению уже известных технологий модуль сопряжения может быть размещен на любой сетевой станции, доступной обеим взаимодействующим системам. Все его коммуникации защищены шифрованием (средствами RSCom и Java API), поэтому вынесение этого модуля за пределы информационных систем совершенно безопасно. Наконец, на стороне OIM за вопрос взаимодействия ответственен 3 Для устойчивых в технологии OIM терминов provisioning и reconciliation пока не нашлось русскоязычных эквивалентов, поэтому и при внедрении обсуждаемого здесь интеграционного решения и при его последующей эксплуатации мы будем использовать их англоязычные варианты. (Примеч. авт.). ЯНВАРЬ–АПРЕЛЬ 2009 RS-CLUB 35 информационная безопасность Понятно, что вышеописанная доранаправлены на создание учетных запиботка не в состоянии обеспечить полсей и предоставление новому сотрудный набор функций управления учетнынику соответствующих полномочий ми записями пользователей RS-Bank V.6 во всех необходимых ему для работы release 20 через OIM. Причина ИТ-ресурсах. Современные и гибкие в том, что слишком уж много Вот как это выглядит решения Oracle делают в RS-Bank V.6 release 20: всего может подразумеваться возможным построение под словом «управление». Поми1) Создается новая учетная интегрированной мо уже упоминавшихся функций запись с личными (ФИО) и сиввода учетных записей, их удастемными (номер, параметры системы управления ления и пр., система позволяет анкеты и др.) данными. информационной индивидуально конфигуриро2) Пользователь привязыбезопасностью – вать меню для пользователя, завается к узлу территориальной как в SOA-архитектуре, структуры и включается в групдавать для него персональные настройки реестра, настраивать пу своего подразделения. так и в среде привилегии системы управле3) Ему присваивается уроунаследованных ния доступом и многое другое. вень доступа и определяется приложений Вынести все эти задачи во вне набор ролей системы управпросто немыслимо. ления доступом (СУД), привилегии по которым соответствуют заниГлавные итоги маемой должности. Да это и не нужно. Ведь основная 4) За пользователем закрепляется список подсистем, в которых ему разрецель интеграции с OIM – это радикальшено работать, и структуры меню подное, на порядки, сокращение на корпосистем, соответствующие занимаемой ративном уровне трудоемкости скорее им должности. массовых и типовых действий, чем индивидуальных, административных. 5) Пароль для первичного входа в систему он сможет заменить на персональНапример, теперь новый сотрудник ный уже при первом подключении. банка будет получать готовое рабочее Следует иметь в виду, что непоместо во внутрибанковской информацисредственно после того, как произойонной среде буквально одним действием корпоративного администратора: дет все вышеописанное, пользователь войдет в систему не сразу. Банковская зафиксировав назначение специалиста информационная система – слишком на должность согласно приказу компаважное приложение, чтобы доверить нии, администратор с помощью OIM выработу в ней новому лицу без контроля зовет целый ряд событий. Все они будут 36 RS-CLUB ЯНВАРЬ–АПРЕЛЬ 2009 информационная безопасность Защита данных средствами Oracle со стороны ответственных за ее безопасность специалистов. Первоначально новичок получит статус «не активен», снять который и допустить его в систему может только уполномоченный на то администратор безопасности RS-Bank. В дальнейшем любые изменения конкретной учетной записи, подлежащие контролю на корпоративном уровне (какая бы из взаимодействующих систем ни являлась их источником – сам OIM, RS-Bank, другие системы), распространяются через OIM между всеми ними. Таким образом, экземпляры учетных записей пользователя поддерживаются в актуальном состоянии. Например, на время нахождения сотрудника в отпуске его учетная запись в RS-Bank V.6 release 20 будет заблокирована специалистом HR без участия администраторов безопасности системы, что снимает с них эту несвойственную для их функций заботу. Microsoft, SAP, Sun Microsystems, HP, IBM, Novell и др.) и простоту интеграции с имеющимися приложениями на основе специального инструментария Oracle Adapter Factory. Это значительно сокращает затраты на интеграцию приложений в единую систему управления безопасностью и, как уже отмечалось ранее, сохраняет инвестиции в ИТ-инфраструктуру; согласованное управление доступом на основе должностных обязанностей с интеграцией с кадровой системой, что уменьшает процедуру наделения полномочиями до нескольких минут (!); интеграцию процессов управления безопасностью в имеющиеся процессы управления ИТ с помощью встроенных средств документооборота; контроль за соблюдением политики безопасности с использованием гибких средств аудита и отчетности. Продукты Oracle Identity and Access Management Suite сохранят инвестиции предприятия в часто неоднородПродолжение следует? ную ИТ-инфраструктуру, существенно Современные и гибкие решения повысят уровень безопасности работы Oracle делают возможным построение с информационными ресурсами, снизят интегрированной системы управления риски несанкционированного доступа информационной безопасностью – к ним и сократят расходы на администкак в SOA-архитектуре, так и в среде рирование пользователей. унаследованных приложений. ПроСправедливости ради заметим: додукты Oracle Identity Management областигнутую реализацию разработчидают всеми необходимыми средстваки не считают окончательной. ми для управления инфорВ частности, набор бизнес-промационной безопасностью Нынешний состав цессов по управлению учетныи обеспечивают: функциональности ми записями на стороне OIM, централизованное управRS-Bank V.6 release ление механизмами безопасновключенный в дистрибутив, 20, вынесенной в OIM, сти на основании единой полиимеет сугубо модельный хапри всем его богатстве рактер. Каждое внедрение потики. При этом при построении требует глубокой его адаптации SOA-ориентированной архиоставляет широкий тектуры возможно применение простор для дальнейшего к системе политик управления пользователями, принятой единых механизмов безопасноразвития, которое в конкретном банке. Ну и, конечсти для всего перечня приложеобязательно будет но, нынешний состав функционий. Это существенно ускоряет происходить по мере нальности RS-Bank V.6 release 20, создание интегрированной сивынесенной в OIM, при всем стемы безопасности и снижает расширения базы его богатстве оставляет широриски информационной безвнедрений кий простор для дальнейшего опасности за счет унификации развития, которое обязательно будет механизмов защиты и контроля; происходить по мере расширения базы поддержку всех основных платвнедрений. форм и бизнес-приложений (Oracle, ЯНВАРЬ–АПРЕЛЬ 2009 RS-CLUB 37