Требования к перечню операций ДБО

advertisement

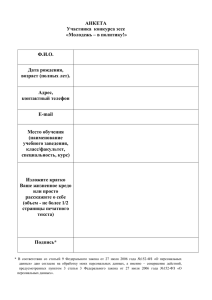

Требования к перечню операций ДБО № 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 Описание требования Функциональные требования Банковские продукты Пакеты услуг Отображение название пакета услуг Отображаение параметров пакета услуг Изменение пакета услуг Открытие дополнительного счета Заказ карты (в т.ч. на 3‐е лицо) Переводы и Платежи Перевод между своими счетами в рублях (текущими, срочными, счетам до востребования) Перевод между своими счетами в валюте (текущими, срочными, счетам до востребования) Перевод между своими счетами с конвертацией Перевод между своими счетами с конвертацией по спец. Курсу Перевод на металлические счета Конвертация валют по спец. Курсу Рублевый перевод другому клиенту банка Валютный перевод в другой банк Рублевый перевод в другой банк Перевод за пределы РФ (SWIFT) Платежи (Оплата услуг) Налоговые и бюджетные платежи Оплата штрафов Периодические переводы (автоплатежи по расписанию) Перевод на брокерский счет Шаблоны поручений и платежей Истории поручений и платежей Повтор поручения из истории Просмотр подробной информации по счетам Этап проекта 0 2 3 3 2 0 1 2 3 3 2 1 2 0 2 1 3 3 3 3 0 0 0 0 25 28 29 30 31 32 33 34 35 36 Выписка по счету Возможность формирования поручений клиента его доверенным лицом (персональным менеджером) без права авторизации транзакций Печать квитанций, подтверждающих совершение переводов и платежей Карты Переводы и платежи с карт Переводы между своими картами Перевод с карты на карту Активировать новую карту Заблокировать карту Выписка по карте Просмотр информации по картам (в.т. закрытые карты) Просмотр количества бонусных балов (по программам лояльности) по карте Использование бонусов по карте 1 1 1 2 1 2 0 3 3 37 Периодические платежи с использование карт (использование карты в качестве источника денежных средств (далее ДС) 3 26 27 38 39 40 41 42 43 44 45 46 47 48 49 Вклады Открытие вклада Просмотр информации по вкладам (в.т. закрытые вклады) Металлические счета Просмотр информации Кредиты Просмотр информации по кредитам (в.т. закрытые вклады) Выписка по кредиту / кредитной линии Просмотр графика платежей Поручение на досрочное погашение кредита Инвестиционные продукты Просмотр информации по условиям обслуживания, договорам Просмотр информации по инвестиционному портфелю Просмотр брокерских отчетов Открытие/закрытие брокерского счета, счета депо Подача поручений на вывод ДС с брокерского счета 0 0 2 2 0 0 0 2 3 3 0 0 2 3 3 50 51 52 3 2 3 67 68 69 Аналитические обзоры, информация с финансовых рынков (Bloomberg, Reuters и др.) Возможность подписания брокерских отчетов/реестров поручений клиента с помощью АСП Возможность подписания брокерских отчетов/реестров поручений клиента с помощью ЭП Накопительное страхование жизни Просмотр информации по полисам накопительного страхование жизни (далее НСЖ) Купить полис НСЖ ПИФы Просмотр информации по ПИФам Покупка ПИФ Доверительное управление Просмотр информации по договорам Просмотр информации портфелю продуктов в Управляющей Компании (далее УК) Подача поручений в УК на вывод активов История операций УК Просмотр отчетов УК Общие требования Возможность подключения клиента в режиме "Только просмотр информации" Изменение логина и пароля Клиентом Возможность использования различных способов авторизации поручений Настройки различных способов авторизации в зависимости от риска операции (размера и типа платежа, сегмента клиента и др.) Возможность формирования документов клиента его доверенным лицом (персональным менеджером) без права авторизации транзакций Возможность подписания произвольного документа, сформированного сотрудником Банка Отображение информации о клиентском менеджере/старшем менеджере клиента Журнал аудита (история входа/выхода из системы, действий пользователя) 70 Мультиязычность с возможностью использования языка интерфейса в зависимости от клиента (клиентского сегмента) 2 71 Управление новостями, маркетинговыми блоками информации в т.ч. возможность настройки отображения баннеров и маркетинговых предложений Банка (в т.ч. Push up сообщений в мобильной версии) в зависимости от контекста действий клиента (переход на определенные страницы, выполнение определенных операций) 0 53 54 55 56 57 58 59 60 61 62 63 64 65 66 1 2 2 3 0 0 4 4 4 1 1 0 0 1 2 2 0 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 Размещение персонифицированных новостей/рассылок/предложений (для группы клиентов, индивидуальные сообщения) 2 Сервис обмена сообщениями с Банком (персональным менеджером, операционным менеджером, портфельным 3 управляющим и т.п.) , в том числе передачи/обмена файлами/документами с Банком Возможность присвоения счетам/вкладам собственных названий 2 Просмотр списка филиалов и банкоматов 1 Управление лимитами на стороне банка (задать/редактировать лимиты для финансовых операций) 0 Управление лимитами на стороне клиента 1 Управление ролями сотрудников 1 Блокировка клиента (в т.ч. Массовая блокировка клиентов из файла) 1 Установка признака отображения банковского счета в ИБ (отображать на ИБе/ не отображать на ИБе) 2 Версия для мобильных устройств (смартфонов и планшетов) 0 Синхронизация данных и действий между мобильной и WEB версией интернет банка (в т. ч. возможность начать операцию 1 в одном интерфейсе и завершить в другом) Настройка оповещения (канал и содержимое) Клиента/ пользователя о событиях в интернет банке (авторизация, изменение 1 статуса поручения и т.д.) Система активной помощи пользователю приложения (тултипы, поясняющие тексты, push ‐уведомления, руководства 1 пользователя) Прочее Информация о нефинансовых продуктах клиента (продуктам и услугам партнеров: страховым, консалтинговым и др.) Сервис подписки на различные информационные ресурсы (аналитические обзоры, новости Банка, новости с финансовых рынков по заданным тематикам, направлениям, продуктам) PFM (personal finance management) PFP (personal finance planning), включая инструменты симуляции различных инвестиционных стратегий, управления модельными портфелями, и т.. Требования к безопасности Общие требования Автоматизированная система должна соответствовать требованиям стандарта Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации» СТО БР ИББС‐1.0‐2010 (стандарт Банка России). 2 4 4 4 4 92 В документации на автоматизированную систему (далее АС) должно быть указано автоматизацию какого вида технологического процесса обеспечивает внедряемая АС: банковского платежного технологического процесса или 4 банковского информационного технологического процесса. Комплекс программно‐технических средств и организационных решений должен реализовываться в рамках системы защиты информации (далее СЗИ), которая включает в себя следующие подсистемы (детальное описание приведено в соответствующих разделах): управления доступом; 4 регистрации и учета; обеспечения целостности и достоверности; администрирования системы защиты информации. Действия пользователей, кроме администраторов системы и администраторов безопасности (далее АБ), должны 4 производиться только из пользовательского интерфейса АС. Действия администраторов системы и АБ, производимые не из пользовательского интерфейса АС, должны быть запротоколированы. Указанные интерфейсы и порядок работы с ними должны быть описаны в документации на АС. 4 93 Действия субъектов и процессов, задействованных в системе, должны производиться через специализированные интерфейсы АС. Все попытки действий, производимых помимо указанных интерфейсов, должны быть запротоколированы. Каждому пользователю должен быть определен объем информации, к которому он допущен. Каждый пользователь может производить действия только в рамках полученных полномочий. Информация о пользователе, заведенном в АС, не может быть удалена из АС. В АС должно быть реализовано разделение функций и полномочий Администратора системы и АБ. В АС должна быть реализована поддержка рабочих мест Администратора (Администраторов) системы и рабочих мест Администратора (Администраторов) безопасности. Изменение прав пользователей АС должно фиксироваться в журнале аудита АС АБ должен иметь право единолично блокировать работу пользователя в АС. Данное право также должно быть и у других администраторов АС. АБ должны быть предоставлены все необходимые средства оперативного контроля и воздействия на АС. Документация на АС должна содержать перечень объектов защиты системы (конфигурационные файлы, пользовательская информация, критичные таблицы БД и др.), рекомендации по настройке аудита указанных объектов, в соответствии с которыми должна быть выполнена настройка АС. 4 90 91 94 95 96 97 98 99 100 101 102 103 4 4 4 4 4 4 4 4 4 Документация на АС должна содержать рекомендации по установке обновлений и настройке безопасности АС и ее компонент (операционной системы, СУБД, прикладного программного обеспечения и т.д.), в предоставляемом Банком 104 формате, в соответствии с которыми должна быть выполнена настройка АС. Документация на АС должна содержать описание настроек АС (ее компонент) на сетевом уровне (порты, протоколы, 105 направления взаимодействия и т.д.), необходимые для ее (их) корректной работы. Все параметры подсистем безопасности, в частности, парольной защиты, аудита и т.д. должны настраиваться из 106 пользовательского интерфейса администратором системы, а также быть доступны АБ на просмотр. Защита персональных данных 4 4 4 Документация на АС должна содержать перечень (объем и содержание) персональных данных, обрабатываемых в АС, цели 4 их обработки, перечень действий с персональными данными и способы их обработки для достижения указанных целей, а 107 также права и полномочия пользователей системы, участвующих в обработке персональных данных (далее ПДн). Должны быть подготовлены материалы для проведения классификации АС как информационной системы персональных данных (далее ИСПДн) в соответствии с требованиями стандарта Банка России. В соответствии с классом ИСПДн должна быть обеспечена защита персональных данных, обрабатываемых в АС, согласно требованиям стандарта Банка России и «Требованиям по обеспечению безопасности персональных данных в информационных системах персональных данных 108 организаций банковской системы Российской Федерации» (РС БР ИББС‐2.3‐2010) 4 Должна быть обеспечена защита персональных данных, обрабатываемых в АС, согласно требованиям Федерального закона от 27.07.2006 № 152‐ФЗ «О персональных данных», Положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденного постановлением Правительства Российской Федерации от 17.11.2007 № 781 «Об утверждении Положения об обеспечении безопасности персональных данных при их 4 обработке в информационных системах персональных данных», Положения об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации, утвержденного постановлением Правительства Российской Федерации от 15.09.2008 № 687 «Об утверждении Положения об особенностях обработки персональных 109 данных, осуществляемой без использования средств автоматизации». На этапе технорабочего проектирования должна быть оценена, отражена в документации на АС и, при принятии Заказчиком положительного решения, реализована возможность обезличивания ПДн в АС (в соответствии с «Методическими 4 рекомендациями по выполнению законодательных требований при обработке персональных данных в организациях 110 банковской системы Российской Федерации» (Методические рекомендации к стандарту Банка России)). 111 Подсистема управления доступом АС должна предусматривать возможность сквозной авторизации пользователей с использованием служб каталогов, 112 эксплуатируемых в Банке. Права пользователей АС должны определяться путем включения (исключения) пользователей в группы служб каталогов, 113 эксплуатируемых в Банке. В случае, если для отдельных компонент АС (или для АС в целом) требуется собственная авторизация, должны выполняться 114 следующие требования: 115 При входе в АС должна осуществляться идентификация и проверка подлинности (аутентификация) субъектов доступа. 116 Пароли и идентификаторы должны передаваться по сети и храниться в АС исключительно в зашифрованном виде. 117 В АС должна отсутствовать возможность изменить пароль методом замены объекта, хранящего зашифрованный пароль. 118 Длина пароля должна составлять не менее восьми символов. 119 Должна быть предусмотрена возможность установления минимальной длины и срока действия пароля. Должна быть предусмотрена возможность установления уровня сложности пароля (невозможность использования только 120 цифровых символов и др.). 121 Должна быть предусмотрена возможность установления запрета на повторное использование одного и того же пароля. 122 Пользователю АС должно предоставляться право самостоятельно изменять свой пароль. 123 В АС должен отсутствовать доступ Администраторов системы к паролю пользователя. Должна быть предусмотрена возможность установления запрета на изменение пароля пользователя в АС без согласования 124 с АБ. 125 АБ должен иметь право назначения (изменения) пароля пользователя в АС. 126 При первом входе в АС пользователь обязан изменить первоначально установленный пароль. 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 127 В АС должен осуществляться контроль и подсчет попыток входа в АС (успешный или неуспешный – несанкционированный). В АС должна быть предусмотрена настройка блокировки входа пользователя до разблокирования администратором 4 128 системы или АБ при достижении заданного числа неуспешных попыток входа АС должна уведомлять пользователя о превышении количества неудачных попыток входа. После превышения заданного количества неудачных попыток входа АС не должна предоставлять доступ при предъявлении правильного пароля, а также 4 129 каким‐либо образом информировать пользователя о вводе правильного пароля. 130 131 132 133 134 135 136 137 138 139 140 141 В АС должна быть предусмотрена функция завершения (или блокирования) текущего сеанса работы через заданный промежуток времени при перерыве в работе пользователя в АС. В АС права на объекты и подсистемы должны назначаться для групп пользователей. Пользователь АС должен наследовать права группы, членом которой он является. При этом унаследованный запрет должен перекрывать (превалировать) унаследованное аналогичное разрешение. Любой пользователь АС может входить в любое число групп. Пользователь АС, не входящий ни в одну группу, не должен иметь никаких прав в АС. Набор групп, их права и состав пользователей в них должны определяться Администратором системы. Документация на АС должна содержать исчерпывающий перечень и описание групп в АС и предоставляемые им права и полномочия. В АС могут быть реализованы механизмы ограничения прав на объекты с использованием уровней доступа. В этом случае должны выполняться следующие требования: Администраторы системы и АБ должен иметь возможность устанавливать уровни доступа субъектов и уровни конфиденциальности объектов с помощью меток конфиденциальности. При копировании объектов АС метка конфиденциальности копии должна соответствовать метке конфиденциальности оригинала. В АС должен быть представлен классификатор с неограниченным количеством уровней доступа. Права доступа субъектов к объектам в АС должны реализовываться с помощью матрицы доступа. 4 4 4 4 4 4 4 4 4 4 4 4 4 142 В АС должна осуществляться аутентификация и контроль доступа субъектов к ресурсам в соответствии с матрицей доступа. В АС должна быть предусмотрена идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ 4 143 по логическим именам и адресам. 4 144 В АС должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам. В АС должно быть предусмотрено управление потоками информации для исключения записи информации на не 4 145 идентифицированный объект системы. Для АС должны быть документированы входы (ввод, поступление, загрузка и т.п.) и выходы (вывод, экспорт, выгрузка и т.п.) 4 146 потоков данных, используемые для этих целей интерфейсы и порядок работы с ними. Подсистема регистрации и учета 151 АС должна иметь в своем составе средства, протоколирующие основные события в АС. 4 Документация на АС должна содержать перечень журналов аудита и места их расположения на всех уровнях функционирования АС – уровень операционной системы, уровень СУБД, уровень прикладного ПО, в которых фиксируются 152 события АС. 153 Журналы событий прикладного уровня АС должны храниться в отдельной схеме и таблице (представлении) базы данных. АС должна предоставлять журналы аудита в заданном формате по стандартному протоколу (например, syslog) для их сбора внешними системами (требования к формату описаны в разделе «Формат предоставления информации о событиях»). Журналы общесистемного ПО (ОС, СУБД и др.) могут предоставляться в исходном виде в соответствии с документацией на 154 ОС, СУБД и т.д. В АС должна быть создана учетная запись с минимальными правами на получение (в т.ч. выгрузку) указанных журналов 155 аудита. Записи об изменениях свойств объектов должны содержать старые и новые значения измененных свойств (кроме 156 изменения паролей). 157 Должна быть запрещена модификация записей журнала событий АС любым пользователем. Должна быть запрещена модификация журнала событий АС любым процессом, не принадлежащим подсистеме 158 регистрации и учета. События и/или попытки удаления и модификации журналов аудита на всех уровнях функционирования АС также подлежат 159 регистрации в журналах аудита АС. Подсистема обеспечения целостности и достоверности 160 В АС должна обеспечиваться целостность системы специальными модулями, входящими в состав системы. Результаты проверки целостности должны фиксироваться в журналах аудита в соответствии с форматом, определенном в 161 разделе «Формат предоставления информации о событиях» 162 Подсистема должна контролировать успешность завершения действий в АС. АС должна восстанавливать свое исходное состояние, если действие (транзакция) завершена не полностью или 163 некорректно. 164 АС должна предоставлять возможность оперативного перехода на резервные компоненты. 165 В АС должны быть предусмотрены средства ежедневного архивирования и восстановления комплекса ПО и данных АС. Документация на АС должна содержать рекомендации по резервному копированию и восстановлению АС и ее 166 компонентов. 167 При инсталляции АС с дистрибутива должна проверяться целостность дистрибутива. 168 При инсталляции АС с дистрибутива должна проверяться целостность инсталлированных модулей. 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 169 170 171 172 173 174 175 176 177 178 179 180 181 182 При загрузке АС ее целостность системы защиты информации (СЗИ) должна проверяться по контрольным суммам компонент СЗИ. В АС должна быть предусмотрена возможность оперативного тестирования целостности ПО с помощью специальных программных средств с рабочего места АБ. В АС должна быть предусмотрена возможность "отката" на заданный период времени. Подсистема администрирования защиты информации АС должна обеспечивать поддержку рабочего места АБ и предоставлять необходимые средства оперативного контроля, в т.ч. просмотра всей информации в АС, включая журналы аудита, и воздействия на безопасность АС. На рабочем месте АБ должна быть предусмотрена возможность получения (и автоматической выгрузки) полного списка пользователей АС с необходимой учетной информацией. Формат предоставления данной информации описан в разделе «Формат предоставления данных о пользователях системы» На рабочем месте АБ должна быть предусмотрена возможность получения (и автоматической выгрузки) списка активных пользователей АС. Формат предоставления данной информации описан в разделе «Формат предоставления данных о пользователях системы» При запрете доступа пользователя к объекту АБ должен иметь возможность получить информацию о том, какое правило доступа вызвало запрет. На рабочем месте АБ должна быть предусмотрена возможность получения права владения и доступа по любому объекту (объектам) и формирования отчета. На рабочем месте АБ должна быть предусмотрена возможность получения отчета о полных правах доступа конкретного пользователя (пользователей) к объектам и к подсистемам АС. На рабочем месте АБ должна быть предусмотрена возможность получения отчета о правах доступа к конкретному объекту (подсистеме) АС. В АС должна быть предусмотрена возможность получении истории изменения прав на любой объект АС. В АС должна быть предусмотрена возможность получении истории изменения прав любого пользователя АС. Запись в журнал АБ должна осуществляться как в многопользовательском, так и в однопользовательском режиме работы АС. В АС должен быть реализован интерфейс рабочего места АБ на русском языке. 183 В АС должна быть предусмотрена возможность доработки интерфейса рабочего места АБ по требованию Заказчика. Формат предоставления информация о событиях Каждое сообщение о событиях ИБ в журнале аудита, передаваемого в единую систему сбора, должно состоять из одной 184 строки. 4 4 4 4 4 4 4 4 44 4 4 4 4 4 4 4 185 Элементы строки разделяются знаком «~». 4 Текст сообщения о событии ИБ может содержать: цифры, буквы латинского и русского алфавита (в кодировке Win 1251) и 4 186 специальные символы, за исключением одинарных и двойных кавычек. Сообщение о событии ИБ должно содержать следующую информацию о событии, источнике (субъект или объект инициировавший событие) и получателе (субъект или объект, в отношении которого реализовалось событие). (Каждый пункт 4 187 заносится в отдельное поле (элемент) строки): 188 ∙ уникальный номер строки о событии ИБ в рамках одного журнала АС; 4 189 ∙ название АС‐источника информации о событии; 4 190 ∙ версия АС‐источника информации о событии; 4 191 ∙ название журнала аудита АС‐источника информации о событии; 4 192 ∙ системное имя (логин) пользователя‐инициатора события; 4 193 ∙ домен (или имя рабочей группы) пользователя‐инициатора события; 4 194 ∙ IP адрес хоста‐источника события; 4 195 ∙ МАС адрес хоста‐источника события; 4 196 ∙ DNS‐имя источника события; 4 197 ∙ Netbios имя или hostname хоста‐инициатора события; 4 198 ∙ системное имя (логин) пользователя получателя; 4 199 ∙ домен (или имя рабочей группы) пользователя получателя; 4 200 ∙ IP адрес хоста‐получателя; 4 201 ∙ МАС адрес хоста‐получателя; 4 202 ∙ DNS‐имя получателя; 4 203 ∙ Netbios имя или hostname хоста получателя; 4 204 ∙ системный идентификатор сообщения о событии; 4 205 ∙ код события в журнале АС; 4 206 ∙ порт на стороне источника; 4 207 ∙ порт на стороне получателя; 4 208 ∙ протокол на стороне источника; 4 209 ∙ протокол на стороне получателя; 4 210 ∙ системное время источника события; 4 211 ∙ системное время получателя; 4 212 ∙ время GMT источника события; 4 213 ∙ время GMT получателя; 4 214 ∙ текст сообщения в максимально подробном виде, включая старые и новые значения измененных свойств; 215 ∙ полное имя процесса (службы); 216 ∙ результат (успех/отказ). Формат предоставления данных о пользователях системы 217 Информация о каждом пользователе должна содержаться в одной строке. 218 Элементы строки разделяются знаком «;». Текст строки может содержать: цифры, буквы латинского и русского алфавита (в кодировке Win 1251) и специальные 219 символы, за исключением одинарных и двойных кавычек. 220 Строка должна содержать следующую информацию: 221 ∙ уникальный логин (имя) пользователя; 222 ∙ ФИО пользователя; 223 ∙ дату и время входа в АС; 224 ∙ дату и время последней смены пароля; 225 ∙ признак блокировки; ∙ уникальный адрес, идентификатор (либо совокупность идентификаторов) терминала, с которого пользователем 226 осуществлен вход в систему; 227 ∙ список групп, в которые входит пользователь; 228 ∙ список персональных полномочий, предоставленных пользователю, если такие полномочия предоставлены; ∙ параметры работы пользователя (профиль, примененные политики, индивидуальные настройки и т.п., при их 229 наличии); 230 ∙ параметры сессии (при наличии); Наличие в журнале событий в системе 231 Начало работы (запуск) системы. 232 Окончание работы системы. 233 Запуск системы в однопользовательском режиме. 234 Вход пользователя в систему. 235 Выход пользователя из системы. 236 Изменение конфигурации системы. 237 Неверное имя при входе в систему. 238 Неверный пароль при входе в систему. 239 Вход пользователя в подсистему. 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 240 241 242 243 244 245 246 247 248 249 250 251 252 253 254 255 256 257 258 259 260 261 262 263 264 265 266 267 268 269 270 271 Выход пользователя из подсистемы. Заведение нового пользователя. Блокировка работы пользователя. Оперативное отключение пользователя. Изменение прав пользователя. Смена пароля пользователю Администратором системы. Смена пользователем своего пароля. Включение пользователя в состав группы. Исключение пользователя из состава группы. Создание группы пользователей. Изменение прав группы пользователей Блокировка группы пользователей. Запрос на печать документа. Запрет печати документа. Печать документа. Запуск задания системы. Запуск программы системы. Попытка доступа к защищаемому файлу на запись. Попытка доступа к защищаемому файлу на чтение. Попытка доступа к защищаемому файлу на копирование. Попытка доступа к защищаемому объекту на запись. Попытка доступа к защищаемому объекту на чтение. Установка прав доступа на файл. Установка прав доступа на объект. Изменение прав доступа на файл. Изменение прав доступа на объект. Создание объекта. Чтение объекта. Копирование объекта. Изменение объекта. Отображение содержимого объекта на экран пользователя. Удаление объекта. 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 272 273 274 275 276 277 278 279 280 281 282 283 284 285 286 287 288 289 290 291 292 293 294 295 296 297 298 299 300 Архивирование данных. Архивирование программного обеспечения. Полное архивирование системы. Окончание процесса архивирования. Нарушение целостности объекта. Нарушение целостности записи базы данных. Нарушение целостности документа. Нарушение целостности связей таблиц. Нарушение целостности индекса таблицы. Импорт документа из внешней системы. Экспорт документа во внешнюю систему. Печать документа (отчета, объекта). Откат системы на другую дату Попытка удаления журналов аудита Попытка изменения (в т.ч. очистки) журналов аудита Постановка ЭП на документ. Проверка ЭП на документе. Снятие ЭП. Зашифрование документа. Расшифрование документа. Ошибка расшифрования документа. Создание ключа шифрования. Удаление ключа шифрования. Создание пары ключей ЭП. Регистрация открытого ключа ЭП пользователя в базе ключей ЭП. Замена открытого ключа ЭП в базе ключей ЭП. Удаление открытого ключа ЭП из базы открытых ключей ЭП. Сертификация открытого ключа ЭП. Размещение, обновление (изменение) списков отозванных сертификатов (CRL). Требования к документированию Должно быть разработано руководство администратора безопасности АС, где должны быть описаны все реализованные в 301 АС средства обеспечения информационной безопасности и правила их использования. 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 302 Документация на АС должна содержать описание реализованных в АС защитных мер. Документация на АС должна содержать описание реализованных защитных мер, предпринятых разработчиком 303 относительно безопасности разработки и поставки АС. Документация на АС должна содержать описание журналов аудита АС всех уровней, перечни возможных событий с указанием их кодов и описанием причин возникновения этих событий, перечни возможных значений параметров по 304 каждому событию. 305 Требования к интеграции АС с информационными системами Банка (взаимосвязи компонент АС между собой) 306 Прямая интеграция: взаимодействие должно осуществляться путем использования предоставляемого АС API; 307 Прямая интеграция: перед началом взаимодействия должна осуществляться взаимная аутентификация АС; 4 Прямая интеграция: в АС (компоненте АС), выполняющей "серверные функции", должна быть создана роль, обладающая 308 минимальными полномочиями, необходимыми и достаточными для выполнения указанных функций; 4 309 Прямая интеграция: пароли, необходимые для аутентификации АС, должны храниться и передаваться в защищенном виде Файловый обмен: на этапе проектирования должно быть определено и указано в документации на АС местонахождение 310 папки файлового обмена Файловый обмен: доступ к папке обмена должен быть предоставлен только учетным записям, с использованием которых осуществляется файловый обмен. Указанным учетным записям должны быть предоставлены минимальные полномочия 311 доступа к папке обмена 312 Канал передачи данных должен обеспечивать защиту от несанкционированного доступа к передаваемой информации 313 Информационное взаимодействие АС должно сопровождаться журналированием на стороне АС. Криптографическая подсистема В АС должны использоваться (или АС должны быть встроены) сертифицированные ФСБ России средства криптографической 314 защиты информации (далее СКЗИ). Компания‐разработчик СКЗИ, а также компания‐подрядчик, внедряющая АС, должны иметь необходимые лицензии на 315 деятельность в области криптографической защиты информации. СКЗИ должны быть реализованы на основе алгоритмов, соответствующим национальным стандартам РФ (ГОСТ 28147‐89, ГОСТ Р 34.11‐94, ГОСТ Р 34.10‐94 и ГОСТ Р 34.10‐2001) и совместимы на уровне криптографических вычислений, представления данных и средств электронно‐цифровой подписи с СКЗИ, используемыми Федеральным Удостоверяющим 316 центром. 4 4 4 4 4 4 4 4 4 4 4 4 4 317 318 319 320 321 322 323 324 325 326 327 328 329 330 331 СКЗИ должны допускать их встраивание в технологическую схему обработки электронных сообщений, обеспечивать взаимодействие с прикладным программным обеспечением на уровне обработки запросов на криптографические преобразования и выдачи результатов. Доступ субъектов к криптографическим операциям и криптографическим ключам должен дополнительно контролироваться и регистрироваться подсистемой управления доступом. Должно осуществляться шифрование всей конфиденциальной информации, передаваемой по внешним (в обязательном порядке) и внутренним (опционально) каналам связи. По окончании процесса шифрования должна выполняться автоматическая очистка областей оперативной памяти, содержавших ключи шифрования. СКЗИ должны обеспечивать реализацию процедур сброса ключей в случаях отсутствия штатной активности пользователей или при переходе АС в нештатный режим работы. Секретные ключи шифрования должны храниться на съемных носителях. В АС должен быть реализован механизм электронной цифровой подписи (ЭП). В АС должна быть предусмотрена система управления ключами (внешняя PKI или встроенная) В АС должна быть предусмотрена возможность построения иерархической многоуровневой схемы распределения и использования ключей. В АС должна быть предусмотрено ведение и обновление справочников открытых ключей ЭП и списков отозванных сертификатов (CRL) с использованием специального интерфейса администратора СКЗИ. Все открытые ключи ЭП в АС должны быть нотаризованы (заверены другой электронно‐цифровой подписью). В АС должен быть реализован механизм постановки нескольких ЭП на один объект. В АС должен быть реализован механизм проверки нескольких ЭП на одном объекте. В АС должна быть реализована возможность бесперебойной работы для смены ключей, как пользователей, так и ключа авторитета. СКЗИ должны поставляться с полным комплектом эксплуатационной документации, включая описание ключевой системы, правила работы с ней, а также обоснование необходимого организационно‐штатного обеспечения. Нефункциональные требования Интерфейс 4 4 4 4 4 4 4 4 4 4 4 4 4 4 4 337 338 339 340 341 342 343 344 345 346 347 348 349 350 ИБ должен быть работоспособен с клиентских рабочих станций под управлением операционных систем и браузеров Операционные системы: Microsoft Windows (версии XP, 7, 8), MAC OS (версии 10.8.x и выше), iOS(версии 6.xx и выше), Android(версии 3.x и выше) Браузеры: Internet Explorer (версии 8 и выше) , Mozilla Firefox (версии 23 и выше) , Safari (версии 5 и выше), Opera (версии 8 и выше), Сhrome (версии 23 и выше) Должна быть реализована возможность обновления части страницы без полной перезагрузки страниц Содержимое страниц ИБ должно храниться отдельно от шаблонов этих страниц. Должны быть разделены уровень представления данных и уровень предметной логики Базовое разрешение страниц ИБ на PS (1280x1024, 1440x900, 1920x1080) ИБ должен обеспечивать возможность масштабирования элементов. При уменьшении окна ИБ менее базового разрешения, должны появляться полосы прокрутки. ИБ должен обеспечивать следующее время отклика на действие пользователя на странице (для 90% запросов). Требования должны обеспечиваться при следующих условиях: ‐ Скорость соединения от компьютера пользователя до сервера приложений не менее 256 Кбит/с; ‐ Ping выполняется меньше 150мс; Загрузка страницы для идентификации/аутентификации (ввод логина ‐ пароля) не должно превышать 2 секунды Загрузка страницы ИБ не должно превышать 3 секунды В случае временной неработоспособности ИБ (например, проведение регламентных работ) при переходе на ИБ пользователю должна отображаться соответствующая страница о проведении регламентных работ. Требования к надежности Системы Должна быть реализована возможность автоматического / ручного бэкапирования всей системы для последующего восстановления. Должна быть реализована возможность ручного пошагового / автоматического восстановления после сбоев и остановов в работе (в т.ч. проверка целостности данных). Должна быть реализована возможность отдельного бэкапирования и восстановления настроек ИБ ИБ должен поддерживать работу в отказоустойчивом режиме за счет кластеризации сервера базы данных, сервера приложений и http‐сервера. ИБ должен обеспечивать возможность работы в режими 24x7. Перерывы в работе ИБ допустимы только для проведения регламентных работ, длительность которых работ не должна превышать 30 минут 4 4 4 4 4 4 4 4 4 4 4 4 4 4 351 352 353 354 355 356 357 358 359 360 Требования к масштабируемости и расширяемости Системы ИБ должен поддерживать не менее 30000 пользователей 4 ИБ должен поддерживать не менее 1000 одновременно работающих пользователей 4 ИБ должен позволять увеличивать производительность своей работы за счет кластеризации сервера базы данных, сервера 4 приложений и http‐сервера (горизонтальное масштабирование). ИБ должен позволять увеличивать производительность своей работы за счет увеличения производительности отдельных аппаратных компонент (мощность и количество процессоров, количество и производительность оперативной памяти, емкость и производительность дисковой подсистемы) серверов (вертикальное масштабирование). Требования к эксплуатации и обслуживанию Системы Должен быть разработан регламент обслуживания ИБ. Регламент должен включать: • Регламент резервного копирования • Регламент мониторинга жизнедеятельности ИБ • Регламент восстановления после сбоев Должны быть разработаны инструкции по работе с ИБ, а именно: • Инструкция по развертыванию и конфигурированию ИБ (в т.ч. для каждой версии и патча) • Инструкция по администрированию ИБ • Инструкция по управлению содержимым ИБ • Инструкция для пользователя ИБ • Описание структуры БД • Документ с описанием параметров кэширования данных (какие данные, в каких случаях, период кэширования и т.д.) При обновлении версии ИБ, настройки ИБ должны сохраняться с возможностью использования данных настроек после завершения обновления. Перезапуск ИБ должен осуществляться только при установке обновлений и патчей (изменений программного кода). В остальных случаях (изменение наполнения справочников, используемые на ИБ, настроек безопасности, настроек пользователя и т.д.) изменения должны осуществлять без перезапуска ИБ. Интерфейс Возможность изменения клиентом местоположение элементов интерфейса (виджетов) на всех страницах интернет‐банка (далее ИБ) (только Web‐интерфейс) Настройки интерфейса клиента должны сохраняться между сессиями 4 4 4 4 4 0 0 Настройка администратором списка доступных клиенту для перемещения элементов интерфейса (только Web‐интерфейс) Гибкий механизм управления контентом (в т.ч. Пояснительных текстов, тултипов, push ‐уведомления, руководства пользователя и т.д.) Настройка интерфейса в зависимости сегмента клиента/роли пользователя (стиль интерфейса, набор доступных функций и элементов меню) 1 1 2