Oracle Enterprise Single Sign

advertisement

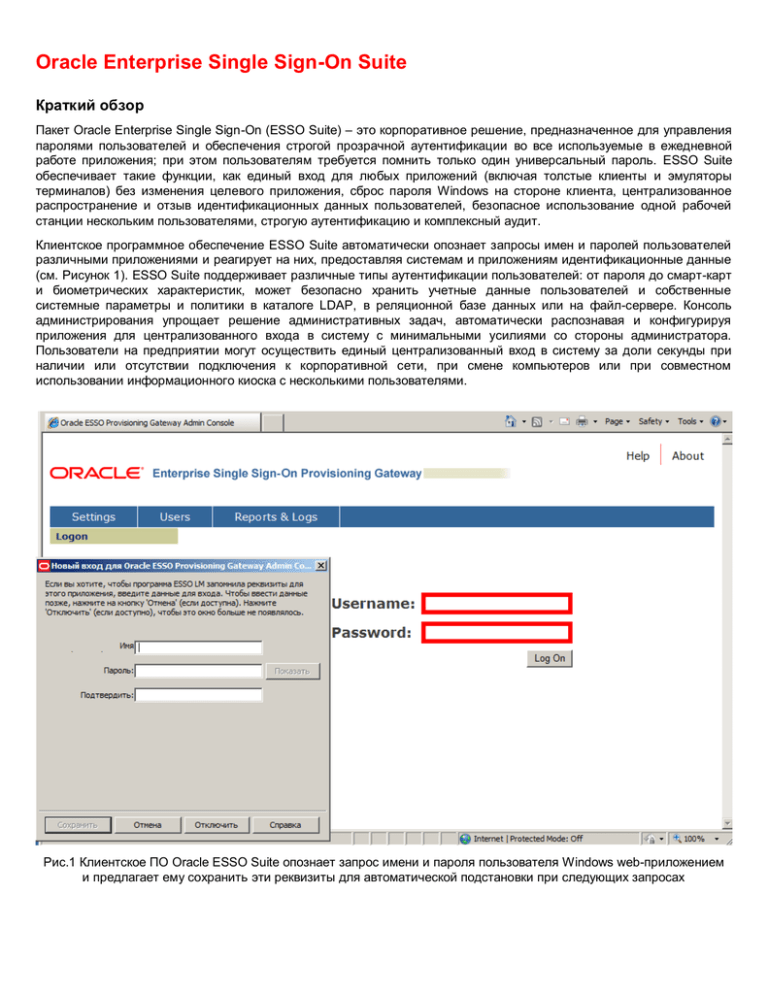

Oracle Enterprise Single Sign-On Suite Краткий обзор Пакет Oracle Enterprise Single Sign-On (ESSO Suite) – это корпоративное решение, предназначенное для управления паролями пользователей и обеспечения строгой прозрачной аутентификации во все используемые в ежедневной работе приложения; при этом пользователям требуется помнить только один универсальный пароль. ESSO Suite обеспечивает такие функции, как единый вход для любых приложений (включая толстые клиенты и эмуляторы терминалов) без изменения целевого приложения, сброс пароля Windows на стороне клиента, централизованное распространение и отзыв идентификационных данных пользователей, безопасное использование одной рабочей станции нескольким пользователями, строгую аутентификацию и комплексный аудит. Клиентское программное обеспечение ESSO Suite автоматически опознает запросы имен и паролей пользователей различными приложениями и реагирует на них, предоставляя системам и приложениям идентификационные данные (см. Рисунок 1). ESSO Suite поддерживает различные типы аутентификации пользователей: от пароля до смарт-карт и биометрических характеристик, может безопасно хранить учетные данные пользователей и собственные системные параметры и политики в каталоге LDAP, в реляционной базе данных или на файл-сервере. Консоль администрирования упрощает решение административных задач, автоматически распознавая и конфигурируя приложения для централизованного входа в систему с минимальными усилиями со стороны администратора. Пользователи на предприятии могут осуществить единый централизованный вход в систему за доли секунды при наличии или отсутствии подключения к корпоративной сети, при смене компьютеров или при совместном использовании информационного киоска с несколькими пользователями. Рис.1 Клиентское ПО Oracle ESSO Suite опознает запрос имени и пароля пользователя Windows web-приложением и предлагает ему сохранить эти реквизиты для автоматической подстановки при следующих запросах Компоненты решения В состав пакета Oracle Enterprise Single Sign-On входят несколько продуктов, действующих совместно с ядром ESSO Suite – Oracle ESSO Logon Manager – и расширяющих его возможности. ESSO Suite состоит из следующих компонентов: ESSO Logon Manager (ESSO-LM) – предоставляет функцию единого входа. Access Portal – предоставляет кроссплатформенную функцию единого входа для web-приложений. ESSO Password Reset (ESSO-PR) – предоставляет интерфейс самообслуживания для сброса пароля. ESSO Provisioning Gateway (ESSO-PG) – автоматически передает учетные данные систем клиенту ESSO-LM. ESSO Kiosk Manager (ESSO-KM) – предоставляет управление приложениями и сессиями при использовании несколькими пользователями одной рабочей станции. ESSO Universal Authentication Manager (ESSO-UAM) – предоставляет строгую аутентификацию внутри и вне Windows сессии. ESSO Anywhere – предоставляет возможность самостоятельного развертывания настроенного пакета установки ESSO-LM на рабочих станциях конечных пользователей, не подключенных к сети предприятия (компонент не представлен на схеме ниже). ESSO Reporting – собирает данные событий безопасности и сохраняет их в удаленной базе данных. Взаимодействие перечисленных выше компонентов представлено на диаграмме: Рис.2 Схема работы компонентов Oracle ESSO Suite и Oracle Identity & Access Management Административная консоль (Oracle ESSO Management Console) Управление ESSO Logon Manager’ом производится из специализированного модуля Microsoft Management Console или из административной консоли, приложения на основе .NET, которое устанавливается на компьютер администратора. Там можно воспользоваться мастерами сбора данных, необходимых для конфигурирования шаблонов приложений (необходимых для однозначного опознания Oracle ESSO Logon Manager’ом корпоративных приложений и работы с ними), настроить клиентские установки и пр. Затем, воспользовавшись привилегиями на корпоративном файловом сервере или LDAP-каталоге, администратор Oracle ESSO публикует изменения; и они наследуются клиентскими рабочими станциями. Oracle ESSO Logon Manager ESSO Logon Manager – это ПО, которое размещается на клиентских рабочих станциях и взаимодействует с существующим корпоративным каталогом, базой данных или файл-сервером. Можно сказать, что оно не требует никакой дополнительной ИТ-инфраструктуры (аппаратных средств). Oracle ESSO Logon Manager однозначно распознает требования приложений ввести пользователю свои имя/пароль и вместо него подставляет правильные данные в течение приблизительно 1 секунды. Продукт может работать практически с любым приложением Windows (т.н. rich client), Web или терминалом мэйнфрейма. Предустановлены параметры поддержки порядка 50 коммерческих приложений, ввода идентификационных данных Windows и Netware, 14 терминальных эмуляторов, всплывающих web-окон и разнообразных web-сайтов. Oracle ESSO Logon Manager работает незаметно для пользователя, – он просто предоставляет доступ к приложениям, серверам, терминальным сессиям и web-сайтам. Oracle ESSO Logon Manager не требует коннекторов, скриптов или агентов на серверной стороне для запуска приложений. Это существенно упрощает и укорачивает процесс внедрения, тем самым, снижая общую стоимость владения. Все конфигурирование приложения и настройка пользовательских установок производится через графическую административную консоль. Режимы работы: Oracle ESSO Logon Manager спроектирован для поддержки всех режимов работы пользователей: подключенных к корпоративной сети (Connected), отключенных (Disconnected), автономных (Stand-Alone), с перемещаемым профилем (Roaming), мобильных (Mobile) и поочередно использующих одну рабочую станцию (Kiosk). Как видим, способность Oracle ESSO Logon Manager обеспечивать единый вход (SSO) не зависит напрямую от соединения с сервером. Поддержка «Отключенного» режима обеспечивается с помощью технологии локального кэширования зашифрованной копии удостоверяющих данных (credentials) на рабочей станции. Эти данные автоматически обновляются при восстановлении соединения с целевым хранилищем. Возможность использования кэширования централизованно определяется администратором, который может разрешить эту функцию для всей организации, для определенных групп (ролей) пользователей или отдельных машин, реализуя наиболее удобные для вашей компании сценарии. Интеграция с корпоративным LDAP-каталогом, базой данных или файл-сервером: Oracle ESSO Logon Manager поддерживает различные технологии для поддержки пользователей, использующих несколько рабочих станций (Roaming). Он может воспользоваться Перемещаемыми профилями с удостоверяющими данными и конфигурацией для единого входа или использовать собственную технологию Поддержки Синхронизации, обеспечивающую каждому подключенному к серверу пользователю доступ к его собственному уникальному хранилищу удостоверяющих данных. Oracle ESSO Logon Manager поддерживает синхронизацию с LDAPсовместимыми каталогами, хранилищами на основе нескольких реляционных баз данных или с любым доступным сетевым файловым сервером. Шифрование данных: Oracle ESSO Sign-on Manager защищает методом шифрования каждое пользовательское хранилище удостоверяющих данных, используя один из нижеперечисленных алгоритмов. По умолчанию Oracle ESSO Logon Manager использует предоставляемый Microsoft CAPI алгоритм AES, полностью соответствующий требованиям FIPS 104-2, для защиты всех пользовательских удостоверяющих данных локально на рабочих станциях или удаленно в каталогах или на сетевых дисках. Программный интерфейс шифрования Oracle ESSO Logon Manager позволяет создать дополнительный модуль шифрования для использования других алгоритмов с симметричным шифрованием в целях соответствия требованиям безопасности/аудита или руководящим документам. Oracle ESSO Logon Manager использует шифрование для подтверждения аутентификации пользователя и для безопасного хранения удостоверяющих данных. При первом запуске он создает уникальный первичный ключ, который затем, в случае успешной аутентификации пользователя в операционной системе, позволяет Oracle ESSO Logon Manager’у по мере необходимости открывать пользовательское хранилище удостоверяющих данных. Извлеченные и дешифрованные данные никогда не кэшируются и не сохраняются. Для случайной генерации чисел и символов в случае создания уникального первичного ключа (или генерации пароля в соответствии с политикой сложности пароля) Oracle ESSO Logon Manager поддерживает использование Microsoft CAPI. В частности, могут быть задействованы Intel Hardware RNG или RSA CSPs. Аутентификация: Oracle ESSO Logon Manager поддерживает различные методы аутентификации: доменная аутентификация Windows (тот же пароль используется для входа в сеть), Windows Authentication v2, LDAP Directory Server, LDAP Directory Server v2, Authentication Manager, Entrust Intelligence, бесконтактные карты, RSA SecurID, смарт-карты (в том числе смарт карты только на чтение) и аутентификация на основе биометрических данных. После успешной аутентификации пользователя с помощью одного из поддерживаемых методов Oracle ESSO Logon Manager открывает свое хранилище удостоверяющих данных. Однако сами данные остаются зашифрованными все время пока они хранятся локально, в памяти, по пути в корпоративное хранилище и внутри его. Единственный момент, когда Oracle ESSO Logon Manager раскрывает удостоверяющие данные пользователя, связан с необходимостью ответа на запрос приложения. Сразу после входа в приложение выполняется команда очистки участка памяти, использованного для удостоверяющих данных. Oracle Access Portal Портал доступа (Access Portal) это сервис Oracle Access Management, предоставляющий web-форму для автоматической подстановки аутентификационных данных, которая используется для кроссплатформенного единого входа в web-приложения и не требует при этом каких либо клиентских компонентов. Портал доступа использует защищенные REST интерфейсы для доступа к пользовательским реквизитам в репозитарии ESSO, хранилищу конфигураций и шлюз доступа для того, чтобы заменить традиционный ESSO-LM клиент. Рис.3 Пример пользовательского интерфейса портала доступа; при обращении к приложению TOTP Demo вызывается сервис, запрашивающий соответствующие реквизиты пользователя «tom» из репозитория ESSO и подставляющий их впоследствии в web-форму Oracle Access Management отвечает за аутентификацию и авторизацию доступа к сервису портала доступа. Настраиваемый интерфейс пользователя взаимодействует с REST интерфейсами и выступает в качестве кроссплатформенного презентационного слоя для ESSO приложения и хранилища учетных записей. Те же интерфейсы могут быть доступны для пользовательских интерфейсов, разработанных сторонними партнерами. Портал доступа поддерживает несколько типов приложений, включая: Ресурсы Oracle Access Management. Портал доступа представляет собой ссылки на ресурсы, защищенные с помощью Oracle Access Management (OAM). Аутентификация осуществляется с помощью любого поддерживаемого метода; OAM также управляет сессиями. Федеративные приложения. Предоставляет доверенным партнерам ссылки к ресурсам. Мастер администрирования федеративных отношений позволяет администраторам выбрать из существующих в Oracle Identity Federation доверенных B2B партнеров и SaaS приложений. Мастер запрашивает дополнительную информацию, такую как целевое приложение, для автоматической генерации IDP-инициированной ссылки к настроенному приложению. Приложения с заполнением формы. Предоставляет основанный на форме единый вход сервис шлюза портала доступа. Администратор использует мастер генерации стандартных шаблонов ESSO для создания шаблонов форм для незащищенных OAM’ом web-приложений и SaaS приложений, не поддерживающих федеративные взаимоотношения. Следующая диаграмма представляет высокоуровневую архитектуру для сервиса портала доступа (Access Portal Service - APS): Рис.4 Схема SSO подключения кроссплатформенных клиентов к Web-приложениям с помощью Access Portal Oracle ESSO Password Reset ESSO Password Reset (ESSO-PR) – это защищенное и простое в использовании решение для самостоятельного сброса пароля Windows и разблокировки учетной записи Windows, снижающее тем самым затраты службы поддержки и повышающее удобство управления паролями Microsoft Windows через безопасный и гибкий интерфейс самообслуживания пользователя. Интерфейс открывается после нажатия пользователем на ссылку, которая расположена на стандартном окне входа в Windows. Ссылка появляется после установки ESSO-PR клиента на рабочую станцию конечного пользователя. В зависимости от программного обеспечения рабочей станции пользователя, ESSO-PR либо использует GINA технологию, либо Credential Provider для размещения ссылки на форме входа. Когда у пользователя заканчивается разрешенное количество сбросов пароля или попыток разблокировки учетной записи, вместо звонка в службу поддержки пользователь может разблокировать свою учетную запись или сбросить пароль, ответив на несколько контрольных вопросов, которые настраивает администратор. Вопросы и ответы могут быть легко установлены администратором и сохранены непосредственно в хранилище данных ESSO-PR или динамически получены, используя стандартные API от сторонних систем, например из базы данных HR. Более того, клиент ESSO-PR может перенаправить пользователя на OIM Knowledge Based аутентификацию, чтобы сменить пароль через OIM. Следующая схема представляет высокоуровневую архитектуру ESSO-PR: Рис.4 Схема самостоятельного сброса пароля Windows и разблокировки учетной записи Windows с помощью ESSO Password Reset Используя рейтинговую систему ESSO-PR, администратор может индивидуально настроить вес каждого контрольного вопроса так, что один вопрос может иметь больше значение при выдаче доступа пользователю, чем другой. Баллы за правильные ответы добавляются к счету пользователя, за неправильные вычитаются, но не обязательно дисквалифицируют пользователя. Если пользователь ответил правильно на достаточное количество вопросов, то ему выдается доступ к сервисам разблокировки учетной записи и/или сбросу пароля. ESSO-PR группирует контрольные вопросы по следующим категориям: Обязательные вопросы. Это вопросы, на которые каждый пользователь должен иметь уникальные, основанные на фактах ответы – например, номер налогоплательщика (ИНН) или дата рождения. Обязательные вопросы обычно имеют самый высокий вес, одинаковый как для правильных, так и для неправильных ответов, и должны быть как можно более разнообразны. Исключающие вопросы. Эти вопросы предназначены для того, чтобы немедленно дисквалифицировать неавторизованного пользователя, потому что они должны быть такими, чтобы было крайне маловероятно, что неавторизованный пользователь знает ответы на них. Ответы на них должны быть личными и уникальными для авторизованного пользователя. Исключающие вопросы должны иметь низкий или нулевой вес при правильном ответе и высокий отрицательный вес для неправильных ответов. Дополнительные вопросы. Эти вопросы не применяются ко всем пользователям и таким образом должны быть использованы для конкретных целевых групп пользователей. Они часто являются вопросами на основе предпочтений, они могут меняться с течением времени и иметь невысокий вес, как для правильных ответов, так и для неправильных. Администратор может назначить индивидуальные вопросы конкретным пользователям или группам, используя административную консоль ESSO-PR. Oracle ESSO Provisioning Gateway ESSO Provisioning Gateway – это специализированный web-сервис, позволяющий администратору ESSO или авторизованной службе задавать пользователям ESSO имена и пароли в целевых системах (к которым существуют корпоративные шаблоны). Эти данные помещаются в зашифрованном виде в персональные контейнеры пользователей репозитория ESSO, а после синхронизации с соответствующим Logon Manager’ом оказываются на рабочей станции пользователя. Особенно удачно эта схема реализуется на предприятиях, централизованно управляющих идентификационными записями пользователей и их привилегиями с помощью Oracle Identity Manager (OIM). Интеграция с помощью ESSO Provisioning Gateway позволяет заполнить реестр идентификационных записей ESSO Suite теми же данными, которые получат через адаптеры OIM сервера, базы данных и приложения. Все, что нужно будет сделать пользователю, – это успешно аутентифицироваться в Windows. Даже при первом подключении к новому ресурсу, ESSO Logon Manager будет запрашивать идентификационные данные не у пользователя, а у своего репозитория (или локального хранилища); так что конечным пользователям даже не надо будет знать свои имена и пароли для приложений. Связь между именем пользователя в Windows и именами учетных записей в приложениях, а также синхронизацию паролей будет выполнять OIM. Благодаря автоматизации процесса распределения идентификационных данных ESSO Provisioning Gateway позволяет снизить расходы на службу технического сопровождения, повысить безопасность и увеличить производительность труда сотрудников. ESSO-PG также используется для поддержки защищенной передачи учетной записи от пользователя к другому пользователю. Конечный пользователь может выбрать другого пользователя и выдать ему доступ к учетной записи его приложения. В этом случае пользователь создает свою собственную инструкцию предоставления доступа для того, чтобы другой пользователь получил его учетные данные. Выдающий доступ пользователь может определить разрешено ли получающему доступ пользователю просматривать пароль. Учетная запись будет отозвана у пользователя, получившего делегирующую инструкцию, это выполняется вручную с помощью нажатия кнопки «Отозвать» или системой через механизм окончания времени действия учетной записи. ESSO-PG также используется как интерфейс для взятия/возврата (checkout/check-in) пароля для Oracle Privileged Account Manager (OPAM). Авторизованный пользователь может запрашивать доступ к административным учетным записям через ESSO-LM. После утверждения и освобождения доступности учетной записи (если была кем-то взята в работу), предоставляющая инструкция будет послана от сервера OPAM к ESSO-PG. Политики OPAM контролируют, сможет ли пользователь просмотреть привилегированную административную учетную запись или сможет использовать ее только через функциональность ESSO-LM. Пользователь может вернуть учетную запись вручную или учетные данные могут быть автоматически возвращены после того, как истечет определенный в политике период времени. Более подробную информацию про OPAM можно посмотреть в документации по Oracle Privileged Account Manager. ESSO-PG администрируется через поставляемую с ним web-консоль, либо через интерфейс командной строки (если предпочтительно использование скриптов) или через его .NET API, который позволяет ESSO-PG взаимодействовать с собственными решениями по предоставлению доступа и источниками данных, используя модули коннекторов. Коннекторы для крупных промышленных систем, таких как Oracle Identity Manager, Oracle Privileged Account Manager, IBM Tivoli Identity Server и нескольких других, поставляются с ESSO-PG. Коннектор – это шаг процесса, который взаимодействует с процессом доставки учетных данных в соответствующую целевую систему OIM, перехватывает из него события и данные и передает копию в ESSO-PG. Следующая схема представляет высокоуровневую архитектуру ESSO-PG: Рис.5 Схема интеграции Oracle Identity Management и ESSO, обеспечивающая доставку учетных данных как в целевые системы, так и на рабочие станции пользователей Oracle ESSO Kiosk Manager Совместное использование пользователями одной рабочей станции, к сожалению, небезопасно. Слишком часто пользователи покидают рабочие места, не выходя из системы, и потенциально подвергают важные данные опасности. ESSO Kiosk Manager позволяет избавиться от этой проблемы, автоматически отключая неактивные сеансы и выключая приложения. Повышение безопасности данных и удобства пользователей посредством ESSO Kiosk Manager способствует внедрению ESSO Suite в информационные киоски организаций. ESSO-KM состоит из трех основных компонентов: ESSO-KM GINA stub, которая взаимодействует с технологией Microsoft GINA, для обеспечения входа пользователя и предотвращения обхождения конечными пользователями требований к входу путем выключения ESSO-KM. (ESSO-KM не замещает Microsoft GINA). Агент сессий ESSO-KM, который мониторит активность сессии, выдает доступ к киоску, отображает хранитель экрана, информирующий других пользователей о состоянии сессии и выполняет действия когда возникает событие сессии, как преднастроено администратором. Менеджер рабочего стола ESSO-KM, который запускает и останавливает хранитель экрана ESSO-KM, который затемняет рабочий стол Windows до тех пор, пока пользователь не будет аутентифицирован в ESSO-KM. ESSO-KM поддерживает следующие состояния сессии: Активная, когда пользователь активно работает в киоске. Приостановленная, когда пользователь выполнил вход в систему, но хранитель экрана запущен, чтобы предотвратить доступ других пользователей к информации. Незапущенная, когда ни один пользователь не выполнил входа в киоск, обычно после запуска машины или когда ожидающая сессия была терминирована по таймеру в связи с длительной неактивностью. ESSO-KM распознает следующие события сессии: Старт, окончание, приостановка и возобновление сессии Таймаут и удаление аутентификатора, например, USB-ключа Запуск и остановка приложения Удаленный вызов приложения Администратор определяет действия, которые ESSO-KM должен выполнять над каждым событием сессии например, завершать работу любых приложений, оставленных открытыми предыдущим пользователем. Способ терминирования определяется в шаблоне приложения (используя функцию Windows "Закрыть", останавливая процесс приложения или используя серию нажатий клавиш и кликов мышки, для сохранения открытых данных), и затем запускает одно или несколько приложений, требующихся текущему пользователю. Следующая схема представляет высокоуровневую архитектуру ESSO-KM: Рис.6 Схема работы ESSO Kiosk Manager, обеспечивающая безопасность совместного использования одной рабочей станции несколькими пользователями Oracle ESSO Universal Authentication Manager ESSO Universal Authentication Manager (ESSO-UAM) – это решение для строгой аутентификации, которое заменяет стандартный механизм входа в Windows на вход по Смарт-карте, безконтактной карте, токену или на биометрический метод входа (пароль Windows также остается доступным как опция входа после установки ESSO-UAM). Один раз сконфигурированный, любой из этих методов может быть использован для аутентификации в ESSO-LM через ESSOUAM. Пользователи легко могут зарегистрировать устройства строгой аутентификации в ESSO-UAM и использовать их для входа в Windows и разблокировки их рабочей станции в то время как администраторы могут развернуть политики безопасности ESSO-LM для пользователя или группы. ESSO-UAM поддерживает следующие методы входа: Отпечатки пальцев – позволяет регистрировать и использовать сторонние сканеры отпечатков пальцев, такие как USB сканеры и сканеры, встроенные в ноутбуки. Требуется поддерживаемое биометрическое устройство считывания и BIO-ключ BioAPI Biometric Service Provider (BSP), которые должны быть установлены и настроены на рабочей станции конечного пользователя. Администраторы могут настроить до десяти образцов отпечатков для регистрации. Внешнее BSP (через BioAPI) – позволяет регистрировать и использовать сторонние BioAPI-совместимые Biometric Service Provider (BSP) модули, включая анализаторы для отпечатков пальцев, ладони, сетчатки глаза и лица. Требуется поддерживаемое биометрическое устройство или BioAPI-совместимое промежуточное BSP программное обеспечение, установленное и настроенное на рабочей станции конечного пользователя. Смарт-карта (с или без PIN) - позволяет регистрировать и использовать смарт-карты; при этом ESSO-UAM не изменяет содержание смарт-карт – имеющиеся данные карты привязываются к учетной записи пользователя при регистрации и впоследствии используются при аутентификации. Дополнительно, если требуется, PIN код карты может быть использован для двухфакторной аутентификации. Бесконтактная карта (с или без PIN) - позволяет регистрировать и использовать RFID и другие бесконтактные карты. Дополнительно, если требуется, определенный пользователем и привязанный к карте PIN код может быть применен для двухфакторной аутентификации. Аутентификация на основе базы знаний – позволяет пользователю регистрировать и получать доступ к системе, используя ответы на контрольные вопросы. Это дает пользователям возможность аутентифицироваться в случае потери или поломки устройства для строгой аутентификации. ESSO-UAM может быть развернут как в локальном режиме, так и в режиме использования на предприятии. В локальном режиме настройки ESSO-UAM хранятся в защищенном локальном кеше пользователя на его рабочей станции, в то время как в режиме предприятия настройки ESSO-UAM синхронизируются с репозиторием ESSO-UAM и управляются администратором удаленно. При использовании в режиме предприятия, администратор может настроить политики безопасности ESSO-UAM на пользователя или группу и развернуть их на всем предприятии, перезаписав все локальные настройки ESSO-UAM, сделанные пользователем, позволяя автоматически и принудительно применять настройки безопасности предприятия. После синхронизации политики безопасности предприятия применяются даже если рабочая станция пользователя отключена от репозитория. В каждой политике для применения доступны следующие опции: Целевая группа или пользователь Включение/отключение каждого метода входа Требование регистрации при старте сессии, если она еще не выполнена Длительность периода регистрации Количество отпечатков пальцев (только для встроенной аутентификации по отпечаткам пальцев) Требуется ли PIN (только для смарт-карт и бесконтактных карт) Минимальная длина PIN и разрешенные символы (только для бесконтактных карт) Действие при повторном входе (что должно происходить когда активирован метод входа внутри сессии) Oracle ESSO Anywhere ESSO Anywhere обеспечивает возможность установки Oracle Enterprise Single Sign-on Logon Manager (ESSO-LM) и Oracle Enterprise Single Sign-on Provisioning Gateway (ESSO-PG) самим конечным пользователем, без вмешательства администратора, тем самым способствуя быстрому и рентабельному развертыванию и автоматическому контролю версий пакетов установки. Администратор локально настраивает ESSO-LM (и опционально ESSO-PG), создает пакет установки и затем распространяет его по сети, например через web-сервер или общее файловое хранилище. Затем пользователи могут скачать ESSO-Anywhere и произвести установку, точно зная, что конфигурация такая, какой она должна быть. Oracle ESSO Reporting Компонент для построения отчетов ESSO Suite предоставляет организациям возможность создавать отчеты, используя все данные и события, возникающие при работе с корпоративными приложениями, интегрированными с ESSO Suite. Подсистема отчетности состоит из следующих компонентов: Централизованная база данных – хранит все данные событий, из которых могут быть сгенерированы отчеты. Консоль отчетов BI Publisher – использует язык запросов SQL и базу данных Oracle и генерирует отчеты на основе сохраненных данных. Сервис отчетов – собирает события аудита и данные для отчетов в базу данных. Приложения ESSO Suite – собирают информацию о событиях и отправляют данные в сервис отчетов. Позиционирование продукта Oracle Enterprise Single Sign-On Suite дополняет другие пакеты IdM-решений, такие как Oracle Identity and Access Management Suite, включающий в себя Oracle Access Manager, Oracle Identity Federation, Oracle Identity Manager, Oracle Directory Services и несколько других продуктов. Oracle IAM Suite решает прежде всего задачи централизованного контроля доступа к web-приложениям и автоматизации процессов управления жизненным циклом идентификационных данных. Oracle Enterprise Single Sign-On Suite может быть использован совместно с этим пакетом, либо самостоятельно; например, в том случае, когда необходимо решить вопросы контроля доступа к специфичным не-web-приложениям, которые, к тому же, нельзя модифицировать. Термины и сокращения В следующей таблице перечислены термины и сокращения, перечисленные в данном документе: Термин или сокращение Описание ESSO-LM Enterprise Single Sign-on Logon Manager ESSO-PR Enterprise Single Sign-on Password Reset ESSO-PG Enterprise Single Sign-on Provisioning Gateway ESSO-KM Enterprise Single Sign-on Kiosk Manager ESSO-UAM Enterprise Single Sign-on Universal Authentication Manager ESSO Reporting Enterprise Single Sign-on Reporting ESSO Anywhere Enterprise Single Sign-on Anywhere ESSO Suite Enterprise Single Sign-on Suite Plus