Практическая работа №4 УПРАВЛЕНИЕ ЛОКАЛЬНЫМИ ПОЛИТИКАМИ БЕЗОПАСНОСТИ В СЕТИ WINDOWS 2000/ XP

advertisement

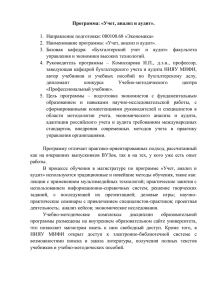

МЕЖДУНАРОДНЫЙ БАНКОВСКИЙ ИНСТИТУТ INTERNATIONAL BANKING INSTITUTE Практическая работа №4 УПРАВЛЕНИЕ ЛОКАЛЬНЫМИ ПОЛИТИКАМИ БЕЗОПАСНОСТИ В СЕТИ WINDOWS 2000/ XP Цель: освоить основные приемы обеспечения сетевой безопасности на рабочих станциях с операционными системами Windows 2000/ XP в одноранговой сети. Задание 1. Освоить управление политикой учетных записей. 2. Сконфигурировать заданные локальные параметры безопасности. 3. Назначить локальный аудит на заданные события и объекты. Технология выполнения Управление политикой учетных записей 1. Загрузить операционную систему Windows 2000 Server. 2. Запустить VMware, загрузить виртуальную машину, на которой ранее были созданы разрешения доступа к файлам. 3. При помощи оснастки Локальные параметры безопасности (Путь: Панель управления – Администрирование – Локальная политика безопасности – Политики учетных записей) проанализировать возможности формирования Политики паролей (рис. 4.1): o максимальный срок действия пароля (1 … 999 дней) задается для учетных записей, в свойствах которых выключена опция Срок действия пароля неограничен. В отведенный срок система предупреждает пользователя, что ему необходимо сменить пароль; o минимальная длина пароля задает минимальное количество символов в пароле (от 0 до 14); Рис. 4.1. Оснастка управления политикой паролей 1 МЕЖДУНАРОДНЫЙ БАНКОВСКИЙ ИНСТИТУТ INTERNATIONAL BANKING INSTITUTE минимальный срок действия пароля запрещает пользователю менять пароль чаще указанного количества дней; o если включена политика контроля сложности пароля, то пароли должны удовлетворять следующим минимальным требованиям: пароль не может содержать имя учетной записи пользователя или какую-либо его часть; пароль должен состоять не менее чем из шести символов; в пароле должны присутствовать символы трех категорий из числа следующих четырех: прописные буквы английского алфавита от A до Z; строчные буквы английского алфавита от a до z; десятичные цифры (от 0 до 9); символы, не принадлежащие алфавитно-цифровому набору (например, !, $, #, %); o при включении требования неповторяемости паролей хранится указанное число паролей, ранее использовавшихся пользователем, для сравнения с вновь вводимым паролем – включить 2; o политика хранения паролей с использованием обратного шифрования обеспечивает поддержку приложений, использующих протоколы, которым для проверки подлинности нужно знать пароль пользователя. Хранить пароли, зашифрованные обратимыми методами, – это все равно, что хранить их открытым текстом. Поэтому данную политику следует использовать лишь в исключительных случаях, если потребности приложения оказываются важнее, чем защита пароля. 4. Проанализировать возможности формирования Политики блокировки учетных записей (рис. 4.2): o Рис. 4.2. Оснастка управления политикой блокировки учетных записей o включение политики блокировки учетных записей выполняется путем задания Порогового значения блокировки, отличного от нуля ошибок входа в систему, – задать 3 ошибки. Сразу же система предложит задать время блокировки и сброс счетчика блокировки по 30 минут (рис. 4.3) – согласиться; Рис. 4.3. Предлагаемые изменения времени блокировки учетной записи 2 МЕЖДУНАРОДНЫЙ БАНКОВСКИЙ ИНСТИТУТ INTERNATIONAL BANKING INSTITUTE o опция Блокировки учетной записи на число минут указывает время (от 1 до 99 999 минут), в течение которого учетная запись остается блокированной после осуществления заданного числа ошибок. Если установить значение 0, учетная запись будет блокирована на все время до тех пор, пока администратор не разблокирует ее явным образом. В учебных целях установить 1 минуту; o опция Сброс счетчика блокировки определяет число минут (от 1 до 99 999), которые должны пройти после неудачной попытки входа в систему, прежде чем счетчик неудачных попыток будет сброшен в 0. Установить 1 минуту; o проверить действие сформированной политики блокировки учетных записей. Управление правами пользователей 5. При помощи оснастки Локальные политики – Назначение прав пользователей проанализировать возможности назначения прав пользователям и группам пользователей: o лишить группу Пользователи права завершения работы системы и проверить исполнение (рис. 4.4, 4.5). Рис. 4.4. Оснастка назначения прав пользователей 3 МЕЖДУНАРОДНЫЙ БАНКОВСКИЙ ИНСТИТУТ INTERNATIONAL BANKING INSTITUTE Рис. 4.5. Удаление группы пользователей из параметра локальной безопасности Завершение работы системы o убедиться, что членам группы Пользователи по умолчанию не разрешается изменять системное время и дать им это право (рис. 4.6, 4.8). Рис. 4.6. Окно добавления группы Пользователи в параметр локальной безопасности – после ввода имени группы нажать кнопку Типы объектов (см. рис. 4.7) 4 МЕЖДУНАРОДНЫЙ БАНКОВСКИЙ ИНСТИТУТ INTERNATIONAL BANKING INSTITUTE Рис. 4.7. Выбор типа объектов – поставить галочку у типа объектов Группы Рис. 4.8. Проверка имени группы Пользователи – нажать кнопку Проверить имена, а затем ОК o проверить исполнение измененного параметра безопасности; o восстановить исходные значения параметров безопасности и проверить их исполнение. Управление локальным аудитом 6. При помощи оснастки Локальные политики – Политика аудита проанализировать возможности аудита. Аудит определяет, какие события безопасности заносятся в журнал безопасности данного компьютера. Также определяет, заносить ли в журнал безопасности успешные попытки, неудачные попытки или и те, и другие: o включить аудит входа в систему (успех и отказ) (рис. 4.9) и проверить записи в журнале аудита (Администрирование – Просмотр событий – Безопасность) (рис. 4.10). 5 МЕЖДУНАРОДНЫЙ БАНКОВСКИЙ ИНСТИТУТ INTERNATIONAL BANKING INSTITUTE Рис. 4.9. Включение аудита входа в систему Рис. 4.10. Просмотр результатов аудита в журнале безопасности o аудит доступа к объектам определяет, подлежит ли аудиту событие доступа пользователя к объекту – например, к файлу, папке, разделу реестра, принтеру и т. п., – для которого задана собственная системная таблица управления доступом (ACL), для файлов и каталогов это возможно только на томе NTFS. Если этот параметр политики определен, то можно задать аудит успехов или отказов. Аудит успехов означает создание записи аудита при каждом успешном доступе пользователя к объекту, для которого определена таблица ACL. Аудит отказов означает создание записи аудита при каждой неудачной попытке доступа пользователя к объекту, для которого определена таблица ACL. Включить аудит (отказ) доступа к объектам и проверить исполнение на папке Контрольные работы. Для ведения аудита доступа к этому объекту необходимо также в свойствах папки в дополнительных параметрах безопасности открыть закладку Аудит (рис. 4.11), добавить группу аудита, например, Моя группа (рис. 4.12) и назначить операции для аудита, например, удаление для этой папки и ее файлов (рис. 4.13). 6 МЕЖДУНАРОДНЫЙ БАНКОВСКИЙ ИНСТИТУТ INTERNATIONAL BANKING INSTITUTE Рис. 4.11. Вкладка Аудит в дополнительных параметрах безопасности объекта NTFS Рис. 4.12. Добавление группы пользователей, подлежащей аудиту на выбранном объекте NTFS 7 МЕЖДУНАРОДНЫЙ БАНКОВСКИЙ ИНСТИТУТ INTERNATIONAL BANKING INSTITUTE Рис. 4.13. Назначение элементов аудита для выбранной группы пользователей на объекте NTFS 7. Зайти в систему пользователем из группы Моя группа, попытаться удалить файл из папки Контрольные работы, а затем войти в систему пользователем student (из группы Администраторы) и просмотреть журнал безопасности (рис. 4.14). Рис. 4.14. Просмотр журнала безопасности с данными аудита доступа к объектам 8. Познакомиться с другими локальными параметрами безопасности ОС Windows XP (рис. 4.15). При помощи правой кнопки мышки можно вызывать справку по этим параметрам. 8 МЕЖДУНАРОДНЫЙ БАНКОВСКИЙ ИНСТИТУТ INTERNATIONAL BANKING INSTITUTE Рис. 4.15. Локальные параметры безопасности Задание на самостоятельную работу 1. Отклонить локальный вход в систему пользователя Гришин и проверить исполнение. 2. Включить аудит попыток входа в папку anonym и проверить выполнение. 9