Повышаем безопасность Глава 7 "Вредные" советы 277. Чтобы не забыть пароль

advertisement

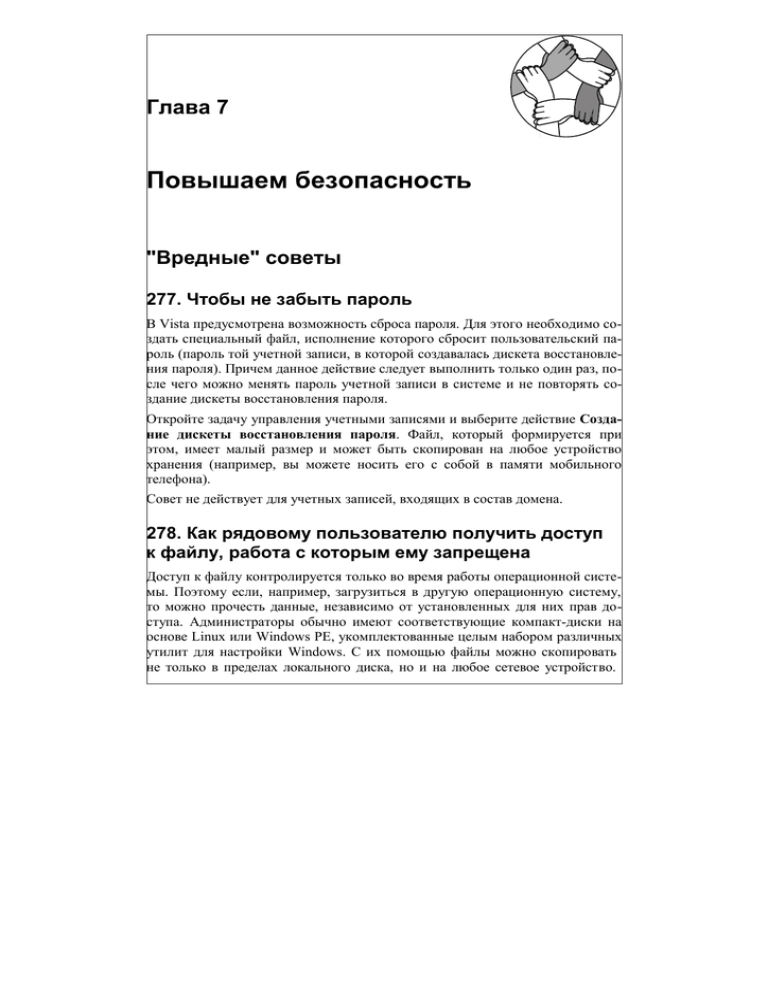

Глава 7 Повышаем безопасность "Вредные" советы 277. Чтобы не забыть пароль В Vista предусмотрена возможность сброса пароля. Для этого необходимо создать специальный файл, исполнение которого сбросит пользовательский пароль (пароль той учетной записи, в которой создавалась дискета восстановления пароля). Причем данное действие следует выполнить только один раз, после чего можно менять пароль учетной записи в системе и не повторять создание дискеты восстановления пароля. Откройте задачу управления учетными записями и выберите действие Создание дискеты восстановления пароля. Файл, который формируется при этом, имеет малый размер и может быть скопирован на любое устройство хранения (например, вы можете носить его с собой в памяти мобильного телефона). Совет не действует для учетных записей, входящих в состав домена. 278. Как рядовому пользователю получить доступ к файлу, работа с которым ему запрещена Доступ к файлу контролируется только во время работы операционной системы. Поэтому если, например, загрузиться в другую операционную систему, то можно прочесть данные, независимо от установленных для них прав доступа. Администраторы обычно имеют соответствующие компакт-диски на основе Linux или Windows PE, укомплектованные целым набором различных утилит для настройки Windows. С их помощью файлы можно скопировать не только в пределах локального диска, но и на любое сетевое устройство. 196 Глава 7 Подобные программы легко найти в Интернете, однако в нужный момент часто их нет "под рукой". Оказывается, получить доступ к защищенной информации можно и штатными средствами Vista. Создайте на компьютере папку и удостоверьтесь, что вы имеете к ней полный доступ. Загрузите компьютер с установочного диска Vista, на первом экране выберите параметры языка и т. п. и перейдите ко второму экрану программы установки. Выберите вариант восстановления системы и дождитесь появления окна с возможными операциями. Откройте командную строку. Перейдите в папку Windows\System32. В ней есть утилита robocopy, которая позволяет выполнять копирование файлов и папок в режиме резервирования, то есть файлы могут быть скопированы даже при отсутствии прав доступа, главное, чтобы текущая учетная запись имела право создания резервных копий. А такое право у учетной записи режима восстановления есть. Скопируйте файлы, к которым вы не имеете доступа, в созданную ранее папку по следующему образцу: robocopy c:\1\ c:\2\ /B В этом примере исходные файлы расположены в папке C:\1, новая папка создана как C:\2. Ключ B заставляет утилиту работать в режиме резервных копий. Если необходимо скопировать структуру папок, используйте дополнительные ключи, которые можно уточнить по онлайновой справке этой программы. Перезагрузитесь и работайте с копией информации, к которой у вас не было доступа. 279. Как сменить забытый пароль учетной записи (администратора) Бывают случаи, что необходимо получить полный доступ к системе, а пароль администратора забыт. Существуют специальные утилиты, позволяющие заменить пароль администратора системы (или любой учетной записи) при загрузке с компакт-диска. Одна из таких бесплатных программ, протестированная для использования в Windows Vista 32 и 64, может быть загружена со страницы http://home.eunet.no/pnordahl/ntpasswd/. Правила использования ее очень просты. Нужно загрузить образ компактдиска (или дискеты), восстановить диск из этого образа и стартовать с него систему. Программа предложит несколько вариантов выбора: загрузиться с подключением USB-устройств или нет, подтвердить правильность определения жесткого диска или загрузить дополнительно все драйверы Повышаем безопасность 197 и т. п. — как правило, следует просто соглашаться с предложениями программы, нажимая клавишу <Enter>. Программа самостоятельно предложит для восстановления именно административную учетную запись (русскоязычные имена отображаются не верно). После выбора учетной записи для редактирования возможны операции сброса пароля (пароль будет отсутствовать), его изменения или разблокировки учетной записи (рис. 7.1). Выполнив необходимую команду, следует выйти из меню, подтвердить запись изменений в систему (нужно явно ввести согласие — <Y>) и перегрузить систему в Vista. Рис. 7.1. Окно программы сброса пароля администратора Vista ПРИМЕЧАНИЕ Описанная процедура меняет старый пароль на новый. Если в системе есть зашифрованные редактируемой учетной записью файлы, то после смены пароля они будут недоступны. 280. Как узнать забытый пароль учетной записи (администратора) В некоторых случаях (например, если в системе есть зашифрованные с использованием сертификата администратора файлы) сброс пароля администра- 198 Глава 7 тора может привести к потерям данных. В такой ситуации следует прибегнуть к методам восстановления пароля. Существуют различные утилиты, выполняющие операции подбора паролей. Их эффективность зависит от сложности подбираемого пароля. В настоящее время пароль длиной до 10–12 символов уже не может считаться достаточно стойким и может быть подобран за не столь существенный период времени. Но более эффектны программы, восстанавливающие пароль по заранее подготовленным базам данных. Достаточно просто найти в базе данных пароль, соответствующий обнаруженному в исходной системе хэшу. Одну из подобных бесплатных программ можно получить с сайта http://ophcrack.sourceforge.net/. Возможность генерации собственных таблиц паролей присутствует также в бесплатной программе Cain & Abel (http://www.oxid.it/cain.html). 281. Как быстро замести следы При работе в Интернете на локальном компьютере остается много следов, по которым можно восстановить историю работы пользователя. Существуют специальные программы, удаляющие такие данные. Но можно использовать и штатные средства Vista. В Microsoft Internet Explorer 7.0 включена специальная команда очистки данных. Она доступна через меню Сервис | Удалить журнал обозревателя. Чтобы не открывать каждый раз Microsoft Internet Explorer 7.0 для очистки истории работы, можно создать ярлыки запуска средств "уничтожения". Создайте ярлык запуска программы и, если вы собираетесь уничтожить всю историю работы в Сети, укажите в командной строке: RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 255 Если вы собираетесь удалить только часть данных, выполните одну из приведенных далее комбинаций: удалить временные файлы Интернета: RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 8; удалить Cookies: RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 2; очистить историю посещения страниц: RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 1; удалить данные Form: RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 16; удалить сохраненные пароли: RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 32. Повышаем безопасность 199 ПРИМЕЧАНИЕ Необходимо учитывать, что удаленные файлы можно восстановить. Поэтому для полной надежности следует очистить специальными программами освободившееся на компьютере место. Кроме того, указанные способы не могут удалить записи в журналах межсетевого экрана (если подобная настройка была произведена в системе) или в иных средствах аудита работы. Отдельные советы 282. Как восстановить права доступа к файлам, установленные по умолчанию Автор неоднократно сталкивался с ситуацией, когда недостаточно опытные пользователи, желая ограничить доступ к ресурсам своего компьютера, работающего в составе сети, запрещали доступ к файлам на диске всем, кроме самого себя. Исключив специальных пользователей, они сделали невозможным запуск многих служб, необходимых для работы операционной системы. Для того чтобы восстановить исходные права доступа к файлам и папкам, можно выполнить следующую команду: secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose База defltbase.sdb, которую использует приведенная здесь команда, содержит установки безопасности, создаваемые по умолчанию при установке Vista (параметры локальной политики безопасности, права доступа к системным папкам, ключи реестра и права доступа к ним и т. д.). 283. Почему нет доступа к ресурсу: ведь право предоставлено всем С группой Все связано наибольшее количество ошибок в предоставлении прав доступа. Эта группа включает не любых пользователей, а только тех, кто имеет учетную запись на данном компьютере. Иными словами, если вы предоставили ресурс в общий доступ с правами чтения для группы Все, то использовать его могут только те, чьи учетные записи соответствуют учетным записям данного компьютера. Если вы предпочитаете, чтобы ресурс мог использовать действительно кто угодно, то для этого нужно разрешить использование учетной записи Гость. 284. Как узнать, кто и когда работал на компьютере В Vista есть возможность записывать в журналы различные события, связанные с безопасностью: вход и выход пользователя, неудачные попытки доступа к системе, попытки создания/редактирования или удаления файлов. 200 Глава 7 Включение возможности протоколирования событий безопасности производится в задаче Локальная политика безопасности (Панель управления | Администрирование | Локальная политика безопасности). Найдя в левом столбце строку Политика аудита, в правом окне нужно выбрать желаемую политику, открыть ее свойства и отметить в открывшемся окне те события, для которых система будет формировать события аудита (рис. 7.2). Рис. 7.2. Включение аудита событий безопасности Протоколирование таких событий требует дополнительных вычислительных мощностей, поэтому следует включать данные возможности только при необходимости и не забывать отключать в случае завершения работ. 285. Как узнать, кто удалил файл на компьютере Достаточно часто, особенно при работе в составе компьютерной сети с общими ресурсами, необходимо знать, кто удалил тот или иной файл, не пытался ли кто-то прочесть данные, к которым отсутствует доступ и т. п. Чтобы фиксировать события, связанные с созданием и работой с файлами и папками, необходимо настроить аудит объектов файловой системы. Для этого сначала следует включить аудит событий безопасности (см. совет 284. "Как узнать, кто и когда работал на компьютере"). После чего необходимо определить файлы и папки, для которых будут фиксироваться события безопасности. Повышаем безопасность 201 Выделите соответствующие объекты (файлы или папки), откройте меню их свойств и перейдите на вкладку Безопасность. Нажав кнопку Дополнительно, мы откроем окно дополнительных параметров безопасности. Теперь остается перейти на вкладку Аудит, назначить типы событий и перечислить пользователей, действия которых будут занесены в журнал, — нажмите кнопку Изменить, выберите те события, которые должны фиксироваться в журнале, и добавьте пользователей (или группы пользователей), чьи попытки будут записываться (рис. 7.3). Рис. 7.3. Настройка событий, которые будут отражены в журнале системы После выполнения всех этих операций в журнале Безопасность, открываемом по команде Панель управления | Администрирование | Просмотр событий | Журналы Windows | Безопасность, появятся новые записи. 202 Глава 7 286. Как автоматически предупредить администратора о том, что кто-то пытается выполнить несанкционированную операцию В случае, если на компьютере настроено протоколирование событий, не представляет труда автоматически оповестить администратора о возникновении тех или иных критических или подозрительных событий. Для этого необходимо настроить автоматическое выполнение той или иной команды на такое событие. Создайте искусственно подобное нарушение, чтобы запись о нем появилась в Журнале. Откройте нужный журнал, найдите это событие и щелкните по нему правой кнопкой мыши. Выберите команду Привязать задачу к событию — запустится мастер, который позволит настроить автоматическую реакцию системы по появлению такого же события (рис. 7.4). Рис. 7.4. Мастер создания простой задачи предлагает выбрать действие, которое нужно запустить по событию В качестве реакции системы можно настроить отправку сообщения электронной почты, запустить программу или даже отослать SMS на сотовый Повышаем безопасность 203 телефон (если подключить к системе стационарный сотовый аппарат и использовать утилиту отправки SMS-сообщений) и т. п. Все зависит от целей протоколирования событий. 287. Как настроить запуск программы с параметрами учетной записи администратора Для запуска программ с использованием административных прав достаточно нажать клавишу <Shift> и щелкнуть правой кнопкой мыши по ярлыку программы. Если такое действие приходится выполнять часто, то можно сохранить в настройках запуска необходимость использования административных прав. Откройте свойства ярлыка программы и на закладке Ярлык нажмите кнопку Дополнительно. В открывшемся окне включите опцию использования административных прав (рис. 7.5) и сохраните настройки. Рис. 7.5. Настройка свойств программы для запуска от имени администратора 288. Как использовать опцию Запустить от имени администратора с параметрами произвольной учетной записи В Windows XP при попытке использования опции Запустить от имени система предлагала ввести параметры учетной записи, от имени которой должна запуститься задача. В Vista по умолчанию такой запрос выдается только при 204 Глава 7 работе пользователей без административных прав, и выполнение указанной операции при работе администратора происходит только от имени локального администратора. Такая настройка не очень удобна для работы администраторов компьютерной сети. Возможны два пути решения проблемы. Первый позволяет выбрать для запуска приложения одну из созданных на компьютере учетных записей. Для этого, чтобы возвратить запрос параметров учетной записи, достаточно отредактировать параметры групповой политики. Откройте редактор групповой политики (gpedit.msc) и перейдите к разделу Конфигурация компьютера | Конфигурация Windows | Параметры безопасности | Локальные политики | Параметры безопасности. Найдите в нем параметр Управление учетными записями пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором. Смените значение данного параметра по умолчанию (Запрос согласия) на значение Запрос учетных данных. Рис. 7.6. Выбор учетной записи для запуска от имени администратора Повышаем безопасность 205 После этой операции и применения политики система будет предлагать администраторам выбирать учетные данные при обращении к операции Запустить от имени администратора (рис. 7.6). Но таким способом не получится запустить программу от имени доменного пользователя. В этом случае придется использовать команду RUNAS из состава операционной системы. Правила использования программы понятны по ее справке. В простейшем случае запуск будет выглядеть следующим образом: runas /user:<имя> <программа> После ее запуска вам придется ввести пароль учетной записи, от имени которой будет запущена программа. 289. Как определить, к каким файлам и папкам обращается программа При выяснении причин проблемной работы программного обеспечения часто необходимо знать, какие файлы пытается открыть программа, выявить причины неудачных попыток. В подобных ситуациях можно использовать утилиты от Sysinternals (утилиты доступны к загрузке с адреса http://www.sysinternals.com). Для контроля доступа к файлам, папкам, реестру в Vista используется утилита Sysinternals Process Monitor. Эта программа в реальном времени отображает операции на компьютере. Для удобства в работе можно настроить фильтры и следить только за определенными приложениями (рис. 7.7). Рис. 7.7. Программа Process Monitor отображает в реальном времени все операции с диском и реестром системы 206 Глава 7 290. Как восстановить данные после очистки Корзины При операции удаления файл (папка) помещается в Корзину. После очистки Корзины восстановить данные средствами операционной системы невозможно. Однако на жестком диске информация при этих операциях не удаляется и ее можно восстановить при помощи специальных утилит. Наиболее часто применяемыми средствами для восстановления информации с жестких дисков являются программы Easy Recovery (Ontrack Data Recovery, Inc, www.ontrack.com) и GetDataBack (RunTime Software, www.runtime.org). Эти программы позволяют восстановить данные даже с тех дисков, которые не определяются в BIOS компьютера. Имеется возможность восстановления после форматирования диска, "сборки" файлов на основе их типа и т. п. Главное — необходимо приступить к восстановлению как можно раньше и постараться в этот период ничего не записывать на жесткий диск. В противном случае имеется вероятность, что операционная система запишет новые данные поверх удаленного файла и восстановить информацию в полном объеме вам уже не удастся. 291. Как удалить данные, чтобы их невозможно было восстановить Чтобы информацию нельзя было восстановить после удаления, нужно на то место, где она хранилась, записать новые данные. Для надежности обычно используется многократное переписывание исходного участка различным сочетанием нулей и единиц. Причем переписывать нужно не только сами файлы, но и свободное пространство диска (оно могло быть использовано для хранения различных временных файлов, созданных автоматически во время обработки основной информации). И не забыть перед данной операцией очистить папки, предназначенные для хранения временных файлов (по разным причинам операционная система иногда не удаляет все созданные временные файлы). Понятно, что такое удаление потребует дополнительного времени и что применять его во всех случаях не имеет смысла. Утилиты для полного удаления информации обычно входят в состав наборов программного обеспечения по обслуживанию компьютера, в состав специализированных пакетов (шифрования, обеспечения безопасной работы в Интернете и т. п.), но пользователи могут легко найти в Интернете бесплатные аналоги и использовать их в повседневной практике. Например, для очистки Повышаем безопасность 207 папок и файлов можно использовать бесплатную программу Hard Disk Scrubber (http://summitcn.com/downloads/hdscrub21.zip), а если нужно затереть весь диск, то удобнее загрузить бесплатную программу Active@ Kill Disk (http://www.killdisk.com/). Коммерческие утилиты обычно предоставляют больше возможностей по настройке таких операций. Так, утилита от PGP (рис. 7.8) позволяет затирать файлы, диски или свободное пространство на диске. Причем при выполнении операции удаления данных на свободном пространстве диска программа не только неоднократно затирает данные на свободных местах, но и очищает хвосты в кластерах, которые считаются занятыми файлами, но конец файла не совпадает с концом кластера. Рис. 7.8. Программа осуществляет затирание свободного пространства на диске 292. Отключите использование протокола IPv6 Сегодня протокол IPv6 практически не используется в сетях нашей страны. Поскольку в нем уже найдены уязвимости, которые могут быть использованы для атак на локальные системы, отключите его поддержку в Vista. 208 Глава 7 Сделать это можно, если открыть параметры сетевого подключения и снять флажок в опции использования протокола Интернета версии 6. Некоторые дополнительные настройки отключения параметров протокола приведены также в совете 497."Отключаем функции IPv6". Работа с UAC 293. Что означает щит в некоторых окнах программ В Vista включена технология контроля учетных записей пользователя (UAC, User Account Control). Суть ее заключается в том, что текущая работа в системе даже администраторов1 осуществляется с правами обычного пользователя. При необходимости выполнения административных задач система требует подтверждения каждого такого случая (рис. 7.9). Рис. 7.9. Запрос подтверждения операции, которой необходимы административные права Включенная опция контроля учетных записей требует подтверждения в случае установки/удаления программ, установки драйверов оборудования, обновлений системы и объектов ActiveX, при изменении настроек безопасности, редактировании родительского контроля, при попытках изменения содержимого папки Program Files и т. д. 1 Точнее для всех администраторов, кроме встроенной учетной записи. Эта учетная запись заблокирована по умолчанию в системе. При желании ее можно включить (см. совет 351. "Включаем локального администратора"). Для этой учетной записи операция контроля не осуществляется. Повышаем безопасность 209 Такой контроль введен для повышения безопасности системы, но многие администраторы предпочитают отключать его, поскольку, во-первых, нужно часто отвечать на подобные запросы, во-вторых, эта технология еще недостаточно отработана и приводит к некоторым ошибкам в работе системы, в том числе и к фатальным ошибкам запуска ряда сторонних приложений (см. другие советы в настоящем разделе). 294. Какие программы не будут работать с UAC При использовании технологии контроля учетных записей пользователей проблемы в работе будут возникать в первую очередь у тех программ, которым для работы необходимы права администратора локальной системы. В статье KB3070912 приведен список 189 таких программ. Естественно, что в него вошли не все проблемные программы. Многие проблемы использования UAC относятся к запуску на компьютере тех или иных игр. Некоторые простые рекомендации, которые могут позволить запустить игру, изложены в статье "Как играть в безопасной среде" (http://www.microsoft.com/technet/technetmag/issues/2007/02/Gaming/ default.aspx?loc=ru). 295. Как отключить (включить) контроль учетных записей пользователей Такую операцию можно выполнить несколькими способами. Например, из задачи управления учетными записями (рис. 7.10) или с использованием утилиты конфигурации системы msconfig (рис. 7.11). Рис. 7.10. Отключение контроля учетных записей из программы управления учетными записями 2 Статья относится к Windows XP, но этот перечень применим и в случае Windows Vista. 210 Глава 7 Рис. 7.11. Отключение контроля учетных записей при помощи утилиты конфигурирования системы После изменения режима контроля учетных записей необходимо перезагрузить систему. 296. Почему я не могу редактировать файлы в папке Program Files Некоторые программы нуждаются в дополнительной настройке параметров, в ходе которой приходится либо редактировать, либо менять файлы в папке Program Files. Однако Vista препятствует таким изменениям даже администратору системы. Чтобы иметь возможность правки данных в папке Program Files, необходимо отключить контроль учетных записей пользователей. 297. Что делать, если после запуска системы отображается сообщение о блокировке программ При использовании механизма контроля учетных записей может создаться ситуация, когда административные права доступа понадобятся программам, Повышаем безопасность 211 загружаемым автоматически вместе с компьютером. В таком случае Vista заблокирует их запуск и отобразит соответствующее сообщение. Вы можете поступить двумя способами, если не хотите отключать UAC. Вопервых, открыть это предупреждение и вручную запустить блокированные процессы. Естественно, что такую операцию придется повторять после каждой загрузки. Второй способ — исключить блокируемые программы из процесса автоматической загрузки. В этом случае, вам понадобится запускать их вручную в тот момент, когда возникнет соответствующая необходимость. 298. Ошибка подключения к сетевым ресурсам для администратора Включение режима UAC может привести к недоступности ряда сетевых ресурсов, предоставленных в совместное использование только администраторам. Происходит это потому, что при работе UAC у администратора есть два удостоверения: одно с правами стандартного пользователя, второе — администратора. При подключении к сетевому ресурсу предъявляется удостоверение стандартного пользователя и подключения, требующего прав администратора, не происходит. Для устранения данной ошибки откройте редактор реестра, в ветви HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System создайте параметр типа DWORD с именем EnableLinkedConnections и установите его значение в 1. После выполнения данной настройки перезагрузите компьютер. 299. UAC и удаленный помощник Если вы используете режим удаленного помощника, то при вызове последним операции, требующей наличия административных прав, экран запроса прав администратора появляется на локальном компьютере, а помощник видит только черный экран. Чтобы исключить такую ситуацию, отключите режим запроса при необходимости повышения прав. Сделать это можно централизованно с помощью групповой политики Конфигурация компьютера | Конфигурация Windows | Параметры безопасности | Локальные политики | Параметры безопасности | Управление учетными записями пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав. Установите данный параметр в состояние Отключен. 212 Глава 7 300. Обычный пользователь может просто переименовать файлы установки Система контроля учетных записей считает, что все файлы setup и install должны выполняться с правами администратора. Если это не так, то достаточно переименовать файл, например, назвав его setup_mygame.exe, чтобы не запрашивать права администратора обычному пользователю при установке такой программы. 301. Собственные папки Windows и Program Files рядового пользователя Если обычный пользователь запускает программу, которая обращается к папкам Windows или Program Files, то система вместо этих папок предоставляет их копии в папке Local\VirtualStore локального профиля пользователя. Это может породить некоторые сложности при исследовании той или иной проблемы, поскольку содержание исходных папок и их копий может быть различным. 302. Иногда UAC нужен Если вы пытаетесь установить сетевой принтер на Vista, то можете получить сообщение о невозможности подключения к принтеру. Попробуйте включить режим UAC. Разработчики обещают, что эта ошибка будет исправлена при выпуске обновлений. Подобная ситуация возникает и при установке Adobe Reader 8. Для установки этой программы также необходим включенный режим UAC. Права доступа к файлам и папкам 303. Почему нет доступа других пользователей к папке на рабочем столе, предоставленной в общий доступ Часто встречается ситуация, когда пользователи пытаются предоставить в общий доступ папку, расположенную на рабочем столе. При этом никому из других работников не удается подключиться к данному ресурсу, хотя необходимое право доступа к сетевому ресурсу предоставлено. Повышаем безопасность 213 Причина кроется в том, что рабочий стол входит в состав профиля пользователя. А в папки профиля на уровне файловой системы разрешен доступ только данному пользователю и администратору компьютера. При попытке подключения пользователя по сети к такой папке система сообщит отказ. Чтобы разрешить совместный доступ к папке, расположенной на рабочем столе, кроме прав доступа по сети, необходимо дополнить разрешения на доступ других пользователей. Для этого следует открыть меню свойств этой папки, перейти на вкладку Безопасность, нажать кнопку Изменить и добавить новых пользователей (рис. 7.12). Рис. 7.12. По умолчанию к папкам на рабочем столе допущены только их владельцы и администраторы системы 304. Почему я сам не могу работать с папкой, для которой я запретил доступ другим пользователям Часто, если необходимо разрешить доступ к папке только ограниченному кругу лиц, неопытные пользователи настраивают два разрешения: разреше- 214 Глава 7 ние для тех, кому можно, и запрет для всех остальных. При этом, как правило, "все остальные" выбираются при назначении прав как группы Все или Пользователи домена. В этом случае и сам пользователь не сможет получить доступ к документу, поскольку его учетная запись также входит в группы Все или Пользователи домена, а право запрета превалирует над правом разрешения. Правильным способом настройки в этом случае будет исключение всех остальных пользователей из разрешений (а не создание явного запрета). Чтобы восстановить доступ для себя к подобным запрещенным папкам, необходимо использовать права владельца папки, чтобы изменить разрешения доступа. Если папка создана не вами, то следует воспользоваться правом стать владельцем папки, которое имеется у администратора компьютера (см. совет 311. "Как администратору получить доступ к файлам, работа с которыми ему недоступна"). 305. Следите за предоставлением прав резервного копирования Операторы архива могут "обходить" запреты доступа к файлам и папкам при выполнении операций резервного копирования данных. Независимо от установленных прав доступа, в резервную копию данных будут включены все отмеченные в операции файлы. Существуют утилиты, которые проводят обычное копирование данных с использованием данного права — например, robocopy (см. совет 278. "Как рядовому пользователю получить доступ к файлу, работа с которым ему запрещена"). Кроме того, пользователь, обладающий правом резервного копирования, сможет сделать резервную копию и восстановить ее на компьютер, на котором он является администратором, и таким образом получить доступ ко всем файлам, независимо от установленных для них разрешений. Поэтому необходимо очень тщательно следить за предоставлением прав, причем не только администраторов компьютера, но и операторов резервного копирования. 306. Почему невозможно изменить файлы в папке System32 В Vista системные файлы разрешено менять только пользователям группы Trustedinstaller. В результате, если какое-либо программное обеспечение требует модификации системных файлов и не имеет соответствующего сертифи- Повышаем безопасность 215 ката, то происходит ошибка установки. Выходом из такой ситуации может стать модификация прав доступа. Воспользуйтесь советом 311. "Как администратору получить доступ к файлам, работа с которыми ему недоступна" для того, чтобы предоставить администратору необходимые права доступа к таким файлам. 307. Почему пользователь читает данные из папки, к которой я запретил доступ Если вы не четко представляете себе тонкости контроля прав пользователей при доступе к ресурсам, то можете столкнуться с ситуацией, когда для некоторой папки на сетевом ресурсе доступ запрещен, а пользователи продолжают читать данные из содержащихся в ней файлов. Рис. 7.13. Опция включения замены прав во вложенных объектах 216 Глава 7 Подобная ситуация возможна в силу особенностей определения прав доступа и наличия обходов3. Если установить на папку права доступа, не дающие право чтения некоторым пользователям, но при этом такое право сохранится для файла, хранящегося внутри папки, то пользователь сможет получить к нему доступ, указав точный путь файла. "Дойти" до файла, последовательно заходя в содержащие его папки, он не сможет — нет доступа. Но для обращения непосредственно к файлу никаких запретов нет. Поэтому при изменении прав доступа на папки следует устанавливать и права на объекты, содержащиеся в них. Для этого необходимо установить опцию замены разрешений на вложенные объекты (рис. 7.13, опция выделена рамкой) при редактировании дополнительных свойств безопасности папки. 308. Как узнать разрешения, которыми будет обладать пользователь для какого-либо файла При сложной структуре объектов (папок), особенно если вы устанавливаете уникальные права доступа к различным папкам, достаточно сложно определить, какими реальными правами обладает пользователь. Кроме необходимости учесть всю структуру наследования прав, следует проверить членство данного пользователя в каждой из групп, которые участвуют в назначении прав. Облегчить получение такой информации может операция просмотра действующих разрешений. Она позволяет увидеть, какие права имеет по доступу к тому или иному объекту конкретный пользователь или группа. Опция Действующие разрешения доступна из окна управления параметрами безопасности соответствующего объекта (например, выделить файл, открыть его контекстное меню, выбрать команду Свойства, перейти на вкладку Безопасность, нажать кнопку Дополнительно и выбрать вкладку Действующие разрешения). Нужно только указать учетную запись, для которой должны быть показаны действующие разрешения (для отображения всего перечня учетных записей можно воспользоваться поиском без ввода каких-либо критериев), и система отобразит существующие права (рис. 7.14). ПРИМЕЧАНИЕ Серый квадратик в окне отображения действующих разрешений говорит о том, что данное разрешение наследовано от родительского объекта. 3 В локализованной версии используется термин траверс — см. вторую строчку блока Действующие разрешения на рис. 7.14. Повышаем безопасность 217 Рис. 7.14. Просмотр действующих разрешений 309. Когда запрет доступа не действует и файл доступен В общем случае при определении прав доступа действует следующий принцип. Первоначально проверяется, существуют ли запреты на выполнение операций для какой-либо из групп, в которые входит пользователь, и для самой учетной записи. Если хотя бы для одной группы определен запрет доступа, то система сформирует отказ в операции. Затем проверяется наличие разрешений на доступ. Если хотя бы для одной группы будет найдено разрешение, то пользователь получит право выполнения желаемого действия. Однако существует вариант, когда при наличии запрета на доступ пользователь все же сможет работать с данными. Это происходит, если право запрета наследовано от родительского объекта (от родительской папки), а право разрешения установлено явно (администратор открыл свойства файла и установил разрешение). В этом случае преимущество будет иметь разрешение. Это единственное исключение из правила, известное автору. 218 Глава 7 310. Что делать с учетными записями, которые я не создавал Кроме явно созданных пользователей, в Windows Vista присутствуют учетные записи и группы, созданные в служебных целях. Специальные учетные записи Vista не отображаются в списке пользователей компьютера, кроме того, они стали обозначаться знаком группы. Обнаружить этих пользователей можно, просматривая параметры назначения прав пользователя или выбрав операцию поиска в процессе присвоения прав безопасности. Как было отмечено, эти учетные записи используются в специальных целях — например, для работы информационного сервера (учетная запись IIS_IUSRS). Новые учетные записи могут создаваться и прикладными программами в процессе их установки. Обычно создаваемые таким образом пользователи имеют необходимое описание в своих свойствах. Скажем несколько слов об учетной записи Гость (Guest). Она не имеет пароля и предназначена для обеспечения возможности работы с данным компьютером пользователя, у которого нет в системе учетной записи. К примеру, если ваша сеть полностью автономна и объединяет немного компьютеров, то для облегчения использования сетевых ресурсов можно разблокировать данный бюджет и использовать анонимные подключения к ресурсам. Для запуска служб существуют специальные учетные записи — Система (System), Local Service, Network Service. Учетная запись Система обладает по умолчанию максимальными правами по отношению к локальной системе, но она не может быть использована для доступа к сетевым ресурсам. Большинство служб компьютера запускается именно с правами этого пользователя. Служба Network Service при доступе к сетевым ресурсам использует параметры учетной записи компьютера (имя пользователя в этом случае соответствует имени компьютера с добавлением знака $). 311. Как администратору получить доступ к файлам, работа с которыми ему недоступна Иногда возникает ситуация, когда необходимо получить доступ к файлам, для которых установлен запрет по разрешениям NTFS. Например, в случае увольнения или болезни работника, когда администрации необходимо обеспечить доступ других сотрудников к информации отсутствующего сотрудника. В системе прав есть особое право — право владельца. Его приобретает пользователь, который создал данный файл. Право владельца дает возможность осуществлять любые действия с файлом. Иными словами, если вы создали файл, а администратор после этого "снял" с файла все разрешения для вашей Повышаем безопасность 219 учетной записи, то их можно восстановить. Для этого достаточно владельцу файла открыть окно свойств и назначить желаемые права. Право владельца может быть передано. По умолчанию возможность стать владельцем любого объекта имеют только администраторы компьютера. На этом основана и технология получения доступа к папкам, на которые пользователем ранее был наложен запрет. В этом случае необходимо: 1. Стать владельцем файла (папки). 2. Добавить себя в число пользователей, имеющих доступ к файлу (папке). Операция получения прав владельца выполняется из меню свойств объекта в окне установки дополнительных параметров на вкладке Владелец. В нижнем блоке данного окна перечислены все учетные записи, которые обладают правом смены владельца. Следует выбрать желаемую учетную запись и нажать кнопку Изменить. После смены владельца следует перейти к окну свойств файла, добавить нужную учетную запись и установить для нее желаемые права доступа (рис. 7.15). Рис. 7.15. Замена владельца объекта 220 Глава 7 312. Как предоставить пользователю право установки сетевого принтера При подключении к сетевым принтерам, если их драйвер не создан Microsoft, пользователь должен иметь право добавления драйверов в систему. В противном случае подключение к сетевому принтеру завершится ошибкой, поскольку у пользователя без прав локального администратора права на установку оборудования нет. Возможный вариант — установить драйвер принтера администратором системы (в этом случае при подключении принтера рядовым пользователем установки драйвера уже не потребуется). Другой способ — предоставить пользователям необходимые права. Откройте локальную политику безопасности (Панель управления | Администрирование | Локальная политика безопасности). Перейдите к параметру Локальные политики | Параметры безопасности | Устройства: запретить пользователям установку драйверов принтера. Он должен быть выключен, чтобы обычный пользователь мог подключаться к сетевым принтерам. Такая установка включена по умолчанию для рабочих станций, но она может быть заменена групповой политикой администратора домена. Если вы установили, что данный параметр контролируется администратором домена, то необходимо обратиться к нему с просьбой изменения настройки. 313. Как получить сведения о текущем пользователе (имя, SID, членство в группах) Чтобы узнать имя текущего пользователя системы, его идентификатор безопасности (SID), просмотреть список групп, в которые входит пользователь, достаточно открыть командную строку и выполнить команду: whoami /all Советы по шифрованию файлов и диска 314. Простой способ спрятать небольшие данные Часто нужно скрыть данные. Однако шифрование файлов, создание запароленных архивов и т. п. обычно сразу оповещает злоумышленника о наличии конфиденциальной информации. Лучший способ защитить данные — это сохранить их так, чтобы ни у кого не возникло даже и подозрения о их наличии. В некоторых случаях может помочь способ, описываемый далее. Повышаем безопасность 221 Файловая система NTFS позволяет записывать данные потоками. По умолчанию информация пишется в неименованный поток, но можно использовать возможности некоторых4 программ системы работать и с именованными потоками. Для записи в именованный поток достаточно указать его имя через двоеточие. Например, так: echo hello > test.txt:myfile echo hello2 >>test.txt:myfile echo hello3 > test.txt:myfile1 echo hello4 >>test.txt:myfile1 Первая команда создала файл, вторая дописала в него строчку. Третья команда создала новый поток данных в том же файле5 (имя потока — myfile1), а четвертая дописала во второй поток еще одну строчку. Посмотрите на файл в задаче Проводник. Вы увидите, что файл имеет нулевой размер, а при попытке открыть его в текстовом редакторе ничего не отображается. Но вы можете прочесть данные при помощи команды more: more < test.txt:myfile more < test.txt:myfile1 Способ очень простой, но эффективный. Никто не сможет прочесть текст, если не знает имя потока6. Кроме того, сначала нужно догадаться, что на компьютере есть такой файл. 315. Прячем данные в графических файлах Другой способ скрытия данных заключается во включении их в файлы графических форматов. Обычно файлы графики имеют достаточно большой размер, поэтому увеличение их объема за счет дополнительно размещенной информации остается незамеченным. Существуют специальные программы для подобной маскировки файлов, но мы продемонстрируем один простой и общедоступный способ. 4 Например, программа type не может прочесть именованный поток. Поэтому в примере использована команда more. 5 Вы можете добавить свои данные новым потоком в какой-нибудь нейтральный файл, существующий в системе. Причем сохраненные описанным способом данные в пользовательском потоке не будут отражены при подсчете занятого и свободного места средствами операционной системы. 6 Существует утилита от Mark Russinovich — Streams (http://www.microsoft.com/ technet/sysinternals/utilities/streams.mspx), позволяющая найти такие файлы. Но вряд ли ничего не предполагающий пользователь будет выполнять данную проверку. 222 Глава 7 Пусть у вас существует файл в формате JPEG с именем foto.jpg. Создайте RAR-архив и добавьте в него файлы, информацию из которых вы собираетесь передать незаметным способом. После чего откройте командную строку и объедините эти два файла следующей операцией: copy /B foto.jpg + archiv.rar secret.jpg Полученный файл secret.jpg можно просмотреть в графическом редакторе — будет отображаться исходная картинка (этот файл нельзя только редактировать, поскольку файл архива будет тогда из него удален). Его можно переслать по электронной почте и т. д. Для доступа же к скрытым файлам достаточно открыть этот файл в программеархиваторе (рис. 7.16). Рис. 7.16. В архиваторе в рисунке "обнаруживаются" вложенные файлы 316. Насколько надежно шифрование данных на уровне файловой системы Vista позволяет шифровать файлы и папки на уровне файловой системы. Для этого достаточно установить соответствующие атрибуты файлов (папок). Многие пользователи не учитывают тот факт, что ключ, с помощью которого расшифровываются данные, защищен паролем учетной записи. Поэтому для того чтобы расшифровать данные, достаточно только подобрать пароль учетной записи. Для паролей, обычно создаваемых пользователями, время подбора пароля составляет всего несколько минут. Через такое же время будут и расшифрованы данные из файлов. Повышаем безопасность 223 Поэтому, желая обезопасить данные, в первую очередь выберите для своей учетной записи достаточно сложный и трудно подбираемый пароль (см. совет 356. "Какой пароль может считаться надежным"). 317. Что лучше: шифровать файл (папку), весь диск или подключать диск? Во время работы операционной системы данные на компьютере технически хорошо защищены от несанкционированного доступа. Неправомочный доступ к ним обычно связан с недостаточной квалификацией владельца компьютера (администратора), не настроившего должным образом систему защиты. Реже — ошибками в программном коде и использовании соответствующих программ взлома. Но если кто-то получает возможность доступа к физическому диску из другой операционной системы, то ни о какой защите говорить не приходится. Самый яркий пример — программа ERD Commander, которая при старте с компакт-диска позволяет читать данные с жесткого диска и при необходимости копировать информацию по сети. Одним из способов защиты информации стало шифрование. При шифровании используются криптографические технологии, так что получить доступ к защищенным данным постороннему пользователю (в том числе и администратору) практически7 невозможно. Существует много программ, позволяющих создавать зашифрованные файлы, которые могут быть подключены как новый логический диск. Такое подключение (монтирование — на терминологии компьютерных специалистов) осуществляется динамически. Достаточно выбрать соответствующую команду, ввести пароль (или предоставить устройство с ключом шифрования), чтобы в системе появился новый логический диск. Вся информация на таком диске зашифрована и становится доступной после операции монтирования. Шифрованный логический диск доступен всем программам и пользователям системы. Отключение его может осуществляться либо вручную (командой меню), либо по критерию отсутствия активности (нет обращения к данным с диска в течение определяемого периода — диск автоматически размонтируется). 7 Обычно все коммерческие криптографические системы имеют специальные инженерные входы для доступа соответствующих служб. Поэтому гарантировать абсолютную защищенность информации невозможно. Кроме того, обратите внимание на совет 316. "Насколько надежно шифрование данных на уровне файловой системы". 224 Глава 7 Обычно объем шифрованного диска устанавливается динамически — он меняется в зависимости от числа данных и может расти в пределах свободного пространства исходного диска. Еще один способ заключается в шифровании всего диска. С одной стороны, он более удобен для пользователя. Во-первых, не надо думать, куда сохранять информацию (на защищенный диск или просто так) — данные всегда зашифрованы. Во-вторых, исключаются такие потенциальные каналы утечки данных, как временные файлы. Временные файлы всегда образуются при работе с данными и из них можно извлечь часть информации. Обычно папки с ними размещаются на незашифрованных дисках. С другой стороны, шифрование всего диска не обеспечивает сохранности данных в процессе работы, после загрузки компьютера. Особенно в составе домена организации. После старта операционной системы информация с зашифрованного диска потенциально доступна пользователям сети, особенно лицам, обладающим правами администраторов домена. Такие пользователи смогут получить удаленный доступ к диску и прочесть конфиденциальную информацию. В то же время, если работать с динамически подключаемым диском, то шифрованные данные можно подключать только на время, необходимое для работы с ними. В отключенном состоянии можно не беспокоиться за сохранность информации. 318. Как зашифровать файл (папку) Для того чтобы зашифровать файл (или папку с файлами), необходимо выделить его в задаче Проводник (или в любом окне просмотра папок диска) и открыть меню Свойства. Далее на вкладке Общие нажать кнопку Дополнительно и в окне Дополнительные атрибуты выставить флажок в опции Шифровать содержимое для защиты данных. После подтверждения операции данные будут зашифрованы (рис. 7.17). Если вы сохранили настройку параметров интерфейса в значениях по умолчанию, то шифрованные файлы и папки будут отображены светло-зеленым цветом. 319. Как предоставить другим пользователям возможность работы с зашифрованными файлами После того как файл зашифрован, открыть его может только тот пользователь, который осуществил шифрование. Тот, кто зашифровал файл, может расширить число пользователей, имеющих возможность чтения данных. Для этого нужно опять раскрыть меню свойств файла и дойти до вкладки Дополнительные атрибуты. Если файл уже зашифрован, то будет доступна кнопка Повышаем безопасность 225 Подробно. При ее нажатии вы увидите окно, в котором перечислены пользователи (рис. 7.18), которые могут расшифровать файл. Чтобы добавить нового пользователя, достаточно нажать кнопку Добавить и выбрать пользователей, которые имеют на данном компьютере сертификат. Рис. 7.17. Включение шифрования файлов 226 Глава 7 Рис. 7.18. Отображение пользователей, имеющих право расшифровать данные файла 320. Почему я не могу добавить в список прав к зашифрованному файлу конкретного пользователя Это происходит потому, что у данного пользователя на компьютере отсутствует сертификат, используемый при операциях шифрования. Если вы хотите включить в число разрешенных другого пользователя и не можете это сделать, попросите его зашифровать любой файл. После данной операции в системе появится его сертификат, который можно будет добавить в свойства файла. Повышаем безопасность 227 321. В числе пользователей, которым разрешена работа с зашифрованным файлом, есть неизвестная мне учетная запись Такое может произойти при работе в составе централизованно управляемой сети. Администратор может включить в настройки шифрования какую-либо учетную запись. Она будет автоматически добавляться в число учетных записей, которым разрешена работа с зашифрованным файлом. Вы не можете удалить ее из этого списка (см рис. 7.18). 322. Может ли администратор информационной системы предприятия прочесть мои зашифрованные данные Принципиально может. Даже если он и не обладает сертификатом восстановления, указанным в свойствах зашифрованного файла. Если компьютер с Vista включен в состав домена, то в нем могут существовать политики, предусматривающие возможность восстановления зашифрованных данных после увольнения сотрудника и т. п. В этом случае закрытые ключи шифрования сохраняются не только на локальной системе, но и в службе каталогов. В результате администратор (точнее, специально назначенный специалист) может восстановить себе на компьютер личные ключи любого пользователя и, соответственно, получить доступ к зашифрованной такими ключами информации. 323. Как использовать шифрование диска BitLocker Часть версий Vista содержит возможность шифрования диска. Включение шифрования производится через меню Панель управления | Шифрование диска BitLocker. Если все необходимые для шифрования условия выполнены, то в окне появляется опция Включить шифрование. По ее нажатию запускается мастер операций. Основные аппаратные требования для включения BitLocker следующие. На жестком диске должно быть создано два раздела. Активный раздел должен быть не менее 1,5 Гбайт. На втором разделе должна быть установлена Vista. Именно он и будет зашифрован BitLocker. Должна использоваться файловая система NTFS. BIOS компьютера должен поддерживать использование USB-устройств при запуске. Основной режим использования шифрова- 228 Глава 7 ния диска предполагает наличие на компьютере аппаратного модуля TPM версии 1.2 и BIOS, совместимого с Trusted Computing Group (TCG), но это требование не препятствует включению BitLocker с использованием совета 324. "Можно ли использовать шифрование диска BitLocker на компьютерах без TPM". Обычно такое разбиение диска проводят непосредственно при установке Vista (см. совет 326. "Как подготовить диски в процессе установки Vista для использования BitLocker"). Вам нужно просто следовать указаниям программы. Обратите внимание, что в случае применения USB-носителя для хранения ключа, мастер предложит сначала проверить возможность его использования. Не стоит пренебрегать этим этапом, поскольку в практике автора уже был случай, когда пришлось прибегнуть к режиму восстановления после отказа компьютера считать ключ при загрузке системы. 324. Можно ли использовать шифрование диска BitLocker на компьютерах без TPM По умолчанию Vista позволит включить шифрование диска только при наличии на материнской плате модуля TPM и совместимой версии BIOS. Если эти требования не выполняются, то можно зашифровать диск, используя сменный USB-носитель для хранения ключа. Такая возможность включается только через настройки групповой политики. Утилита редактирования групповой политики присутствует на компьютере, но она не отображается в системе меню. Чтобы открыть ее, выполните команду gpedit.msc. Повышаем безопасность 229 Рис. 7.19. Настройка групповой политики для включения BitLocker на компьютерах без TPM Параметры, которые необходимо изменить для включения дополнительных возможностей шифрования, находятся по следующему пути: Политика "Локальный компьютер" | Конфигурация компьютера | Административные шаблоны | Компоненты Windows | Шифрование диска BitLocker (рис. 7.19). Нужный нам параметр — Установка панели управления: включить дополнительные параметры запуска. Его значение необходимо установить во Включено. Затем следует закрыть все окна настройки. После того как оснастка Управление групповой политикой будет закрыта, нужно дождаться применения политики. Чтобы не ждать, можно перезагрузить операционную систему или, без перезагрузки, выполнить команду gpupdate /force. 325. Почему я не могу в Vista зашифровать диск с данными Шифрование с использованием технологии BitLocker осуществляется только для диска с операционной системой. Если на компьютере присутствуют другие диски (диски с данными), то они не могут быть зашифрованы в Windows Vista. Есть предварительная информация, что данная опция будет доступна после выпуска первого пакета обновлений Vista. Кроме того, на сегодняшний день нет поддержки шифрования дисков, используемых в кластерных системах. 230 Глава 7 326. Как подготовить диски в процессе установки Vista для использования BitLocker Выполнить данную операцию можно как с помощью графического интерфейса программы установки (если зайти в дополнительные свойства жесткого диска, удалить существующие разделы и создать новые, удовлетворяющие описанным далее требованиям), так и в режиме командной строки. Поскольку первый путь не представляет особой сложности, более подробно опишем действия в режиме командной строки. Загрузитесь с установочного диска Windows Vista, выберите на первом экране языковые варианты, а на втором — перейдите по ссылке Восстановление системы. Выберите вариант дополнительных возможностей восстановления и запустите опцию Командная строка. Наберите diskpart и нажмите <Enter>. Приглашение системы заменится на приглашение DISKPART>. В этом окне можно просмотреть список доступных опций, набрав команду help. ПРИМЕЧАНИЕ Приводимые далее команды соответствуют операциям разбиения жесткого диска типа основной (не преобразованного в тип динамический). Воспользовавшись перечнем подсказок программы diskpart, читатель при необходимости сможет выполнить разбиение и для динамического диска. Сначала необходимо выбрать диск, с которым будут проводиться операции. Список дисков доступен по команде list disk. Если в компьютере установлен один жесткий диск, то следует выполнить команду select disk=0. Далее удалите существующие на этом диске таблицы разбиения: clean. Создайте основной раздел размером в 1500 Мбайт, присвойте ему букву логического диска X (выбор буквы произволен), сделайте его активным (чтобы с этого раздела запускалась операционная система), после чего отформатируйте в файловой системе NTFS. Для этого выполните следующую цепочку команд: create partition primary size=1500 assign letter=x active format fs=ntfs. Повышаем безопасность 231 Далее необходимо создать второй раздел. Последовательность операций будет точно такой же, за исключением некоторых особенностей. Если мы не предполагаем создавать дополнительные логические диски, то параметры размера можно опустить. В этом случае система создаст объект на всем оставшемся свободном пространстве. Кроме того, мы будем создавать дополнительный раздел таблицы разбиений. В этом случае после создания раздела уже в нем необходимо создать логические диски8, присвоить им буквы и отформатировать. С учетом этих замечаний последовательность команд будет выглядеть следующим образом9: create partition extended create partition logical assign letter=c format fs=ntfs. После выполнения данных команд диск разбит нужным нам образом. Убедитесь еще раз в том, что разбиение соответствует вашим ожиданиям (выполните команду list partition), выйдите из оболочки diskpart выполнением команды exit и продолжайте установку операционной системы. 327. Повышение безопасности BitLocker при использовании режимов сохранения энергии Многие пользователи ноутбуков используют ждущий режим в качестве основного режима электросбережения. При этом следует учитывать, что BitLocker не проверяет наличие ключа в случае перехода компьютера из ждущего режима в рабочий. Чтобы предотвратить возможную утечку данных, следует настроить компьютер на переход в режим сна после некоторого периода ждущего режима. В этом случае при возобновлении работы для доступа к данным необходимо предъявить секретный ключ. 8 Для основного раздела логический диск создается автоматически, поскольку данный раздел не может содержать более одного логического диска. 9 Строго говоря, команды создания объектов, форматирования и т. д. требуют предварительного выбора объекта. Но после создания, например, дополнительного раздела фокус переносится на новый объект и команду выбора можно не производить. Просмотреть, какой объект выбран для операции, в любой момент можно с помощью команды list. Текущий объект помечен звездочкой. 232 Глава 7 Защита от вредоносного кода 328. Можно ли гарантированно защитить компьютер от вредоносного кода Нет. Вероятность заражения существует при любом варианте организации защиты. Вы должны предусмотреть возможность восстановления данных в случае разрушения системы. 329. Технология защиты кода ядра доступна только в 64-битной версии Vista В Vista включена специальная технология, призванная обеспечить защиту кода ядра от вредоносных программ. Данная технология реализована только в 64-битных версиях системы и не доступна для 32-битных. Рис. 7.20. Запуск средства удаления вредоносных программ Windows Повышаем безопасность 233 330. Ручной запуск программы проверки компьютера При каждом обновлении на компьютер устанавливается новая версия средства удаления вредоносных программ. Для ее запуска достаточно набрать в строке Выполнить mrt и нажать <Enter> (рис. 7.20). 331. Ручной запуск программы Защитник Бывают ситуации, когда после внедрения вируса на компьютер пользователь не может выполнить практически никакую операцию, в том числе и запустить обычным способом программу проверки и лечения. В таком случае откройте Диспетчер задач (нажатием комбинации клавиш <Ctrl>+<Alt>+<Del>), в меню Файл выберите Новая задача | Выполнить и введите %programfiles%\windows defender\msascui.exe. Нажмите <Enter>. После запуска программы Защитник выберите режим полного сканирования компьютера. 332. А нужен ли Защитник Windows На взгляд автора целесообразность использования программы Защитник достаточно сомнительна. Хотя программа и контролирует запуск приложений на компьютере, но она не способна защитить от вирусов, вторжений и т. п. Поэтому на компьютере в обязательном порядке должна быть установлена антивирусная программа. Современные же программы защиты являются комплексными решениями, включающими в себя, в том числе, и функциональность Защитника. Например, программа Symantec Endpoint Protection включает антивирусную защиту, межсетевой экран, защиту от вторжений и атак, защиту от троянов, средства обнаружения руткитов, средства обнаружения атак с подменой MAC-адреса, средства маскировки системы (в том числе изменение принятых по умолчанию в Windows параметров TCP/IP протокола) и т. д. Понятно, что при установке данной программы или аналогичных решений других производителей потребность в Защитнике исчезает. 333. Какую антивирусную программу выбрать При выборе антивирусной программы в первую очередь следует ориентироваться на совместимость ее с Vista. Версии антивирусных программ, разработанных для Windows XP, не будут нормально работать в Vista. Поэтому проверьте, предназначена ли программа для установки в Vista. 234 Глава 7 Выбор между программным обеспечением различных вендоров часто не имеет под собой никакого технического обоснования. Продукты известных вендоров обеспечивают практически одинаковый уровень защиты, а сообщения о том, что данная программа обнаруживает такой-то вирус, а другая — нет, обычно являются обычными рекламными акциями. Поэтому выбирайте продукцию любого известного бренда, установите ее и не забывайте постоянно обновлять данные о вирусах. 334. Как часто обновлять антивирусную базу Современные вирусные эпидемии приобретают массовый характер в течение буквально нескольких часов. Средства защиты от них обычно практически сразу же становятся доступными для загрузки. Но такие случаи достаточно редки, и для обычного пользователя обновление антивирусных баз несколько раз в день является излишней тратой средств на оплату трафика Интернета. Для индивидуального пользователя достаточно установить еженедельный график обновления антивирусных баз. В случае использования компьютера в сети предприятия количество обновлений может быть увеличено до 2–3 раз в неделю (или еще чаще, при большом числе компьютеров и активном использовании ресурсов Интернета в производственном процессе). 335. Как проверить систему без установки антивирусной программы Чтобы проверить систему на отсутствие вирусов, троянов и т. п., можно воспользоваться бесплатными онлайновыми службами Интернета. Практически все основные производители антивирусных средств оказывают бесплатные услуги проверки компьютеров. Правда для этого необходимо иметь подключение к Интернету и загрузить определенный объем файлов (около 5–8 Мбайт в зависимости от вендора). Обычно для выполнения такой проверки требуется также наличие административных прав для текущей учетной записи. Список служб легко найти, если воспользоваться поиском. В качестве примера отметим службы Symantec (http://security.symantec.com/), Trend Micro (http://housecall.trendmicro.com/), Kaspersky (http://www.kaspersky.com/ virusscanner/) и др. ПРИМЕЧАНИЕ На момент создания книги большинство таких служб не поддерживало Vista. Ситуация, возможно, изменится, когда число клиентских систем с Vista увеличится. Обычно программное обеспечение службы проверяет версию операционной системы и не даст запуститься на ней непредназначенному коду. Повышаем безопасность 235 336. Как правильно вылечить компьютер от вируса Если компьютер поразил вирус, то — при наличии установленной антивирусной программы — следует сначала обновить ее, загрузить новую антивирусную базу и выполнить полную проверку компьютера. В большинстве случаев антивирусная программа сможет обезвредить вирус. Если вирус заблокировал антивирусную программу, то самое главное, что следует сделать, — это определить название вируса. Если вирус, который заразил компьютер, известен, то на сайтах разработчиков антивирусных программ10 вы легко сможете найти инструкции по лечению компьютера. Выяснить название вируса можно попытаться сканированием системы с использованием онлайнового антивирусного сервиса (см. совет 335. "Как проверить систему без установки антивирусной программы"). При работе в составе локальной компьютерной сети можно попробовать осуществить проверку антивирусной программой другого компьютера ваших ресурсов (выполнить проверку сетевых ресурсов на другом компьютере). Если ни один из описанных способов не привел к успеху, то следует подготовить загрузочный компакт-диск с программой антивирусной проверки и провести проверку при загрузке заведомо чистой операционной системы с компакт-диска. 337. Если антивирусная программа не удаляется Возникают ситуации, когда по тем или иным причинам (например, после разрушения вирусом или из-за неверных действий пользователя) антивирусная программа перестает работать, причем переустановить ее (удалить и снова поставить) штатными средствами не удается. В этих случаях нужно найти на сайте изготовителя антивирусной программы описание действий или даже специальную утилиту, которая полностью очищает систему от следов такой программы. Поскольку различных антивирусных программ эксплуатируется много, приведем только несколько ссылок на такие утилиты для наиболее распространенного программного обеспечения. Norton Removal tool for Windows Vista/XP/2000 — ftp://ftp.symantec.com/ public/english_us_canada/removal_tools/Norton_Removal_Tool.exe; Утилита удаления продуктов Лаборатории http://support.kaspersky.ru/faq/?qid=208635705; 10 Касперского Например, http://www.sarc.com/ и http://www.viruslist.com/ru/. — 236 Глава 7 McAfee Consumer Products Removal tool — http://service.mcafee.com/ FAQDocument.aspx?id=107083&lc=1033. Разрешение проблем обновлений системы 338. Всегда ли нужно устанавливать обновления Установка обновлений безопасности должна выполняться, если компьютер работает в составе той или иной сети (предприятия или организации, районной и т. п.). Если компьютер используется автономно и подключается к Интернету только для просмотра сайтов и электронной переписки, то должный уровень безопасности можно получить, установив современные программы комплексной защиты системы (например, Symantec Endpoint Protection, рис. 7.21), объединяющие в себе функции антивирусной защиты, межсетевого экрана, предотвращений сетевых атак и вторжений, поиска руткитов и т. д. При этом вы можете сэкономить на оплате трафика Интернета, если ограничиться установкой только очередных сервис-паков. Рис. 7.21. Программа защиты хоста Symantec Endpoint Protection Повышаем безопасность 237 339. Не включайте режим автоматических обновлений для систем, которые обеспечивают обслуживание в режиме реального времени В некоторых случаях программы, установленные на Windows Vista, обеспечивают работу той или иной круглосуточной службы. Если вы включите режим автоматического обновления системы, то такой компьютер будет перегружаться непредсказуемым образом (после соответствующих установок). Если такая ситуация недопустима, следует отключить режим автоматического обновления и планировать операции вручную. 340. Как правильно настроить параметры загрузки и установки обновлений В Vista на сегодняшний день загрузка и установка обновлений системы производится только через задачу Центр обновления Windows (рис. 7.22). После установки операционной системы опция автоматического обновления включена по умолчанию. Изготовителями предложено загружать и устанавливать обновления по ночам, начиная операцию ежедневно в 3 часа ночи. Поскольку обычно домашние компьютеры не эксплуатируются круглосуточно, эта настройка означает, что проверка обновлений и их загрузка с последующей установкой начнутся автоматически при обнаружении подключения к Интернету при очередном включении компьютера. Стоимость загрузки из Интернета обновлений, которые могут быть автоматически приняты, на сегодня соизмерима со стоимостью самой операционной системы. Чтобы не платить лишнее, стоит подумать, из каких источников возможно их получение. Вы можете загрузить необходимые обновления на другой системе и перенести на ваш компьютер тем или иным сменным носителем. Настройка автоматического обновления выполняется из программы Панель управления | Центр обновления Windows | опция Изменить параметры. Доступно несколько вариантов поведения: либо полностью довериться системе и автоматически загружать обновления и устанавливать их на компьютер (настройка по умолчанию, которую я рекомендую отменить для домашнего использования), либо все же регулировать процесс вручную. На мой взгляд, оптимальный вариант заключается только в подаче предупреждения о наличии обновления. После чего можно в удобное время просмотреть сведения об обновлении и принять решение на их установку. 238 Глава 7 Рис. 7.22. Центр обновления Windows Рис. 7.23. Обновления, доступные для установки с Windows Update Повышаем безопасность 239 341. Как выполнить ручной поиск и установку обновлений Откройте программу Центр обновления Windows и нажмите кнопку Проверка обновлений. После этого непосредственно в окне данной программы откроется страница сервера обновлений Microsoft (рис. 7.23), и вы сможете выполнить необходимые операции. 342. Как установить обновление вручную Если вам необходимо установить обновление, а воспользоваться службами обновления не представляется возможным (например, компьютер работает в автономном режиме или возникла ошибка автоматической загрузки обновления), то следует загрузить файл обновления на жесткий диск. Обычно ссылки на файлы обновлений доступны с соответствующих статей базы знаний Microsoft либо указываются в бюллетенях безопасности, выпускаемых разработчиком11. После загрузки обновления на жесткий диск, достаточно сделать двойной щелчок на названии файла, как запустится программа его установки. 343. Как извлечь отдельные файлы из пакета обновления Если вам необходимо извлечь отдельные файлы из MSU-файла12 обновления для Vista, то сделать это как ранее — с использованием ключа /x — не получится. Операцию необходимо выполнить командой expand из состава Vista с ключом F: expand -F:* <имя msu-файла> <папка для распаковки> Причем такую операцию придется проводить дважды, поскольку на первом шаге программа извлечет из файла обновления CAB-файл, который необходимо распаковать аналогичной командой. 11 Никогда не устанавливайте "обновления", которые приходят по электронной почте. Разработчики не используют почту для рассылки исправлений программного кода. Файлы доступны с загрузки только с соответствующих сайтов. Мы особо обращаем внимание на это положение, поскольку некоторое время назад хакеры использовали электронные рассылки для распространения своего кода, подстраиваясь под дизайн известных фирм. 12 Microsoft Update Standalone Package. 240 Глава 7 344. Загружаются ли какие-либо файлы операционной системой, если пользователь отключил автоматическое обновление Да, к сожалению, операционная система выполняет ряд операций по обновлению некоторых файлов, независимо от того, предусмотрено это пользователем или нет13. Такая возможность оговорена в лицензионном соглашении, которое обычно подтверждают, даже не просмотрев. В Интернете были обсуждения ситуаций, когда подобное обновление приводило даже к ошибкам. Если вы хотите, чтобы система не взаимодействовала с внешними ресурсами, чтобы вы полностью контролировали ситуацию, то необходимо установить межсетевой экран третьих производителей, в котором предусмотреть соответствующие настройки фильтрации исходящего трафика. 345. Как узнать, какие обновления установлены в системе Для этого достаточно вызвать задачу Панель управления | Программы и компоненты и на левой панели открывшегося окна включить опцию Просмотр установленных обновлений (рис. 7.24). 346. Как узнать, какие обновления операционной системы существуют для моего компьютера Часто компьютеры эксплуатируются без подключения к сети Интернет. В этом случае штатными средствами определить список необходимых к установке обновлений безопасности очень трудоемко. Чтобы узнать, какие обновления выпущены разработчиком для вашей операционной системы, но еще не установлены, нужно сравнить список установленных обновлений с информацией по безопасности от разработчика. Средства автоматизации такой достаточно рутинной операции присутствуют только в специализированных продуктах третьих фирм, предназначенных для распространения обновлений. Но есть и бесплатные версии продуктов, позволяющих выполнить автономную проверку систем. 13 Например, происходит обновление проигрывателя. Данное обновление, конечно, можно отключить индивидуально, если создать в разделе HKLM\SOFTWARE\ Policies\Microsoft\WindowsMediaPlayer (если раздела не существует, его следует создать вручную) параметр DisableAutoUpdate (тип DWORD) со значением 1. Но этакое "поштучное" отключение достаточно трудоемко и не гарантирует полного отсутствия запросов обновления. Использование межсетевого экрана третьих фирм, рекомендуемое в настоящем совете, более надежное решение данной проблемы. Повышаем безопасность Рис. 7.24. Просмотр установленных в системе обновлений Рис. 7.25. Программа Windows Vulnerability Scanner отображает список обновлений, которые необходимо установить на компьютер 241 242 Глава 7 Например, можно загрузить Windows Vulnerability Scanner (http://www.pspl.com/ download/winvulscan.htm) — утилиту объемом около 1 Мбайт, которая проверит состав установленных обновлений Microsoft. По результатам тестирования будет сформирован список отсутствующих обновлений, причем щелчок по номеру бюллетеня безопасности откроет в обозревателе Интернета страницу, с которой можно загрузить соответствующий патч (рис. 7.25). Эта программа удобная для анализа автономных компьютеров, поскольку содержит в себе копию списка выпущенных патчей (поэтому саму программу надо периодически обновлять с сайта изготовителя). Вы можете проверить компьютер, сохранить список обновлений, загрузить их на систему, имеющую доступ к Интернету, после чего установить на исходный компьютер. 347. Как восстановить отображение отклоненного обновления Если ранее вы отклонили установку конкретного обновления, оно более не будет предлагаться к установке. Если возникнет необходимость установить его, то следует выбрать опцию Восстановить скрытые обновления в программе Центр обновления Windows. В результате обновление появится в списке и может быть помечено для установки. 348. Если для автономных компьютеров необходим протокол 802.1х для входа в сеть Для данных условий необходимо установить обновления 937123. 349. Если обновления завершились ошибкой Если при выполнении обновления Vista возникло сообщение об аварийном завершении службы, а после перезагрузки компьютера — сообщение о неудачной установке обновлений, то необходимо вручную удалить ошибочные архивы. Для этого следует перезагрузить компьютер в безопасном режиме (нажать клавишу <F8> после включения), включить опцию отображения скрытых папок (в свойствах папки) и удалить все файлы в папке \ProgramData\ Повышаем безопасность 243 Microsoft\Network\Downloader, имя которых начинается с Qmgr. После этого перезагрузите компьютер в нормальном режиме. 350. Проблемы с аутентификацией на RADIUS, с использованием VLAN и т. п. Microsoft выпустил специальную статью (932063), в которой предупреждает о возможных проблемах при работе клиентов в VLAN, при использовании протоколов аутентификации EAP, PEAP и т. д. По состоянию на 11 сентября 2007 года выпущено обновление, но оно доступно только по запросу. Ждите сервис-пака. 351. Включаем локального администратора В Vista по умолчанию встроенная учетная запись локального администратора отключена. Иногда встречаются советы включения этой учетной записи, поскольку для нее не осуществляется контроль учетных прав. Чтобы включить эту учетную запись, откройте управление компьютером (щелчком правой кнопкой мыши по значку Компьютер | команда Управление), выберите в левом столбце пункт Локальные пользователи и группы | Локальные пользователи, в правом столбце отметьте учетную запись Администратора, откройте ее свойства и снимите флажок в пункте Отключить учетную запись. 352. Откуда загружать известные нам обновления Vista Если раньше можно было "сходить" на сайт обновлений Windows, то в Vista установка патчей производится при помощи специальной программы. В то же время вы можете просмотреть каталог обновлений Windows и найти нужную "заплатку", если воспользоваться Центром обновлений Microsoft. Адрес каталога Центра обновлений в Интернете — http://catalog.update.microsoft.com/v7/site/home.aspx. Советы по работе с паролями 353. Почему не выдаются сертификаты в Vista Если на предприятии развернут центр сертификатов на базе сервера Windows 2000 или 2003, то попытка получения сертификата с использованием Web-интерфейса завершится неудачей. 244 Глава 7 Причем, если версия сервера более ранняя, чем Windows 2003 Server SP2, никакого разъясняющего сообщения пользователь Vista не увидит. Проблема заключается в том, что на Vista не может стартовать модуль ActiveX, который обеспечивает получение сертификатов. Проблема может быть решена только для центра сертификатов на основе Windows 2003 путем замены Web-приложения выдачи сертификатов на версию из состава Windows 2008 Server. Необходимые операции описаны в KB922706. 354. Как перенести пароли подключения на другой компьютер Если вы сохраняли пароли подключения к удаленным компьютерам, то их можно перенести на другой компьютер (например, на новое рабочее место). Для этого необходимо сохранить пароли в виде файла, а потом импортировать их. Эта операция выполняется мастером сохранения паролей, который вызывается командой Панель управления | Учетные записи пользователя — выберите там ссылку Управление сетевыми паролями (этот мастер можно вызвать и непосредственно, если выполнить команду credwiz.exe). 355. Меняем (удаляем) сохраненные пароли Пользователи могут безопасно сохранять в системе пароли доступа к чужим ресурсам. Повышаем безопасность 245 Рис. 7.26. Сохраненные пароли для серверов, Web-узлов или программ Операция сохранения происходит, если вы указали необходимость запоминания пароля при подключении к ресурсу. Часто возникает ситуация, когда такой сохраненный пароль необходимо заменить, а система при подключении продолжает предоставлять старые параметры учетной записи. Чтобы заменить пароль (или удалить его при необходимости), следует воспользоваться задачей Панель управления | Учетные записи пользователя и выбрать ссылку Управление сетевыми паролями. После чего достаточно отметить нужную строку и выполнить операцию (рис. 7.26). 356. Какой пароль может считаться надежным Конфиденциальность информации непосредственно зависит от сложности пароля пользователя, используемого для входа в систему. В современных условиях пароли длиной до 10–12 символов уже не могут считаться надежными, поскольку могут быть вскрыты за незначительное время. Использовать длинный пароль, составленный из различного типа символов, как того требуют некоторые руководства по безопасности, на практике невозможно. Случайную последовательность символов запомнить, а тем более периодически, раз в полтора-два месяца, заменять новой — не реально. Подоб- 246 Глава 7 ный пароль обязательно будет записан на бумажке, которая будет находиться в удобном месте. Человек легче всего запоминает фразы. Поэтому оптимальным паролем будет достаточно длинная (около 20 символов) фраза, включающая пробелы, прописные символы, знаки препинания. 357. Какие пароли использовать для подключения к ресурсам Интернета Для подключения к некоторым ресурсам Интернета требуется создать пользователя и пароль. Требование, которого необходимо придерживаться, состоит в том, чтобы не использовать один и тот же пароль для нескольких ресурсов. Поскольку практически все современные программы включают возможность запоминания паролей подключения к ресурсам, лучше всего создавать в каждом случае уникальный пароль и запоминать его. При этом нужно не забывать, что сохраненные пароли трудно узнать только постороннему пользователю. Тот пользователь, который работает с данной учетной записью, может достаточно легко увидеть пароли к ресурсам подключения в незашифрованном виде.