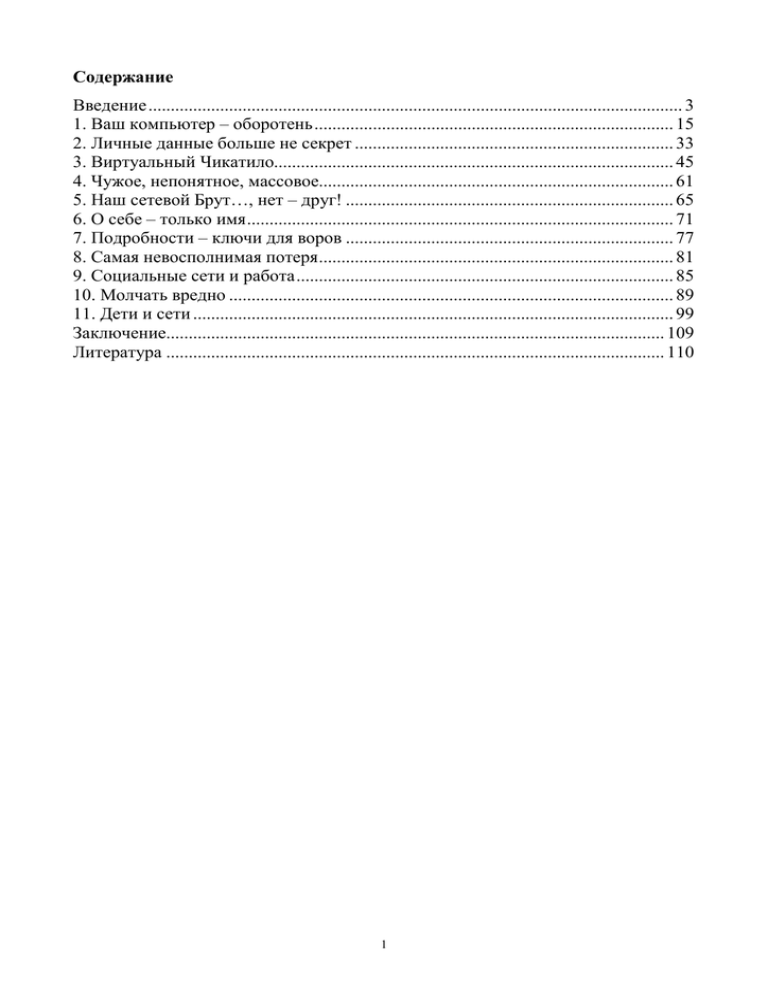

Браконьеры социальных сетей - Виртуальный компьютерный

advertisement