МаТерИалы XVI всероссИйской научно-пракТИческой конференцИИ БИТ

advertisement

Материалы XVI всероссийской научно-практической конференции

Материалы XVI всероссийской

научно-практической конференции

БИТ

Уважаемые коллеги!

Редакционная коллегия нашего журнала имеет честь сообщить, что, несмотря на суровые

кризисные явления мирового масштаба, наша коммуникативная и информационная поддержка

деятельности по популяризации научных знаний в области обеспечения информационной

безопасности России продолжается в обычном плановом порядке.

По-прежнему в работу по апробации и популяризации научных разработок, особенно

молодых ученых и специалистов, будут вноситься новые элементы и форматы их представления

на страницах нашего журнала.

Примером может служить этот первый номер 2009 года, который в соответствии с Указом

Президента Российской Федерации от 18 сентября 2008 года объявлен Годом молодежи.

Отечественное сообщество специалистов в области информационной безопасности не

оставило этот факт без внимания. Первым откликом на решение президента стало изменение

формата 16-й Всероссийской конференции «Проблемы информационной безопасности в системе

высшей школы», которая уже традиционно проводится в рамках таких известных и значимых

мероприятий, как Инфофорум и Научная сессия МИФИ. Преобладали на этой конференции

выступления именно молодых ученых и специалистов. Кроме этого, по решению организационного

комитета Инфофорума состоялся конкурс «ИНФОФОРУМ – НОВОЕ ПОКОЛЕНИЕ»,

результаты которого в различных номинациях читатели смогут найти на страницах этого номера.

Следующим мероприятием в рамках «ИНФОФОРУМ – НОВОЕ ПОКОЛЕНИЕ»

станет проведение 1-й Всероссийской конференции «Интернет и информационные решения для

молодежи: вопросы образования и формирования нового поколения».

К сожалению, в силу временных ограничений таких значимых всероссийских мероприятий

не все молодые участники, особенно соискатели ученых степеней и званий из регионов, имели

возможность непосредственного представления результатов своих научных исследований.

Поэтому с целью поощрения активного участия молодежи в научных исследованиях по

проблемам информационной безопасности редакционная коллегия приняла решение предоставить

страницы нашего журнала, включенного ВАК России в Перечень ведущих рецензируемых

научных изданий, для публикации хотя бы кратких тезисов докладов в традиционной рубрике

«Трибуна молодых ученых».

В этот особый год желаем всей нашей молодежи дальнейших творческих успехов на благо

России и всего мирового цивилизованного сообщества!

Редакционная коллегия

92

«Проблемы информационной безопасности в системе высшей школы»

ЛАУРЕАТЫ 1-ГО КОНКУРСА «ИНФОФОРУМ – НОВОЕ ПОКОЛЕНИЕ»

Рассмотрев все представленные материалы по номинациям 1-го Всероссийского конкурса

«ИНФОФОРУМ – Новое поколение», Учебно-методическое объединение по образованию

в области информационной безопасности рекомендовало, а Экспертный совет Инфофорума

утвердил к награждению работы следующих кандидатов:

ЛУЧШАЯ НАУЧНАЯ РАБОТА ГОДА

Учреждение

ФИО

Московский инженерно-физический институт 1. Краснопевцев Антон Андреевич

(государственный университет)

Санкт-Петербургский государственный поли- 2. Рудина Екатерина Александровна

технический университет

МОЛОДОЙ СПЕЦИАЛИСТ ГОДА

Учреждение

ФИО

Генеральный штаб Вооруженных

Российской Федерации

сил 1. Войнов Юрий Витальевич

Санкт-Петербургский государственный поли- 2. Калинин Максим Олегович

технический университет

Томский государственный университет систем 3. Зыков Владимир Дмитриевич

управления и радиоэлектроники

ОБРАЗОВАТЕЛЬНЫЙ ЦЕНТР ГОДА

Учреждение

1. Военная академия РВСН им. Петра Великого

2. Учебный центр ОАО «ИнфоТеКС»

3. Учебно-методический центр по защите информации Приволжского федерального округа

ПРЕПОДАВАТЕЛЬ ГОДА

Учреждение

ФИО

Краснодарское высшее военное училище 1. Бухонский Михаил Иванович

(военный институт)

Московский инженерно-физический институт 2. Запечников Сергей Владимирович

(государственный университет)

Уральский государственный колледж им. И. И. Пол- 3. Кийко Валерий Васильевич

зунова

СТУДЕНТ ГОДА

Учреждение

Академия Федеральной

Российской Федерации

службы

ФИО

охраны

93

1.

Козачок Александр Васильевич

2.

Цынгаев Максим Сергеевич

Материалы XVI всероссийской научно-практической конференции

Воронежский государственный технический

университет

3.

Плотников Денис Геннадьевич

Воронежское военно-техническое училище

ФСО России

4.

Попов Александр Юрьевич

Казанский государственный технический

университет им. А. Н. Туполева

5.

Иванов Александр Валерьевич

Московский инженерно-физический институт

(государственный университет)

6.

Котов Андрей Владимирович

7.

Морозова Надежда Сергеевна

Московский

государственный

информационных технологий

колледж

8.

Каверин Михаил Олегович

Ростовский-на-Дону государственный колледж

связи и информатики

9.

Василенков Василий Владимирович

Самарский государственный университет

10.

Аветян Артем Леонидович

Санкт-Петербургский государственный политехнический университет

11.

Пьянков Семен Александрович

Томский государственный университет систем

управления и радиоэлектроники

12.

Нопин Владислав Александрович

Тульский колледж машиностроения и информационных технологий

13.

Семина Любовь Александровна

Уральский государственный технический

университет – УПИ им. первого Президента

России Б. Н. Ельцина

14.

Макарова Ольга Сергеевна

Уральский

государственный

им. И. И. Пол-зунова

колледж

15.

Москаль Марина Александровна

Рязанский государственный радиотехнический

университет

16.

Урванов Иван Владимирович

Московский государственный технический

университет им. Н. Э. Баумана

17.

Герасимов Антон Андреевич

18.

Кандалинцева Екатерина Викторовна

Балтийский информационный

(г. Калининград)

техникум

19.

Борис Людмила Александровна

Таганрогский технологический институт

Южного федерального университета

20.

Маро Екатерина Александровна

Специальная премия для журналистов

«ЗА ПРОПАГАНДУ ИДЕЙ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ»

ФИО

1. Андронова Ольга Олеговна, главный редактор газеты «Компьютер-Информ»

2. Воейков Денис, журнал PC Week/RE

94

«Проблемы информационной безопасности в системе высшей школы»

А. В. Артамонов

Санкт-Петербургский государственный политехнический университет

ЭЛЕКТРОННО-ЦИФРОВАЯ ПОДПИСЬ В СИСТЕМЕ ЭЛЕКТРОННОГО

ДОКУМЕНТООБОРОТА DOCUMENTUM

В работе исследуются возможности обработки электронно-цифровой подписи в системе Documentum для решения прикладных задач.

В задачах по автоматизации документооборота одной из частых подзадач является

обеспечение работы с электронно-цифровой подписью.

Базовая функциональность Documentum содержит следующие возможности [1, 2]:

• Electronic signature. Изначально применимо только к документам в PDF-формате. Подпись

полностью создается Content Server’ом. От пользователя требуется только ввести пароль;

•Digital signature. Основное средство расширения стандартной функциональности.

Подпись полностью создается клиентским по отношению к Content Server’у приложением. Content Server обеспечивает специализированное хранение и выполняет аудит;

•Simple signoffs. Простейшее средство подписания. Content Server просто добавляет

запись в журнал аудита с данными о том, кто и когда подписал.

В ходе исследования были выявлены следующие недостатки:

•не предоставляется возможность реализации «квалифицированной цифровой подписи»,

отвечающей законодательству Российской Федерации;

•применяется только для документов в PDF-формате;

•не учитываются атрибуты документов;

•нет механизма экспорта/импорта для подписанных документов;

•требуется лицензия Trusted Content Services;

•не поддерживается на платформах Linux и HP Itanium.

Результаты исследования показали, что для устранения недостатков необходима собственная

реализация интерфейса Digital Signature. Разрабатывается архитектура такой подсистемы.

Список литературы:

1. Documentum Content Server Fundamentals 5.3, EMC Corporation.

2. DFC Development Guide 5.3, EMC Corporation.

А. Н. Атаманов

Московский инженерно-физический институт (государственный университет)

ДИНАМИЧЕСКАЯ ОЦЕНКА ЭФФЕКТИВНОСТИ СИСТЕМ ЗАЩИТЫ

ИНФОРМАЦИИ

Рассматриваются проблемы получения адекватной информации об уровне информационных

рисков в условиях постоянно развивающейся информационной среды. Предлагается комплексный

95

Материалы XVI всероссийской научно-практической конференции

подход к автоматизации процессов анализа рисков и оценки эффективности систем защиты

информации с целью получения оптимальных решений по защите информационных систем.

На сегодняшний день очевиден существенный разрыв между уровнем развития

информационных технологий и существующей нормативно-правовой базой, а также большинством

формальных систем и критериев оценки эффективности систем защиты информации в сложных

информационных системах. Все большую проблему начинают представлять угрозы, связанные

со сложностями формализации задачи обеспечения информационной безопасности. Именно эти

проблемы возникают при попытке создания эффективных антивирусов или систем обнаружения

вторжений и сетевых атак. В связи с этим особую актуальность приобретает аудит информационной

безопасности, включающий в себя комплексный анализ угроз и рисков и предполагающий

помимо формальных и объективных проверок параметров информационной системы также

вынесение обоснованного субъективного суждения аудитора или группы аудиторов относительно

эффективности системы защиты информации и возможных угроз.

Непрерывный аудит определяется как методология или среда, позволяющая внутреннему

или внешнему аудитору выносить суждения по значимым вопросам, основываясь на серии

созданных одновременно или с небольшим промежутком времени отчетов. Возможность

сообщать о снижении эффективности системы защиты в реальном (или максимально близком к

реальному) времени может дать существенные преимущества.

При использовании традиционной модели между окончанием исследования системы

и выпуском отчета по результатам аудита зачастую проходит много времени, что может

значительно уменьшить ценность данных аудита. Это, в свою очередь, способно (в случае аудита

информационной безопасности) привести к нарушению конфиденциальности, целостности или

доступности защищаемой информации.

На сегодняшний день, основываясь на современных методиках и достижениях в области систем

анализа, баз данных, интеллектуальных агентов и др., возможно создать автоматизированную

систему, объедяющую в себе инструменты для идентификации активов, проведения базовых

опросов, количественного анализа рисков, для которых уже накоплен достаточный объем

статистики или существуют экспертные оценки, систему создания и регулярного вычисления

метрик безопасности на основе данных мониторинга, систем обнаружения вторжений и сетевых

аномалий и др. Таким образом, возможно создание инструмента, позволяющего аудитору

облегчить выполнение многих процессов при изучении системы и составлении отчетов, что, в

свою очередь, может существенно уменьшить время, затрачиваемое на составление отчетов.

Помимо этого, автоматизировав процесс учета угроз, связанных с появлением новых уязвимостей

в типовом ПО, возможно решить задачу непрерывного аудита – создать среду, позволяющую

аудитору формировать отчеты по состоянию информационной безопасности, основываясь на

серии отчетов, составленных за короткий промежуток времени в полуавтоматическом режиме.

Список литературы:

1. ISO/IEC 17799:2005. Code of practice for Information Security Management. Женева: ISO, 2005.

2. BSI/IT Baseline Protection Manual. Берлин: Bundesamt für Sicherheit in der Informationstechnik, 2001.

3. Model Curricula for Information Systems Auditing at the Undergraduate and Graduate Level. Illinois: ISACA, 2000.

4. Симонов С. В. Анализ рисков, управление рисками // Jet Info. 2003. № 1.

5. Астахов А. Аудит безопасности информационных систем. URL: http://www.isaca.ru (2002).

6. Петренко С. А. Аудит информационной безопасности корпоративных систем Internet/Inranet // Системы безопасности.

2002. № 10–11 (41).

96

«Проблемы информационной безопасности в системе высшей школы»

7. Standards Board of ISACA. Continuous Auditing: Is It Fantasy Or Reality. URL: http://www.isaca.org/Content/ContentGroups/

Journal1/20023/Continuous_Auditing_Is_It_Fantasy_or_Reality_.htm (16.01.2007).

8. Scarfone K., Mell P. Nist Special Publication 800-94, 2007: «Guide to Intrusion Detection and Prevention Systems».

9. Zurutuza U., Uribeetxeberria R. A methodology for continuous computer security auditing. Mondragon: Mondragon University

Press, 2004.

10. Searcy D., Woodroof B. Continuous Auditing: Leveraging Technology // The CPA Journal. 2003. № 5.

11. CORAS project. URL: http://coras.sourceforge.net/ (21.01.2007).

12. AS/NZS 4360. Risk Management. Канберра: Australian Standard, 2006.

А. В. Бабаш

Российский государственный социальный университет, Москва

АКТУАЛЬНЫЕ ПРОБЛЕМЫ КРИПТОГРАФИИ

Указываются способы построения приближенных моделей шифрующих автоматов с целью построения методов

их криптоанализа.

Одна из проблем криптоанализа и синтеза шифров состоит в построении «удачных»

приближенных моделей функционирования шифрсистем. Удачная модель строится исходя из

заданной шифрсистемы-оригинала и определяется условиями и целями задачи. Например,

целью может быть определение ключа по заданной информации или открытого текста. Удачность

модели трактуется как возможность нахождения решения поставленной задачи сначала для

разработанной модели системы и возможность эффективного использования этой информации

для решения начальной задачи для оригинала. Простейшим примером удачной модели является

модель гомоморфного образа шифрующего автомата с меньшим числом состояний, чем у

оригинала. Перечислим основные идеи подхода.

1. Обобщение гомоморфизма шифрующих автоматов путем замены отображений в

определении гомоморфизма на а) бинарные отношения и б) автоматные отображения.

2. Использование следствий функционирования шифрсистемы. Например, использовать

не сам известный шифртекст, а значение некоторой функции от него.

3. Использование в качестве моделей «слабых» шифрующих автоматов, близких по

расстоянию Хэмминга к табличному заданию оригинала. Слабого автомата в том смысле, что

нахождение решения исходной задачи для него не слишком трудоемко и это решение с приемлемой

вероятностью является и решением для оригинала.

4. Использование в качестве модели «слабых» шифрующих автоматов, выходные последовательности которых близки в метрике Хемминга к выходным последовательностям оригинала.

В докладе конкретизируются данные идеи построения приближенных моделей автомата

в терминах теории автоматов. Некоторые из основных результатов представлены в работах

списка литературы.

Список литературы:

1. Бабаш А. В. Автоматные отображения слов, размножающие искажения в метриках Хемминга и Левенштейна не более, чем

в К раз // Дискретная математика. 2002. Том 14. Вып. 3.

97

Материалы XVI всероссийской научно-практической конференции

2. Бабаш А. В. Решение автоматных уравнений с искажениями в функции переходов автомата // Проблемы передачи

информации. М., 2002. Том 38. Вып. 3.

3. Бабаш А. В. Isoperiods of output sequences of automata // Probabilistic Methods in Discrete Mathematics. VCP. Utrecht, 2002.

4. Бабаш А. В. Приближенные модели конечных автоматов // Обозрение прикладной и промышленной математики. 2005.

Том. 12. № 2. С. 209–248.

5. Бабаш А. В. О восстановлении информации о входном слове перестановочного автомата Медведева по начальным и

заключительным состояниям // Проблемы передачи информации. М., 2007. Том 43. Вып. 2. С. 74–84.

Е. К. Баранова

Российский государственный социальный университет (Москва)

АНАЛИЗ И УПРАВЛЕНИЕ РИСКАМИ В СФЕРЕ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

Рассматриваются два подхода к обоснованию проекта подсистемы обеспечения информационной

безопасности (ИБ). Первый подход основан на проверке соответствия уровня защищенности

информационной системы (ИС) требованиям одного из стандартов в области информационной

безопасности. Второй подход к построению системы обеспечения ИБ связан с оценкой

и управлением рисками, изначально он исходит из принципа «разумной достаточности»,

примененного к сфере обеспечения ИБ.

На основе идентификации риска по трем параметрам:

– угроза, возможной реализацией которой вызван данный риск,

– ресурс, в отношении которого может быть реализована данная угроза,

– уязвимость, через которую может быть реализована данная угроза в отношении

данного ресурса,

оценивается ожидаемый ущерб и сравнивается с затратами на меры и средства защиты,

после чего принимается решение в отношении данного риска, который может быть снижен,

устранен, перенесен или принят.

Рассматривается графовая модель системы безопасности с полным перекрытием,

описываемая соотношением:

S={О,Y, M,V,B},

где О – набор защищаемых объектов; Y – набор угроз; М – набор средств обеспечения

безопасности; V – набор уязвимых мест; В – набор барьеров, упорядоченных троек bi=(yi, oj,

mk), представляющих собой точки, в которых требуется осуществлять защиту в системе.

В модели определяется каждый объект, требующий защиты, оцениваются средства обеспечения

безопасности с точки зрения их эффективности и их вклад в обеспечение безопасности всей ИС.

Отмечается, что рассмотренная модель безопасности с полным перекрытием применима в

основном как инструментарий при разработке определенных политик безопасности либо в случае

построения комплексной системы защиты информации для малого предприятия.

98

«Проблемы информационной безопасности в системе высшей школы»

Список литературы:

1. Александрович Г. Я., Нестеров С. А., Петренко С. А. Автоматизация оценки информационных рисков компании //

Защита информации. Конфидент. 2003. № 2. С. 78–81.

2. Малюк А. А. Информационная безопасность: концептуальные и методологические основы защиты информации. Учеб.

пособие для вузов. М.: Горячая линия–Телеком, 2004.

3. Симонов С. Современные технологии анализа рисков в информационных системах // PCWEEK. 2001. № 37.

4. Симонов С. Технологии и инструментарий для управления рисками // JetInfo. 2003. № 2.

5. The logic behind CRAMM’s assessment of measures of risk and determination of appropriate countermeasures. URL: http://www.cramm.

com/downloads/techpapers.htm.

6. Taylor L. Risk analysis tools & how they work. URL: http://www.riskwatch.com.

М. В. Гончаренко, В. Г. Иваненко, И. А. Кириллов

Московский инженерно-физический институт (государственный университет)

ПРОБЛЕМА ЗАЩИТЫ АВТОРСКИХ ПРАВ НА АУДИО- И ВИДЕОДАННЫЕ

С ПОМОЩЬЮ ЦИФРОВЫХ ВОДЯНЫХ ЗНАКОВ

Рассматриваются вопросы защиты авторских прав на цифровые аудиоданные (звукозаписи) и

видеоданные и способы их решения с помощью цифровых водяных знаков (ЦВЗ). Отмечаются

основные методы встраивания ЦВЗ в аудио- и видеосигналы, позволяющие решать

рассматриваемую проблему.

Проблема защиты авторского права на представленную в электронном цифровом виде

информацию включает с себя, помимо защиты права собственности и доказательства этого права,

проблему защиты от несанкционированного копирования [1]. Решение подобной задачи – процесс

сложный и пока еще весьма далекий от полного завершения, а достижение удовлетворительных

результатов возможно лишь с помощью целого комплекса мер и средств, правовых и технических.

Среди технических средств защиты авторских прав на аудио- и видеоданные особый интерес как

наиболее перспективные представляют технологии применения цифровых водяных знаков.

Цифровой водяной знак – это данные о владельце или авторе цифровой информации,

встроенные в цифровые аудиоданные, видеоизображение или текст, которые могут быть

обнаружены и извлечены специальными способами для выявления своей подлинности либо для

предъявления претензий владельцу самой информации. ЦВЗ встраивается в несущие данные

таким образом, что он неотделим от них. Сами же данные со встроенным в них ЦВЗ оказываются

общедоступными, но перманентно помеченными [2].

В отличие от криптографических средств защиты, целью которых является ограничение

доступа к данным неавторизованных пользователей, цифровые водяные знаки позволяют иметь

доступ к информации всем желающим, при этом в случае необходимости встроенный ЦВЗ

позволяет определить ее владельца.

Методы встраивания ЦВЗ в аудиосигналы основываются на использовании особенностей

слуховой системы человека, которая различает изменение фазы сигнала слабее, чем изменение

его амплитуды и частоты, а также является чувствительной к аддитивному белому шуму [3].

Большинство существующих к настоящему времени методов встраиваемых ЦВЗ в аудиосигналы

является развитием следующих методов встраивания информации: кодирование наименьших

99

Материалы XVI всероссийской научно-практической конференции

значений бит, фазовое кодирование, расширение спектра за счет изменения времени задержки

эхо-сигнала, маскирования ЦВЗ.

Из различных возможных методов встраивания информации в видеопоследовательности

наибольшее распространение получили следующие три группы методов: встраивание информации

на уровне коэффициентов дискретных преобразований, встраивание информации на уровне

битовой плоскости и методы дифференциального энергетического встраивания [4]. Следует

отдельно отметить последний из них, отличающийся от других лучшей устойчивостью к различным

последующим преобразованиям самих видеоданных, таких как сжатие, фильтрование и т. п.

Круг задач защиты авторского права, решаемых с помощью ЦВЗ, постоянно расширяется.

Так, появились алгоритмы встраивания ЦВЗ в интернет-радиовещании. Крупнейшие производители

программного обеспечения начинают предоставлять свои продукты с возможностями встраивания

в аудиофайлы ЦВЗ для решения проблем, связанных с пиратством [5].

При наличии достаточной правовой поддержки цифровые водяные знаки могут стать наиболее

эффективным инструментом для защиты авторских прав на аудио- и видеопродукцию.

Список литературы:

1. Ларичев В. Д., Трунцевский Ю. В. Защита авторского права в аудиовизуальной сфере. Уголовно-правовой и

криминалистический аспекты. М.: Дело, 2004. – 352 с.

2. Chun-Shien Lu. Steganography and digital watermarking techniques for protection of intellectual property. Idea Group Publishing, 2005.

3. Грибунин В. Г., Оков И. М., Турищев И. В. Цифровая стенография. М.: Салон-Пресс, 2002. – 272 с.

4. Cassuto Y., Lustig M., Mizrachyy S. Real-time digital watermarking system for audio signals using perceptual masking. Signal and

Image Processing Lab, Faculty of EE. URL: http://www-sipl.technion.ac.il/.

5. Digital Audio Watermarking. Technical Pre-release / Prototype Product Overview. Microsoft Corporation, 2006. URL: http://

download.microsoft.com/download/d/6/b/d6bde980-5568-4926/_audio_watermark.

М. Н. Даннави

Московский технический университет связи и информатики

АНАЛИЗ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ DOS В СЕТЯХ

СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ

Рассматриваются угрозы DoS в ОКС-7, вызванные фальсификацией сообщений обновления

маршрутизации, реализация которых может нанести серьезный урон функционированию сетей

связи общего пользования.

Вопросы информационной безопасности (ИБ) в сетях связи общего пользования обладают

высокой важностью [1]. Фальсификация злоумышленником некоторых сообщений обновления

маршрутизации в системе общеканальной сигнализации ОКС-7 может вызвать нарушение

функционирования сетей связи общего пользования вплоть до вывода из строя части сети ТфОП,

GSM и интеллектуальной сети (IN) [2, 3]. Возможность отсутствия механизмов защиты от

таких угроз или несовместимость этих механизмов в ОКС-7 разных производителей показывают

100

«Проблемы информационной безопасности в системе высшей школы»

актуальность анализа уязвимостей информационной безопасности. Наибольший ущерб наносит

фальсификация следующих сообщений обновления маршрутизации сетевого уровня ОКС-7:

- недоступность подсистемы пользователя «UPU (User Part Unavailable)»;

- запрещение переноса сигнального трафика «TFP (Transfer Prohibited)»;

- доступ к подсистеме запрещен «SSP (Subsystem Prohibited)».

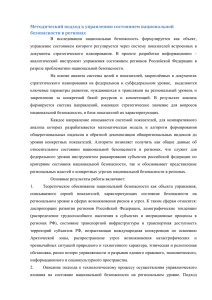

На примере гипотетической схемы ОКС-7 (Рис. 1) приводится описание угроз от

фальсификации этих сообщений, включая последствия от их реализации в сетях связи общего

пользования. Анализ этих угроз кратко может быть сведен к следующему:

1. Угрозам DoS ОКС-7 потенциально подвержены как абоненты фиксированной сети

ТфОП/ISDN, так и пользователи мобильных станций сети GSM.

2. Угрозы DoS ОКС-7 проявляются при фальсификации сообщений обновления

маршрутизации подсистемы MTP3 сетевого уровня.

3. Реализация угроз DoS ОКС-7 может иметь место в результате фальсификации

сообщений обновления маршрутизации между всеми смежными пунктами сигнализации.

4. Нарушению маршрутизации от воздействия угроз DoS ОКС-7 подвержены пункты

сигнализации ОКС-7, смежные с пунктом сигнализации, который является источником

фальсифицированных сообщений обновления маршрутизации.

XI

МЦК

SPVXI

XII

МЦК

SPXII

XI3 – XII3

XI2 – VI4

XI1 – VII5

VI5 – XII1

VII

МЦК

SPVII

VII2 – V6

IV

YAK

SP(IV)/

STP(IV)

VI2 – IV3

VI1 – V7

V

YAK

SP(V)/

STP(V)

IV4 – V1

V2 – II3

IV5 – III2

IV1 – II2

Международный

уровень

VI

МЦК

SPVI

VII3 – VI3

VII1- IV2

IV7 – I7

Международн

ый уровень

других стран

VII4 – XII2

Уровень

магистрали

(междугородный )

V4 – III3

II

YAK

SP(II)/

STP(II)

III

YAK

SP(III)/

STP(III)

II4 – III1

II1 – I4

I

AMTC1

SP(I)

AMTC2

IX1- I6

IX

SSP

SP(IX)

X1- IX2

AMTC3

I5 – VIII1

VIII

GSMC

SP(VIII)

I1

In

I2

X

SCP

SEP(X)

ATC1

SEP1

ATCn

SEPn

ATCn

SEPn

ATC1

SEP1

ATC2

SEP2

ATC2

SEP2

ATCn

SEPn

ATC1

SEP1

ATC2

SEP2

Местный

уровень

Рис.1 Упрощенная схема сети связи общего пользования

ОКС7

Рис. 1. Гипотетическая схема ОКС-7

Местом локализации при тестировании, а также местом защиты от воздействия угрозы

являются эти пункты сигнализации.

5. Нарушению маршрутизации от воздействия фальсифицированных сообщений подвергаются

также пункты сигнализации, которые не являются смежными с указанными выше в п. 4 пунктами

сигнализации. Однако эти пункты сигнализации не позволяют обеспечить защиту от угроз DoS

ОКС-7 пункта сигнализации – источника угроз.

6. Особенностью реализации угроз DoS ОКС-7 в результате фальсификации указанных

подсистем MTP3 и SCCP является высокое значение риска, который отражается одновременно

101

Материалы XVI всероссийской научно-практической конференции

на большом числе пользователей сетями ОП. Под термином «риск» понимается последствие

реализуемых угроз ИБ [1, 2].

7. Риск при реализации угроз DoS ОКС-7 в результате фальсификации указанных

сообщений подсистем MTP3 отражается на пользователях сетями ОП (ТфОП/ISDN, GSM,

IN) в части:

- отказа в установлении соединения;

- отказа в предоставлении всех или определенных услуг интеллектуальной сети;

- ухудшения качества обслуживания.

8. Риск при реализации угроз DoS ОКС-7 может относиться к следующим соединениям:

а) в ТфОП/ISDN – международным, междугородним или местным;

б) в GSM – внутри одного региона страны, между разными регионами страны, между

мобильными абонентами разных стран;

в) между абонентами ТфОП/ISDN и абонентами GSM;

г) в сети GSM мобильных абонентов домашней сети и абонентов-роумеров.

9. Заинтересованными в защите от угроз DoS ОКС-7 являются [3]:

- пользователи в отношении доверия к сети и услугам, предоставляемым конкретным оператором/

поставщиком услуг;

- операторы сетей и поставщики услуг в обеспечении защиты своих эксплуатационных и

коммерческих интересов, в выполнении своих обязательств перед населением;

- органы государственной власти в выполнении директив и законов, с тем чтобы обеспечить

готовность предоставления услуг и добросовестную конкуренцию.

Список литературы:

1. Драйберг Ли, Хьюитт Джефф. Система сигнализации № 7 (SS7/ОКС7) протоколы, структура и применение. М.:

Вильямс, 2006.

2. Бельфер Р. А., Горшков Ю. Г. Система сигнализации ОКС-7. Требования к QoS и организация программного обеспечения

сетевого уровня. Учебное пособие МТУСИ. М.: ООО «Информсвязьиздат», 2007.

3. Бельфер Р. А., Горшков Ю. Г., Даннави М. Н. Алгоритмы в сетях связи общего пользования России // Электросвязь.

2008. № 8.

Н. В. Дмитриенко, А. И. Труфанов,

Иркутский государственный технический университет,

Р. Е. Лапорт, Ф. Ю. Линькова,

Университет г. Питтсбурга, Пенсильвания, США,

Е. В. Шубников

НИИ терапии, Сибирское отделение Российской Академии медицинских наук, Новосибирск

АРХИТЕКТУРА СВЯЗЕЙ УЧАСТНИКОВ ПРОЕКТА SUPERCOURSE И

АНАЛИЗ ЕЕ УЯЗВИМОСТИ

Выполнен анализ связей в рамках интернет-проекта Supercourse. Исследованы топология и

динамика сети, определены параметры, важные для понимания развития сети и ее безопасности.

102

«Проблемы информационной безопасности в системе высшей школы»

Международный некоммерческий образовательный интернет-проект Supercourse

[1] представляет собой инициативу по созданию библиотеки бесплатных лекций в области

здравоохранения. На сегодняшний день участниками проекта являются более 55000 ученых и

врачей из 174 стран, разместившие уже более 3500 презентаций в формате PowerPoint на 26

языках мира. Многие лекции посвящены проблемам терроризма, биотерроризма, биологической,

информационной и общей безопасности. В данном исследовании Supercourse рассматривался

как сложная эволюционирующая структура, которая дополняет сеть традиционного соавторства.

Аналогично [2] в качестве узлов рассматривались авторы лекций, которые также имеют связи –

соавторство в традиционных изданиях. Изучались такие параметры, как плотность распределения

числа связей участников проекта, диаметр, коэффициент кластеризации, размер максимального

кластера. Установлено, что средний диаметр сети авторов без учета объединяющей базы Supercourse характеризуется достаточно малой величиной ~ 6, что объясняется не спецификой

предметной области, но склонностью авторов данного интернет-проекта к сотрудничеству. Оценка

уязвимости сети к случайным и целенаправленным (направленным на кластеры) (за исключением

SUPЕRCOURSE-концентратора) атакам указывает на безусловную ее стойкость.

Список литературы:

1. http://www.pitt.edu/~super1/.

2. Barabási A. L., Jeong H., Neda Z., Ravasz E., Schubert A., Vicsek T. Evolution of the social network of scientific collaborations.

Physica A 311. 2002. P. 590–614.

А. А. Долгин

Московский энергетический институт (технический университет)

ПРОЦЕСС АНАЛИЗА ЗАЩИЩЕННОСТИ КАК ЧАСТЬ МОДЕЛИ

АДАПТИВНОЙ БЕЗОПАСНОСТИ КОМПЬЮТЕРНЫХ СИСТЕМ

В докладе рассмотрены модель адаптивной безопасности компьютерных систем и процесс

анализа защищенности как ее часть. Практическим аспектом работы стало создание сканера

уязвимостей системного уровня – DAScanner.

Снижение проблем в информационной безопасности требует адаптивного, высокочувствительного к изменениям, работающего в реальном режиме времени механизма. Модель

адаптивной безопасности – именно такой подход, который позволяет контролировать,

обнаруживать и реагировать в реальном режиме времени на риски безопасности, используя

правильно спроектированные и хорошо управляемые процессы и средства.

Обеспечение безопасности в соответствии с данной моделью описывается как процесс,

содержащий:

•технологию анализа защищенности (security assessment) или поиска уязвимостей (vulnerabilities assessment);

•технологию обнаружения атак (intrusion detection);

•адаптивный компонент, который включает в себя и расширяет две первые технологии.

103

Материалы XVI всероссийской научно-практической конференции

Среди средств защиты сетей сканеры безопасности (системы анализа защищенности)

занимают особое место. Во-первых, потому, что они могут быть как средством обеспечения

безопасности, так и средством нападения. Во-вторых, далеко не во всех случаях очевидна польза

от применения сканеров безопасности. Речь идет лишь о потенциальной возможности атаки, а не

о свершившемся факте реализации угрозы. И, в-третьих, сканеры безопасности могут оказывать

нежелательное влияние на объекты защиты.

Практическим результатом изучения систем анализа защищенности является сканер

системного уровня DAScanner.

Достоинства сканирования на уровне операционной системы (системного сканирования)

кроются в прямом доступе к низкоуровневым возможностям ОС хоста, конкретным сервисам и

деталям конфигурации.

Отличительные особенности системного сканирования делятся на 3 категории:

•идентификация рисков деятельности пользователя;

•идентификация хакера и обнаружение атаки (внутренние и внешние хакеры);

•возможность осуществления проверок, которые являются невозможными или трудновыполнимыми сетевым сканером.

DAScanner – это сканер безопасности системного уровня, имеющий распределенную

архитектуру клиент–сервер. Серверная часть устанавливается на сканируемые узлы сети и отвечает

за сбор параметров безопасности. Она представляет собой системную службу операционной

системы Windows. Клиентская часть отвечает за инициализацию сканирования, сбор результатов,

их анализ и т. д. Клиентская часть представляет собой оконное приложение Windows.

Клиентская часть сканера собирает информацию с узлов и, сравнив ее с эталоном

безопасности, делает вывод о защищенности системы. Эталон формируется пользователем

и хранит информацию об условной «важности» тех или иных параметров безопасности, что

позволяет получать количественную оценку защищенности.

Созданный сканер отвечает многим требованиям, которые предъявляются к коммерческим

разработкам подобного рода, и имеет большой потенциал в качестве учебного пособия.

Как возможные пути развития сканера можно отметить:

•развитие системы отчетов;

•автоматическое устранение уязвимостей (система реагирования);

•расширение функционала для возможности проверок на соответствие какому-либо

международному стандарту. Например, ISO 15408 (Общие критерии оценки безопасности

информационных технологий).

Список литературы:

1. Долгин А. А. Новый сканер безопасности системного уровня для компьютерных систем на основе защищенных версий ОС

Windows // Труды международной научно-технической конференции «Информационные средства и технологии». М., 2006.

Том 3. С. 84–87.

2. Хорев П. Б. Методы и средства защиты информации в компьютерных системах. М.: Издательский центр «Академия»,

2005. – 256 с.

3. Бармен C. Разработка правил информационной безопасности. М.: Вильямс, 2002. – 208 с.

4. Лукацкий А. В. Адаптивная безопасность сети // КомпьютерПресс. 1999. № 8.

104

«Проблемы информационной безопасности в системе высшей школы»

Д. А. Журавлев, Н. Л. Михайлов, А. И. Труфанов

Иркутский государственный технический университет

БЕЗОПАСНОСТЬ СЕТЕВЫХ СТРУКТУР С ЭТИЧЕСКОЙ КОМПОНЕНТОЙ

Для моделирования устойчивости систем к информационных атакам использован формализм

безмасштабных сетей с узлами, обладающими различными значениями показателя, характеризующего этическую составляющую.

Наряду с применением развитых правовых, организационных, технических решений

и инструментария возникает вопрос о том, кто и как эти инструменты и решения применяет.

Эффективность систем безопасности зависит от привлечения, мотивации и наделения

полномочиями работников, обладающих необходимыми знаниями, высокими моральными

качествами и преданных делу.

Сложность оценок и восприятия среди участников усиливается за счет этических

проблем и, в первую очередь проблем информационного плана, возникающих в ходе работ по

противодействию угрозам предупреждению атак и ликвидации их последствий. Например,

приводит к этическим противоречиям такой характерный вопрос информационной безопасности,

как конфиденциальность данных.

В исследовании субъекту приписывается единственная его внутренняя характеристика –

способность оказать помощь другому субъекту, и эта характеристика трактуется как этическая

метрика. Для количественных оценок учета этических факторов при обеспечении информационной

безопасности нами была разработана модель описания взаимодействия участников с использованием

техники безмасштабных сетей. Подобно [1] в качестве критериальной основы использован размер

максимально связной компоненты – максимального кластера.

В рамках развитой модели нами проведены оценки поведения сети взаимодействующих

субъектов, подвергшихся атакующим действиям и последующему восстановлению. При

одинаковой защищенности указаны узлы, атака на которые оказывается более эффективной,

эти же узлы должны быть первоочередными при проведении работ по восстановлению связей.

Список литературы:

1. Lai Y.-C., Motter A. E., Nishikava N. Attacks and Cascades in Complex Networks // Lect. Notes Phys. 2004. № 650. P. 299–310.

С. В. Зыков

Государственный университет – Высшая школа экономики

ТЕХНОЛОГИЯ ИНТЕГРИРОВАННОЙ РАЗРАБОТКИ КОРПОРАТИВНЫХ

ПРОГРАММНЫХ СИСТЕМ

Целью работы является представление технологии разработки гетерогенных корпоративных

программных систем. Сложности создания таких систем обусловлены большим объемом

105

Материалы XVI всероссийской научно-практической конференции

и гетерогенным характером данных. Технология объединяет модели c инструментальными

средствами и обеспечивает существенное повышение эффективности и безопасности построения

и эксплуатации корпоративных программных комплексов.

Проблема безопасного и эффективного управления корпоративными данными весьма остра

(уже накоплены и быстро растут большие – достигающие петабайт – объемы информации).

Управление ими представляет существенные сложности в силу больших размеров и гетерогенного

характера составляющих информационных систем. Гетерогенность обусловлена различиями в

архитектуре и структурированности данных.

Уточнение моделей, программных средств и архитектурной схемы позволило реализовать

унифицированную технологию создания гетерогенных корпоративных программных комплексов.

Реализация порталов, манипулирующих компонентами гетерогенного корпоративного программного

комплекса, обеспечила ряд внедрений в компаниях группы «ИТЕРА» (10 тыс. сотрудников в

150 компаниях). Комплексный характер технологии позволяет достичь сопряжения с широким

диапазоном современных инструментальных средств и стандартов разработки.

Функциональные преимущества подхода по сравнению с перечисленными выше аналогами

обусловлены ориентацией моделей и инструментальных средств на гетерогенные портальные

корпоративные программные комплексы. Качественные оценки функциональных возможностей

подхода подтверждены сравнением таких важнейших показателей, как общая стоимость

владения, возврат инвестиций и сроки внедрения. Результаты внедрения превосходят передовые

коммерческие аналоги в среднем на 30–40 %. Результаты исследования, созданные на их

основе программные комплексы, учебные программы и курсы внедрены в ряде коммерческих и

государственных структур корпоративного типа.

Список литературы:

1. Вольфенгаген В. Э., Косиков С. В. Аппликативные системы для представления знаний // Принципы построения и

технология проектирования систем искусственного интеллекта. Информационные материалы. Вып. 3. 1989. С. 17–19.

2. Калиниченко Л. А. СИНТЕЗ: язык определения, проектирования и программирования интероперабельных сред неоднородных

информационных ресурсов. М.: ИПИ РАН, 1993.

3. Зыков С. В. Проектирование корпоративных порталов. М.: МФТИ, 2005. – 258 с.

А. В. Измайлов, С. И. Журин, А. В. Башилов

Московский инженерно-физический институт (государственный университет)

АРМ ДЛЯ ПРОВЕДЕНИЯ АНАЛИТИЧЕСКОЙ РАБОТЫ В ОБЛАСТИ

ФИЗИЧЕСКОЙ ЗАЩИТЫ ЯДЕРНЫХ ОБЪЕКТОВ

Проведение аналитической работы в системе физической защиты (СФЗ) ядерного объекта

(ЯО) является одной из основных задач по обеспечению антитеррористической защищенности

ядерных материалов (ЯМ), ядерных установок и пунктов хранения ЯМ.

Основная цель аналитической работы – оценка достаточности СФЗ и распределение ограниченных ресурсов (финансирования, людских ресурсов и т. д.) для выполнения приоритетных задач.

106

«Проблемы информационной безопасности в системе высшей школы»

Проведение аналитической работы связано с обработкой большого количества разнородной

информации, что требует применения средств автоматизации и методов статистической обработки

данных.

Разработанный АРМ для проведения аналитической работы включает в себя следующие

программные комплексы (ПК) и системы:

ПК «Контроль-О», предназначенный для контроля состояния СФЗ ЯО и позволяющий:

– обеспечить планирование и контроль выполнения работ по модернизации СФЗ;

– проводить автоматизированный контроль состояния СФЗ;

– проводить интерактивно-графический анализ работы технических средств физической

защиты;

– проводить автоматизированный инспекционный контроль СФЗ ЯО;

– проводить тестирование персонала;

– формировать статистические выборки в произвольных разрезах;

– проводить оценку соответствия установленным требованиям по физической защите;

– создавать отчетные формы с элементами анализа: варианты оборудования на замену,

текущие недостатки и т. д.;

ПК «Вега-2», предназначенный для оценки эффективности СФЗ и позволяющий проводить:

–расчет вероятностей защиты объекта от заданных моделей нарушителя для существующей

и вариантов проектируемой СФЗ;

– моделирование действий вероятного нарушителя, возможных вариантов тактик его

действий;

ПК «Полигон» (транспортный), предназначенный для оценки результатов боестолкновения

при транспортировании ЯМ и позволяющий проводить:

– расчет вероятности успешных действий сил охраны при защите ЯМ в процессе

транспортировки автомобильным и ж/д транспортом;

– моделирование функционирования автоматизированной системы безопасности транспортирования;

ПК «Полигон» (объектовый), предназначенный для оценки боестолкновения при

транспортировании ПФЗ и позволяющий проводить:

– расчет вероятности успешных действий сил охраны при нападении на ЯО;

– моделирование функционирования СФЗ, отработку возможных (эффективных) тактик

действий сил охраны;

ПК автоматизированных систем контроля и управления доступом, охранной и пожарной

сигнализацией, телевидением, позволяющие проводить оценку качества работы техники, анализ

при служебных расследованиях;

справочно-информационныесистемы,включающиенеобходимуюпользователюинформацию

(нормативные документы, справочно-аналитическую информацию) с интерактивными системами

поиска.

Применение данного АРМ позволит значительно повысить эффективность функционирования

СФЗ за счет поиска и устранения слабых мест в СФЗ и формирования эффективного и

обоснованного комплекса мер по созданию надежной СФЗ ЯО.

107

Материалы XVI всероссийской научно-практической конференции

М. О. Калинин, Д. А. Москвин

Санкт-Петербургский государственный политехнический университет

ПОВЫШЕНИЕ ЭФФЕКТИВНОСТИ АДМИНИСТРИРОВАНИЯ С

ПОМОЩЬЮ АВТОМАТИЗИРОВАННОГО ПРОФИЛИРОВАНИЯ

БЕЗОПАСНОСТИ ИНФОРМАЦИОННЫХ СИСТЕМ

В статье представлен метод автоматизированного создания профилей безопасности информационных систем

(ИС), который позволяет добиться соблюдения принципов эффективного администрирования с учетом особенностей

и требований, предъявляемых к различным системам.

Средства защиты любой информационной системы должны быть настроены в соответствии с

требованиями политики безопасности (ПБ). Современные ИС обладают большим количеством

настроек безопасности (НБ), поэтому автоматизированное применение ПБ существенно

экономит время настройки системы и предотвращает возникновение ошибок администрирования.

Автоматическая настройка безопасности ИС требует знания однозначного способа настройки.

Однако в большинстве ИС существует множество вариантов предоставления пользователям

одних и тех же полномочий.

Для определения способа настройки, наиболее подходящего для реализации ПБ, автором

предлагается метод профилирования ИС. Под термином «профиль» понимается совокупность

следующих характеристик ИС:

•назначение;

•сетевое окружение;

•состав и свойства программного обеспечения;

•состав и свойства аппаратного обеспечения.

Профилирование, являясь процессом сбора и анализа указанных характеристик ИС, позволяет

выбрать оптимальные НБ, что упрощает дальнейшее администрирование и эксплуатацию ИС, сводит

к минимуму риск возникновения ошибок администрирования, связанных с человеческим фактором.

В результате профилирования ИС составляется набор критериев соответствия профилю,

выполнение которых позволит эффективно управлять системой. Например, критерий

«Минимальное время настройки» актуален для систем с низкой производительностью.

Характеристика «производительность» определяется автоматически по аппаратному обеспечению

в процессе профилирования. Для выполнения каждого критерия необходимо использовать

определенные множества НБ. Для вышеуказанного критерия при настройке ОС Windows

следует использовать минимальное количество записей контроля доступа и большее количество

привилегий. Тогда в процессе выбора способа настройки каждого правила ПБ необходимо

проверять его непротиворечивость остальным правилам ПБ и соответствие профилю.

Поскольку каждому профилю соответствует несколько критериев, для выбора способа

настройки, соответствующего профилю, целесообразно использовать методы многокритериальной

оптимизации. Анализ данных методов [1, 2] показывает, что наиболее пригодным для решения

данной задачи является метод последовательных уступок, поскольку он позволяет упорядочить

критерии и учесть приоритет каждого из них [3].

Таким образом, метод автоматической настройки безопасности ИС включает в себя

следующие этапы:

•автоматическое профилирование ИС;

•генерация критериев настройки;

•анализ ПБ;

•генерация множества способов настройки, удовлетворяющих ПБ;

108

«Проблемы информационной безопасности в системе высшей школы»

•выбор способа настройки, наиболее удовлетворяющего профилю ИС;

•автоматическая реализация выбранного способа настройки.

Разработанный метод позволяет автоматически профилировать и настраивать произвольные

информационные системы при применении политик безопасности.

В Специализированном центре защиты информации СПбГПУ разработанный метод

используется в рамках практического курса «Безопасность операционных систем» для обучения

принципам эффективного администрирования, грамотного применения политик безопасности,

автоматизации управления безопасностью сложных вычислительных комплексов.

Список литературы:

1. Штойер Р. Многокритериальная оптимизация: теория, вычисления и приложения. М.: Радио и связь, 1992.

2. Ларичев О. И. Теория и методы принятия решений. М.: Логос, 2000.

3. Лотов А. В., Бушенков В. А., Каменев В. А., Черных О. Л. Компьютер и поиск компромисса. Метод достижимых

целей. М.: Наука, 1997.

М. Ю. Киреев, Н. С. Шимон, Е. С. Агеев

Концерн «Созвездие», Воронеж

ПРИНЦИПЫ МОДЕЛИРОВАНИЯ МЕХАНИЗМОВ ВРЕДОНОСНОГО

ВОЗДЕЙСТВИЯ НА ИНФОРМАЦИОННЫЕ ПРОЦЕССЫ В ИНТЕРЕСАХ

ОЦЕНКИ УГРОЗ ИХ БЕЗОПАСНОСТИ

Формулируются основные принципы моделирования механизмов вредоносного воздействия

на информационные процессы в результате противоправных действий в информационной

сфере. Рассматривается возможность оценки угроз информационной безопасности, вызванных

подобного рода действиями

Основополагающими гипотезами при решении задачи моделирования механизмов

вредоносного воздействия на информационные процессы в интересах оценки угроз их безопасности

являются гипотеза об идентифицируемости вредоносных воздействий на информационные процессы

и гипотеза о многоэтапности совершения противоправных действий в информационной сфере [1].

В соответствии с первой гипотезой, несмотря на применяемые злоумышленниками способы

маскирования своих противоправных действий, существуют способы идентификации вредоносных

воздействий на информацию. Это дает возможность поставить в соответствие каждому вредоносному

воздействию его идентифицирующие признаки, что, в свою очередь, дает возможность использовать

эти признаки в качестве исходных данных для моделирования механизмов вредоносного воздействия

на информационные процессы в интересах оценки угроз их безопасности.

В соответствии со второй гипотезой вредоносные воздействия реализуются в рамках

многоэтапных стратегий противоправных действий. Многоэтапность этих стратегий обусловлена

необходимостью преодоления (вскрытия) механизмов защиты информации.

109

Материалы XVI всероссийской научно-практической конференции

Из приведенных гипотез вытекают основные принципы моделирования механизмов

вредоносного воздействия на информационные процессы в интересах оценки угроз их безопасности.

Принцип синтеза описания противоправных действий в информационной сфере

предполагает в качестве основы для формирования описаний подобного рода действий их

структурный синтез.

Логически вытекающий из данного принципа принцип функционального представления

противоправных действий в информационной сфере приводит к необходимости использования

методов функционального моделирования для формирования описаний подобного рода действий.

В соответствии с принципом поэтапной обобщаемости признаков противоправных

действий в информационной сфере оценка угроз вредоносного воздействия на информацию

должна осуществляться с учетом многоэтапности стратегий подобного рода действий.

Принцип многоуровневости функционального синтеза описаний противоправных действий

в информационной сфере предполагает наличие нескольких уровней функционального облика

подобного рода действий.

Реализация принципа однородности описания противоправных действий в информационной

сфере дает возможность описывать вредоносные воздействия на информацию такими

характеристиками, через которые можно выразить все остальные их параметры как угрозу

информационной безопасности. С этих позиций наиболее целесообразно использовать временные

характеристики противоправных действий, так как и свойства вредоносных воздействий на

информацию, и свойства средств защиты информации в общем случае зависят от времени.

Кроме того, данный параметр позволяет дать количественную оценку угрозам безопасности

информационных процессов.

Задачу моделирования механизмов вредоносного воздействия на информационные

процессы в интересах оценки угроз их безопасности на основе сформулированных признаков

целесообразно решать путем представления в виде следующих основных последовательно

решаемых задач:

- структуризация описаний противоправных действий в информационной сфере в интересах

оценки угроз информационной безопасности;

- унификация методов моделирования механизмов вредоносного воздействия на информационные

процессы в интересах оценки угроз их безопасности с целью получения номенклатуры моделей,

не превышающей заданной;

- проведение экспериментов по определению возможности оценки угроз безопасности

информационных процессов.

Список литературы:

1. Правовое обеспечение информационной безопасности: учебник для высших учебных заведений МВД России / В. А. Минаев,

А. П. Фисун, С. В. Скрыль, С. В. Дворянкин, М. М. Никитин, Н. С. Хохлов. М.: Маросейка, 2008. – 368 с.

110

«Проблемы информационной безопасности в системе высшей школы»

И. Н. Кирико, О. А. Колычева

Институт космических и информационных технологий Сибирского федерального университета,

Красноярск

НАУЧНО-МЕТОДИЧЕСКОЕ ОБЕСПЕЧЕНИЕ СИСТЕМЫ БЕЗОПАСНОСТИ

ОБРАЗОВАТЕЛЬНЫХ УЧРЕЖДЕНИЙ НА ПРИМЕРЕ СФУ

Формулируются задачи, решаемые в процессе проведения аудита информационной безопасности

высшего образовательного учреждения, представлено программное средство для проведения

аудита отдельных компонентов информационной безопасности Сибирского федерального

университета (СФУ).

Адекватная защита административного, профессорско-преподавательского и студенческого

состава, интеллектуальной собственности, имущества и информации образовательного

учреждения от всего спектра угроз предполагает решение следующих задач: разработка

концепции безопасности образовательного учреждения, выявление объектов, наиболее вероятно

подверженных атаке, определение уязвимостей и угроз, установление уровней опасности по

территориальному и структурному принципам, рациональное планирование расхода финансовых,

людских и материальных ресурсов на обеспечение безопасности, сокращение затрат на обеспечение

безопасности путем мобильного применения имеющихся сил и средств защиты, разработка

модели системы безопасности. Для решения этих задач необходим аудит информационной

безопасности (ИБ). Аудит ИБ – это системный процесс, позволяющий оценить текущее

состояние информационной системы (ИС) организации, а также разработать рекомендации по

применению комплекса организационных мер и программно-технических средств, направленных

на обеспечение защиты информационных и других ресурсов ИС от угроз ИБ.

Аудит ИБ включает в себя:

• оценку информационных активов и ресурсов ИС;

• анализ рисков, связанных с возможностью осуществления угроз безопасности в

отношении ресурсов ИС;

• оценку текущего уровня защищенности ИС;

• оценку соответствия ИС существующим стандартам в области ИБ;

• разработку рекомендаций по внедрению новых и повышению эффективности существующих

механизмов безопасности ИС.

В связи с тем, что Сибирский федеральный университет создан на основе объединения

четырех государственных вузов города Красноярска: классического университета, архитектурностроительной академии, технического университета, университета цветных металлов и золота –

имеются сложности в осуществлении организации аудита ИБ в распределенной разнородной

системе. Кроме того, территориально административные корпуса объединенных вузов

расположены на нескольких площадках, что требует определения периметра безопасности СФУ

в целом. Объединение вузов – процесс длительный, требующий рассмотрения множества

вопросов, но уже на ранней стадии IT-планирования необходимо пересмотреть и/или определить

ключевые стандарты в области информационной безопасности, а также рассмотреть актуальность

существующей нормативной базы.

Для автоматизации процесса проведения аудита информационной безопасности разработано

программное средство, позволяющее на основе анализа ответов на вопросы, составленные

по требованиям международных стандартов в области информационной безопасности [1, 2],

руководящих документов Гостехкомиссии России в области защиты информации, а также законов

111

Материалы XVI всероссийской научно-практической конференции

РФ и указов Президента РФ, дать количественную оценку соответствия ИС требованиям

нормативных документов. В программном средстве представлен лист опроса, результаты которого

показывают процент невыполненных требований используемой нормативной базы. Программа

формирует отчет, содержащий рекомендации по устранению уязвимых мест ИС организации.

В настоящее время информационное и соответствующее правовое пространство подвержено

бурным изменениям. Программное средство для проведения аудита отдельных компонентов ИБ

СФУ автоматически адаптируется к изменениям в нормативной базе.

Список литературы:

1. ГОСТ Р ИСО/МЭК 17799-2005 Информационная технология. Практические правила управления информационной

безопасностью. ISO/IEC 17799:2000 Information technology. Code of practice for security management. М.: Стандартинформ, 2006.

2. ГОСТ Р ИСО/МЭК 27001-2005 Информационные технологии. Методы защиты. Системы менеджмента защиты

информации. Требования. ISO/IEC 27001:2005(E) Information technology. Security techniques. Information security management

systems. Requirements – ИСО/МЭК 2005. Перевод на русский язык: ЗАО «Технорматив», 2006.

А. А. Колосов

Московский энергетический институт (технический университет)

ЗАЩИЩЕННАЯ СИСТЕМА ОБМЕНА ЭЛЕКТРОННОЙ ПОЧТОЙ НА

ОСНОВЕ СЕРТИФИКАТОВ ОТКРЫТЫХ КЛЮЧЕЙ

Электронная почта является одним из самых распространенных способов общения пользователей

компьютерных сетей в современном мире. В докладе рассматриваются основные существующие

методы защиты почтовых систем от различных угроз с использованием средств асимметричной

криптографии, а также определяется возможность их применения для построения защищенной

системы электронного документооборота.

Основная особенность электронной почты заключается в том, что она является системой

с промежуточным хранением, т. е. информация отправляется получателю не напрямую, а через

промежуточное звено – электронный почтовый ящик, который представляет собой место на

сервере, где сообщение хранится, пока его не запросит пользователь. Независимость от канала

передачи данных и достаточно «мягкие» требования к промежуточным серверам являются

источником основных опасностей электронных писем. Недостатки электронной почты напрямую

вытекают из ее достоинств.

Все угрозы безопасности почтовых писем общеизвестны и не требуют детального

рассмотрения. К ним относятся спам (нежелательная почта), перехват, олицетворение, искажение,

отказ в обслуживании, внедрение вредоносных программ.

Учитывая, что электронная почта появилась уже достаточно давно, существует немало

способов борьбы с известными атаками. Тем не менее построение по-настоящему универсального

способа защиты является серьезной задачей, требующей тщательного анализа возможностей

современных компьютерных систем и их пользователей с пониманием того, что каждый может

выступать в роли злоумышленника, использования сложного математического аппарата,

112

«Проблемы информационной безопасности в системе высшей школы»

изучения уже существующих средств защиты, совмещения их положительных черт и исключения

неактуальных и неэффективных методов.

Существующими на сегодняшний день стандартами защищенного обмена электронной

почтой являются S/MIME [1] и PGP [2].

S/MIME (Secure/Multipurpose Internet Mail Extension) – это усовершенствование с

точки зрения защиты стандарта формата MIME электронной почты в Интернете, базирующееся

на использовании технологии RSA Data Security [3]. Главной характеристикой S/MIME

является иерархическая политика аутентификации, требующая для управления открытыми

ключами развертывания инфраструктуры открытых ключей (PKI) [4]. В качестве документа,

подтверждающего соответствие между открытым ключом и информацией, идентифицирующей

владельца ключа, является сертификат (в формате PKIX на базе X.509v3 [5]).

Система PGP (Pretty Good Privacy – вполне надежная секретность) обеспечивает

конфиденциальность и сервис аутентификации, которые можно использовать для электронной

почты и приложений хранения файлов. Принципиальным отличием PGP является использование

сетей доверия и распределенной аутентификации.

С точки зрения «качества» решения основных задач: аутентификации и обеспечения

конфиденциальности – оба стандарта достаточно надежны, но имеют принципиальные отличия

и не могут использоваться совместно. В первую очередь PGP ориентирована на физических

лиц, в то время как S/MIME, требующая инфраструктуру открытых ключей, подходит для

корпоративного использования.

Основной идеей развития в рассматриваемой области является объединение всех

положительных сторон S/MIME и PGP в единую универсальную защищенную почтовую систему.

Прежде всего, защита не должна ограничивать функционал защищаемой системы, но в то же

время должна обеспечивать надежность. Кроме того, система должна быть гибкой по отношению

к используемым средствам криптозащиты, которые приходится постоянно совершенствовать

для обеспечения необходимого уровня безопасности и на которые накладываются жесткие

ограничения, в том числе и законодательные.

Решение описанных задач позволяет перейти от защиты непосредственно электронных

писем к созданию универсального защищенного транспорта, что откроет дорогу для разработки

более глобальной защищенной системы электронного документооборота.

Список литературы:

1. RFC 3851. S/MIME Version 3.1 Message Specification. 2004.

2. Zimmermann P. The Official PGP User’s Guide. MIT press, 1995.

3. RFC 3447. PKCS #1: RSA Cryptography Specifications Version 2.1, 2003.

4. Nash A. PKI: Implementing & Managing E-Security. 2001.

5. RFC 5280. Internet X.509 Public Key Infrastructure Certificate and Certificate Revocation List (CRL) Profile. 2008.

113

Материалы XVI всероссийской научно-практической конференции

С. Д. Кулик, Д. А. Никонец, К. И. Ткаченко, А. В. Жижилев

Московский инженерно-физический институт (государственный университет)

УСТРОЙСТВО ОПРЕДЕЛЕНИЯ ПОДДЕЛЬНЫХ ДОКУМЕНТОВ

Представлены результаты разработки устройства определения фальшивых документов,

содержащих рукописный текст на русском языке. Устройство предназначено для автоматизации

работы экспертов-почерковедов и позволяет решать задачи безопасности, а также задачи розыска

и поиска преступников.

При совершении преступления преступник оставляет следы. Так, например, фальшивомонетчик

осуществляет сбыт (на финансовом рынке) фальшивых векселей (ценных бумаг) или поддельных

документов. Важным источником данных для проведения криминалистических экспертиз, решения

идентификационных задач, задач розыска и поиска является биометрическая информация.

Биометрические системы, основанные на рукописном материале, используются как для идентификации

личности по почерку, так и для определения ее характеристик, таких как возраст, пол, рост и др.

Известно, что при передаче векселя на нем проставляется передаточная надпись

(индоссамент), которая скрепляется подписью индоссанта. При определении подлинности этого

векселя проводят почерковедческую экспертизу с целью идентификации личности подписавшего

(что в итоге позволяет определить и подлинность самого векселя).

Методика [1] позволяет установить пол исполнителя кратких рукописных текстов

(фрагментов). Методика [2] позволяет установить возраст исполнителя кратких рукописных текстов

(фрагментов). Методика [3] позволяет установить автора рукописного текста (фрагмента).

Принцип действия разработанных ранее методик [1, 2, 3] одинаков: эксперту-криминалисту

необходимо выявить признаки, найти сумму их весов, сравнить с заранее известным порогом и

принять решение. В каждой методике приведены свои наборы весов, признаков и порогов.

Опираясь на опыт разработки устройств [4, 5] для решения задач в области криминалистики,

было разработано новое устройство для определения фальшивых (поддельных) документов,

содержащих рукописный текст на русском языке.

Предлагаемое устройство в виде полезной модели содержит: блок коммутации, блок

вычисления решающей функции, блок сравнения с порогом, блок принятия решения, блок

генерирования выборки, блок прогноза, блок сравнения с прогнозом, блок индикации, Y-вход

признаков, W-вход весов, D-вход порога, E-вход эксперта, Z-вход типа режима, X-выход

блока коммутации, F-выход блока вычисления решающей функции, S-выход блока сравнения

с порогом, G-выход блока генерирования выборки, P-выход блока прогноза, V-выход блока

сравнения с прогнозом, Q-выход блока принятия решения, являющийся выходом устройства.

Более подробное описание работы рассмотренного устройства представлено в [6].

Предложенное устройство было успешно защищено охранным документом РОСПАТЕНТа

в виде патента [6] на полезную модель. Дальнейшие исследования связаны с разработкой других

аналогичных устройств, а также с созданием автоматизированного рабочего места экспертапочерковеда.

Список литературы:

1. Кулик С. Д., Челышев М. М., Бажакин Г. А., Левицкий А. Б., Молоков Э. П., Мурашова О. С., Сосенушкина М. Н.,

Колесова Е. Ю., Серегин В. В., Скоморохова А. Г., Черенков А. М., Шаова Т. Г. Методика определения возраста

исполнителя рукописных текстов: Учебное пособие. М.: ЭКЦ МВД России, 1995. – 255 с.

114

«Проблемы информационной безопасности в системе высшей школы»

2. Кулик С. Д., Челышев М. М., Мирошникова С. Ю., Левицкий А. Б., Бажакин Г. А., Белоусова О. Д., Колесова Е. Ю.,

Марушкин М. Т., Молоков Э. П., Мурашова О. С., Серегин В. В. Методика определения пола исполнителя кратких

рукописных текстов: Учебное пособие. М.: ВНКЦ МВД СССР, 1990. – 185 с.

3. Кулик С. Д., Челышев М. М., Левицкий А. Б., Бажакин Г. А., Белоусова О. Д., Мурашова О. С., Колесова Е. Ю.

Методика вероятностно-статистической оценки совпадающих частных признаков почерка в прописных буквах русского алфавита:

Справочное пособие. М.: ВНИИ МВД СССР, 1990. – 260 с.

4. Кулик С. Д. Патент на изобретение № 2208837, Российская Федерация (RU), кл. МПК7 G 06 F 17/30. Устройство для

имитационного моделирования значений функции выхода автоматизированной фактографической информационно-поисковой

системы криминалистического назначения / С. Д. Кулик (Россия). – Заявка № 2001129139/09; Заяв. 30.10.2001; Зарегистр.

20.07.2003; Приоритет от 30.10.2001; Опубл. 20.07.2003; Бюл. № 20. Ч. 3. С. 752–753. (РОСПАТЕНТ).

5. Кулик С. Д. Свидетельство на полезную модель № 23701, Российская Федерация (RU), кл. МПК7 G 07 D 7/00. Устройство

для объединения уголовных дел, определения фальшивых банкнот, ценных бумаг и документов при раскрытии преступлений в

криминалистике / С. Д. Кулик (Россия). – Заявка № 2001134790/20; Заяв. 26.12.2001; Зарегистр. 27.06.2002; Приоритет

от 26.12.2001; Опубл. Бюл. № 18. Ч. 2. С. 399. (РОСПАТЕНТ).

6. Кулик С. Д., Никонец Д. А., Ткаченко К. И., Жижилев А. В. Патент на полезную модель № 73750, Российская

Федерация (RU), кл. МПК7 G 07 D 7/00. Устройство определения фальшивых рукописных документов на русском языке /

С. Д. Кулик, Д. А. Никонец, К. И. Ткаченко, А. В. Жижилев (Россия). – Заявка № 2007147832/22; Заяв. 25.12.2007;

Зарегистр. 27.05.2008; Приоритет от 25.12.2007. Опубл. Бюл. № 15. Ч. 3. С. 860. (РОСПАТЕНТ).

В. С. Лаврентьев

Московский инженерно-физический институт (государственный университет)

SQL-ОЛИМПИАДА КАК ФАКТОР ПОВЫШЕНИЯ УРОВНЯ ПОДГОТОВКИ

СТУДЕНТОВ ФАКУЛЬТЕТА БЕЗОПАСНОСТИ МИФИ

Рассматривается использование участия студентов факультета безопасности в олимпиаде по

языку структурированных запросов для углубленного освоения материала по курсу «Безопасность

систем баз данных». В тезисах приведен пример задачи, а в докладе приводятся решения наиболее

сложных задач олимпиады.

Язык структурированных запросов (SQL) – необходимый компонент реализации

технологий безопасности главного компонента информационной системы – базы данных,

работающей под управлением современной СУБД. Все известные компоненты информационной

безопасности: конфиденциальность, целостность, доступность – реализуются с участием SQL.

Поэтому в двухсеместровом курсе «Безопасность систем баз данных» изучению этого языка

уделяется повышенное внимание. Четыре контрольные работы для студентов потоков 7-го и

8-го семестров по решению задач реализации технологий безопасности баз данных требуют от

студента уверенного владения языком SQL. МИФИ в 2008 г. стал участником программы Oracle

Academy, в рамках которой получил лицензии на использование в своем учебном процессе 24

серверов Oracle 10g. Поэтому SQL в МИФИ осваивается на примере SQL Oracle.

Впервые в России Московский энергетический институт (технический университет)

совместно с Oracle СНГ, компанией «ФОРС» и институтом «Информика» Министерства

образования и науки РФ в 2007 г. организовал олимпиаду по языку SQL версии Oracle.

МИФИ получил приглашение от организаторов олимпиады на участие своих студентов в ней.

К сожалению, это приглашение пришло за несколько дней до начала олимпиады, тем не менее

команда от факультета безопасности МИФИ приняла в ней участие и заняла четвертое место из

восемнадцати возможных (студентки Митричева Н., Сидоренко С.), немного отстав по баллам

от третьего призового места.

115

Материалы XVI всероссийской научно-практической конференции

Задачи олимпиады уже после ее проведения были опубликованы в Интернете по адресу [1].

Ознакомление с задачами позволило выявить ряд нюансов языка SQL, на освоение которых необходимо

обратить дополнительное внимание в ходе занятий по курсу «Безопасность систем баз данных».

Всего опубликованных задач олимпиады – 22. Баллы, выставляемые за решения задач,

варьируются от 1 до 10. В перечне задач представлены по одной задаче с баллами 10, 9 и 8,

две задачи – по 7 баллов, 4 задачи – по 6 баллов, подавляющее большинство остальных задач

оцениваются в 1 балл.

Для решения группы задач, оцениваемых как наиболее сложные, олимпиады требуется

умение пользоваться аналитическими функциями (PANK(), ROLLUP), функцией DECODE

и др. Но все-таки главное для успешного решения – преодолеть алгоритмические сложности.

Приведем для примера формулировку задачи, оцениваемой 10 баллами.

Имеется: таблица с тремя столбцами: именем, фамилией и коэффициентом размножения,

созданная и загруженная следующим образом:

create table EMP_SELECTED (First_name varchar2(20) not null,

Last_name varchar2(20) not null , N integer not null);

insert into EMP_SELECTED values(‘Ellen’, ‘ABEL’, 3);

insert into EMP_SELECTED values(‘Matthew’, ‘WEISS’ ,5);

commit;

Требуется написать запрос, выводящий на печать таблицу, содержащую строки с именами

и фамилиями двух сотрудников. Число строк для каждого сотрудника должно определяться

коэффициентом размножения (столбец N в исходной таблице). Т. е. должны быть 3 строки

для сотрудника Ellen ABEL и 5 строк для Matthew WEISS. Строки должны быть объединены

в группы и отсортированы по фамилии и имени. Кроме того, должны быть пронумерованы

элементы внутри группы и присутствовать сквозная нумерация. Этот select должен работать для

произвольного количества строк в исходной таблице EMP_SELECTED. В выходной таблице

должны также присутствовать следующие столбцы: сквозной номер строки по порядку; номер

сотрудника в группе; имя (First_name); фамилия (Last_name).

Решение задачи потребует использования аналитической функции RANK(), но прежде

всего – нахождения верного алгоритма решения.

Список литературы:

1. http://gpi-mpei.ru//content/view/163/241/.

116

«Проблемы информационной безопасности в системе высшей школы»

Н. Г. Милославская, Д. О. Ковалев

Московский инженерно-физический институт (государственный университет)

Архитектура Операционного центра информационной

безопасности

Рассматривается архитектура операционного центра информационной безопасности (ОЦИБ), которая

является важной частью комплексной системы защиты. Архитектура определяет последовательность получения,

обработки, анализа данных ИБ и выработки ответной реакции на инциденты ИБ.

ОЦИБ – это централизованный компонент, предназначенный для комплексного управления

проблемами ИБ организации. Данный термин предлагается автором по аналогии с устоявшимся

понятием сетевого операционного центра, решающего аналогичные задачи в области управления

телекоммуникационной инфраструктурой. В зависимости от размеров организации ОЦИБ может

представлять собой либо выделенный программный продукт, либо целый набор программных и

аппаратных средств, основной задачей которого является управление ИБ организации [1].

Выделяют следующие пять основных технических операций, которые выполняет

ОЦИБ: регистрация сообщений ИБ, сбор сообщений ИБ, хранение сообщений ИБ, анализ

последовательностей сообщений ИБ и выработка ответной реакции. За выполнение каждой из

этих операций в рамках ОЦИБ отвечает отдельный модуль или отдельный блок:

−Г-блоки: генераторы сообщений ИБ (от словосочетания «генерация сообщений»);

−Б-блоки: база данных сообщений ИБ (от словосочетания «база данных»);

−Р-блоки: вырабатывают ответную реакцию на событие и/или формируют отчет по событию

(от словосочетания «реакция и отчетность»);

−А-блоки: отвечают за анализ сообщений ИБ (от словосочетания «Анализ сообщений»);

−С-блоки: отвечают за сбор и нормализацию сообщений ИБ (от слова «сбор и нормализация

данных»).

−З-блоки: база данных знаний, отвечает за управление знаниями об инцидентах и

поддержание базы данных сигнатур систем обнаружения вторжений и базы данных уязвимостей

(от слова «знания»).

Каждый блок описывает функциональную группу модулей, выполняющих определенные

действия. Например, Г-блок может представлять собой множество приложений, генерирующих

сообщения безопасности посредством стандартного интерфейса Syslog (UDP/514). Г-блок может

также быть представлен системами обнаружения и предотвращения вторжений, межсетевыми экранами,

системами фильтрации почтовых сообщений или прочими средствами защиты информации [2].

Список литературы:

1. Ковалев Д. О. Идеология и реализация операционных центров информационной безопасности // Безопасность информационных

технологий. 2008. № 4. C. 103.

2. Renaud Bidou. Security Operation Center Concepts & Implementation // IV2 Technologies. 2005.

117

Материалы XVI всероссийской научно-практической конференции

А. С. Николаев, В. Н. Федосеев

ФГУП «НИИ НПО «Луч», Подольск

РАСШИРЕНИЕ ТРЕБОВАНИЙ БЕЗОПАСНОСТИ

В ПРОГРАММНОЙ ПЛАТФОРМЕ ЯНУКС 3.0

В работе представлены результаты разработки расширенных функциональных требований безопасности,

связанных с технологией виртуализации, а также усиленных требований доверия к безопасности, направленных на

обеспечение процесса устранения недостатков, обнаруживаемых на этапе эксплуатации жизненного цикла программной

платформы масштаба предприятия Янукс 3.0.

Вычислительная мощность современных компьютеров быстро растет. Современные многоядерные

системы как нельзя лучше позволяют реализовать богатейший потенциал технологии виртуализации,

выводя удобство и безопасность обработки информации на качественно новый уровень.

Программная платформа масштаба предприятия Янукс 3.0 представляется собой

свободный дистрибутив GNU/Linux, построенный на основе коммерческого продукта RedHat

Enterprise Linux 5.1.

Действующие спецификации «Общих критериев» [1] не содержат функциональных требований

к подсистеме виртуализации операционной системы. В рамках процесса разработки программной

платформы Янукс 3.0 были расширены требования руководящего документа ФСТЭК, описывающего

функциональные требования безопасности [2], в отношении разделения доменов виртуальных машин.

В задание по безопасности, построенное на основе «Профиля защиты с контролируемым доступом»

[3], были добавлены следующие функции безопасности, связанные с виртуализацией:

•поддержка ФБО домена безопасности для выполнения каждой виртуальной машины,

защищающей виртуальную машину от вмешательства и воздействия со стороны недоверенных

субъектов или субъектов, внешних по отношению к данной виртуальной машине;