157-167x

advertisement

157. Анализ безопасности протокола обмена информацией. Описание работы протокола

в виде графического представления схемы и текстового описания.

Тупой вопрос, по сути просто вырванная из контекста лекция интуита. Привожу её здесь.

Вот ссылка если чо: http://www.intuit.ru/department/security/mssec/15/

Описание схемы

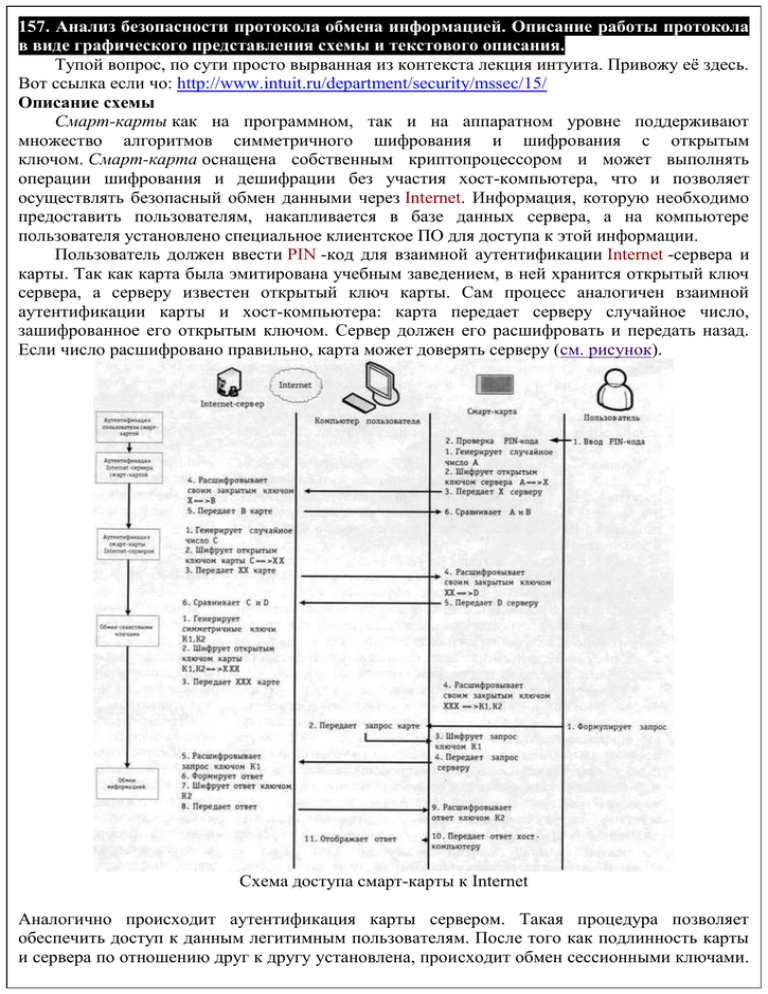

Смарт-карты как на программном, так и на аппаратном уровне поддерживают

множество алгоритмов симметричного шифрования и шифрования с открытым

ключом. Смарт-карта оснащена собственным криптопроцессором и может выполнять

операции шифрования и дешифрации без участия хост-компьютера, что и позволяет

осуществлять безопасный обмен данными через Internet. Информация, которую необходимо

предоставить пользователям, накапливается в базе данных сервера, а на компьютере

пользователя установлено специальное клиентское ПО для доступа к этой информации.

Пользователь должен ввести PIN -код для взаимной аутентификации Internet -сервера и

карты. Так как карта была эмитирована учебным заведением, в ней хранится открытый ключ

сервера, а серверу известен открытый ключ карты. Сам процесс аналогичен взаимной

аутентификации карты и хост-компьютера: карта передает серверу случайное число,

зашифрованное его открытым ключом. Сервер должен его расшифровать и передать назад.

Если число расшифровано правильно, карта может доверять серверу (см. рисунок).

Схема доступа смарт-карты к Internet

Аналогично происходит аутентификация карты сервером. Такая процедура позволяет

обеспечить доступ к данным легитимным пользователям. После того как подлинность карты

и сервера по отношению друг к другу установлена, происходит обмен сессионными ключами.

Например, ключи генерируются на сервере, шифруются открытым ключом карты и

передаются карте, которая их расшифровывает и сохраняет. Далее смарт-карта шифрует

запрос пользователя сессионным ключом и передает серверу. Сервер расшифровывает запрос,

формирует ответ, шифрует их другим сессионным ключом и передает назад. Карта

расшифровывает полученный ответ, который затем отображается на компьютере клиента.

При передаче следующей порции данных будет использован новый сессионный ключ.

Пояснение

Протокол подвержен атаке типа "человек посередине". На этапе "Обмен сеансовыми

ключами " сервер не предоставляет никакого подтверждения того, что именно он

сгенерировал зашифрованные на открытом ключе смарт-карты. Сообщение от сервера

может быть изъято злоумышленником и заменено на другие ключи симметричные K3, K4,

зашифрованные на открытом ключе карты (согласно принципу асимметричной

криптографии, открытый ключ известен всем, в т.ч. и потенциальному злоумышленнику).

После этого смарт-карта передаст запрос серверу, зашифровав его на ключе K3.

Злоумышленник сможет перехватить и расшифровать его, чтобы сформировать ответ и

зашифровать на ключе K4. Таким образом, смарт-карта будет взаимодействовать не с

сервером, а со злоумышленником. Избежать этого можно, если на этапе "Обмен сеансовыми

ключами " в дополнение к передаваемому сообщению XXX сервер передаст результат

шифрования XXX на своем закрытом ключе XXXX (по сути, это будет служить цифровой

подписью ключей). Тогда эквивалентность XXX и результата расшифрования XXXX на

открытом ключе сервера будет для смарт-карты гарантией того, что ключ был получен от

сервера, а не от злоумышленника.

Краткие итоги

В результате выполнения лабораторной работы студенты научились смотреть на

протокол обмена информацией с позиции взломщика и систематизировали знания основ

криптографии:

Закрепили знания фундаментальных принципов асимметричной и симметричной

криптографии

Научились оценивать возможность криптографических механизмов обеспечить не

только шифрование данных, но и аутентификацию участников переговоров

158. Защита от вирусных угроз. Сценарии построения комплексной системы защиты от

вирусных угроз.

На сегодняшний день компьютерные вирусы остаются одним из наиболее обсуждаемых

видов угроз. Более того именно с защиты от компьютерных вирусов обычно начинают

создавать систему информационной безопасности компании. Однако, не смотря на то, что

отрасль антивирусной безопасности существует уже более десяти лет, данный вид угроз

остаётся одним из наиболее актуальных и опасных. Так, например, по данным многих

научно-исследовательских центров в Европе и США, ежегодно увеличивается не только

количество успешных вирусных атак, но и уровень ущерба, который наносится компаниям в

результате использования злоумышленниками вредоносного кода.

В настоящее время во многих компаниях бытует распространённое мнение о том, что для

эффективной защиты АС(автоматизированной системы) от вредоносного ПО достаточно

установить антивирусные продукты на всех рабочих станциях и серверах, что автоматически

обеспечит нужный уровень безопасности. Однако, к сожалению, практика показывает, что

такой подход не позволяет в полной мере решить задачу защиты от вредоносного кода.

Обусловлено это следующими основными причинами:

подавляющее большинство антивирусных средств базируется на сигнатурных методах

выявления вредоносного ПО, что не позволяет им обнаруживать новые видывирусов,

сигнатуры которых отсутствуют в их базах данных;

в ряде случаев в организациях отсутствуют нормативно-методические документы,

регламентирующие порядок работы с антивирусными средствами защиты. Это может

приводить к возможным нарушениям правил эксплуатации, а именно несвоевременному обновлению сигнатурных баз, отключению компонентов

антивирусов, запуску программ с непроверенных информационных носителей и т.д.

антивирусные средства защиты не позволяют выявлять и устранять уязвимости, на

основе которых компьютерные вирусы могут проникать в АС предприятий;

антивирусы

не обладают функциональными возможностями, позволяющими

ликвидировать возможные последствия вирусных атак;

персонал компании зачастую не осведомлён о возможных вирусных угрозах, вследствие

чего допускаются непреднамеренные ошибки, приводящие вирусныматакам;

в большинстве случаев в компаниях используются антивирусные средства защиты

одного производителя. Недостатком такого метода является высокий уровень

зависимости от продукции этого производителя. Это означает, что в случае если по

какой-то причине будет нарушена работоспособность антивирусного ядра или вендор

не

сможет

своевременно

обновить

свою

базу

данных,

то

под

угрозой вирусной эпидемии окажется вся инфраструктура компании.

Для того, чтобы избежать перечисленных выше недостатков рекомендуется использовать

комплексный подход, предусматривающий возможность одновременного применения

организационных и технических мер защиты от вирусных угроз.

Типы нарушителей:

Модель защиты компаний от вредоносного кода

Для защиты от нарушителей класса "Н-1" и "Н-2" достаточно использовать стандартное

антивирусное программное обеспечение одного производителя, установив его на все рабочие

станции и серверы в компании. Такой подход может применяться для небольших компаний, а

также для предприятий, где обрабатывается небольшой объём конфиденциальной

информации.

Для защиты от нарушителя класса "Н-3" необходимо использовать многовендорный

вариант антивирусной защиты, который предусматривает применение антивирусных ядер

различных производителей. Это позволит существенно повысить вероятность

обнаружения вируса за счёт того, что каждый файл или почтовое сообщение будет

проверяться различными ядрами. Ещё одним преимуществом использования многоядерных

антивирусов является более высокая надёжность работы системы антивирусной защиты. В

случае, если в одном из сканирующих ядер системы произойдёт сбой, то оно всегда может

быть заменено другим активным антивирусным ядром. Как правило, выделяют три уровня

антивирусной защиты, на каждом из которых могут использоваться антивирусные продукты

различных производителей (рис. 21.2):

уровень шлюза, на котором средства антивирусной защиты устанавливаются на

межсетевом экране или прокси-сервере. Еще одним вариантом защиты АС на уровне

шлюза может являться установка специализированных программно-аппаратных

комплексов (appliance'ов) в точке подключения АС к сети Интернет;

уровень серверов, в рамках которого антивирусные агенты устанавливаются на

файловые, почтовые и другие серверы АС;

уровень рабочих станций пользователей, на котором антивирусы устанавливаются на

все рабочие места пользователей с возможностью централизованного управления с

единой консоли.

Для защиты от нарушителей класса "Н-4" применение одних лишь антивирусных

продуктов недостаточно, так как злоумышленники данной категории обладают

возможностями создавать вредоносный код, который не обнаруживается антивирусами.

Поэтому в дополнение к многовендорной антивирусной защите в АС компании необходимо

использовать подсистему сетевого экранирования, выявления и предотвращения атак, а также

обнаружения уязвимостей.

Подсистема выявления и предотвращения атак предназначена для обнаружения

несанкционированной вирусной активности

посредством

анализа

пакетов

данных,

циркулирующих в АС, а также событий, регистрируемых на серверах и рабочих станциях

пользователей. Подсистема дополняет функции межсетевых и персональных экранов за счёт

возможности более детального контекстного анализа содержимого передаваемых пакетов

данных.

Подсистема выявления уязвимостей должна обеспечивать возможность обнаружения

технологических и эксплуатационных уязвимостей АС посредством проведения сетевого

сканирования. В качестве объектов сканирования могут выступать рабочие станции

пользователей, серверы, а также коммуникационное оборудование. Для проведения

сканирования могут использоваться как пассивные, так и активные методы сбора

информации.

Подсистема управления антивирусной безопасностью, предназначенная для выполнения

следующих функций:

удалённой установки и деинсталляции антивирусных средств на серверах и рабочих

станциях пользователей;

удалённого управления параметрами работы подсистем защиты, входящих в состав

комплексной системы антивирусной защиты;

централизованного сбора и анализа информации, поступающей от других подсистем.

Данная функция позволяет автоматизировать процесс обработки поступающих данных,

а также повысить оперативность принятия решений по реагированию на выявленные

инциденты, связанные с нарушением антивирусной безопасности.

Описанный выше подход к защите от нарушителей класса "Н-4" целесообразно применять в

крупных и территориально-распределённых компаниях, ресурсы которых потенциально

могут быть подвержены целевым атакам злоумышленников, реализуемых при помощи

вредоносного кода.

Технологическое обеспечение должно быть направлено на создание комплексной

системы антивирусной защиты (КСАЗ). Рассмотрим подсистемы защиты, которые должны

входить в состав КСАЗ для обеспечения защиты на уровне сети, рабочих станций и серверов

АС.

Защита на уровне сети

Основным компонентом КСАЗ на уровне сети является система разграничения доступа,

которая может реализовываться на трёх уровнях модели ВОС(взаимодействия открытых

систем) - канальном, сетевом и прикладном. На канальном уровне разграничение доступа

осуществляется на основе виртуальных локальных сетей VLAN ( Virtual Local Area Network ),

на которые разделяется АС. На сетевом и транспортном уровнях модели ВОС для

разграничения доступа могут применяться межсетевые экраны, предназначенные для

блокирования потенциально опасных пакетов данных, на основе которых распространяются

компьютерные вирусы. Как правило, межсетевые экраны устанавливаются в точке

подключения АС к сети Интернет и обеспечивают фильтрацию пакетов с вредоносным

кодом.

Разграничение доступа на прикладном уровне может реализовываться на основе

технологий, обеспечивающих возможность проверки уровня безопасности рабочих станций

перед предоставлением им доступа к ресурсам АС. Так, например, если на рабочей станции

будет отсутствовать антивирусное ПО, или не будут обновлены сигнатурные базы данных, то

в этом случае доступ станции к АС будет заблокирован. Примером такой технологии

является Cisco Network Admission Control.

На прикладном уровне модели ВОС рекомендуется использоваться сетевые средства

обнаружения

и

предотвращения

атак,

предназначенные

для

обнаружения

несанкционированной вирусной активности

посредством

анализа

пакетов

данных,

циркулирующих в АС.

Помимо системы обнаружения атак для защиты АС также рекомендуется использования

средства анализа защищённости, предназначенные для выявления технологических и

эксплуатационных уязвимостей АС посредством проведения сетевого сканирования. В

качестве объектов сканирования могут выступать рабочие станции пользователей, серверы, а

также коммуникационное оборудование.

На прикладном уровне также могут использоваться шлюзовые средства антивирусной

защиты,

позволяющие

сканировать

файлы,

передаваемые

по

сетевым

протоколам SMTP, POP3, HTTP, FTP и др. Данный тип антивирусов подключается к

межсетевому экрану, прокси-серверу или устанавливается в разрыв канала связи на

выделенном узле. На уровне шлюза также может обеспечиваться защита от почтовых

сообщений, содержащих спам.

Средства защиты от вирусных угроз на уровне сети перечислены в таблице 21.4.

Таблица 21.4. Средства защиты от вирусов на уровне сети

Уровень

модели

№

Наименование средств защиты

ВОС

1 Прикладной уровень

Шлюзовые средства антивирусной защиты

Шлюзовые средства защиты от спама

Сетевые системы обнаружения атак

Средства контроля доступа к ресурсам АС

Средства анализа защищённости

2 Транспортный

Межсетевые экраны

уровень

3 Сетевой уровень

4 Канальный уровень

Средства разграничение доступа средствами VLAN

5 Физический уровень Физическое изолирование определённых сегментов АС друг от

друга

Защита на уровне рабочих станций пользователей

Базовым элементом защиты рабочих станций являются средства антивирусной защиты

(см. табл. 21.5). Основная задача данных средств заключается в антивирусной проверке всех

файлов, которые поступают на рабочую станцию по сети или через внешние носители

информации. В дополнении к средствам антивирусной защиты на станции рекомендуется

устанавливать персональные сетевые экраны, которые позволяют контролировать сетевую

активность приложений, а также хостовые средства обнаружения атак. В случае, если на

станциях пользователей обрабатывается конфиденциальная информация, то она должна

подлежать резервному копированию.

Таблица 21.5. Средства защиты от вирусов на уровне рабочих станций пользователей

№ Уровень модели узла АС

Наименование средств защиты

1 Уровень

информационных Средства резервного копирования информации

ресурсов

2 Уровень прикладного ПО

Средства антивирусной защиты

Персональные сетевые экраны

3 Уровень общесистемного ПО

Хостовые средства обнаружения и предотвращения

атак

4 Уровень

аппаратного -обеспечения

Защита на уровне серверов

На серверы, также как и на рабочие станции должны устанавливаться средства

антивирусной защиты, обеспечивающие выявление и блокирование вредоносного кода. В

отличие от рабочих станций, для обеспечения более высокого уровня защиты на серверы

могут устанавливаться многовендорные антивирусы, в состав которых одновременно входит

несколько сканирующих ядер различных производителей.

Для защиты почтовых серверов от спама на них может быть установлено

специализированное ПО, позволяющее выявлять сообщения рекламного характера

(см.таблицу 21.6).

Таблица 21.6. Средства защиты от вирусов на уровне серверов

№ Уровень модели узла АС

Наименование средств защиты

1 Уровень

информационных

Средства контроля целостности информации

ресурсов

Средства резервного копирования информации

2 Уровень прикладного ПО

Средства антивирусной защиты

Средства защиты от спама

3 Уровень общесистемного ПО

Персональные сетевые экраны

Хостовые средства обнаружения и предотвращения

атак

4 Уровень

аппаратного -обеспечения

Помимо рассмотренных выше средств защиты АС, функционирующих на уровне сети,

рабочих станций и серверов, в состав КСАЗ также должна входить подсистема управления

антивирусной безопасностью, предназначенная для выполнения следующих функций:

удалённой установки и деинсталляции антивирусных средств на серверах и рабочих

станциях пользователей;

удалённого управления параметрами работы подсистем защиты, входящих в состав

КСАЗ;

централизованного сбора и анализа информации, поступающей от других подсистем.

Данная функция позволяет автоматизировать процесс обработки поступающих данных,

а также повысить оперативность принятия решений по реагированию на выявленные

инциденты, связанные с нарушением антивирусной безопасности.

Комплексный подход к внедрению системы антивирусной защиты

Комплексный подход к защите от вредоносного кода предусматривает согласованное

применение правовых, организационных и программно-технических мер, перекрывающих в

совокупности все основные каналы реализации вирусных угроз. Процесс внедрения может

включать в себя следующие этапы (рис. 21.4):

аудит информационной безопасности АС, который направлен на сбор исходной

информации, необходимой для разработки плана внедрения КСАЗ. В рамках аудита

проводится проверка эффективности используемых механизмов безопасности,

определяются основные уязвимости в системе мер антивирусной защиты и

вырабатываются рекомендации по их устранению.

формирование требований к КСАЗ, предназначенной для защиты АС. На данном этапе

формируется техническое задание на внедрение КСАЗ;

разработка технорабочего проекта по внедрению КСАЗ, содержащего описание

проектных решений, схем установки, параметров настройки КСАЗ и других служебных

данных;

обучение сотрудников по вопросам противодействия вирусным угрозам, а также

персонала организации, ответственного за администрирование КСАЗ. Программа

обучения должна быть направлена на минимизацию рисков, связанных с ошибочными

действиями пользователей, приводящих к реализации вирусных атак. Примерами таких

действий являются: запуск приложений с непроверенных внешних носителей,

использование нестойких к угадыванию паролей доступа, закачкаActiveX -объектов с

недоверенных Web -сайтов и др. В процессе обучения должны рассматриваться как

теоретические, так и практические аспекты антивирусной защиты. При этом программа

обучения может составляться в зависимости от должностных обязанностей сотрудника,

а также от того к каким информационным ресурсам он имеет доступ.

пусконаладочные работы, связанные с развёртыванием КСАЗ. В рамках данного этапа

работ сначала создаётся пилотная зона, в которой проводится предварительное

тестирование внедряемой КСАЗ, после которого реализуется полномасштабное

внедрение комплекса защиты в АС;

техническое сопровождение КСАЗ, в рамках которого решаются вопросы, связанные с

обслуживанием системы в процессе её эксплуатации.

Состав этапов, а также их длительность зависит от размерности защищаемой АС, а также от

масштабов внедрения КСАЗ. Работы, связанные с внедрением и эксплуатацией СОА могут

проводиться как собственными силами предприятия, так и с привлечением внешних

организаций, специализирующихся на предоставлении услуг в области информационной

безопасности.

краткие итоги

Применение комплекса взаимоувязанных организационных и программно-технических

средств защиты даст возможность существенным образом повысить уровень защиты

предприятия и минимизировать вероятность успешной реализации вирусных атак.

159. Методология анализа защищенности системы на основе выявления уязвимостей

информационной системы и обнаружения вторжений.

Ни для кого не секрет, что современные информационные системы (ИС) являются одним

из краеугольных камней, на основе которых строят бизнес-процессы компании и предприятия

различных форм и назначений. Однако присущая для всех ИС "Ахиллесова пята" уязвимость заставляет уделять особое внимание их защите от несанкционированных

воздействий, способных привести к нарушению конфиденциальности, целостности или

доступности всей системы.

В последнее время всё чаще и чаще можно слышать о вторжениях в информационные

системы (ИС) предприятий и организаций и о том, к какому ущербу они приводят

Любые атаки нарушителей реализуются путём активизации той или иной уязвимости,

которая присутствует в системе. Это в свою очередь создаёт условия для успешной

реализации информационных атак на ИС. Примерами уязвимостей могут являться

некорректным образом составленная политика безопасности, отсутствие определённых

средств защиты или ошибки в используемом программном обеспечении (ПО).

Методы выявления и устранения уязвимостей

Для обнаружения уязвимостей в ИС проводится процедура аудита информационной

безопасности, которая состоит из двух этапов - анализа текущего уровня защищённости ИС и

разработки предложений по устранению выявленных уязвимостей. Аудит состоит из

комплекса

проверок,

часть

из

которых

направлена

на

обнаружение

и

устранение уязвимостей, который были описаны выше. Рассмотрим различные методы, при

помощи которых можно обнаружить слабые места в ПО ИС.

Выявление уязвимостей типа " buffer overflow ", " SQL Injection " и " format string "

возможно либо путём анализа исходных текстов потенциально уязвимой программы, либо

при помощи поведения анализа безопасности уже работающей программы. Первый способ

предполагает экспертный анализ исходных текстов программы с целью поиска и исправления

ошибок, которые были допущены на этапе её разработки. В большинстве случае для

устранения

выявленных уязвимостей необходимо

добавление

новых

функций,

обеспечивающих проверку корректности входных данных, поступающих в программу. Как

правило, метод анализа исходных текстов отличается высокой трудоёмкостью и используется

только в компаниях, которые занимаются разработкой ПО.

Второй метод выявления уязвимостей используется для анализа защищённости ПО,

которое уже установлено и функционирует в ИС. Метод предполагает использование

специализированных программных средств - так называемых сканеров безопасности или

систем анализа защищённости. Эти средства позволяют обнаруживать уязвимости на основе

активного и пассивного методов. При помощи пассивного метода осуществляется сбор

информации о настройках ПО, присутствующего в ИС и на основе этих данных делается

вывод о наличии или отсутствии в системе уязвимостей. Активные методы анализа

защищённости приложений имитируют информационные атаки и затем на основе анализа

результатов делается вывод о наличии уязвимостей в системе.

Что такое информационная атака?

Прежде чем начать разговор о способах выявления информационных атак, определим,

что же собой представляет вторжение нарушителя. Итак, атака представляет собой

совокупность действий нарушителя, приводящих к нарушению информационной

безопасности ИС

перейдем к рассмотрению основных подходов к выявлению информационных вторжений.

Обнаружение информационных атак

В качестве одного из базовых средств защиты информационных ресурсов в настоящее

время выступают системы обнаружения атак (СОА), позволяющие своевременно как

выявлять, так и блокировать атаки нарушителей, желающих заполучить секреты компании.

Процесс обнаружения информационных атак начинается со сбора исходных данных,

необходимых для того, чтобы сделать вывод о проведении атаки в ИС. Примерами таких

данных являются:

сведения о пакетах данных, передаваемых в ИС;

информация

о производительности программно-аппаратного обеспечения ИС

(вычислительная нагрузка на процессор хостов ИС, загруженность оперативной памяти,

скорость работы прикладного ПО и др.);

сведения о доступе к файлам ИС;

информация о регистрации новых пользователей в ИС и др.

Сбор исходных данных осуществляется при помощи специализированных датчиков

СОА, размещаемых в ИС. СОА может включать в себя два типа датчиков - сетевые и

хостовые. Сетевые датчики предназначены для сбора информации о пакетах данных,

передаваемых в том сегменте ИС, где установлен датчик. Хостовые же датчики

устанавливаются на определённые компьютеры в ИС и предназначаются для сбора

информации о событиях, возникающих на этих компьютерах.

Информация, собранная сетевыми и хостовыми датчиками, анализируется СОА с целью

выявления возможных атак нарушителей. Анализ данных может проводиться при помощи

двух основных групп методов - сигнатурных и поведенческих.

Сигнатурные методы описывают каждую атаку в виде специальной модели или

сигнатуры. В качестве сигнатуры атаки могут выступать: строка символов, семантическое

выражение на специальном языке, формальная математическая модель др. Алгоритм работы

сигнатурного метода заключается в поиске сигнатур атак в исходных данных, собранных

сетевыми и хостовыми датчиками СОА. В случае обнаружения искомой сигнатуры, СОА

фиксирует факт информационной атаки, которая соответствует найденной сигнатуре.

Преимуществом сигнатурных методов является их высокая точность работы, а очевидным

недостатком - невозможность обнаружения тех атак, сигнатуры которых не определены при

помощи методов.

Поведенческие методы, в отличие от сигнатурных, базируются не на

моделях информационных атак, а на моделях штатного процесса функционирования ИС.

Принцип работы поведенческих методов заключается в обнаружении несоответствия между

текущим режимом функционирования ИС и моделью штатного режима работы, заложенной в

параметрах метода. Любое такое несоответствие рассматривается как информационная

атака. Преимуществом методов данного типа является возможность обнаружения новых атак

без необходимости постоянного изменения параметров функционирования модуля.

Недостатком же этой группы методов является сложность создания точной модели штатного

режима функционирования ИС.

В обобщённом виде характеристики применимости сигнатурного и поведенческого методов

для выявления атак на разных стадиях рассмотрены в таблице.

Таблица 23.1. Характеристики применимости сигнатурного и поведенческого методов

для обнаружения различных стадий атак

Стадия

атаки\Метод

Сигнатурный метод

Поведенческий метод

обнаружения

Стадия рекогносцировки

+(сетевые

и

хостовые датчики)

Стадия вторжения в ИС

+(сетевые

и

хостовые +(сетевые

и

хостовые

датчики)

датчики)

Стадии атакующего воздействия +(хостовые датчики)

Стадия развития атаки

+(хостовые датчики)

Краткие итоги

Можно ли выявить вторжение в информационную систему? Ответ однозначен - можно.

Однако это "можно" подразумевает то, что обнаружениеинформационных атак на ресурсы

ИС является весьма сложным технологическим процессом, который связан со сбором

необходимых данных о процессе функционирования ИС, их анализом и, наконец, выявлением

факта атаки. Поэтому для эффективного обнаружения атаки на всех стадиях её жизненного

цикла необходимо комбинированное использование как поведенческих, так и сигнатурных

методов. И только реализация описанного выше комплексного подхода к проблеме

выявления атак позволит значительно снизить риск успешного вторжения в информационные

системы компании и исключит потерю производственных и иных секретов, а также не

позволит потерять достигнутый уровень конкурентоспособности на рынке 21 века - века

информации.

160. Методы и инструменты защиты от сетевых атак на основе технологии межсетевого

экранирования.

Основные понятия и определения

Межсетевые экраны ( МЭ ) реализуют методы контроля за информацией, поступающей

в АС и/или выходящей из АС (автоматизированной системы), и обеспечения защиты АС

посредством фильтрации информации на основе критериев, заданных администратором.

Процедура фильтрации включает в себя анализ заголовков каждого пакета, проходящего

через МЭ, и передачу его дальше по маршруту следования только в случае, если он

удовлетворяет заданным правилам фильтрации. При помощи фильтрования МЭ позволяют

обеспечить защиту от сетевых атак путем удаления из информационного потока тех пакетов

данных, которые представляют потенциальную опасность для АС. Фильтрация пакетов

данных может осуществляться по параметрам протоколов, относящихся к различным

уровням модели Важно отметить, что правила фильтрования пакетов данных, проходящих

через МЭ, могут определяться на основе двух базовых методов.

"Все, что не запрещено - разрешено". Правила фильтрации, построенные на основе

этого метода, по существу определяют те типы пакетов, которые должны быть

заблокированы МЭ. При этом все остальные пакеты данных, проходящие через МЭ,

считаются разрешенными.

"Все, что не разрешено - запрещено". Правила фильтрации, сформированные на основе

данного метода определяют только разрешенные пакеты данных, которые могут

поступать или отправляться из АС. При этом МЭ блокирует все остальные проходящие

через него пакеты данных. Данный метод позволяет сформировать более строгие

правила фильтрации за счет минимизации разрешенных типов пакетов.

МЭ также позволяет скрыть реальные IP -адреса защищаемой АС при помощи функции

трансляции сетевых адресов NAT ( Network Address Translation ), которая выполняется

следующим образом. При поступлении пакета данных в МЭ он заменяет реальный IP -адрес

отправителя пакета цанных на виртуальный и пересылает измененный пакет получателю. При

получении ответных пакетов МЭ выполняет обратные действия по замене IP -адресов.

Трансляция IP -адресов может осуществляться МЭ в одном из четырех режимов:

динамическом, статическом, статическом с динамической выборкой IP -адресов и

комбинированном. При динамической трансляции все пакеты данных пересылаются внешним

узлам с одного виртуального IP -адреса. Для того, чтобы различать пакеты данных,

предназначенные для разных адресатов, МЭ присваивают каждому соединению уникальное

числовое значение номера TCP - или UDP -порта. В режиме статической трансляции МЭ

выделяют каждому узлу защищаемой АС отдельный виртуальный IP -адрес, с которого и

осуществляется отправка пакетов данных. Статический режим трансляции с динамической

выборкой полностью аналогичен статическому режиму за исключением того, что узлам АС

соответствуют не статические, а динамические виртуальные IP -адреса, то есть они

выбираются МЭ случайным образом из заданного множества. Комбинированный режим

трансляции IP -адресов подразумевает одновременное использование нескольких режимов

трансляции, рассмотренных выше.

МЭ могут реализовываться как на основе аппаратного, так и программно-аппаратного

обеспечения. При этом МЭ, выполненные в виде автономных программно-аппаратных

блоков, могут устанавливаться в разрыв каналов связи АС между двумя сегментами АС, для

которых необходимо реализовать разграничение доступа. Как правило, такие МЭ

устанавливаются в точке подключения АС к сети Интернет.

Программные реализации МЭ могут быть установлены на серверы, рабочие станции или на

некоторые типы маршрутизаторов и коммутаторов. Учитывая, что МЭ могут фильтровать

пакеты данных на основе критериев разных уровней модели ВОС, то они могут быть

отнесены к средствам защиты канального, сетевого, транспортного и прикладного уровней.

Кроме того, МЭ относятся к активным средствам защиты, поскольку позволяют

отфильтровывать опасные пакеты данных, обеспечивая тем самым блокирование

потенциальных информационных атак, направленных на нарушение конфиденциальности,

целостности или доступности информации АС.

161. Организационно-правовые аспекты обеспечения информационной безопасности.

Разработка политики информационной безопасности с использованием общепринятых

шаблонов и учетом специфики деятельности организации.

С нормативно-правовой точки зрения использование СОА (системы обнаружения атак)

для защиты от атак должно подкрепляться соответствующими документами, определяющими

необходимость и возможность применения данного средства защиты в АС. Данный вопрос

особенно актуален для предприятий государственного сектора экономики.

На сегодняшний день существует большое количество различных документов,

регламентирующих вопросы информационной безопасности. В общем случае они могут быть

сгруппированы в следующие категории (рис. 29.1):

1. федеральные правовые документы, которые включают в себя кодексы и законы, указы

и распоряжения Президента РФ, а также постановления Правительства РФ;

2. отраслевые нормативные документы, включающие в себя российские и международные

стандарты, а также специальные требования Федеральной службы по техническому и

экспортному контролю (ФСТЭК) и ФСБ, касающиеся вопросов защиты информации;

3. локальные организационно-распорядительные документы, которые действуют в рамках

отдельно взятой организации, например, должностные инструкции, приказы,

распоряжения и другие документы, касающиеся вопросов информационной

безопасности.

Обзор российского законодательства в области информационной безопасности

Требования российского законодательства, определяющие обязательность защиты

информации ограниченного доступа, изложены в Федеральных иконах и уточнены в

документах Федеральной службы по техническому и экспортному контролю Российской

Федерации (Гостехкомиссии России), ФСБ (ФАПСИ) и других государственных учреждений,

имеющих отношение к обеспечению безопасности информации.

Правовую основу информационной безопасности обеспечивают: Конституция

Российской Федерации, Гражданский и Уголовный Кодекс, Федеральные законы "О

безопасности" (№ 15-ФЗ от 07.03.2005), "О Государственной тайне" (№ 122-ФЗ от

22.08.2004), "Об информации, информатизации и защите информации" (№ 149-ФЗ от

27.07.2006), "Об участии в международном информационном обмене" (№ 85-ФЗ от

04.07.1996), "О коммерческой тайне" (№98-ФЗ от 29.07.2004), "О персональных данных" (№

152-ФЗ от 27.07.2006), "О техническом регулировании" (№ 45-ФЗ от 09.05.2005), Доктрина

информационной безопасности, Указы Президента и другие нормативные правовые акты

Российской Федерации.

Общие правовые основы обеспечения безопасности личности, общества и государства

определены в Федеральном законе "О безопасности".Этим же законом определено понятие

системы безопасности и ее функций, установлен порядок организации и финансирования

органов обеспечения безопасности и правила контроля и надзора за законностью их

деятельности.

Основные положения государственной политики в сфере обеспечения безопасности

изложены в Доктрине информационной безопасности Российской Федерации.В Доктрине

определены следующие основные задачи, которые необходимо учитывать при реализации

комплекса мер по информационной безопасности:

обеспечение конституционных прав и свобод человека и гражданина на личную и

семейную тайны, тайну переписки, телефонных переговоров, почтовых, телеграфных и

иных сообщений, на защиту своей чести и своего доброго имени;

укрепление механизмов правового регулирования отношений в области охраны

интеллектуальной собственности, создание условий для соблюдения установленных

федеральным законодательством ограничений на доступ к конфиденциальной

информации;

запрещение сбора, хранения, использования и распространения информации о частной

жизни лица без его согласия и другой информации, доступ к которой ограничен

федеральным законодательством;

защита информационных ресурсов от несанкционированного доступа, обеспечение

безопасности информационных и телекоммуникационных систем, как уже развернутых,

так и создаваемых на территории России;

обеспечение защиты сведений, составляющих государственную тайну.

В соответствии с Конституцией Российской Федерации (ст. 23, 24) мероприятия по защите

данных от возможных информационных атак не должны нарушать тайну переписки,

осуществлять сбор сведений о частной жизни сотрудников, а также ознакомление с их

перепиской.

В Гражданском кодексе Российской Федерации (ст. 139) определены характерные

признаки информации, которая может составлять служебную или коммерческую тайну.

Кроме этого в гражданском кодексе установлена ответственность, которую несут лица, за

незаконные методы получения такой информации.

Уголовным Кодексом Российской Федерации предусматривается ответственность в

случае преднамеренного использования вредоносного программного

Уголовная ответственность распространяется также на лиц, совершивших действия по

созданию, использованию и распространению вредоносных программ для ЭВМ (ст. 273).

Регулирование отношений, связанных с созданием, правовой охраной, а также

использованием программ для ЭВМ и баз данных, осуществляется при помощи законов "О

правовой охране программ для электронных вычислительных машин и баз данных" и "Об

авторском праве и смежных правах".

Федеральный закон "Об участии в международном информационном обмене" также

определяет понятие информационной безопасности и направлен на создание условий для

эффективного участия России в международном информационном обмене в рамках единого

мирового информационного пространства.

на основе создания, сбора, обработки, накопления и предоставления потребителю

документированной информации, регулируются Федеральным законом "Об информации,

информатизации

и

защите

информации".Данный

закон

определяет

понятие

конфиденциальной информации, цели и задачи по ее защите, а также права и обязанности

субъектов в области защиты информации. В 2006 г. эти два закона были заменены

Федеральным законом "Об информации, информационных технологиях и о защите

информации",в соответствии с которым защита информации представляет собой принятие

правовых, организационных и технических мер, направленных на:

обеспечение

защиты информации от неправомерного доступа, уничтожения,

модифицирования, блокирования, копирования, предоставления, распространения, а

также от иных неправомерных действий в отношении такой информации;

соблюдение конфиденциальности информации ограниченного доступа;

реализацию права на доступ к информации.

Более подробно информация конфиденциального характера определена в Указе Президента

Российской Федерации № 188 от 06.03.1997 г."Об утверждении перечня сведений

конфиденциального характера".В соответствии с данным Указом к подобным сведениям

отнесены:

сведения о фактах, событиях и обстоятельствах частной жизни гражданина,

позволяющие идентифицировать его личность (персональные данные);

служебные сведения, доступ к которым ограничен органами государственной власти в

соответствии с Гражданским кодексом Российской Федерации и федеральными

законами (служебная тайна);

сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в

соответствии с Гражданским кодексом Российской Федерации и федеральными

законами (коммерческая тайна);

сведения о сущности изобретения, полезной модели или промышленного образца до

официальной публикации информации о них.

Более подробные сведения об информации, составляющей коммерческую тайну, изложены

в Федеральном законе "О коммерческой тайне".

Вопросы защиты персональных данных подробно описаны в Федеральном законе "О

персональных данных".

Вопросы отнесения информации к государственной тайне, а также порядок работы и

защиты таких данных определены в Федеральном законе "О государственной тайне".

Федеральный закон № 184-ФЗ "О техническом регулировании" регулирует отношения,

возникающие при разработке, принятии, применении и исполнении требований к процессам

производства, эксплуатации, хранения, перевозки, реализации и утилизации продукции, в том

числе средств обнаружения атак.

Нормативно-методическую базу, определяющую требования и рекомендации к

программно-техническим методам защиты информации в автоматизированных системах,

составляют руководящие документы Федеральной службы по техническому и экспортному

контролю Российской Федерации (ФСТЭК) и государственные стандарты. Так, например,

оценка защищенности автоматизированных систем, обрабатывающих информацию

ограниченного доступа, осуществляется на основании руководящего документа (РД)

ФСТЭК "Автоматизированные системы. Защита от несанкционированного доступа к

информации. Классификация автоматизированных систем и требования по защите

информации".При разработке и модернизации средств вычислительной техники необходимо

принимать во внимание требования РД ФСТЭК "Средства вычислительной техники. Защита

от несанкционированного доступа к информации. Показатели защищенности от

несанкционированного доступа к информации" и ГОСТ Р 50739-95 "Средства

вычислительной техники. Защита от несанкционированного доступа к информации. Общие

технические требования".

Еще одним нормативным документом ФСТЭК, который может применяться по отношению к

средствам защиты от информационных атак, является РД "Программное обеспечение средств

защиты информации. Классификация по уровню контроля отсутствия недекларированных

возможностей (НДВ)".

При использовании персональных и корпоративных межсетевых экранов для защиты от

информационных атак необходимо учитывать требования РД ФСТЭК "Средства

вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа.

Показатели защищенности от несанкционированного доступа к информации",а

также "требования ФСБ к устройствам типа межсетевые экраны".Данные нормативные

документы классифицируют межсетевые экраны на пять различных классов в зависимости от

категории информации, для защиты которой они предназначены. При этом каждый класс

экранов характеризуется своим набором функциональных требований по защите

информации.

Порядок организации работ с государственной конфиденциальной информацией

определяется в нормативно-методическом документе ФСТЭК"Специальные требования и

рекомендации по технической защите конфиденциальной информации (СТР-К)".

Обеспечение информационной безопасности при подключении к глобальным сетям

общего пользования регламентируется решением ФСТЭК "О защите информации при

вхождении России в международную информационную систему "Интернет"" от 21 октября

1997 г. №61 и указом Президента Российской Федерации "О мерах по обеспечению

информационной безопасности Российской Федерации в сфере международного

информационного обмена" от 12 мая 2004 г. № 611. Согласно этим документам субъектам

международного информационного обмена в Российской Федерации запрещается

подключение к сети Интернет автоматизированных систем, сетей связи и автономных

персональных компьютеров, в которых обрабатывается конфиденциальная информация, а

также данные, содержащие сведения, составляющие государственную тайну. При этом

владельцам открытых и общедоступных государственных информационных ресурсов

разрешается осуществлять их включение в состав сетей связи общего пользования только при

использовании сертифицированных средств защиты информации, обеспечивающих ее

целостность и доступность. К таким сертифицированным средствам относятся, в том числе и

системы обнаружения атак.

В России также было принято несколько государственных стандартов (ГОСТ),

включающих термины и определения к ним, а также общие положения в области

информационной безопасности. К таким стандартам относятся ГОСТ Р 50922-96 "Защита

информации. Основные термины и определения" и ГОСТ Р ИСО 7498-2-99 "Информационная

технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1.

Архитектура защиты информации".

Обзор международных стандартов в области информационной безопасности

Международные стандарты позволяют дополнить отечественное законодательство в тех

областях, которые не затрагиваются российскими нормативно-правовыми документами.

Примерами таких областей является аудит информационной безопасности, интеграция

различных средств обеспечения безопасности, управление системами защиты и др. В отличие

от положений российского законодательства, требования международных стандартов носят

рекомендательный характер.

В настоящее время на территории России наибольшее распространение получили следующие

международные стандарты:

стандарт ISO / IEC 17799

"Информационная технология. Система менеджмента

информационной безопасности. Требования";

стандарт ISO / IEC 27001

"Информационная технология. Методы обеспечения

безопасности. Руководство по управлению информационной безопасностью".

стандарт CobiT ( Control Objectives for Information and related Technology, "Контрольные

Объекты для Информационной и смежных Технологий");

стандарт ITIL ( Information

Technologies

Infrastructure

Library,

"Библиотека

инфраструктуры информационных технологий");

методика проведения аудита информационной безопасности OCTAVE (Operationally

Critical Threat, Asset, and Vulnerability Evaluation, "Методика оценки критических угроз,

информационных активов и уязвимостей").

Международный стандарт ISO / IEC 17799 представляет собой набор рекомендаций по

применению организационно-технических мер безопасности для эффективной защиты

автоматизированных систем. В 2007 г. планируется принятие ISO / IEC 17799 в качестве

ГОСТа.

Стандарт CobiT разработан международной ассоциацией ISACA и предназначен для

обеспечения эффективного управления информационными технологиями (ИТ) с точки зрения

целей и задач бизнес-процессов компании. Согласно CobiT повышение эффективности

управления ИТ позволяет увеличить отдачу от инвестиций в инфокоммуникационные

системы, а также повысить конкурентоспособность предприятия. В соответствии с этим

стандартом все ИТ-ресурсы компании должны эффективно управляться определенными ИТпроцессами, что позволит обеспечить своевременное предоставление информации,

необходимой организации для достижения ее бизнес-целей. В стандарте CobiTопределено

тридцать четыре ИТ-процесса, сгруппированных в четыре домена: "планирование и

организация", "проектирование и внедрение", "эксплуатация и сопровождение", и

"мониторинг". Каждый из этих процессов описывается совокупностью показателей, на основе

которых осуществляется оценка эффективности существующих механизмов управления ИТресурсами.

Стандарт ITIL представляет собой набор рекомендаций по управлению ИТ,

разработанных Отделом Правительственной Торговли Великобритании ( United Kingdom's

Office Of Government Commerce, OGC ). Стандарт рассматривает информационные

технологии в виде сервисов, которые предоставляются внутри организации. Стандарт состоит

из следующих семи основных частей, каждая из которых описывает один из аспектов

управления ИТ-сервисами: "Предоставление и поддержка ИТ-сервисов" ( Service support and

delivery ), "Планирование внедрения процесса управления ИТ-услугами" ( Planning to

implement service management ), "Управление приложениями" ( Application management ),

"Управление инфраструктурой" ( Infrastructure management ), "Управление безопасностью"

( Security management ) и "Бизнес-перспектива" ( The business perspective ).

Методика проведения аудита информационной безопасности OCTAVE разработана

координационным центром немедленного реагирования CERT (Computer Emergency Response

Team ) и предназначена для анализа уровня защищенности автоматизированных систем

посредством оценки рисков.

Разработка политики информационной безопасности

Политика

безопасности определяется

как

совокупность

документированных

управленческих решений, направленных на защиту информации и ассоциированных с ней

ресурсов.

При разработке и проведении ее в жизнь целесообразно руководствоваться следующими

принципами:

1. Невозможность миновать защитные средства. Все информационные потоки в

защищаемую сеть и из нее должны проходить через средства защиты. Не должно быть

тайных модемных входов или тестовых линий, идущих в обход защиты.

2. Усиление самого слабого звена. Надежность любой защиты определяется самым

слабым звеном, так как злоумышленники взламывать именно его. Часто самым слабым

звеном оказывается не компьютер или программа, а человек, и тогда проблема обеспечения

информационной безопасности приобретает нетехнический характер.

3. Невозможность перехода в небезопасное состояние. Принцип невозможности

перехода в небезопасное состояние означает, что при любых обстоятельствах, в том числе

нештатных, защитное средство либо полностью выполняет свои функции, либо полностью

блокирует доступ.

4. Минимизация привилегий. Принцип минимизации привилегий предписывает

выделять пользователям и администраторам только те права доступа, которые необходимы

им для выполнения служебных обязанностей.

5. Разделение обязанностей. Принцип разделения обязанностей предполагает такое

распределение ролей и ответственности, при котором один человек не может нарушить

критически важный для организации процесс.

6. Эшелонированность обороны. Принцип эшелонированности обороны предписывает

не полагаться на один защитный рубеж. Эшелонированная оборона способна по крайней мере

задержать злоумышленника и существенно затруднить незаметное выполнение вредоносных

действий.

7. Разнообразие защитных средств. Принцип разнообразия защитных средств

рекомендует организовывать различные по своему характеру оборонительные рубежи, чтобы

от потенциального злоумышленника требовалось овладение разнообразными, по

возможности, несовместимыми между собой навыками.

8. Простота и управляемость информационной системы. Принцип простоты и

управляемости гласит, что только в простой и управляемой системе можно проверить

согласованность конфигурации разных компонентов и осуществить централизованное

администрирование.

9. Обеспечение всеобщей поддержки мер безопасности. Принцип всеобщей поддержки

мер безопасности носит нетехнический характер. Если пользователи и/или системные

администраторы считают информационную безопасность чем-то излишним или враждебным,

то режим безопасности сформировать заведомо не удастся. Следует с самого начала

предусмотреть комплекс мер, направленный на обеспечение лояльности персонала, на

постоянное теоретическое и практическое обучение.

162. Основы работы антивирусных программ, существующие методы обнаружения вирусов,

дополнительные средства обеспечения антивирусной безопасности, основные элементы

антивирусной защиты.

Общие сведения

Антивирусные программы - это программы, основной задачей которых является защита

именно от вирусов, или точнее, от вредоносных программ.

Методы и принципы защиты теоретически не имеют особого значения, главное чтобы они

были направлены на борьбу с вредоносными программами. Но на практике дело обстоит

несколько иначе: практически любая антивирусная программа объединяет в разных

пропорциях все технологии и методы защиты от вирусов, созданные к сегодняшнему дню.

Из всех методов антивирусной защиты можно выделить две основные группы:

Сигнатурные методы - точные методы обнаружения вирусов, основанные на

сравнении файла с известными образцами вирусов

Эвристические методы - приблизительные методы обнаружения, которые позволяют с

определенной вероятностью предположить, что файл заражен

Сигнатурный анализ

Слово сигнатура в данном случае является калькой на английское signature, означающее

"подпись" или же в переносном смысле "характерная черта, нечто идентифицирующее".

Собственно, этим все сказано. Сигнатурный анализ заключается в выявлении характерных

идентифицирующих черт каждого вируса и поиска вирусов путем сравнения файлов с

выявленными чертами.

Сигнатурой вируса будет считаться совокупность черт, позволяющих однозначно

идентифицировать наличие вируса в файле (включая случаи, когда файл целиком является

вирусом). Все вместе сигнатуры известных вирусов составляют антивирусную базу.

Эвристический анализ

Поиск вирусов, похожих на известные

Если сигнатурный метод основан на выделении характерных признаков вируса и поиске

этих признаков в проверяемых файлах, то эвристический анализ основывается на (весьма

правдоподобном) предположении, что новые вирусы часто оказываются похожи на какиелибо из уже известных. Постфактум такое предположение оправдывается наличием в

антивирусных базах сигнатур для определения не одного, а сразу нескольких вирусов.

Основанный на таком предположении эвристический метод заключается в поиске файлов,

которые не полностью, но очень близко соответствуют сигнатурам известных вирусов.

Положительным эффектом от использования этого метода является возможность обнаружить

новые вирусы еще до того, как для них будут выделены сигнатуры. Отрицательные стороны:

Вероятность ошибочно определить наличие в файле вируса, когда на самом деле файл

чист - такие события называются ложными срабатываниями

Невозможность лечения - и в силу возможных ложных срабатываний, и в силу

возможного неточного определения типа вируса, попытка лечения может привести к

большим потерям информации, чем сам вирус, а это недопустимо

Низкая эффективность - против действительно новаторских вирусов, вызывающих

наиболее масштабные эпидемии, этот вид эвристического анализа малопригоден

Поиск вирусов, выполняющих подозрительные действия

Другой метод, основанный на эвристике, исходит из предположения, что вредоносные

программы так или иначе стремятся нанести вред компьютеру. Метод основан на выделении

основных вредоносных действий, таких как, например:

Удаление файла

Запись в файл

Запись в определенные области системного реестра

Открытие порта на прослушивание

Перехват данных вводимых с клавиатуры

Рассылка писем

И др.

Преимуществом описанного метода является возможность обнаруживать неизвестные

ранее вредоносные программы, даже если они не очень похожи на уже известные. Например,

новая вредоносная программа может использовать для проникновения на компьютер новую

уязвимость, но после этого начинает выполнять уже привычные вредоносные действия.

Такую программу может пропустить эвристический анализатор первого типа, но вполне

может обнаружить анализатор второго типа.

Отрицательные черты те же, что и раньше:

Ложные срабатывания

Невозможность лечения

Невысокая эффективность

Дополнительные средства

Практически любой антивирус сегодня использует все известные методы обнаружения

вирусов. Но одних средств обнаружения мало для успешной работы антивируса, для того,

чтобы чисто антивирусные средства были эффективными, нужны дополнительные модули,

выполняющие вспомогательные функции.

Модуль обновления

В первую очередь, каждый антивирус должен содержать модуль обновления. Это

связано с тем, что основным методом обнаружения вирусов сегодня является сигнатурный

анализ, который полагается на использование антивирусной базы

Модуль планирования

Второй важный вспомогательный модуль - это модуль планирования. Существует ряд

действий, которые антивирус должен выполнять регулярно: в частности, проверять весь

компьютер на наличие вирусов и обновлять антивирусную базу. Модуль планирования как

раз и позволяет настроить периодичность выполнения этих действий.

Модуль управления

По мере увеличения количества модулей в антивирусе возникает необходимость в

дополнительном модуле для управления и настройки. В простейшем случае - это общий

интерфейсный модуль, при помощи которого можно в удобной форме получить доступ к

наиболее важным функциям:

Настройке параметров антивирусных модулей

Настройке обновлений

Настройке периодического запуска обновления и проверки

Запуску модулей вручную, по требованию пользователя

Отчетам о проверке

Другим функциям, в зависимости от конкретного антивируса

Карантин

Среди прочих вспомогательных средств во многих антивирусах есть специальные

технологии, которые защищают от возможной потери данных в результате действий

антивируса.

Разумеется, от плохих случаев желательно застраховаться. Проще всего это сделать,

если перед лечением или удалением файлов сохранить их резервные копии, тогда если

окажется, что файл был удален ошибочно или была потеряна важная информация, всегда

можно будет выполнить восстановление из резервной копии.

Основные элементы любой антивирусной защиты рабочей станции или сетевого

сервера - это постоянная проверка в режиме реального времени, проверка по требованию и

механизм обновления антивирусных баз. Они также обязательны и для защиты домашнего

компьютера.

163.Антивирусная защита мобильных пользователей: угрозы заражения, принципы действия

вирусов для мобильных телефонов и средства защиты от вирусов.

В последнее время получило широкое распространение использование компьютерной

техники с возможностью программирования С увеличением числа такого оборудования и с

совершенствованием используемых в них средств связи с окружающим миром, появляются

все новые технологии вредоносного воздействия. Уже не секрет, что существуют вирусы,

передающиеся по каналам MMS1, Bluetooth2, Wi-Fi3.

какую опасность современные вирусы представляют для смартфона? Вирусы могут:

незаметно для пользователя провести массовую рассылку SMS и MMS, за которые

абоненту придется платить; несанкционированно звонить на платные номера;

уничтожить данные пользователя (телефонная книга, файлы и т.д.) или похитить

конфиденциальную информацию;

заблокировать функции телефона (SMS, игры, камеру и т.д.) или аппарат в целом;

разряжать аккумулятор телефона в несколько раз быстрее обычного;

рассылать от вашего имени всеми возможными способами (e-mail, Wi-Fi, Bluetooth и

т.д.) зараженные файлы;

при синхронизации смартфона с компьютером переслать на ПК деструктивный код.

Способы проникновения вируса на смартфон:

через Bluetooth-соединение;

вместе с MMS-сообщением;

при загрузке в смартфон ПО из ненадежного источника.

Каким мобильным телефонам могут вредить вирусы? Главным условием для начала

вирусной эпидемии на мобильных устройствах является открытость платформы

операционной системы и разнообразие предлагаемых ею функциональных возможностей.

Стоит учесть, что в данном плане между основными популярными платформами смартфонов

нет серьезных различий. Крупномасштабная вспышка вируса на открытой платформе

возможна при наличии следующих условий:

достаточное количество терминалов данной платформы, чтобы стать интересной целью

для авторов вирусов;

множество функциональных возможностей для действий вируса;

возможность соединения для распространения вируса.

Заражению вирусом подвержены не только смартфоны. «Лаборатория Касперского»

обнаружила вредоносные программы, способные заражать мобильные телефоны с

поддержкой технологии Java (J2ME). В последние годы эта платформа устанавливается на все

аппараты, поскольку с ее помощью запускаются приложения и игры. Оказавшись в

мобильнике, троянец начинает рассылать сообщения на некоторые платные мобильные

сервисы. При этом со счета пользователя снимается 5-6 долл. (вирус Redbrowser).

Пример.Червь Caribe можно считать первой широко известной вредоносной программой для

мобильных телефонов. Она передается через протокол Bluetooth и заражает устройства,

работающие под управлением OS Symbian.

Иных вредоносных действий Caribe не производит, однако постоянное наличие его в памяти

и непрерывное сканирование наличия по соседству активных Bluetooth-устройств несколько

уменьшают стабильность работы инфицированного телефона.

Антивирусные программы

Естественно, эволюция антивирусных средств в области защиты мобильных

пользователей также не может стоять на месте. Антивирусные программы для мобильных

устройств обычно во многом похожи на домашние антивирусы: такая же простота в

интерфейсе, несколько ограниченный набор функций, невозможность удаленного

управления.

Однако есть отличия - ряд ограничений, которые накладывают операционные системы,

используемые в таких устройствах, а также технические особенности самих устройств. Это и

небольшой по сравнению со стационарными компьютерами объем оперативной памяти, и

существенно уменьшенная функциональность, предоставляемая используемыми в мобильных

устройствах операционными системами для прикладных программ, и небольшое количество

установленных приложений (часто их вообще нет).

Поэтому большинство антивирусных программ для мобильных пользователей

исключительно просты в управлении, однако имеют все те же базовые составные части, что и

антивирусы для домашних компьютеров: проверку в режиме реального времени, проверку по

требованию и средство для обновления антивирусных баз.

164.Обнаружение вторжений. Основные типы систем обнаружения вторжений и датчиков

вторжений.

Обнаружение вторжений - это еще одна задача, выполняемая сотрудниками,

ответственными за безопасность информации в организации, при обеспечении защиты от

атак. Обнаружение вторжений - это активный процесс, при котором происходит обнаружение

хакера при его попытках проникнуть в систему. В идеальном случае такая система лишь

выдаст сигнал тревоги при попытке проникновения.

Системы обнаружения вторжений (IDS) появились очень давно. Сигнализация в

зданиях и в автомобилях также является разновидностью системы обнаружения вторжений.

Если перенести концепцию системы сигнализации в компьютерный мир, то получится

базовая концепция системы обнаружения вторжений. Необходимо определить, чем в

действительности является периметр защиты компьютерной системы или сети. Этот

периметр может определяться межсетевыми экранами, точками разделения соединений или

настольными компьютерами с модемами. Данный периметр может быть расширен для

содержания домашних компьютеров сотрудников, которым разрешено соединяться друг с

другом, или партнеров по бизнесу, которым разрешено подключаться к сети.

Система обнаружения вторжений IDS предназначена для разграничения

авторизованного входа и несанкционированного проникновения, что реализуется гораздо

сложнее. Здесь можно в качестве примера привести ювелирный магазин с сигнализацией

против грабителей. Если кто-либо, даже владелец магазина, откроет дверь, то сработает

сигнализация. Владелец должен после этого уведомить компанию, обслуживающую

сигнализацию, о том, что это он открыл магазин, и что все в порядке. Систему IDS, напротив,

можно сравнить с охранником, следящим за всем, что происходит в магазине, и выявляющим

несанкционированные действия (как, например, пронос огнестрельного оружия).

Определение типов систем обнаружения вторжений

Существуют два основных типа IDS: узловые (HIDS) и сетевые (NIDS). Система HIDS

располагается на отдельном узле и отслеживает признаки атак на данный узел. Система NIDS

находится на отдельной системе, отслеживающей сетевой трафик на наличие признаков атак,

проводимых в подконтрольном сегменте сети. На рисунке 13.1 показаны два типа IDS,

которые могут присутствовать в сетевой среде.

Узловые IDS

Узловые IDS (HIDS) представляют собой систему датчиков, загружаемых на различные

сервера организации и управляемых центральным диспетчером. Датчики отслеживают

различные типы событий (более детальное рассмотрение этих событий приводится в

следующем разделе) и предпринимают определенные действия на сервере либо передают

уведомления. Датчики HIDS отслеживают события, связанные с сервером, на котором они

загружены. Сенсор HIDS позволяет определить, была ли атака успешной, если атака имела

место на той же платформе, на которой установлен датчик.

Существует пять основных типов датчиков HIDS.

Анализаторы журналов.

Датчики признаков.

Анализаторы системных вызовов.

Анализаторы поведения приложений.

Контролеры целостности файлов.

Следует заметить, что количество датчиков HIDS увеличивается, и некоторые продукты

предлагают функциональные возможности, предусматривающие использование датчиков

более чем пяти основных видов.

Анализаторы журналов

Анализатор журнала представляет собой именно то, что отражает само название

датчика. Процесс выполняется на сервере и отслеживает соответствующие файлы журналов в

системе. Если встречается запись журнала, соответствующая некоторому критерию в

процессе датчика HIDS, предпринимается установленное действие.

Датчики признаков

Датчики этого типа представляют собой наборы определенных признаков событий

безопасности, сопоставляемых с входящим трафиком или записями журнала. Различие между

датчиками признаков и анализаторами журналов заключается в возможности анализа

входящего трафика.

Анализаторы системных вызовов

Анализаторы системных вызовов осуществляют анализ вызовов между приложениями

и операционной системой для идентификации событий, связанных с безопасностью. Датчики

HIDS данного типа размещают программную спайку между операционной системой и

приложениями. Когда приложению требуется выполнить действие, его вызов операционной

системы анализируется и сопоставляется с базой данных признаков. Эти признаки являются

примерами различных типов поведения, которые являют собой атакующие действия, или

объектом интереса для администратора IDS.

Анализаторы поведения приложений

Анализаторы поведения приложений аналогичны анализаторам системных вызовов в

том, что они применяются в виде программной спайки между приложениями и операционной

системой. В анализаторах поведения датчик проверяет вызов на предмет того, разрешено ли

приложению выполнять данное действие, вместо определения соответствие вызова признакам

атак.

Контролеры целостности файлов

Контролеры целостности файлов отслеживают изменения в файлах. Это

осуществляется посредством использования криптографической контрольной суммы или

цифровой подписи файла. Конечная цифровая подпись файла будет изменена, если

произойдет изменение хотя бы малой части исходного файла (это могут быть атрибуты

файла, такие как время и дата создания). Алгоритмы, используемые для выполнения этого

процесса, разрабатывались с целью максимального снижения возможности для внесения

изменений в файл с сохранением прежней подписи.

Сетевые IDS

NIDS представляет собой программный процесс, работающий на специально

выделенной системе. NIDS переключает сетевую карту в системе в неразборчивый режим

работы, при котором сетевой адаптер пропускает весь сетевой трафик (а не только трафик,

направленный на данную систему) в программное обеспечение NIDS. После этого

происходит анализ трафика с использованием набора правил и признаков атак для

определения того, представляет ли этот трафик какой-либо интерес. Если это так, то

генерируется соответствующее событие.

Чаще всего при применении NIDS используются две сетевые карты Одна карта

используется для мониторинга сети. Эта карта работает в "скрытом" режиме, поэтому она не

имеет IP-адреса и, следовательно, не отвечает на входящие соединения.

Вторая сетевая карта используется для соединения с системой управления IDS и для

отправки сигналов тревоги. Эта карта присоединяется ко внутренней сети, невидимой для той

сети, в отношении которой производится мониторинг.

Среди преимуществ использования NIDS можно выделить следующие моменты.

NIDS можно полностью скрыть в сети таким образом, что злоумышленник не будет

знать о том, что за ним ведется наблюдение.

Одна система NIDS может использоваться для мониторинга трафика с большим числом

потенциальных систем-целей.

NIDS может осуществлять перехват содержимого всех пакетов, направляющихся на

систему-цель.

Среди недостатков данной системы необходимо отметить следующие аспекты.

Система NIDS может только выдавать сигнал тревоги, если трафик соответствует

предустановленным правилам или признакам.

NIDS может упустить нужный интересуемый трафик из-за использования широкой

полосы пропускания или альтернативных маршрутов.

Система NIDS не может определить, была ли атака успешной.

Система NIDS не может просматривать зашифрованный трафик.

В коммутируемых сетях (в отличие от сетей с общими носителями) требуются

специальные конфигурации, без которых NIDS будет проверять не весь трафик.

Какой тип IDS лучше?

Является ли один из двух типов IDS более предпочтительным по сравнению с другим?

Все зависит от обстоятельств. У устройств обоих типов есть свои преимущества и недостатки

В то время как NIDS более эффективен с точки зрения стоимости (одна система NIDS

осуществляет мониторинг трафика большого количества систем), HIDS больше подходит для

организаций, в которых уделяется повышенное внимание отслеживанию работы штатных

сотрудников. Иными словами, выбор типа устройства IDS зависит от первоочередных целей,

которых необходимо достичь в сети организации.

165.Безопасность в ОС Windows 7, настройка ОС, управление пользователями и системой,

поиск вторжений в ОС.

Операционная система Windows 7 содержит массу принципиальных изменений не только в

пользовательском интерфейсе, но и в компонентах, отвечающих за безопасность продукта и

хранящихся на компьютере данных.

Для корпорации Microsoft информационная безопасность пользователей Windows всегда

стояла во главе угла и по сей день остается приоритетом номер один. Компания упорно и

практически непрерывно (разработка-то идёт чуть ли не во всех часовых поясах!)

совершенствует механизмы защиты своих операционных систем и с каждым новым

поколением внедряет решения, повышающие уровень безопасности. Ярким примером работы

в этом направлении может служить Windows 7 - система, построенная на прочном

фундаменте безопасности Windows Vista и вобравшая в себя последние наработки в данной

области.

Центр поддержки Windows 7

Владельцы компьютеров с Vista наверняка успели оценить удобство центра обеспечения

безопасности Windows. В новой версии операционной системы специалисты компании

Microsoft существенно расширили возможности этого инструмента и присвоили ему новое

говорящее название - центр поддержки. В отличие от "Висты", обновленный компонент

информирует пользователя не только о проблемах безопасности Windows 7, но и обо всех

других событиях, степень значимости которых можно оценивать по цветовой окраске

сообщений. С помощью центра поддержки не составит труда убедиться, что система

функционирует без ошибок, брандмауэр включен, антивирусные приложения обновлены и

компьютер настроен для автоматической установки обновлений и резервного копирования

важных данных. В случае выявления неполадок центр обновления Windows 7 выполнит поиск

доступных решений в Интернете и приведёт ссылки на программные средства для устранения

возникших ошибок.

Контроль учётных записей пользователей

В Windows 7 эволюционировал вызывавший много споров среди продвинутых пользователей

механизм контроля учётных записей, известный также как User Account Control. В "семёрке"

UAC стал гораздо менее навязчивым и обзавелся дополнительными параметрами,

руководствуясь которыми можно гибко настраивать функцию контроля учётных записей и

значительно сокращать количество запросов на подтверждение тех или иных действий,

требующих администраторских полномочий в системе. User Account Control помогает

предотвратить незаметное проникновение вредоносного кода на компьютер и поэтому

отключать систему защиты (а такая опция предусмотрена) не рекомендуется.

Шифрование дисков при помощи BitLocker

Механизм шифрования содержимого жёстких дисков, дебютировавший в "Висте", также

мигрировал с некоторыми улучшениями в состав корпоративной (Enterprise) и максимальной

(Ultimate) редакций Windows 7. Если в предыдущей версии системы приходилось для

включения функции криптографической защиты данных вручную разбивать диск на два

раздела, то теперь "семёрка" автоматически резервирует место на носителе на этапе

установки операционки. Помимо этого в Windows 7 появился агент восстановления данных и

была реализована возможность шифрования средствами BitLocker не только системного, но и

всех других разделов диска с файловой системой NTFS1. BitLocker выполняет

криптографическую защиту всех файлов на выбранном носителе или разделе диска.

Подобный подход существенно улучшает защиту данных от несанкционированного доступа

при физическом доступе к компьютеру и дискам.

BitLocker To Go на страже мобильных носителей

Дальнейшим развитием технологии BitLocker стала появившаяся в Windows 7 функция

BitLocker To Go, обеспечивающая надёжную защиту данных на съёмных носителях (флэшках

и внешних жёстких дисках) даже в том случае, если устройство оказывается потерянным или

украденным. При этом важной особенностью является то, что новый механизм шифрования

взаимодействует не только с портативными носителями, отформатированными в NTFS, но и с

FAT, FAT32 и ExFAT-разделами.

Технология AppLocker для контроля используемого на компьютере ПО

Администраторам предприятий различного масштаба часто приходится анализировать

используемые сотрудниками приложения и ограничивать доступ к определенным

программным продуктам, запуск которых может создать угрозу безопасности корпоративной

сети. Для решения данной задачи в Windows 7 включён усовершенствованный вариант

инструмента Software Restriction Policies, получивший название AppLocker. Он проще в

использовании, а его новые возможности и расширяемость снижают затраты на управление и

позволяют вести аудит запускаемых программ, а также гибко манипулировать правилами

доступа к определённым приложениям и файлам, используя различные правила и условия

вплоть до цифровых подписей продуктов. AppLocker настраивается в рамках домена с

помощью групповой политики или на локальном компьютере в оснастке локальных политик

безопасности.

Блокирование сетевых угроз

От сетевых атак компьютеры под управлением Windows защищает брандмауэр. В "семёрке"

он также обеспечивает крепкую линию обороны от многих типов вредоносных программ. Как

и межсетевой экран Windows Vista SP2, брандмауэр "семёрки" автоматически включается

после инсталляции и тщательно фильтрует как входящий, так и исходящий трафик,

своевременно информируя пользователя о подозрительной сетевой активности в

операционной системе. В "Висте" в каждый момент времени мог функционировать только

один сетевой профиль. В Windows 7 это ограничение было снято, и в системе появилась

возможность использовать одновременно несколько активных профилей, по одному на

сетевой адаптер. Преимущества такого нововведения очевидны. Можно, к примеру, сидя в

кафе, где есть беспроводная точка доступа, подключаться через VPN (Virtual Private Network)

к корпоративной сети и при этом быть уверенным в том, что брандмауэр Windows 7 применит

общий профиль к WiFi-адаптеру, а профиль домена активирует для VPN-туннеля.

Защищённый доступ к ресурсам корпоративной сети

Раз уж речь зашла о VPN-подключениях, то нелишне будет обратить внимание читателей на

DirectAccess - новую технологию корпорации Microsoft, обеспечивающую защищенное

соединение с корпоративной сетью для удаленных пользователей, работающих через

публичные сети. Основное отличие DirectAccess от VPN состоит в том, что безопасное

соединение устанавливается в фоновом режиме без участия пользователя. Такой подход

позволяет сделать максимально простой и удобной работу мобильных сотрудников без

снижения обеспечиваемого уровня безопасности.

Технологии биометрической безопасности