Создание, обслуживание и администрирование сетей на 100%

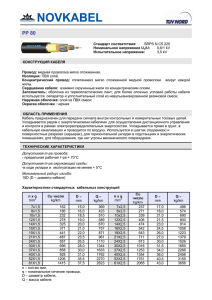

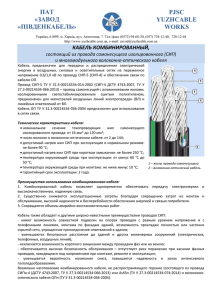

advertisement