Безопасная централизация, или Управление пользователями в

advertisement

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

Безопасная централизация,

или Управление

пользователями

в RSBank V.6 release 20

Сергей Ветров

ведущий аналитик

Департамента банковского ПО RSBank V.6

компании RStyle Softlab

Круг обязанностей администратора безопас

ности АБС включает управление учетными

записями пользователей системы (или управле

ние пользователями) и их правами доступа.

Это сложный, трудоемкий и ответственный

процесс, связанный с повседневным выполне

нием большого объема работ, как рутинных,

так и весьма нетривиальных. Ошибка, допущен

ная администратором безопасности, может

привести к весьма негативным последствиям:

от простоя отдельного пользователя до сбоев

в функционировании всего банковского учреж

дения, не говоря уже о создании предпосылок

к реальным нарушениям безопасности. В цен

трализованной АБС (ЦАБС) эта проблема еще

более обостряется вследствие территориаль

ной распределенности банковских подразделе

ний, многочисленности персонала, участия

в процессе управления пользователями не толь

ко администраторов безопасности в головном

офисе, но и в подразделениях.

Принимая все это во внимание, разработчики

ЦАБС RSBank V.6 release 20 постоянно развивают

средства управления пользователями, привнося

в них новый, удобный функционал, который сни

жает вероятность возникновения ошибок и умень

шает ущерб от них, делает работу администратора

более упорядоченной.

За последний год в составе ЦАБС RSBank V.6 release 20

появились два новых функциональных модуля. Первый

предназначен для экспортаимпорта настроек доступа

пользователей (структур меню и ограничений привиле

гий системы управления доступом — СУД) и позволяет

RSCLUB № 4 2007 г.

ОКТЯБРЬ—ДЕКАБРЬ

администраторам безопасности сохранять в личных

архивах данные, созданные в результате своего каждо

дневного труда, а в случае необходимости (при возник

новении ошибок и аварийных ситуаций) восстанавли

вать их с минимальными потерями и трудозатратами.

Второй представляет собой справочник образцов меню

пользователей. Ранее такие образцы могли храниться

только в учетных записях пользователей, а теперь

для этого предусмотрен специализированный удобный

инструмент.

Кроме того, в системе были упорядочены концепции

уровней доступа пользователей, что сделало стиль адми

нистрирования более правильным с точки зрения совре

менных принципов и стандартов.

Но обо всем по порядку.

Экспортимпорт настроек

доступа пользователей

Рабочая среда пользователя, подлежащая админи

стрированию, формируется с помощью совокупности

самых разнообразных настроек. Некоторые из них

довольно простые и в обычной деятельности банка под

вергаются изменению очень редко. Так, например, для

настройки анкеты пользователя нужно заполнить лишь

несколько полей, причем делается это всего один раз —

при вводе нового пользователя. Для отдельных пользо

вателей подавляющее большинство настроек реестра

вообще никогда не меняется: вполне хватает глобаль

ных значений. Разумеется, для таких настроек в системе

нет необходимости содержать какието специальные

механизмы, обеспечивающие транзит и сохранность

введенных значений, — достаточно обычной профилак

тической процедуры архивации всей базы данных.

Совсем другое дело — настройки безопасности,

посредством которых осуществляется управление досту

пом пользователей к информации, обрабатываемой в

системе. В ЦАБС RSBank V.6 к этой категории настроек

относятся параметры структур системного меню пользо

вателей и значения ограничений для привилегий СУД.

Структуру меню пользователя составляет сложно

организованный набор данных, описывающих иерархию

33

Безопасная централизация,

или Управление пользователями в RSBank V.6 release 20

пунктов меню по каждой из подсистем, с которыми поль

зователь имеет право работать. Наряду с этим здесь

содержатся и иные сведения разной степени важности,

включая значения горячих клавиш, номера вызываемых

исполняемых модулей, параметры командной строки

модулей, тексты всплывающих подсказок. Структура

меню является важным фактором в управлении доступом

пользователя: наличие (или же отсутствие) в его меню

того или иного пункта открывает ему доступ к соответ

ствующему функциональному модулю (или, напротив,

запрещает работу с ним). Присвоенные же вызываемым

модулям параметры командной строки изменяют «пове

дение» функциональности индивидуально для конкрет

ного пользователя. Подобные уникальные структуры

системного меню назначаются в RSBank V.6 каждому

пользователю, а это очень большой объем администри

руемой информации.

То же можно сказать и в отношении значений для огра

ничений привилегий СУД. Представляя собой фрагменты

текста (выражения на особом языке описания ограниче

ний), они могут присваиваться отдельно для каждой

из многих десятков (в перспективе — сотен) привилегий

каждого пользователя или группы пользователей, каждой

роли СУД. Таким образом, ограничения привилегий СУД —

также очень большой объем критически важных данных,

подлежащих администрированию.

Внедрение системы, повседневная поддержка

ее работоспособности, апгрейд при переходе на новые

версии требуют от администраторов трудоемких мани

пуляций со всей этой махиной данных. Чтобы

не мешать основной деятельности банка, зачастую раз

личные разделы таких сведений подготавливаются

и отлаживаются на одном или нескольких дополнитель

но инсталлированных экземплярах системы. И тогда

возникает потребность в управляемом выборочном

транзите отдельных уже готовых элементов данных

в «боевую» копию АБС. До недавнего времени подобная

возможность обеспечивалась за счет виртуозного вла

дения специалистами компании RStyle Softlab и бан

ковских подразделений информатизации техникой

работы с базами данных в СУБД Oracle. Теперь они смо

гут освободить свои таланты для менее рутинной

и более творческой деятельности, так необходимой для

качественного внедрения и эксплуатации системы,

а задачи транзита возьмет на себя новая функциональность

для экспортаимпорта настроек доступа пользователей.

Важно заметить, что и создание структуры пользова

тельского меню, и ввод ограничений привилегий СУД

входят в круг обязанностей администратора безопасно

сти, выполняемых им собственноручно изо дня в день.

За какието несколько суток может накопиться настоль

ко большой объем изменений, что восстановить все их

в случае потери соответствующей информации будет

весьма не просто. Поэтому администратор безопасности

лично заинтересован в надежном сохранении результатов

34

своей работы и нуждается в специальном инструменте

для этого, который был бы доступен именно ему,

а не техническому специалисту, отвечающему за рабо

тоспособность системы в целом.

Нельзя забывать и о распределении компетенций

между администраторами безопасности в ЦАБС. Каждый

администратор работает с закрепленным за ним множе

ством пользователей, а значит, он должен иметь возмож

ность резервировать настройки доступа «своих» пользо

вателей: никто не сделает эту работу за него, поскольку

только он имеет права на управление. В то же время

механизм резервирования настроек доступа не должен

«выпускать» администраторов безопасности за пределы

их компетенции.

Все обозначенные выше проблемы решены в подси

стеме «Сервис ГКБО» в рамках рабочего места админи

стратора безопасности. Здесь реализован новый инстру

мент — механизм экспортаимпорта настроек доступа

пользователей. С его помощью администратор может

экспортировать значения настроек из базы данных

во внешний дисковый или сетевой файл и впоследствии

при необходимости загрузить их обратно в базу данных,

восстановив тем самым параметры настроек, существо

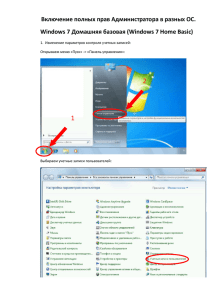

вавшие на момент экспорта. В пользовательском интер

фейсе этот инструмент представлен двумя формами,

которые вызываются из системного меню, — панелью

экспорта (рис. 1) и панелью импорта (рис. 2). Они имеют

общую часть — это список параметров, позволяющий

пользователю выбрать из настроек доступа те разделы,

для которых будут выполнены процедуры экспорта

и импорта. Таких разделов всего пять, и они распределе

ны по двум группам в соответствии с назначением —

«Структуры меню» и «Ограничения привилегий».

Каждая из панелей содержит в верхней части спе

циальное поле, где указывается имя файла, в который

будут экспортироваться или из которого будут импорти

роваться данные. Обычно это файл на диске компьютера

Рис. 1. Панель экспорта настроек доступа

RSCLUB № 4 2007 г.

ОКТЯБРЬ—ДЕКАБРЬ

Безопасная централизация,

или Управление пользователями в RSBank V.6 release 20

Рис. 2. Панель импорта настроек доступа

администратора, выполняющего эти операции, но на прак

тике администратор может с помощью стандартного

файлового менеджера системы выбрать для хранения

файла любое другое доступное место и присвоить этому

файлу любое имя. Не исключено также, что администра

тор не будет пользоваться единственным файлом, а соз

даст удобные ему многофайловые архивы, куда поме

стит всевозможные варианты настроек доступа на раз

ные случаи и для разных параметров доступа.

Панель экспорта (см. рис. 1) ограничивается описан

ными выше разделами и полями. Выбрав имя файла и ука

зав параметры, в соответствии с которыми будет выпол

няться экспорт, администратор безопасности нажатием

клавиши [F2] запускает соответствующую процедуру.

В результате ее работы создается структурированный

текстовый файл, в котором содержатся значения настро

ек доступа для всех объектов, отвечающих выбранным

параметрам экспорта и доступных этому администратору

для управления (согласно его собственным правам досту

па). Так, возможность администратора экспортировать

структуру меню пользователей задается привилегией

{0005} «Управлять пользователями СУД», а предоставлять

пользователям права доступа разрешает привилегия

{0023} «Управлять правами доступа пользователей».

Поскольку экспортируемый файл текстовый,

его содержимое легко можно прочесть, что существен

но упрощает администратору ведение архива файлов.

Это также может быть полезным для контроля настроек

доступа. Однако вносить какиелибо изменения в этот

файл (например, с помощью текстового редактора)

запрещено: он защищен средствами контроля целост

ности данных, так что любые исправления приведут

к невозможности его последующего импорта. Таким

образом обеспечивается защита данных от искажения,

а также от попыток использовать механизм экспорта

импорта в целях несанкционированного управления

доступом.

RSCLUB № 4 2007 г.

ОКТЯБРЬ—ДЕКАБРЬ

Панель импорта состоит из двух частей (см. рис. 2).

В зависимости от того, какой параметр выбран в левой

части панели, в правой отображается список соответ

ствующих ему объектов, в отношении которых адми

нистратор может выполнять процедуры импорта

настроек доступа. В качестве примера здесь показан

перечень пользователей, для которых можно импорти

ровать структуры меню разрешенных подсистем. Этот

список также формируется в соответствии с правами

администратора на управление объектами: если какие

либо объекты не входят в сферу его компетенции,

то импортировать данные настроек доступа для них

он не сможет.

Следует обратить внимание на колонку «И»

(<Импортировать>) в правой части панели «Импорт

настроек доступа». Ее содержимое показывает, какими

полномочиями обладает администратор для выполне

ния операции импортирования в отношении отдельных

объектов. Наличие возможности отменять или разре

шать импорт для этих объектов дает ему право на гиб

кое управление работой процедуры. Значения в этой

колонке могут быть следующие:

• «+» — для объекта будут импортированы данные

настроек доступа;

• «–» — объект присутствует в файле, но не зареги

стрирован в системе; импортировать настройки для

него невозможно;

• «x» — администратор не имеет права доступа

на управление данным объектом; импортировать

настройки невозможно;

• <пробел> — импортирование может быть выпол

нено, но администратор отказался от него, «сбросив»

значение «+»;

• «?» — импортирование настроек доступа может

быть выполнено, однако в учетных данных объекта

имеется несоответствие между файлом и базой данных

(например, различается ФИО пользователя), поэтому

на такую операцию требуется отдельное разрешение

администратора («+» или <пробел>).

Возможен и другой вариант несоответствия между

файлом и базой данных: состав подсистем, доступ

к которым пользователю разрешен, в базе данных

и в файле может отличаться. При желании администра

тор может сравнить эти списки визуально (в правой

части формы они приводятся в отдельных колонках).

Проблема несоответствия решается автоматически:

процедура импорта выполняется только для тех подси

стем, которые фигурируют и в файле, и в базе данных.

Отметим также, что работа процедур экспорта

импорта сопровождается выдачей подробных протоко

лов, что позволяет администратору оценить результаты

их выполнения. Это очень важно, поскольку процедуры

производят массовые изменения в критически важных

настройках системы, и пользователь должен быть уве

рен, что все коррективы правомерны.

35

Безопасная централизация,

или Управление пользователями в RSBank V.6 release 20

Образцы меню пользователей

Для администраторов, имеющих опыт работы с ИБС

RSBank V.6, не секрет, что функциональность по веде

нию структур системного меню пользователей практи

чески не менялась с самых первых версий системы.

Очевидно, этот факт свидетельствует о том, что реше

ние, положенное в ее основу, весьма удачно. Но в связи

с произошедшей в течение последних двух лет глобаль

ной перестройкой всей системы, целью которой была

автоматизация многофилиальных банков посредством

ЦАБС, не могли не появиться новые задачи в данной

области, требующие решения.

Ранее структура меню для вновь введенных в систе

му пользователей копировалась (или заимствовалась)

из структуры уже зарегистрированных пользователей.

В составе дистрибутива системы поставлялось «полное»

меню для пользователя «9999» — «Образец меню поль

зователей». Администратор брал его за основу, редакти

ровал под потребности того или иного пользователя,

а в дальнейшем копировал его и для других сотрудни

ков, которые, собственно, с меню такой структуры

уже и работали. То есть у администратора было нес

колько адаптированных под разные задачи вариантов

структур меню, которые он присваивал учетным запи

сям пользователей. Меню этих пользователей служили

своего рода образцами (и, вероятно, исключительно

для этой цели данные учетные записи были зарегистри

рованы в системе).

С переходом к ЦАБС подобная организация работы

стала очень неудобной. Пользователи системы, в том числе

и те, чьи меню брались за образцы, теперь «привязаны»

к отдельным подразделениям, управляются собственными

администраторами филиалов и не видны в списке пользо

вателей в других филиалах. Поэтому администраторам

приходится в каждом из подразделений создавать отдель

ные наборы образцов пользовательских меню, а значит,

в целом по банку трудозатраты на эту работу многократно

и неоправданно увеличиваются.

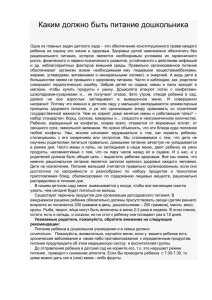

Выходом из сложившейся ситуации стало появление

в системе справочника образцов меню пользователей

(рис. 3). Элементы этого справочника — отдельные

образцы меню — привязываются к узлам территориаль

ной структуры банка, в которых они были созданы,

и могут быть объявлены доступными для использования

в подчиненных узлах. Так, в соответствии с общеприня

тыми правилами организации работы с объектами

в ЦАБС, распространяются по иерархии территориаль

ной структуры принципы и опыт организации меню.

Следует заметить, что и все прежние способы

управления структурами меню в системе сохранены,

так что переход к новой технологии работы будет

для банков плавным и практически безболезненным.

Список образцов меню пользователей доступен

в подсистеме «Сервис ГКБО». В дистрибутивном варианте

36

Рис. 3. Список и панель управления образцами меню пользователей

в нем имеется единственная запись — «Полное меню»,

включающая структуры меню всех подсистем (по ана

логии с применявшимся ранее «Образцом меню пользо

вателей» для пользователя «9999»).

На практике администратор банка может ввести

в этот список неограниченное количество записей,

причем каждая запись будет включать собственный

набор подсистем и собственную структуру меню

по каждой из них. И для образца структуры меню,

и для пользовательского меню поддерживаются все

имеющиеся в системе функции редактирования (в част

ности, структуры меню могут копироваться от одного

образца меню к другому, от образца меню к пользовате

лю, от пользователя к образцу меню и от пользователя

к пользователю).

Для большего удобства один из образцов меню

можно приписать к роли СУД. В этом случае в момент,

когда администратор будет назначать пользователю

роль, система предложит скопировать структуру меню

из этого образца. Подобная возможность позволяет

с минимальными трудозатратами организовывать стан

дартные комплексные рабочие места для вновь введен

ных в систему пользователей по принципу «права

доступа (роль) + меню».

Образцы меню могут вводиться и применяться

в узлах ТС администраторами безопасности этих узлов.

Это крайне важно для организации нормальной работы

именно в ЦАБС, когда филиалы выступают как доста

точно самостоятельные учреждения с собственными

принципами управления. Право оперировать образца

ми меню предоставлено пользователям с уровнем

доступа «Администратор безопасности» того узла ТС,

в котором этот образец меню введен. Администраторы

филиалов также могут управлять образцами меню,

привязанными к подчиненным ВСП.

Позаимствовать структуры меню у образцов вправе

любой администратор безопасности, в списке которого

RSCLUB № 4 2007 г.

ОКТЯБРЬ—ДЕКАБРЬ

Безопасная централизация,

или Управление пользователями в RSBank V.6 release 20

они отображаются (то есть привязаны к его узлу ТС

либо к вышестоящим узлам и имеют отметку в графе

«Видимость по ТС»). Разумеется, присваивать структуру

меню можно только тем пользователям и тем образцам,

которыми администратор имеет право управлять в соот

ветствии с имеющимися у него привилегиями.

Коррекция концепции уровней

доступа пользователей

В результате произошедших доработок дистрибутив

ная учетная запись пользователя «9999» изменила свое

назначение. Она больше не называется «Образец меню

пользователей», так как не содержит полной структуры

меню, и поэтому получила другое название — «Иници

ирующий администратор».

До недавнего времени круг задач, возложенных

на инициирующего администратора, был довольно боль

шим: он осуществлял начальную настройку системы

после ее инсталляции, был администратором безопасно

сти, способным управлять другими администраторами

и пользователями, восстанавливал работоспособность

системы в случаях тяжелых ошибок администрирова

ния, его системный профиль служил образцом полного

меню. Столь широкие полномочия без организацион

ных мер в сфере политики безопасности банка могли

привести к снижению уровня защиты информации.

В частности, существовал соблазн наделить правами

инициирующего администратора нескольких полно

мочных сотрудников, что в любом случае следует счи

тать отходом от современных принципов безопасного

администрирования, предполагающих строгую персо

нификацию всех прав доступа.

Теперь все лишние функции с инициирующего

администратора сняты. Остались только самые необхо

димые: на начальном этапе развертывания системы

он присваивает значения важнейшим общесистемным

настройкам (в частности, режима безопасности) и вво

дит в систему первого пользователя — администратора

безопасности головного узла территориальной структу

ры. Все дальнейшие действия (ввод территориальной

структуры, создание иерархии администраторов безо

пасности, ввод прикладных пользователей и другие

функции по развертыванию системы) выполняет уже

этот администратор безопасности, а затем и другие,

введенные им, администраторы безопасности головно

го отделения и филиалов.

В последующей повседневной деятельности

по управлению системой инициирующий администра

тор не участвует. Тем не менее на случай возникновения

какихлибо аварийных ситуаций возможность его

выхода в систему сохранена.

Особо скажем о деятельности пользователей с уров

нем доступа «Администратор безопасности». Теперь

в их распоряжении находится только подсистема

RSCLUB № 4 2007 г.

ОКТЯБРЬ—ДЕКАБРЬ

«Сервис ГКБО» — это их полнофункциональное

и единственное рабочее место. Вход в другие прило

жения для них невозможен, что, впрочем, не мешает

им разрешать другим пользователям с иными уровня

ми доступа работать в этих подсистемах. В том числе

и в модуле «Сервис ГКБО»; например, пользователь

с уровнем доступа «Ревизор» может получить доступ

к журналам — фискальному и аудита, — которые ведут

ся в этой подсистеме.

Одним из наиболее важных результатов проведен

ных в системе реформ стало появление принципиаль

ной возможности организовать процессы администри

рования в соответствии с рекомендациями стандарта

Банка России СТО БР ИББС1.02006 «Обеспечение

информационной безопасности организаций банков

ской системы Российской Федерации. Общие положе

ния». Привилегии СУД можно настроить таким обра

зом, чтобы сотрудник с уровнем доступа «Администра

тор» имел право добавлять в систему новых пользова

телей и удалять их, а специалист с уровнем доступа

«Администратор безопасности» управлял бы их права

ми в системе. Таким образом, ни один администратор

не сможет в одиночку создать в системе нового пользо

вателя. «Правило двух рук», присущее банковским

бизнеспроцессам, перенесено теперь и на сферу адми

нистрирования. Вместе с тем, «старая» организация

работы, при которой администратор безопасности осу

ществляет управление пользователями в полном объе

ме, также остается возможной и заложена в дистрибу

тив. Это очень важно, поскольку ЦАБС RSBank V.6

пользуется спросом не только в Российской Федера

ции, чьи кредитные учреждения все более склоняются

к следованию рекомендациям упомянутого стандарта,

но и в банках других стран.

* * *

Проанализировав нынешнее состояние RSBank V.6,

можно с уверенностью заявить, что бурный период

превращения АБС в ЦАБС, ознаменовавшийся глубокой

перестройкой практически всех системных механиз

мов, наконец завершен 1 . Теперь у разработчиков

появилась возможность позаботиться не только о реа

лизации функциональности, принципиально необхо

димой для существования централизованной АБС,

но и о дополнительных сервисах, повышающих удоб

ство работы с системой, совершенствующих ее воз

можности и улучшающих потребительские свойства.

И здесь безопасность не на последнем месте, как и дол

жно быть в современных мощных банковских инфор

мационных системах. Таковой и является ЦАБС

RSBank V.6 release 20.

1 См. также статьи: Кузнецова Ю., Ветров С. СУД «обосновывается» в прикладных про

ектах // RSClub. 2006. № 4. С. 60—63; Френкель Л., Ветров С. Как обеспечить информа

ционную безопасность в многофилиальном банке // Там же. 2007. № 1. С. 24—31;

Петрова Е., Ветров С. ЦАБС оправдывает надежды // Там же. № 3. С. 11—16.

37