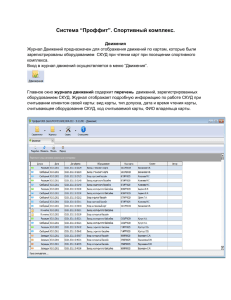

Системы контроля и управления доступом

advertisement