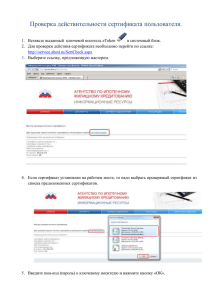

Персональный менеджер сертификатов АВЕСТ

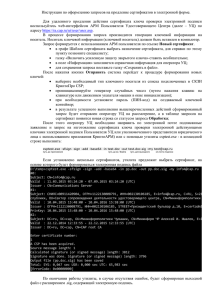

advertisement