КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ

advertisement

ФЕДЕРАЛЬНОЕ АГЕНТСТВО ПО ОБРАЗОВАНИЮ

СИБИРСКИЙ ФЕДЕРАЛЬНЫЙ УНИВЕРСИТЕТ

Е.А. Новиков, Ю.А. Шитов

КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ

ЗАЩИТЫ ИНФОРМАЦИИ

Учебное пособие

Красноярск

2008

2

Введение................................................................................................................................... 5

Глава 1. ИСТОРИЯ КРИПТОГРАФИИ ...................................................................................... 9

Шифр Атбаш.......................................................................................................................... 10

Квадрат Полибия ................................................................................................................... 11

Шифр Сцитала ....................................................................................................................... 11

Шифр Цезаря ......................................................................................................................... 12

Шифр Тритемия..................................................................................................................... 14

Квадрат Виженера ................................................................................................................. 15

Шифрующие таблицы........................................................................................................... 16

Шифр Плейфера .................................................................................................................... 18

Двойной квадрат.................................................................................................................... 19

Глава 2. ПРИНЦИПЫ ПОСТРОЕНИЯ БЛОЧНЫХ ШИФРОВ ............................................. 20

ШИФР DES ................................................................................................................................ 22

Формирование ключей ......................................................................................................... 24

Алгоритм вычисления функции шифрования .................................................................... 26

Режимы работы алгоритма DES .......................................................................................... 30

Режим «Электронная кодовая книга» ................................................................................. 32

Режим «Сцепление блоков шифра»..................................................................................... 32

Режим «Обратная связь по шифру»..................................................................................... 34

Режим "Обратная связь по выходу" .................................................................................... 35

Алгоритм шифрования данных IDEA ................................................................................. 36

Отечественный стандарт шифрования ................................................................................ 40

Режим простой замены ......................................................................................................... 42

Дешифровка зашифрованных данных в режиме простой замены ................................... 47

Режим гаммирования ............................................................................................................ 48

3.1. Шифрование данных в режиме гаммирования............................................................ 50

3.2. Расшифровывание зашифрованных данных в режиме гаммирования ..................... 52

4. Режим гаммирования с обратной связью........................................................................ 53

4.2. Расшифровывание в режиме гаммирования с обратной связью ............................... 55

5. Режим выработки имитовставки...................................................................................... 56

ШИФР AES ................................................................................................................................ 58

Формат блоков данных и число раундов ............................................................................ 58

Пример представления блока в виде матрицы 4•Nb .......................................................... 60

Функции шифрования........................................................................................................... 62

Функции расшифровывания................................................................................................. 63

Функция обратной расшифровки......................................................................................... 63

Функция прямой расшифровки............................................................................................ 64

Алгоритм выработки ключей (Key Schedule) ..................................................................... 66

Расширение (планирование) ключа ..................................................................................... 67

Выбор раундового ключа ..................................................................................................... 68

Раундовое преобразование ................................................................................................... 68

Замена байтов ........................................................................................................................ 69

Сдвиг строк ............................................................................................................................ 71

Перемешивание столбцов.................................................................................................... 74

Добавление раундового ключа AddRoundKet().................................................................. 76

Основные особенности AES................................................................................................. 76

Глава 3. ХЭШ-ФУНКЦИЯ ......................................................................................................... 77

Алгоритм MD5...................................................................................................................... 78

Алгоритм MD5 для вычисления хэш-функции ................................................................. 80

Алгоритм SHA-1................................................................................................................... 84

3

Алгоритм SHA-1 для вычисления хэш-функции .............................................................. 86

Алгоритм RIPEMD-160 ........................................................................................................ 88

Алгоритм RIPEMD-160 для вычисления хэш-функции ................................................... 92

ГОСТ Р34.11-94. Функция хеширования .............................................................................. 95

Алгоритм ГОСТ для вычисления хэш-функции ............................................................... 97

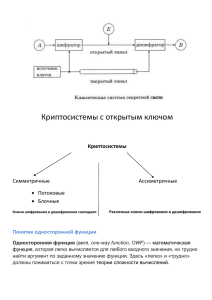

Глава 4. КРИПТОГРАФИЯ С ОТКРЫТЫМ КЛЮЧОМ ...................................................... 101

СХЕМА ДИФФИ-ХЭЛЛМАНА ................................................................................................ 103

Протокол формирования общего ключа по открытому каналу связи............................ 103

Протокол взаимной аутентификации ................................................................................ 103

КРИПТОСИСТЕМА RSA .......................................................................................................... 105

Формирование системы RSA ............................................................................................. 106

Алгоритм шифрования........................................................................................................ 107

Алгоритм дешифрования.................................................................................................... 107

Цифровая подпись .................................................................................................................. 107

СХЕМА ЭЛЬ-ГАМАЛЯ............................................................................................................. 111

Алгоритм формирования схемы Эль-Гамаля ................................................................... 111

Алгоритм формирования цифровой подписи................................................................... 111

Проверка подписи ............................................................................................................... 112

Алгоритм расшифрования 1 ............................................................................................... 112

Алгоритм расшифрования 2 ............................................................................................... 112

СХЕМА ШНОРРА .................................................................................................................... 113

Алгоритм формирования схемы Шнорра ......................................................................... 113

Алгоритм формирования цифровой подписи................................................................... 113

Проверка подписи ............................................................................................................... 113

Протокол аутентификации ................................................................................................. 114

Задача о рюкзаке.................................................................................................................. 115

Алгоритм формирования криптографической системы.................................................. 119

Схема шифрования текста .................................................................................................. 123

Схема дешифрования текста .............................................................................................. 126

Глава 5. ЭЛЕКТРОННЫЕ ЦИФРОВЫЕ ПОДПИСИ............................................................ 128

Стандарт электронной цифровой подписи DSS.............................................................. 130

Формирование системы DSS.............................................................................................. 130

Формирование подписи DSS............................................................................................. 131

Алгоритм проверки подписи DSS..................................................................................... 131

Глава 6. ПРОТОКОЛ ................................................................................................................ 132

Атака на протокол ............................................................................................................... 133

Примеры протоколов .......................................................................................................... 133

Формирование системы Шнорра ....................................................................................... 134

Схема аутентификации Шнорра ........................................................................................ 134

Протокол игры в «орел, решка»......................................................................................... 134

Протоколы распределения ключей.................................................................................... 136

Схемы протоколов передачи ключей ................................................................................ 137

Глава 7. ГЕНЕРАТОРЫ ПСЕВДОСЛУЧАЙНЫ ПОСЛЕДОВАТЕЛЬНОСТЕЙ (ПСП) . 139

Конгруэнтные генераторы ПСП ........................................................................................ 141

Генератор ПСП Блюм-Блюма-Шуба (BBS) ...................................................................... 142

Генератор последовательностей RSA ............................................................................... 142

Регистры сдвигов с обратной связью ................................................................................ 143

Глава 8. СРАВНЕНИЯ.............................................................................................................. 144

Свойства сравнений ............................................................................................................ 145

Модулярная арифметика .................................................................................................... 148

4

Вычисление ax mod n.......................................................................................................... 148

Вычисление наименьшего общего делителя ................................................................... 149

Классы .................................................................................................................................. 150

Полная и приведенная система вычетов ........................................................................... 152

Функция Эйлера .................................................................................................................. 153

Сравнения первой степени ................................................................................................. 159

Квадратичные вычеты......................................................................................................... 164

Алгоритм вычисления символа Якоби.............................................................................. 170

Китайская теорема об остатках.......................................................................................... 173

5

Введение

Как передать нужную информацию нужному адресату втайне от

других? Каждый человек в разное время и с разными целями наверняка

пытался решить для себя эту практическую задачу задачей тайной передачи.

Выбрав подходящее решение, человек, скорее всего, повторяет изобретение

один из способов скрытой передачи информации. Есть три возможности

решения поставленной задачи:

1) создать абсолютно надежный, недоступный для других канал связи

между абонентами;

2) использовать общедоступный канал связи, но скрыть сам факт

передачи информации;

3) использовать общедоступный канал связи, но передавать по нему

нужную информацию в таком виде, чтобы восстановить ее мог только

адресат.

На современном уровне развития науки и техники сделать такой канал

связи между удаленными абонентами для неоднократной передачи больших

объемов информации практически нереально. Разработкой средств и методов

скрытия факта передачи сообщения занимается стеганография. Первые следы

стеганографических методов теряются в глубокой древности. Например,

известен такой способ скрытия письменного сообщения: голову раба брили,

на коже головы писали сообщение и после отрастания волос раба отправляли

к адресату. С помощью стеганографии можно прятать и предварительно

зашифрованные тексты. Однако стеганография и криптография –

принципиально различные направления в теории и практике защиты

информации. Хорошо известны различные способы тайнописи между строк

обычного, незащищенного текста – от молока до сложных химических

реактивов с последующей обработкой.

Разработкой методов преобразования (шифрования) информации с

целью ее защиты от незаконных пользователей занимается криптография.

Такие методы и способы преобразования информации называются шифрами.

Шифрование – это процесс применения шифра к защищаемой информации,

то есть преобразование открытого текста в шифрованное сообщение

(шифртекст, криптограмму) с помощью определенных правил, содержащихся

в шифре. Дешифрование – это обратный шифрованию процесс, то есть

преобразование шифрованного сообщения в читаемую информацию с

помощью определенных правил, содержащихся в шифре.

Задача шифрования возникает только для информации, которая

нуждается в защите. Обычно в таких случаях говорят, что данные содержат

тайну, являются приватными, конфиденциальными или секретными.

Криптография – прикладная наука, она использует самые последние

6

достижения фундаментальных наук и, в первую очередь, математики. С

другой стороны, все конкретные задачи криптографии существенно зависят

от уровня развития техники и технологии, от применяемых средств связи и

способов передачи информации. Для наиболее типичных, часто

встречающихся ситуаций такого типа, введены даже специальные понятия:

1) государственная тайна;

2) военная тайна;

3) коммерческая тайна;

4) юридическая тайна;

5) врачебная тайна и т.д.

Под защищаемыми данными будем понимать следующую информацию:

1) имеется какой-то определенный круг пользователей, которые имеют

право владеть этой информацией;

2) имеются незаконные пользователи, которые стремятся овладеть

этими данными.

Криптография в переводе с греческого означает «тайнопись». Смысл

этого термина подчеркивает основную задачу криптографии – защитить или

сохранить в тайне необходимые данные. Развитие средств защиты создал три

метода защиты информации:

1) физический способ защиты;

2) стеганографический способ защиты:

3) криптографический способ защиты.

Физическая защита – физическая защита носителей данных, защита от

перехвата, уничтожение носителей при угрозе захвата информации

(американский самолет), обнаружение «утечки».

Стеганография – сделать носитель невидимым (Грибоедов, Ришелье,

голова раба, невидимые чернила, микроточка).

Криптографический способ защиты. Этот способ защиты наиболее

распространен в наши дни. Подробно он будет обсуждаться ниже.

Итак, криптография есть способ защиты информации. Криптография

обеспечивает:

1) секретность данных, то есть защиту от несанкционированного

знакомства с содержанием;

2) аутентификацию данных, то есть подтверждение их подлинности,

подлинности сторон, времени создания;

3) невозможность отказа от авторства, то есть электронную подпись;

7

4) целостность данных, то есть защита от несанкционированного

изменения в содержание.

Криптографические методы защиты информации применяются в

следующих прикладных задачах:

1) Электронная Цифровая Подпись (ЭЦП);

2) электронные деньги;

3) электронная жеребьевка;

4) одновременное подписание контрактов;

5) защита ценных бумаг и документов от подделок;

6) электронное голосование.

Некоторые общие тезисы о защите информации:

1) криптография – одно из многих средств защиты;

2) надо защищать то, что дорого;

3) нельзя создать систему защиты данных раз и навсегда, нужно

отслеживать, совершенствовать и т.п.;

4) надо искать достижение к компромиссу между стоимостью защиты

(стоимостью шифрования) и требуемой степени безопасности – нельзя ловить

рыбу на золотой крючок;

5) проблемы надежно шифровать нет – важно, чтобы коммерческие

масштабы шифрование отвечали некоторым оптимальным требованиям цены

и скорости;

6) значительный процент угроз для информационной безопасности –

сотрудники, а так же сбой аппаратуры.

Условно развитие криптографии можно разбить на три периода:

1) донаучный. В этот период не было единого системного подхода к

криптографии – криптография не была объектом исследования определенной

области науки;

2) научный. Этот период начинается с работ Шенона «Теория связи в

секретных системах», которые он опубликовал в 1949 году;

3) современный. Этот период начался с работы двух математиков

Диффи У. и Хеллмана М. «Новые направления в криптографии»,

опубликованной в 1976 году. В 1978 году на основе концепции, которая была

изложена в этой работе, три математика Ривест, Шамир, Адлеман

предложили принципиально новый криптографический метод шифрования,

который в дальнейшем был назван RSA. Имя метода составлено из первых

букв фамилий этих ученых.

8

В донаучный период криптография не была объектом исследования

определенного направления, поэтому ею занимались на уровне ремесла или

увлечения специалисты разных профессий. Среди известных авторов

криптографических методов были полководцы, руководители государств,

священники, дипломаты, юристы и многие другие. Авторами

криптографических систем защиты были даже известные исторические

деятели, такие как римский император Юлий Цезарь, кардинал Ришелье,

американский президент Джефферсон. Начиная со средних веков, вопросы

криптографии все в большей степени включаются в сферу исследования

математиков.

Основным понятием в криптографии является шифр. Шифр – это

преобразование исходного секретного сообщения с целью его защиты. Выбор

конкретного преобразования открытого текста определяется

наиболее

секретной частью криптографической защиты – так называемым ключом

защиты. Здесь надо подчеркнуть разницу между шифрованием и

кодированием данных. Кодирование – это преобразование информации, в

котором отсутствует ключ. Оно используется не для достижения защиты

информации, а для представления данных в другом формате при выполнении

каких-либо технических задач. Например, азбука Морзе, различные

архиваторы, представление информации для реализации графического

изображения. В кодировании секретом является выбранный формат

представления данных, а также технические, теоретические и

алгоритмические детали, которые используются для реализации выбранного

представления. Архиватор на первых порах использовался для сокрытия

информации.

В 1883 Керкгоффс сформулировал шесть требований к системам

шифрования:

1) система должна быть не раскрываемой, если не теоретически, то хотя

бы практически;

2) компроментация системы не должна причинять неудобства ее

пользователям;

3) секретный ключ должен быть легко запоминаемым без каких либо

записей;

4) криптограмма должна быть представлена в такой форме, чтобы ее

можно было передать по телеграфу;

5) аппаратура шифрования должна быть портативной и такой, чтобы ее

мог обслуживать один человек;

6) система должна быть простой. Она не должна требовать ни

запоминания длинного перечня правил, ни большого умственного

напряжения.

9

Эти правила можно трактовать как некоторое условие сертификации

криптосистем того времени. Если проанализировать эти старые требования

шифрования, пожалуй, только пункты 3, 4 и 5 стали как бы несущественными

в современных криптографических системах. Они, можно сказать,

выполняются автоматически в современных информационных технологиях.

Пункт первый требований в современных условиях можно

интерпретировать как стойкость шифров от атак. Шестое требование можно

интерпретировать следующим образом: построение доступных по стоимости

криптографических систем – современная интерпретация простоты есть

стоимость. Однако фундаментальным и незыблемым требованием к

криптографическим системам остается второе требование. Данное условие

называется правилом Керкгоффса. Суть его состоит в том, что при

построении криптографической системы надо исходить из того, что

противнику известен алгоритм шифрования. Отметим, что стойкость

шифрование зависит только от ключа шифрования – пример Энигма.

Классы шифров:

1) простая замены – поточные и блочные шифры простой замены;

2) шифр Цезаря, квадрат Полибия, шифр Плейфера, двойной квадрат;

3) перестановки – сциталь Лесандра, табличные способы перестановки,

таблица с усложненными элементами;

4) шифры замены легко расшифровать, например, с использованием

частотного анализа. Этот недостаток нейтрализуют многоалфавитные

шифры замены – квадрат Виженера, шифр Грансфельда.

В 1949 году Шенон сформулировал два основных принципа для

формирования стойких шифров. Это принцип «перемешивания» и принцип

«рассеивания».

Принцип перемешивания заключается в том, что шифрование

незначительно различающихся текстов приводит к существенно разным

результатам.

Принцип «рассеивания» состоит в том, чтобы влияние одного символа

открытого текста распространялось на как можно большее количество

символов. Шеннон предложил и общую структуру таких шифров, как

суперпозицию простых преобразований блочных символов.

Глава 1. ИСТОРИЯ КРИПТОГРАФИИ

Под шифром понимают совокупность обратимых преобразований

множества открытых данных на множество зашифрованных данных. Эти

преобразования задаются

10

▪ алгоритмом криптографического преобразования,

▪ ключом криптографического преобразования;

Разработкой методов преобразования (шифрования) информации с

целью ее защиты занимается криптография. Криптография создает и изучает

методы

преобразования

информации,

которые

не

позволяют

несанкционированному пользователю в случае перехвата данных

воспользоваться этой информацией. Естественно, здесь предполагается, что

несанкционированный пользователь перехватил преобразованное –

зашифрованное, а значит защищенное – сообщение.

История криптографии насчитывает не одно тысячелетие. Она связана с

большим количеством государственных, военных, дипломатических,

коммерческих, юридических и личных тайн. Долгое время криптографией

занимались кустари-одиночки. Среди таких любителей криптографии не

профессионалов были государственные деятели,

дипломаты, ученые,

полководцы, исторические личности, священники, врачи, писатели. В этот

период криптография была некоторым побочным результатом деятельности

узкого круга образованных умельцев, которые занимались данным вопросом

по необходимости или из-за интереса. Поэтому данный этап развития

криптографии – этап ремесленничества – можно отнести скорее к искусству,

чем к науке. Продлился данный «ненаучный» период развития криптографии

довольно долго, вплоть до первой половины XX века, и, можно считать, что

завершился он в 1949 году, когда появилась работа К. Шеннона «Теория

связи в секретных системах». Приведем наиболее важные примеры,

иллюстрирующие этапы истории развития криптографии.

Шифр Атбаш

Один из известных древним шифром является – атбаш [1]. Если

перенумеровать символы некоторого алфавита (например, русского), то

способ шифрования заключался в замене символа с номером k на символ с

номером (n-k+1), где n – номер последнего символа алфавита или количество

символов в алфавите. Здесь надо иметь в виду, что в общем случае алфавит

может включать необязательно только буквы, а, например, все символы

клавиатуры компьютера.

Пример. Пусть дан русский алфавит:

А

1

Б

2

В

3

Г

4

Д

5

Е

6

Е

7

Ж

8

З

9

И

10

Й

11

К

12

Л

13

М

14

Н

15

О

16

П

17

Р

18

С

19

Т

20

У

21

Ф

22

11

Х

23

Ц

24

Ч

25

Ш

26

Щ

27

Ъ

28

Ы

29

Ь

30

Э

31

Ю

32

Я

33

Число букв в данном алфавите n= 33. Для представленного алфавита при

использовании шифра атбаш слово баба преобразуется (зашифровывается) в

слово юяюя.

Если проанализировать шифр атбаш, то фактически он представляет

собой некоторое раз и навсегда зафиксированное новое обозначение букв

алфавита. Поэтому с большой натяжкой этот способ преобразования можно

отнести к шифрованию. В этом методе отсутствует ключ, который должен

обязательно присутствовать при любом преобразовании текста. Для данного

способа преобразования этот ключ единственный и нет возможности

заменить его от текста к тексту. Лучше сказать, что в данном алгоритме

отсутствует множество ключей, что является необходимым признаком любой

криптографической системы.

Квадрат Полибия

Один из древних способов шифрования был предложен греческим

государственным деятелем и историком Полибием за 200 лет до н.э.

Латинский алфавит, который состоял из 26 букв, располагался в таблицу

(квадрат) размером 5×5 клеток. При этом буква I отождествлялась с буквой J.

Шифруемая буква заменялась координатами квадрата, в котором она была

записана. Всевозможные модификации шифра Полибия широко применяли и

использовали в средние века.

Шифр Сцитала

Шифр Сцитала – это один из первых физических приборов, который

явился родоначальником целого класса шифров перестановки. Эти шифры

формируются за счет перестановки букв текста, который необходимо

шифровать. Шифр Сцитала был изобретен в Спарте в V век до н.э.

Для

шифрования

текста

использовался

цилиндр

заранее

обусловленного диаметра. На цилиндр наматывалась узкая лента из

пергамента, и открытый текст записывался вдоль оси цилиндра. Затем лента

сматывалась и отправлялась по назначению. Получатель сообщения

наматывал ленту на цилиндр того же диаметра и затем считывал его.

Заметим, что ключом данного метода шифрования является размер

радиуса цилиндра. Метод взлома данного шифра приписывается Аристотелю

[1]. Методика взлома заключалась в следующем. На длинный конус

наматывалась лента, а затем эту ленту начинали сдвигать по конусу. Там где

12

буквы текста формировали слова или слоги диаметр конуса совпадал с

диаметром цилиндра.

Шифр Сцитала является представителем класса шифров перестановки.

В общем случае этот класс шифров можно описать следующим образом.

Пусть число k определяет последовательность 1, 2, …, k-1, k чисел от 1 до k.

Зададим произвольную перестановку этих чисел α1, α2, …, αk. Число k и

зафиксированная перестановка α1, α2, …, αk являются секретным ключом

системы. Далее преобразование открытых данных происходит так. Открытый

текст разбивается на группы, в каждую из которых входит k букв. В каждой

группе буквы переставляют согласно выбранной перестановки α1, α2, …, αk.

Пример. Пусть дан текст: «Встречай одиннадцатого марта». Выберем k

= 6. Определим перестановку для чисел от 1 до 6 следующим образом: 3, 5,

1, 6, 2, 4. Разбиваем текст на группы по шесть символов

«Встреч, ай_оди, ннадца, того_м, арта.!»

Символ ‘_’ в тексте означает пробел. Теперь третья буква каждой группы

ставится на первое место, пятая – на второе место, первая – на третье место,

шестая – на четвертое место, вторая – на пятое место, четвертое – на шестое

место. Если в последней группе букв меньше k, то текст надо дополнить. В

нашем случае были добавлены символы «.» и «!», потому что они не меняют

смысл открытого текста. В результате открытый текст преобразовывается в

следующий

«Тевчср, _даийо, ацнанд, г_тмоо, т.а!ка».

Если отбросить запятые, расставленные между группами букв для удобства

объяснения, то окончательно получаем такое шифрованное сообщение:

Тевчср_даийоацнандг_тмоот.а!ка

Дешифрование выполняется в обратном порядке, а именно: первый

символ группы из шести букв зашифрованного текста становится третьим,

второй – пятым и т.д. согласно зафиксированной перестановке.

Заметим, что на компьютере подобное преобразование реализуется в

виде программы очень просто, несмотря на то, что ручное шифрование по

данному алгоритму трудоемко.

Шифру Сциталя можно дать иную трактовку, удобную для ручного

шифрования. Эта трактовка, о которой будет рассказано позже, приводит к

так называемым шифрующим таблицам или шифрованию по «маршруту».

Шифр Цезаря

13

Шифр Цезаря является хрестоматийным примером шифра. Он

определяется следующим образом. Занумеруем буквы алфавита. Пусть a

обозначает номер буквы открытого текста, n число букв в алфавите, k, k<n, –

некоторое число. Тогда по номеру буквы a открытого текста определяется

буква (код) шифрованного текста по формулам:

c = a + k,

c = a + k – n,

если c ≤ n,

если c > n.

Здесь число k называется ключом криптографической системы.

Смысл шифра Цезаря состоит в том, что любая буква открытого текста

заменяется k-й буквой относительно себя.

П р и м е р. Пусть ключ k равен 7, тогда слово баба шифром Цезаря

преобразуется в слово зжзж. Код буквы б равен 2, а код буквы а равен 1.

Буквы з и ж сдвинуты относительно б и а на семь позиций. Тогда коды букв

шифрованной записи определяются следующим образом:

б+k = 2+7 = 9 – соответствует букве з,

а + k = 1+7 = 8 – соответствует букве ж.

Заметим, что расшифровка происходит по формуле a = c – k.

Шифр Цезаря является представителем класса шифров, которые

называются шифрами простой замены. Для шифра Цезаря можно

использовать более удобную табличную форму. Если n – число букв в

алфавите, а k – ключ, то в прямоугольной таблице с k столбцами и t = n/k

строками записываем алфавит. В случае необходимости число строк можно

увеличить, если n/k не является целым числом. В свободные квадраты

таблицы, которые появляются при увеличении количества строк, можно,

например, заполнить знаками препинания или буквами латинского или

какого-нибудь другого алфавита.

Алгоритм шифрования в этом случае черезвычайно прост. Буква

открытого текста заменяется символом из того же столбца, но который

находится ниже данной буквы. Если буква открытого текста находится в

последней строке, то она заменяется верхней буквой того же столбца.

Пример. Пусть дана таблица:

А

Е

Й

О

У

Ш

Э

Б

Е

К

П

Ф

Щ

Ю

В

Ж

Л

Р

Х

Ъ

Я

Г

З

М

С

Ц

Ы

,

Д

И

Н

Т

Ч

Ь

.

14

Тогда для фразы

Я мыл раму.

получается шифровка

В с,р хесшд

Заметим, что ключом в данном случае является размер таблицы и

расположение в этой таблицы букв. В общем случае буквы в таблице можно

располагать случайным образом.

Предложенная схема шифрования при помощи таблицы можно описать,

например, следующим способом. Если буква открытого текста имеет

координаты в таблице (i, j), где i – номер строки, а j – номер столбца, то она

переходит в букву с координатами (i+1, j) или в букву с координатами (1, j),

если i совпадает с номером последней строки.

Шифр Тритемия

В шифре простой замены для фиксированного ключа k любая буква

алфавита, где бы она не встретилась в открытом тексте, она всегда

преобразуется в одну и ту же букву этого же или другого алфавита. По сути

дела происходит простое переобозначение букв алфавита. Поэтому шифр

простой замены легко взломать, вычислив частоту появления символов

зашифрованного текста. В любом языке различные буквы встречаются с

разной частотой. Преобразование символа α по формуле

γ=α+k

автоматически «переносит» частоту появления буквы α на частоту появления

символа γ.

В XVI веке аббат Иоганнес Тритемий предложил метод шифрования,

который породил класс шифров многоалфавитной замены. Тритемий

придумал таблицу – так называемую «таблица Тритемия». Для русского

алфавита она выглядит следующим образом (без букв Й и Е):

А

Б

В

Г

Д

Е

Ж

З

И

К

Л

М

Б

В

Г

Д

Е

Ж

З

И

К

Л

М

Н

В Г Д Е Ж З И К Л М

Г Д Е Ж З И К Л М Н

Д Е Ж З И К Л М Н О

Е Ж З И К Л М Н О П

Ж З И К Л М Н О П Р

З И К Л М Н О П Р С

И К Л М Н О П Р С Т

К Л М Н О П Р С Т У

Л М Н О П Р С Т У Ф

М Н О П Р С Т У Ф Х

Н О П Р С Т У Ф Х Ц

О П Р С Т У Ф Х Ц Ч

Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю

О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я

П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А

Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б

С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В

Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г

У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д

Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е

Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж

Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З

Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И

Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К

Я

А

Б

В

Г

Д

Е

Ж

З

И

К

Л

15

Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М

О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н

П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О

Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П

С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р

Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С

У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т

Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У

Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф

Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х

Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц

Ш Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч

Щ Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш

Ъ Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ

Ы Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ

Ь Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы

Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь

Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э

Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю

Первая строка таблицы является строкой букв для открытого текста. Далее

первая буква открытого текста шифруется по первой строке таблицы, вторая

буква – по второй строке, третья – по третьей строке и так далее. Если буква

открытого текста имеет координату в первой строке (1, j), то в строке i она

заменяется буквой с координатами (i, j). Иначе говоря, буква с номером j в

первой строке заменяется буквой с номером j в i-той строке. После того как

последняя строка была использована, осуществляется возвращение к первой

строке. При этом способе шифрования одна и та же буква открытого текста

может преобразовываться в разные буквы. Так слово «мама» при такой схеме

шифрования преобразуется в слово «мбог».

Заметим, что в описанном варианте шифрования отсутствует ключ. В

дальнейшем усложнение шифра пошло по произвольному порядку букв

исходного алфавита и по более сложному выбору порядка строк при

шифровании.

Квадрат Виженера

Квадрат Виженера состоит – как и таблица Тритемия – из циклически

сдвигаемых алфавитов. Первая строка есть строка алфавита, а i-ая строка

получается из строки (i-1) циклическим сдвигом на один символ влево.

Первая строка может быть алфавитом с произвольным порядком образующих

его букв. Первая строка используется для букв открытого текста, а первый

столбец этой таблицы служит для алфавита ключа.

Правило шифрования следующее. Если буква открытого текста имеет

координату (1, j), а буква ключа – (i, 1), то символом шифра будет буква,

которая находится на пересечении i-й строки и j-го столбца. Здесь

предполагается, что каждой букве открытого текста соответствует некоторая

16

буква ключа. Естественно, алфавит может состоять из любых существующих

символов и букв разных языков.

Дешифруется текст по следующей схеме. Координата ключа (i, 1)

определяет номер строки, а координата буквы шифра из этой строки (i, j)

определяет номер столбца, по которому определяется буква открытого текста

с координатой (1, j).

Шифрующие таблицы

Шифру Сциталя, как говорилось ранее, можно дать несколько другую

трактовку. Возьмем таблицу из n строк и m столбцов так, чтобы число n× m

равнялось количеству букв открытого текста. Если определить некоторый

порядок считывания текста из таблицы, то получим зашифрованный текст.

Ключом в такой схеме шифрования является структура таблицы, в данном

случае ее размер и «маршрут» считывания. Шифр Сциталя соответствует

считыванию текста по столбцам.

Пример. Рассмотрим таблицу из 4 строк и 4 столбцов.

1

2

3

4

1

2

3

4

П

3

α

Т

P

Ж

Ш

О

И

A

Е

Г

Е

Ю

С

О

Символ α используется для пробела. В эту таблицу занесен текст

Приезжаю шестого

Первый маршрут считывания осуществляется по номерам столбцов.

Столбцы нумеруются по порядку. В этом случае получают следующий текст

Пзαтржшоиаегеюсо

Легальный пользователь записывает полученный текст по столбцам и читает

сообщение по строкам.

Второй маршрут считывания осуществляется по номерам столбцов.

Столбцы пронумерованы случайным образом, то есть номера столбцов

образуют некоторую перестановку. В этом случае таблица имеет вид

3

1

4

2

1

2

П

3

P

Ж

И

A

Е

Ю

17

3

4

α

Т

Ш

О

Е

Г

С

О

В результате получается следующий шифрованный текст

Ржшоеюсопзαтиаег

Третий маршрут считывания определяется номерами строк, которые

пронумерованы случайным образом, а затем номерами столбцов, которые

тоже пронумерованы случайным образом.

2

3

4

1

3

1

4

2

П

3

α

Т

P

Ж

Ш

О

И

A

Е

Г

Е

Ю

С

О

В этом случае предварительно строки располагаются в порядке нумерации. В

результате получаем таблицу

1

2

3

4

3

1

4

2

Т

П

3

α

О

P

Ж

Ш

Г

И

A

Е

О

Е

Ю

С

Затем выписываем текст по столбцам в порядке нумерации. Получаем

следующий текст

Оржшоеюстпзαгиае

Четвертый маршрут считывания можно определить для любой ранее

приведенной таблицы. Он заключается в следующем – считывать от любой

угловой буквы по диагоналям матрицы.

На самом деле маршрутов считывания можно определить много. Здесь

мы перечислили некоторые из них. Во всех случаях расшифровка

преобразованного текста происходит

в обратном порядке. Все эти

преобразования по таблицам относятся к шифрам перестановки.

В заключении приведем пример шифрующей таблицы, которая по

утверждению авторов из [15] настолько надежна, что ее можно использовать

для оперативного и надежного шифрования информации небольшого объема

в режиме повседневной работы. В предлагаемой шифрующей таблице,

18

помимо случайной нумерации столбцов, не используются некоторые поля для

записи букв. Такой подход значительно увеличивает в этом методе число

всевозможных ключей, которые помимо размера таблицы и порядка

нумерации столбцов, усиливаются числом и положением неиспользуемых

полей. Пример такой таблице приведен ниже.

3

1

2

3

4

5

6

7

8

10

4

2

9

8

Ф И Р М ♦ А

Р ♦ С α С К

β О Б О Н ♦

♦ Т И Т С Я

α

В Ы ♦ Д А

Т

Е β

К Р Е

ω ♦ ♦ ♦ .

Н

♦ К ♦ ♦ О В

1

α

О

♦

ω

В

Д

О

.

6

7

5

Б А

♦ Р

К Р

α Н

А ♦

И Т

В И

α

β

♦

О

О

Е

Т

А

♦

♦

Символы α и β в данном сообщении играют роль пробелов, символ ω точки, а символ ♦ обозначает поле, которое не используется в таблице для

записи символа. Передаваемое сообщение будет следующим:

αОωВДО.МαОТКФРβαТωРСБИЫβООЕТАБК

αАИВαАРРНТИβАКЯАЕНВСНСДР.ОИОТВЕК

Получив сообщение легальный пользователь, зная структуру таблицы,

начинает заполнять ее по столбцам, соблюдая последовательность

нумерации. Затем считывает сообщение по строкам. О назначении символов

α, β и ω можно заранее не договариваться, оно будет ясно из контекста.

Все рассматриваемые выше методы преобразования открытого текста

попадают под одну общую схему. Любой метод определял некоторую

функцию преобразования E, и каждый символ α открытого текста определял

символ γ = E(α). Такая схема посимвольного преобразования текста

формирует класс поточных шифров.

Помимо рассмотренных поточных шифров существуют еще блочные

системы шифрования. Блочные системы производят преобразование блоков

символов фиксированной длины. В современной криптографии подобная

классификация сохраняет силу. Рассмотрим некоторые блочные

криптографические системы, которые существовали задолго до современных

криптографических подходов.

Шифр Плейфера

19

Для шифра Плейфера формируется таблица размером N = n × m. Здесь n

– число строк, m – число столбцов. Число N должно совпадать с числом

символов в алфавите. Символы алфавита в таблице располагаются случайным

образом. Размер таблицы и расположение символов в ней является ключом

данной криптографической системы.

Далее алгоритм шифрования состоит в следующем.

▪ Открытый текст разбивается на блоки по два символа в каждом. Такой

блок называют биграмой. Если в последнем блоке оказался один символ, то

он либо отбрасывается (если это возможно), либо добавляется один символ,

который не влияет на содержание открытого текста.

▪ Пусть символы ab являются некоторой биграмой открытого текста.

▪ Определяются координаты символа a и символа b в таблице. Пусть

координаты символа а будут числа (i, j), а координаты символа b – (t, q).

▪ В этом случае если:

▪ i≠ t и j≠ q (буквы биграмы находятся в разных строках и разных

столбцах таблицы), то символ a биграмы переходит в символ

таблицы с координатами (i, q), а символ b – в символ с координатами

(t, j);

▪ i=t и j≠ q (буквы биграмы находятся в одной строке, но разных

столбцах таблицы), то символ a биграмы переходит в символ

таблицы с координатами (i, j+1), а символ b – в символ с

координатами (t,q+1). Если j=m или q=m, то координаты новых

символов соответственно будут равны (i, 1) или (t, 1);

▪ i≠ t и j= q (буквы биграмы находятся в разных строках, но одном

столбце таблицы), то символ a биграмы переходит в символ таблицы

с координатами (i+1, j), а символ b – в символ с координатами

(t+1,q). Если i=n или t=n, то координаты новых символов

соответственно будут равны (1, j) или (1, q). Две одинаковые буквы с

координатами (i, j) преобразуются в две одинаковые буквы с

координатами (i+1, j);

Расшифровка текста происходит точно так же. Преобразованный текст

разбивается на блоки по два символа. Затем по координатам зашифрованных

символов в той же последовательности определяются символы открытого

текста.

Двойной квадрат

Для двойного квадрата формируются две таблицы размером N = n × m.

Здесь n – число строк, m – число столбцов. Число N должно совпадать с

числом символов в алфавите. Символы алфавита в таблицах располагаются

случайным образом. Лучше, если порядок символов в таблицах не совпадает

с алфавитом. Размеры таблиц и расположение символов в них являются

20

ключом данной криптографической системы. Одну таблицу принято называть

левой - пусть ей будет соответствовать номер 1, другую правой - пусть ее

номер будет равен 2.

Далее алгоритм шифрования состоит в следующем.

▪ Открытый текст разбивают на блоки по два символа в каждом. Такой

блок называют биграмой. Если в последнем блоке оказался один символ, то

он либо отбрасывается (если это возможно), либо добавляется один символ,

который не влияет на содержание открытого текста.

▪ Пусть символы ab являются некоторой биграмой открытого текста.

▪ Первый символ биграмы a располагают в первой таблице. Пусть пара

чисел (i, j) являются координатами этого символа в первой таблице.

▪ Второй символ биграмы b располагают во второй таблице. Пусть пара

чисел (t, q) являются координатами этого символа в первой таблице.

▪ В этом случае если:

▪ i≠ t (номера строк букв биграм не совпадают, а номера

столбцов, в которых находятся буквы биграм, произвольный), то

символ a биграмы переходит в символ второй таблицы с

координатами (i, q), а символ b – в символ первой таблицы с

координатами (t, j);

▪ i=t и j≠ q (буквы биграмы находятся в строках с одинаковыми

номерами, но с разными номерами столбцов таблиц) то символ a

биграмы переходит в символ второй таблицы с координатами (i, j), а

символ b – в символ первой таблицы с координатами (t, q).

▪ i= t и j= q (буквы биграмы находятся в строках и столбцах с

одинаковыми номерами), то символы a и b биграмы переставляются.

Расшифровка текста происходит по тем же правилам с той лишь

разницей, что первая буква биграмы шифрованного текста располагается в

правой (во второй) таблице, а вторая буква биграмы располагается в первой

(левой) таблице.

Криптографическая система двойной квадрат весьма устойчивый к

взлому [12]. Его просто реализовать в виде программы на компьютере. В этом

случае в символы алфавита можно включить все символы клавиатуры.

Глава 2. ПРИНЦИПЫ ПОСТРОЕНИЯ БЛОЧНЫХ ШИФРОВ

Блочными называют шифры, которые предназначены для шифрования

некоторого блока открытого текста. После преобразования этого блока

получают блок шифрованного текста такой же длины. В современных

блочных шифрах обычно используют битовое представление текста, то есть

открытый и шифрованный тексты представляет собой некоторый набор из

нулей и единиц фиксированной длины. Шеннон сформулировал общие

принципы построения блочных шифров.

21

Во-первых, он предложил реализовывать сложные преобразования в виде

суперпозиции нескольких простых отображений [1]. Шеннон предложил

реализовывать блочные шифры путем многократного применения к блокам

открытого текста некоторых базовых преобразований, которые просто

реализуемы, и при небольшом числе повторений обеспечивают сложные

преобразования.

Во-вторых, Шеннон потребовал, чтобы эти преобразования

данных

обеспечивали реализацию двух криптографических принципов –

«рассеивание» и «перемешивание». Задача «рассеивания» состоит в том,

чтобы распространять влияние одного символа открытого текста на как

можно большее число знаков шифрованного текста. Это позволяет скрыть

статистическую зависимость между символами открытого текста.

Цель «перемешивания» состоит в том, чтобы зависимость между ключом и

зашифрованным текстом сделать как можно более сложной. Иными словами,

преобразование должно быть таким, чтобы нельзя было обнаружить связь

между открытым и зашифрованным текстом. Данным требованиям

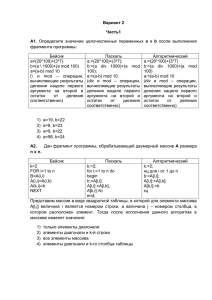

удовлетворяет шифр Фейстеля. На рис. 1 показана структура одного раунда

данного шифра.

Li-1

Ri-1

f

Li-1

ki-1

Li-1

Рис. 1. Шифр Файстеля (один раунд)

Первый блочный шифр, который обладал свойствами рассеивания и

перемешивания, был создан на фирме IBM в 60-х годах прошлого столетия.

На базе данного шифра была спроектирована система шифрования Люцифер

(Lucifer) [1]. Система Люцифер основана на комбинировании (чередовании)

22

методов подстановки и перестановки. В ней использовался ключ длиной 128

бит, управлявший состояниями блоков перестановки и подстановки. Система

Люцифер оказалась весьма сложной для практической реализации из-за

относительно малой скорости шифрования – 2190 байт/сек. при программной

реализация и 96970 байт/сек. при аппаратной реализации.

ШИФР DES

Одним из первых широко распространенным и используемым

стандартом шифрования данных был DES (Data Encryption Standard). Этот

стандарт был опубликован в Америке в 1977г. Стандарту DES

предшествовала система Люцифер фирмы IBM. Более того, алгоритм

шифрования DES

в сильной степени напоминает алгоритм, который

использовался в Люцифере (Lucifer) [3,6]. Заметим также, что стандарт DES

является представителем, точнее, обобщением шифра Фейстеля.

В самом общем виде алгоритм DES является блочным шифром, то есть

шифром, который одновременно преобразует данные фиксированного

размера в n бит (для системы DES значение n равно 64). Поэтому перед

шифрованием алгоритмом DES открытый текст надо разбить его на блоки по

64 бита (8 байтов). Далее, каждый i-й (i = 1, 2, .., N, где N – число блоков

открытого текста) блок открытого текста делят на две равные части – левую

Li и правую Ri части по 32 бита каждая. Затем для каждого блока

выполняются 16 раундов преобразований по структуре шифра Фейстеля. В

каждом раунде преобразования используется свой ключ.

Расшифровка текста принципиально ничем не отличается от

шифрования. Применяется тот же самый алгоритм с той лишь разницей, что

на вход подается блок в 64 бита шифрованного текста, а ключи используются

в обратном порядке. Перейдем к более детальному представлению алгоритма

DES. На рис. 2 приведена общая схема алгоритма DES.

Перечислим основные этапы алгоритма DES.

1. Генерируется случайная последовательность Q из 56 бит.

2. В последовательность Q, для контроля четности, добавляются восемь

контрольных битов в позиции 8, 16, 24, …, 64. Получается блок U размером в 64

бита.

3. Для удаления контрольных битов из блока U и формирования ключа K для

шифрования, блок U преобразуют с использованием функции G(U). Функция G

определяется в виде стандартной таблицы, которую надо применять в неизменном

виде. В результате преобразования получают блок K=G(U) размером 56 бит. Блок K

разбивают на две половины C0 и D0 по 28 бит.

4. Используя C0 и D0, последовательно определяются Ci и Di , i = 1, 2, …,

16. Для формирования Ci и Di применяют операции циклического сдвига влево на

один или два бита. Величина сдвига определяется стандартной таблицей. Операции

сдвига для Ci и Di выполняются независимо. Последовательность C5 получается из

23

C4 посредством циклического сдвига влево на 2 бита, а D5 – посредством

циклического сдвига влево на 2 бита D4 (см. табл. 1 сдвигов для вычисления ключа).

В результате четвертого этапа формируется 16 ключей для 16 раундов алгоритма

DES.

Исходный текст

Начальная перестановка

ключ

Шифрование

16 раз

Конечная перестановка

Шифртекст

Рис. 2. Общая схема алгоритма DES

5. Используя перестановку H, которая задается стандартной таблицей, каждый

ключ размером в 56 бит преобразуется в блок, состоящий из 48 бит. Данным

преобразованием завершается этап формирования ключей.

6. Текущий блок открытого текста размером в 64 бит, представленный в виде

двух 32 битовых блоков L0 и R0, преобразуется начальной перестановкой IP, которая

задается фиксированной стандартной таблицей.

7. Выполняется 16 раундов преобразований по следующим формулам

Li = Ri-1,

R i = L i _ f(R i-1 , Ki ),

i = 1, 2, …, 16.

Функция f(R i-1, Ki ) представляет собой некоторую суперпозицию простых

преобразований, детальное описание которых будет дано ниже. Отметим, что

функция f(R i-1, Ki ) является нелинейной. Нелинейность функции f(Ri-1, K i )

обеспечивается S-блоками.

8. Результат шестнадцатого раунда (L16R16 ) подвергается преобразованию,

которое представляет собой перестановку IP-1, обратную к перестановке IP

24

шестого этапа данной схемы. Это преобразование и будет заключительным

этапом шифрования блока открытого текста алгоритмом DES.

З а м е ч а н и е. Все таблицы, которые используются в DES, являются

стандартными и должны включаться в реализацию алгоритма DES в

неизменном виде. Таблицы разработаны таким образом, чтобы максимально

затруднить процесс расшифровки путем подбора ключа.

Таблица 1

Функция G

Функция G первоначальной подготовки ключа

57

1

10

19

63

7

14

21

49

58

2

11

55

62

6

13

41

50

59

3

47

54

61

5

33

42

51

60

39

46

53

28

25

34

43

52

31

38

45

20

17

26

35

44

23

30

37

12

9

18

27

36

15

22

29

4

Перейдем к детальному представлению отдельных этапов алгоритма DES.

Формирование ключей

Формирование ключей в общей схеме алгоритма включает в себя 5 шагов. К

ключу размером в 56 бит добавляются биты в позиции 8, 16, 24, …, 64 таким

образом, чтобы каждый байт содержал нечетное число единиц. Этот факт

используется для обнаружения ошибок при обмене и хранении ключей [1]. В

результате такого преобразования получаем блок U размером в 64 бита. Для

удаления из блока U контрольных битов и формирования начального значения

ключа K0 размером в 56 бит к блоку U применяется функция G, которая

предназначена для первоначальной подготовки ключа. Функция G задается в виде

таблицы 1.

Согласно функции G первыми битами ключа K0 = G(U) будут, соответственно,

биты 57, 49, 41 и т. д. блока U. Последним 56 битом K0 будет четвертый бит блока U.

Заметим, что при формировании ключа K0 не используются биты из позиций 8, 16,

24, …, 64 блока U, потому что контрольные биты при формировании K0

отбрасываются. Функция G при преобразовании блока U использует только 56 бит

этого блока. В итоге преобразование определяет первоначальный ключ K0 размером

56 бит, который представляется в виде двух равных частей по 28 бит каждая. Левая

часть первоначального ключа обозначается через C0, а правая – через D0. Результат

преобразования можно записать в виде формулы

K0 = G(U) = C0D0.

25

Зная C0 и D0 , последовательно определяем шестнадцать блоков Ci и Di, i = 1,

…, 16. Для этого используется таблица сдвигов для вычисления ключа. Операции

циклического сдвига влево выполняются для блоков Ci и Di независимо. Например,

последовательность C9 получается из C8 посредством циклического сдвига влево на

один бит, а D9 – посредством циклического сдвига D8 влево на один бит.

Таблица 2

Таблица сдвигов для вычисления ключа

(первая строка – номер раунда, вторая строка – число сдвигов)

1

1

2

1

3

2

4

2

5

2

6

2

7

2

8

2

9

1

10

2

11

2

12

2

13

2

14

2

15

2

16

1

Формирования ключа Ki для каждого раунда i, i = 1, …, 16, завершается, если

каждый блок Ci и Di размером в 56 бит преобразован с использованием функции

перестановки H, которая задается стандартной таблицей. Функция H преобразует

блок CiDi, i = 1, …, 16, размером в 56 бит в ключ Ki, i = 1, …, 16, размером в 48 бит.

Заметим, что функция H при преобразовании блока CiDi, i = 1, …, 16, размером в 56

бит не использует биты 9,18, 22, 25, 34, 35, 38, 43 этого блока. Данным

преобразованием завершается этап формирования шестнадцати ключей для

шестнадцати раундов алгоритма DES. В табл. 3 приведена функция Н,

завершающая обработку ключа.

Таблица 3

Функция Н

14 17 11

3

28 15

23 19 12

16 7 27

41 52 31

30 40 51

44 49 39

46 42 50

24

6

4

20

37

45

56

36

1

5

21 10

26

8

13

2

47 55

33 48

34 53

29 32

Перейдем непосредственно к детальному описанию процесса шифрования

открытого текста, который разбит на N блоков по 64 бита. Каждый блок открытого

текста Ti, i = 1, …, N, подвергается начальной перестановке IP, которая задается

стандартной таблицей. Биты входного блока переставляются в соответствии с

матрицей IP. Матрица начальной перестановки приведена в табл. 4.

Таблица 4

Матрица начальной перестановки IP

58

50

42

34

26

18

10

2

26

60

62

64

57

59

61

63

52

54

56

49

51

53

55

44

46

48

41

43

45

47

36

38

40

33

35

37

39

28

30

32

25

27

29

31

20

22

24

17

19

21

23

12

14

16

9

11

13

15

4

6

8

1

3

5

7

Бит 58 входного блока Тi становится первым битом преобразованного

блока, бит 50 – вторым битом и т.д. Эту перестановку можно описать

выражением

Wi= IP(Ti).

Полученная последовательность

последовательности

битов

Wi

разделяется

на

две

Lо – левые или старшие биты,

Ro – правые или младшие биты.

Последовательности Lо и Ro содержат по 32 бита. Далее для блока Wi

выполняется 16 раундов преобразований по следующим формулам

Li = Ri-1,

R i = L i _ f(R i-1 , Ki ),

i = 1.2, …, 16.

Здесь:

i – номер раунда;

Ki – ключ раунда;

– сложение по модулю 2 (операция XOR);

f() – функция шифрования.

Алгоритм вычисления функции шифрования

▪ К блоку Ri-1 применяют функцию расширения E(Ri-1), которая 32

битовый блок Ri-1 преобразовывает в блок R´ = E(Ri-1) размером в 48 бит.

Функция E(Ri-1) определяется стандартной таблицей 5. Заметим, что при

формирования блока R´ по два раза используются биты 1, 4, 5, 8, 9, 12, 13, 16,

17, 20, 21, 24, 25, 28, 29, 32.

Таблица 5

Функция расширения E

32

1

2

3

4

5

27

4

8

12

16

20

24

28

5

6

9 10

13 14

17 18

21 22

25 26

29 30

7

11

15

19

23

27

31

8

12

16

20

24

28

32

9

13

17

21

25

29

1

▪ Вычисляется новый блок размером в 48 бит по формуле:

B = E(Ri-1)

Ki.

▪ Блок B размером в 48 бит разбивается на восемь блоков Bj, j = 1, 2, …,

8, по шесть битов каждый

B = B1B2B3B4B5B6B7B8.

▪ Каждый блок Bj размером в шесть бит, используя свою функцию Sj ,

преобразуют в блок Sj(Bj) размером в четыре бита. В результате получаем

блок, размером в 32 бита

B′ = S1(B1) S2(B2) S3(B3) S4(B4) S5(B5) S6(B6) S7(B7) S8(B8)

▪ Алгоритм преобразования блока Bj размером в шесть бит в блок Sj(Bj)

размером в четыре бита следующий. Каждая функция Sj представляет собой

стандартную таблицу, которая состоит из четырех строк с номерами 0, 1, 2, 3

и шестнадцати столбцов с номерами 0, 1, 2, …, 15. Пусть, например,

некоторый блок имеет вид

Bj = b1 b2 b3 b4 b5 b6 = 110010,

j = 1, 2, …, 8.

Тогда биты b1b6 = 10 (число 10 записано в двоичной системе, оно совпадает с

числом 2 в десятичной системе) формируют номер столбца 10 (= 2) таблицы Sj,

а биты b2b3b4b5 = 1001 (число 1001 записано в двоичной системе, оно

совпадает с числом 9 в десятичной системе) формируют номер строки 1001 (=

9) таблицы Sj. Блок Bj = b1b2b3b4b5b6 = 110010 заменяют двоичным значением

числа таблицы Sj, которое находится на пересечение строки с номером b1b6 =

10 (=2) со столбцом с номером b2b3b4b5 = 1001 (=9). Преобразуя каждое Bj, j =

1, 2, …, 8, из блока B, получим новый блок B´ размером в 32 бита. В табл. 6

приведены функции преобразования Sj, j = 1, 2, …, 8.

28

Таблица 6

Функции преобразования S1, S2, …, S8

н

о

м

е

р

с

т

р

о

к

и

0

1

2

3

0

1

2

3

0

1

2

3

0

1

2

3

0

1

2

3

0

1

2

3

0

1

2

3

0

1

2

3

0

14

0

4

15

15

3

0

13

10

13

13

1

7

13

13

3

2

14

4

11

12

10

9

4

4

13

1

6

13

1

7

2

1

4

15

1

12

1

13

14

8

0

7

6

10

13

8

6

15

12

11

2

8

1

15

14

3

11

0

4

11

2

15

11

1

2

13

7

4

8

8

4

7

10

9

0

4

13

14

11

9

0

4

2

1

12

10

4

15

2

2

11

11

13

8

13

4

14

3

1

4

8

2

14

7

11

1

14

9

9

0

3

5

0

6

1

12

11

7

15

2

5

12

14

7

13

8

4

8

1

7

4

5

2

14

13

4

6

15

10

3

6

3

6

3

8

6

0

6

12

10

7

4

10

1

9

7

2

9

15

4

12

1

6

5

15

2

6

9

11

2

4

15

3

4

15

9

6

15

11

1

10

7

13

14

2

12

8

5

0

9

3

4

15

3

12

10

Номер столбца

6 7 8 9

11 8 3 10

13 1 10 6

2 11 15 12

1 7 5 11

3 4 9 7

8 14 12 0

13 1 5 8

4 2 11 6

15 5 1 13

6 10 2 8

3 0 11 1

8 7 4 15

9 10 1 2

0 3 4 7

7 13 15 1

13 8 9 4

11 6 8 5

13 1 5 0

7 8 15 9

2 13 6 15

6 8 0 13

9 5 6 1

12 3 7 0

15 10 11 14

8 13 3 12

1 10 14 3

7 14 10 15

10 7 9 5

11 1 10 9

7 4 12 5

14 2 0 6

8 13 15 12

10

6

12

9

3

2

1

12

7

12

5

2

14

8

2

3

5

3

15

12

0

3

13

1

0

14

12

3

15

5

9

5

6

11

12

11

4

14

13

10

6

12

7

14

12

3

5

12

14

11

15

10

5

9

4

14

10

7

7

12

8

15

14

11

13

0

12

5

9

3

10

12

6

9

0

11

12

5

11

11

1

5

12

13

3

6

10

14

0

1

6

10

14

5

0

15

3

2

5

13

9

5

10

0

0

9

3

5

4

11

10

5

12

10

2

7

4

0

9

3

4

7

11

13

0

10

15

5

2

0

14

3

14

0

3

5

6

5

11

2

14

2

15

14

2

4

14

8

2

14

8

0

5

5

3

1

8

6

8

9

3

12

9

5

11

Полученный блок

B´ = S1(B1) S2(B2) S3(B3) S4(B4) S5(B5) S6(B6) S7(B7) S8(B8)

15

7

8

0

13

10

5

15

9

8

1

7

12

15

9

4

14

9

6

14

3

11

8

6

13

1

6

2

12

7

2

8

6

S1

S2

S3

S4

S5

S6

S7

S8

29

размером в 32 бита преобразуется с помощью функции перестановки P(B′) в

блок размером в 32 бита. Функция P(B′) определяется стандартной табл. 7.

Таблица 7

Функция перестановки P

16 7

29 12

1 15

5 18

2

8

32 27

19 13

22 11

20 21

28 1 7

23 26

31 10

24 14

3

9

30 6

4 25

Завершается шифрование конечной перестановкой битов в блоке (L16, R16),

который является результатом преобразования в шестнадцатом раунде.

Перестановка определяется функцией IP-1, которая задается стандартной

табл. 8.

Таблица 8

-1

Матрица обратной перестановки IP

40

39

38

37

36

35

34

33

8

7

6

5

4

3

2

1

48

47

46

45

44

43

42

41

16

15

14

13

12

11

10

9

56

55

54

53

52

51

50

49

24

23

22

21

20

19

18

17

64

63

62

61

60

59

58

57

32

31

30

29

28

27

26

25

Заметим, что для L16 и R16 справедливы формулы:

L16 = R15,

R16 = L15 ⊕ f(R 15 , K16 ).

На основании этих формул легко организовать расшифровку блока. Так как

R15 известно и равно L16 и, зная ключ K 16 , легко вычислить значение

f(R 15, K16 ). Отсюда, зная

R16 = L15 ⊕ f(R 15 , K16 ) и f(R 15 , K 16 ),

30

легко определить L15 по формуле

R16 ⊕ f(R 15 , K 16 ) = L15 ⊕ f(R 15 , K 16 ) ⊕ f(R 15 , K 16 ) = L15.

Так как результат операции ⊕ (XOR) для двух одинаковых значений равен 0,

то имеет место соотношение

f(R 15 , K16 ) ⊕ f(R 15 , K 16 ) = 0.

Теперь, зная

L15 = R16 ⊕ f(R 15 , K16 ),

определяем R 14 = L15. Затем вычисляем f(R 14 , K 15 ) и из следующего

равенства

R15 ⊕ f(R 14 , K 15 ) = L14 ⊕ f(R 14 , K 15 ) ⊕ f(R 14 , K 15 ) = L14

определяем L14. И так далее, пока не опустимся до блоков Lо и Ro.

Одно время DES являлся наиболее распространенным алгоритмом,

используемым в системах защиты коммерческой информации. Более того,

реализация алгоритма DES в таких системах было признаком хорошего тона

[1]. Основные достоинства алгоритма DES [1] заключаются в следующем

▪ используется только один ключ длиной 56 бит;

▪ зашифровав сообщение с помощью одного пакета программ, для

расшифровки можно использовать любой другой пакет программ,

соответствующий стандарту DES;

▪ относительная простота алгоритма обеспечивает высокую скорость

обработки;

▪ достаточно высокая стойкость алгоритма.

Общая схема алгоритма DES представлена на рис. 3.

Режимы работы алгоритма DES

Для решения разнообразных криптографических задач алгоритмом

DES были разработаны несколько схем (режимов) его реализации. В

стандарте DES рекомендуется использовать следующие основные

режимы работы:

▪ электронная кодовая книга ECB (Electronic Code Book);

▪ сцепления блоков шифра CBC (Cipher Block Chaining);

▪ обратная связь по шифруемому тексту CFB (Cipher Feed Back);

▪ обратная связь по выходу OFB (Output Feed Back);

31

Входная последовательность

битов

Начальная перестановка IР

L0

R0

K1

f

R1=L1 f(R0,K1)

L1=R0

K2

f

L2=R1

R2=L1 f(R1,K2)

K15

f

R15=L14

L15=R14

f(R14,K15)

f

R15=L14

L2=R1

f(R14,K15)

Начальная перестановка IР-1

Выходная последовательность

битов (шифртекст)

Рис. 3. Общая схема алгоритма DES

K16

32

Режим «Электронная кодовая книга»

Сообщение разбивается на блоки по 64 бита (8 байтов). Каждый из

этих блоков шифруют независимо с использованием одного и того же

ключа шифрования. Данный режим можно представить в виде следующих

формул

Ci = Ek(Mi),

Mi = Dk(Ci),

где

Mi, Ci – соответственно, i-е блоки входной и зашифрованной

информации;

Ek, Dk – соответственно, алгоритм шифрования и дешифрования DES с

ключом k.

Схема режима «Электронная кодовая книга» представлена на рис. 4.

Рис. 4. Схема режима «Электронная кодовая книга»

Режим «Сцепление блоков шифра»

Режим сцепления блоков шифра (CBC) можно представить в виде

следующих формул

Ci = Ek(Mi ⊕ Ci-1),

33

Mi = Ci-1 ⊕Dk(Ci),

где

Mi, Ci – соответственно, i-е блоки входной и зашифрованной

информации;

Ek, Dk – соответственно, алгоритм шифрования и дешифрования DES с

ключом k;

С0 – некоторый начальный вектор;

⊕ – операция сложения по модулю 2.

В этом режиме – как и в режиме ECB – исходный файл М разбивается на

64-битовые блоки Mi, i = 1, 2, …, n, n – число блоков. Первый блок M1

складывается по модулю 2 с 64-битовым начальным блоком С0, который

можно менять ежедневно и держать в секрете. Полученная сумма затем

шифруется алгоритмом DES с использованием ключа k. Полученный в

результате шифрования 64-битовый блок С1 складывается по модулю 2 со

вторым блоком текста, результат шифруется и т.д. Процедура повторяется до

тех пор, пока не будут обработаны все блоки текста. Схема режима

«Сцепление блоков шифра» представлена на рис. 5.

IV

M1

64

64

M1 64

DES шифрование

M1

64

IV

64

M2

M1

64

64

M3

M1

64

64

DES шифрование

M1

64

DES шифрование

С1

M1

64

64

C2

M1

64

64

C3

M1

64

64

С1

64

C2

64

C3

64

DES расшифрование

M1

64

DES расшифрование

M2

64

DES расшифрование

M3

64

Рис. 5. Схема алгоритм DES в режиме сцепления блоков шифра

34

Режим «Обратная связь по шифру»

Режим обратной связи по шифру (CFB) можно представить в виде

следующих формул:

Ci = Mi ⊕ Ek(Ci-1),

Mi = Ci ⊕ Dk(Ci-1),

где

Mi, Ci – соответственно i-е блоки входной и зашифрованной

информации;

Ek, Dk – соответственно алгоритм шифрования и дешифрования DES с

ключом k;

С0 – некоторый начальный вектор;

⊕ – операция сложения по модулю 2.

В этом режиме размер блока может отличаться от 64 бит. Файл, подлежащий

шифрованию (расшифровыванию), считывается последовательными блоками

длиной t, t =1, ..., 64, битов. Входной блок, 64-битовый накопитель, вначале

содержит вектор инициализации, выровненный по правому краю. Схема

режима «Обратной связью по шифру» представлена на рис. 6.

Шифрование

Расшифрование

Сдвиг

Вх.

блок

Сдвиг

64 - k

64 - k

k

1

k

DESшифрование

Вых.

k

блок 1

k

Обратная

связь

k бит

Обратная

связь

k бит

1

Открытый текст

1

k

64 - k

k

1

1

k

DESшифрование

64 - k

Шифртекст

Вх.

блок

k

k

Вых.

блок

Шифртекст

k

1

k

Открытый текст

1

Рис. 6. Схема алгоритма DES в режиме обратной связи по шифру

k

35

Режим "Обратная связь по выходу"

Режим обратной связи по выходу (OFB) использует переменный

размер блоков и сдвиговый регистр, инициализируемый как в режиме CFB.

Входной блок вначале содержит вектор инициализации C0, выровненный

по правому краю (рис. 7). Для каждого сеанса шифрования данных

необходимо использовать новое начальное состояние регистра, которое

должно пересылаться по каналу открытым текстом.

Расшифрование