Защита персональных данных в автоматизированной системе

advertisement

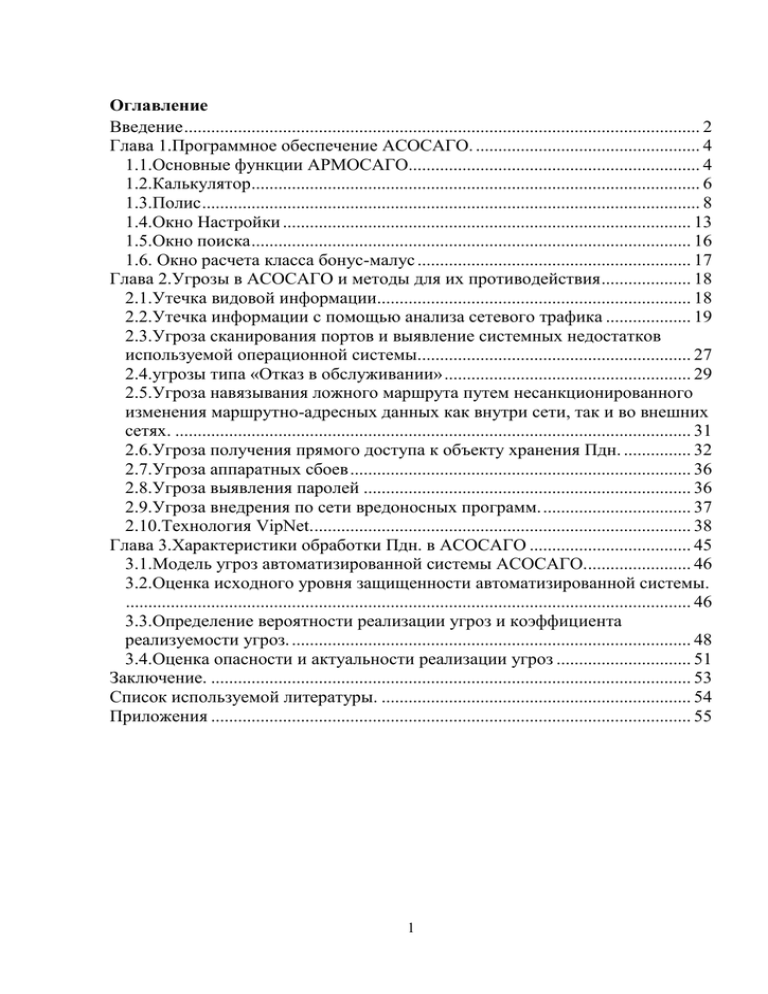

Оглавление Введение ................................................................................................................... 2 Глава 1.Программное обеспечение АСОСАГО. .................................................. 4 1.1.Основные функции АРМОСАГО................................................................. 4 1.2.Калькулятор .................................................................................................... 6 1.3.Полис ............................................................................................................... 8 1.4.Окно Настройки ........................................................................................... 13 1.5.Окно поиска .................................................................................................. 16 1.6. Окно расчета класса бонус-малус ............................................................. 17 Глава 2.Угрозы в АСОСАГО и методы для их противодействия .................... 18 2.1.Утечка видовой информации...................................................................... 18 2.2.Утечка информации с помощью анализа сетевого трафика ................... 19 2.3.Угроза сканирования портов и выявление системных недостатков используемой операционной системы............................................................. 27 2.4.угрозы типа «Отказ в обслуживании» ....................................................... 29 2.5.Угроза навязывания ложного маршрута путем несанкционированного изменения маршрутно-адресных данных как внутри сети, так и во внешних сетях. ................................................................................................................... 31 2.6.Угроза получения прямого доступа к объекту хранения Пдн. ............... 32 2.7.Угроза аппаратных сбоев ............................................................................ 36 2.8.Угроза выявления паролей ......................................................................... 36 2.9.Угроза внедрения по сети вредоносных программ. ................................. 37 2.10.Технология VipNet..................................................................................... 38 Глава 3.Характеристики обработки Пдн. в АСОСАГО .................................... 45 3.1.Модель угроз автоматизированной системы АСОСАГО........................ 46 3.2.Оценка исходного уровня защищенности автоматизированной системы. .............................................................................................................................. 46 3.3.Определение вероятности реализации угроз и коэффициента реализуемости угроз. ......................................................................................... 48 3.4.Оценка опасности и актуальности реализации угроз .............................. 51 Заключение. ........................................................................................................... 53 Список используемой литературы. ..................................................................... 54 Приложения ........................................................................................................... 55 1 Введение Тюменский офис, компании «РОСНО» оказывает услуги страхования. Одним из видов услуг является обязательное страхование гражданской ответственности владельцев транспортных средств (ОСАГО). На сегодняшний день, каждый владелец автомобиля, обязан иметь страховой полис ОСАГО. За управление транспортным средством, без страхового полиса, предусмотрены административные меры наказания в виде штрафов. Поэтому оформление полисов ОСАГО является повседневной работой сотрудников компании. После беседы с директором Тюменского филиала «РОСНО», он предложил написать программу по страхованию ОСАГО. По его мнению, на данный момент нет автоматизированной системы, которая удовлетворяет всем требованиям, необходимых для сокращения затрат времени на оформление полиса. Да и самих предложений и такого вида систем на рынке мало. Основные требования, предъявляемые к программе, были следующие: 1. Программа должна осуществлять расчет страховой премии по действующим коэффициентам 2. Возможность формирования шаблонов для вывода на печать необходимых бланков 3. поиск и использование данных ранее заполненных полисов До того как программное обеспечение было разработано, бланки заполнялись вручную, каждый раз требуется заполнить, по крайней мере, три бланка, а при наличии дополнительных условий добавляется еще два. В середине рабочего дня сказывается усталость работников, и при заполнении периодически допускаются ошибки, из-за чего бланк считается испорченным, и необходимо заполнить новый бланк. А это 2 потеря времени как самого сотрудника, а что еще хуже времени клиента. Клиенты, как правило, приезжают оформлять полис в свободное время, и рассчитывают это сделать как можно скорее, поэтому оформление полисов за короткий промежуток времени, оставляет положительные впечатления о компании и возможность получении постоянного клиента. С высокой вероятностью то, что постоянный клиент посоветует своим близким и друзьям, воспользоваться услугами именно этой компании, а в свою очередь прибыль компании прямо пропорциональна количеству обеспечения позволит обслуживающихся клиентов. Разработка программного автоматизировать процесс расчета страховой премии и сгенерировать шаблоны бланков. После чего их можно вывести на печать. Что сократит время обслуживания клиента. И снижает уровень порчи бланка до нуля. При оформлении полиса в данных страхователя, собственника и лиц, допущенных к управлению ТС, присутствуют персональные данные. Согласно части 1 стать 19 Федерального закона «О персональных данных», необходимо обеспечить защиту персональных данных присутствующих в обработке АСОСАГО от неправомерного или случайного доступа, уничтожения, изменения, блокирования и копирования. Исходя из требований заказчика и ФЗ, можно составить ряд задач которые необходимо выполнить в рамках данной работы: 1. Разработать программное обеспечение 2. Построить модель угроз 3. Выявить методы по снижению риска появления, и удачного выполнения угроз 3 Глава 1.Программное обеспечение АСОСАГО. Программное обеспечение АСОСАГО, разработано в среде .Net, на языке программирования C# и работает на платформе X86 под управлением операционной системы Windows. Средние показатели компьютерного оборудования, на котором производилось тестирование программного обеспечения АСОСАГО, является, процессор с частотой Intel Pentium 2,4 GHz, 512Mb ОЗУ, HDD 80 Gb, под управлением Windows XP SP2. 1.1.Основные функции АРМОСАГО 1) Расчет страховой премии в зависимости от выбранных параметров 2) Сохранение в БД 3) Поиск по сохраненным записям 4) Формирование шаблонов (Заявление, Полиса, Квитанции, Квитанции Миллионика, Миллионик формы Г70, Миллионик формы Г77) Шаблоны формируются с использованием Microsoft Office Excel (2003, 2007). При отсутствии программного обеспечения, формирование шаблонов будет не возможно. Рис.1. Окно главного меню 4 В главном окне рис.1, предоставляется выбор для перехода к одному из перечисленных окон: 1) Калькулятор – в данном окне производится расчет страховой премии, по основным параметрам страхователя, без ввода данных о страхователи, собственники, лиц допущенных к управлению транспортного средства и страхуемого ТС. 2) Полис – в окне полис, вводится вся требуемая информация для расчета страховой премии и выдачи страховой полиса. Здесь указывается информация собственника, страхователя, лицах допущенных к управлению транспортного средства, данные самого транспортного средства, а так же сотрудника страховой компании оформляющего полис. 3) Поиск – производится поиск по существующим записям в БД. 4) Настройки – в окне настройки можно выгрузить отчет агента, за выбранный период времени и страховой компании. Установить за какое количество дней до завершения действия полиса клиента производить оповещение страхового агента. Просмотреть полиса с истекающим сроком действия. 5) Выход – выход из программы АРМ_ОСАГО 5 1.2.Калькулятор Рис.2. Окно Калькулятора В окне калькулятора производится расчет страховой премии по основным её параметрам. Страховой агент выбирает параметры соответствующие предоставленным данным страхователя, при этом страховая премия рассчитывается автоматически, а также пересчитывается при изменении любого из параметра. Основная задача калькулятора, быстро ответить на вопрос клиента, какова сумма страховой премии. Если, клиента все устраивает, то можно приступить к непосредственному оформлению полиса. Перейти к окну Полис, можно двумя способами. Нажать на кнопку «Полис» находящуюся внизу на форме Калькулятора, после чего, если страхователем является физическое лицо, откроется 6 промежуточное окно, заполнив его, при повторном нажатии кнопки «Полис», происходит переход к соответствующему окну. Все коэффициенты страховой премии и данные введенные в предыдущих окнах автоматически переносятся. Если в окне Калькулятора был выбран тип страхователя, юридическое лицо, то при нажатии на кнопку «Полис», промежуточная форма отсутствует и открывается коэффициенты непосредственно страховой окно премии, полиса, также выбранные автоматически переносятся. Рис.3. Окно перехода к полюсу из окна Калькулятора Окно «Период использования ТС» рис.3, является промежуточным при переходе из окна «Калькулятор» в окно «Полис». Здесь вводятся данные водителей с наименьшим стажем управления транспортного средства, с наименьшим бонус-малусом, устанавливается период использования транспортного средства, в зависимости от окне(краткосрочное выбранного страхование, 7 параметра сезонного в предыдущем использования, движение транспортного средства к месту регистрации). Далее при нажатии на кнопку «Полис» происходит переход к соответствующему окну, в которое данные введенные ранее автоматически переносятся. Страховой представитель, заполнив оставшиеся требуемые поля, может приступить к распечатки сформированных шаблонов. 1.3.Полис В окне полис вводятся данные страхователя, водителя и лиц допущенных к управлению ТС, сохраняются в БД и формируются шаблоны для печати. При заполнении полиса, первоначально необходимо выбрать страховую компанию. Если в выплывающем списке нет требуемой записи, нужно её добавить через окно «Настройки». В дальнейшем это позволит выгружать отчет агента по выбранной страховой компании, если в базе имеются таковы записи. На расчет страховой премии это значение ни как не влияет. Все остальные поля заполняются последовательно, расчет страховой автоматически. Рис.4. Окно полиса 8 премии производится При сохранении, если установлен флаг «Пролонгация предыдущего договора», производится поиск существующей записи по значению «№» полиса (рис.7.) с идентичным номером, при положительном результате, необходимо дать подтверждение на изменение, после чего данные в базе обновятся. Если значение не установлено, то поиск существующего полиса производится по полю «Номер» (рис.6.). Рис.6. Ячейка, по которой осуществляется поиск, при неактивном значении «Пролонгация предыдущего договора» Рис.7. Ячейка, по которой производится поиск существующего полиса, при установленном значении «Пролонгация предыдущего договора» При нажатии на кнопки, осуществляется: - очистка полей собственника, страхователя или устанавливается территория использования ТС по данным собственника. Очистка полей вкладок «Страхователь», «Собственник ТС», производится при утвердительном ответе на вопрос «Вы действительно хотите очистить все поля (Страхователя, Собственника)». Утвердительный ответ при нажатии кнопки рядом с «Территорией преимущественного использования ТС», устанавливает коэффициент населенного пункта соответствующий данным собственника транспортного средства, при условии, что выбор осуществлялся из справочника населенных пунктов. - кнопка поиска или вызова справочников. 9 При нажатии на кнопку во вкладке «страхователь», «собственник ТС» или рядом с территорией преимущественного использования, откроется справочник населенных пунктов по Тюменской области рис.8 . Пользователь выбирает нужный населенный пункт, если такой имеется в справочнике, данные о котором автоматически передаются в поля адреса вкладки «страхователь» или «собственник тс» соответственно. При этом если до этого территорию преимущественного использования транспортного средства не выбирали, то автоматически устанавливается коэффициент по данным собственника. Если нажата кнопка рядом с территорией преимущественного использования, то коэффициент устанавливается в соответствии с выбранными данными из справочника. Если требуется установить коэффициент в соответствии с данными «Собственника ТС», нужно нажать на красный крестик и подтвердить свой данные, ответит положительно на предупреждение или отменить выполняемое действие. Нажав кнопку рядом с маркой ТС, открывается справочник «Автомобилей», в котором можно отсортировать автомобили по марке и модели или воспользоваться быстрым поиском, рядом с кнопкой «Отмена». Рис.5. Автомобильный справочник 10 - кнопка преимущественного ручного ввода использования. коэффициента При нажатии территории пользователю предоставляется возможность вручную ввести коэффициент территории преимущественного использования, если в справочнике нет требуемых данных. Ответственность за введенную информацию несет сам пользователь. - кнопка установки текущего системного времени. Если к полису прилагаются дополнительные бланки формы «Г70», «Г77» или «T70» их необходимо отметить и ввести номер бумажного бланка в соответствующее поле окна «Полис». Отмеченные дополнительные бланки можно распечатать, не отмеченные выводится на печать, не будут. Справочник населенных пунктов рис.8 используется при выборе территории преимущественного использования ТС, а также в полях адреса во вкладке «Страхователь» и «Собственник». Рис.8. Окно выбора территории использования 11 В программе присутствуют два справочника по населенным пунктам: 1)Тюменская область – содержит населенные пункты Тюменской области 2)Общий – содержит населенные пункты территории России(справочник ограниченный). Рис.9. Список допущенных к управлению ТС Если во вкладке «К управлению ТС допущены» рис.9, не установлен признак «Любые водители», необходимо ввести лиц допущенных к управлению страхуемого ТС. Добавить, собственника и страхователя, можно нажав на соответствующие кнопки «Добавить страхователя» или «Добавить собственника». Класс бонус-малус устанавливается по данным предыдущего договора рис.15, нажав на кнопку столбца Класс Б-М. Даты вводятся сплошным текстом из 8 символами, в этом случае при завершении ввода разделители установятся автоматически, либо через «.» или «/». С помощью меню, сервис и правка, можно сформировать шаблоны для вывода на печать, так же перейти в окно «Настройка» или «Поиск» и просмотреть горячие клавиши, которые выполняют соответствующие им функции. Так к примеру распечатать полис можно тремя способами: 1)Нажать кнопку «Распечатать полис» внизу окна «Полис» 12 2) Сервис -> Полис 3) Нажав быструю клавишу, полису соответствует клавиша F7 Выполняемая процедура в этих трех случаях одинаковая. Клавиша новый полис – производит очистку полей полиса Удалить полис – удаляет полис, если полис с таким номером был ранее сохранен и ответ на запрос подтверждения удаления был положительным. Перечень «горячих» клавиш: F3 – Настройка F4 – Поиск (поиск по существующим записям в базе) F5 – печать заявления F6 – печать квитанции F7 – распечатка полиса F8 – распечатка миллионика F9 – новый полис (очистка всех полей) F10 – удаление полиса (удаление из базы, существующей записи) F11 – распечатка копии полиса F12 – печать квитанции миллионика 1.4.Окно Настройки Рис.10. Окно настройки, вкладка «Сотрудники» 13 На вкладке «Сотрудники» устанавливается количество дней в месяце «30» или 31 день, на усмотрение сотрудника, которое влияет на вычисление срока страхования, т.к. результат разница между начальной и конечной датой вычисляется в днях. Для добавления наименования страховой компании, следует вписать в соответствующее поле и нажать на кнопку «Сохранить». При удалении наименования компании, необходимо убедится что сотрудников привязанных к ней компании нет, иначе нужно либо удалить всех сотрудников из неё или привязать их к другой страховой компании. Для добавления данных страховщика, следует выбрать наименование страховой компании, ввести данные сотрудника и нажать кнопку «сохранить». При успешном сохранении будет выдана табличка, что «данные успешно сохранены». В дальнейшем в окне «Полис», при выплывающего списка, выборе соответствующей записи из сохраненные данные, автоматически подставятся в поля вкладки «Страховщик». Оповещение об окончании действия страхового полиса, указывается в днях, и если существуют полиса, срок действия которых истекает через указанное количество дней и менее, в главном окне появится уведомление рис.11. Рис.11. Уведомление окончания срока действия полиса В настройках во вкладке «Договора на пролонгацию», можно просмотреть записи, срок действия которых заканчивается в 14 ближайшее время, а так же выгрузить их в файл, при нажатии на кнопку «выгрузить». В настройках можно производить операции по изменению, добавлению, удалению, данных страхового агента. Сохраненные записи выбираются из выплывающего списка в окне полис, при оформлении страхового полиса. Рис.12. Окно Настройки вкладка «Выгрузка» На вкладке «Выгрузка» можно производить выгрузку «Отчет Агента», для выгрузки требуется указать интервал времени, выбрать страховщика «Выгрузить». и компанию. Отчет После выгружается чего нажать только при на кнопку наличии установленного на компьютере MS Office 2003(2007). На вкладке «Договора на пролонгацию», отображаются договора срок действия которых заканчивается через количество дней указанное на вкладке настроек «Сотрудники» и менее. Данные можно выгрузить в документ Excel или перенести в полис для дальнейшего внесения изменений и пролонгации. Рис.13. Окно Настройки вкладка «Договора на пролонгацию» 15 1.5.Окно поиска Рис.14. Окно Поиска Окно поиска служит для нахождения ранее сохраненных записей в базе. Если поиск дал положительный результат, выбрав требуемую запись и нажав на кнопку «Выбрать», данные можно использовать для пролонгации или редактирования. После нажатия на кпопку «Выбрать», при успешном выполнении процедуры, отроется окно «Полис» в режиме просмотра, с данными на момент сохранения. При редактировании или Пролонгации выбранного полиса, произойдет перерасчет коэффициентами страховой актуальных на премии, текущий в соотвествии момент. с Поле «Территория приемущественного использования» требуется ввести повторно. Поиск производится по заданному интервалу времени, номеру полиса, и по наименованию собственника ТС. 16 1.6. Окно расчета класса бонус-малус Рис.15. Окно расчета класса бонус-малус Окно служит для расчета класса бонус-малуса, по данным предыдущего договора. Для получения результата, на текущий момент, указывается класс бонус-малус, по предыдущему договору и количество страховых выплат. По введенным данным производится расчет и итоговый результат класса бонус-малуса указывается рядом с кнопкой «Отмена». При нажатии на кнопку «Подтвердить», данные переносятся на форму, откуда было вызвано данное окно. Для взаимодействия с Microsoft Excel, в C# используется библиотека Microsoft.Office.Interop.Excel.dll. Для удобства работы на основе данной динамической библиотеке, был создан класс, позволяющий производить запись, чтение, поиск в документ Excel, удаление и очистка полей. 17 Глава 2.Угрозы в АСОСАГО и методы для их противодействия Рис.16. Структура АСОСАГО Исходя из структуры АСОСАГО, определим какие угрозы присутствуют в нашей системе, и какие методы можно применить для снижения вероятности их удачного выполнения. 2.1.Утечка видовой информации Основными каналами утечки видовой информации в данной автоматизированной системе, являются окна, расположение дисплеев персональных компьютеров по отношению к третьим лицам, а также расположение документов на печатных носителях. Для снижения риска утечки видовой информации по перечисленным выше каналам, необходимо: 1) Установить жалюзи или шторки на окна, препятствующие визуальному восприятию информации. 2) Дисплей персонального компьютера, на котором отображается персональные данные субъектов, должны быть расположены 18 так, что бы третья лица не смогли просматривать информацию с него, а так же установка боковых перегородок. 3) Документы содержащие персональные данные на бумажном носителе, должны располагаться таким образом, что бы зрительное восприятие информации на них было не возможно. 2.2.Утечка информации с помощью анализа сетевого трафика В основном незащищенном данные формате по компьютерным (открытым сетям текстом), передаются что в позволяет злоумышленнику, получившему доступ к линиям передачи данных в сети подслушивать или считывать трафик и производить анализ передаваемых данных и служебной информации для изучения топологии и архитектуры построения системы, получения критической пользовательской информации. Для подслушивания в компьютерных сетях используют сниффер. Сниффер пакетов представляет собой прикладную программу, которая перехватывает все сетевые пакеты. В настоящее время снифферы работают в сетях на вполне законном основании. Они используются для диагностики неисправностей и анализа трафика. Однако ввиду того, что некоторые сетевые приложения передают данные в текстовом формате (Telnet, FTP, SMTP, РОРЗ и т. д.), с помощью сниффера можно узнать полезную, а иногда и конфиденциальную информацию (например, имена пользователей и пароли). Перехват пароля, передаваемого по сети в незашифрованной форме, путем «подслушивания» канала является разновидностью атаки подслушивания, которую называют password sniffing. Перехват имен и паролей создает большую опасность, так как пользователи часто применяют один и тот же логин и пароль для множества приложений и систем. Многие пользователи вообще имеют один пароль для доступа ко всем ресурсам и приложениям. Если приложение работает в режиме клиент/сервер, а аутен19 тификационные данные передаются по сети в читаемом текстовом формате, эту информацию с большой вероятностью можно использовать для доступа к другим корпоративным или внешним ресурсам. Предотвратить угрозу сниффинга применения для аутентификации аппаратных или программных пакетов однократных средств, можно с паролей, распознающих помощью установки снифферы, применения криптографической защиты каналов связи. Одни из наиболее распространенных снифферов на сегодняшний день являются ethereal (Wireshark), Analyzer v.2.2, CommView 5.0, Iris Network Traffic Analyzer. В списке присутствуют продукты, распространение которых осуществляется на коммерческой основе (Iris Network Traffic Analyzer), так и на бесплатной (Ethereal). Для того что бы исключить возможность нарушения конфиденциальности персональных данных, необходимо организовать безопасный канал связи. Организация безопасного канала связи, с использование криптографических средств, не обходимо производить сертифицированными средствами, поддерживающие стандарт шифрования ГОСТ 28147-89. Такими средствами могут выступать КриптоПро CSP, VipNet. Далее мы по подробнее рассмотрим основные характеристики продукта VipNet, так как в текущий момент, методом для организации безопасного канала связи в автоматизированной системе АСОСАГО, будет рассмотрен именно он. Основным его достоинством является легкость интеграции в существующую информационную структуру. Разработать систему криптографической защиты можно на основе продукта КриптоПро CSP, поддерживает функции CryptoApi, и взаимодействия посредством динамической библиотеки CAPICOM. Более того компания предоставляет комплект разработчика КриптоПро Sharpei. КриптоПро Sharpei - программный продукт, позволяющий использовать средство криптографической защиты информации КриптоПро CSP на платформе Microsoft .Net Framework. 20 Но данные разработки требует более существенных финансовых затрат на начальной стадии. Денежные средства для их разработки не выделяются. Предположительно сказался финансовый кризис. Есть ли угроза перехвата и анализа сетевого трафика в нашей системе обработки персональных данных АСОСАГО и насколько она критична при её существовании, попробуем выяснить. Прослушивать канал связи и перехватывать трафик в нем будем с помощью сниффера Ethereal, распространяющегося на бесплатной основе. По результатам его работы проанализируем полученную информацию и выясним присутствует ли в ней данные которые может использовать злоумышленник. Рис.17. Результат работы сетевого сниффера Ethereal Как видно из рис.17. в полученных данных присутствует информация, адреса источника, получателя, протокол передачи данных, и инфо о фрейме. Рассмотрим более подробно информацию, содержащуюся в одном из фреймов, и что мы можем узнать из него. Из фрейма рис.18, видно, данные поступают с адреса 192.168.75.17 , порта 1521 по протоколу TNS (Transparent Network Substrate), по которым 21 можно предварительно судить, что на узле источника работает сервис listener компании Oracle, этой же компании и принадлежит протокол передачи данных TNS. При рассмотрении данных текущего фрейма, с уверенностью можно сказать, что на узле установлена БД Oracle Database 10g Express Edition Release 10.2.0.1.0 – Production. В дальнейшем злоумышленник может использовать уязвимости связанные с используемой БД, для получения конфиденциальной или служебной информации. Рис.18. Просмотр информации фрейма Из следующего фрейма рис.19., можно увидеть не просто информацию о используемой БД, а команду insert, sql запроса в открытом виде, что несомненно является угрозой нарушения конфиденциальности передаваемых данных. 22 Рис.19. Просмотр информации фрейма Для того что бы данные не передавались в открытом виде, необходимо организовать защищенный канал связи. Организовать VPN(Virtual Private Network) канал, можно с использованием протокола IPSec, SSL, PPTP, L2TP, применить продукты компании Инфотекс, Крипто-Про и т.д. Сделаем это посредством продукта ООО «Инфотекс» VipNet. Данный продукт легко и быстро интегрировать в уже существующую структуру сети компании, и не требует каких либо изменений в ней. О технологии и возможностях VipNet будет описано позже. А сейчас опишем общую структуру нашей тестовой сети. В сети присутствуют три узла: 1) Виртуальная рабочая станция с ОС MS Windows 2003 SP2. Данная рабочая станция является сервером БД Oracle, также установлен VipNet Manager и VipNet Client. VipNet Manager позволяет создать структуру VipNet сети и произвести настройку её узлов. Также создает набор ключей и паролей для узлов входящих в её состав. 23 2) Виртуальная рабочая станция с ОС Windows XP Pro SP3 и установленном на VipNet Coordinator. VipNet Coordinator может выполнять следующие функции: Сервер IP-адресов – используется для регистрации активных Клиентов и информирования Клиентов о текущих IP-адресах других Клиентов. VPN-шлюз – если Координатор установлен в точке подключения локальной сети к Интернету (Network Gateway), то он может быть использован мобильными и удаленными Клиентами в качестве точки доступа в VPN. Одновременно в этом случае Координатор может выполнять функцию межсетевого экрана, осуществляющего фильтрацию шифрованного и открытого трафика. VPN NAT-сервер – в этом случае Координатор обеспечивает работу нескольких ViPNet-клиентов из локальной сети от имени одного внешнего IP-адреса – IP-адреса Координатора. При таком использовании Координатор обеспечивает надежную защиту сегмента локальной сети, работающего через этот Координатор. Такой способ использования также позволяет стыковать VPN ViPNet с другой развернутой VPN системой, шлюз которой будет присоединен к одному из сетевых адаптеров Координатора. Туннелирующий сервер – в этой задаче Координатор может быть использован для создания защищенного туннеля посредством шифрования трафика между различными локальными сетями. 3) Виртуальная рабочая установленным на станция с нем ОС Windows VipNet XP Client АРМ_ОСАГО(Автоматизированное рабочее место ОСАГО). 24 Pro SP3, и Рис.20. Окно VipNet Manager На рис.20 отображено главное окно VipNet Manager. В нем показана структура VipNet сети, в которой в данном случае присутствует два клиентских узла, один координатор и два туннелированных соединений. Менеджер позволяет корректировать существующую сеть (добавлять узлы координаторов и клиентов), создания новой VipNet сети, формировать наборы ключей и паролей для всех сетевых узлов и отправлять их клиентам входящим в существующую сеть после внесения изменений в структуру сети. Рис.21. Окно VipNet Client 25 На рис.21 изображено окно VipNet Client. Во вкладке Private Network отображаются узлы входящие в состав организованной сети и указывается их текущий статус. Узлам сети могут соответствовать следующие статусы: - сетевой узел находится в режиме on-line - сетевой узел находится в режиме off-line - локальный сетевой узел - координатор сети находится в режиме on-line - координатор сети находится в режиме off-line Как видно из рис.21 узлы client 01 001 и Coordinator 01 находятся в активном режиме, соответственно все данные передаваемые внутри данной сети, не должны передаваться в открытом виде. Для того что бы убедится в этом, воспользуемся все тем же сниффером Ethereal. Рис.22. Перехваченный трафик снифером Ethereal в защищенной сети Действительно все перехваченные данные зашифрованные и ни несут ни каких полезных сведений в их содержимом рис.22. После организации безопасного канала связи, мы не сможем найти интересующую нас информацию о клиенте страховой 26 компании, следовательно конфиденциальность данных не будет нарушена. Так же если по открытому каналу связи с легкостью смогли найти в перехваченных данных, сведения о системе хранения (явно было видно, что в качестве БД используется продукт Oracle), то здесь и такой информации мы получить не смогли. Единственное что может выяснить злоумышленник, что использование снифферов бесполезно. Основная задача которую всего скорее будет преследовать злоумышленник, это получение клиентской базы компании. Способ получать информацию, используя перехват сетевых пакетов, очень трудоемок и долог, т.к. полученные данные необходимо будет еще проанализировать и привести в читабельный и интуитивно понятный вид. Исходя из этого, можно сказать, что угроза перехвата данных по сети возможна и существует, это мы показали ранее, но использовать данный способ для получения клиентской базы компании, не эффективно и бессмысленно, т.к. занимает много времени. Следовательно, вероятность нанести ущерб и подорвать репутацию компании таким способом, невелика. Применять данную угрозу будет актуальнее для получения паролей передающиеся в открытом виде, или служебной информации в небольших объемах. 2.3.Угроза сканирования портов и выявление системных недостатков используемой операционной системы. Сканирование портов производится для того что бы выявить список какие порты являются активными в данной системе. После получения списка активных портов, выясняется какие приложения используют данные порты. Далее если по полученным будут выявлены уязвимости, злоумышленник может перейти для осуществления атаки. Чаще всего атака производится на сетевые сервисы, что служит предпосылками Dos (denial of service), DDos атак, а также выявленные уязвимости могут быть использованы злоумышленником для удаленного запуска вредоносного кода. 27 Осуществлять сканирование портов и выявление уязвимостей операционной системы, можно в профилактических целях администраторов сетей компании. И при наличии уязвимостей произвести соответствующие мероприятия по их устранению. Наиболее распространенными продуктами для выявления такого рода уязвимостей является Nmap, а также X-Spider. Для примера воспользуемся ПО X-Spider и посмотрим какую информацию он нам предоставит. Запускаем ПО X-Spider, с помощью кнопки или необходимо добавить сканируемые хосты (это может быть как один адрес или диапазон адресов). Выбрав сканируемые хосты, запускаем сканер и ждем результатов. Зеленый цвет – доступная информация, оранжевый – уязвимость, красный – серьезная уязвимость. Например на рис.23 отображена информация о используемой операционной системе Windows Server 2003 Enterprise Edition SP2. Рис.23. Окно сканирования X-Spider На вкладке «Уязвимости», можно просмотреть перечень уязвимостей, выявленных в результате сканирования рис.24. Знак вопроса рядом с «множественные уязвимости(Oracle)», означает подозрение на серьезную уязвимость на порту 1521, сервиса Oracle Listener. Двойной клик мыши по 28 уязвимости, отобразит её описание, а также решение по устранению если оно существует, с ссылками на ресурсы откуда можно скачать обновления. Рис.24. Окно уязвимостей и описания уязвимости ПО X-Spider, может использоваться не только злоумышленниками, но и сотрудниками отделов информационных технологий, для выявления уязвимостей и принятия необходимых мер для их устранения. 2.4.угрозы типа «Отказ в обслуживании» DoS-атака (от англ. Denial of Service, отказ в обслуживании) – атака на вычислительную систему с целью вывести её из строя, то есть создание таких условий, при которых легитимные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам, либо этот доступ затруднён. Отказ «вражеской» системы может быть как самоцелью (например, сделать недоступным популярный сайт), так и одним из шагов к овладению системой (если во внештатной ситуации ПО выдаёт какую-либо критическую информацию — например, версию, часть программного кода и т. д.). Если атака выполняется одновременно с большого числа компьютеров, говорят о DDoS-атаке (от англ. Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»). В некоторых случаях к DDoS-атаке приводит легитимное действие, например, простановка ссылки на сайт 29 (размещённый на не очень производительном сервере) на популярном интернет-ресурсе (слэшдот-эффект). Большой наплыв пользователей приводит к превышению допустимой нагрузки на сервер и отказу в обслуживании части из них. Две основные разновидности атак DDos: Атаки с заполнением полосы пропускания – Эти атаки DDoS истощают ресурсы сетевой полосы пропускания или сетевого оборудования, наводняя полосу и/или оборудование большим количеством пакетов. Выбранные в качестве жертвы маршрутизаторы, серверы и межсетевые экраны, каждый из которых имеет лишь ограниченные ресурсы обработки, под действием атаки могут стать недоступны для обработки корректных транзакций или выйти из строя под большой нагрузкой. Самая распространенная форма атаки с заполнением полосы пропускания – это лавинная атака с отправкой пакетов, при которой большое количество внешне благонадежных пакетов протокола TCP, протокола пользовательских датаграмм (UDP) или протокола управления сообщениями в сети Интернет (ICMP) направляется в конкретную точку. Для того чтобы еще больше затруднить выявление такой атаки, можно подделать исходный адрес, т.е. имитировать IPадрес, с которого, предположительно, поступил запрос, чтобы сделать идентификацию невозможной. Атаки на приложения – В этих атаках DDoS хакеры эксплуатируют ожидаемое поведение протоколов, в частности, TCP и HTTP. Они захватывают вычислительные ресурсы, не давая им возможности обрабатывать транзакции и запросы. Пример атак на приложения: это атаки с полуоткрытыми соединениями HTTP и с ошибочными соединениями HTTP. Для предотвращения данной атаки можно также использовать систему обнаружений вторжений. А также производить периодическую диагностику 30 сети на выявление угроз, которые могу способствовать реализации данного типа угрозы. 2.5.Угроза навязывания ложного маршрута путем несанкционированного изменения маршрутно-адресных данных как внутри сети, так и во внешних сетях. Данная угроза внутрисегментного реализуется или одним межсегментного из двух способов: навязывания. путем Возможность навязывания ложного маршрута обусловлена недостатками, присущими алгоритмам маршрутизации (в частности, из-за проблемы идентификации сетевых управляющих устройств), в результате чего можно попасть, например, на хост или в сеть злоумышленника, где можно войти в операционную среду технического средства в составе ИСПДн. Реализация угрозы основывается на несанкционированном использовании протоколов маршрутизации (RIP, OSPF, LSP) и управления сетью (ICMP, SNMP) для внесения изменений в маршрутно-адресные таблицы. Основными действия для предотвращения такого вида атак является настройка идентификации на активном сетевом оборудовании. А так же внедрения систем обнаружения вторжений (IDS). Маршрутная идентификация гарантирует, что обновление маршрутизации исходит от проверенного источника и что никакие данные не испорчены. Она использует шифрование, одностороннюю хэш-функцию для обеспечения идентификации рабочего места и целостность содержания обновления маршрутизации. На всех маршрутизаторах в сети должны быть настроены специальные ключи и алгоритм шифрования. Рекомендуется алгоритм MD5. Протоколы маршрутизации IP, которые в настоящее время поддерживают маршрутную идентификацию, включают в себя следующие: Routing Information Protocol Version 2 (RIPv2), Border Gateway Protocol (BGP), Open Shortest Path First 31 (OSPF), Enhanced Interior Gateway Routing Protocol (EIGRP) и Intermediate System-to-Intermediate System (IS-IS). IDS являются программными или аппаратными системами, которые автоматизируют процесс просмотра событий, возникающих в компьютерной системе или сети, и анализируют их с точки зрения безопасности. Так как количество сетевых атак возрастает, IDS становятся необходимым дополнением инфраструктуры безопасности. Обнаружение проникновения является процессом мониторинга событий, происходящих в компьютерной системе или сети, и анализа их. Проникновения определяются как попытки компрометации конфиденциальности, целостности, доступности или обхода механизмов безопасности компьютера или сети. Проникновения могут осуществляться как атакующими, получающими доступ к системам из Интернета, так и авторизованными пользователями систем, пытающимися получить дополнительные привилегии, которых у них нет. IDS состоят из трех функциональных компонентов: информационных источников, анализа и ответа. Система получает информацию о событии из одного или более источников информации, выполняет определяемый конфигурацией анализ данных события и затем создает специальные ответы – от простейших отчетов до активного вмешательства при определении проникновений. 2.6.Угроза получения прямого доступа к объекту хранения Пдн. Наиболее опасной угрозой в системе АСОСАГО является получение прямого доступа к системе хранения данных. Злоумышленник, имея доступ к БД, может получить всю требуемую информацию, а именно клиентскую базу компании. При нарушении конфиденциальности такой информации, компания может подорвать свою репутацию перед клиентами и в частности потерять их, тем самым понести убытки. Украденные данные могут появится 32 в свободном доступе в сети интернет, что может привести к множественным судебным разбирательствам. Для снижения риска выполнения угрозы, необходимо ограничить доступ к серверу БД. Для этих целей желательно расположить сервер в изолированном помещении, доступ к которому будет строго ограничен. Установка камер видео наблюдения позволит фиксировать всех, кто получал доступ к серверу, неправомерный доступ будет быстро выявлен. Сам сервер можно защитить с помощью программно-аппаратных средств, которые предотвращают несанкционированный доступ к данным содержащимся на нем. Рассмотрим программно-аппаратный комплекс Secret Net. Система Secret Net предназначена для защиты от несанкционированного доступа к информационным ресурсам компьютера. Secret Net не заменяет стандартные механизмы защиты Windows, а дополняет их, с помощью дополнительных программных и аппаратных средств. Secret Net 5.0 использует следующие стандартные компоненты ОС Windows: Средства идентификации и аутентификации. Средства избирательного управления доступом. Механизм временной блокировки компьютера. Журнал безопасности Windows. Локальная база данных ОС Windows (SAM). С помощью программных и аппаратных средств Secret Net 5.0 реализуются следующие защитные механизмы: 1. Механизм контроля входа в систему с использованием аппаратных средств. 2. Механизмы разграничения доступа и защиты ресурсов: механизм полномочного разграничения доступа к объектам файловой системы; 33 механизм замкнутой программной среды; механизм шифрования файлов; механизм разграничения доступа к устройствам компьютера; механизм затирания информации, удаляемой с дисков компьютера. 3. Механизмы контроля и регистрации: механизм функционального контроля; механизм регистрации событий безопасности; механизм контроля целостности; механизм контроля аппаратной конфигурации компьютера. Для усиления методов идентификации и аутентификации, требуется применение аппаратные средства iButton или eToken. Для этого каждому пользователю, которому разрешен доступ, выдается персональный идентификатор. Идентификатор записывается на устройство iButton или eToken. В параметрах безопасности -> Параметры Secret Net -> Настройка подсистем -> Режим входа пользователя рис.25, установив режим входа только по идентификатору, вход без ключевого устройства содержащий персональный идентификатор будет невозможен. Рис.25. Окно настройки «Режима входа пользователя» в Secret Net 34 Для предотвращения подключения новых внешних устройств, можно настроить контроль устройств на «жесткий» режим работы. В этом режиме при изменении аппаратной конфигурации событие регистрируется в журнале Secret Net, и при этом компьютер автоматически блокируется. Это позволит предотвратить попытку скопировать данные на внешние носители. Рис.26. Окно настройки «Контроль устройств» в Secret Net Это лишь пара методов из множества возможностей программноаппаратного комплекса Secret Net. Но используя даже этот минимум для сервера БД, несанкционированный доступ к нему будет маловероятен. Применение в комплексе: выделенное помещение, видео наблюдение и программно-аппаратный комплекс Secret Net, все шансы получения прямого доступа к нему и остаться не замеченным, сводятся к нулю. Т.к. угроза получения прямого доступа к серверу БД, может нанести большой ущерб компании, то пренебрегать средствами защиты совершенно не стоит. 35 2.7.Угроза аппаратных сбоев К угрозам аппаратных сбоев можно отнести, самые разнообразные ситуации, начиная от скачков напряжения и отключения электроэнергии, и заканчивая выходом из строя устройства хранения ПДн. Последствия могут быть как незначительными, при которых пользователю или пользователям, будет временно заблокирован доступ к объекту хранения данных, так и привести к непоправимым последствиям, а именно частичной или полной потери клиентской базы. Для обеспечения безопасности сохранности БД, необходимо использовать raid массив с зеркалированием. При выходе из строя одного из жестких дисков, пользователь не заметит изменений в работе, а так же проводить мероприятия по резервному копированию БД. Периодически проводить диагностику жестких дисков. Установка на сервер и рабочие станции сотрудников источников бесперебойного питания, позволят при нестабильной работе электроэнергии, корректно завершить работу рабочих станций и сохранить нужные данные. Не выполняя требования защиты от аппаратных сбоев, в самом худшем случае, компания рискует потерять клиентскую базу. 2.8.Угроза выявления паролей Угроза выявления паролей, на хищение паролей пользователей. Похитить пароль можно несколькими способами: 1) Анализируя сетевой трафик, если пароль передается в открытом виде 2) Использование вредоносных программ 3) Перебор паролей Для предотвращения атаки выявления паролей в болишь сетях с поднятым контролером домена, можно произвести настройку политики безопасности, 36 предъявляемые к сложности пароля, а также его актуального срока использования. Не использовать единый пароль для входа в различные информационные системы. 2.9.Угроза внедрения по сети вредоносных программ. Вредоносными программами принято называть вирусы. Вирус - это самораспространяющийся в информационной среде программный код. Он может внедряться в исполняемые и командные файлы программ, распространяться через загрузочные секторы дискет и жестких дисков, документы офисных приложений, через электронную почту, Web-сайты, по другим электронным каналам. Проникнув в компьютерную систему, вирус может ограничиться безобидными визуальными или звуковыми эффектами, но может и вызвать потерю или искажение данных, утечку личной и конфиденциальной информации, блокирование зараженного компьютера. На зараженном компьютере может отсутствовать доступ с БД. Блокирование к Пдн АСОСАГО, приведет к увеличению времени выдачи страхового полиса, если клиент уже существует и полис пролонгируется. Вычислить страховую премию и распечатать полис, квитанции и заявление, сотрудник, может, не имея доступа с БД. Устранив причину блокирования доступа Пдн., сотруднику необходимо будет занести данные в ПО с бумажного носителя, и только после этого сохранить в БД. Для снижения риска заражения компьютерной системы, необходимо использовать антивирусное программной обеспечение. В дальнейшем обновлять и поддерживать актуальные базы вирусных сигнатур. Наиболее распространенные и используемы антивирусное программное обеспечение это (Kaspersky, NOD 32, Dr.Web). Данные продукты прошли сертификацию в Федеральной службе по техническому и экспортному контролю (ФСТЭК). Также желательно ограничить доступ к интернет ресурсам, не требующихся для выполнения трудовых обязанностей. 37 2.10.Технология VipNet. Технология ViPNet предназначена для создания целостной системы доверительных отношений и безопасного функционирования технических средств и информационных ресурсов корпоративной сети организации, взаимодействующей также и с внешними техническими средствами и информационными ресурсами. Доверительность отношений, безопасность коммуникаций и технических средств, безопасность и достоверность информационных ресурсов достигается путем создания в телекоммуникационной инфраструктуре корпоративной сети интегрированной виртуальной защищенной среды, включающей: Распределенную систему межсетевых и персональных сетевых экранов, защищающую информационные ресурсы и пользователей как от внешних, так и внутренних сетевых атак. Распределенную систему межсетевого и персонального шифрования трафика любых приложений и операционной системы, гарантирующую целостность и конфиденциальность информации, как на внешних, обеспечивающую так и внутренних разграничение доступа коммуникациях, и к и техническим информационным ресурсам. Систему электронной цифровой информации на прикладном достоверность и юридическую подписи и уровне, шифрования обеспечивающую значимость документов и совершаемых действий. Систему прозрачного для программных приложений шифрования данных при сохранении указанных данных в процессе работы этих приложений на сетевых и локальных жестких дисках, других носителях, обеспечивающую 38 целостность и недоступность информации для несанкционированного использования в процессе ее хранения. Систему контроля и управления связями, правами и полномочиями защищенных объектов корпоративной сети, обеспечивающую автоматизированное управление политиками безопасности в корпоративной сети. Комбинированную систему управления ключами, включающую подсистему асимметричного распределения ключей (PKI), обеспечивающую информационную независимость пользователей в рамках заданных администрации, и политик подсистему безопасности от распределения центральной симметричных ключей, гарантирующую высокую надежность и безопасность всех элементов централизованного управления средствами ViPNet, в том числе защиту подсистемы PKI. Систему, обеспечивающую защищенное взаимодействие между разными виртуальными частными сетями ViPNet путем взаимного согласования между администрациями сетей допустимых межобъектных связей и политик безопасности. Технология ViPNet обеспечивает: Быстрое развертывание корпоративных защищенных решений на базе имеющихся у корпорации локальных сетей, доступных ресурсов глобальных (включая Интернет) и ведомственных телекоммуникационных сетей, телефонных и выделенных каналов связи, средств стационарной, спутниковой и мобильной радиосвязи и др. При этом в полной мере может использоваться уже имеющееся у корпорации оборудование (компьютеры, сервера, маршрутизаторы, коммутаторы, Межсетевые Экраны (МЭ) и т.д. ). 39 Создание внутри распределенной корпоративной сети информационно-независимых виртуальных защищенных контуров, включающих как отдельные компьютеры, так и сегменты сетей, для обеспечения функционирования в единой телекоммуникационной среде различных по конфиденциальности или назначению информационных задач. Такие контура создаются только исходя из логики требуемых (разрешенных) информационных связей, независимо от приложений, сетевой операционной системы, без каких либо настроек сетевого оборудования. При этом достигается еще одно очень важное свойство таких виртуальных сетей - независимость режимов безопасности, установленных в виртуальной корпоративной сети (VPN), от сетевых администраторов, управляющих различными физическими сегментами большой корпоративной сети, от ошибочных или преднамеренных действий с их стороны, представляющих одну из наиболее вероятных и опасных угроз на сети. Защиту, как локальных сетей в целом, их сегментов, так и отдельных компьютеров и другого оборудования от несанкционированного доступа и различных атак, как из внешних, так и из внутренних сетей. Поддержку защищенной работы мобильных и удаленных пользователей корпоративной сети. Организацию контролируемого и безопасного для корпоративной сети подключения внешних пользователей для защищенного обмена информацией с ресурсами корпоративной сети. Организацию безопасного для локальных сетей подключения отдельных рабочих станций этих сетей к открытым ресурсам сети Интернет и исключение риска атаки из Интернет на всю локальную сеть через подключенные к открытым ресурсам компьютеры локальной сети. Защиту (конфиденциальность, подлинность и целостность) любого вида трафика, передаваемого между любыми компонентами сети, будь 40 то рабочая станция (мобильная, удаленная, локальная), информационные сервера доступа, сетевые устройства и узлы. При этом становится недоступной для перехвата из сети, в том числе для участников VPN, и любая парольная информация различных приложений, баз данных, почтовых серверов и др., что существенно повышает безопасность этих прикладных систем. Защиту управляющего трафика для систем и средств удаленного управления объектами сети: маршрутизаторами, межсетевыми экранами, серверами и пр., а также самих средств удаленного управления от возможных атак из глобальной или корпоративной сети. Контроль доступа к любому узлу (рабочая станция, сервер, маршрутизатор и т.д.) и сегменту сети (локальная сеть, сегмент локальной сети, группа сегментов сети и т.д.), включая фильтрацию трафика, правила которой могут быть определены для каждого узла отдельно, как с помощью набора стандартных настроек, так и с помощью индивидуальной настройки. Защиту от НСД к информационным ресурсам корпоративной сети, хранимым на рабочих станциях (мобильных, удаленных и локальных), серверах (WWW, FTP, SMTP, SQL, файл-серверах и т.д.) и других хранилищах группового доступа. Организацию безопасной работы участников VPN с совместным информационным групповым и/или корпоративным информационным ресурсом. Аутентификацию пользователей и сетевых объектов VPN как на основе использования системы симметричных ключей, так и на основе использования инфраструктуры открытых ключей (PKI) и сертификатов стандарта X.509. Оперативное систему управление распределенных распределенной сетевых 41 VPN-сетью экранов) и (включая политикой информационной возможностью безопасности на делегирования сети части из одного полномочий центра с локальным администраторам. Исключение возможности использования недекларированных возможностей операционных систем и приложений для совершения информационных атак, кражи секретных ключей и сетевых паролей. В качестве криптографического сертифицированная ФАПСИ ядра разработка системы ОАО используется Инфотекс - "Домен-К". Уникальное сочетание симметричных процедур распределения ключей и технологий PKI, электронной цифровой подписи (ЭЦП), автоматических процедур ключевого взаимодействия обеспечивает высокий уровень безопасности в системе. Полностью безопасная работа пользователей и использование информационных и технических ресурсов обеспечивается при установке средств защиты на каждый компьютер, участвующий в виртуальной защищенной сети. Информация, которой данный компьютер обменивается с другими компьютерами, становится недоступной для любых других компьютеров, не участвующих в данном соединении. Информация, которая расположена на самом компьютере, недоступна с любого компьютера, не участвующего в VPN. Доступ с компьютеров, участвующих в VPN, определяется наличием соответствующих связей, настройкой фильтров и полностью взаимодействии контролируем между администраторами компьютерами, безопасности. включенными в При VPN-сеть, обеспечивается установление между такими компьютерами защищенных соединений. При этом в реальном масштабе времени осуществляется шифрование всего IP-трафика между компьютерами по алгоритму, рекомендованному ГОСТ 28147-89, а также, при необходимости, по другим алгоритмам (DES, 3DES, RC6). Одновременно производится инкапсуляция всех типов IP-пакетов в единый тип, что полностью скрывает структуру информационного обмена. При работе через межсетевые экраны других производителей, осуществляющих преобразование адресов (функция NAT), 42 инкапсуляция всех типов пакетов производится в единый тип UDP - формата, что соответствует предложениям IETF (Internet Engineering Task Force) по обеспечению и стандартизации совместной работы VPN и Межсетевых Экранов. Это обеспечивает совместимость технологии ViPNet не только с собственной системой распределенных сетевых экранов, но и с сетевыми экранами других производителей, придерживающихся рекомендаций IETF. Если в локальной сети возможно выделение участков сети, где оргмерами исключен доступ посторонних лиц, то эти группы компьютеров могут защищаться совместно. В этом случае не требуется установка клиентских программных средств ViPNet на каждый компьютер и возможно ограничиться установкой компоненты сети под названием ViPNet Coordinator на шлюзовой компьютер данного участка сети. Компьютеры виртуальной сети могут располагаться внутри локальных сетей любого типа, поддерживающих IP-протокол, находиться за другими типами сетевых экранов, иметь реальные или виртуальные адреса, подключаться через общедоступные сети путем выделенных или коммутируемых соединений. Часто при соединении с другими сетями, использующими внутреннюю адресную структуру, возникает проблема конфликта IP-адресов. Технология ViPNet с использованием специальных механизмов предоставляет возможность не перестраивать в этом случае имеющуюся адресную структуру. Каждый из ее объектов автоматически формирует для других объектов уникальный виртуальный адрес, который и может быть использован приложением. Основой всех программ для виртуальной сети является ViPNet-драйвер, взаимодействующий непосредственно с драйвером сетевого интерфейса, что обеспечивает независимость программы от операционной системы и ее приложений. Драйвер контролирует весь IP-трафик, поступающий и 43 исходящий из компьютера, и выполняет его фильтрацию по многочисленным параметрам и при необходимости - шифрование и инкапсуляцию 44 Глава 3.Характеристики обработки Пдн. в АСОСАГО В системе АСОСАГО обрабатываются персональные данные типа: 1. ФИО 2. Дата рождения 3. Данные удостоверяющие личность 4. Адрес и номер телефона Объем обрабатываемых: от 1000 до 100 000 субъектов персональных данных По данным приказа «Об утверждении Порядка проведения классификации информационных систем персональных данных», в данной системе обрабатываются персональные данные, позволяющие идентифицировать субъекта и информации получить о касающиеся нем дополнительную расовой, информацию, национальной кроме, принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни, что соответствует второй категории. Если сравнивать с типовой системой, то по данным показателям, она будет соответствовать системе персональных данных 2 класса. Класс для которой, «нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к негативным последствиям для субъектов персональных данных;» Но так как настоящая система, является специальной информационной системой персональных данных. Произведем построение модели угроз, в основе которой лежит модель угроз для типовой системы, доработанная и дополненная на основе проанализированных угроз. 45 3.1.Модель угроз автоматизированной системы АСОСАГО. Из полученных ранее сведений составим модель угроз, для данной системы. утечки видовой информации Анализа сетевого трафика сканирования, направленные на выявление типа или типов используемых операционных систем, сетевых адресов рабочих станций ИСПДн, топологии сети, открытых портов и служб, открытых соединений и др.; навязывания ложного маршрута путем несанкционированного изменения маршрутно-адресных данных как внутри сети, так и во внешних сетях; выявления паролей; угрозы типа «Отказ в обслуживании»; внедрения по сети вредоносных программ; Получение прямого доступа к объектам обработки или хранения информации Аппаратные сбои 3.2.Оценка исходного уровня защищенности автоматизированной системы. По показателям Таблицы1. автоматизированная система имеет средний уровень исходной защищенности, т.к. не менее 70% имеют уровень защищенности не ниже среднего. Числовой коэффициент данной системы имеет значение Y1 = 5; 46 Таблица 1. Технические и эксплуатационные характеристики ИСПДн 1. По территориальному размещению: корпоративная распределенная ИСПДн, охватывающая многие подразделения одной организации; 2. По наличию соединения с сетями общего пользования: ИСПДн, имеющая одноточечный выход в сеть общего пользования; 3. По встроенным (легальным) операциям с записями баз персональных данных чтение, поиск; запись, удаление, сортировка; модификация, передача 4. По разграничению доступа к персональным данным: ИСПДн, к которой имеют доступ определенные переченем сотрудники организации, являющейся владельцем ИСПДн, либо субъект ПДн; 5. По наличию соединений с другими базами ПДн иных ИСПДн: ИСПДн, в которой используется одна база ПДн, принадлежащая организации – владельцу данной ИСПДн 6. По уровню обобщения (обезличивания) ПДн ИСПДн, в которой предоставляемые пользователю данные не являются обезличенными (т.е. присутствует информация, позволяющая идентифицировать субъекта ПДн) 7. По объему ПДн, которые предоставляются сторонним пользователям ИСПДн без предварительной обработки: ИСПДн, не предоставляющая никакой информации. Исходная степень защищенности средняя Уровень защищенности Высокий Средний Низкий - + - - + - + - - - + + + - + - - - - + + - - 33,3% 44,4% 22,3% 47 Автоматизированная система имеет средний уровень исходной защищенности, т.к. не менее 70% имеют уровень защищенности не ниже среднего. Числовой коэффициент данной системы имеет значение Y1 = 5; 3.3.Определение вероятности реализации угроз и коэффициента реализуемости угроз. Определим вероятность реализации угрозы. Данное значение вероятности, показывает насколько вероятным является реализация конкретной угрозы в данной автоматизированной системе. Вероятность принимает четыре значения: Маловероятно - отсутствуют объективные предпосылки для осуществления угрозы; Низкая вероятность – объективные предпосылки для реализации угрозы существуют, но принятые меры существенно затрудняют ее реализацию; Средняя вероятность - объективные предпосылки для реализации угрозы существуют, но принятые меры обеспечения безопасности ПДн недостаточны; Высокая вероятность - объективные предпосылки для реализации угрозы существуют и меры по обеспечению безопасности ПДн не приняты. Каждой данной вероятности, соответствует одно из четырех числовых коэффициента Y2 значений: 0 - для маловероятной угрозы; 2 - для низкой вероятности угрозы; 5 - для средней вероятности угрозы; 10 - для высокой вероятности угрозы; 48 С учетом исходного уровня защищенности и вероятности реализации конкретной угрозы, коэффициент реализуемости угрозы Y определяется соотношением: Y = (Y1 + Y2)/20; По значению коэффициента реализуемости угрозы Y формируется вербальная интерпретация реализуемости угрозы следующим образом: если 0 Y 0,3 , то возможность реализации угрозы признается низкой; если 0,3 Y 0,6 , то возможность реализации угрозы признается средней; если 0,6 Y 0,8 , то возможность реализации угрозы признается высокой; если Y 0,8 , то возможность реализации угрозы признается очень высокой. Полученные результаты приведены в Таблице2. 49 Таблица2. Угрозы Y2 Y утечки видовой информации 0 0,25 Анализа сетевого трафика 5 0,5 сканирования, направленные на 10 0,75 выявление типа или типов используемых операционных систем, сетевых адресов рабочих станций ИСПДн, топологии сети, открытых портов и служб, открытых соединений и др.; навязывания ложного маршрута путем 5 несанкционированного 0,5 изменения маршрутно-адресных данных как внутри сети, так и во внешних сетях; выявления паролей 2 0,35 угрозы типа «Отказ в обслуживании»; 5 0,5 вредоносных 5 0,5 внедрения по сети программ; Получение прямого доступа к объектам 10 0,75 обработки или хранения информации Аппаратные сбои 10 Y1 = 5 Y2 – вероятность реализации угрозы Y – коэффициент реализуемости угрозы; Y = (Y1 + Y2)/20; 50 0,75 3.4.Оценка опасности и актуальности реализации угроз Оцениваем опасность перечисленных выше угроз. Каждая из угроз может принимать 3 значения: низкая опасность – если реализация угрозы может привести к незначительным негативным последствиям для субъектов персональных данных; средняя опасность – если реализация угрозы может привести к негативным последствиям для субъектов персональных данных; высокая опасность – если реализация угрозы может привести к значительным негативным последствиям для субъектов персональных данных. По полученным данным, определяется актуальность угроз для данной автоматизированной системы в соответствии с правилами Таблицы3: Таблица3. Возможность Показатель опасности угрозы реализации Низкая Средняя Высокая Низкая неактуальная неактуальная актуальная Средняя неактуальная актуальная актуальная Высокая актуальная актуальная актуальная Очень актуальная актуальная актуальная угрозы высокая Полученные результаты представлены в Таблице4. 51 Таблица4. Угроза Опасность Возмож. актуальность Реализации угрозы утечки видовой информации низкая низкая неактуальная Анализа сетевого трафика средняя средняя актуальная высокая актуальная средняя актуальная сканирования, выявление направленные типа или на низкая типов используемых операционных систем, сетевых адресов рабочих станций ИСПДн, топологии сети, открытых портов и служб, открытых соединений и др.; навязывания ложного маршрута путем средняя несанкционированного маршрутно-адресных изменения данных как внутри сети, так и во внешних сетях; выявления паролей средняя средняя актуальная угрозы типа «Отказ в обслуживании»; низкая средняя неактуальная вредоносных средняя средняя актуальная доступа высокая актуальная высокая актуальная внедрения по сети программ; Получение прямого к высокая объектам обработки или хранения информации Аппаратные сбои высокая 52 Заключение. Разработанное программное обеспечение, позволяет сократить время оформления полисов. Тем самым позволяет главным образом сэкономить личное время обслуживающихся клиентов, и увеличить их пропускную способность. Что положительно отражается на мнение клиентов о качестве оказываемых услуг данной компании. Выявленные методы по защите ПДн., обеспечат защиту от уничтожения, изменения, блокирования персональных данных. Применение их будет удовлетворять требованиям ФЗ «О персональных данных». Основной упор, который необходимо сделать на обеспечение безопасности получения прямого доступа БД, а также аппаратных сбоев. Последствия, которых может привести к уничтожению и копированию персональных данных. Утечка информация при перехвате и анализе сетевого трафика, так же существует, но как мы показали ранее, данный метод неэффективен. Для устранения угрозы перехвата и анализа сетевого трафика необходимо организовать безопасный канал связи. Весь трафик в нем будет шифроваться. Для этих целей необходимо будет использовать сертифицированные средства. Решением выступал программный комплекс VipNet. Сертификаты данного программного комплекса находятся в приложение1 и приложение2. 53 Список используемой литературы. 1. Федеральный закон от 27 июня 2006 г. № 152 –ФЗ «О персональных данных» 2. Приказ Федеральной службы по техническому и экспортному контролю, ФСБ РФ и Министерства информационных технологий и связи РФ от 13 февраля 2008г. № 55/86/20 «Об утверждении Порядка проведения классификации информационных систем персональных данных» 3. Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных, утверждена заместителем ФСТЭК России от 14 февраля 2008г. 4. Шилдт Г. Полный справочник по С#. -М.:Вильямс,2007.-752с. 5. www.cisco.com/russian_win/warp/public/3/ru/solutions/sec/ 6. www.securitylab.ru 7. http://www.ixbt.com/cm/ports_security.shtml 8. http://www.infotecs.ru/ 9. www.cryptopro.ru 54 Приложения Приложение 1. 55 Приложение 2. 56