Курс: Сетевое администрирование Linux

advertisement

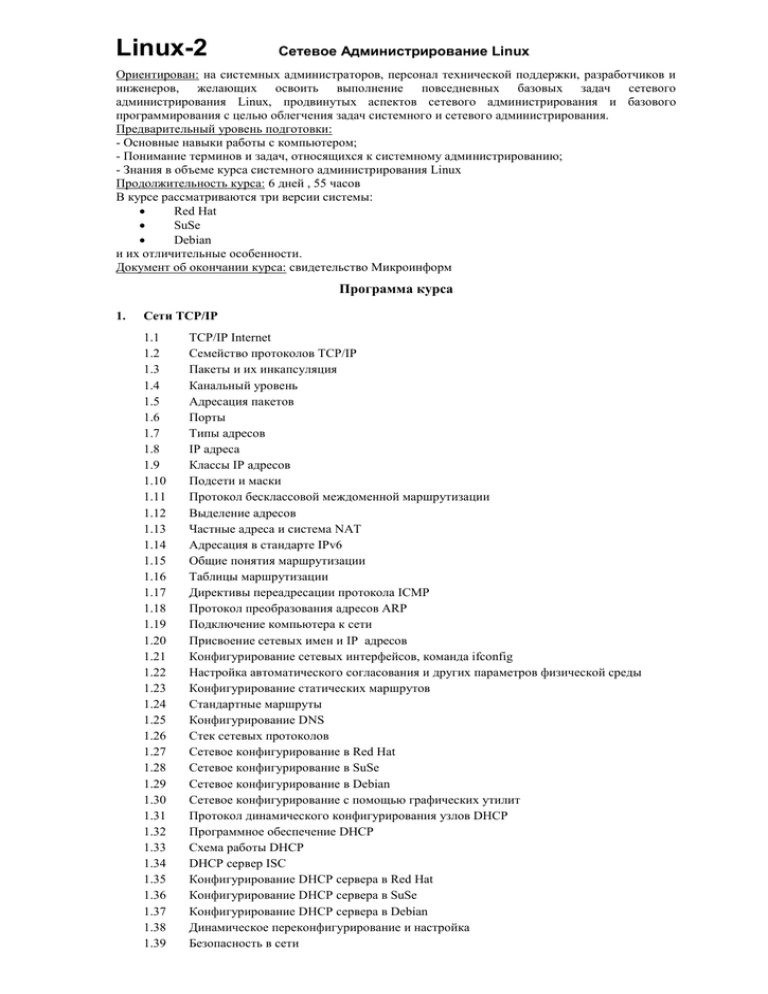

Linux-2 Сетевое Администрирование Linux Ориентирован: на системных администраторов, персонал технической поддержки, разработчиков и инженеров, желающих освоить выполнение повседневных базовых задач сетевого администрирования Linux, продвинутых аспектов сетевого администрирования и базового программирования с целью облегчения задач системного и сетевого администрирования. Предварительный уровень подготовки: - Основные навыки работы с компьютером; - Понимание терминов и задач, относящихся к системному администрированию; - Знания в объеме курса системного администрирования Linux Продолжительность курса: 6 дней , 55 часов В курсе рассматриваются три версии системы: Red Hat SuSe Debian и их отличительные особенности. Документ об окончании курса: свидетельство Микроинформ Программа курса 1. Сети TCP/IP 1.1 1.2 1.3 1.4 1.5 1.6 1.7 1.8 1.9 1.10 1.11 1.12 1.13 1.14 1.15 1.16 1.17 1.18 1.19 1.20 1.21 1.22 1.23 1.24 1.25 1.26 1.27 1.28 1.29 1.30 1.31 1.32 1.33 1.34 1.35 1.36 1.37 1.38 1.39 TCP/IP Internet Семейство протоколов TCP/IP Пакеты и их инкапсуляция Канальный уровень Адресация пакетов Порты Типы адресов IP адреса Классы IP адресов Подсети и маски Протокол бесклассовой междоменной маршрутизации Выделение адресов Частные адреса и система NAT Адресация в стандарте IPv6 Общие понятия маршрутизации Таблицы маршрутизации Директивы переадресации протокола ICMP Протокол преобразования адресов ARP Подключение компьютера к сети Присвоение сетевых имен и IP адресов Конфигурирование сетевых интерфейсов, команда ifconfig Настройка автоматического согласования и других параметров физической среды Конфигурирование статических маршрутов Стандартные маршруты Конфигурирование DNS Стек сетевых протоколов Сетевое конфигурирование в Red Hat Сетевое конфигурирование в SuSe Сетевое конфигурирование в Debian Сетевое конфигурирование с помощью графических утилит Протокол динамического конфигурирования узлов DHCP Программное обеспечение DHCP Схема работы DHCP DHCP сервер ISC Конфигурирование DHCP сервера в Red Hat Конфигурирование DHCP сервера в SuSe Конфигурирование DHCP сервера в Debian Динамическое переконфигурирование и настройка Безопасность в сети 1.40 1.41 1.42 1.43 1.44 1.45 1.46 1.47 1.48 1.49 1.50 1.51 1.52 1.53 1.54 1.55 1.56 1.57 1.58 1.59 1.60 2. Маршрутизация 2.1 2.2 2.3 2.4 2.5 2.6 2.7 2.8 2.9 2.10 2.11 2.12 2.13 2.14 2.15 2.16 2.17 2.18 2.19 2.20 2.21 2.22 2.23 2.24 2.25 2.26 2.27 2.28 2.29 3. Перенаправление IP пакетов Директивы переадресации протокола ICMP Маршрутизация от источника Широковещательные ICMP пакеты и другие виды направленных широковещательных сообщений Подмена IP адресов Встроенные брандмауэры Виртуальные частные сети Переменные ядра, связанные с безопасностью Система NAT (IP маскирование) Протокол двухточечного соединения PPP Производительность протокола PPP Как заставить систему работать по протоколу PPP Управление PPP соединениями Поиск компьютера для связи Присвоение адресов Маршрутизация Безопасность Терминальные серверы Диалоговые сценарии Конфигурирование протокола PPP Особенности сетевого конфигурирования в Linux Демоны и протоколы маршрутизации Дистанционно – векторные протоколы Топологические протоколы Метрики стоимости Внутренние и внешние протоколы Основные протоколы маршрутизации RIP – протокол маршрутной информации RIP 2 – протокол маршрутной информации второй версии OSPF – открытый протокол первоочередного обнаружения кратчайших маршрутов IGRP и EIGRP - протоколы маршрутизации внутренних шлюзов IS протокол маршрутизации системами MOSPF, DVMRP и PIM протоколы многоадресной маршрутизации Протокол обнаружения маршрутизаторов Стандартный демон маршрутизации – routed Более продвинутый демон маршрутизации – gated Управление начальным запуском и параметрами демона gated Трассировка при помощи демона gated Конфигурационный файл для демона gated Задание конфигурационных параметров для демона gated Определения сетевых интерфейсов Другие определения Конфигурирование протокола RIP Базовые сведения о протоколе OSPF Конфигурирование протокола OSPF Конфигурирование директив переадресации протокола ICMP Статические маршруты Экспортируемые маршруты Выбор стратегии маршрутизации Маршрутизаторы Cisco Сетевые аппаратные средства 3.1 3.2 3.3 3.4 Обзор ЛВС, ГВС и ОВС Обзор Ethernet Работа Ethernet Топология Ethernet 3.5 3.6 3.7 3.8 3.9 3.10 3.11 3.12 3.13 3.14 3.15 3.16 3.17 3.18 3.19 3.20 3.21 3.22 3.23 3.24 3.25 3.26 3.27 3.28 3.29 3.30 3.31 4. Неэкранированная витая пара Соединение и расширение сетей Ethernet Беспроводной стандарт Обзор FDDI сетей Обзор Gigabit Ethernet сетей 2 гигабита и 10 гигабит как будущие стандарты fast Ethernet Обзор ATM сетей Обзор Frame Relay сетей Обзор ISDN сетей Обзор DSL сетей Будущее сетей Тестирование и отладка сетей Кабели НВП Офисные точки подключения Стандарты кабельных систем Проектирование сетей Структура сети и архитектура здания Существующие сети Расширение сетей Перегрузка сетей Обслуживание и документирование сетей Управление сетью Рекомендуемые поставщики оборудования Кабели и разъемные соединения Тестовые приборы Маршрутизаторы Коммутаторы Система доменных имен 4.1 4.2 4.3 4.4 4.5 4.6 4.7 4.8 4.9 4.10 4.11 4.12 4.13 4.14 4.15 4.16 4.17 4.18 4.19 4.20 4.21 4.22 4.23 4.24 4.25 4.26 4.27 4.28 4.29 История DNS Основные задачи DNS Что нового в DNS Пространство имен DNS Владельцы доменов Выбор имени домена Регистрация домена второго уровня Создание собственных поддоменов Пакет BIND Версии пакета BIND Определение текущей версии пакета BIND Демон named Авторитетные и кэширующие серверы Функции распознавания имен Выполнение запросов из командной строки Принципы работы DNS Делегирование Кэширование и эффективность кэширования Расширенный протокол DNS Работа с клиентом BIND Конфигурирование распознавателя Тестирование распознавателя Конфигурирование сервера BIND Аппаратные требования для сервера BIND Запуск демона named Инструкция include Инструкция options Инструкция acl Инструкция server 4.30 4.31 4.32 4.33 4.34 4.35 4.36 4.37 4.38 4.39 4.40 4.41 4.42 4.43 4.44 4.45 4.46 4.47 4.48 4.49 4.50 4.51 4.52 4.53 4.54 4.55 4.56 4.57 4.58 4.59 4.60 4.61 4.62 4.63 5. Сетевая файловая система 5.1 5.2 5.3 5.4 5.5 5.6 5.7 5.8 5.9 5.10 5.11 5.12 5.13 5.14 5.15 5.16 5.17 6. Инструкция loggin Инструкция zone Инструкция key Инструкция trusted – keys Инструкция controls Расщепление DNS и инструкция BIND Примеры конфигурации пакета BIND База данных DNS Записи о ресурсах в базе данных DNS Запись SOA в базе данных DNS Запись NS в базе данных DNS Запись А в базе данных DNS Записи MX и CNAME в базе данных DNS Специальное применение записей CNAME Записи LOC,SRV,TXT в базе данных DNS Записи ресурсов IPv6 Адресные записи в стандарте IPv6 Обратное преобразование в стандарте IPv6 Директивы в файлах зон Зона localhost Ссылки между зонами Обновление файлов зон Зонные пересылки Вопросы безопасности Безопасные межсерверные взаимодействия посредством технологии TSIG и TKEY Технология DNSSEC Тестирование и отладка DNS Журнальная регистрация Уровни отладки Отладка при помощи ndc Сбор статистических данных в BIND Отладка с помощью команд nslookup, dig и host Конфигурирование узла localhost Особенности пакета BIND в различных дистрибутивах Общая информация об NFS Версии протокола NFS Выбор транспортного протокола Блокировка файлов Дисковые квоты Секретные ключи и монтирование без учета состояния Соглашение об именах совместно используемых файловых систем Безопасность и NFS Учетные записи root и nobody Серверная часть NFS Монтирование файловых систем NFS на этапе начальной загрузки Ограничения на выбор порта Команда nfsstat Специализированные файловые серверы NFS Автоматическое монтирование Демон automount Демон amd Электронная почта 6.1 6.2 6.3 6.4 Системы электронной почты Пользовательские агенты Транспортные агенты Агенты доставки 6.5 6.6 6.7 6.8 6.9 6.10 6.11 6.12 6.13 6.14 6.15 6.16 6.17 6.18 6.19 6.20 6.21 6.22 6.23 6.24 6.25 6.26 6.27 6.28 6.29 6.30 6.31 6.32 6.33 6.34 6.35 6.36 6.37 6.38 6.39 6.40 6.41 6.42 6.43 6.44 6.45 6.46 6.47 6.48 6.49 6.50 6.51 6.52 6.53 6.54 6.55 6.56 6.57 6.58 6.59 6.60 6.61 6.62 Хранилища сообщений Агенты доступа Агенты подачи почты Структура почтового сообщения Адресация почты Заголовки почтовых сообщений Принципы организации электронной почты Почтовые серверы Почтовые каталоги пользователей Протоколы IMAP и POP Почтовые псевдонимы Загрузка списков рассылки из файла Направление почты в файл Направление почты в программу Примеры псевдонимов Переадресация почты Хешированная база псевдонимов Списки рассылки и программы для работы с ними Sendmail История sendmail Инсталляция sendmail Инсталляция sendmail в Debian Файл переключения служб Очередь почтовых сообщений Конфигурирование программы sendmail Использование препроцессора m4 Файлы для конфигурирования программы sendmail Создание конфигурации из готового mc – файла Изменение конфигурации программы sendmail Макрос versionid Макрос ostype Макрос domain Макрос mailer Макрос feature Средство use_cw_file Средство redirect Средство always_add_domain Средство nocanonify Таблицы и базы данных Средство mailertable Средство genericstable Средство virtusertable Маскирование адресов и макрос masquerade_as Макроконстанты mail_hub и smart_host Маскирование и маршрутизация Средство nullclient Средства local_lmtp и smrsh Средство local_procmail Макросы local_* Конфигурационные опции Примеры файлов конфигурации Конфигурирование программы sendmail в Red Hat Конфигурирование программы sendmail в SuSe Конфигурирование программы sendmail в Debian Средства программы sendmail для борьбы со спамом Ретрансляция База доступа Черные списки 6.63 6.64 6.65 6.66 6.67 6.68 6.69 6.70 6.71 6.72 6.73 6.74 6.75 6.76 6.77 6.78 6.79 6.80 6.81 6.82 6.83 6.84 6.85 6.86 6.87 6.88 7. Управление сетями 7.1 7.2 7.3 7.4 7.5 7.6 7.7 7.8 7.9 7.10 7.11 7.12 7.13 7.14 7.15 7.16 7.17 7.18 7.19 7.20 7.21 7.22 8. Проверка заголовков Фильтрация почты Обработка спама SpamAssassin Безопасность и программа sendmail Владельцы файлов Права доступа Безопасная пересылка почты в файлы и программы Опции безопасности Изменение корневого каталога программы sendmail Отражение атак типа “отказ от обслуживания” Фальсификации Безопасность сообщений SASL – постой протокол аунтификации и защиты Производительность программы sendmail Режимы доставки Группы очередей и разбивка конвертов Обработчики очередей Контроль средней загруженности Обработка недоставленных сообщений Настройка ядра Сбор статистических данных, тестирование и отладка Доставка почты в протокольном режиме Обмен данными по протоколу SMTP Журнальная регистрация почты Обзор почтовых систем exim и postfics Поиск неисправностей в сетях Проверка доступности компьютера при помощи команды ping Трассировка IP пакетов при помощи команды traceroute Получение информации о состоянии сети при помощи команды netstat Контроль состояния сетевых соединений Просмотр конфигурационных данных интерфейса Проверка таблиц маршрутизации Просмотр статистических данных функционирования различных сетевых протоколов Анализ сетевых пакетов Утилита tcpdump Утилита ethereal Протоколы управления сетями SNMP протокол управления сетями Операции протокола SNMP Структура протокола SNMP RMON – база MIB для дистанционного мониторинга Агент NET – SNMP Программы управления сетями Команды пакета NET – SNMP MRTG – многомаршрутный визуальный анализатор трафика NOCOL – интерактивный центр сетевого администрирования Коммерческие системы сетевого управления Безопасность 8.1 8.2 8.3 8.4 8.5 8.6 8.7 Ключевые аспекты безопасности Фильтрация пакетов Ненужные службы Программные заплаты Резервные копии Пароли Бдительность 8.8 8.9 8.10 8.11 8.12 8.13 8.14 8.15 8.16 8.17 8.18 8.19 8.20 8.21 8.22 8.23 8.24 8.25 8.26 8.27 8.28 8.29 8.30 8.31 8.32 8.33 8.34 8.35 8.36 8.37 8.38 8.39 8.40 8.41 8.42 8.43 8.44 8.45 8.46 8.47 8.48 8.49 8.50 8.51 8.52 8.53 8.54 8.55 8.56 8.57 8.58 9. Общие принципы защиты Слабые места в системе защиты Проблемы защиты файлов /etc/passwd и /etc/shadow Проверка и выбор паролей Модули PAM Скрытые пароли Групповые и совместно используемые учетные записи Устаревание паролей Пользовательские интерпретаторы команд Привилегированные записи Программы с установленным битом смены идентификатора пользователя Специальные права доступа Дистанционная регистрация сообщений Защищенные терминалы Файлы /etc/hosts.equiv и ~/.rhosts Демоны rexecd и tftpd Демон fingerd Безопасность и NIS Безопасность и NFS Безопасность и SENDMAIL Безопасность и резервное копирование Троянские кони Инструментальные средства защиты Сканирование сетевых портов Поиск подозрительных изменений Выявление слабых мест сетевых систем Nessus – сетевой сканер нового поколения Утилита crack – поиск не надежных паролей Программа tcpd – средство защиты Internet служб COPS – проверка системы защиты Утилита tripwire – контроль изменений в системных файлах TCT – криминалистическая экспертиза Системы криптографической защиты Kerberos – унифицированный подход к сетевой безопасности PGP – средство высокой конфиденциальности SSH – безопасный интерпретатор команд OPIE – средство универсальных одноразовых паролей Аппаратные одноразовые пароли Брандмауэры Фильтрация пакетов Принципы фильтрации служб Фильтрация на уровне служб Фильтрация с учетом состояния Насколько безопасны брандмауэры? Поддержка брандмауэров в Linux IP таблицы Виртуальные частные сети Туннели IPSEC Источники информации, касающиеся безопасности Организация CERT Организация SANS Web – хостинг и серверы Internet 9.1 9.2 9.3 9.4 9.5 Web –хостинг Унифицированные указатели ресурсов Принцип работы HTTP CGI сценарии Создание динамического Web – содержимого 9.6 9.7 9.8 9.9 9.10 9.11 Распределение нагрузки Высокопроизводительный хостинг Виртуальные интерфейсы Конфигурирование виртуальных интерфейсов Кэширование и прокси серверы Инсталляция и настройка сервера Squid 10. Печать 10.1 10.2 10.3 10.4 10.5 10.6 10.7 10.8 10.9 10.10 10.11 10.12 10.13 10.14 10.15 10.16 10.17 10.18 10.19 10.20 10.21 10.22 10.23 10.24 10.25 10.26 10.27 Системы печати в Linux Типы принтеров Принтеры с последовательным и параллельным интерфейсами Сетевые принтеры Система печати LPD Обзор процесса печати Управление средой печати Спулер печати Выдача заданий на печать Просмотр очереди печати Удаление заданий на печать Внесение административных изменений Обзор файла /etc/printcap Система печати LPRng Команды LPRng Конфигурирование демона lpd Задание прав доступа для системы LPRng Фильтры в системе LPRng Добавление принтера Настройка локального принтера Прием заданий на печать по сети Печать через сервер печати Особенности конкретных дистрибутивов Основные программы печати Программа ghostscript Программа mpage Программа enscript 11. Обслуживание аппаратных средств 11.1 11.2 11.3 11.4 11.5 11.6 11.7 11.8 11.9 11.10 11.11 11.12 11.13 11.14 11.15 11.16 Основы технического обслуживания Контракты на обслуживание Уход за печатными платами Уход за мониторами Уход за модулями памяти Профилактическое обслуживание Условия эксплуатации Температура Влажность Охлаждение офисных помещений Охлаждение машинных залов Контроль за температурой Источники бесперебойного питания Дистанционное управление питанием Стойки для аппаратуры Инструменты 12. Анализ производительности 12.1 12.2 12.3 12.4 Способы повышения производительности Факторы, влияющие на производительность Проверка производительности системы Анализ использования центрального процессора 12.5 12.6 12.7 Управление памятью в Linux Анализ использования памяти Анализ операций обмена с диском 13. Взаимодействие с Windows 13.1 13.2 13.3 13.4 13.5 13.6 13.7 13.8 13.9 13.10 13.11 13.12 13.13 Совместное использование файлов и принтеров Сетевая файловая система NFS Единая файловая система CIFS для Internet SMBFS -дистанционное монтирование каталогов CIFS SAMBA – сервер CIFS для Linux Отладка пакета SAMBA Единая аунтификация в Windows и Linux Безопасная эмуляция терминала с использованием протокола SSH Эмуляторы X Windows Почтовые клиенты совместных систем Резервное копирование совместных систем Монтирование внешних файловых систем Запуск приложений Windows в среде Linux 14. Демоны 14.1 14.2 14.3 14.4 14.5 14.6 14.7 14.8 14.9 14.10 14.11 14.12 14.13 14.14 14.15 14.16 14.17 14.18 14.19 14.20 14.21 14.22 14.23 14.24 14.25 14.26 14.27 14.28 14.29 14.30 14.31 14.32 14.33 14.34 14.35 14.36 14.37 14.38 14.39 Демон init Демон cron и atd Демон inetd и xinetd Конфигурирование демона inetd Конфигурирование демона xinetd Файл services Демон portmap Демоны ядра Демоны обслуживания файлов Демон rpc.nfsd – файловый сервер Демон rpc.mount – обработка запросов на монтирование Демоны amd и automount – монтирование файловых систем по запросу Демоны rpc.lockd и prc.statd - управление блокировками NFS Демон rpciod - кэширование блоков данных NFS Демон rpc.rquotad - дистанционное управление квотами Демон smbd - файловый сервер и сервер печати для клиентов Windows Демон nmbd – сервер имен NetBIOS Демоны административных СУБД Демон ypbind – поиск серверов NIS Демон ypserv – сервер NIS Демон rpc.ypxfrd – пересылка баз данных NIS Демон nscd – кэширование для служб имен Демоны Internet Демон talkd – сервер программы talk Демон sendmail – транспортировка электронной почты Демон snmpd – сервер дистанционного управления сетями Демон rwhod – ведение списка удаленных пользователей Демон ftpd – сервер пересылки файлов Демон popper – простейший сервер почтового ящика Демон imapd – высококлассный сервер почтового ящика Демон in.rload - сервер удаленной регистрации Демон in.telnetd – еще один сервер удаленной регистрации Демон sshd – безопасный сервер удаленной регистрации Демон sshd – сервер удаленного выполнения команд Демон in.rexecd – еще один сервер удаленного выполнения команд Демон rsyncd – синхронизация файлов между группой компьютеров Демон routed – ведение таблиц маршрутизации Демон named – сервер DNS Демон syslog – обработка журнальных сообщений 14.40 14.41 14.42 14.43 14.44 14.45 14.46 14.47 14.48 Демон in.fingerd – поиск пользователей Демон httpd – Web сервер Демон lpd – управление печатью Демон dhcpd – динамическое назначение адресов Демон timed – синхронизация часов Демоны ntpd и xntpd – более точная синхронизация часов Демон dhcp – динамическое назначение адресов Демон in.tfpd – простейший сервер пересылки файлов Демон rpc.bootparamd – усовершенствованная поддержка бездисковых систем 15. Стратегия и методика продвинутого администрирования 15.1 15.2 15.3 15.4 15.5 15.6 15.7 15.8 15.9 15.10 15.11 15.12 15.13 15.14 15.15 15.16 15.17 15.18 15.19 15.20 Правила и инструкции Правила безопасности Соглашения о правилах работы пользователей Соглашения о правилах работы системных администраторов Правила и методики для экстренных случаев Планирование на случай аварии Объем и качество обслуживания Диагностические системы Web сервер Apache Инсталляция сервера Apache Конфигурирование сервера Apache Запуск сервера Apache Управление доступом путевых имен (URL) Файлы CGI Индексирование каталогов Аунтификация Файлы журналов Виртуальные хосты Организация динамических виртуальных хостов Защита 16. FTP- сервер 16.1 16.2 16.3 16.4 16.5 16.6 16.7 16.8 Администрирование FTP демон Пакеты анонимного доступа Учетные записи анонимного пользователя Организация каталогов Права доступа Средства работы с FTP сервером Защита FTP сервера 17. Perl 17.1 17.2 17.3 17.4 17.5 17.6 17.7 17.8 Perl сценарии Выполнение Perl сценариев Модули Perl Ввод и вывод в Perl Дескрипторы файлов Операции и выражения в Perl Массивы и списки Управляющие структуры 18. Tcl, Tk и Expert 18.1 Обзор языков Tcl,Tk и Expert После изучения курса Вы сможете: - Выполнять базовые и продвинутые задачи сетевого администрирования - Производить настройку и конфигурирования различных сетевых служб и демонов - Производить базовое системное и сетевое программирование в среде Linux