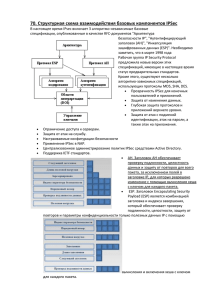

62_79x

advertisement

62. Прохождение IPsec-пакетов через NAT-сервер. NAT имеет следующие проблемы с использованием сквозных протоколов типа IPSec: NAT не может модифицировать контрольные суммы верхнего уровня. TCP- и UDP-заголовки содержат контрольную сумму, которая рассчитывается из значения IP-адреса источника и адресата и номера портов. Когда NAT изменяет IP-адрес и/или номер порта в пакете, он модифицирует контрольные суммы. контрольная сумма зашифрованая в ESP не может модифицироваться. NAT не может мультиплексировать IPSec-потоки данных ESP-защищенный IPSec-трафик не содержит видимого TCP-или UDP-заголовка. Из-за этого не может использоваться TCP- или UDP-номер порта, чтобы мультиплексировать трафик к различным хостам в частной сети. Для множественных IPSec-узлов в частной NAT-сети, IP-адрес адресата прибывающего трафика для нескольких IPSec-ESP-потоков данных – один и тот же адрес. Чтобы отличать один IPSec-ESPпоток данных от другого, IP-адрес адресата и SPI должны или быть прослежены, или отображены к частному IP-адресу адресата и SPI. NATs не может отображать SPI IKE-UDP-номер порта не может быть изменен. Некоторые выполнения IPSec использует 500 UDP-порт как UDP-номер порта источника и адресата. Однако NAT изменяет исходный адрес начального IKE-Main-Mode-пакета. Возможны проблемы NAT – тайм-аут отображения IKE-UDP-порта. Если респондент посылает IKE-сообщения инициатору, и не присутствует отображение UDP-порта, то такое сообщение будет отвергнуто. Идентификационные IKE-данные содержат внедренный IP-адрес. Для Main Mode и Quick Mode согласований каждый IPSec-узел посылает идентификационные IKE-данные. Поскольку исходный адрес посылаемого узла был изменен NAT, внедренный адрес не соответствует IPадресу IKE-пакета. IPSec-узел, отвергнет идентификационные IKE-данные и откажется от дальнейших IKEсогласований. Для решения этих проблем была разработана новая технология IPSec подключения – IPSec NAT-Traversal (NAT-T). Ниже представлены изменения IPSec для NAT-T: Инкапсулирование UDP-пакета для ESP. UDP-заголовок помещен между внешним IP-заголовком и ESP-заголовком, инкапсулируя ESP PDU. Те же самые порты, которые используются для IKE, используются для UDP инкапсулированного ESP-трафика. Изменяемый формат IKE-заголовка. IPSec NAT-T IKE-заголовок содержит новое поле Non-ESP Marker, которое позволяет получателю различать UDP-инкапсулированное ESP PDU и IKE-сообщение. Новый NAT-Keepalive. UDP-сообщение, которое использует те же самые порты, что и IKE-трафик, содержит один байт (0xFF), используемый для обновления отображения UDP-порта в NAT для IKE и UDP-инкапсулированного ESPтрафика к частному сетевому хосту. Новый Vendor ID IKE. Vendor ID IKE содержит известное значение хеш-функции, которое указывает, что узел способен выполнять IPSec NAT-T. Новый NAT-Discovery (NAT-D) IKE. NAT-Discovery (NAT-D) IKE содержит значение хеш-функции, которое включает номер порта и адрес. Узел IPSec включает два NAT-Discovery в течение Main-Mode-согласования – один для адреса назначения и порта и один для исходного адреса и порта. Получатель использует NAT-Discovery, чтобы обнаружить, транслирован ли адрес или номер порта, и, основываясь на измененном адресе и порте, определять, какие узлы расположены позади NAT. Новые режимы инкапсулирования для UDP-инкапсулированного ESP транспортирного режима и туннельного режима. Новый NAT-Original Address (NAT-OA) IKE. NAT-Original Address (NAT-OA) IKE содержит непереведенный адрес IPSec-узла. 79. Обобщенная структура компонентов виртуальной частной сети VPN VPN – это «способ использования открытых или частных сетей таким образом, чтобы пользователи VPN были отделены от других пользователей и могли взаимодействовать между собой, как если бы они находились в единой закрытой сети» VPN-подключение состоит из следующих компонентов. VPN-сервер (Компьютер, принимающий VPN-подключения от клиентов VPN.) VPN-клиент (Компьютер, инициирующий VPN-подключение к серверу VPN. VPN-клиентом может быть отдельный компьютер или маршрутизатор.) Туннель (Часть подключения, содержащая инкапсулированные данные. ) VPN-подключение (Часть подключения, содержащая зашифрованные данные. В случае обычных защищенных VPN-подключений данные шифруются и инкапсулируются в одной и той же части подключения.) Туннельные протоколы. Протоколы, используемые для управления туннелями и инкапсуляции личных данных. В VPNподключениях данные, передаваемые по туннелю, должны быть зашифрованы. Наиболее распространенные IPSec VPN и SSL (TLS) VPN. Последний разделяется на 2 вида “псевдо VPN” и “честный VPN”. В качестве VPN-клиента в “псевдо-VPN” выступает просто браузер, который показывает ресурсы защищенной сети просто через браузер. “честный-VPN” полностью повторяет функционал IPSec-VPN, но считается, что он намного проще в реализации. Туннелированные данные (Данные, обычно передаваемые при помощи частного подключения «точка-точка».) Транзитная объединенная сеть (Общедоступная сеть, по которой передаются инкапсулированные данные. В операционных системах семейства Windows Server 2003 транзитная объединенная сеть всегда является сетью IP. Транзитной объединенной сетью может быть Интернет или частная интрасеть на основе IP-протокола.) Наиболее распространены данные архитектуры: IPSec VPN и SSL (TLS) VPN. Последний разделяется на 2 вида “псевдо VPN” и “честный VPN”. В качестве VPNклиента в “псевдо-VPN” выступает просто браузер, который показывает ресурсы защищенной сети просто через браузер. “честный-VPN” полностью повторяет функционал IPSec-VPN, но считается, что он намного проще в реализации.