Обзор аспектов информационной безопасности.

advertisement

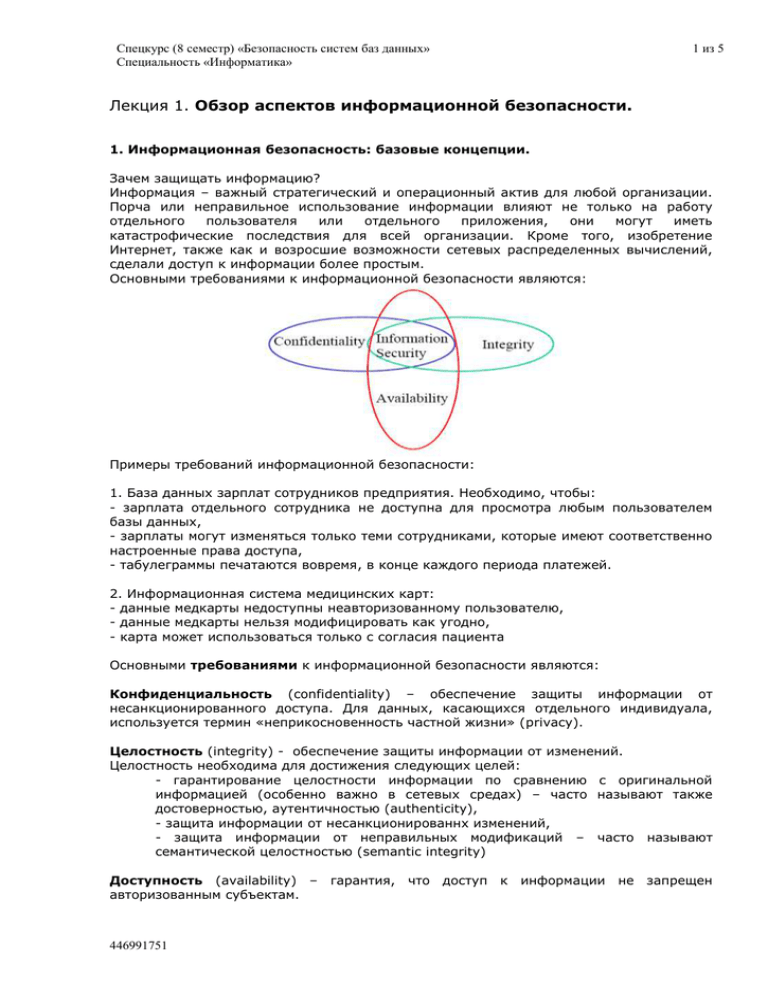

Спецкурс (8 семестр) «Безопасность систем баз данных» Специальность «Информатика» 1 из 5 Лекция 1. Обзор аспектов информационной безопасности. 1. Информационная безопасность: базовые концепции. Зачем защищать информацию? Информация – важный стратегический и операционный актив для любой организации. Порча или неправильное использование информации влияют не только на работу отдельного пользователя или отдельного приложения, они могут иметь катастрофические последствия для всей организации. Кроме того, изобретение Интернет, также как и возросшие возможности сетевых распределенных вычислений, сделали доступ к информации более простым. Основными требованиями к информационной безопасности являются: Примеры требований информационной безопасности: 1. База данных зарплат сотрудников предприятия. Необходимо, чтобы: - зарплата отдельного сотрудника не доступна для просмотра любым пользователем базы данных, - зарплаты могут изменяться только теми сотрудниками, которые имеют соответственно настроенные права доступа, - табулеграммы печатаются вовремя, в конце каждого периода платежей. 2. Информационная система медицинских карт: - данные медкарты недоступны неавторизованному пользователю, - данные медкарты нельзя модифицировать как угодно, - карта может использоваться только с согласия пациента Основными требованиями к информационной безопасности являются: Конфиденциальность (confidentiality) – обеспечение защиты информации от несанкционированного доступа. Для данных, касающихся отдельного индивидуала, используется термин «неприкосновенность частной жизни» (privacy). Целостность (integrity) - обеспечение защиты информации от изменений. Целостность необходима для достижения следующих целей: - гарантирование целостности информации по сравнению с оригинальной информацией (особенно важно в сетевых средах) – часто называют также достоверностью, аутентичностью (authenticity), - защита информации от несанкционированнх изменений, - защита информации от неправильных модификаций – часто называют семантической целостностью (semantic integrity) Доступность (availability) – авторизованным субъектам. 446991751 гарантия, что доступ к информации не запрещен Спецкурс (8 семестр) «Безопасность систем баз данных» Специальность «Информатика» 2 из 5 Дополнительными требованиями к информационной безопасности являются: Качество информации (information quality) – обычно не рассматривается как аспект информационной безопасности, но имеет большое значение. Полнота (completeness) – обеспечение того, что субъекты получают всю информацию, к которой они имею доступ, в соответствии с заданными стратегиями безопасности. 2. Классы угроз, цели и механизмы достижения безопасности. Различают такие основные классы угроз: - Раскрытие информации (disclosure) путём отслеживания адресов, по которым происходило изменение данных (снупинг, snooping); с помощью «троянских коней»; - Жульничество (deception) путем модификации информации; путём имитации соединения, получения доступа обманным путем (спуфинг1); аннулирование оригинала, подделка оригинальных узлов (repudiation of origin); запрет получения квитанций (denial of receipt); - Разрушение информации (disruption) путем физического воздействия на канал связи или на хранилище информации; - Узурпация информации путём модификации; спуфинга; искусственных задержек в передаче; запрете на использование услуг. Целями безопасности являются: - Предупреждение – предупреждение попыток нарушения стратегии безопасности. - Обнаружение – обнаружение нарушений стратегии безопасности. - Восстановление – остановка атаки, оценка разрушений и восстановление, обеспечение корректного функционирования системы даже в случае успеха атаки. Как же обеспечивать информационную безопасность? Безопасность должна обеспечиваться на уровне операционной системы, на сетевом уровне, на уровне СУБД, а также на уровне физического хранения. Механизмы достижения информационной безопасности таковы: - конфиденциальность обеспечивается с помощью механизмов контроля доступа; - целостность обеспечивается с помощью механизмов контроля доступа и семантических ограничений целостности; - доступность реализуется с помощью механизмов восстановления и техник обнаружения DoS-атак (например, через потоки запросов, query flood) Дополнительные механизмы информационной безопасности таковы: - - аутентификация пользователей – проверка «настоящести», «идентичности», «подлинности» субъектов, желающих получения доступа к информации; - - аутентификация информации – проверка «настоящести» информации, реализуется с помощью механизма сигнатур; - - шифрование – защитить информацию при передаче по каналам связи и при хранении во вторичных хранилищах (secondary storage); - - обнаружение фактов узурпации привилегий – защита от обезличивания законных пользователей и от вторжений «своих» людей, сотрудников предприятия. При рассмотрении информационной безопасности необходимо учитывать, что не только spoofing ['spu:fIN] “спуфинг”, имитация соединения, получение доступа обманным путем # способность маршрутизатора реагировать на некоторые сетевые запросы действиями местного характера с целью избежать необходимости установления соединения с удалённым пунктом. Используется хакерами для обхода систем управления доступом на основе IP адресов путём маскирования под другую систему (её IP адрес). Другое использование - маскировка ложных сайтов под легальный бизнес, чтобы обманным путём получить от посетителей номера кредитных карточек. 1 446991751 Спецкурс (8 семестр) «Безопасность систем баз данных» Специальность «Информатика» 3 из 5 данные, но и информация. 3. Данные и информация в контексте информационной безопасности. Компьютерная безопасность касается контроля доступа к информации и к ресурсам. Контроль доступа к информации может иногда быть достаточно сложным и неочевидным, и часто заменяется на более простой путь контроля доступа к данным. Отличие же между данными и информацией достаточно тонкое, но внимание к этому отличию является причиной более серъезных проблем компьютерной безопасности. Действительно, данные представляют информацию, а информация есть интерпретация данных. Из определения П. Бринча Хансена: Данные - это физические феномены выбранные по договоренности для представления конкретных аспектов нашего субъективного восприятия реального мира. Значение, которые мы назначаем данным, называется информацией. Данные используются для того, чтобы передавать и хранить информацию и для порождения новой информации путем манипулирования данными в соответствии с известными формальными правилами. Защита информации означает защиту не только данных, непосредственно представляющих информацию. Информация должна быть защищена от передачи через скрытые каналы (covert channels), от раскрытия путем логического вывода. Последнее означает логический вывод критической информации из некритических, доступных данных. Например, дана таблица оценок студентов: Name Sex Programme Units Grade Ave Alma F MBA 8 63 Bill M CS 15 58 Carol F CS 16 70 Don M MIS 22 75 Errol M CS 8 66 Flora F MIS 16 81 Gala F MBA 23 68 Homer M CS 7 50 Igor M MIS 21 70 Допустим, известно, что существует стратегия безопасности, запрещающая раскрытие среднего балла конкретного студента; в то же время, суммарный средний балл по курсу или по группе студентов получить возможно. Пусть нарушителю известно, что Carol – студентка женского пола, с курса CS. • Комбинируя результаты следующих разрешенных запросов: Q1: SELECT Count (*) FROM Students WHERE Sex =‘F’ AND Programme = ‘CS’ Q2: SELECT Avg (Grade Ave) FROM Students WHERE Sex =‘F’ AND Programme = ‘CS’ Нарушитель узнает из запроса Q1, что в курсе CS только одна студентка женского пола, таким образом, значение 70, возвращенное запросом Q2 в точности и есть ее средний балл. Полное решение в области информационной безопасности требует, во-первых, определения стратегии безопасности, во-вторых, выбора механизмов реализации 446991751 Спецкурс (8 семестр) «Безопасность систем баз данных» Специальность «Информатика» 4 из 5 этой стратегии, и наконец, обеспечение гарантий того, что и стратегия безопасности, и выбранные механизмы непротиворечивы. Действительно, стратегия безопасности определяет что разрешено и что нет, т.е. определяет безопасность для информации. Механизмы безопасности реализуют стратегию безопасности. При композиции же стратегий, если стратегии конфликтуют, это может спровоцировать уязвимость системы безопасности. Типы механизмов обеспечения безопасности разделяют на: безопасный точный множество достижимых состояний широкий множество безопасных состояний Гарантии непротиворечивости механизмов и стратегий безопасности выясняются на этапе спецификации – путём анализа требований и определения желаемой функциональности; на этапе разработки - путём оценки того, насколько разрабатываемая система соответствует спецификации; а также на этапе реализации. Немаловажные аспекты реализации информационной безопасности касаются вопросов управления, законодательной поддержки, «человеческого фактора». С точки зрения правления предприятием, необходимо: - выполнять анализ «цена/качество» для оценки того, выгоднее ли предупреждать взломы или восстанавливать систему после взломов; оценивать риски – нужно ли вообще информацию защищать, и если нужно, то в какой мере; оценивать законодательные аспекты – будет ли желаемый уровень безопасности законным, и как отнесётся персонал предприятия к внедрению требуемого уровня безопасности. С точки зрения «человеческого фактора», возможны изменение политики предприятия в отношении ответственности (чем больше прав – тем больше ответственность), и в отношении финансового вознаграждения за выполнение и применение принятых стратегий безопасности. Возможно более четкое разделение на сотрудников и несотрудников, и более глубокая социальная работа. Таким образом, ключевыми моментами являются такие: Стратегии определяют безопасность, механизмы – реализуют эти стратегии в части конфиденциальности, целостности и доступности. Важны гарантии безопасности. Важную роль играет «человеческий» фактор. 446991751 Спецкурс (8 семестр) «Безопасность систем баз данных» Специальность «Информатика» 5 из 5 4. Приватность. Наряду с конфиденциальностью информации существует и понятие «приватности», «права на частную жизнь», privacy. Приватность (privacy) – возможность человека контролировать доступность информации о себе, и ее степень раскрытия. Понятие связано с возможностью функционировать в обществе анонимно (в том числе, через систему псевдонимов и «слепую» идентификацию по кредитной карте). Различные аспекты приватности – политическая, потребительская, медицинская, частная собственность, приватность информационной технологии (также называется приватностью данных). Приватность данных как проблема существует с тех пор, как появилась возможность (и где-то даже необходимость) хранить уникальные данные о пользователе в цифровом виде. Некорректный, или даже отсутствующий контроль за раскрытием таких данных является причиной возникновение конфликтов приватности. Наиболее критичны к раскрытию данные таких видов: - информация о состоянии здоровья - информация о привлечении к административной или уголовной ответственности - финансовая информация - генетическая информация Главной задачей при организации работы с приватными данными является обеспечение возможности использовать эти данные, но при этом защитить персональную, идентифицирующую информацию. 446991751